身份相關的攻擊經常發生,可能導致使用者帳戶被入侵。這些身份攻擊的一些例子包括釣魚和密碼噴灑。攻擊者變得越來越有創造力和聰明。對於對釣魚等威脅的危險缺乏足夠了解的單個使用者可能成為這些惡意活動的入口點。因此,Office 365 MFA的重要性不言而喻。

幸運的是,保護Office 365使用者身份的安全層不止一個,其中之一就是多重身份驗證(MFA)。正如其名,MFA採用多層身份驗證。通常包括以下幾點:

- 您所知道的事物(密碼,個人識別碼)

- 您所擁有的東西(安全金鑰,令牌生成器)

- 您的身份特徵(生物特徵;臉部,指紋)

把MFA想像成您服用的維他命。您可能不喜歡它,有時可能覺得煩人。但這些維他命有助於保護您免受惡意攻擊。重點是,預防憑據被盜比事後應對更為重要。

在本文中,您將學習如何使用MFA和條件策略來控制訪問Microsoft Office 365服務。

注意:Office 365 的名稱已被更換為 Microsoft 365。在本文中,您可能會看到 Microsoft 365 和 Office 365 兩個名稱被互換使用。

先決條件

在本文中,假設您對 Office 365 和 Azure Active Directory 有一些工作知識。為了跟隨示例,您應該擁有管理員訪問權限,最好是對一個測試租戶的 Office 365 擁有管理員訪問權限。強烈建議不要使用您的生產環境 Office 365 租戶。

使用安全默認值執行多重身份驗證

設置 Office 365 的多重身份驗證的一種方法是在 Azure Active Directory 中開啟安全默認值。開啟安全默認值意味著在您的 Office 365 租戶中開啟一組預配置的安全設置。

這些安全設置包括:

- 強制管理員使用多重身份驗證。使用 MFA 保護 Office 365 管理員帳戶,作為更強的身份驗證方法。

- 強制所有使用者使用多重身份驗證。要求所有使用者在 Office 365 中設置 MFA。

- 阻止舊版驗證。不使用現代身份驗證或使用舊協議(如 IMAP 或 POP3)的客戶端應用程式將被阻止進行任何身份驗證嘗試。

- 保護特權操作。這適用於訪問 Azure 資源管理器以管理您的租戶。任何訪問 Azure 資源管理器的人都需要提供額外的身份驗證方法。

注意:如果您的 Microsoft 365 租戶是在2019年10月22日或之後創建的,安全默認可能已在您的租戶中啟用。

在啟用安全默認之前需要考慮的一些事項

如果您閱讀上述四個要點,您應該意識到,雖然開啟安全默認提供了很好的好處,但潛在影響必須考慮。謹慎規劃以確保不會中斷對 Office 365 的訪問。

在啟用安全默認之前,您可能需要考慮的一種情況是,當您有用於自動化的 PowerShell 腳本時。一旦啟用了安全默認,這些腳本可能停止工作。

另一個潛在影響是,如果在 Exchange Online 中未啟用現代身份驗證,Outlook 客戶端將無法使用多重身份驗證進行身份驗證。這種情況將導致登錄循環並阻止用戶訪問其郵箱。

注意:使用安全默認不提供對整個組織應用的安全設置的細粒度控制。它只是一種開關型的配置。

在 Azure Active Directory 中啟用安全默認

聲明:本文不打算告訴您是否應該在您的 Office 365 租戶中啟用安全預設值。本文僅涵蓋「如何」。啟用安全預設值的決定由您自行負責。

啟用安全預設值的操作就像切換一個開關一樣簡單。實際上,這個過程只需要切換一個開關。

在考慮了所有因素並進行了仔細計劃後,按照以下步驟開啟安全預設值並在 Office 365 中啟用多重身份驗證。

- 首先,登錄到Azure Active Directory 管理中心。

- 然後,轉到Azure Active Directory —> 屬性。

- 接下來,滾動到屬性頁面底部,點擊管理安全預設值連結。

- 最後,在啟用安全預設值彈出窗口中點擊是,然後點擊保存。

您可以參考下面的示範。如您所見,最終,您應該在頁面右上角得到一個確認消息,表示默認策略已保存。

測試 Office 365 多重身份驗證設置體驗

啟用多重身份驗證後會發生什麼?用戶是否會自動被鎖定,還是在固定時間內用戶可以選擇不使用多重身份驗證繼續操作?這就是您將在本節中找到的內容。

就像在任何配置更改中一样,任何值得尊敬的管理员都会采取额外的步骤来确认他们所设置的任何设置是否实际有效。

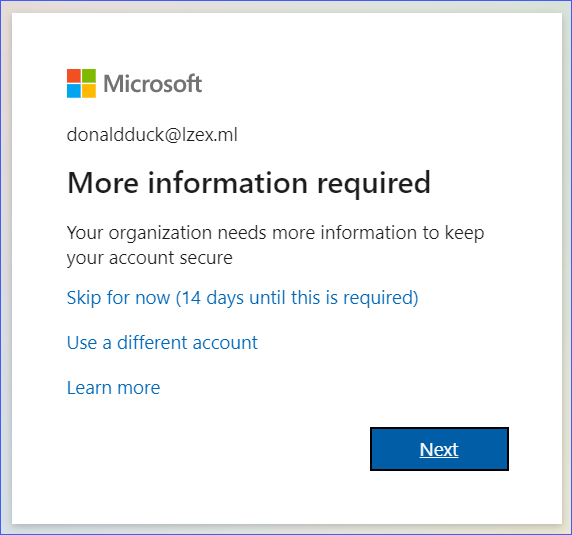

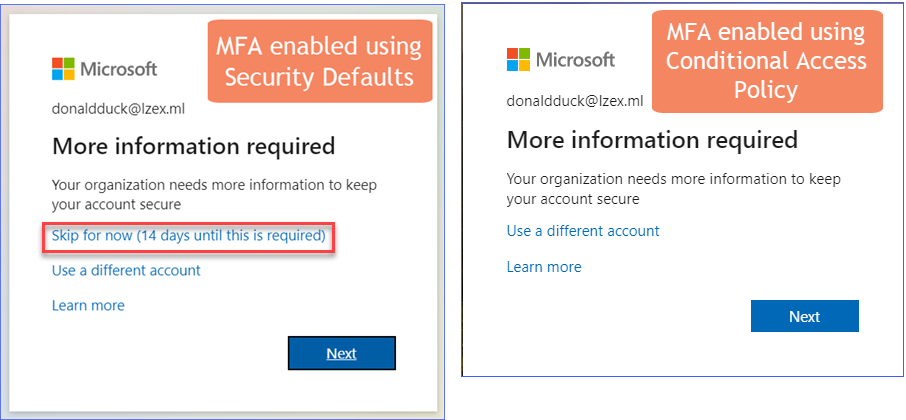

用户可能不会立即注意到MFA已被启用,特别是如果他们已经登录到Office 365。但是,下一次用户需要重新登录到Microsoft 365时,他们将看到类似下面显示的附加登录消息。

从上面的图像中可以看出,用户有一些选项。 暂不跳过选项意味着用户可以在宽限期过期之前无需MFA登录。然而,如果用户点击下一步按钮,则会开始设置他们的MFA帐户的流程。

假设用户点击了下一步按钮。通常,还有一个选项可以指定一个电话号码,用户可以通过短信接收身份验证代码。但是,在下面的演示中,用户选择设置Microsoft认证器应用程序。

从此时起,每当用户登录到Office 365时,他们都必须执行另一步骤来批准或提供代码以通过身份验证。

注意:对于不支持使用现代身份验证和MFA的旧应用程序和协议,可以使用应用程序密码。有关更多信息,请访问为Microsoft 365创建应用程序密码

使用有条件的访问策略来强制执行多重身份验证

實施條件策略可以更好地控制安全配置,而不是在租戶範圍內統一應用安全預設。然而,條件存取策略需要 Azure AD Premium (P1) 授權。

以下是一些可能使用條件策略實現的細粒度控制的示例:

- 選擇哪些 Office 365 資源需要多重身份驗證。

- 僅在來源位置受信任時允許訪問資源。

- 指定可用於訪問 Office 365 資源(如 Exchange Online 和 SharePoint Online)的已批准的應用程式。

上述僅是條件存取策略可能適用的一些情境。在下一節中,將提供示例,展示如何創建條件策略並進行測試。

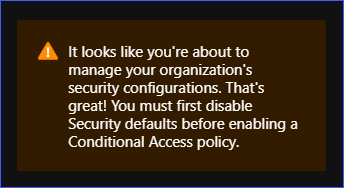

注意:使用條件存取策略需要禁用安全預設。這意味著,在啟用新的條件策略之前,它還會禁用 Office 365 中的多重身份驗證。

在 Office 365 中創建條件存取策略以啟用多重身份驗證

有時,您的組織可能決定只需保護特定服務的多重身份驗證。在此示例中,您將學習如何創建一個示例條件存取策略,僅在訪問 Exchange Online 時需要多重身份驗證。

如果在您的租戶中啟用了安全預設,則條件存取策略只能在僅報告模式下創建。在啟用條件存取策略之前,必須先禁用安全預設。否則,您將遇到類似下面的消息。

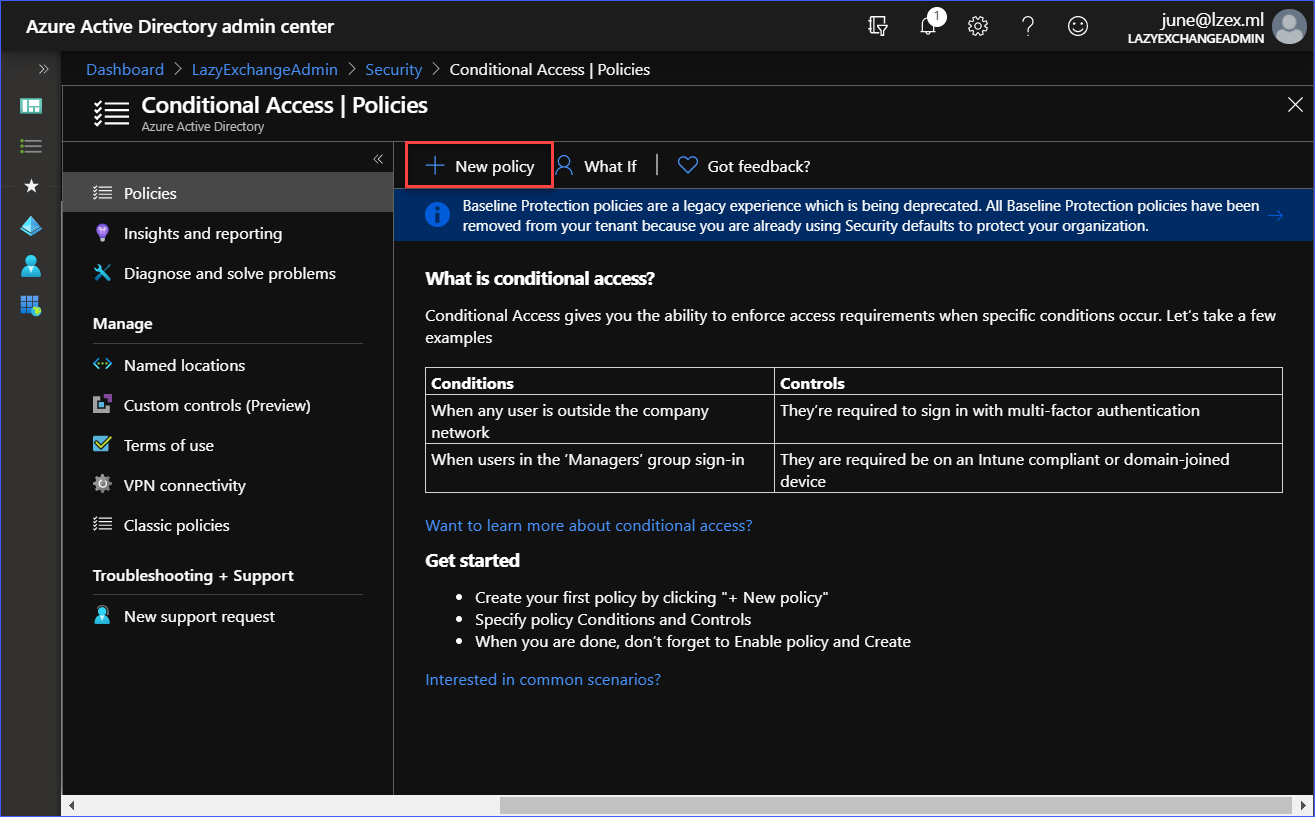

要創建新的條件訪問策略,請登錄到Azure Active Directory 管理中心。然後,轉到Azure Active Directory —> 安全性。您將看到以下顯示的條件訪問| 策略頁面。點擊新策略按鈕開始創建新策略。

接下來,使用以下設置創建策略:

- 名稱:需要對 Exchange Online 啟用多重身份驗證(MFA)

- 分配:所有使用者(無例外)

- 雲應用或操作:Office 365 Exchange Online

- 訪問控制:要求多重身份驗證

- 啟用策略:開啟

您可以參考下面的示範來創建新策略。

如上面的示範所示,已創建並啟用了名為需要對 Exchange Online 啟用多重身份驗證(MFA)的條件策略。根據策略設置,當使用者登錄到Exchange Online時,將應用該策略,然後需要進行多重身份驗證 (MFA)。

測試條件訪問策略的MFA執行

通過條件訪問策略啟用多重身份驗證 (MFA),使用者將被強制註冊並設置他們的MFA憑證。

與從安全性默認值啟用MFA時不同,使用條件訪問策略時沒有選項可以跳過MFA註冊。

下面的演示显示,登录Exchange Online需要用户使用Microsoft Authenticator应用程序批准登录请求。

相反,登录SharePoint Online网站不需要多重身份验证,如下面的演示所示。

这只是使用条件访问策略控制对Office 365的访问和启用多重身份验证的例子之一。现在您可以尝试以下其他内容:

- 将SharePoint Online包括在条件策略的目标中以强制执行多重身份验证。

- 要求在访问Exchange Online时进行多重身份验证,但仅当来源为浏览器(OWA)时。如果访问来自Outlook桌面客户端,则应排除在多重身份验证之外。

- 创建一个策略,仅允许使用经批准的Office 365移动应用程序(例如Outlook for IOS/Android)访问Exchange Online和SharePoint Online。

重置多重身份验证注册

Microsoft已经发布了关于修复与多重身份验证相关的问题的详细文档。您可以从以下链接查看这些文章:

除了上述列出的情况外,有时候用户的多因素认证(MFA)注册需要重置。一些需要重置MFA的情况包括用户更换了手机或更改了手机号码。

如果用户因为未通过MFA登录要求而无法登录,管理员可以为用户重置MFA注册。然后,在用户下一次登录尝试期间,用户将被提示重新注册MFA。

有几种方法可以重置用户的MFA注册。

从Microsoft 365管理中心重置MFA注册

要重置用户的MFA注册,请登录到Microsoft 365管理中心。然后,转到用户 -> 活动用户,然后点击多因素身份验证按钮。

您将进入多因素身份验证页面。接下来,从列表中选择用户的名称,然后点击管理用户设置链接。在再次要求选定的用户提供联系方式旁边打上勾,然后点击保存。请参考以下演示。

从Azure Active Directory管理中心重置MFA注册

也可以从Azure Active Directory管理中心中清除MFA注册。

使用此方法重置 MFA 注册,转到 Active Directory —> 用户。然后,从列表中选择用户。在用户属性页面上,向下滚动,直到找到名称为 身份验证方法 的链接,并单击它。最后,单击 要求重新注册 MFA 按钮。

请参考以下演示,了解如何重置 MFA 注册。

使用 Office 365 PowerShell 重置 MFA 注册

此方法需要连接到 Office 365 PowerShell。当 PowerShell 会话已建立时,将下面的代码复制并粘贴到 PowerShell 控制台中运行。

请确保首先将 $upn 变量的值更改为正确的用户主体名称。您可以参考每个命令上面的注释,了解每行命令的更多信息。

如果上面的代码成功运行,则屏幕上不会返回任何输出。输出结果应类似于以下演示。

结论

在本文中,您了解到可以为Microsoft 365用户启用多重身份验证的多种方法。这两个选项 – 安全默认设置和条件访问策略 – 使用了Office 365和Azure AD中已包含的MFA方法。

您还了解到,根据MFA的启用方式,MFA用户体验有所不同。通过安全默认设置,MFA在整个租户范围内启用,没有自定义机会。

通过条件访问策略强制执行MFA,您可以根据自己的需要对Office 365服务的访问进行多种配置。但是,此选项需要Azure AD Premium许可证,并非所有组织都能选择此选项。

此外,您还了解到了重置用户的MFA注册的几种不同方法。重置MFA的方法包括Microsoft 365管理中心、Azure Active Directory管理中心和Office 365 PowerShell。

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.