資料備份對於預防資料丟失和快速恢復至關重要。一個安全且強韌的數據保護策略的一部分是備份加密,用以防止資料外洩以及未授權人士訪問資料。本博客文章介紹了基於數據加密位置的不同加密類型,並解釋了如何使用特定方法來實施有效的備份加密策略。

備份加密類型

加密可以根據加密演算法、金鑰長度以及加密進行的位置分類。源頭加密和目標加密是在數據加密的語境中使用的術語,特別是在數據在系統之間傳輸時,如云存儲或數據備份情況。它們指的是加密和解密過程發生的位置。

源頭加密

源頭加密,也稱為客戶端加密,涉及在客戶(源)系統上加密數據,然後再傳輸到另一個系統,如云存儲服務或遠程伺服器。這個過程確保了從數據離開客戶控制的那一刻起,數據受到保護,並在傳輸和存儲過程中保持其機密性和完整性。

注意:源頭加密與常見所謂的客戶端加密密切相關。實際上,這兩個術語通常可以互換使用,儘管具體應用或系統的語境可能有所不同。

源頭加密的工作原理

當用戶或應用程序在設備上(例如計算機或服務器)生成數據時,該數據會先在該設備上本地進行加密。加密過程使用強大的加密算法,如AES(進階加密標準),將可讀數據轉換為無法在不對應的解密金鑰下讀取的加密格式。這個加密金鑰通常由客戶端管理,意味著只有客戶端—或者具有金鑰訪問權的授權實體—才能解密和訪問原始數據。

數據加密後,會傳輸到目標系統。在傳輸過程中,數據保持加密狀態,從而降低了被截獲時的風險。由於數據在離開客戶端環境之前已經加密,因此接收系統不需要知道其內容或能夠解密它。

數據達到目標系統後,會以加密狀態存儲。服務器或存儲服務只保存加密數據,並且通常無法訪問解密金鑰,意味著它無法自行解密數據。這種設置確保即使存儲系統受到威脅,數據也會保持安全,因為沒有正確的解密金鑰無法讀取數據。

當客戶端或授權用戶需要訪問存儲的數據時,加密數據會從目標系統中檢索並返回到客戶端(源系統)。客戶端然後使用原始解密金鑰在本地解密數據,將其轉換回原始的可讀形式。這個解密過程完全在客戶端的系統上進行,確保數據在其整個生命周期中始終處於客戶端的控制之下。

源端加密在客戶想要對數據安全保持控制權的場景中尤為寶貴,例如在雲環境中存儲敏感信息時。然而,這也要求客戶安全地管理加密金钥,因為丟失這些金钥會導致數據變得永遠無法訪問。這種方法提供了強有力的數據保護。

源端加密的好處

源端加密讓客戶能夠完全控制加密過程,包括加密金钥。這種方法確保數據在離開客戶環境之前就受到保護,提供了更高水平的信任和自主性。客戶可以量身定制加密方法和金钥管理策略,以滿足特定的安全和合規要求,這種方法對於敏感或受管的數據特別有益。

安全性

源端加密的主要安全好處之一是數據在其起點被加密,意味著它在傳輸和靜止時都是安全的。因為客戶控制著加密金钥,所以數據對於任何沒有金钥的人,包括服務提供商或第三方,都是無法訪問的。因此,即使存儲系統受到破壞,未授權訪問或數據泄漏的風險也大大降低。此外,加密是端到端的,確保數據在其整個生命周期中受到保護。

性能

源端加密可能會對性能產生明顯的影響,因為加密和解密的過程發生在客戶端(源)設備上。這取決於數據的大小和複雜性,可能需要大量的計算資源,從而可能會減慢操作,特別是對於大型數據集或資源受限的設備。鍵管理也可能增加複雜性,需要謹慎處理以避免性能瓶頸或鍵管理不當導致數據丟失。

目標端加密

目標端加密,也稱為服務器端加密,是指數據在從源(客戶端)接收到目標系統(如云服務提供商、遠程服務器或數據庫)後進行加密的過程。這種加密方法在云存儲服務、數據庫和其他數據需要在接收到並存儲後進行保護的場景中被廣泛使用。這種方法將加密和保護數據的責任放在服務器(目標)上,而不是客戶端(源)。

目標端加密的工作原理

當客戶端向目標系統發送數據時,數據通常以明文形式到達,儘管在傳輸過程中可能會使用傳輸層安全協議(如TLS/SSL)進行保護。一旦數據達到目標系統,服務器就會接管加密過程。服務器使用強大的加密算法,如AES(先進加密標準),將數據轉換為加密格式。這樣可以確保數據受到保護,對於可能未經授權訪問服務器存儲的任何用戶或應用程序都是不可讀的。

目標伺服器管理著此過程所需的加密金钥。這些金钥可以由伺服器本身生成和存儲,也可以通過專門的金钥管理服務(KMS)進行管理。加密金钥對數據的加密和解密至關重要,其管理是維護加密數據安全性的核心。

加密數據後,目標伺服器將其以加密形式存儲,無論是在磁盤上、數據庫中,還是雲存儲系統內。數據在靜止狀態下保持加密,意味著即使物理存儲媒介被未授權個體訪問,他們也只能看到加密數據,沒有解密金钥這些數據將無用。

當授權用戶或系統請求數據時,伺服器會在將數據返回客戶端之前先進行解密。這種解密過程通常對客戶端是不可見的,客戶端可能甚至意識不到數據在存儲過程中是被加密的。客戶端收到的是原始的、可讀的數據,準備使用。

目標端加密簡化了客戶端(源端)的過程,因為客戶端不需要擔心處理加密或管理金钥。伺服器或雲服務提供者負責這些責任,確保數據統一加密並根據提供者的安全政策受到保護。然而,這也意味著客戶端必須信任伺服器能夠安全地管理加密金钥,並正確地執行加密和解密過程。

這種方法在雲存儲服務、數據庫以及其他需要安全存儲大量數據的環境中常被使用。它提供了一種有效的數據休息狀態保護方式,使其成為那些希望確保數據安全而不增加客戶端操作複雜性的組織的流行選擇。

目標端加密的好處

目標端加密通過將責任轉移到目標服務器或雲服務提供商,簡化了客戶端在源端的加密過程。客戶端不必擔心實現加密演算法或管理加密金鑰,因為這些任務由目標系統處理。這使得將加密集成到現有工作流程中變得更加容易,特別是在易用性和可擴展性重要的環境中。它還確保對服務器上存儲的所有數據一致性地應用加密策略。

安全性

雖然目標端加密確保數據在休息狀態下被加密,但它要求客戶信任服務器或雲服務提供商來管理加密過程並保護加密金鑰。數據的安全性取決於服務器正確管理金鑰和實施安全策略的能力。然而,如果服務器被入侵,存在未經授權用戶可能獲取加密數據和解密所需的金鑰的潛在風險。為了減少這種風險,許多服務提供了額外的安全功能,如金鑰管理服務(KMS)和硬件安全模塊(HSMs)來加強金鑰保護。

性能

prositive traditional chinese

目標端加密通常對客戶端(源頭側)的性能影響較小,因為加密和解密的複雜工作是由目標伺服器完成的。這可以讓客戶端有更好的性能,特別是對於處理能力有限的設備來說。然而,加密和解密的過程仍然會消耗伺服器的資源,這可能會影響伺服器的性能,尤其是在高負荷的環境下。此外,伺服器在將數據發送回客戶端之前需要解密數據,這可能會引入一些延遲,儘管在優化良好的系統中這通常是最小的。

源頭側加密與目標端加密

下表列出了總結源頭側加密與目標端加密之間主要參數差異的表格(客戶端加密與伺服器端加密)。

| 功能/特徵 | 源端加密 | 目標端加密 |

| 定義 | 數據在傳輸前在源頭進行加密。 | 數據在達到目標地點後進行加密。 |

| 控制 | 通常,數據所有者或發送者對加密過程和金鑰具有控制權。 | 數據接收者或存儲服務提供者通常管理加密過程和金鑰。 |

| 金鑰管理 | 金鑰通常由數據發送者/所有者控制和管理。 | 金鑰由數據接收者或存儲服務提供者管理。 |

| 安全責任 | 主要責任在於數據發送者在傳輸前確保數據被加密。 | 主要責任在於數據接收者或存儲提供者在收到數據後進行加密。 |

| 傳輸安全 | 數據在傳輸過程中加密,提供對截獲的保護。 | 如果傳輸過程中未加密,數據可能會以明文被截獲;更注重保護存儲數據。 |

| 集成複雜性 | 可能需要數據發送者在實施加密機制時進行更多的集成工作。 | 通常較易實施,因為加密過程在收到後發生,通常使用標準服務工具。 |

| 性能影響 | 由於發送數據前的加密過程,客戶端可能會有性能開銷。 | 對客戶端的影響較小;性能開銷在服務器或存儲端,因為在收到後進行加密過程。 |

| 遵守與政策 | 通過控制加密,發送者可以遵守特定的數據保護政策和規範。 | 可能滿足與數據靜止加密政策及數據管理者責任相關的遵守要求。 |

| 使用案例 | 在安全傳輸至關重要的場景中很有用,例如敏感數據交换。 | 在云存儲和數據倉儲解決方案中常見,這些方案主要需要保護存儲的數據。 |

使用NAKIVO的源端備份加密

數據備份可以使用源端加密和目標端加密兩種類型。讓我們探討數據備份背景下的源端加密。

NAKIVO Backup & Replication 是一款支援備份加密的高級數據保護解決方案。該方案使用強大的 AES-256(加密金钥的256位長度)演算法進行加密。加密可以設置在備份倉庫層級(針對存儲在 備份倉庫 中的所有備份)作為目標加密。另一種選項是在備份任務層級設置加密,使用源頭加密。結果,備份在傳輸過程中進行加密,並以加密數據的形式存儲在備份倉庫中。

源頭備份加密需要輸入密碼。基於提供的密碼生成的強哈希值用於創建加密/解密金钥。重要的是不要丟失加密密碼,因為沒有密碼將無法從加密備份中恢復數據。

源頭加密的要求:

- NAKIVO Backup & Replication v11.0 或更新版本

- 數據存儲類型:增量與完整備份(也支援磁帶)

設置源頭加密

備份的源頭加密在網頁介面中於任務層級進行設置。

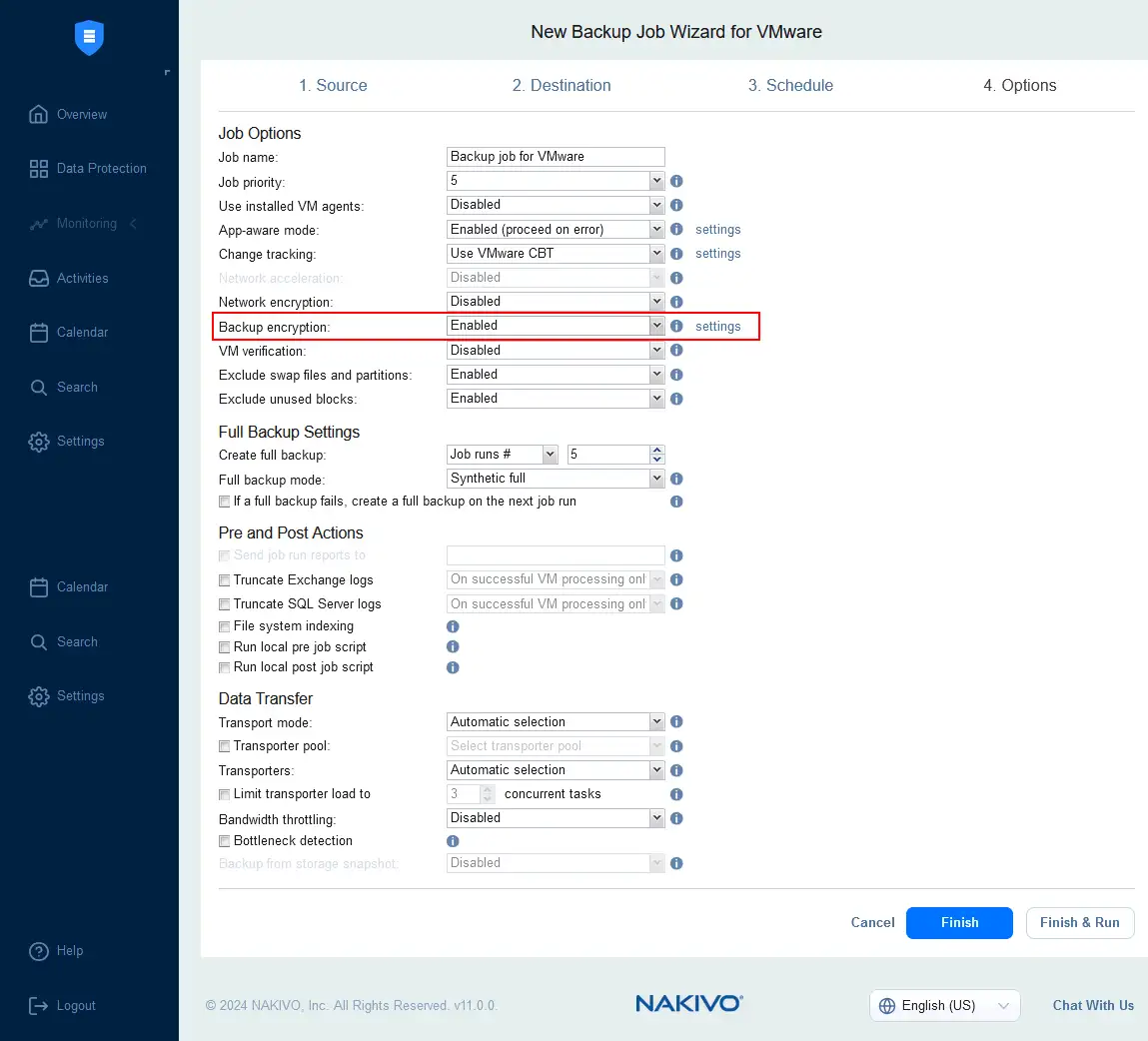

- 在 NAKIVO Backup & Replication 的備份任務向導中,進入 選項 階段以設置加密選項。

- 將備份加密選項設置為啟用,以對備份進行源頭加密。

注意:當啟用網絡加密時,備份的數據在通过网络传输之前會進行加密,並在写入目標備份存儲庫時進行解密。這會增加傳輸器對數據進行加密和解密的負荷。當啟用備份加密時,數據會在源頭進行加密,以加密數據的形式传输,並以加密數據的形式存儲在備份存儲庫中。同時啟用備份加密和網絡加密會對數據進行雙重加密,增加負荷,這是不必要的。

- 點擊設置以設置加密金鑰。

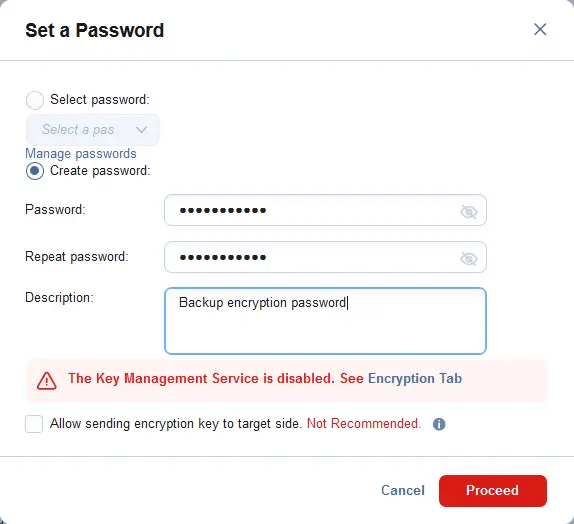

- 在設置密碼窗口中設定所需的參數。

- 創建一個新密碼並確認密碼。

- 輸入描述,例如,備份加密密碼。

當您點擊繼續時,新密碼會保存到NAKIVO Director的數據庫中,您稍後可以為其他備份任務選擇這個密碼。

您還可以設置密鑰管理服務(KMS)作為額外的保護措施。NAKIVO Backup & Replication 支援 AWS KMS。

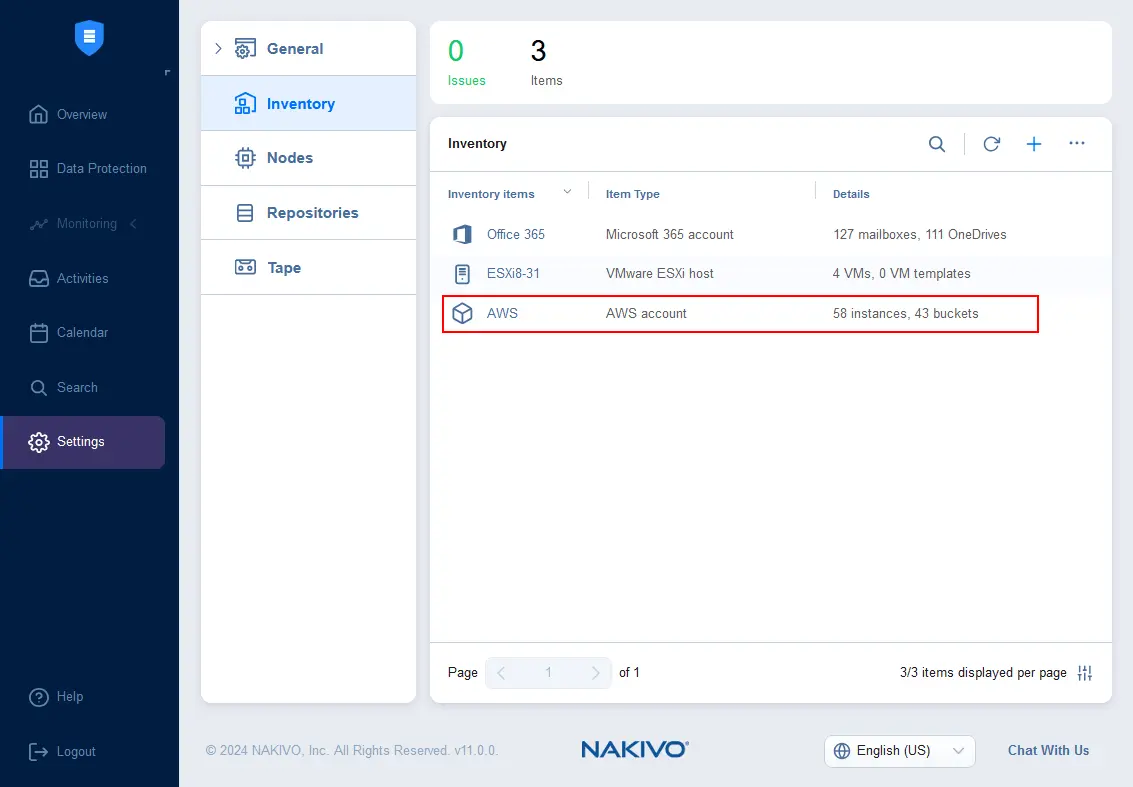

- 要啟用AWS KMS,您需要在NAKIVO庫存中添加一個AWS帳戶。

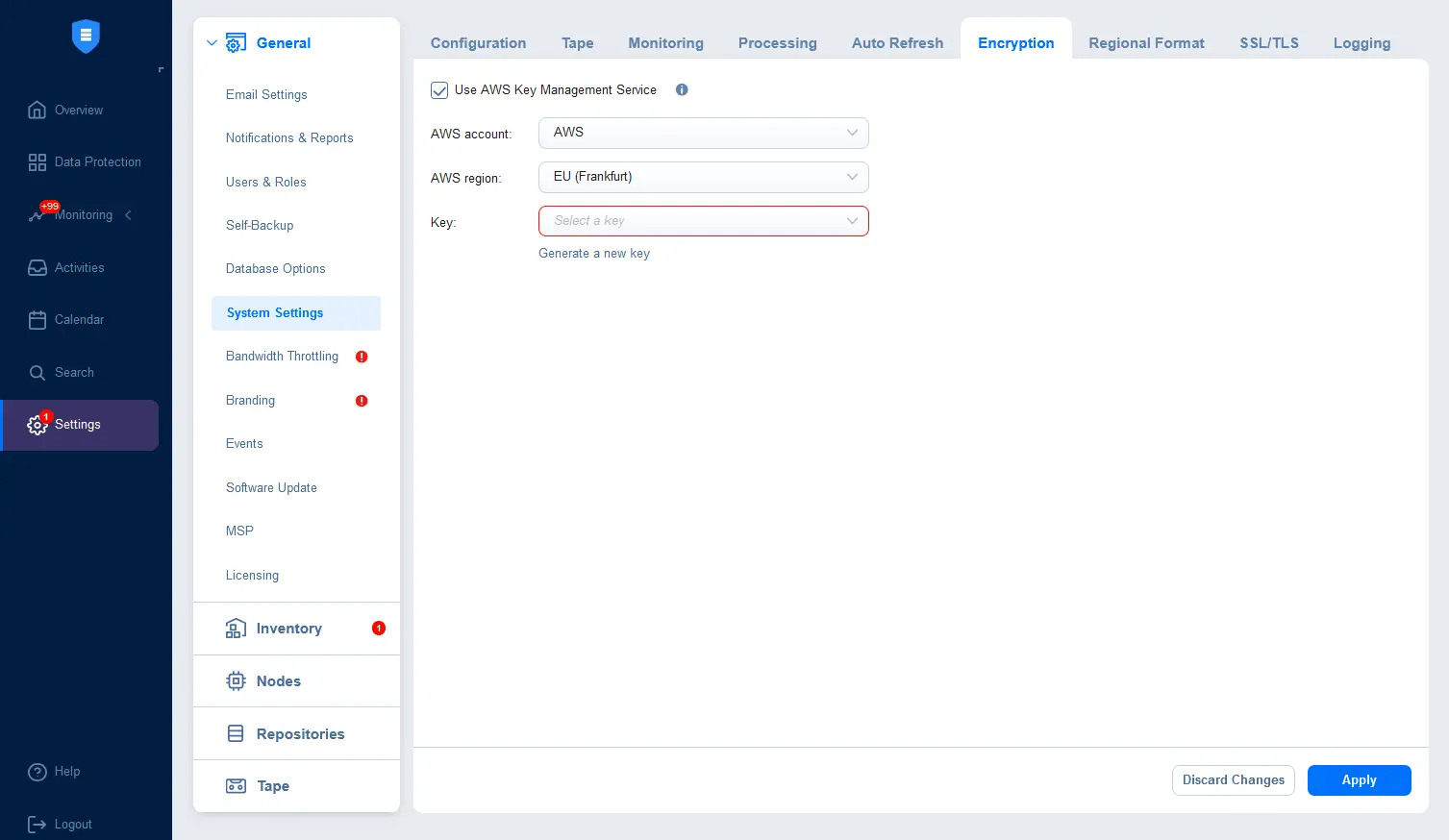

- 要為備份加密啟用AWS密鑰管理服務,請進入設置 > 一般 > 系統設置並切換到加密標籤。

- 勾選使用AWS密鑰管理服務的复選框。

- 選擇添加到NAKIVO庫存中的AWS帳戶。

- 選擇AWS地區。

- 選擇一個密鑰。

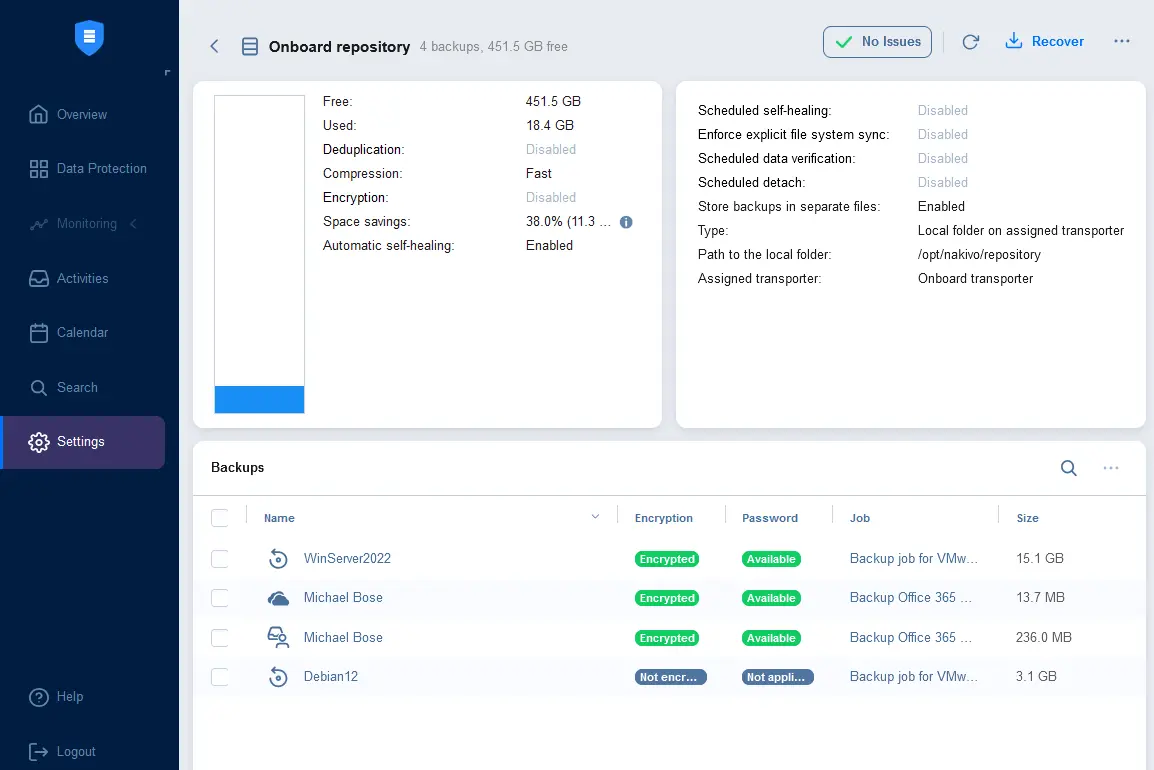

您可以通過前往設定>倉庫來檢查加密狀態,並選擇一個備份倉庫(例如,船上倉庫)。單擊倉庫名稱以查看此倉庫中的備份列表。

此頁面顯示備份名稱、加密狀態、加密密碼狀態、工作名稱和大小。

備份加密狀態:

- 加密

- 未加密

加密密碼狀態:

- 可用 – 對應的密碼散列已保存於NAKIVO Director的數據庫中。

- 不可用 – 備份(恢復點)已加密,但加密密碼散列在Director的數據庫中不可用。

- 不适用 – 如果備份的恢復點未加密,則會顯示此項。

您可以在任何時間編輯備份工作選項並更改備份加密設定。

結論

源頭加密是在網絡上傳輸和將數據存儲在目標備份倉庫中保護備份數據的安全和有效措施。這種類型的備份加密對於包括本地備份和公共雲備份在內的不同場景均有效。使用密碼生成加密金鑰既經濟又對用戶友好。此外,還可以使用先進的金鑰管理服務,如AWS KMS,來避免遺忘和丟失加密金鑰。

下載最新的NAKIVO Backup & Replication版本,它支援源端加密和目標端加密,以有效實現您的備份策略。

Source:

https://www.nakivo.com/blog/backup-encryption-options/