本文將介紹Active Directory(AD)、Azure Active Directory(Azure AD)並解釋它們的區別以及彼此如何互補。我們還將比較這些微軟解決方案與一些主要的替代身份提供者。

本文並不打算成為一個詳盡的資源,也不會提供部署這些服務的逐步說明,但Petri有優秀的文章涵蓋了這些主題。

Windows Server AD vs Azure AD

I think it’s fair to start with the oldest of Microsoft’s current directory services siblings. Active Directory is Microsoft’s on-premises directory service, succeeding Windows NT Directory Services (NTDS), should you be old enough to remember it. NTDS was great at the time but had significant limitations regarding scalability, replication, administration, stability, etc.

自 1999 年 12 月 15 日製造以來以來,絕大多數組織廣泛使用 Active Directory——它於 2000 年 2 月 17 日開始提供一般性可用性。

您的用戶習慣使用 Active Directory 而且甚至毫不知情:他們只需啟動他們的客戶端設備、輸入他們的用戶名(通常但不總是預緩存的)和密碼,然後繼續他們的日常業務活動。如果您已根據您想要的方式設定和維護了一切,Active Directory 是直接、快速、安全且安全的。

A central identity provider

Active Directory通常用作您的中央身份提供者,通常跨越多个森林和域,一些有用户,其他只有资源。它管理您的用户和计算机(客户工作站和服务器),但本身不能原生地管理移动设备或平板电脑(iOS和Android)或软件即服务(SaaS)应用程序。

您必须自己托管Active Directory,配置它,维护它,照顾安全性,复制,备份,高可用性,可扩展性等。可能是一个简单的两个域控制器(DCs)网络,或者您可能在数十个地点拥有超过100个DCs,其中包括只读DCs。

您的DCs理想情况下只运行与目录相关的服务,还有DNS,也许还有DHCP。最好不要在它们上运行其他应用程序,比如Web或数据库服务器,这对于性能和(尤其是)安全性来说都是一个好的做法。这也有助于您安排重启的停机时间。

Active Directory授權

與其雲端配對相反,Active Directory並沒有複雜的授權模型。您需要為域控制器購買授權,通常是運行在Windows Server機器上,最好是一部新的機器。提醒一下,Windows Server 2022版本已於2021年8月發布。

當部署在您自己的數據中心或通信機房時,您可以購買一個Windows Server Datacenter版本,該版本專為虛擬化數據中心設計,因為它允許您在受授權的硬件上運行無限個實例。請務必研究這一主題並與授權專家討論,很多人在這方面存在誤解,意外違反了授權協議。

什麼是Azure Active Directory?

Azure Active Directory 是一項企業身分識別服務,提供單一註冊(SSO)、多因素驗證(MFA)和條件式存取(CA)等幾乎是即插即用的功能。公平地說,您(租戶所有者或管理員)需要進行一些設定工作,但與自行託管這些服務相比,在 Azure AD 中實現這些服務要簡單得多,也更為直接。

您的用戶將開啟其設備,可以是企業擁有且受管理的設備,或者如果您的公司設置了自攜設備(BYOD)政策,也可以是個人設備。然後,用戶將需要輸入他們的使用者名稱和密碼,希望能收到MFA 挑戰(即便是SMS挑戰也勝過無)的提示,然後您允許他們使用的任何內容將對其可用。

使用單一登錄(SSO),用戶可以在不必每次都輸入憑證的情況下使用外部托管應用(人力資源、財務等)、訪問培訓等等,這將提高生產力、安全性和用戶滿意度。只是事實上,用戶不需要管理多個用戶名和密碼,就已經能夠解救一個煩躁的IT人員。

A managed service

A major difference between Active Directory and Azure AD is that the latter is a managed service. You don’t set it up yourself and there are no servers to set up – there are some agents but they are optional to enable specific enhanced functionality. Microsoft hosts and manages it on your behalf.

Azure AD完全整合了微軟的許多雲服務,如Office 365,為您提供一個集中的用戶和設備目錄。它還使得與其他租戶和外部用戶協作變得輕鬆。

Azure AD在管理移動設備(對iOS和Android有原生支持)和SaaS應用方面表現出色。它與許多不同類別的應用(如商業管理、協作和財務)之間提供了出色且無縫的整合。請查看微軟在Azure Marketplace中的Azure Active Directory部分以獲取更多示例。

微軟提供免費版本的Azure AD稱為Free,還有三個進一步的版本,分別為Office 365應用程式、Premium P1和Premium P2,具有不同的功能內容和價格。當您註冊一些微軟的雲服務,如Azure、Office 365、Dynamics 365、Intune和Power Platform時,您實際上成為了Azure AD的免費用戶。

舉一個例子,作為組織,您花了多少時間在重設用戶密碼上?自助密碼重置(SSPR)功能本身可能足以讓您的財務總監對準備高級授權感興趣。請查看微軟的如何運作:Azure AD自助密碼重置進一步了解。

請仔細查看高級功能,以確定您是否需要或想要這些功能,以及高級價格是否值得支付。我並不是在向您推銷微軟的授權,但考慮到互聯網的狀況,幾乎每天都會有關於主要組織被駭客入侵的報告(通常是成功的),支付這些額外功能的費用可能讓您保住工作,讓公司遠離風波。

查看微軟的Azure Active Directory(Azure AD)價格網站,以獲得Azure AD價格總覽,您也可以閱讀我們的Azure Active Directory Premium P1 vs. P2: 功能比較文章,以進一步了解不同功能。

一起使用Active Directory和Azure Active Directory

現在我們已經介紹了這兩個主題並了解了Active Directory和Azure Active Directory之間的區別,讓我們看看如何最好地一起使用它們。

Azure AD Connect

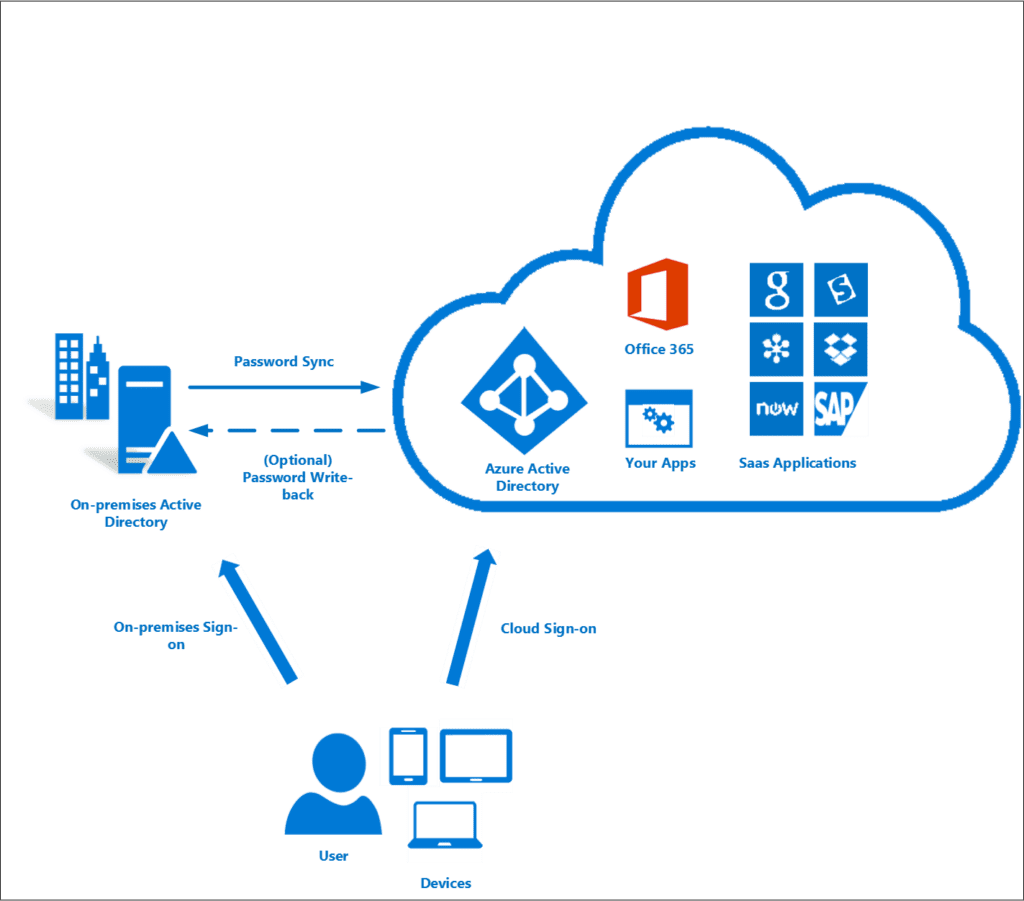

Microsoft 的 Azure AD Connect 允許我們通過將來自本地Active Directory的用戶等對象同步到基於雲的Azure AD,從而創建混合身份。

使用 密碼雜湊同步(PHS),Azure AD Connect 還會同步用戶密碼的雜湊的雜湊,啟用 通過驗證(PTA),Active Directory 聯合身份驗證服務(AD FS)等功能。對於小型組織來說,該設置可能非常簡單,而對於更複雜的環境來說則可能相當複雜。

微軟計劃在2022年8月31日退役Azure AD Connect的1.x版本,而一些較舊的2.x版本的同步工具也將在2023年3月停止支援。您可以在我們的另一篇文章中了解目前哪些Azure AD Connect版本受到支援。

Active Directory Federation Services (AD FS)

AD FS是一個單一登入(SSO)身份服務,允許您與組織外部的合作夥伴共享身份信息。AD FS使用基於聲明的訪問控制身份驗證。

雖然AD FS仍然被廣泛使用,尤其是在更成熟和較大的組織中,但微軟現在將其視為一個已淘汰的服務。為了清楚起見,微軟可能不會直接稱其為已貶值,但最近的趨勢無疑支持這一說法。

AD FS需要對本地基礎設施進行相當大的投資和適當的規劃,以及對外部合作夥伴的極大依賴 – 如果他們更改設置(無論是好是壞,或沒有原因),它將立即影響您的環境,導致事情中斷。我曾多次成功使用AD FS,但現在我不會輕易推薦它用於新的或現有的設置。

Azure Active Directory Domain Services (AADDS)

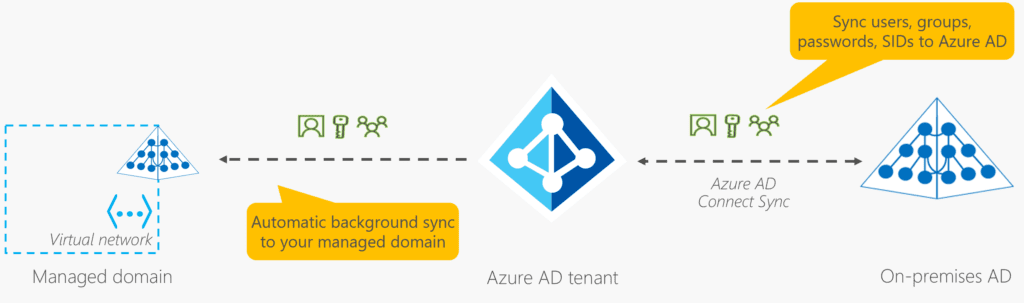

Azure Active Directory域服務(AADDS)是微軟最新的目錄服務家族的一部分。AADDS是微軟的托管Active Directory產品,完全部署在其Azure雲中。

AADDS的主要賣點之一是,它允許您在無法使用現代身分驗證方法的雲中運行遺留應用程式。您老舊但仍然至關重要的人力資源或財務應用程式,廣受用戶喜愛並且如數家珍,盡力抵制變革的應用程式,將在您為其準備替代方案的同時再獲得幾年的使用。您可以將這些遺留應用程式從您的本地環境搬移到一個托管的AADDS域中,而無需在雲中管理該域。

與運行自己的Active Directory相比,存在一些限制:群組政策(GPO)不會從您的本地域同步到您的托管域。在一個成熟的環境中,這可能會帶來相當大的問題,因為很多事情都是通過GPO處理的。

同样适用于您的组织单位(OUs),它们也无法跨越。查看微软的《在Azure Active Directory Domain Services托管域中同步对象和凭据的方式》以了解更多信息。

第三方身份提供商

您的特定需求可能需要您考虑除Azure AD之外的其他身份提供商。您可能已经使用其中之一并且非常满意,或者您可能更喜欢拥有额外的安全层。合规性通常也是将身份提供商与基础架构其余部分分开的原因。

在使用Azure AD与第三方身份提供者结合时也可以工作。所有主要供应商都会发布集成指南,并乐意支持您的部署,特别是因为让您成为他们的客户符合他们的最佳利益。在这个领域中,一些主要的供应商包括Okta、PingIdentity、OneLogin、Auth0、ZScaler和CyberArk。

结论

在目录服务领域,Microsoft可以满足几乎所有可能的场景。一个纯粹的本地环境虽然正在逐渐变得罕见,但仍然可以很好地与Active Directory配合使用。

雲首選擇的組織擁有分散的員工群,讓用戶能夠使用個人或企業擁有的設備連接,並訪問本地和基於雲的SaaS資源,將更適用於 Azure AD。由於有數據曝露的風險,這也將需要更多的投資於網絡安全。

沒有一種解決方案適用於所有需求。在Active Directory和Azure AD之間建立混合身份設置將是許多環境中最明顯的選擇。最後,您不應忽視微軟的托管 AADDS 和所有第三方身份提供者。

相關文章: