Windows事件ID 4624是什么?- 成功登录。Windows事件ID 4624,通常称为成功登录事件,是Windows安全事件日志的关键组成部分,是监视和保护计算机系统的重要工具。此事件代码是系统生成的。每当用户成功登录到基于Windows的系统时,都会提供关键洞察用户活动和访问权限。通过检查事件ID 4624及其相关细节,网络安全专业人员了解谁已访问系统、发生时间以及来源。这些信息对及时识别和应对安全威胁以及维护组织数字环境的完整性和安全性至关重要。

每次成功尝试登录本地计算机都会被记录在事件 ID 4624中,我们可以在 Windows 事件查看器中看到。换句话说,当系统建立一个事件时,系统会在计算机访问上生成该事件。事件 ID 4625记录了连接事件中的登录尝试失败。

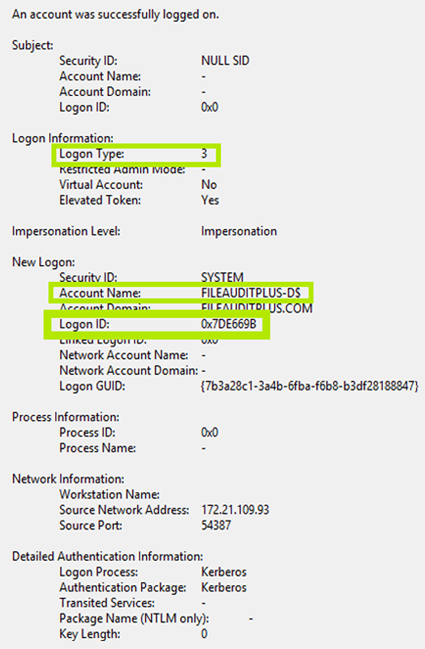

事件字段概述

关键信息我们从事件 4624 中获取的关键信息包括:

- 登录类型:该字段披露了用户登录的方法,突出显示用户如何访问系统。在九种登录类型中,最常见的是登录类型 2(交互式)和类型 3(网络),而除了 5(表示服务启动)之外的任何登录类型都应引起关注。后续文章将对登录类型进行进一步阐述。

- 新登录:在这一部分中,我们揭示了系统创建的每个新登录的帐户名称,以及相应的登录 ID,这是一个十六进制值,有助于将此事件与其他事件进行交叉引用。

来自事件 ID 4624 的其他信息

- 主体:披露了发起登录请求的本地系统帐户(而不是用户)。

- 模拟级别:此部分指示了登录会话中的进程如何模拟客户端,从而影响服务器在客户端上下文中执行的操作。

- 进程信息:有关尝试进行登录的进程的详细信息。

- 网络信息:显示用户登录的位置。对于用户发起的从同一台计算机登录,此信息可能为空或显示本地计算机的工作站名称和源网络地址。

- 认证信息:有关用于登录过程的认证包的信息。

事件 4624 的威胁检测和预防

威胁检测和预防对于保护计算机系统和网络免受恶意活动的侵害至关重要。事件ID 4624是Windows安全事件日志的基本组成部分,对于这一努力至关重要。它表示成功的登录事件,提供用户活动的见解,并帮助安全专业人员实时识别和应对潜在威胁。通过分析事件ID 4624及其相关数据,组织可以积极加强其网络安全姿态,及时检测和减轻未经授权的访问尝试,并确保其数字资产的完整性和机密性。

Windows登录类型

Windows支持多种登录类型,每种类型都有特定的目的和认证方法。以下是标准Windows登录类型及其描述:

- 交互式登录(类型2):用户直接在计算机上或通过远程桌面登录时使用。此登录类型需要用户名和密码。

- 网络登录(类型3):在访问另一台计算机上的网络资源时发生。系统将凭据发送到远程服务器进行验证。

- 批量登录(类型 4):用于在指定用户帐户下运行的定时任务或批处理作业;非交互式。

- 服务登录(类型 5):由 Windows 服务使用,通过服务控制管理器自动或手动启动。

- 解锁登录(类型 7):在解锁先前锁定的工作站时生成;不需要新凭据。

- 网络明文登录(类型 8):罕见且不安全;在网络上传输明文凭据。

- 新凭据登录(类型 9):在访问网络资源时提供不同凭据时发生。

- 远程交互式登录(类型 10):用于远程桌面连接。

- 缓存交互式登录(类型 11):在未连接到网络时使用缓存凭据进行本地认证。

- 缓存的远程交互式登录(类型12):与缓存的交互式登录类似,但用于远程连接。

- 缓存的解锁登录(类型13):在离线状态下使用缓存凭据解锁计算机时生成。

- 缓存的凭据登录(类型14):此登录类型使用具有缓存凭据的应用程序或服务访问网络资源。

- 缓存的远程凭据登录(类型15):类似于缓存的凭据登录,但用于远程访问。

- 解锁(类型21):在解锁先前锁定的工作站时发生。

这些登录类型对于审计和安全分析至关重要,以监视用户活动和潜在的安全漏洞。

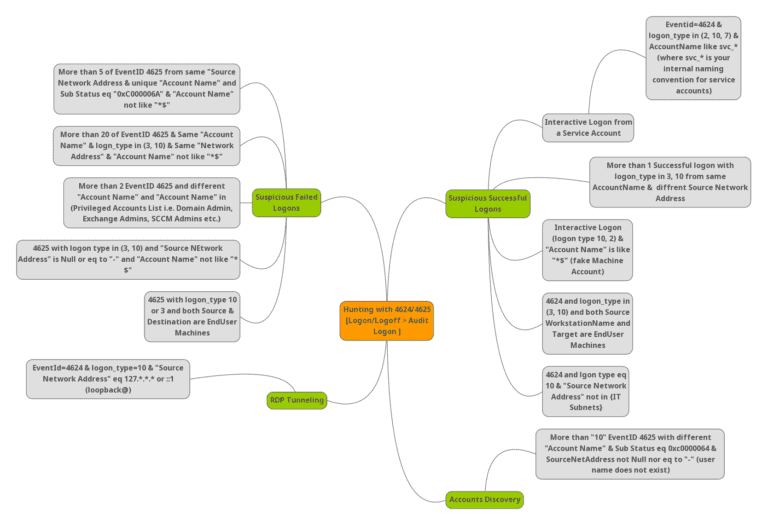

可疑的成功登录

现在我们已经讨论了不同类型的Windows登录方法,我们开始分析哪些恶意攻击者会记录Event ID 4624。以下是一些示例:

- 事件ID 4624,登录类型为10(远程交互式登录),源网络地址为本地回环(127.*.*.*或::1),主要是RDP隧道。

- 事件ID 4624,登录类型为10(远程交互式登录),源网络不在我们组织的子网内。

- 事件ID 4624,登录类型(3和10),源工作站名称和目标是终端用户机器。

- 事件ID 4624,登录类型(2和10),以及以$结尾的账户名,如ItSupport$,可能是假的机器账户。

- 事件ID 4624,从同一个账户名和不同源网络地址进行了多次成功登录,登录类型为3和10,被认为是可疑的。

- 事件ID 4624,登录类型(2、10和7)和账户名如内部服务账户(svc_*),可能是服务账户的交互式登录。

在不懈追求网络安全的过程中,监控和应对可疑的成功登录事件的警惕性是至关重要和持续的任务,这通常是未经授权或恶意访问的迹象。

使用 PowerShell 获取事件 ID 4624 的事件日志

与 Windows 操作系统中的其他图形用户界面(GUI)一样,我们可以通过命令行界面(CLI)命令来访问信息,例如在Windows PowerShell中提供的命令。为了获取与事件 ID 4624 相关的事件日志,PowerShell 为我们提供了方便的 cmdlet,如Get-EventLog和Get-WinEvent。让我们演示如何使用 PowerShell 中的Get-EventLog命令检索事件 ID 4624 的事件日志。

$currentDate = [DateTime]::Now.AddDays(-1)

Get-EventLog -LogName "Security" -After $currentDate | Where -FilterScript {$_.EventID -eq 4624}在上述语法中:

- Get-EventLog 使用 $currentDate 变量获取指定日期的事件 ID 4624 事件。

- 它使用LogName参数来确定事件的日志名称,例如Security

- 使用FilterScript参数过滤出等于 4624 的所有事件 ID。

我们还可以使用Get-WinEvent命令在 PowerShell 中获取事件 ID 4624 的事件日志:

Get-WinEvent -FilterHashtable @{LogName = 'Security'; ID = 4624}在上述的 Windows PowerShell 脚本中,

- Get-WinEvent获取事件 ID 4624 的事件日志。

- 它使用FilterHashtable参数和日志名称为 Security 来获取这些事件

利用 PowerShell 的事件 cmdlet 检索 Event ID 4624 条目,为监视和响应成功登录事件提供了强大的手段,从而能够主动检测和减轻潜在的安全威胁,应对不断发展的网络安全威胁。

感谢您阅读《什么是Windows事件ID 4624? – 成功登录》。我们将结束本文。

感谢您阅读《什么是Windows事件ID 4624? – 成功登录》。我们现在结束本文。

什么是Windows事件ID 4624? – 成功登录结论

总之,Windows事件ID 4624是系统安全和监控的基础支柱。它是追踪和理解用户访问基于Windows的环境的不可或缺的工具,通过提供关于谁获得访问权限、何时发生以及从哪里发生的信息,为登录事件提供宝贵的洞察力。事件ID 4624使网络安全专业人员能够加强他们系统的安全态势,并迅速响应潜在威胁。它是安全措施武器库中的一个重要组成部分,确保数字资产的完整性和保密性,同时实现主动威胁检测和预防。

Source:

https://infrasos.com/what-is-windows-event-id-4624-successful-logon-2/