一直都有高攻击和端口扫描的持续级别,尽管正确配置了防火墙和定期更新安全系统可以为系统增加额外的安全层,但你也应该经常注意是否有人进入。这也有助于确保您的服务器保持远离任何旨在破坏其正常运行的程序。

本文介绍的工具是专为这些安全扫描而创建的,它们能够识别病毒、恶意软件、Rootkits和恶意行为。您可以使用这些工具进行定期系统扫描,例如每晚并将报告发送到您的电子邮件地址。

1. Lynis – 安全审计和Rootkit扫描器

Lynis是一个免费的、开源的、功能强大的、流行的Unix/Linux类操作系统的安全审计和扫描工具。它是一个恶意软件扫描和漏洞检测工具,用于扫描系统的安全信息和问题,文件完整性,配置错误;执行防火墙审计,检查已安装的软件,文件/目录权限等等。

重要的是,它不会自动执行任何系统加固,但它提供了一些建议,使您能够加固您的服务器。

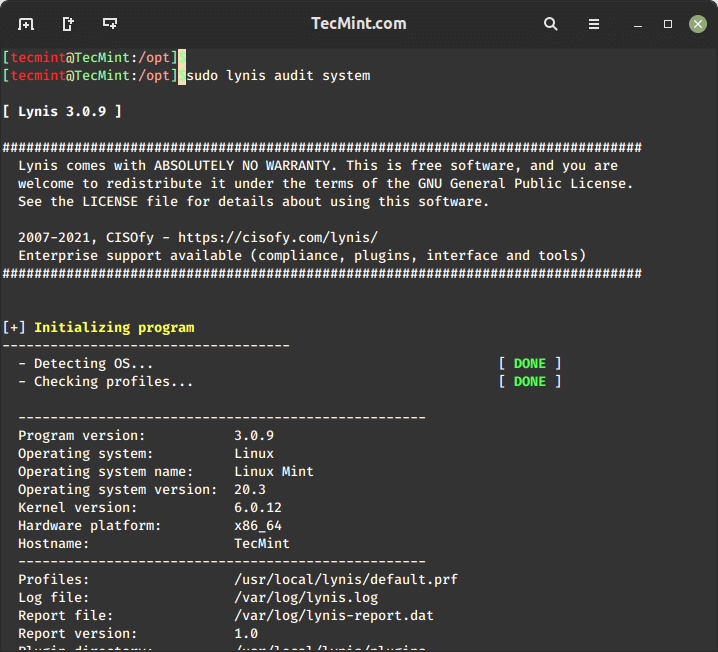

我们将从源安装最新版本的Lynis(即3.0.9),使用以下命令。

cd /opt/ sudo wget https://downloads.cisofy.com/lynis/lynis-3.0.9.tar.gz sudo tar xvzf lynis-3.0.9.tar.gz sudo mv lynis /usr/local/ sudo ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

现在您可以使用以下命令执行系统扫描。

sudo lynis audit system

为了每晚自动运行lynis,请添加以下 cron 记录,将在凌晨 3 点运行并发送报告到您的电子邮件地址。

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" [email protected]

2. Chkrootkit – Linux Rootkit 扫描器

Chkrootkit 还是另一个免费的、开源的 rootkit 检测器,它在类 Unix 系统上本地检查 rootkit 的迹象。它有助于检测隐藏的安全漏洞。

chkrootkit 包括一个 shell 脚本,用于检查系统二进制文件是否被 rootkit 修改,以及一些用于检查各种安全问题的程序。

在基于 Debian 的系统上,可以使用以下命令安装 chkrootkit 工具。

sudo apt install chkrootkit

在基于RHEL的系统上,您需要使用以下命令从源代码安装它。

sudo yum update sudo yum install wget gcc-c++ glibc-static sudo wget -c ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz sudo tar –xzf chkrootkit.tar.gz sudo mkdir /usr/local/chkrootkit sudo mv chkrootkit-0.58b/* /usr/local/chkrootkit cd /usr/local/chkrootkit sudo make sense

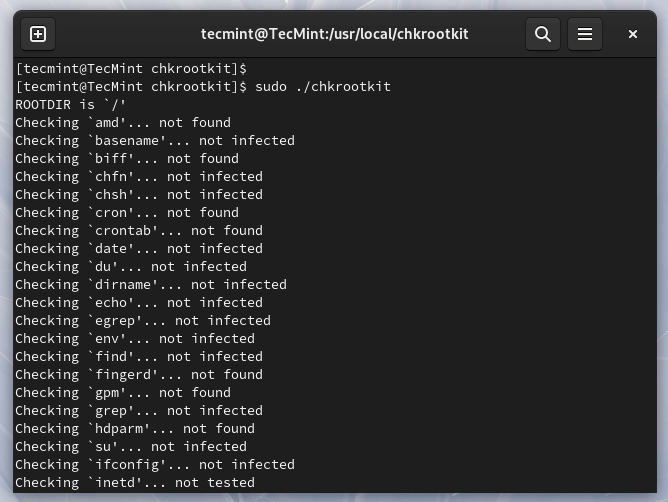

要使用Chkrootkit检查您的服务器,请运行以下命令。

sudo chkrootkit OR sudo /usr/local/chkrootkit/chkrootkit

运行后,它将开始检查您的系统是否存在已知的恶意软件和Rootkits,并且在过程完成后,您可以看到报告的摘要。

要使Chkrootkit每晚自动运行,请添加以下cron条目,该条目将在凌晨3点运行并将报告发送到您的电子邮件地址。

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" [email protected]

3. Rkhunter– Linux Rootkit扫描器

RootKit猎人是一种免费、开源、功能强大、易于使用且广为人知的工具,用于在Linux等POSIX兼容系统上扫描后门、Rootkits和本地漏洞。

顾名思义,它是一种Rootkit猎人,一种安全监控和分析工具,彻底检查系统以检测隐藏的安全漏洞。

在Ubuntu和基于RHEL的系统上,可以使用以下命令安装rkhunter工具。

sudo apt install rkhunter [On Debian systems] sudo yum install rkhunter [On RHEL systems]

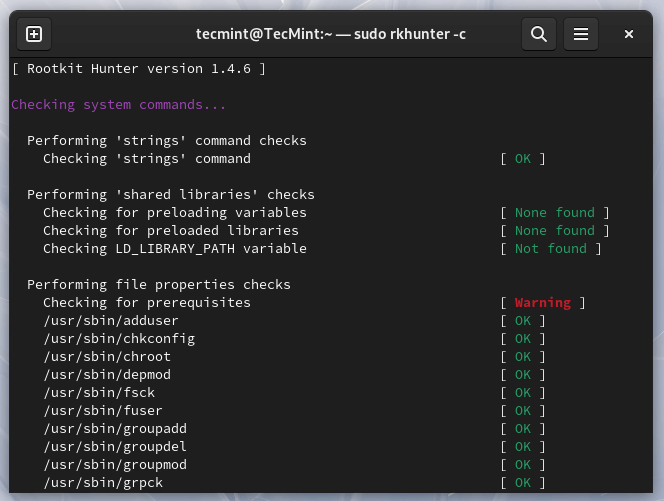

要使用rkhunter检查您的服务器,请运行以下命令。

sudo rkhunter -c

要使rkhunter每晚自动运行,请添加以下cron条目,该条目将在凌晨3点运行并将报告发送到您的电子邮件地址。

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" [email protected]

4. ClamAV–防病毒软件工具包

ClamAV是一个开源、多功能、流行且跨平台的防病毒引擎,用于检测计算机上的病毒、恶意软件、木马和其他恶意程序。

它是Linux上最佳免费防病毒程序之一,也是开源邮件网关扫描软件的标准,支持几乎所有邮件文件格式。

它支持所有系统的病毒数据库更新,并且仅在Linux上支持按需扫描。此外,它可以扫描存档和压缩文件,并支持Zip、Tar、7Zip和Rar等格式以及其他功能。

在Debian系统上,可以使用以下命令安装ClamAV。

sudo apt install clamav

在基于RHEL的系统上,可以使用以下命令安装ClamAV。

sudo yum -y update sudo -y install clamav

安装完成后,您可以使用以下命令更新签名并扫描目录。

# freshclam sudo clamscan -r -i DIRECTORY

其中DIRECTORY是要扫描的位置。选项-r表示递归扫描,而-i表示仅显示受感染的文件。

5. LMD– Linux Malware Detect

LMD(Linux Malware Detect)是一个开源的、功能强大的、专为Linux设计的恶意软件扫描器,特别针对共享托管环境,但也可用于检测任何Linux系统上的威胁。它可以与ClamAV扫描引擎集成,以提高性能。

它提供了一个完整的报告系统来查看当前和以前的扫描结果,支持在每次扫描执行后发送电子邮件警报报告,以及许多其他有用的功能。

有关LMD的安装和使用,请阅读我们的文章如何在Linux中安装带有ClamAV作为防病毒引擎的LMD。

这就是现在所有的内容!在本文中,我们分享了一份用于扫描Linux服务器上的恶意软件和rootkits的5种工具的列表。请在评论部分分享您的想法。

Source:

https://www.tecmint.com/scan-linux-for-malware-and-rootkits/