身份相关的攻击经常发生,可能导致用户账户被 compromized。一些这类身份攻击的例子包括网络钓鱼和密码喷洒。攻击者变得越来越有创意和聪明。一个对威胁如网络钓鱼危险了解不足的单个用户很可能成为这些恶意活动的入口点。因此,Office 365 MFA 的目的就在于此。

幸运的是,有多层安全性可用于保护Office 365用户的身份;多因素身份验证(MFA)。正如其名称所示,MFA 使用多层身份验证。通常包括:

- 你知道的东西(密码,PIN码)

- 你拥有的东西(安全密钥,令牌生成器)

- 你是的东西(生物特征;面部,指纹)

把MFA想象成你服用的维生素。你不喜欢它,有时候很烦人。但是,它们是帮助保护你免受恶意活动的东西。关键是,防止凭证被盗比在它已经发生后做出反应更好。

在这篇文章中,您将了解如何使用MFA和条件策略控制对Microsoft Office 365中服务的访问。

注意:Office 365 的名称已更改为 Microsoft 365。在本文中,您可能会看到 Microsoft 365 和 Office 365 两个名称互换使用。

先决条件

本文假定您对 Office 365 和 Azure Active Directory 有一些工作知识。要跟随示例进行操作,您应该具有对 Office 365 租户的管理员访问权限,最好是对测试租户。强烈建议不要使用您的生产 Office 365 租户。

使用安全默认值强制启用多因素身份验证

为 Office 365 设置多因素身份验证的一种方法是在 Azure Active Directory 中启用安全默认值。启用安全默认值意味着在您的 Office 365 租户中启用一组预配置安全设置。

这些安全设置包括:

- 管理员强制执行多因素身份验证。使用 MFA 保护 Office 365 管理员帐户,作为更强的身份验证方法。

- 强制对所有用户执行多因素身份验证。所有用户都需要在 Office 365 中设置 MFA。

- 阻止旧身份验证。不使用现代身份验证或使用较旧协议(如 IMAP 或 POP3)的客户端应用程序将被阻止进行任何身份验证尝试。

- 保护特权操作。这适用于访问Azure资源管理器来管理您的租户。访问Azure资源管理器的任何人都需要提供额外的身份验证方法。

注意:如果您的Microsoft 365租户在2019年10月22日或之后创建,安全默认设置可能已在您的租户中启用。

在启用安全默认设置之前需要考虑的一些事项

如果您阅读了上述四个要点,您应该意识到,虽然打开安全默认设置会带来极大的好处,但潜在的影响必须加以考虑。 需要仔细规划,以确保不会中断对Office 365的访问。

在启用安全默认设置之前,您可能需要考虑的一种情况是,当您有用于自动化的PowerShell脚本时。一旦启用安全默认设置,这些脚本可能会停止工作。

另一个潜在的影响是,如果在Exchange Online中未启用现代身份验证,Outlook客户端将无法使用多重身份验证进行身份验证。这种情况会导致登录循环,并阻止用户访问其邮箱。

注意:使用安全默认设置无法对整个组织应用的安全设置进行细粒度控制。它只是一种开关类型的配置。

在Azure Active Directory中启用安全默认设置

免责声明:本文不打算告诉您是否应在您的Office 365租户中启用安全默认设置。本文仅涵盖“如何”部分。启用安全默认设置的决定由您负责。

启用安全默认设置的操作就像切换一个开关一样简单。事实上,这个过程实际上只涉及切换一个开关。

当您考虑周全并且进行了仔细的计划后,请按照以下步骤打开安全默认设置并在Office 365中启用MFA。

- 首先,登录到Azure Active Directory管理中心。

- 然后,转到Azure Active Directory —> 属性。

- 接下来,滚动到属性页面底部,点击管理安全默认设置链接。

- 最后,在启用安全默认设置弹出窗口下点击是,然后点击保存。

您可以参考下面的演示。正如您所看到的,最后,您应该在页面右上部分获得一个确认,证明默认策略已保存。

测试Office 365 MFA设置体验

MFA启用后会发生什么?用户会自动被锁定,还是用户在一定时间内可以选择继续不使用MFA?这正是您将在本节中找到的信息。

就像在任何配置更改中一样,任何值得一提的管理员都会采取额外的步骤来确认他们设置的任何设置实际上是否有效。

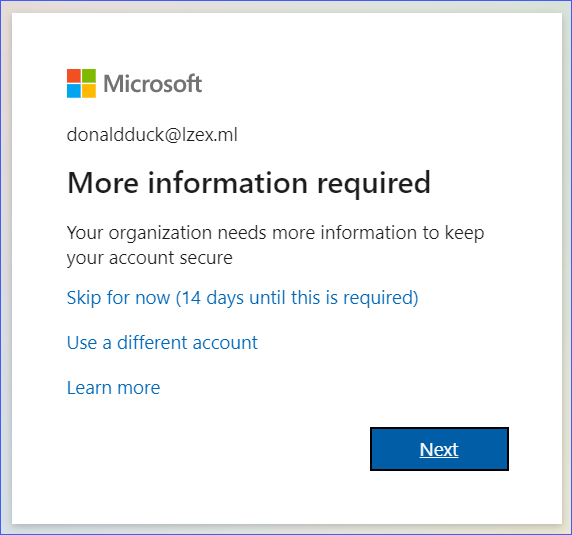

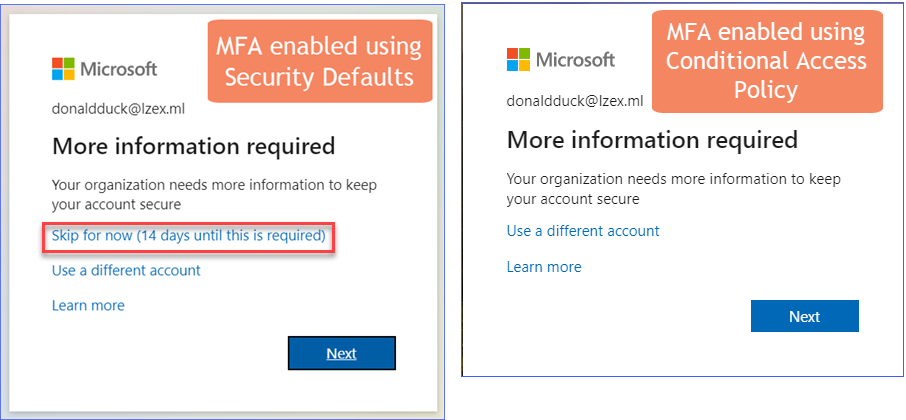

用户不会立即注意到多重身份验证(MFA)已经启用,特别是如果他们已经登录到Office 365。但是,下一次用户需要重新登录到Microsoft 365时,他们将看到一个类似下面所示的额外登录消息。

正如您从上面的图像中看到的,用户被赋予了一些选项。暂不跳过选项意味着用户可以在宽限期过去之前登录而无需MFA。但是,如果用户单击下一步按钮,则将开始设置其帐户以使用MFA。

假设用户单击下一步按钮。通常,还有一个选项可以指定用户可以接收身份验证代码的电话号码。但是,在下面的演示中,用户选择设置Microsoft Authenticator应用程序。

从这一点开始,每当用户登录到Office 365时,他们都必须执行另一步来批准或提供代码以通过身份验证。

注意:对于不支持使用现代身份验证和MFA的旧应用程序和协议,可以使用应用程序密码。有关更多信息,请访问为Microsoft 365创建应用程序密码

使用条件访问策略强制执行多重身份验证

实施条件策略可以更好地控制安全配置,而不是启用安全默认设置,其中更改会统一应用于租户范围内。然而,条件访问策略需要 Azure AD Premium (P1) 许可证。

一些可以通过条件策略实现的细粒度控制示例包括:

- 选择需要多重身份验证的 Office 365 资源。

- 仅在来源于可信位置时允许访问资源。

- 指定用于访问 Office 365 资源(如 Exchange Online 和 SharePoint Online)的批准应用程序。

以上是条件访问策略可能适用的一些场景。在接下来的部分中,将会有示例展示如何创建条件策略并对其进行测试。

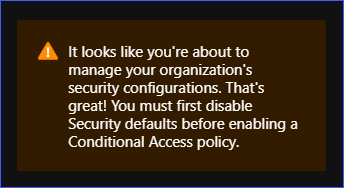

注意:使用条件访问策略需要禁用安全默认设置。这意味着它还将禁用 Office 365 中的多重身份验证,直到您启用新的条件策略。

在 Office 365 中创建条件访问策略以启用多重身份验证

有时,您的组织可能决定只有特定的服务需要受到多重身份验证的保护。在这个示例中,您将学习如何创建一个示例条件访问策略,要求仅在访问 Exchange Online 时需要多重身份验证。

如果您的租户启用了安全默认设置,则条件访问策略只能以报告模式创建。在启用条件访问策略之前,您必须先禁用安全默认设置。否则,您将遇到类似下面的消息。

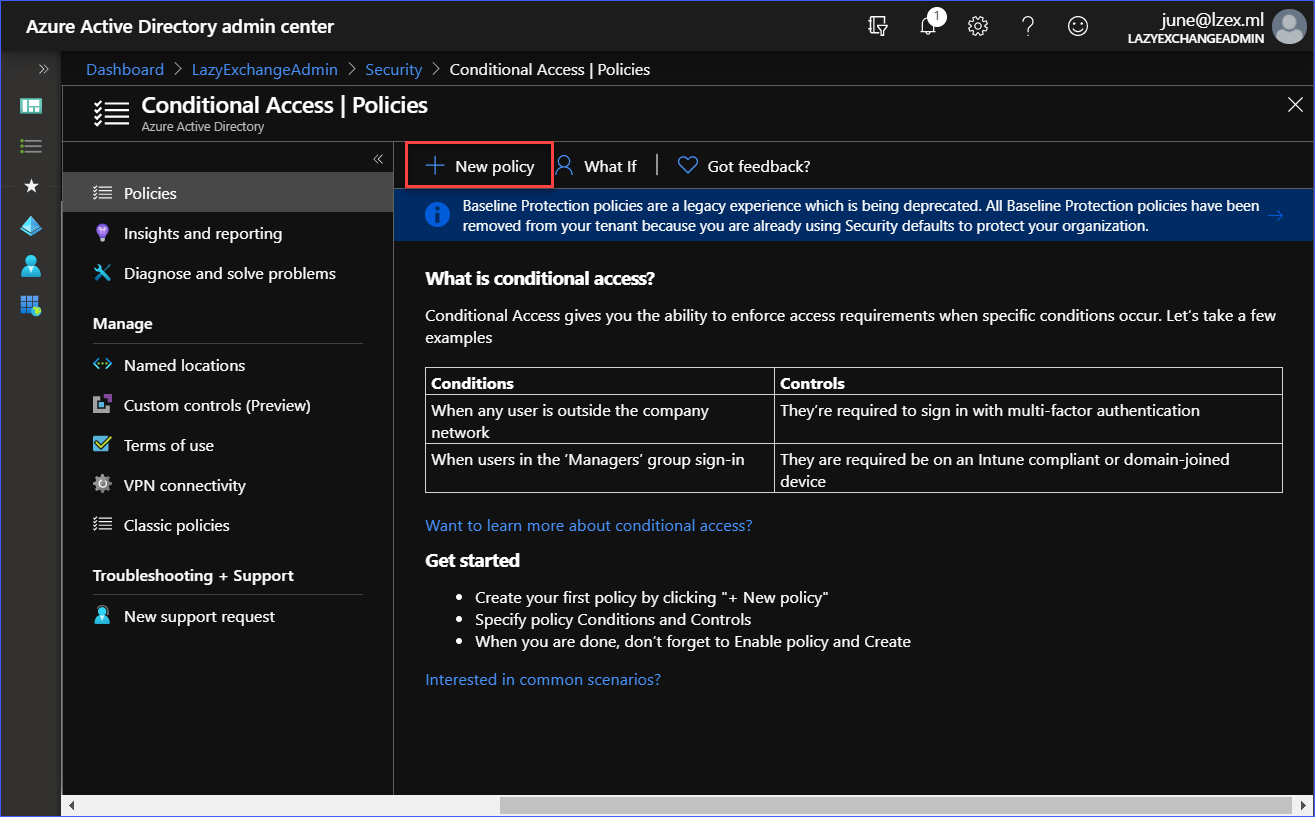

要创建新的条件访问策略,请登录到Azure Active Directory管理中心。然后,转到Azure Active Directory —> 安全。您会看到如下所示的条件访问 | 策略页面。单击新策略按钮开始创建新策略。

接下来,使用以下设置创建策略:

- 名称:要求Exchange Online进行多重身份验证

- 分配:所有用户(无排除)

- 云应用程序或操作:Office 365 Exchange Online

- 访问控制:要求多重身份验证

- 启用策略:开启

您可以参考以下演示来创建新策略。

如上演示所示,已创建并启用了名为要求Exchange Online进行多重身份验证的条件策略。根据策略设置,用户登录Exchange Online时将应用该策略,然后将需要进行多重身份验证。

测试条件访问策略MFA强制执行

通过条件访问策略启用多重身份验证时,用户将被强制注册并设置他们的MFA凭据。

与从安全默认值启用MFA时不同,使用条件访问策略时没有跳过MFA注册的选项。

下面的演示显示,登录到Exchange Online将需要用户使用Microsoft Authenticator应用程序批准登录请求。

相反,登录到SharePoint Online站点不需要MFA,如下面的演示所示。

这只是使用条件访问策略控制对Office 365的访问并启用MFA的一个示例。在这一点上,您可能想尝试的其他事情有:

- 将SharePoint Online包括在条件策略的目标中以强制执行MFA。

- 在访问Exchange Online时要求MFA,但只有当来源是浏览器(OWA)时。如果访问来自Outlook桌面客户端,则应将其排除在MFA之外。

- 创建一个策略,仅允许使用经批准的Office 365移动应用程序(例如Outlook for IOS/Android)访问Exchange Online和SharePoint Online。

重置多因素身份验证注册

Microsoft已经发布了大量关于修复与MFA相关的问题的文档。您可以从以下链接查看这些文章:

除了上面列出的情况外,有时用户的 MFA 注册必须被重置。需要重置 MFA 的一些情况包括用户更换了手机或更换了电话号码。

而且,如果用户由于未通过 MFA 登录要求而无法登录,管理员可以为用户重置 MFA 注册。然后,在用户的下一次登录尝试期间,系统会提示用户重新进行 MFA 注册。

有几种方法可以重置用户的 MFA 注册。

从 Microsoft 365 管理中心重置 MFA 注册

要重置用户的 MFA 注册,请登录 Microsoft 365 管理中心。 然后,转到 用户 —> 活跃用户 并单击 多重身份验证 按钮。

您将被带到 多重身份验证 页面。 接下来,从列表中选择用户的名称,然后单击 管理用户设置 链接。 在 再次要求选定的用户提供联系方式 上打勾,然后单击 保存。 请参阅下面的演示。

从 Azure Active Directory 管理中心重置 MFA 注册

MFA 注册也可以从 Azure Active Directory 管理中心 中清除。

为了使用这种方法重置MFA注册,请转到Active Directory —> Users。然后,点击列表中的用户。在用户属性页面上,向下滚动,直到找到显示身份验证方法的链接并点击它。最后,点击要求重新注册MFA按钮。

请参考下面的演示,了解如何重置MFA注册。

使用Office 365 PowerShell重置MFA注册

此方法需要连接到Office 365 PowerShell。当PowerShell会话已建立时,请复制下面的代码并将其粘贴到PowerShell控制台中以运行它。

确保首先更改$upn变量的值为用户的正确用户主体名称。您可以参考每个命令上面的注释,了解每行命令的作用。

如果上面的代码成功运行,则屏幕上不应返回任何输出。输出将类似于下面的演示。

结论

在这篇文章中,您已经了解到为Microsoft 365用户启用多重身份验证不止一种方法。这两个选项 – 安全默认和条件访问策略 – 使用了已经包含在Office 365和Azure AD中的MFA方法。

您还了解了取决于如何启用MFA,MFA用户体验的差异。通过安全默认,MFA在整个租户范围内启用,没有定制的机会。

通过条件访问策略强制执行MFA,您可以多种配置选项来控制对Office 365服务的访问方式。然而,这个选项需要Azure AD Premium许可证,并非所有组织都能选择。

此外,您还学会了几种重置用户MFA注册的方法。这些重置MFA的方式包括Microsoft 365管理员中心,Azure Active Directory管理员中心和Office 365 PowerShell。

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.