本文将介绍Active Directory(AD)、Azure Active Directory(Azure AD)并解释它们之间的区别以及如何相互补充。我们还将比较这些微软解决方案与一些主要的替代身份提供商。

本文并不旨在提供详尽资源,并不会提供部署这些服务的逐步说明,但Petri有优秀文章涵盖这些主题。

Windows Server AD vs Azure AD

I think it’s fair to start with the oldest of Microsoft’s current directory services siblings. Active Directory is Microsoft’s on-premises directory service, succeeding Windows NT Directory Services (NTDS), should you be old enough to remember it. NTDS was great at the time but had significant limitations regarding scalability, replication, administration, stability, etc.

自两十多年前发布以来,Active Directory已被绝大多数组织广泛使用——它于1999年12月15日发布到制造商,于2000年2月17日达到一般可用性。

您的用户已经习惯于Active Directory,甚至都不知道:他们只需打开客户端设备,输入用户名(通常但并非总是预先缓存),然后继续他们的日常业务活动。如果您按照自己的意愿设置和维护,Active Directory是简单、快速、安全的。

A central identity provider

活动目录通常用作您的中央身份提供者,通常跨越多个林和域,一些具有用户,另一些仅具有资源。它管理您的用户和计算机(客户工作站和服务器),但本身不原生地管理移动设备或平板电脑(iOS 和 Android)或软件即服务(SaaS)应用程序。

您必须自行托管活动目录,配置它,维护它,注意安全性,复制,备份,高可用性,可扩展性等。它可以是一个简单的两个域控制器(DCs)网络,或者您可能在数十个地点拥有超过100个 DCs,结合只读 DCs。

您的 DCs 理想情况下仅运行与目录相关的服务以及DNS和可能DHCP。最好不要在它们上面运行像Web 或数据库服务器这样的其他应用程序,无论是从性能还是(尤其是)安全性方面考虑。这也有助于您安排重新启动时的停机时间。

活动目录许可

与其云端兄弟不同,Active Directory没有复杂的许可模型。您需要为您的域控制器(始终是一台Windows Server机器,最好是最新版本的)进行许可。作为提醒,Windows Server 2022版本已在2021年8月发布。

如果托管在您自己的数据中心或通信室中,则可以购买一份Windows Server Datacenter版许可,该许可面向虚拟化数据中心,因为它允许您在授权硬件上运行无限数量的实例。务必研究此主题并与您的许可专家交谈,许多人在这方面出错,无意中违反了他们的许可协议。

什么是Azure Active Directory?

Azure Active Directory是一个企业身份服务,提供单点登录(SSO)、多重身份验证(MFA)和条件访问(CA)等功能。实际上,您(租户所有者或管理员)需要做一些配置工作,但与自行托管这些服务相比,在Azure AD中实现这些服务要简单得多,直接得多。

您的用户将启动他们的设备,这些设备可以是公司拥有和管理的设备,也可以是个人设备,如果您的公司已经设置了自带设备(BYOD)政策。然后用户需要输入他们的用户名和密码,希望能够接受多重身份验证(MFA)挑战(即使是短信挑战也胜过没有),然后他们将获得您允许他们使用的服务。

通过SSO,他们可以使用外部托管的应用(人力资源、财务等),访问培训,等等,而无需每次都输入他们的凭据。这将改善生产率、安全性和用户满意度。你的用户不必管理多组用户名和密码这一事实本身就是救命的(来自一个暴躁的IT人员)。

A managed service

A major difference between Active Directory and Azure AD is that the latter is a managed service. You don’t set it up yourself and there are no servers to set up – there are some agents but they are optional to enable specific enhanced functionality. Microsoft hosts and manages it on your behalf.

Azure AD完全集成在微软的一系列云服务中,比如Office 365,为您提供一个集中的用户和设备目录。它还可以方便地与其他租户和外部用户协作。

Azure AD在管理移动设备(对iOS和Android有本地支持)和SaaS应用方面表现出色。它为许多跨多个类别的应用提供了出色且简化的集成,如业务管理、协作和财务。查看Azure Marketplace中微软Azure Active Directory部分以获取更多示例。

Microsoft 提供了一款名为免费版的 Azure AD,但也有三个进一步的版本,分别是Office 365应用、高级 P1和高级 P2,具有不同的功能内容和价格差异。当您注册一系列微软云服务,如Azure、Office 365、Dynamics 365、Intune和Power Platform时,您实际上成为了 Azure AD 的免费用户。

以密码重置为例,贵组织会花费多少时间来重置用户密码?单单自助服务密码重置(SSPR)功能可能就足以让您的财务总监购买高级许可证。请查看微软的工作原理:Azure AD 自助服务密码重置以获取更多详细信息。

请确保仔细查看高级功能,以确定您是否需要或想要它们,以及是否值得支付高级费用。我不是在试图向您销售微软许可证,但是考虑到互联网的现状,几乎每天都有关于大型组织被黑客攻击(通常是成功)的报道,为这些额外功能付费可能会保住您的饭碗,并让您的公司远离报纸头条。

请查看微软的Azure Active Directory (Azure AD) 定价网站,以获取Azure AD价格的概览,您还可以访问阅读我们的Azure Active Directory Premium P1 与 P2:功能比较文章,以了解更多关于不同功能的信息。

一起使用Active Directory和Azure Active Directory

在我们涵盖了两个主要主题并理解了Active Directory和Azure Active Directory之间的区别之后,让我们看看如何最佳地将它们一起使用。

Azure AD Connect

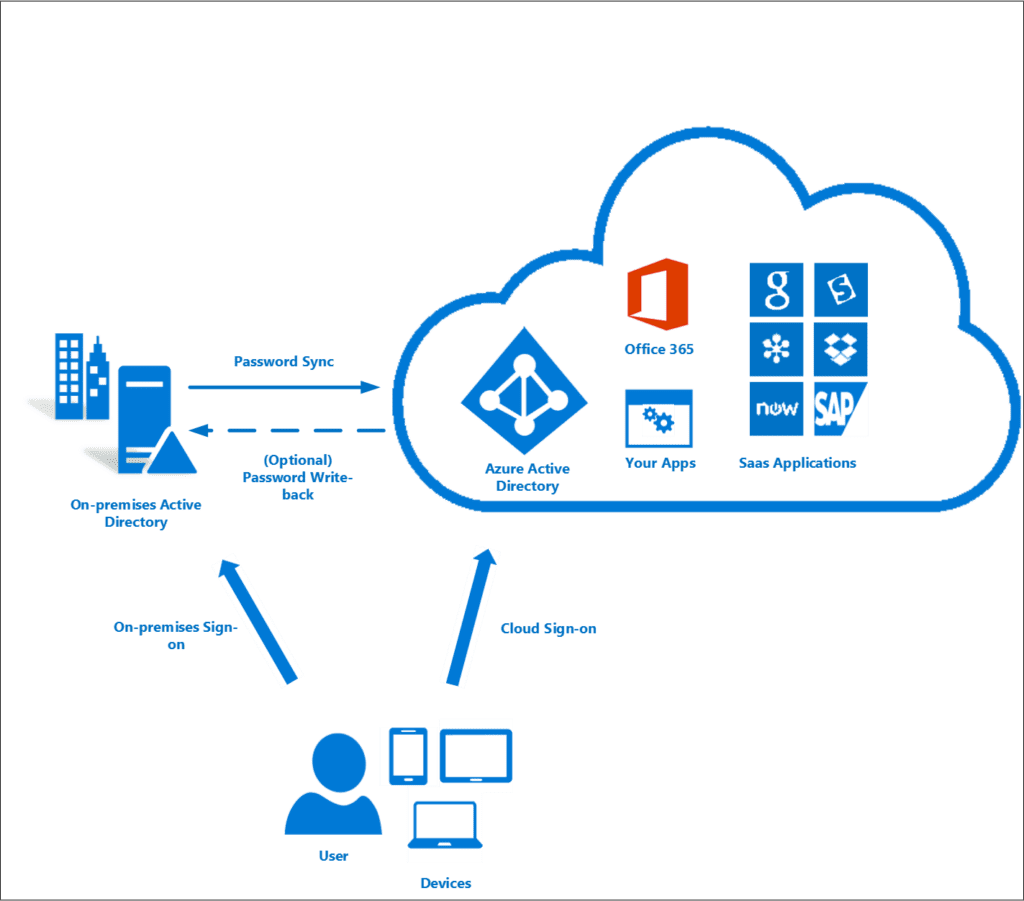

Microsoft 的 Azure AD Connect 允许我们通过将用户等对象从本地 Active Directory 同步到基于云的 Azure AD 来创建混合身份。

通过 密码哈希同步(PHS),Azure AD Connect 还将同步用户密码的哈希值,启用 穿透身份验证(PTA)、Active Directory 联合服务(AD FS)等功能。对于小型组织来说,设置可能非常简单,而对于更复杂的环境则可能更为复杂。

微软计划在2022年8月31日停止支持Azure AD Connect的1.x版本,并且一些较旧的2.x版本的同步工具也将在2023年3月停止支持。您可以在我们单独的文章中了解更多关于当前支持的Azure AD Connect版本的信息。

Active Directory联合身份验证服务(AD FS)

AD FS是一种单点登录身份服务,允许您与组织外部的合作伙伴共享身份信息。AD FS使用基于声明的访问控制身份验证。

尽管AD FS仍然被广泛使用,尤其是在更成熟和更大的组织中,但微软现在认为它是一个已弃用的服务。为了明确,微软可能不会直接称其为贬值,但最近的趋明确实支持这一声明。

AD FS需要对本地基础设施进行相当大的投资和适当的规划,以及对您的合作伙伴的重大依赖——如果他们更改了一个设置(无论出于好、坏或无原因),它将立即影响您的环境,导致事情破裂。我曾经多次成功使用AD FS,但现在我不会轻易推荐它用于新的或现有的设置。

Azure Active Directory域服务(AADDS)

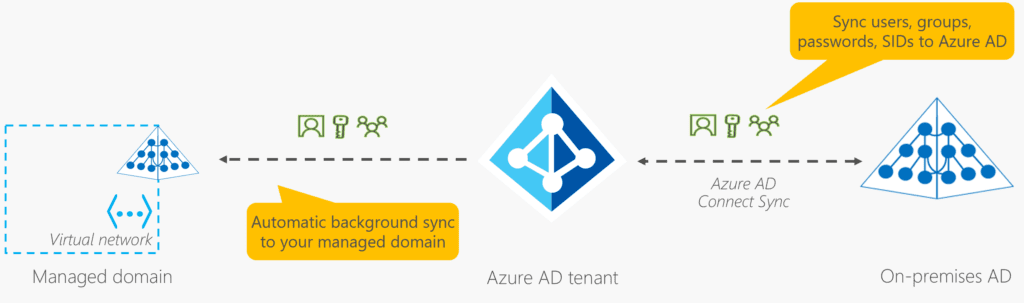

Azure Active Directory Domain Services(AADDS)是微软最新推出的目录服务系列。AADDS是微软提供的托管式Active Directory服务,在Azure云中完全托管。

AADDS的主要卖点之一是,它允许您在云中运行无法使用现代身份验证方法的遗留应用程序。您那些虽然老旧但仍然至关重要的HR或财务应用程序,被用户熟悉透彻且尽力抵制变革的应用程序,将继续使用几年时间,同时您可以为其准备替代方案。您可以将这些遗留应用程序从本地环境迁移到托管的AADDS域中,而无需在云中管理该域。

与运行您自己的Active Directory相比,存在一些限制:组策略(GPOs)不会从本地域同步到托管域。在一个已建立的环境中,这可能会成为一个大问题,因为很多功能将由GPOs处理。

同样适用于您的组织单位(OUs),它们也不会被传输过去。请参阅微软的《在 Azure Active Directory 域服务管理域中同步对象和凭据的方式》以获取更多信息。

第三方身份提供商

您的个别需求可能需要您考虑除了 Azure AD 外的其他身份提供商。您可能已经在使用其中之一并感到非常满意,或者您可能更倾向于增加一层额外的安全性。合规性也经常是将身份提供商与基础设施的其余部分分离的原因。

将第三方身份验证提供商与Azure AD结合使用也是可行的。所有主要供应商都会发布集成指南,并乐意支持您的部署,特别是因为让您作为客户对他们很重要。在这个领域的一些主要供应商包括Okta、PingIdentity、OneLogin、Auth0、ZScaler和CyberArk。

结论

在目录服务领域,微软提供几乎所有可能的场景。一个纯粹的本地环境虽然越来越少见,但仍然可以很好地与Active Directory配合使用。

以首选云端的组织和分布式的劳动力为例,赋予用户使用个人或企业设备连接,并访问基于云端和本地的 SaaS 资源,这些组织将更适合使用 Azure AD。由于相关风险,这也将需要更多的投资用于网络安全。

并不存在一劳永逸的解决方案。在许多环境中,Active Directory 和 Azure AD 之间的混合身份设置将是最明显的选择。最后,您不应忽视微软的托管 AADDS 和所有第三方身份提供者。

相关文章: