Что такое Windows Event ID 4624? – Успешный вход в систему. Событие Windows ID 4624, часто называемое успешным событием входа в систему, является ключевым компонентом журналов событий безопасности Windows, который является неотъемлемым инструментом для мониторинга и обеспечения безопасности компьютерных систем. Этот код события генерируется системой. Каждый раз, когда пользователь успешно входит в систему на основе Windows, предоставляются важные сведения о деятельности пользователя и правах доступа. Анализируя событие с ID 4624 и связанные с ним детали, специалисты по кибербезопасности понимают, кто получил доступ к системе, когда это произошло и откуда. Эта информация бесценна для оперативного обнаружения и реагирования на угрозы безопасности и поддержания целостности и безопасности цифровой среды организации.

Давайте начнем, Что такое Windows Event ID 4624? – Успешный вход в систему.

Что такое Windows Event ID 4624? – Успешный вход в систему

Каждая успешная попытка входа на локальный компьютер регистрируется событием ID 4624, которое мы видим в просмотрщике событий Windows. Другими словами, где система устанавливает событие, система генерирует событие при доступе к компьютеру. ID 4625 регистрирует неудачные попытки входа в связанном случае.

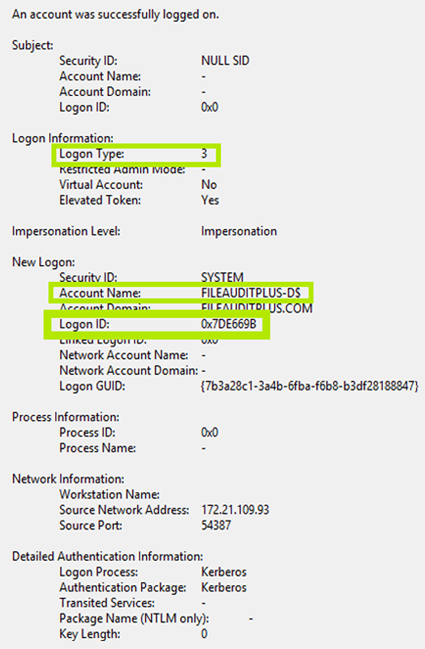

Обзор полей события

Важная информация, извлеченная из события 4624, включает:

- Тип входа: Это поле раскрывает метод входа пользователя, подчеркивая как пользователь получил доступ к системе. Среди девяти типов входа наиболее распространены тип входа 2 (интерактивный) и тип 3 (сетевой), в то время как любой тип входа, отличный от 5 (указывающий на запуск службы), должен вызывать беспокойство. Дополнительные пояснения о типах входа будут приведены позже в статье.

- Новый вход: В этом сегменте мы раскрываем Имя учетной записи, связанное с каждым новым входом, созданным системой, а также соответствующий идентификатор входа, шестнадцатеричное значение, которое помогает перекрестно ссылаться на это событие с другими.

Дополнительная информация из события ID 4624

- Субъект: Раскрывает учетную запись на локальной системе (не пользователя), которая инициировала запрос на вход.

- Уровень воплощения: Этот раздел указывает, как процесс в рамках сеанса входа выдает себя за клиента, влияя на операции, которые сервер выполняет в контексте клиента.

- Информация о процессе: Сведения о процессе, который совершил попытку входа.

- Сетевая информация: Раскрывает местоположение, откуда пользователь вошел в систему. В случае пользовательского входа с того же компьютера, эта информация может быть пустой или содержать имя рабочей станции локального компьютера и сетевой адрес источника.

- Информация об аутентификации: Информация о используемом пакете аутентификации для процесса входа в систему.

Обнаружение и предотвращение угроз с событием 4624

Обнаружение и предотвращение угроз критичны для обеспечения безопасности компьютерных систем и сетей от злонамеренной деятельности. Событие ID 4624, фундаментальный компонент журналов событий безопасности Windows, играет важную роль в этом деле. Оно обозначает успешное событие входа в систему, предоставляя понимание действий пользователя и помогая специалистам по безопасности выявлять и реагировать на потенциальные угрозы в реальном времени. Анализируя Событие ID 4624 и связанные с ним данные, организации активно укрепляют свою кибербезопасность, оперативно обнаруживают и устраняют попытки несанкционированного доступа и обеспечивают целостность и конфиденциальность своих цифровых активов.

Типы входа в систему Windows

Windows поддерживает несколько типов входа в систему, каждый служащий определенной цели и методу аутентификации. Вот список стандартных типов входа в систему Windows вместе с их описаниями:

- Интерактивный вход (Тип 2): Используется, когда пользователь входит непосредственно на компьютере или через удаленный рабочий стол. Для этого типа входа требуется имя пользователя и пароль.

- Сетевой вход (Тип 3): Происходит при доступе к сетевым ресурсам на другом компьютере. Система отправляет учетные данные на удаленный сервер для аутентификации.

- Пакетный вход (тип 4): Для запланированных задач или пакетных работ, запускаемых от имени указанной учетной записи; не интерактивный.

- Служебный вход (тип 5): Используется службами Windows, запускаемыми автоматически или вручную с помощью диспетчера служб.

- Разблокировка входа (тип 7): Генерируется при разблокировке ранее заблокированной рабочей станции; новые учетные данные не требуются.

- Сетевой вход в открытом тексте (тип 8): Редкий и небезопасный; отправляет учетные данные в открытом виде по сети.

- Вход с новыми учетными данными (тип 9): Происходит при предоставлении других учетных данных для доступа к сетевым ресурсам.

- Удаленный интерактивный вход (тип 10): Используется для удаленных подключений к рабочему столу.

- Кэшированный интерактивный вход (тип 11): Использование кэшированных учетных данных при отсутствии подключения к сети позволяет локальную аутентификацию.

- Кэшированный удаленный интерактивный вход (тип 12): Похож на кэшированный интерактивный вход, но для удаленных подключений.

- Кэшированная разблокировка входа (тип 13): Генерируется при разблокировке компьютера с оффлайн-кэшированными учетными данными.

- Вход по кэшированным учетным данным (тип 14): Этот тип входа используется приложениями или службами, обращающимися к сетевым ресурсам с кэшированными учетными данными.

- Кэшированный удаленный вход по учетным данным (тип 15): Похож на вход по кэшированным учетным данным, но для удаленного доступа.

- Разблокировка (тип 21): Происходит при разблокировке ранее заблокированной рабочей станции.

Эти типы входа необходимы для аудита и анализа безопасности для мониторинга деятельности пользователей и потенциальных нарушений безопасности.

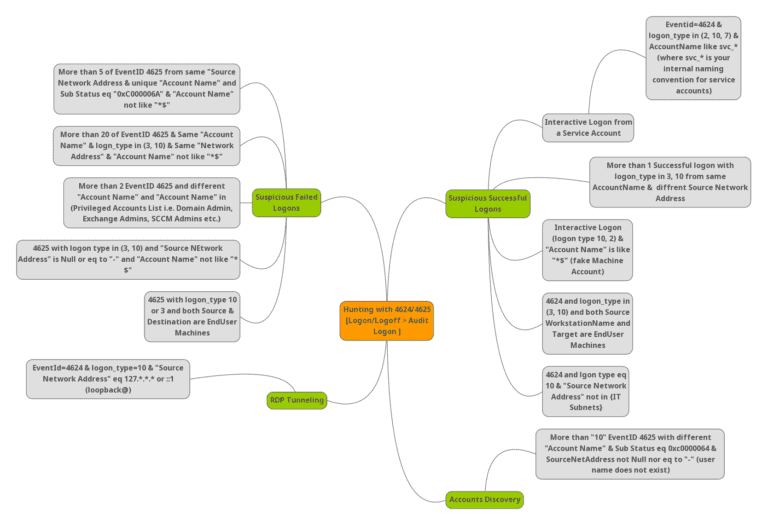

Подозрительные успешные входы

Теперь, когда мы обсудили различные методы входа в Windows, начнем анализировать, какие события с ID 4624 зарегистрированы злонамеренным злоумышленником. Вот некоторые из примеров:

- Событие ID 4624 с типом входа 10 (удаленный интерактивный вход) и исходным сетевым адресом – это обратная петля (127.*.*.* или ::1), в основном туннелирование RDP.

- Событие ID 4624 тип входа 10 (удаленные интерактивные входы) и исходная сеть не принадлежит нашей подсети организации.

- Событие ID 4624, тип входа (3 и 10), имена исходных рабочих станций и места назначения – это рабочие машины конечных пользователей.

- Событие ID 4624, с типами входа (2 и 10) и именем учетной записи, заканчивающимся на $, например, ItSupport$, возможно фальшивая учетная запись машины.

- Событие ID 4624 с более чем одним успешным входом с типами входа 3 и 10 от одного и того же имени учетной записи и разных исходных сетевых адресов считается подозрительным.

- Событие ID 4624 и типы входа (2, 10 и 7) и имена учетных записей, например, внутренние служебные учетные записи (svc_*), возможный интерактивный вход от учетной записи службы.

В неустанной борьбе за кибербезопасность необходима бдительность для мониторинга и реагирования на подозрительные успешные события входа, часто свидетельствующие о несанкционированном или злонамеренном доступе, и это остается критическим и непрерывным усилием.

Получение журнала событий для события с идентификатором 4624 с помощью PowerShell

Как и любой другой графический интерфейс пользователя (GUI) в операционной системе Windows, мы получаем доступ к информации через командный интерфейс (CLI), такие как те, которые доступны в Windows PowerShell. Для получения журналов событий, связанных с идентификатором события 4624, PowerShell предоставляет нам удобные командлеты, такие как Get-EventLog и Get-WinEvent. Давайте продемонстрируем, как извлечь журнал событий для события с идентификатором 4624 с помощью команды Get-EventLog в PowerShell.

$currentDate = [DateTime]::Now.AddDays(-1)

Get-EventLog -LogName "Security" -After $currentDate | Where -FilterScript {$_.EventID -eq 4624}В приведенном выше синтаксисе:

- Get-EventLog получает события с идентификатором 4624 для указанной даты, используя переменную $currentDate.

- Оно использует параметр LogName для определения имени журнала событий, например Security

- Все идентификаторы событий, равные 4624, отфильтровываются с использованием параметра FilterScript.

Мы также получаем журналы событий для идентификатора события 4624 с помощью Get-WinEvent команды в PowerShell:

Get-WinEvent -FilterHashtable @{LogName = 'Security'; ID = 4624}В приведенном выше скрипте Windows PowerShell,

- Get-WinEvent получает журнал событий для идентификатора события 4624.

- Оно использует параметр FilterHashtable и LogName как Security для получения этих событий

Использование командлета событий PowerShell для получения записей идентификатора события 4624 предоставляет мощный инструмент для мониторинга и реагирования на успешные события входа в систему, что позволяет проводить профилактический контроль и смягчение потенциальных угроз безопасности в постоянно меняющемся ландшафте кибербезопасности.

Спасибо за чтение Что такое идентификатор события Windows 4624? – Успешный вход в систему. Мы заключаем эту статью.

Спасибо за чтение Что такое идентификатор события Windows 4624? – Успешный вход в систему. Мы заключаем эту статью.

Что такое идентификатор события Windows 4624? – Успешный вход в систему Заключение

В заключение, идентификатор события Windows 4624 является фундаментальным элементом безопасности и мониторинга системы. Он является незаменимым инструментом для отслеживания и понимания доступа пользователей к среде на основе Windows, предоставляя ценную информацию о том, кто получает доступ, когда это происходит и откуда. Идентификатор события 4624 позволяет специалистам по кибербезопасности укрепить безопасность своих систем и оперативно реагировать на потенциальные угрозы. Он является неотъемлемым компонентом арсенала мер безопасности, обеспечивая целостность и конфиденциальность цифровых активов, а также позволяя обнаруживать и предотвращать угрозы на ранних этапах.

Source:

https://infrasos.com/what-is-windows-event-id-4624-successful-logon-2/