Атаки, связанные с идентификацией, часто происходят и могут привести к компрометации учетных записей пользователей. Некоторые примеры таких атак идентификации – фишинг и парольный спрей. Злоумышленники становятся все более креативными и умными. Один пользователь, недостаточно осведомленный о опасностях угроз, таких как фишинг, может стать точкой входа для этих злонамеренных действий. Вот в чем суть Office 365 MFA.

К счастью, существует более одного уровня защиты, доступного для защиты пользователей Office 365 их идентификации; Многофакторная аутентификация MFA. MFA, как следует из названия, использует несколько уровней аутентификации. Обычно это:

- Что-то, что вы знаете (пароль, ПИН-код)

- Что-то, что у вас есть (ключ безопасности, генератор токенов)

- Что-то, что вы (биометрия; лицо, отпечаток пальца)

Представьте себе MFA, как витамин, который вы принимаете. Вам это не нравится, и иногда это раздражает. Но именно они помогают защитить вас от плохих вещей. Суть в том, что предотвращение кражи учетных данных лучше, чем реагировать на нее после того, как это уже произошло.

В этой статье вы узнаете о контроле доступа к услугам в Microsoft Office 365 с использованием MFA и условных политик.

Примечание: Название Office 365 было заменено термином Microsoft 365. В этой статье вы можете заметить, что оба термина Microsoft 365 и Office 365 могут использоваться взаимозаменяемо.

Предварительные требования

В этой статье предполагается, что у вас есть некоторые рабочие знания Office 365 и Azure Active Directory. Для следования примерам у вас должен быть административный доступ к арендатору Office 365, желательно к тестовому арендатору. Настоятельно не рекомендуется использовать арендатор Office 365 в производственной среде.

Использование базовых настроек безопасности для принудительной многофакторной аутентификации

Один из способов настройки многофакторной аутентификации для Office 365 – включение базовых настроек безопасности в Azure Active Directory. Включение базовых настроек безопасности означает включение предварительно настроенного набора параметров безопасности в вашем арендаторе Office 365.

Эти параметры безопасности включают:

- Принудительную многофакторную аутентификацию для администраторов. Учетные записи администраторов Office 365 защищены с использованием MFA в качестве более надежного метода проверки личности.

- Принудительную многофакторную аутентификацию для всех пользователей. Все пользователи обязаны настроить MFA в Office 365.

- Блокировку устаревшей аутентификации. Клиентские приложения, не использующие современную аутентификацию или использующие старые протоколы, такие как IMAP или POP3, будут блокированы при любых попытках аутентификации.

- Защита привилегированных действий. Это относится к доступу к Azure Resource Manager для управления вашим арендатором. Любому, кто получает доступ к Azure Resource Manager, потребуется предоставить дополнительный метод аутентификации.

Примечание: Если ваш арендатор Microsoft 365 был создан 22 октября 2019 года или позже, в вашем арендаторе могут быть включены параметры безопасности по умолчанию.

Некоторые вещи, которые следует учесть перед включением параметров безопасности по умолчанию

Если вы прочитали четыре вышеуказанных пункта, то должны понимать, что включение параметров безопасности по умолчанию предоставляет отличные преимущества, но потенциальное воздействие должно быть принято во внимание. Тщательное планирование, чтобы обеспечить непрерывный доступ к Office 365.

Одной из ситуаций, которые вам может потребоваться учитывать перед включением параметров безопасности по умолчанию, является наличие сценариев PowerShell, используемых для автоматизации. После включения параметров безопасности по умолчанию эти сценарии могут перестать работать.

Еще одно потенциальное воздействие – если современная аутентификация не включена в Exchange Online. Клиенты Outlook не смогут аутентифицироваться с использованием MFA. Это приведет к циклическим входам в систему и предотвратит доступ пользователей к их почтовым ящикам.

Примечание: Использование параметров безопасности по умолчанию не обеспечивает детального контроля над настройками безопасности, применяемыми ко всей организации. Это только тип конфигурации вкл/выкл.

Включение параметров безопасности по умолчанию в Azure Active Directory

Отказ от ответственности: Этот материал не предназначен решать, следует ли вам включать параметры безопасности в своем арендаторе Office 365. В этой статье рассматривается только “как”. Решение о включении параметров безопасности лежит на вас.

Процесс включения параметров безопасности так прост, как переключение одной единственной опции. Фактически, этот процесс сводится к переключению всего одного выключателя.

Когда все обдумано, и продуман план, следуйте этим шагам, чтобы включить параметры безопасности и включить MFA в Office 365.

- Сначала войдите в Центр администратора Azure Active Directory.

- Затем перейдите в Активный каталог Azure —> Свойства.

- Далее прокрутите вниз страницы Свойства и щелкните ссылку Управление параметрами безопасности.

- Наконец, нажмите Да в разделе Включить параметры безопасности, и нажмите Сохранить.

Вы можете обратиться к демонстрации ниже. Как видите, в конце вы должны получить подтверждение в верхней правой части страницы о сохранении стандартной политики.

Тестирование опыта настройки MFA в Office 365

Что происходит после включения MFA? Пользователи автоматически блокируются, или у них есть возможность продолжить без MFA в течение определенного времени? Об этом вы узнаете в этом разделе.

Просто как и в любом изменении конфигурации, любой администратор, считающий себя профессионалом, предпримет дополнительные шаги для подтверждения того, что установленные им настройки действительно работают.

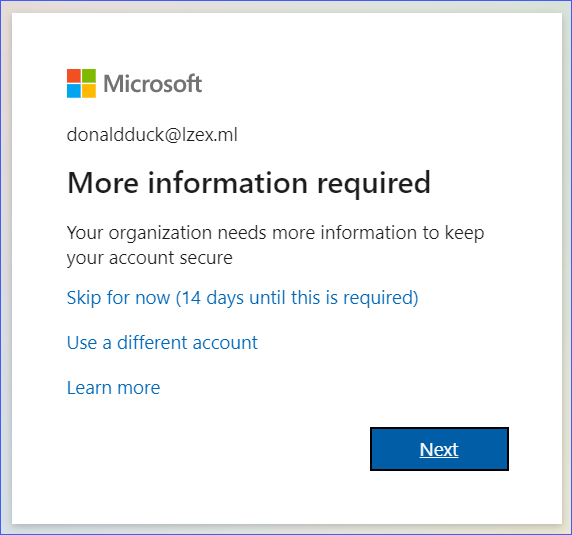

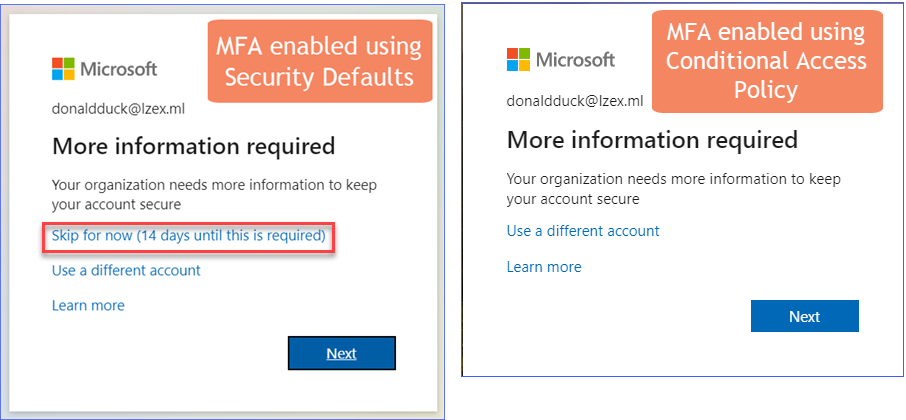

Пользователи не заметят, что MFA была включена сразу, особенно если они уже вошли в Office 365. Но в следующий раз, когда пользователям снова потребуется войти в Microsoft 365, они увидят дополнительное сообщение о входе, подобное показанному ниже.

Как видно на изображении выше, пользователю предоставляются некоторые варианты. Вариант Пропустить сейчас означает, что пользователь может войти без необходимости MFA до истечения срока действия. Однако, если пользователь нажимает кнопку Далее, начинается процесс настройки его учетной записи для MFA.

Предположим, что пользователь нажал кнопку Далее. Обычно также есть возможность указать номер телефона, на который пользователь может получить аутентификационный код в виде текстового сообщения. Однако в данной демонстрации пользователь решил настроить приложение Microsoft Authenticator.

С этого момента при каждом входе пользователя в Office 365 ему придется выполнить еще один шаг для подтверждения или предоставления кода для прохождения аутентификации.

Примечание: Для старых приложений и протоколов, которые не поддерживают использование современной аутентификации и MFA, вместо этого могут использоваться пароли приложений. Дополнительную информацию можно найти на странице Создание пароля приложения для Microsoft 365

Использование политик условного доступа для внедрения многофакторной аутентификации

Реализация условных политик позволяет более тщательно контролировать конфигурации безопасности, в отличие от включения стандартных настроек безопасности, где изменения применяются на всю организацию единообразно. Тем не менее, для использования условных политик доступа требуется лицензия Azure AD Premium (P1).

Некоторые примеры детального управления, которое можно достичь с помощью условных политик:

- Выбор ресурсов Office 365, для которых будет требоваться МФА.

- Разрешение доступа к ресурсам только в том случае, если источник находится из доверенного местоположения.

- Указание одобренных приложений для доступа к ресурсам Office 365, таким как Exchange Online и SharePoint Online.

Вышеуказанный список это лишь некоторые из сценариев, где могут применяться условные политики доступа. В следующих разделах будут примеры, показывающие, как создать условные политики и тестировать их.

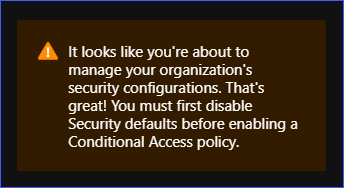

Примечание: Использование условных политик доступа требует, чтобы стандартные настройки безопасности были отключены. Это означает, что это также отключит МФА в Office 365, пока вы не включите ваши новые условные политики.

Создание условной политики доступа в Office 365 для включения МФА

Иногда ваша организация может решить, что только определенная услуга должна быть защищена с помощью МФА. В этом примере вы узнаете, как создать образец условной политики доступа, чтобы требовать МФА только при доступе к Exchange Online.

Условные политики доступа могут быть созданы только в режиме “Только отчет”, если стандартные настройки безопасности включены в вашей организации. Сначала вы должны отключить стандартные настройки безопасности, прежде чем включать условные политики доступа. В противном случае вы столкнетесь с сообщением, подобным приведенному ниже.

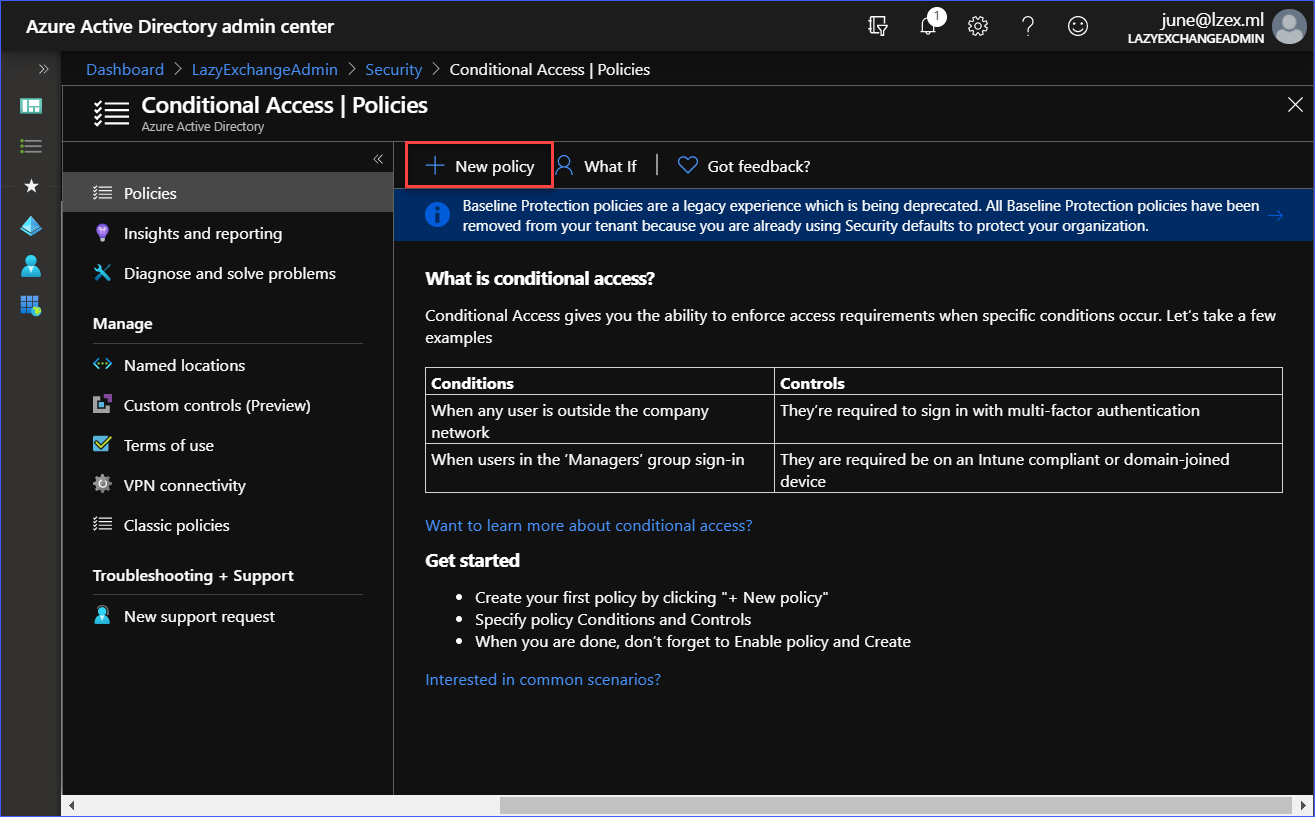

Чтобы создать новую политику условного доступа, выполните вход в центр администрирования Azure Active Directory. Затем перейдите в раздел Azure Active Directory —> Безопасность. Вы увидите страницу Условный доступ | Политики, аналогичную показанной ниже. Нажмите кнопку Создать новую политику, чтобы начать создание новой политики.

Затем создайте политику с следующими параметрами:

- Имя: Требовать многофакторную аутентификацию для Exchange Online

- Назначения: Все пользователи (без исключений)

- Облачное приложение или действия: Office 365 Exchange Online

- Контроль доступа: Требуется многофакторная аутентификация

- Включить политику: Включено

Вы можете обратиться к демонстрации ниже, чтобы создать новую политику.

Как видно из демонстрации выше, была создана и включена условная политика с именем Требовать многофакторную аутентификацию для Exchange Online. Согласно настройкам политики, она применяется ко всем пользователям при входе в Exchange Online, и тогда требуется многофакторная аутентификация.

Тестирование применения политики условного доступа с обязательной многофакторной аутентификацией

Когда многофакторная аутентификация включена через политику условного доступа, пользователи будут вынуждены зарегистрироваться и настроить свои учетные данные для многофакторной аутентификации.

В отличие от случая, когда многофакторная аутентификация была включена через параметры безопасности по умолчанию, нет возможности пропустить регистрацию для многофакторной аутентификации при использовании политик условного доступа.

Ниже приведен демонстрационный пример, показывающий, что для входа в Exchange Online пользователю потребуется одобрить запрос на вход с помощью приложения Microsoft Authenticator.

В отличие от этого, для входа на сайт SharePoint Online не требуется MFA, как видно из демонстрации ниже.

Это всего лишь один пример использования политик условного доступа для управления доступом к Office 365 и включения MFA. Вот другие вещи, которые вы можете попробовать на этом этапе:

- Включите SharePoint Online в качестве цели условной политики для принудительного включения MFA.

- Требуйте MFA при доступе к Exchange Online, но только если источником является браузер (OWA). Если доступ осуществляется через Outlook Desktop Client, его следует исключить из MFA.

- Создайте политику, разрешающую доступ к Exchange Online и SharePoint Online только с мобильных устройств с использованием утвержденных мобильных приложений Office 365 (например, Outlook для IOS/Android)

Сброс регистрации многофакторной аутентификации

Microsoft опубликовала обширные документы о устранении проблем, связанных с MFA. Вы можете ознакомиться с этими статьями по следующим ссылкам:

- Общие проблемы с двухфакторной проверкой подлинности и вашей рабочей или учебной учетной записью

- Устранение проблем с многофакторной аутентификацией Azure

Кроме перечисленного выше, иногда потребуется сбросить регистрацию MFA пользователя. Некоторые случаи, когда требуется сброс MFA, включают смену мобильного телефона пользователем или изменение номера телефона.

Если пользователь не может войти из-за невыполнения требований MFA, администраторы могут сбросить регистрацию MFA для пользователя. Затем пользователю будет предложено зарегистрироваться снова с MFA при следующей попытке входа.

Существует несколько способов сбросить регистрацию MFA пользователя.

Сброс регистрации MFA из Центра администрирования Microsoft 365

Для сброса регистрации MFA пользователя войдите в Центр администрирования Microsoft 365. Затем перейдите в Пользователи —> Активные пользователи и нажмите кнопку Многофакторная аутентификация.

Вы попадете на страницу многофакторной аутентификации. Затем выберите имя пользователя из списка и нажмите на ссылку Управление настройками пользователя. Поставьте галочку Требовать от выбранных пользователей предоставить контактные методы снова, затем нажмите Сохранить. См. демонстрацию ниже.

Сброс регистрации MFA из Центра администрирования Azure Active Directory

Регистрацию MFA также можно сбросить в Центре администрирования Azure Active Directory.

Для сброса регистрации MFA с помощью этого метода перейдите в Active Directory —> Пользователи. Затем выберите пользователя из списка. После того как вы окажетесь на странице свойств пользователя, прокрутите вниз до тех пор, пока не увидите ссылку, которая говорит Методы аутентификации и нажмите на нее. Наконец, нажмите кнопку Требуется повторная регистрация MFA.

Обратитесь к демонстрации ниже, чтобы сбросить регистрацию MFA.

Сброс регистрации MFA с использованием Office 365 PowerShell

Этот метод требует подключения к Office 365 PowerShell. Когда ваша сессия PowerShell уже установлена, скопируйте приведенный ниже код и вставьте его в вашу консоль PowerShell, чтобы запустить его.

Убедитесь, что сначала измените значение переменной $upn на правильное имя пользователя принципала пользователя. Вы можете обратиться к комментариям над каждой командой, чтобы узнать больше о том, что делает каждая команда.

Если приведенный выше код успешно выполнен, то на экране не должно появиться вывода. Вывод будет выглядеть аналогично демонстрации ниже.

Заключение

В этой статье вы узнали, что существует несколько способов включить многофакторную аутентификацию для пользователей Microsoft 365. Эти два варианта – стандарты безопасности и политика условного доступа – используют методы MFA, уже включенные в Office 365 и Azure AD.

Вы также узнали разницу в пользовательском опыте MFA в зависимости от того, как была включена MFA. Со стандартами безопасности MFA включена на уровне арендатора без возможностей настройки.

Принудительное включение MFA через политику условного доступа дает вам несколько вариантов конфигурации для управления доступом к службам Office 365. Однако для этого варианта требуется лицензия Azure AD Premium, которая не всегда доступна для всех организаций.

Кроме того, вы узнали несколько различных способов сброса регистрации MFA пользователей. Эти способы сброса MFA включают центр администрирования Microsoft 365, центр администрирования Azure Active Directory и PowerShell Office 365.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

Дополнительное чтение

- Что такое фишинг?

- Что такое парольный спрей?

- Условный доступ в Azure Active Directory

- Безопасные параметры Azure Active Directory

- Что такое безопасные параметры Azure AD, и стоит ли их использовать?

- Как: требовать утвержденные приложения клиентов для доступа к облачным приложениям с использованием Условного доступаСоздание пароля приложения для Microsoft 365