Топ-25 лучших инструментов для тестирования на проникновение Kali Linux (преимущества и недостатки).Тестирование на проникновение (также известное как пентестинг) – это удобный способ обнаружения уязвимостей и слабостей в ИТ-системах. При использовании правильных инструментов тестирование на проникновение помогает вам улучшить качество и безопасность ваших важных приложений и систем. Поэтому вы можете тестировать на проникновение приложения, беспроводные системы (Wi-Fi), облачную инфраструктуру, пароли системы и многое другое.

В настоящее время на рынке существует множество инструментов для тестирования на проникновение, причем Kali Linux занимает лидирующее положение. Kali Linux – это дистрибутив Linux на основе Debian, идеально подходящий для продвинутого тестирования безопасности. Эта платформа включает в себя широкий спектр инструментов и утилит, подходящих для оценки безопасности. Идеально подходит, Kali Linux имеет более 600 инструментов, ориентированных на тестирование на проникновение, обратную разработку, компьютерную криминалистику и многое другое. Кроме того, это open source, и исходный код доступен всем разработчикам, желающим перестроить или настроить доступные пакеты.

Давайте начнем с 25 лучших инструментов для тестирования проникновения Kali Linux. Так что, продолжайте читать!

25 Лучших инструментов для тестирования проникновения Kali Linux

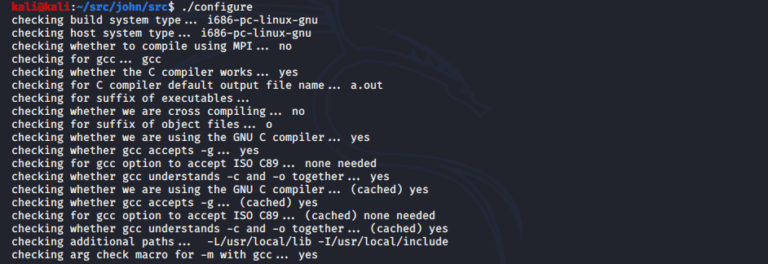

1. John the Ripper

Первое место в этом списке Топ 25 Лучших инструментов для тестирования проникновения Kali Linux занимаетJohn the Ripper.Ну, это многофункциональный инструмент для тестирования проникновения, используемый как утилита для взлома паролей. Бесплатный, открытый исходный код, используемый для взлома паролей и аудита общей безопасности системы. По сути, этот инструмент объединяет множество режимов взлома паролей. Кроме того, вы можете настроить его в соответствии с индивидуальными потребностями тестирования проникновения.

Пейнтстеры используют John the Ripper для обнаружения слабых системных паролей и получения доступа к базам данных и приложениям. Он проверяет надежность ваших паролей и другие уязвимости, которые могут использовать хакеры. John the Ripper может выполнять всесторонние тесты паролей с использованием как словаря, так и атак методом грубой силы.

Этот инструмент имеет как сырые, так и зашифрованные пароли. Для взлома пароля John the Ripper определяет все потенциальные пароли в зашифрованном формате. Затем он сопоставляет зашифрованные пароли с исходным зашифрованным паролем, чтобы найти подходящее совпадение. Если он находит совпадение, этот инструмент отображает взломанный пароль в своей сырой форме.

Преимущества John the Ripper

- Идеально подходит для взлома нескольких типов паролей.

- Предлагает более 20 различных языков.

- Имеет готовые, проверенные пакеты.

- Автоматически обнаруживает многопоточность.

- Отлично подходит для Windows и UNIX.

Недостатки John the Ripper

- Требует значительного времени для настройки.

- Требует модификации для взлома новых, продвинутых хешей, таких как SHA 256 и SHA 512.

- Требует глубокого понимания командной строки.

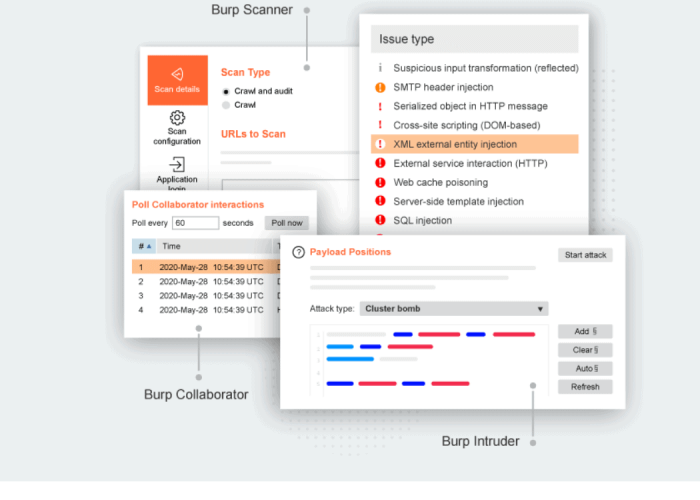

2. Burp Suite

Источник изображения: Portswigger.net

Burp Suite – это набор инструментов для тестирования на проникновение в веб-приложения. Кроме того, интегрированная платформа с различными инструментами, которые работают вместе, чтобы помочь обнаружить и эксплуатировать уязвимости. Эти инструменты работают в согласованном порядке, начиная от этапа сопоставления до анализа.

Burp предлагает полный контроль, позволяя объединять как ручные, так и автоматизированные процессы тестирования. Это объединение позволяет проводить тестирование на проникновение быстрее и более эффективно.

Инструменты Burp Suite выполняют продвинутые сканирования безопасности. Инструмент Burp Proxy перехватывает HTTP и HTTPs трафик, в то время как Spider отображает целевое веб-приложение или сайт. Инструмент Intruder выполняет различные атаки, чтобы помочь найти все уязвимости безопасности. Кроме того, у него есть различные другие инструменты, которые работают в связке, чтобы обнаружить слабости в ваших веб-приложениях.

Burp Suite предлагает три плана:

- Бесплатная групповая версия

- Профессиональная версия

- Вендорная версия

План группы является открытым исходным кодом и бесплатным, в то время как профессиональные и вендорные версии являются премиальными.

Преимущества Burp Suite

- Подробная документация, чтобы помочь вам понять его функциональность.

- Широкий ассортимент инструментов для тестирования уязвимостей.

- Предоставляет как ручные, так и автоматические тесты проникновения.

- Выполняет быстрые атаки на веб-сайты и веб-приложения для обнаружения уязвимостей.

- Сканирует веб-приложения для быстрого отображения всех страниц.

- Интуитивно понятный пользовательский интерфейс.

Недостатки Burp Suite

- Плохая поддержка Windows.

- Премиум-версии относительно дорогие.

Также читайте Попробуйте решение для мониторинга Azure AD

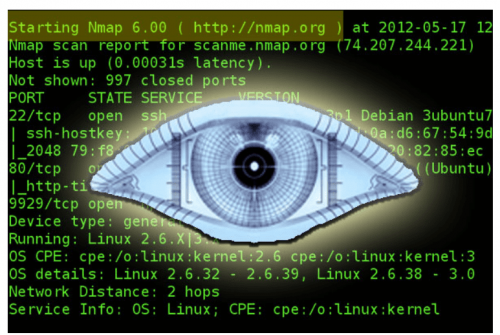

3. Nmap

Источник изображения: Knoldus.com

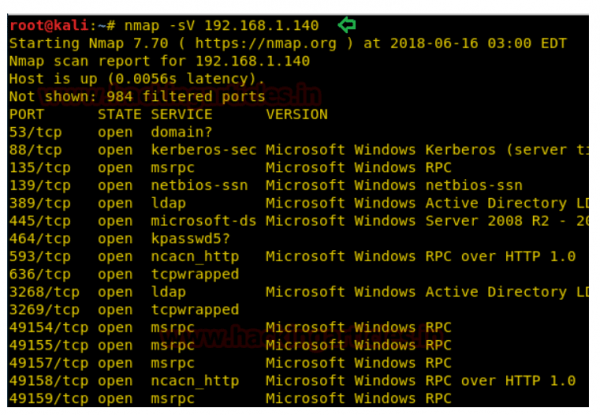

Еще один альтернативный инструмент в списке 25 лучших средств проникновения Kali Linux – это Network Mapper (Nmap). Открытый консольный инструмент для обнаружения сетей и аудита кибербезопасности. Используйте Nmap для инвентаризации сети и мониторинга уязвимостей безопасности. Этот инструмент использует необработанные IP-пакеты для определения услуг на хостах, наличия брандмауэров/фильтров, а также множества других характеристик сети. В идеале этот инструмент был разработан для быстрых сканирований на больших сетях.

Nmap работает на всех основных операционных системах, включая Windows, Mac OS X и Linux. Кроме исполняемой командной строки, у Nmap есть исполняемый GUI, отладчик, и просмотрщик результатов. Также у него есть инструмент анализа ответов и генерации пакетов.

Плюсы Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- Полную документацию, включая учебные пособия, статьи и актуальные страницы.

- Имеет как традиционную командноную строку, так и версию GUI для выбора.

- Поддерживает десятки передовых методов оценки безопасности.

- Бесплатный загрузка и полный исходный код.

Минусы Nmap

- Сложная кривая обучения.

- Ограниченная функциональность на Windows.

- Сканирование занимает много времени для завершения.

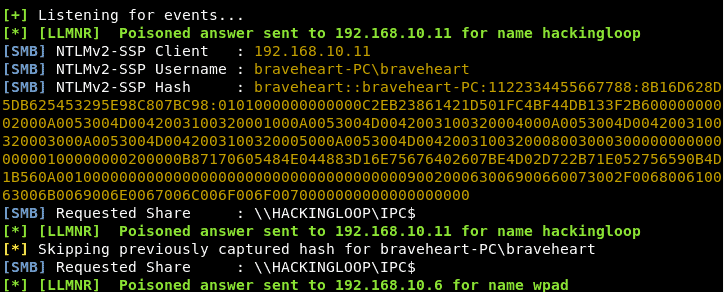

4. Responder

Респондер – это встроенная инструкция Kali Linux для тестирования инфраструктуры IT компании. Он поддерживает Службу имени Net BIOS (NBT-NS) и Решение Link-Local Multicast Name (LLMNR). NBT-NS – это протокол, используемый для перевода имен NetBIOS в IP-адреса в Windows. С другой стороны, LLMNR – это протокол формата DNS-пакета, который позволяет как хостам IPv4, так и IPv6, а также поддерживает все классы, форматы и типы DNS.

Эта инструкция сканирует инфраструктуру IT на предмет каких-либо отравленных идентификаторов службы имени и собирает учетные данные и значения хэша из отравленных идентификаторов службы. С помощью Респондера вы можете использовать NBT-NS и LLMNR для ответа на конкретные запросы NetBIOS.

Респондер работает, изображая несколько служб и предлагая их сети. Он обманывает системы Windows, заставляя их общаться через предоставленную службу. Затем респондер отвечает на запрос, выбирает имя пользователя и пароль, а также хэширует их. Запрашивая у пользователей учетные данные и получая пароли в явном виде, Респондер помогает вам обнаружить ключевые слабости системы.

Преимущества Респондера

- Можно проверять локальные хосты с определенными DNS-записями.

- Автоматические DNS-запросы при выборе сетей.

- Использует LLMNR/NBT-NS для отправки сообщений в сети.

- Позволяет легко устранять проблемы.

Недостатки Responder

- Сложная кривая обучения.

- Сложно установить и использовать.

Также прочитайте Топ-10 лучших способов предотвратить кибер-атаки на бизнес

5. Lynis

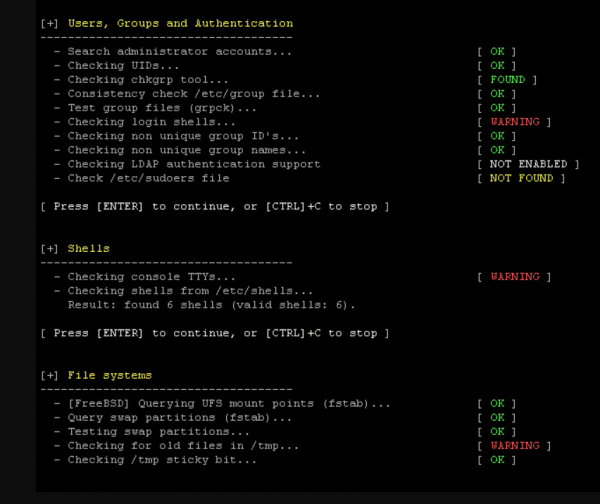

Варианты лучших 25 инструментов для тестирования проникновения Kali Linux включают Lynis. Инструмент для аудита безопасности, предназначенный для сканирования конфигураций системы. Разработан для Unix и GNU/Linux систем, этот инструмент выполняет сканирование и предоставляет информацию о вашей системе безопасности. Используя сгенерированные отчеты, вы можете работать над исправлением обнаруженных проблем. Для лучших результатов необходимо использовать Lynis вместе с системами бенчмаркинга, сканерами и инструментами для настройки.

Lynis использует модульный подход к сканированию системы и безопасности. Он обнаруживает инструменты в вашей архитектуре и выполняет всесторонний аудит. Этот инструмент легко устанавливать. Идеально, существует несколько способов установки, включая установку пакета операционной системы, установку из исходного кода, клонирование Github и др. Хотя, Unix дистрибутивы поставляются с предустановленным пакетом Lynis по умолчанию.

Преимущества Lynis

- Выполняет всесторонние сканирования для обнаружения неправильных конфигураций системы и поверхностей атаки.

- Предоставляет простые для понимания отчеты аудита.

- Сканирует конфигурационные файлы для связанных процессов в распространенных базах данных, таких как Redis, MySQL, PostgreSQL и Oracle.

- Имеет цветовое кодирование для более легкого понимания.

- Функции усиления для улучшения вашей безопасности позиции.

- Разработан для помощи в достижении соответствия регуляторным требованиям.

Недостатки Lynis

- Ограничено максимум двумя аудитами на систему в день.

- Реализация большего количества функциональности делает интерфейс сложным для использования.

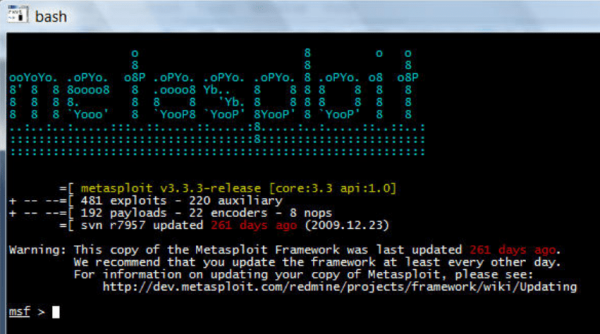

6. Metasploit

Metasploit является одним из самых популярных инструментов тестирования на проникновение благодаря своим богатым функциям и возможностям. Этот инструмент очень полезен для этичных хакеров и человеческих тестеров на проникновение, которые хотят исследовать все возможные системы атак на инфраструктуру IT. Metasploit имеет огромную базу данных эксплойтов, которые можно использовать для симуляции реальных вредоносных атак на инфраструктуру. Кроме того, его можно использовать для обучения вашей команде безопасности тому, как определять и выявлять реальные атаки.

Кроме того, Metasploit ищет угрозы в ваших системах. Как только он обнаруживает недостатки, он документирует их, чтобы вы могли использовать информацию для устранения слабостей и разработки соответствующих решений. Этот инструмент для тестирования проникновения Kali Linux включает более 1600 эксплойтов, организованных на 25 платформах, включая Java, Python, PHP, Cisco, Android и многие другие.

Преимущества Metasploit

- Тестирует уязвимости на широком спектре систем и баз данных.

- Интегрируется без проблем с другими инструментами для проникновения, такими как Nmap.

- Вы можете использовать обширную базу эксплойтов, которая расширяется ежедневно.

- Интуитивно понятный пользовательский интерфейс и управление информацией.

- Инструмент, управляемый сообществом, с большим числом разработчиков, вносящих свой вклад в него.

- Автоматизация рутинных процессов сокращает время, необходимое для завершения сканирования.

Недостатки Metasploit

- Он не поддерживает полезные нагрузки, написанные на других языках, кроме Ruby.

- Слабее производительность на Windows по сравнению с другими системами.

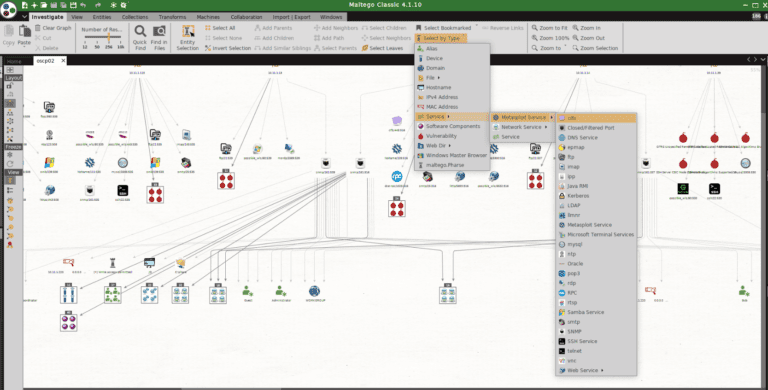

7. Maltego

Источник изображения: Github.com

Maltego — это инструмент OSINT (раскрытой разведывательной информации) для сбора информации о сети. Это инструмент проникновения тестирования, который помогает вам тщательно исследовать сеть на предмет уязвимостей и одиночных точек отказа. Прежде чем атаковать, этот инструмент собирает информацию, которую типичный хакер исследует для целевой сети. Затем он предоставляет легко понятную информацию о функциях сети, таких как конфигурации маршрутизатора, протоколы хоста и многое другое.

Преимущества Maltego

- Собирает информацию для всех задач, связанных с безопасностью, экономя ваше время.

- Может получить доступ к скрытой информации, которая сложна для обнаружения.

- Предоставляет визуальное представление взаимосвязи между различными элементами в сети.

- Интуитивно понятный GUI для проверки взаимосвязей легко.

- Работает под Linux, Mac OS и Windows.

Недостатки Maltego

- Для новых пользователей это может быть подавляющим.

- Импорт сущностей является сложным.

- У него много сложных функций, которые делают его трудным в использовании.

Также читайте Примените Active Directory Direct Reports

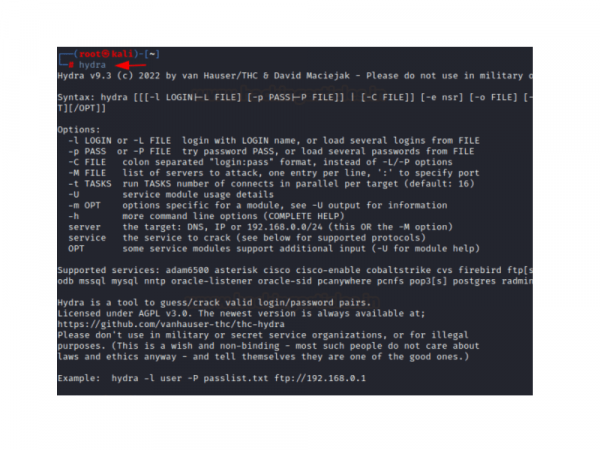

8. Гидра

Гидра – это инструмент для взлома логинов и паролей в Kali Linux. Этот инструмент использует несколько протоколов для выполнения атак методом грубой силы на системы. Гидра – это параллелизированный, высокофункциональный и легко интегрируемый инструмент для взлома логинов. Гидра поставляется в комплекте с Linux и имеет как версии с графическим интерфейсом, так и версии командной строки. Тем не менее, вы также можете установить его на любое другое распределение.

В Гидре атакующий использует грубую силу и словарные атаки для проникновения через страницы входа. Он предлагает множество способов сделать ваши атаки более интенсивными и проще получить доступ к системам удаленно. Вы можете угадать пароли для известных имен пользователей, используя список паролей и грубые атаки на пароли на хост-службе FTP. Кроме того, вы можете использовать его для угадывания имен пользователей для определенных паролей, нападая грубой силой на поле, содержащее списки имен пользователей.

В Гидре есть опция для возобновления атак грубой силы, которые случайно прерываются. Как правило, Гидра предоставляет широкий спектр опций для атакующих, чтобы использовать системы. При правильном подходе вы можете использовать этот инструмент для создания надежных, не взломанных систем.

Плюсы Гидры

- Широкий спектр опций грубой силы.

- Широкий выбор простых в использовании протоколов.

- Выполняет атаки HTTP post формы для веб-приложений.

- Используйте его для тестирования прочности имен пользователей и паролей Drupal.

Минусы Гидры

- Версия с открытым исходным кодом имеет ограниченные опции.

- Угадывание комбинаций логина и пароля занимает много времени.

9. Aircrack-Ng

Aircrack-Ng представляет собой набор средств проникновения для Wi-Fi безопасности. Эти инструменты проверяют, насколько безопасен ваш Wi-Fi и есть ли у вас надежные пароли. Aircrack-ng сосредоточен на четырех основных областях:

- Тестирование.

- Мониторинг.

- Атака.

- Расшифровка.

Он проверяет возможности карт Wi-Fi и драйверов для любых инъекций или захватов. В пакете есть различные инструменты для захвата пакетов данных определенной сети. Этот инструмент также имеет продвинутые возможности взлома. По сути, это программа для взлома 802.11a/b/g, которая может восстановить ключи WEP размером 512-бит, 256-бит, 104-бит или 40-бит.

Набор Aircrack-ng включает в себя ряд инструментов, которые обеспечивают бесшовное аудирование Wi-Fi:

- Aircrack-ng – для взлома ключей WEP с использованием атак PTW, атак WPA/WPA2-PSK и т.д.

- Airodump-ng – инструмент для перехвата пакетов, отслеживающий все беспроводные сети и частотные переходы между беспроводными каналами

- Airmon-ng – для включения режима монитора на беспроводных интерфейсах

- Aireplay-ng – Для атак инъекции пакетов

- Airdecap-ng – для расшифровки захваченных файлов WEP/WPA/WPA2

Этот набор инструментов работает синхронно, обеспечивая плавное тестирование Wi-Fi.

Преимущества Aircrack-ng

- Наиболее подходящий инструмент для тестирования проникновения Kali Linux для взлома шифрования WEP

- У него нет крутого кривой обучения.

- Простое понимание командной строки.

- Он имеет несколько версий для Linux, UNIX и macOS.

Недостатки Aircrack-ng

- У него нет графического интерфейса пользователя (GUI).

- Процесс первоначальной установки является подавляющим.

10. Скрипты Impacket

Номер 10 из Топ-25 лучших инструментов для проникновения в систему Kali Linux – это Скрипты Impacket . Следующий инструмент для тестирования проникновения, содержащий классы Python для тестирования сети. Написанный на Python, этот пул полезен для создания сетевых протоколов и поставляется с несколькими инструментами для выполнения удаленного выполнения служб. Он имеет объектно-ориентированный API, который обеспечивает плавное функционирование с глубокой иерархией протоколов. Помимо протоколов, библиотека содержит несколько инструментов, таких как Kerberos, удаленное выполнение, серверные инструменты / атаки MiTM, SMB/MSRPC, MSSQL / TDS и многое другое.

Эта библиотека позволяет разработчикам и тестировщикам безопасности быстро проектировать и декодировать сетевые пакеты. В этом случае разработчик использует платформу для реализации протоколов. В конце концов, Скрипты Impacket поддерживают как высокоуровневые протоколы (SMB и NMB), так и низкоуровневые протоколы (TCP, UDP, IP).

Преимущества скриптов Impacket

- Легкая установка.

- Много протоколов, доступных для упрощения тестирования сети.

- Предоставляет исчерпывающее руководство по тестированию.

- Предоставляет тестировщикам широкий спектр вариантов для выполнения тестирования сети.

Недостатки скриптов Impacket

- Плохая производительность на Windows по сравнению с Linux.

- Требует знания Python для использования.

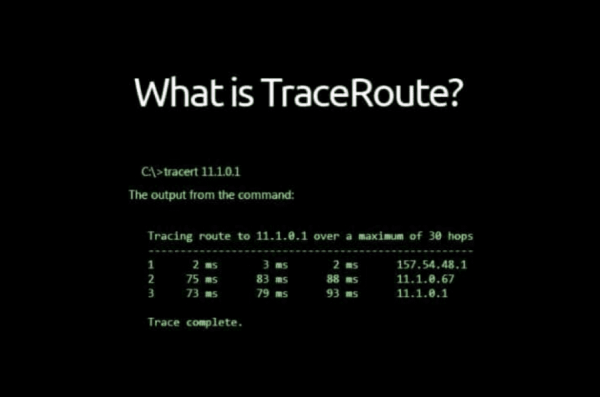

11. Traceroute

Traceroute – это инструмент для проникновения тестирования, разработанный с использованием протокола ICMP в качестве основы. Он позволяет администраторам систем отображать маршрут, по которому пакеты перемещаются между источником и назначением. Этот инструмент отправляет пакеты на целевой компьютер и перечисляет все устройства, через которые они проходят. Это помогает выявить, сколько устройств проходит ваша сетевая информация, включая все IP-адреса.

С помощью трассировки маршрута вы можете найти узлы для IP-адресов, через которые проходит пакет. Этот процесс называется трассировкой и помогает выявлять проблемы в вашей компьютерной сети. Трассировка маршрута поставляется с дополнительными методами трассировки сети, подходящими для обхода защищенных сетей и брандмауэров.

Преимущества трассировки маршрута

- Продвинутые возможности трассировки сети.

- Идеально подходит для тестирования интернет-соединений.

- Определяет точки отказа на каждом пути.

- Гладко отображает прыжки сети и предоставляет время оборота (RTT)

Недостатки трассировки маршрута

- Не отображает исторические данные, что затрудняет выявление паттернов.

- Может отображать неполные данные, когда брандмауэр блокирует ICMP-запросы.

12. WPscan

WPScan – это инструмент оценки уязвимостей для сканирования веб-движков WordPress. Он помогает определить, является ли ваша установка WordPress уязвимой для атак. По сути, он сканирует уязвимости в файлах вашего темы, плагинах и ядре. Кроме того, он позволяет обнаружить слабые пароли пользователей. WPScan оснащен функцией brute force, которую можно использовать для выполнения атак методом перебора на ваших сайтах WordPress. Написанный на Ruby, этот инструмент поставляется в комплекте с Kali Linux и другими инструментами.

Преимущества WPscan

- Обнаруживает открыто доступные дампы базы данных.

- Подходит для перечисления медиафайлов

- Обнаруживает конфиденциальные файлы, такие как robots.txt и readme.

- Определяет темы и плагины и выявляет возможные уязвимости в них.

- Проверяет наличие открытых файлов журнала ошибок.

- Может перебирать имена пользователей и пароли.

Недостатки WPScan

- Не имеет графического интерфейса.

- Использование вне Kali Linux может быть слишком сложным.

Экспорт в форматы PostScript, XML, CSV и обычный текст.Имеет цветовую разметку для более удобной идентификации пакетов.

Недостатки Wireshark

Имеет трудности с чтением зашифрованного трафика.Плохой пользовательский интерфейс / опыт пользователя.14. SQLmap

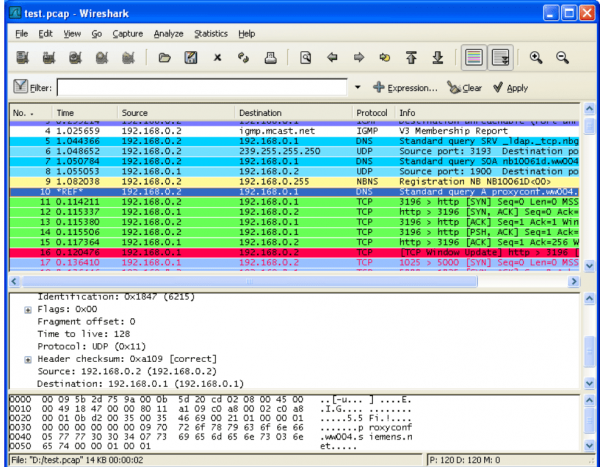

Его возможности анализа пакетов и анализа сети делают его ценным инструментом для оценки уязвимостей в реальном времени. Он проверяет информацию на уровне соединений и собирает данные пакетов для определения их характеристик. Также он считывает данные в реальном времени с Ethernet, ATM, USB, Bluetooth, IEEE 802.11 и других. Вы можете использовать информацию на выходе для выявления слабых мест в вашей сети. Другие возможности Wireshark включают разработку сетевых протоколов, разработку программного обеспечения и устранение неполадок.

Преимущества Wireshark

- Предоставляет анализ сетевого трафика на глубинном уровне.

- Мощный командно-интерфейсный инструмент TShark.

- Позволяет фильтровать, сортировать и группировать пакеты.

- Подходит для глубокого анализа пакетов.

- Экспорт в форматы PostScript, XML, CSV и обычный текст.

- Имеет цветовое кодирование для более легкого идентификации пакетов.

Недостатки Wireshark

- Не может использовать слабые места в изолированных проблемах.

- Имеет трудности с чтением зашифрованного трафика.

- Плохой опыт работы с UI/UX.

14. SQLmap

Sqlmap – это инструмент для автоматического обнаружения и использования уязвимостей SQL-инъекции в рамках проверки на проникновение. У этого инструмента мощные механизмы обнаружения и разнообразные инструменты для плавного тестирования безопасности. Он может извлекать данные из баз данных на основе SQL, получать доступ к файловым системам и выполнять команды на ОС через внешние соединения.

Сделанный на Python, Sqlmap работает плавно на системах Linux, особенно на Ubuntu. Он подходит для обнаружения уязвимостей SQL-инъекции в веб-приложениях. Он обнаруживает проблемы на целевом хосте и предлагает множество вариантов управления в фоновом режиме, включая хэширование паролей, восстановление сессий и другие. Sqlmap имеет технологии SQL-инъекции: основанные на ошибках, основанные на времени с использованием слепого метода, основанные на логических выражениях с использованием слепого метода, внешние, составные запросы и основанные на запросах UNION.

Sqlmap работает со всеми популярными базами данных SQL, включая MySQL, Oracle, Microsoft SQL Server, PostgreSQL и т.д. Кроме того, у него есть много вариантов использования как для атакующих, так и для защитников. Вы можете использовать его для моделирования атак на базы данных. Он предоставляет SQL-оболочку для базы данных, позволяя выполнять произвольные SQL-команды. Также вы можете использовать его для взлома паролей пользователей с помощью атак по словарю. С другой стороны, вы можете использовать его для проверки ваших серверов и веб-приложений на слабые пароли и определения любых потенциальных дыр инъекции.

Плюсы Sqlmap

- Автоматическое распознавание форматов хэша паролей.

- Криптоанализ паролей в сети.

- Возможность загружать или скачивать файлы в базу данных.

- Автоматическое определение схемы базы данных.

- Поддержка экспорта файлов базы данных.

Минусы Sqlmap

- Часто генерирует ложные срабатывания.

- Требует от пользователей подтверждения уязвимостей вручную.

- Отсутствие графического интерфейса.

Также читайте Использование инструмента отчетности Office 365

15. Судьба

Альтернативное средство для рассмотрения в Топ 25 Лучших инструментов для проникновения тестирования Kali Linux – Kismet. Инструмент для прослушивания беспроводной связи и детектор сети. Этические хакеры и тестировщики проникновения часто используют его для сканирования сети и обнаружения вторжений. Этот инструмент работает на всех основных операционных системах, таких как Windows и macOS, но имеет более широкий диапазон конфигураций и возможностей на Windows.

Kismet предоставляет лучшее понимание целевых сетей. Также он предлагает плавное обнаружение беспроводных локальных сетей. Кроме того, он помогает идентифицировать Идентификаторы наборов служб (SSIDs), установленные шифрования и беспроводные точки доступа. Используя предоставленную информацию, тестировщики проникновения могут интегрировать другие инструменты для доступа к сетям систем.

Кроме того, Kismet имеет встроенные инструменты отчетности, которые можно использовать для оценки тенденций в надежности сети, использовании и конфигурации WAP. Кроме того, вы можете использовать Kismet для инъекции пакетов. Он позволяет собирать законный трафик пакетов и вставлять дополнительный трафик. В качестве альтернативы он перехватывает пакеты, содержащие ценные данные. Наконец, вы можете использовать Kismet для взлома пароля WEP. Вы можете использовать полученную информацию, такую как уровень сигнала, SSID, WAP, тип шифрования и подключенные устройства, чтобы попытаться взломать пароль WEP.

Преимущества Kismet

- Идеальный инструмент для идентификации беспроводной сети.

- Помогает идентифицировать неправильно настроенные беспроводные сети.

- Может обнаруживать несколько пакетов одновременно.

- Выполняет мониторинг радиочастоты мониторинг.

- Перехватывает пакеты без следов, что идеально подходит для этического хакинга.

Недостатки Kismet

- Требуются другие инструменты для полного тестирования проникновения.

- Поиск сети занимает время.

16. Nikto

Никто – это открытый исходный сканер веб-сервера для проведения всесторонних безопасности сканирования на веб-серверах, таких как Apache, Nginx, Lightspeed и т.д. Он проверяет устаревшее программное обеспечение сервера и опасные файлы и программы. Вы также можете использовать Nikto для проверки ошибок конфигурации, которые могут потенциально привести к атаки. Nikto позволяет обнаружить информацию о веб-сайте или веб-сервере, которую вы можете использовать глубже.

Nikto проверяет более 6700 опасных программ и файлов и устаревшие версии более 1200 серверов. Также проверяет известные проблемы более чем в 270 серверах. Кроме того, что он является открытым исходным кодом, у него есть плагины для расширения его возможностей. Nikto также помогает найти общие уязвимости, такие как Cross-Site Scripting (XSS) и SQL-инъекции.

Преимущества Nikto

- Вы можете проверить ошибки конфигурации веб-сервера.

- Он помогает оценить эффективность вашей системы обнаружения вторжений (IDS).

- Имеет полное поддержку HTTP-прокси.

- Имеет шаблоны для настройки отчетов.

Недостатки Nikto

- Генерирует много ложных срабатываний.

- Требует вмешательства человека для проверки проверок.

- Имеет длительное время выполнения.

Также прочитайте Чек-лист соответствия ISO 27001 – требования аудита

17. Skip Fish

Skip Fish – это автоматизированное средство тестирования на проникновение для веб-приложений. Еще один вариант для Топ 25 Лучших инструментов для проникновения Kali Linux. Это мощное безопасность средство, которое обходит и исследует словари на основе приложения, создавая карту сайта. С помощью карты сайта вы можете использовать ее для выполнения широкого спектра безопасность проверок. Skip Fish затем генерирует отчет, который помогает управлять любыми проблемами безопасности в веб-приложении. В идеале, это основной фундамент для всех оценок уязвимости веб-приложений.

Skip Fish эффективен для выявления распространенных проблем, таких как SQL-инъекции, инъекции команд и списки каталогов. Благодаря своему мощному движку, этот инструмент выполняет проверки безопасности, с которыми другие инструменты могут испытывать трудности. Кроме того, он достаточно быстр, чтобы обрабатывать более 2000 запросов в секунду в локальных сетях LAN/MAN.

Skip Fish также полезен для веб-сайтов, требующих аутентификации. Во-первых, он поддерживает HTTP-аутентификацию для сайтов, которым требуется базовая аутентификация. Для сайтов, требующих аутентификацию на уровне веб-приложения, вы можете захватывать аутентификационные куки и предоставлять их Skip Fish.

Преимущества Skip Fish

- Имеет логику Ratproxy для выявления проблем безопасности.

- Может сканировать системы управления контентом (CMS) такие как WordPress и Joomla на наличие уязвимостей.

- Обрабатывает тысячи запросов с низким использованием процессорного времени и памяти.

- Поддерживает более 15 модулей, полезных для тестирования на проникновение.

- Подходит для отслеживания перечисления.

- Легко использовать и высоко адаптируемый.

- Предоставляет передовые оценки безопасности и хорошо разработанные проверки.

Недостатки Skip Fish

- Не имеет обширной базы известных уязвимостей для проверки типа баннера.

- Он может не работать на всех типах веб-приложений.

18. Nessus

Nessus представляет собой комплексный инструмент оценки уязвимостей и тестирования проникновения. Он выполняет сканирование компьютерных систем и уведомляет вас после обнаружения уязвимостей, которые могут использовать хакеры. Этот инструмент выполняет более 1200 проверок на системе для выявления слабых мест. После обнаружения уязвимостей вы можете сразу же исправить их, чтобы создать надежную систему безопасности. Кроме проверки на уязвимости, Nessus также предлагает полезные способы их устранения.

Nessus – это мощный инструмент тестирования проникновения, который проверяет каждую проверку, чтобы пользователи не пропустили реальные уязвимости. Он также расширяемый и позволяет пользователям использовать язык сценариев своего выбора для написания системных проверок.

Кроме того, Nessus имеет одну из самых больших обновляемых библиотек проверок конфигурации и уязвимостей. Это обеспечивает оптимальную скорость, точность и производительность. Кроме веб-приложений, вы можете использовать этот инструмент для тестирования платформ виртуализации облака, баз данных, операционных систем и сетевых устройств. Кроме того, он разработан, чтобы помочь вам соблюдать требования регулирования, такие как PCI DSS.

Преимущества Nessus

- Обнаруживает уязвимости безопасности как в локальных, так и в удаленных дырах.

- Автоматическое обнаружение патчей безопасности и обновлений.

- Выполняет симулированные атаки для выявления уязвимостей.

- Соответствует требованиям соответствия через сканирование приложений и аудит конфигурации.

Недостатки Nessus

- Ограниченная интеграция с платформами SIEM, такими как Metasploit.

- Снижение производительности при тестировании больших.

- Ограниченная функциональность в бесплатной версии.

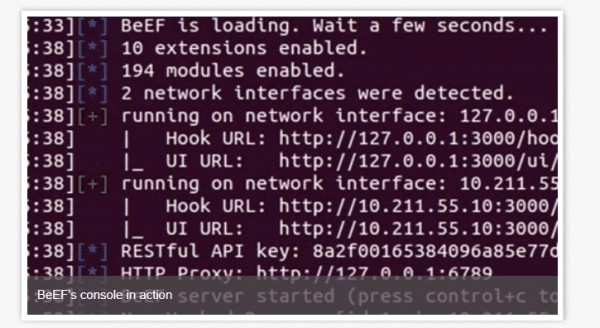

19. BeEF

Браузерная рамка для эксплуатации (BeEF)это инструмент для проникновения в систему тестирования для сканирования веб-браузеров. Он позволяет пользователям оценить реальную безопасность положения целевого веб-браузера, выполняя клиентские векторы атак. В основном он исследует потенциально эксплуатируемые поверхности за пределами сетевой среды.

BeEF предлагает уникальный подход к тестированию на проникновение, отличный от других подобных инструментов. Вместо атаки на интерфейс сети, он внедряется в один или несколько браузеров и использует их в качестве отправной точки для запуска атак. В то время как внедренный в браузер, он может тестировать уязвимости, выполнять модули эксплуатации и вставлять полезные нагрузки.

Преимущества BeEF

- Он имеет мощный, простой в использовании API, который обеспечивает эффективность.

- Поддерживает множество опций командной строки, которые повышают его совместимость и настраиваемость.

- Легко настроить и использовать.

- Интегрируется плавно с Metasploit.

- Идеально подходит для эксплуатации сервисов внутренней сети.

Недостатки BeEF

- Требует профессиональных знаний в области тестирования на проникновение.

- Для работы фреймворка эксплуатации каждый браузер должен иметь включенный Javascript.

Также читайте Разверните отчеты о паролях Office 365

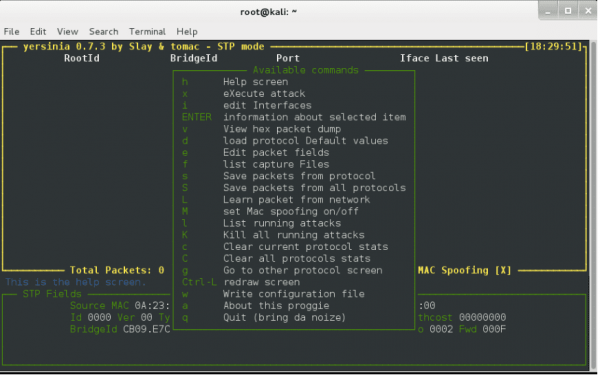

20. Yersinia

Ерсиния – это инструмент для тестирования на проникновение с открытым исходным кодом, предназначенный для использования уязвимостей в сетевых протоколах. Этот инструмент может выполнять различные типы атак над разными протоколами. Написанная на C, Ерсиния использует библиотеки ncurses, libnet и libpcap для выполнения создания пакетов и инъекций. Основные протоколы включают протокол VLAN Trunking (VTP), протокол Dynamic Trunking (DTP), IEEE 802.1X, протокол Dynamic Host Configuration (DHCP), протокол Spanning Tree (STP) и многие другие.

Ерсиния имеет три основных модели: ncurses, сетевой клиент и командная строка. Вы можете использовать любую из этих трех моделей для использования сетевых слабостей до того, как их обнаружат злоумышленники.

Преимущества Ерсинии

- У нее дружественная интеграция с оболочкой скриптов.

- Вы можете настроить Ерсинию в разных сегментах сети для более легкой оценки сети.

- Графический интерфейс Ncurses является мощным и высоковизуальным.

- Вы можете настроить предпочтения в конфигурационном файле.

Недостатки Ерсинии

- Он не работает плавно в Windows.

- Недостаточная документация.

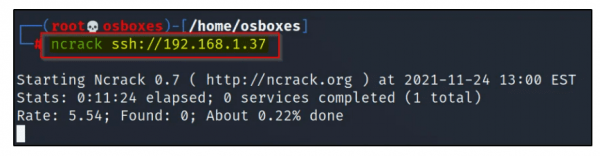

21. Ncrack

Ncrack – это инструмент тестирования сетевой проникновения для Kali Linux, предназначенный для помощи компаниям в оценке безопасности устройств, таких как хосты. Он обладает широким спектром функций, позволяющих выполнять полное устранение неполадок в сети. Данный инструмент поддерживает множество протоколов, включая IMAP, POP3, HTTP, SSH, FTP и RDP. Ncrack можно использовать для атак методом грубой силы на пароли и взлома паролей SSH. Кроме того, он доступен не только на Kali Linux, но и имеет установщики для Windows и Mac OS X

Ncrack обладает модульным дизайном и синтаксисом командной строки, схожим с Nmap. Также у него есть адаптивная движок, подходящий для динамического сетевого отклика. Архитектурное проектирование позволяет выполнять быстрые, масштабные сетевые аудиты

Преимущества Ncrack

- Безпроблемная совместимость между Ncrack и Nmap.

- Адаптация к изменяющемуся сетевому отклику.

- Возможность возобновить прерванные атаки.

- Возможность аудита множества хостов одновременно.

Недостатки Ncrack

- Медленный процесс взлома паролей.

- Крутой кривая обучения.

- Нет графического интерфейса.

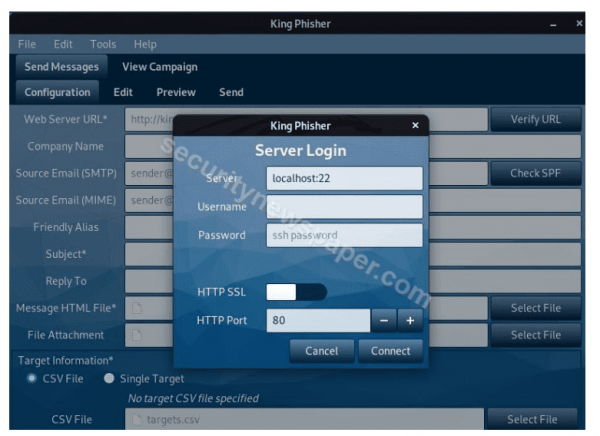

22. King Phisher

Источник изображения: Securitynewspaper.com

King Phisher – это инструмент для тестирования на проникновение в Kali Linux для атак социальной инженерии. Это простой в использовании инструмент, который имитирует реальные атаки фишинга, позволяя обнаружить слабые места в вашей команде. Это идеальный инструмент для повышения осведомленности и обучения сотрудников.

С помощью King Phisher вы можете отправлять пользователям изображения с вредоносными ссылками и пытаться украсть учетные данные пользователей. Это позволяет выявить слабые места в вашей команде и системах бизнеса. Затем вы можете создать пользовательскую обучающую кампанию для решения этих проблем. Кроме того, вы можете исправить уязвимые системы бизнеса, чтобы предотвратить атаки вредоносных программ и троянов.

Чтобы использовать King Phisher для третьей стороны, вы должны иметь являющееся юридическим разрешение от целевой организации. Это гарантирует, что хакеры не используют его в своих злых целях.

Преимущества King Phisher

- Предоставляет SMS-уведомления о статусе кампании по электронной почте.

- Имеет мощную систему, работающую на основедвижка Jinja2

- Предоставляет подробные графики результатов кампании.

- Имеет мощные возможности клонирования веб-страниц.

- Создан на легко модифицируемом языке Python.

- Высоко гибкий для достижения различных целей фишинга.

- Политика использования, ограничивающая его этичным фишингом.

Недостатки King Phisher

- Большие требования к памяти.

- Относительно медленный и требующий много времени.

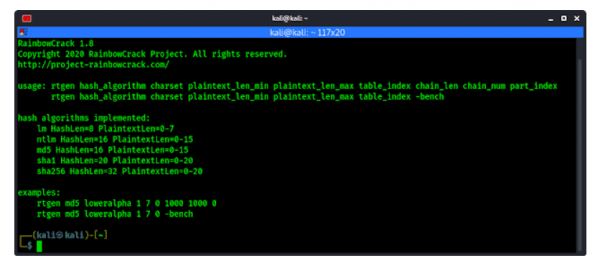

23. RainbowCrack

RainbowCrack – это инструмент для тестирования на проникновение, который использует таблицы радуг для взлома паролей по хеш-значениям. По сути, таблицы радуг представляют собой предварительно вычисленные таблицы обратных парольных хешей. Эти таблицы помогают взламывать пароли в базе данных. Они предоставляют быстрый способ взлома паролей и получения неавторизованного доступа к компьютерным системам.

RainbowCrack генерирует таблицы радуг для легкого взлома паролей. В отличие от традиционных инструментов взлома, RainbowCrack использует обширную базу таблиц, что облегчает взлом. Кроме таблиц радуг, он также имеет функции поиска, сортировки и преобразования, что облегчает тестирование на проникновение.

Преимущества RainbowCrack

- Имеет как графический интерфейс пользователя, так и интерфейс командной строки.

- Работает на практически всех операционных системах.

- Имеет несколько ускорителей GPU, например, графические процессоры AMD и NVIDIA.

- Поддерживает таблицы радуг для любого логарифма хеш-функции и файлов в необработанном формате.

- Быстрее, чем традиционные методы взлома паролей.

Недостатки RainbowCrack

- Не взламывает пароли, если хэш не находится в таблице.

- Огромные требования к RAM и хранилищу.

24. Набор инструментов социальной инженерии (SET)

Набор инструментов социальной инженерии (SET) – это открытый исходный инструмент для проникновения, идеально подходящий для симуляций фишинга. Используется для проведения социально-инженерных атак на сотрудников с целью обеспечения их полной согласованности с политикой безопасности организации. Он имеет несколько настраиваемых векторов атак для обмана людей и оценки уровня осведомленности людей в организации. Вы можете выполнять атаки через электронную почту, телефон или SMS.

С помощью SET вы можете создавать фишинговые страницы для сайтов, таких как Instagram, Facebook, Google и т.д. Инструмент генерирует ссылку, которую вы можете отправить целевому объекту. Если человек откроет ссылку и введет свои учетные данные, SET соберет их. Кроме того, вы можете запустить веб-атаку, клонировав сайт для фишинга и распространив его среди жертв. Другие модули включают атаки Mass Mailer и Payload и Listener.

Преимущества SET

- Гладкая интеграция с Metasploit Framework.

- Помогает обнаружить реальные точки слабостей в ваших системах.

- Имеет версии с графическим интерфейсом и консольные.

- Предоставляет гибкость для настройки атак в зависимости от природы цели.

Недостатки SET

- Требует высокого уровня навыков социальной инженерии для работы и достижения желаемых результатов.

- Сравнительно с инструментами, такими как BeEF, имеет ограниченное количество векторов атаки.

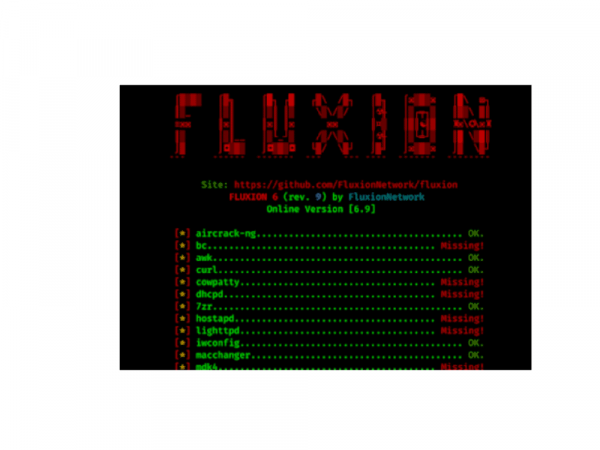

25. Fluxion

Последним решением в этом списке Топ-25 лучших инструментов тестирования на проникновение Kali Linux является Fluxion. Последний инструмент тестирования на проникновение для аудита безопасности беспроводных сетей. Этот инструмент объединяет в себе социальную инженерию и хакинг Evil Twin для получения доступа к беспроводным системам и улучшения общей безопасности. Он пытается восстановить ключи WPA/WPA2 для целевых сетей, симулируя атаки MITM.

Fluxion выполняет 2 типа атак:

- Захват портала.

- Шпион по рукопожатию.

Атака Захват Портала заключается в создании фальшивой сети для сбора пароля WPA/WPA2 целевой точки доступа. Она создает сеть с похожим SID и отключает всех пользователей от целевых точек доступа. Используя фишинговые атаки, инструмент обманывает пользователей, чтобы они предоставили пароли для целевых точек доступа.

Атака Подслушивание рукопожатия заключается в использовании хэшей аутентификации WPA/WPA2 из четырехступенчатого рукопожатия. Четырехступенчатое рукопожатие – это протокол аутентификации сети, установленный стандартом IEEE-802.11i для обеспечения безопасной аутентификации в беспроводных локальных сетях. С помощью этой атаки Fluxion использует деаутентификатор для отключения пользователей, подключенных к целевым точкам доступа. При попытке пользователей повторного подключения инструмент получает хэши.

Преимущества Fluxion

- Не требуется грубой силы для получения доступа.

- Не требуется обширных знаний о пентестинге.

- Прост в использовании.

- Низкие требования к ОЗУ.

Недостатки Fluxion

- Легко обнаружить.

- Требуется взаимодействие пользователя, которое не гарантировано.

Благодарим вас за чтение Топ-25 лучших инструментов для тестирования на проникновение в Kali Linux (преимущества и недостатки). Мы заключаем.

Заключение о Топ-25 лучших инструментах для тестирования на проникновение в Kali Linux (преимущества и недостатки)

Имея лучшие инструменты для тестирования на проникновение, вы можете найти слабые места и уязвимости в своих системах. Используя полученную информацию из тестов, вы можете выполнять патчи или обновления, чтобы обезопасить системы от атак. Каждый из вышеуказанных инструментов для тестирования на проникновение предустановлен в Kali Linux и предоставляет широкий спектр функциональности. Вы можете выбрать наиболее подходящий инструмент в зависимости от ваших потребностей в безопасности и экспертизы.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/