Список соответствия SOC 2 – Объяснение требований аудита. В этом посте мы объясним соответствие SOC 2, его критерии, его важность и все остальное, что вы хотите знать.

В эпоху цифровизации рост кибератак и атак с целью кражи данных чрезвычайно тревожит, заставляя нас сомневаться в соответствии безопасности поставщиков услуг. Следовательно, информационная безопасность является одной из величайших забот организаций в области информационных технологий сегодня, и вот тут-то и появляется SOC 2!

Итак, начнем с чек-листа соответствия SOC 2 – объяснение требований аудита.

Также читайте SOAR против SIEM – в чем разница? (Плюсы и минусы)

Что такое соответствие SOC 2?

Прежде всего, SOC означает Контроль Организации Услуг.

Точно так же SOC 2 является стандартом соответствия для организаций, предоставляющих услуги, который объясняет, как они должны защищать данные и конфиденциальность клиентов. Ну, соблюдение стандартов SOC 2 указывает на прочную позицию в области безопасности организации, предоставляющей услуги, что приводит к завоеванию лояльных клиентов.

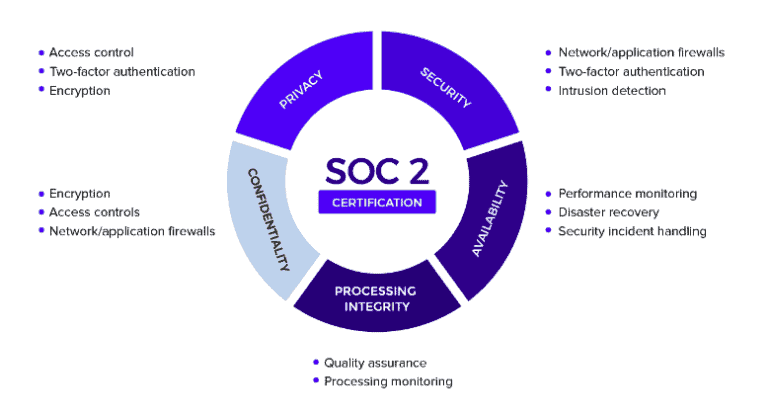

Стандарт SOC 2 полагается на Критерии Доверия к Услугам, а именно Безопасность, конфиденциальность, приватность, доступность и целостность процесса.

Однако критерии SOC 2 могут быть уникальными для каждой организации в зависимости от их уникальных деловых практик. Каждая организация может разработать контрольные меры, которые соответствуют одному или нескольким Критериям Доверия к Услугам, чтобы завоевать доверие клиентов.

Кроме того, отчеты SOC 2 предоставят более глубокое понимание клиентам, заинтересованным сторонам, поставщикам и партнерам по бизнесу в том, как организация/поставщик услуг управляет данными клиентов с помощью эффективных контрольных мер. В основном, это основано на принципах политик, коммуникаций, процессов и мониторинга.

Также прочтите Чеклист соответствия GDPR – Объяснение требований аудита

Типы отчетов SOC

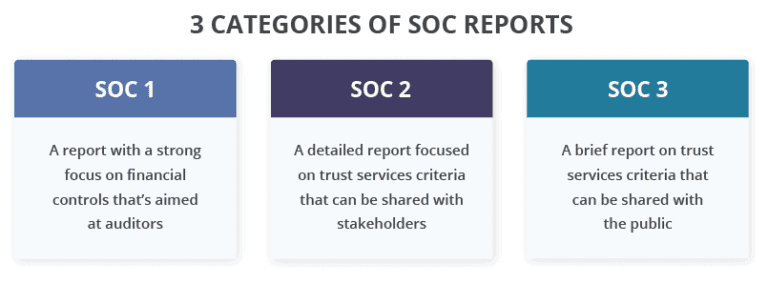

Эта статья посвящена отчету SOC 2, но всего существует три типа отчетов SOC, как указано ниже:

- SOC 1: Тщательно разработан для организаций, предоставляющих финансовые отчеты своим клиентам.

- SOC 2: Этот стандарт безопасности разработан для организаций с рисками и опасностями, связанными с информационной безопасностью. Основываясь на критериях доверия к услугам, любой поставщик услуг/компания может воспользоваться им, чтобы заверить общие опасения своих потенциальных клиентов.

- SOC 3: Также основывается на КДУ. Однако SOC 3 не такой подробный, как SOC 2.

В общем, и SOC 1, и SOC 2 имеют две подкатегории, а именно Тип I и Тип II.

Далее в списке с проверкой соответствия SOC 2 – Объяснение требований к аудиту, будет рассмотрено о типах соответствия.

Типы соответствия SOC 2

Существуют два основных типа аудитов SOC 2 и отчетов – Тип I и Тип II:

- Аудит и отчет типа I подробно описывают, соответствуют ли внутренние системы контроля за защитой данных сервисной организации соответствующим принципам доверия. Этот тип аудита выполняется в определенную дату, в конкретный момент времени.

- Аудит и отчет типа II объясняют, насколько эффективны контрольные системы и деятельность организации. В результате этот тип аудита проводится в течение длительного времени, от 3 до 12 месяцев. Аудитор проводит тесты на проникновение, чтобы тщательно изучить и оценить, как поставщик услуг справляется с различными рисками безопасности данных. В этом же ключе отчет типа II более информативен по сравнению с типом I.

Для того чтобы организации соответствовали стандарту SOC 2 тип II, третьесторонний аудитор, обычно лицензированная фирма бухгалтеров-аудиторов, будет проверять следующие политики и практики вашей фирмы:

- Программное обеспечение: Обзор операционного программного обеспечения и программ систем.

- Инфраструктура: аппаратное обеспечение и физические компоненты систем

- Процедуры: руководства и автоматизированные процедуры, используемые в работе системы.

- Персонал: релевантность отдельных лиц, назначенных на различные операции системы.

Данные: информация, которую система собирает, использует, хранит и раскрывает.

- Данные: информация, которую система собирает, использует, хранит и раскрывает.

Улучшение соответствия безопасности Active Directory и Azure AD

Попробуйте нас бесплатно, доступ ко всем функциям.– Более200 шаблонов отчетов AD доступны. Легко настраивайте свои собственные отчеты AD.

Критерии доверительных услуг (TSC)

Конечно, Критерии доверительных услуг – это область или сфера, которую охватывает ваш аудит SOC2 audit covers. Каждая организация не обязана соответствовать всем указанным TSC. Не все TSC будут подходящими для всех типов организаций и их конкретной ниши.

Например, если ваша компания не имеет дело с платежами или транзакциями вообще, нет необходимости охватывать критерий “Интегрированность обработки” в вашем отчете SOC2 просто ради этого. Должен быть соблюден только критерий “Безопасность”, а другие соответствующие TSC могут быть добавлены в соответствии с проблемами, связанными с рисками, ваших заинтересованных сторон и клиентов.

Основные пять критериев доверительных услуг следующие:

1. Безопасность

Поставщик услуг/организация должна предпринимать эффективные меры для защиты вычислительных и информационных систем от несанкционированного доступа, как логического, так и физического.

Более того, эти системы должны быть защищены от возможного уничтожения и несанкционированного раскрытия конфиденциальных данных, которые могут повлиять на способность предприятия выполнять свои бизнес-цели. В основном, это не должно в любом случае угрожать доступности, конфиденциальности, конфиденциальности и целостности обработки систем или данных.

Наиболее распространенные SOC 2 безопасность контролировать для проверки являются логический доступ ограничен только авторизованным персоналом, в среде. Кроме того, также анализируются другие факторы, такие как:

- MFA (многофакторная аутентификация).

- Пароль сложность.

- Защита ветвей правила.

- Брандмауэры.

2. Доступность

Системы доступны, работают и готовы к работе в соответствии с соглашением. В то же время этот критерий требует, чтобы организации документировали ППР (план непрерывности бизнеса) и ПН (план восстановления после катастрофы) и действия. Он также обычно включает тестирование производительности систем резервного копирования и восстановления.

3. Конфиденциальность

В результате конфиденциальные данные, организационные данные, а также данные клиентов защищены в соответствии с соглашением о безопасности. Это охватывает B2B-отношения и обмен конфиденциальными данными между бизнесами.

4. Целостность обработки

Она включает в себя обработку системы, которая хорошо авторизована, точна, действительна, вовремя и полна. Кроме того, это относится к организациям, предоставляющим услуги, которые обрабатывают транзакции или платежи. Наименьшая ошибка в обработке или расчетах может напрямую повлиять на важные процедуры или финансы вашего клиента.

5. Конфиденциальность

Компании, которые собирают, используют, хранят, сохраняют, раскрывают и уничтожают “персональную информацию” клиентов для удовлетворения своих бизнес-целей, должны соблюдать принципы конфиденциальности отрасли. Очевидно, что CICA (Канадский институт дипломированных бухгалтеров) и AICPA (Американская ассоциация сертифицированных общественных бухгалтеров) устанавливают эти принципы.

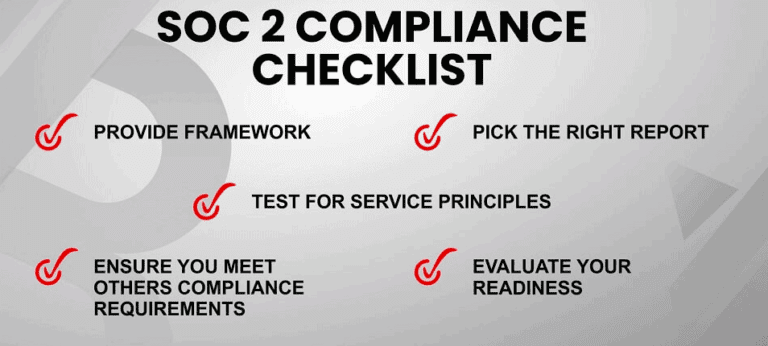

Чек-лист соответствия SOC2

К настоящему времени мы поняли, что «Безопасность» является основой соответствия SOC2 Соответствие, и все остальные TSCs полагаются на это широкое покрытие.

Принципы безопасности SOC 2 требуют, чтобы сервисные организации защищали свои данные клиентов и активы, предотвращая любой вид несанкционированного доступа. Ключом к этой профилактике являются средства контроля доступа, которые помогут предотвратить злоупотребление или незаконное удаление данных, злонамеренные атаки, утечки данных и так далее.

Вот простой список проверки соответствия SOC 2, включающий все системные контроли для соблюдения стандартов безопасности:

1. Контроль доступа: физические и логические ограничения, наложенные на данные и активы, чтобы предотвратить несанкционированный доступ к ним.

2. Операции системы: контроль за текущими операциями. Идентификация и устранение уязвимостей в бизнес-процессах.

3. Управление изменениями: контролируемые процессы для безопасного управления любыми изменениями, внесенными в ИТ-инфраструктуру, систему и процессы, и защиты их от несанкционированных модификаций.

4. Минимизация рисков: меры безопасности и план действий, которые помогут организации обнаружить риски; отреагировать и смягчить их, не мешая другим бизнес-процессам.

Во всяком случае, критерии соответствия SOC2 не диктуют организациям обслуживания, что делать и что не делать. Более того, предприятия могут свободно выбирать соответствующие контролирующие механизмы для охвата конкретных принципов безопасности.

Требования аудита SOC2

Процесс аудита SOC2 включает в себя начальную подготовку и окончательное выполнение. Кроме того, есть некоторые основные требования процедуры аудита SOC2:

Подготовка к аудиту

Прежде чем нанимать фирму CPA для проведения аудита SOC2 аудита для вашей организации обслуживания, убедитесь, что вы выполнили несколько шагов.

1. Определение объема и целей аудита

Убедитесь, что вы определили и удовлетворили опасения и вопросы, связанные с рисками, клиентских организаций. В свою очередь, это поможет вам выбрать и включить соответствующие контролирующие механизмы в объем аудита.

Если вы не уверены, какие TSC выбрать для вашего сервиса, вы можете обратиться к аудитору за помощью. С четким объемом и планом аудита вы сможете работать над документацией политики.

2. Составление процедур и политик

SOC 2 Type II – это долгосрочная процедура, которая может занять более 3 или 6 месяцев. Следовательно, необходимо точно и всесторонне документировать политику информационной безопасности на основе TSC. Действительно, аудитор будет использовать эти политики для оценки контролей соответственно.

Процесс документирования может занимать время в зависимости от выбранных контролей и принципов. Таким образом, необходимо увеличить количество сотрудников, работающих над документированием, чтобы ускорить весь процесс.

3. Провести тест оценки готовности

Кроме того, проведите тест анализа пробелов анализ против ваших документированных политик, чтобы определить, насколько ваша организация готова к аудите SOC 2.

Считайте эту оценку предварительным экзаменом. Анализ и оценка собственных практик, структуры и политик помогает выявить риски заранее, если таковые имеются.

Завершение аудита SOC 2

После завершения подготовительного этапа фирма CPA проведет аудит в соответствии с чек-листом SOC 2:

- Проверка объема аудита: CPA обсуждает объем аудита с вами для ясности и уверенности, что обе стороны находятся на одной волне.

- Разработать план проекта: Аудитор CPA разрабатывает план действий и передает ожидаемый график завершения плана.

- Тестирование контролей: Учитывая рамки аудита, аудитор тщательно анализирует и тестирует выбранные контроли для проверки оптимальной эффективности работы.

- Запись результатов: Аудитор документирует оценку ваших контролей и результаты.

- Финальная передача отчета об аудите: Аудитор CPA выдает финальный аудиторский отчет, содержащий их мнение о управлении информационной безопасностью организации.

Лучшие практики для соблюдения требований SOC 2 Compliance

Подготовка к аудиту SOC 2 должна включать стратегический план с надежными техническими и административными мерами для упрощения всего процесса. Хорошо подготовленные организации, вероятнее всего, столкнутся с меньшими проблемами и быстрее получат сертификат SOC 2.

Ниже приведены лучшие практики, которые следует использовать при подготовке к аудиту SOC 2:

1. Создание административных политик

СОП (Стандартные операционные процедуры) и обновленные административные политики являются двумя основными элементами, на которых основываются ваши принципы безопасности.

Эти политики должны хорошо соответствовать рабочим процессам вашей организации, инфраструктуре, структуре сотрудников, технологиям и повседневным действиям. Важно, чтобы ваши команды четко понимали эти политики.

Тем не менее, безопасность политики определяет, как применять средства контроля безопасности в вашей среде ИТ, чтобы сохранить конфиденциальность и безопасность данных клиентов. Эти политики должны охватывать стандартные процедуры безопасности для различных областей, таких как:

- Восстановление после катастрофы (DR): Определите четкие, стратегические стандарты DR и резервного копирования и объясните, как вы их применяете, управляете и тестируете.

- Доступ к системе: Определите, как вы авторизуете, отзываете или ограничиваете доступ к конфиденциальным данным.

- Реагирование на инциденты: Определите, как вы обнаруживаете, сообщаете, анализируете и устраняете инциденты безопасности.

- Оценка и анализ рисков: Определите, как вы оцениваете, управляете и устраняете безопасность связанные риски.

- Роли безопасности: Определите, как вы назначаете роли и обязанности отдельным лицам на основе их должности.

Убедитесь в своевременном рассмотрении и обновлении этих политик, поскольку ваши организационные процессы меняются или развиваются. Аудитор проверяет эти политики на соответствие вашим контрольным механизмам безопасности для оценки их эффективности.

Также читайте Использование инструмента мониторинга Azure AD

2. Создание технических контрольных механизмов безопасности

Имея в виду политики безопасности, убедитесь, что надежные технические контрольные механизмы безопасности установлены в вашей инфраструктуре информационных технологий. Эти контрольные механизмы безопасности создаются вокруг различных областей, таких как:

- Шифрование.

- Брандмауэры и сетевая инфраструктура.

- Резервное копирование.

- Сигналы аномалий.

- IDS (Системы обнаружения вторжений).

- Детальный аудитВедение журналов.

3. Документирование

Соберите всю соответствующую информацию, доказательства и материалы, которые помогут ускорить процесс аудита SOC 2. Затем соберите следующие документы в одном месте:

- Административные политики безопасности.

- Соглашения, аудиторские подтверждения и сертификаты, связанные с облаком и инфраструктурой, включая:

- Отчет SOC 2.

2. BAA (Соглашение о деловых партнерах).

3. SLAs (Соглашения о уровне обслуживания).

- Все документы, связанные с третьими сторонами, такие как контракты и соглашения.

- Документы, связанные с Техническими безопасными средствами.

Также читайте Получить отчеты о паролях Office 365

Почему Соответствие SOC 2 необходимо?

Организации, предоставляющие услуги клиентским организациям, такие как PaaS и SaaS, должны соответствовать стандартам SOC 2.

Почему? Потому что аудит SOC 2 и отчет служат гарантией для заинтересованных сторон, клиентов и всех других заинтересованных лиц, что ваши внутренние политики и практики контроля строго соответствуют руководящим принципам AICPA.

Таким же образом независимый отчет также подтверждает, что организация безопасна для защиты данных клиентов.

Кто проводит аудит SOC 2?

Аудит и отчетность SOC 2 регулируются AICPA, и эти процедуры проводятся аудитором третьей стороны из лицензированной фирмы CPA. Только таким образом организация-поставщик услуг получит официальное свидетельство.

Аудиторская фирма должна специализироваться на информационной безопасности и обеспечивать объективность, будучи полностью независимой от поставщика услуг в вопросе.

Такие аудиторские фирмы могут нанимать не-CPA, третью сторону консультанта, имеющего опыт в области информационной безопасности, чтобы помочь в процессе аудита. Однако, окончательный отчет будет опубликован только CPA.

Спасибо за чтение SOC 2 Compliance Checklist – Audit Requirements Explained. Мы завершим.

Заключение SOC2 Compliance Checklist Audit Requirements Explained

Подводя итог, SOC 2 является одним из значительныхфреймворков для помощи компаниям, предоставляющим услуги, в определении управлений информационной безопасности, которые они используют для защиты данных клиентов.

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/