Как вы в настоящее время управляете локальными паролями администратора в Windows? У каждой системы Windows есть свой пароль администратора, который дает доступ к каждому ПК. Поскольку локальные пароли администратора не являются частью Active Directory (AD), вам приходится управлять каждой учетной записью на каждом компьютере отдельно. Это занятие непростое.

Большинство времени организации не уделяют этому слишком много внимания и просто устанавливают стандартный пароль администратора на каждом компьютере с Windows. Эта практика, хоть и удобная, открывает двери организациям к гораздо более серьезной проблеме, когда этот единственный главный пароль попадает в неправильные руки. Имея отдельный локальный пароль администратора на каждом компьютере, вы не обязательно предотвратите доступ злоумышленника к одному ПК, но это значительно затруднит боковое использование других ПК.

Решение Microsoft для локального администраторского пароля (LAPS) может помочь.

В этой статье вы узнаете, как обезопасить ваши компьютеры, присоединенные к AD, настройкой LAPS.

Что такое Microsoft LAPS?

LAPS – это важная часть обеспечения безопасности среды Windows. LAPS – это инструмент, который работает умным образом; он автоматически случайным образом изменяет локальный пароль администратора на всех компьютерах домена с активированным LAPS и регулярно меняет каждый пароль.

LAPS гарантирует, что у вас есть случайные пароли локального администратора по всему домену и предотвращает боковое перемещение от хакеров и вредоносного ПО. Теперь вы можете подумать, что длинный пароль локального администратора на клиенте может защитить вас от этого, но это не так.

Хакеры могут использовать метод Pass-The-Hash для быстрого распространения по вашему домену и даже могут наткнуться на учетные данные доменного администратора, используя тот же метод. LAPS предотвращает эту активность, заставляя злоумышленников искать пароль для каждой отдельной машины.

LAPS на практике

У LAPS три основные части:

Защищенные атрибуты AD

LAPS хранит каждый пароль локального администратора для каждого контролируемого компьютера в AD под названием ms-Mcs-AdmPwd. LAPS также должен знать, когда пароли истекают, чтобы изменить их, поэтому он также хранит другой атрибут AD под названием ms-Mcs-AdmPwdExpirationTime. Эти атрибуты AD доступны только для чтения/записи определенными принципалами AD, такими как группа или пользователь, и также доступны для записи учетной записью компьютера, который использует пароль.

Настройки GPO

Чтобы предоставить LAPS на компьютер и изменить пароль, LAPS также имеет набор настроек GPO. Когда GPO связан с набором компьютеров, настройки LAPS распределяются по каждому компьютеру. Когда компьютер применяет настройки GPO, LAPS использует специальный файл DLL для их интерпретации.

Когда LAPS видит, что текущая дата превышает срок действия пароля, он сделает следующее:

- Случайным образом изменит пароль и установит его в качестве пароля локального администратора.

- Запишет новый пароль локального администратора в атрибут Ms-Mcs-AdmPwd в AD.

- Запишет новую дату истечения срока действия в ms-Mcs-AdmPwdExpirationTime.

С использованием этого изобретательного, но простого метода, компьютеры домена остаются еще более безопасными.

Настройка LAPS

Достаточно информации, давайте перейдем к тому, что на самом деле может сделать LAPS! Настройка LAPS несложна, но требует выполнения нескольких шагов, которые вы узнаете в этом учебнике. Это включает в себя:

- Установку средств управления LAPS на вашем административном компьютере.

- Расширение схемы AD для добавления двух пользовательских атрибутов AD, используемых LAPS.

- Установку соответствующих привилегий для различных компонентов в AD.

- Создание GPO LAPS, который будет применяться к компьютерам с Windows.

- Развертывание расширения GPO LAPS на применимых компьютерах с Windows.

После выполнения вышеуказанных шагов у вас будет полностью функциональная среда LAPS, настроенная и готовая к использованию!

Предварительные требования

В этой статье вы будете настраивать LAPS на практике. Если вы хотите следовать за мной, убедитесь, что у вас есть несколько предварительных требований.

- Домен AD (от 2003 года и выше).

- A computer running Windows (10 or Server 2012+ is recommended) has RSAT for Active Directory installed.

- Доступ к учетной записи, которая является членом группы AD Domain Admins и Schema Admins.

Все примеры в этой статье будут использовать домен AD с именем contoso.com.

Лучшей практикой для группы администраторов схемы является принадлежность ей только при необходимости разрешений.

Установка инструментов управления Microsoft LAPS

Для начала вам необходимо установить инструменты управления LAPS на вашем административном компьютере. Эти инструменты установят расширение LAPS GPO (если выбрано) и инструменты управления для настройки LAPS.

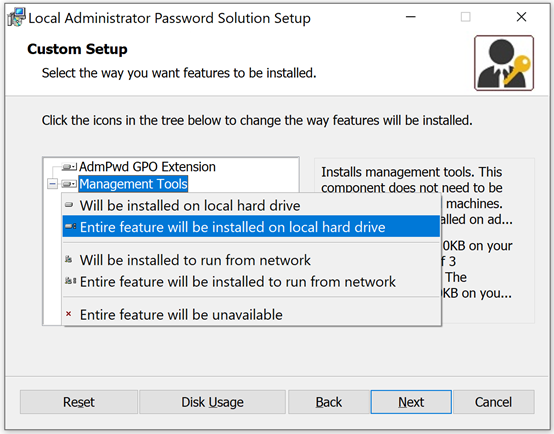

- Начните с загрузки файла LAPS.x64.msi и запустите его от имени администратора, затем нажмите Далее.

2. Нажмите Далее до тех пор, пока не дойдете до настроек установки, затем выберите Инструменты управления и Весь компонент будет установлен на локальный жесткий диск, чтобы установить оба этих компонента. Если вы не хотите, чтобы текущая машина управлялась LAPS, выберите Расширение GPO AdmPwd.

3. Нажмите Далее, пока установка не завершится, и закройте программу установки.

Теперь вы установили расширения LAPS GPO (если выбрано) и инструменты управления, и мы можем приступить к расширению схемы AD и добавлению наших GPO.

Расширение схемы AD

Как уже упоминалось ранее, LAPS использует два атрибута AD, называемые ms-Mcs-AdmPwd и ms-Mcs-AdmPwdExpirationTime. Эти два атрибута не являются атрибутами по умолчанию и должны быть добавлены в схему AD.

- Начните с добавления члена группы Domain Admins в группу Schema Admins, если учетная запись еще не является ее членом. Мы назовем это вашей “административной учетной записью”.

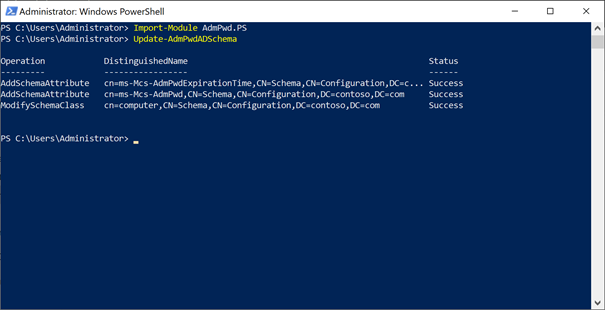

- Запустите PowerShell от имени вашей административной учетной записи и импортируйте модуль PowerShell AdmPwd AdmPwd.PS, выполнив команду

Import-module AdmPwd.PS. - После импорта модуля выполните команду

Update-AdmPwdADSchemaдля обновления схемы AD и добавления двух атрибутов AD. Вы можете увидеть вывод на следующем скриншоте.

Теперь вы расширили нашу схему AD для поддержки LAPS и готовы установить разрешения в Active Directory.

Настройка разрешений Active Directory

Каждому компьютеру необходима возможность обновлять свой локальный пароль администратора и атрибут времени истечения AD. Для этого каждому компьютеру необходимо иметь право на самостоятельную запись в атрибуты AD ms-Mcs-AdmPwd и ms-Mcs-AdmPwdExpirationTime. К счастью, большую часть этой работы легко выполнить с помощью модуля PowerShell AdmPwd.

Разрешение компьютерам сохранять свой пароль

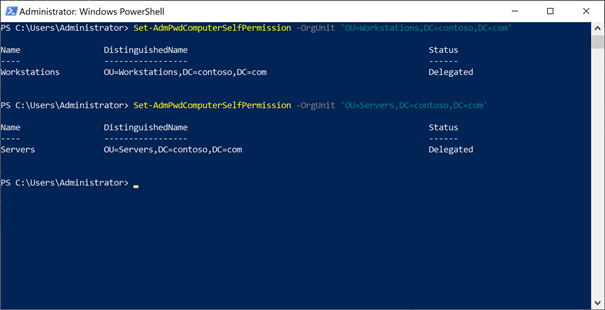

Сначала убедитесь, что каждый компьютер может сохранять свой пароль в атрибуте AD ms-Mcs-AdmPwd и обновлять его при истечении срока действия в атрибуте AD ms-Mcs-AdmPwdExpirationTime. У модуля AdPwd есть команда, с помощью которой можно установить эти разрешения, называемая Set-AdmPwdComputerSelfPermission по организационной единице (OU), которая применяется ко всем дочерним OU.

В PowerShell выполните следующую команду: Set-AdmPwdComputerSelfPermission -OrgUnit ‘OU=Workstations,DC=contoso,DC=com’, не забудьте обновить вашу конкретную организационную единицу (OU) и доменное имя.

Если вы хотите, чтобы LAPS контролировал больше Организационных Единиц (OU), повторите вышеуказанную команду для каждой OU в Active Directory.

Блокировка атрибутов Active Directory путем поиска расширенных прав

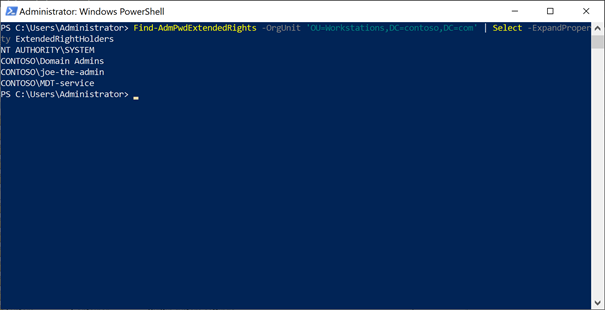

Чтобы гарантировать, что разрешения на чтение и сброс локального администраторского пароля для каждого компьютера имеют только те пользователи и группы, которым это необходимо, вам нужно проверить, кто имеет доступ. Конкретно, вам нужно узнать, что только у учетных записей есть “Расширенные права”.

Чтобы найти учетные записи с расширенными правами, выполните следующую команду: Find-AdmPwdExtendedRights -OrgUnit 'OU=Workstations,DC=contoso,DC=com' | Select -ExpandProperty ExtendedRightHolders, не забудьте заменить вашу OU и доменное имя.

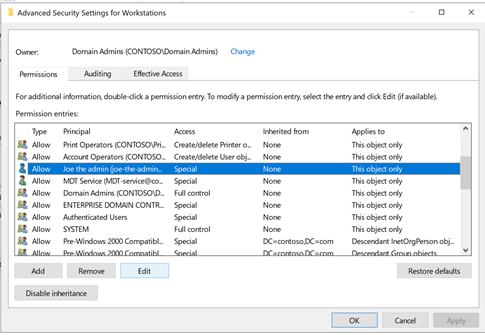

Теперь вы можете видеть на следующем снимке экрана, что CONTOSO\joe-the-admin и CONTOSO\MDT-service имеют расширенные права на OU Workstations.

Разрешение MDT-service действительно требует расширенных прав, но joe-the-admin не требует их. Теперь вам нужно удалить разрешение для joe-the-admin.

Вам нужно повторить этот процесс для всех OU, для которых вы установили разрешение на самозапись на предыдущем этапе.

Удаление расширенных прав

После того как вы идентифицировали каждую учетную запись, с которой нужно удалить расширенные права, пришло время сделать это.

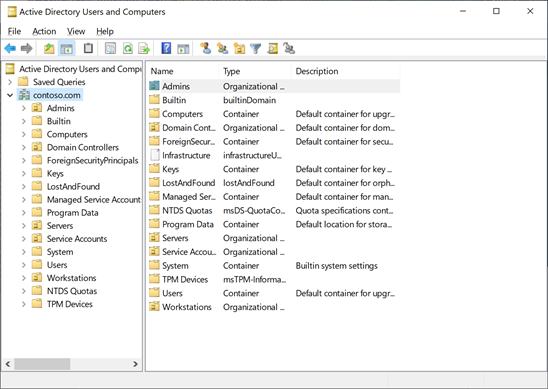

- Откройте Active Directory Users And Computers и нажмите на View в верхнем меню, убедитесь, что Advanced Features включено. Когда вы включите расширенные функции, вы увидите все обычно скрытые организационные единицы, как показано на следующем снимке экрана.

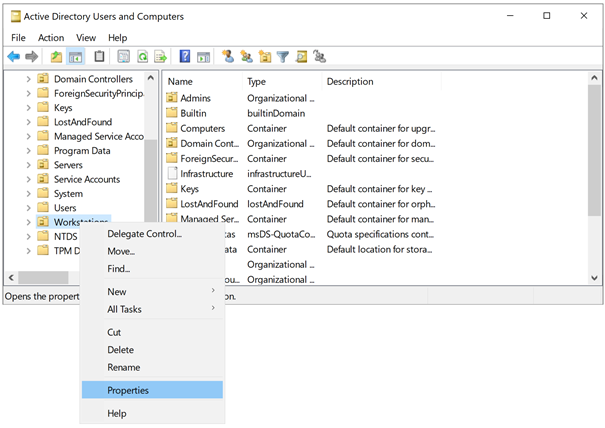

2. Щелкните правой кнопкой мыши по ОЕ, для которой вы хотите удалить расширенные права, и выберите Properties.

3. Нажмите вкладку Security, а затем кнопку Advanced.

4. Найдите учетную запись или группу, для которой вы хотите удалить расширенные права, и удалите ее, выбрав ее и нажав Remove.

5. Повторите эти шаги при необходимости для всех субъектов с расширенными правами.

Предоставление разрешений на чтение и сброс пароля локального администратора

Теперь, когда вы убедились, что только соответствующие учетные записи имеют расширенные права, вам нужно создать две группы AD для чтения и сброса пароля локального администратора, названные LAPS Workstations Password Read и LAPS Workstations Password Reset.

Обратите внимание, что указанные здесь имена групп не являются обязательными. Вы можете использовать любое желаемое имя группы.

С открытой консолью PowerShell с вашей учетной записью администратора введите следующие команды, чтобы предоставить обеим группам AD разрешение на чтение пароля локального администратора для компьютеров в ОЕ Workstations.

Вы теперь разрешили группам AD выше читать и сбрасывать пароли локального администратора для компьютеров в OU Рабочие станции. Теперь вам нужно добавить администраторов или группы, необходимые для чтения или сброса паролей.

Создание центрального хранилища для шаблонов групповой политики

Для того чтобы LAPS включился после установки на компьютерах, сначала создайте групповую политику, импортируя шаблоны групповой политики в хранилище PolicyDefinition. Хранилище PolicyDefinition — это папка, расположенная на всех контроллерах домена.

Никогда не включайте GPO LAPS, который нацелен на контроллеры домена. Это не поддерживается и может вызвать непредвиденные проблемы.

- Выберите контроллер домена в AD; подойдет любой контроллер домена.

- Убедитесь, что \\contoso.com\SYSVOL\Policies\PolicyDefinitions существует. Если нет, создайте его сейчас.

- Скопируйте содержимое C:\Windows\PolicyDefinitions на вашем административном компьютере (тот, на котором установлен LAPS) в папку \\contoso.com\SYSVOL\Policies\PolicyDefinitions на контроллере домена.

Создание GPO

Теперь давайте скопируем шаблоны GPO LAPS в центральное хранилище (папка PolicyDefinitions).

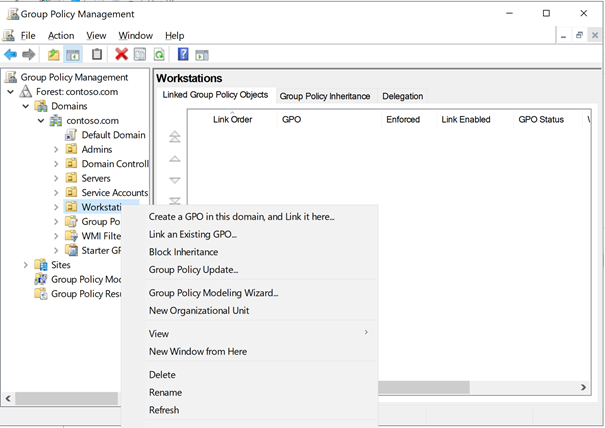

- Откройте Управление политикой группы под своей учетной записью администратора, щелкните правой кнопкой мыши по OU, в котором вы хотите включить LAPS, и выберите Привязать существующую GPO…

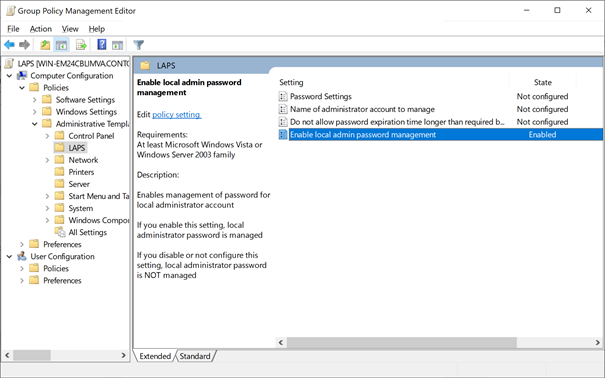

2. Перейдите в Конфигурация компьютера —> Административные шаблоны —> LAPS и установите Включить управление паролем локального администратора в Включено. Если у вас есть различные требования к сложности пароля, отредактируйте Настройки пароля соответственно.

Вы почти закончили! Теперь привяжите эту GPO ко всем OU, в которых вы хотите использовать LAPS.

Развертывание расширения GPO LAPS

После того как GPO применена ко всем применимым OU с компьютерами в них, вам теперь нужно развернуть расширение GPO LAPS. У вас есть несколько способов установки этого расширения, либо установив MSI (как показано ранее), либо зарегистрировав файл DLL LAPS.

Если вы выберете установку MSI, на каждом компьютере внутри контролируемого OU LAPS выполните следующую команду для включения LAPS.

Если вы выберете включение LAPS путем регистрации DLL, вы можете сделать это следующей командой.

Вы можете использовать любой инструмент удаленного выполнения, который у вас есть, для выполнения этих команд на компьютерах.

Развертывание MSI LAPS с использованием GPO

Использование GPO – самый простой способ гарантировать, что расширение GPO LAPS установлено на всех компьютерах.

- Копируйте файл LAPS.x64.msi на сетевой ресурс, доступный всем компьютерам домена.

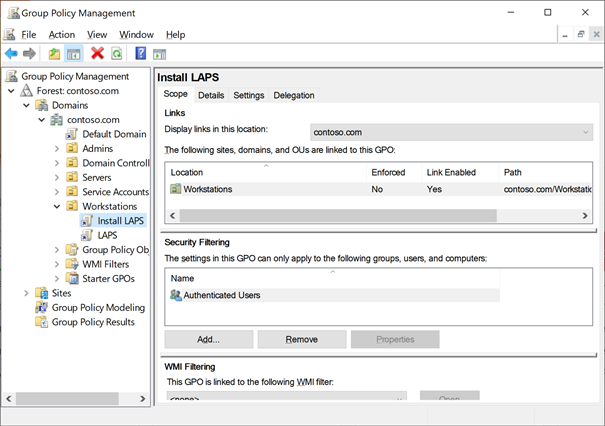

- Откройте Управление групповой политикой на вашем административном компьютере и создайте GPO с названием Установить LAPS или что-то подобное.

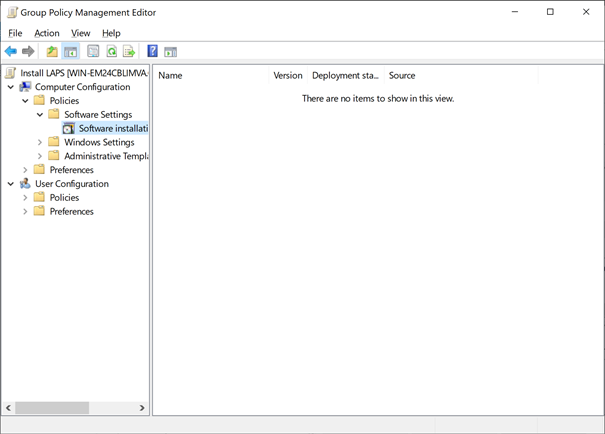

3. Щелкните правой кнопкой мыши на GPO Установить LAPS, выберите Правка и перейдите в раздел Конфигурация компьютера —> Политики —> Настройки программ —> Установка программ.

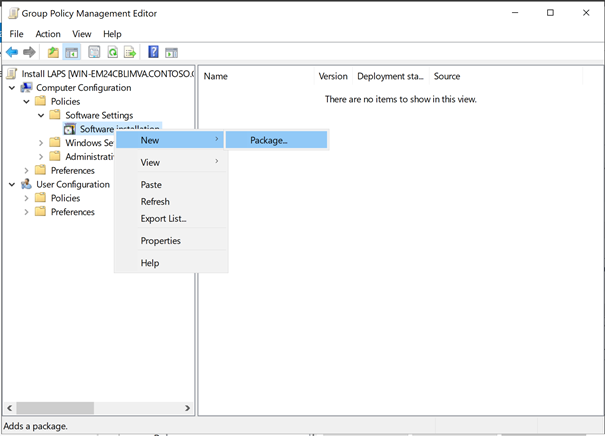

4. Щелкните правой кнопкой мыши на Установка программ и перейдите к Новый—> Пакет…

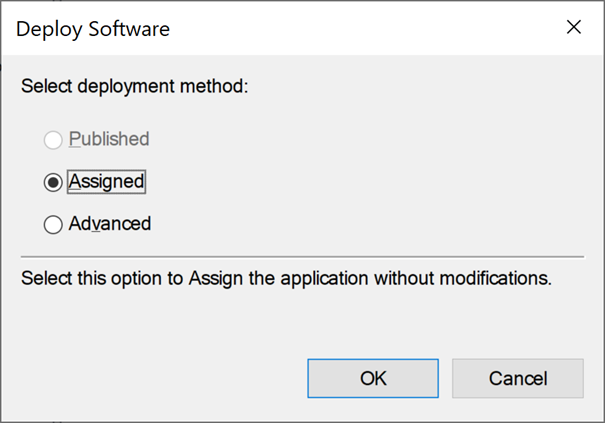

5. Перейдите к ресурсу, на который вы скопировали файл LAPS.x64.msi, выберите его, нажмите ОК и выберите Назначено.

6. Теперь привяжите GPO к тем же единицам организационной структуры, для которых вы настроили LAPS. Теперь вы готовы протестировать LAPS!

Тестирование LAPS

Чтобы убедиться, что LAPS работает так, как задумано, на управляемых компьютерах, давайте принудим один из компьютеров применить вышеупомянутое GPO и посмотрим, что произойдет.

- Перезагрузите компьютер, находящийся в одной из единиц организационной структуры, которые вы только что настроили. После перезагрузки компьютер должен начать установку LAPS.

- Как только LAPS устанавливается на компьютере, повторно перезагрузите машину и откройте консоль PowerShell от имени администратора на вашем административном компьютере от имени учетной записи, являющейся членом групп LAPS Workstation Password Read и LAPS Workstation Password Reset в Active Directory.

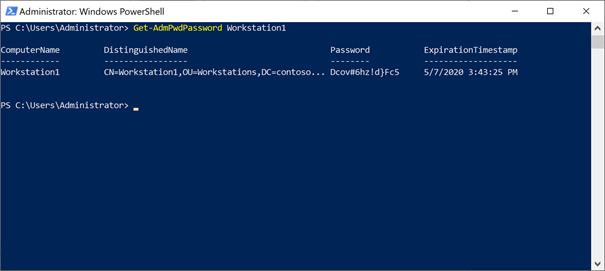

- Запустите команду

Get-AdmPwdPassword <имя_компьютера>с использованием имени компьютера, которое вы только что перезагрузили и на котором установили LAPS. Если все прошло хорошо, вы увидите что-то похожее на вывод на следующем скриншоте.

4. Теперь попробуйте войти на управляемый LAPS компьютер с отображаемым выше паролем. Если все прошло успешно, вы должны быть в системе.

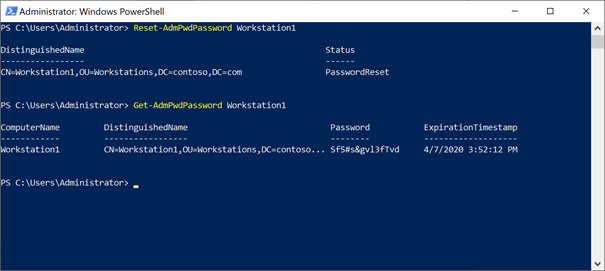

5. Теперь попробуйте сбросить пароль, выполнив команду Reset-AdmPwdPassword <имя_компьютера> и перезагрузив компьютер. Посмотрите, как изменяются пароли на следующем скриншоте.

Теперь LAPS работает в вашей среде. И хотя администрирование достаточно простое, есть несколько вещей, о которых вам следует знать…

Советы и трюки для использования LAPS в реальном мире

Хотя описанная выше настройка достаточна для большинства небольших сред, она может быть недостаточно безопасной или не предоставлять нужный уровень аудита для крупных организаций. Вот несколько советов, чтобы сделать ее работу в реальном мире.

1. Включите аудит

Аудит, когда кто-то читает или сбрасывает пароль, важен, особенно учитывая, что вы можете настроить тревоги для этого, если кто-то прочитает пароль всех компьютеров. К счастью, модуль AdmPwd предоставляет нам командлет для включения этой функции.

2. Убедитесь, что ни один пользователь не может прямо прочитать атрибут AD ms-mcs-AdmPwd.

Один из способов гарантировать, что пользователь не сможет читать атрибут ms-mcs-AdmPwd в AD – это создать метод самообслуживания для получения пароля локального администратора компьютера. Хотя это не является предметом данной статьи, обратите внимание на инструменты, такие как JEA или WebJEA, если у вас нет существующего портала самообслуживания, подходящего для этого.

3. Сброс атрибута Ms-Mcs-AdmPwdTime во время образования диска

Необходимо помнить о сбросе атрибута Ms-Mcs-AdmPwdTime при создании образа диска управляемого LAPS компьютера, иначе это не вызовет смену пароля, и компьютер продолжит использовать локальный администраторский пароль, заданный образом. Однако это произойдет после истечения срока действия Ms-Mcs-AdmPwdTime.

Вы можете использовать следующую команду PowerShell для сброса ExpirationTime без модуля AdmPwd:

4. Помните, что атрибут ms-Mcs-AdmPwd остается в корзине мусора AD

При удалении объекта в AD с включенной корзиной мусора AD обычно удаляются важные атрибуты; к счастью, ms-Mcs-AdmPwd защищен от этого!

5. LAPS не предназначен для временного доступа

Хотя это может быть соблазнительно, LAPS не предназначен для предоставления временного доступа поставщикам, пользователям и другим типам учетных записей. Вместо использования LAPS используйте группу AD, которая является локальным администратором этого конкретного компьютера, и используйте TimeToLive при членстве в группе.

Заключение

Теперь вы узнали, как развернуть LAPS, установить его разрешения и некоторые советы и хитрости для обеспечения большей безопасности. В среде, где LAPS развернут, пароль локального администратора регулярно и автоматически меняется. Это значительно снижает риски захвата компьютера, присоединенного к домену, хакерами или вредоносным программным обеспечением, и, надеюсь, избавляет вас от многих головной боли.

Если у вас возникнут вопросы, не стесняйтесь писать мне в твиттер @AlexAsplund или оставьте комментарий ниже.