Шифрование широко используется в целях безопасности,因为它 prevents неавторизованным третьим лицам доступ к частным данным и их распространение. Резервные копии также не являются исключением и часто становятся мишенью утечек данных. В рамках стратегии защиты данных вы можете внедрить шифрование в качестве дополнительного слоя безопасности для своих резервных копий.

В этой записи блога мы рассмотрим, как шифрование резервных копий может помочь вам защитить данные в случае кибатак и повысить общий уровень защиты данных для более безопасной инфраструктуры резервного копирования.

Что такое шифрование резервных копий?

Шифрование резервных копий — это процесс преобразования данных резервных копий из читаемого формата в безопасный формат, который неудаляем без специального ключа расшифровки или пароля. Это обеспечивает то, что даже если данные резервных копий будут accessed неавторизованными лицами, они неудаляемы, используются или обнародованы без соответствующих учетных данных, которые доступны только авторизованным пользователям. Шифрование резервных копий является важной мерой безопасности для защиты конфиденциальной информации от кражи, потери или обнародования во время хранения и передачи.

Примером шифрования является преобразование текста, читаемого всеми, в зашифрованные данные (шифротекст в данном случае), которые неудаляемы при обычном открытии без ключа шифрования. В результате после преобразования оригинальных данных с помощью секретного кода истинный смысл этих данных искажается и неудаляем без ключа расшифровки.

Важность шифрования резервных копий

Шифрование резервных копий важно для предотвращения кражи данных и их утечки неавторизованными третьими сторонами. Киберпреступники могут украсть ваши данные и продать их конкурентам или опубликовать украденные данные в интернете, чтобы нанести больший ущерб вашей организации. Это может привести к значительным reputational и финансовым потерям.

Современные вирусы, шпионское и вымогательское программное обеспечение являются популярными инструментами, используемыми недобросовестными лицами для реализации своих зловещих намерений, и их атаки стали более изощренными и частыми. Помимо целей защиты данных для предотвращения неавторизованного доступа, есть и другие причины, почему шифрование резервных копий важно. К ним относятся:

- Соответствие требованиям и regulation. Некоторые категории предприятий должны соответствовать определенным regulatory требованиям, таким как Общий регламент защиты данных ЕС (General Data Protection Regulation (GDPR)), Стандарт безопасности данных индустрии платежных карт (PCI DSS), Акт о конфиденциальности потребителей штата Калифорния (CCPA), Акт о портативности и подотчетности медицинского страхования (HIPAA), Акт о报告中 критической инфраструктуры (CIRCIA), SOC 3 (System and Organization Controls 3) и т.д. Эти стандарты regulation предписывают шифрование данных организациями во время хранения и передачи.

- , улучшение общей безопасности. Зашифрованные резервы добавляют уровень безопасности и улучшают стратегию защиты данных. Хранение резервных копий в зашифрованном формате делает их транспортировку на съемных носителях, таких как жёсткие диски, в другое место (например, на объект восстановления после катастрофы, расположенный в другом географическом регионе) более безопасной. Если съемный носитель с зашифрованными резервными копиями теряется или крадется, третья сторона не может получить доступ к критическим и конфиденциальным данным.

Зашифрованные резервы против программ-вымогателей

Резервные копии используются для защиты данных, создавая по крайней мере одну дополнительную копию оригинальных данных для быстрого восстановления по мере необходимости. Поэтому, если оригинальная копия данных повреждена или удалена программой-вымогателем, вы можете восстановить данные из резервной копии. Злоумышленники знают эту стратегию и пытаются получить доступ к резервным копиям данных, чтобы уничтожить их, сделав невозможным восстановление данных. Перед тем как损坏ть или уничтожить резервы, кибератакующие могут скопировать резервы на свои серверы, чтобы извлечь ваши данные из украденных резервных копий.

Если резервы хранятся в виде зашифрованных файлов, этот подход не помогает защитить эти файлы от повреждения или удаления программами-вымогателями. Программы-вымогатели обычно используют сильные алгоритмы шифрования для шифрования данных, делая их неудаляемыми или, другими словами, поврежденными. Программы-вымогатели могут перешифровать резервные файлы, ранее зашифрованные вами или вашей программой резервного копирования, чтобы сделать их недоступными для вас.

В то же время, если ransomware отправляет ваши зашифрованные резервные копии атакующим, они не смогут получить доступ к вашим данным, если используются сильные алгоритмы шифрования и ключи, пароли и учетные данные хранятся в безопасном месте. Атакующие любят требовать выкуп за неразмещение украденных данных, но если вы шифруете свои резервные копии и резервные данные недоступны атакующим, украденные зашифрованные резервные копии для них бесполезны. Зашифрованные резервные копии более устойчивы к tampering.

Аппаратное шифрование может быть более эффективным в некоторых случаях при атаках ransomware, но у этого подхода есть свои недостатки. Модули аппаратной безопасности (HSM) могут использоваться для аппаратного шифрования. Это может быть PCIe карта и ключи шифрования могут храниться на специальном USB устройстве (визуально похожем на USB флешку). Смарт-карты или HASP ключи являются другими примерами хранения аппаратных ключей для шифрования/дешифрования. Из таких устройств сложнее извлечь ключи. В этом случае на компьютере должны быть установлены соответствующие драйверы.

Используйте хранилища с воздушнойgap для защиты ваших резервных копий от ransomware. Этот тип хранилища предотвращает модификацию данных ransomware. Ransomware не может复制ровать данные из air-gapped хранилища, которое физически отключено от компьютера и сети. Используйте незыблемое хранилище или хранилище с возможностью незыблемости резервных копий, которое имеет цель, аналогичную air-gapped хранилищу для защиты резервных копий.

Шифрование в состоянии покоя и в传输е

Резервные копии могут быть зашифрованы во время записи на целевоеystore данных. Поскольку резервные данные обычно передаются по сети перед записью на целевое хранилище, важно шифровать сетевой трафик с этими данными. Злодеи могут использовать сниффер трафика для перехвата (захвата) сетевого трафика и доступа к резервным данным таким образом. Шифрование данных в transit уменьшает риск такого события. Шифрование в transit выполняется между источником данных и целевым хранилищем резервных копий.

Шифрование данных в покое involves шифрование резервных данных на хранилище резервных копий, таком как репозиторий резервных копий на жестких дисках, ленточные картриджи, облачное хранилище и т.д. Пока шифрование резервных данных в transit защищает эти данные, если хакеры получают доступ к сети, шифрование резервных копий в покое защищает их, если хакеры получают доступ к хранилищу резервных копий.

Шифрование в transit и шифрование в покое могут использоваться вместе для шифрования резервных копий и повышения уровня безопасности.

Шифровальные алгоритмы

Сложные математические алгоритмы и ключи шифрования/дешифрования используются для реализации шифрования данных. Для большего удобства программное обеспечение может преобразовывать пароль или фразу-пароль в ключ шифрования подходящей длины. Этот подход позволяет пользователям запомнить свои пароли, что легче, чем запомнить длинные ключи шифрования. Эффективность шифрования для резервных копий, как и для других данных, зависит от алгоритма шифрования.

Существуют симметричные и асимметричные шифровальные алгоритмы. В симметричных алгоритмах используется один ключ для шифрования и дешифрования данных. В асимметричных алгоритмах используется пары ключей: публичный ключ для шифрования данных и частный ключ для дешифрования данных.

Примеры включают:

- Симметричные криптографические алгоритмы – это AES, DES, 3DES, Blowfish, Twofish и другие.

- Асимметричные криптографические алгоритмы – это RSA (1024, 2048 и 4096-битные), ECC, DSA, Diffie-Hellman и другие.

Advanced Encryption Standard (AES) является одним из наиболее используемых сегодня алгоритмов шифрования благодаря своему высокому уровню безопасности. Длина ключа важна и определяет, как долго зашифрованные данные можно считать защищенными и безопасными. 128-битный ключ должен быть достаточным для защиты данных в течение трех лет. Поддерживаются также более длинные ключи – 192-битные и 256-битные.

AES-256 обеспечиваетhighest уровень безопасности с длиной ключа 256 бит. thousands лет требуется для перебора ключа шифрования AES-256 (с учетом максимальной производительности современных компьютеров). Правительство США использует AES для защиты данных с 2003 года. Этот криптографический алгоритм был хорошо протестирован и одобрен экспертами в области криптографии.

Сетевые транзакции, использующие Secure Sockets Layer/Transport Layer Security (SSL/TLS), шифруются в процессе передачи. Наиболее распространенным примером является протокол HTTPS. Для сильного шифрования следует использовать TLS 1.1 или выше.

Более длинные криптографические ключи обеспечивают более высокий уровень безопасности, но требуют больше ресурсов ЦП для шифрования данных. Также требуется больше времени для восстановления данных из зашифрованных резервных копий. Когда дело доходит до шифрования данных во время их передачи по сети, то при использовании более длинного ключа шифрования также снижается скорость передачи полезных данных. Это связано с:

- Зашифрованные данные могут иногда быть немного больше из-за добавки выравнивания, которая обеспечивает выравнивание данных по размеру блока шифровального алгоритма.

- Зашифрованные соединения часто включают дополнительную метаданные и заголовки для управления процессом шифрования. Это включает элементы, такие как сертификаты, ключи шифрования и информацию о рукопожатиях.

- Эти дополнительные байты метаданных способствуют увеличению полезной нагрузки данных,略微 увеличивая количество данных, которые необходимо передать.

- Увеличение размера данных может уменьшить эффективную пропускную способность сети, так как для той же суммы исходной информации передается больше данных.

Шифровальные алгоритмы можно классифицировать на основе типа входных данных как потоковые шифры и блочные шифры для симметричных алгоритмов. В потоковых шифрах шифруется один блок за раз. Блочные шифры являются типом симметричного ключевого шифровального алгоритма, который:

- блочный шифр шифрует данные в фиксированных размерах блоков (например, 64-битные или 128-битные блоки).

- блочный шифр использует симметричный ключ, то есть для шифрования и расшифровки используется один и тот же ключ.

- Обычные алгоритмы блочных шифров включают AES, DES и Blowfish.

Шифрование против хеширования

Функция хеширования – это необратимая функция, которая может преобразовывать строку текста или другой набор данных в хеш. Рассчитанный хеш затем можно использовать для проверки целостности данных (файлов) и подлинности (хеши паролей), или генерации уникальных идентификаторов (отпечатков пальцев). Примерами функций хеширования являются SHA-256 и MD5.

Риски, связанные с зашифрованными резервными копиями

Шифрованные резервные копии добавляют больше сложности и нагрузки на подсистему резервного копирования. Утерянный ключ или пароль может привести к серьезным проблемам, так как будет невозможно восстановить данные из зашифрованной резервной копии. Если третья сторона или злоумышленники получат доступ к ключам шифрования, может произойти кража данных и их потеря. По этим причинам организации должны использовать надежную стратегию для хранения ключей шифрования для зашифрованных резервных копий и управления этими ключами, схемами их rotation и политиками безопасности, чтобы предоставлять ключи только авторизованным пользователям.

Существует также риск, связанный с шифрованием ленточных картриджей с резервными копиями. Стандарты LTO-4 до LTO-7 поддерживают шифрование носителей ленты AES-256. Симметричный ключ шифрования/дешифрования хранится на ленточном накопителе при записи данных на ленту, но не дольше того. Эти ключи не записываются на ленту по причинам безопасности. Если катастрофа повредит数据中心 и резервные серверы будут уничтожены, могут возникнуть проблемы с восстановлением данных, так как ключи дешифрования будут также destroyed.

Чтобыreduce risks, рекомендуется regularly выполнять тестирование резервных копий, чтобы убедиться, что данные могут быть восстановлены из зашифрованных резервных копий в различных сценариях.

При использовании шифрования на уровне жёсткого диска или полного шифрования диска, в случае failure HDD, восстановление данных в лаборатории может быть невозможным. Резервные копии помогают reduce риск хранения резервных копий на зашифрованном HDD или SSD.

Управление ключами

Существует риск использования одного ключа для шифрования всех данных. Если злоумышленник сможет получить этот ключ, то он сможет расшифровать и получить доступ ко всем данным. Для стандартов высокой безопасности рекомендуется, чтобы организации использовали несколько ключей шифрования для разных наборов данных. Эти ключи должны храниться в безопасном месте с доступом только для авторизованных пользователей, имеющих разрешения. Администраторы должны защищать ключи и обеспечивать их доступность в случае стихийного бедствия.

Для улучшения процесса управления ключами на протяжении всего жизненного цикла ключей шифрования/дешифрования и защиты ключей от потери и утечки можно внедрить систему управления ключами или KMS. KMS можно использовать для контроля доступа к ключам, а также для назначения и rotации ключей. Одним из стандартов управления ключами является Протокол interoperability управления ключами (KMIP). Хранилища ключей можно использовать для хранения и управления ключами шифрования.

Подготовка к шифрованию резервных копий в NAKIVO Backup & Replication

NAKIVO Backup & Replication – это решение для защиты данных, поддерживающее шифрование резервных копий и способное шифровать резервное копирование данных с использованием следующих подходов:

- Шифрование на стороне источника для шифрования данных до их выхода из источника, во время их передачи и на протяжении всего жизненного цикла в хранилище резервных копий

- Шифрование в сети для шифрования данных во время их передачи по сети в хранилище резервных копий

- Шифрование хранилища резервных копий для шифрования данных в состоянии покоя на хранении

Решение NAKIVO использует сильное шифрование AES-256, которое считается отраслевым стандартом для шифрования данных по всему миру.

Шифрование резервных копий на источнике доступно начиная с версии 11.0. Преимуществом этой функции является то, что резервируемые данные шифруются сначала на стороне источника, а затем эти зашифрованные данные передаются в хранилище резервных копий и хранятся в хранилище в зашифрованном виде. Этот подход упрощает настройку и процесс резервного копирования и может использоваться для резервного копирования в облако.

Требования системы

Требования для шифрования на стороне источника

В версии 11.0 NAKIVO Backup & Replication была введена новая опция, позволяющая настроить шифрование резервного копирования на уровне задачи резервного копирования. Данные шифруются на источнике и remain зашифрованными в сети и в хранилище резервного копирования.

Поддерживаемые типы destinations для резервного копирования:

- Локальная папка

- Сvall для NFS и SMB

- Amazon EC2

- Amazon S3 и совместимые с S3 объектные хранилища

- Wasabi

- Устройства дедупликации

- Хранилище Azure Blob

- Backblaze B2

- Лента

Поддерживаемый тип хранилища резервных копий: Уremental с полным

Требования для шифрования сети

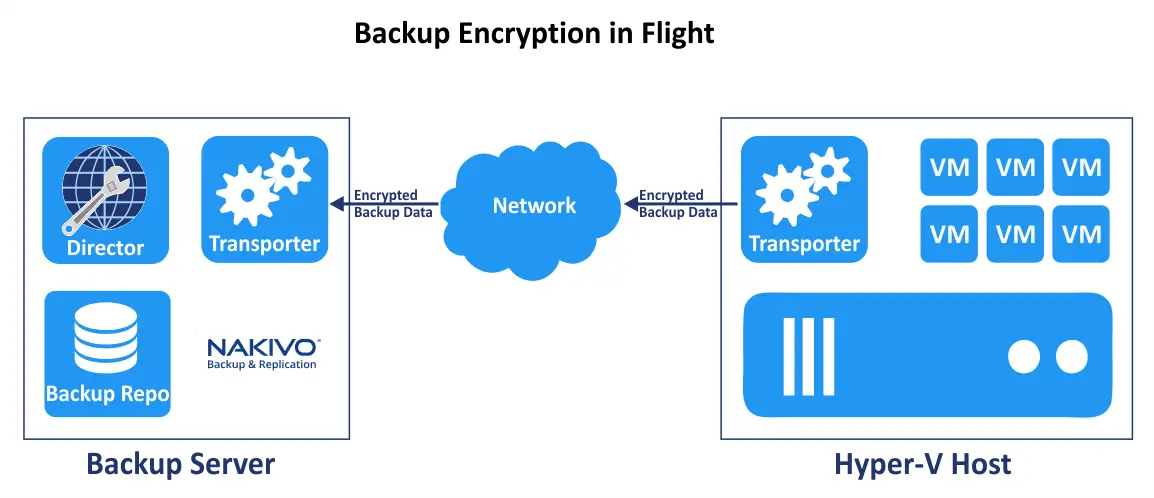

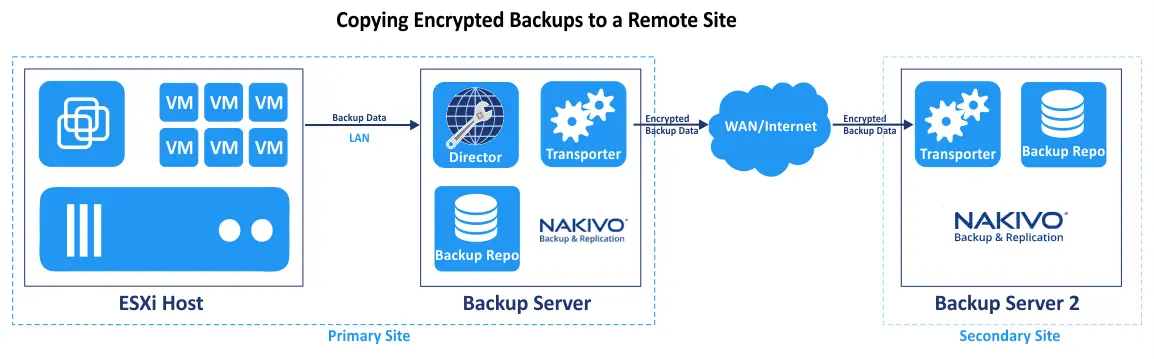

Для настройки шифрования сети для версий 10.11.2 и старше требуются два Transporters. Transporter — это ключевой компонент NAKIVO Backup & Replication, ответственный за обработку данных, передачу, шифрование, сжатие и т.д.

Шифрование для передачи данных по сети происходит между двумя передатчиками: передатчик на стороне источника сжимает и шифрует данные перед отправкой их на целевой передатчик, а целевой передатчик расшифровывает данные и записывает их в хранилище резервных копий.

Требования к шифрованию хранилища резервных копий

Шифрование резервных копий в хранилище на стороне назначения доступно на уровне хранилища резервных копий при создании хранилища резервных копий в NAKIVO Backup & Replication.

Шифрование хранилища резервных копий поддерживается для типов приращественного с полным и постоянного приращественного резервного копирования на ОС Linux.

Как включить шифрование резервных копий

Рассмотрим, как включить различные типы шифрования резервных копий в решении по защите данных NAKIVO.

Шифрование резервных копий на стороне источника (версия 11.0 и выше)

В NAKIVO Backup & Replication v11.0 вы можете настроить шифрование резервных копий на стороне источника для безопасной передачи и хранения данных. Вы можете настроить эти параметры на шаге Опции мастера резервного копирования или копирования резервных копий.

Шифрование резервных копий на стороне источника означает, что данные шифруются перед отправкой в хранилище, то есть на источнике.

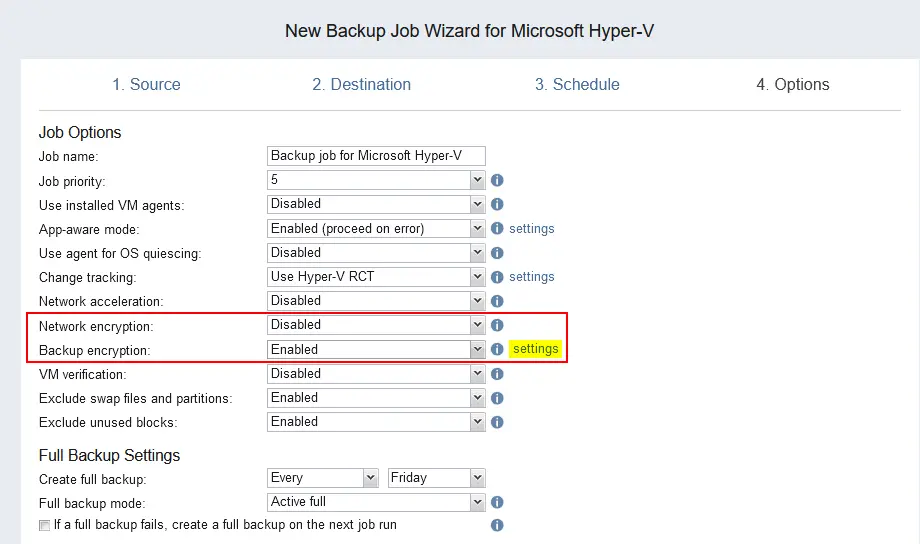

Чтобы включить шифрование резервных копий на уровне задачи резервного копирования на стороне источника в v11.0, выполните следующие действия:

- В раскрывающемся меню Шифрование резервных копий выберите Включено.

- Нажмите Настройки на строке Шифрование резервных копий, чтобы задать пароль для шифрования.

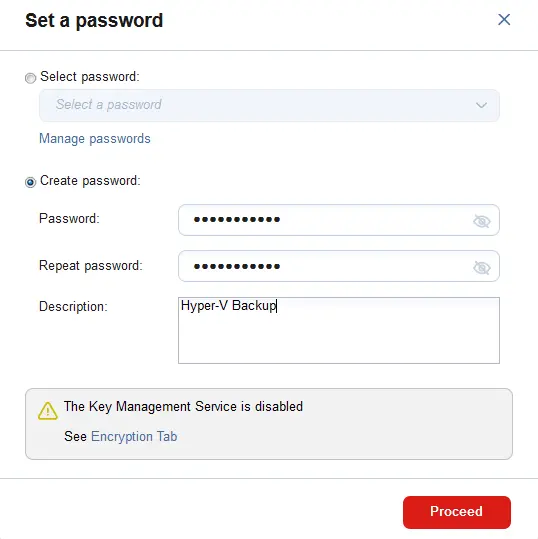

- Выберите Создать пароль, введите пароль и подтвердите пароль.

Введите описание для этого пароля. Введенное в описании имя будет отображаться в списке паролей, из которых вы можете выбрать later для различных задач резервного копирования. Мы используем Hyper-V Backup в качестве имени для пароля.

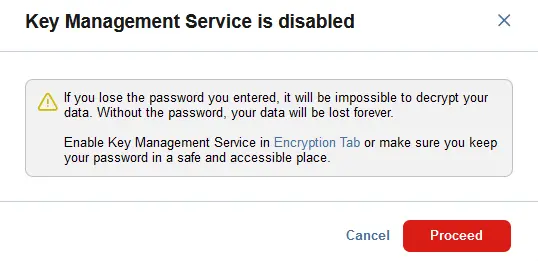

Если вы не используете AWS KMS, то вы увидите сообщение: Служба управления ключами отключена. См. вкладку Шифрование. Если вы настроили и включили AWS KMS, это предупреждение не будет отображаться. Обратите внимание, что для настройки KMS для управления вашими паролями, вы должны добавить свою учетную запись AWS в инвентарь NAKIVO Backup & Replication сначала.

Нажмите Продолжить.

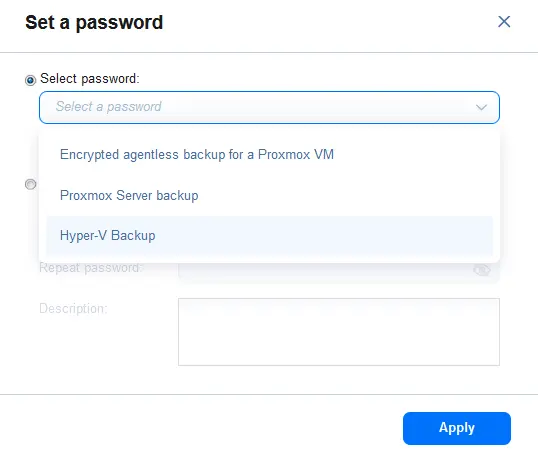

- Введенный вами пароль применяется автоматически.

Alternatively, you can select an existing password.

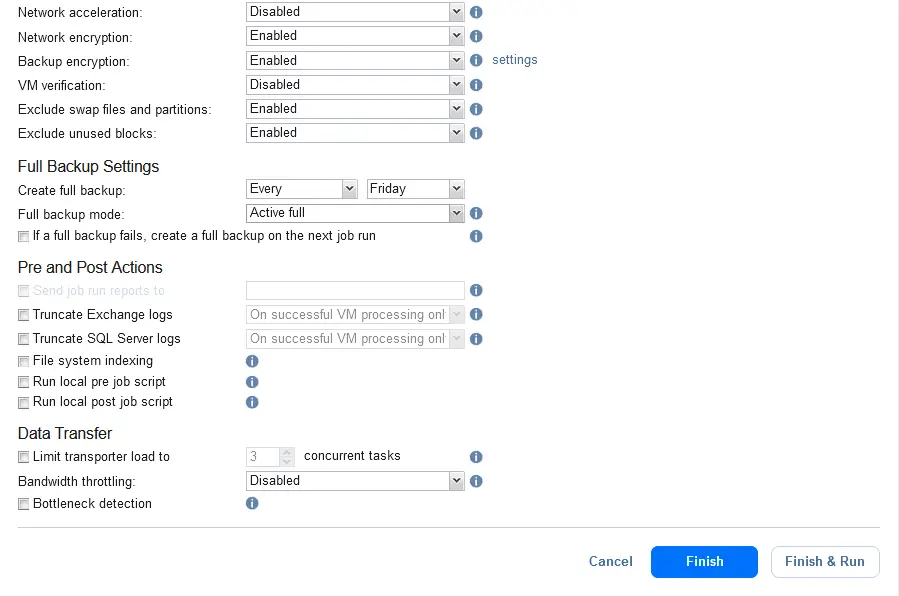

- Нажмите Завершить, чтобы сохранить настройки задания, или нажмите Завершить и запустить, чтобы сохранить настройки и запустить задание с настроенным шифрованием бэкапа.

- При применении настроек задания вы увидите предупреждение о том, что бэкап защищен паролем, и если вы потеряете пароль, будет невозможно расшифровать данные. Это предупреждение отображается, если вы не включили Службу управления ключами AWS. Нажмите Продолжить.

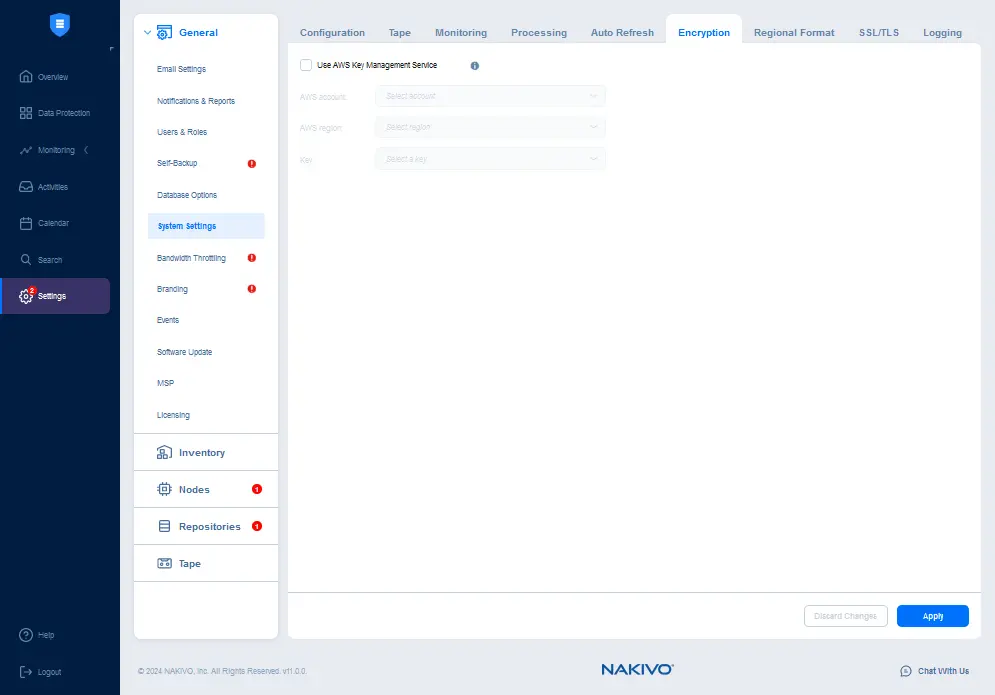

Вы можете использовать сервис AWS Key Management Service, чтобы убедиться, что вы не теряете пароли шифрования, установленные для резервных копий. Чтобы использовать AWS KMS, в веб-интерфейсе NAKIVO Backup & Replication перейдите к Настройки > Общие > Системные настройки, выберите вкладку Шифрование и установите флажок Использовать сервис AWS Key Management Service. помните, что вам необходимо добавить счет AWS в инвентарь NAKIVO Backup & Replication сначала, чтобы включить AWS KMS.

Настройка сетевого шифрования для резервных копий

Мы можем повысить уровень безопасности и настроить шифрование для резервных данных при их передаче по сети. Одним из основных требований для версий раньшне чем v10.11 для работы этой функции является то, что на разных машинах должны быть установлены два Транспортера.

Мы можем добавить хост Hyper-V в инвентарь и выполняем резервное копирование виртуальной машины Hyper-V с использованием сетевого шифрования в зашифрованное хранилище резервных копий. Когда мы добавляем хост Hyper-V в инвентарь NAKIVO через веб-интерфейс решения NAKIVO, на хосте Hyper-V устанавливается Транспортер.

Эта конфигурация проиллюстрирована на скриншоте ниже.

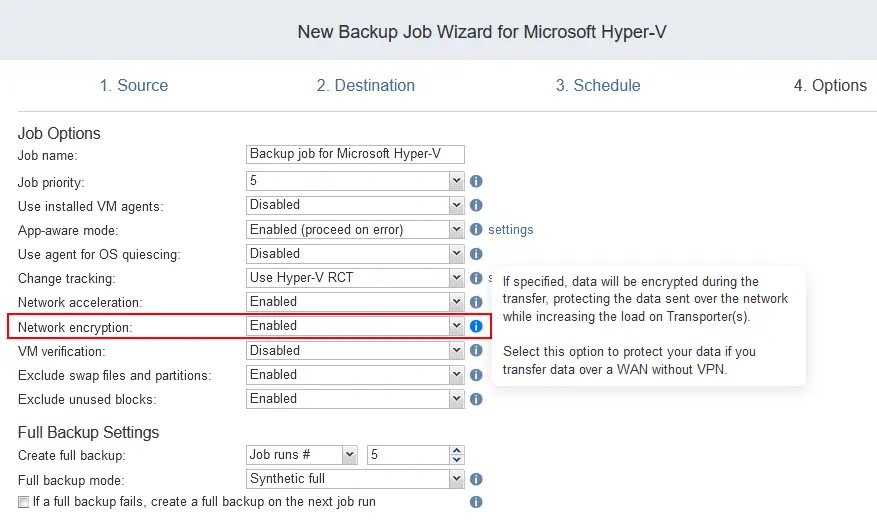

Теперь мы можем настроить сетевое шифрование для передачи резервных копий по сети в параметрах задачи резервного копирования. Введите имя для отображения задачи и другие параметры.

В раскрывающемся списке Сетевое шифрование выберите Включено. Этот параметр активен, так как для передачи данных резервного копирования между машинами используются два Транспортера.

Мы также можем развернуть Транспортер на удаленной машине, которая может располагаться на локальном сайте для увеличения количества обрабатываемых рабочих нагрузок для резервного копирования. Транспортер можно развернуть на удаленной машине на удаленном сайте для хранения резервных копий и копий резервных копий для реализации правила 3-2-1 резервного копирования. В этом случае данные резервного копирования, передаваемые по сети, могут быть зашифрованы и защищены от утечек, даже если вы не можете использовать зашифрованное VPN-соединение.

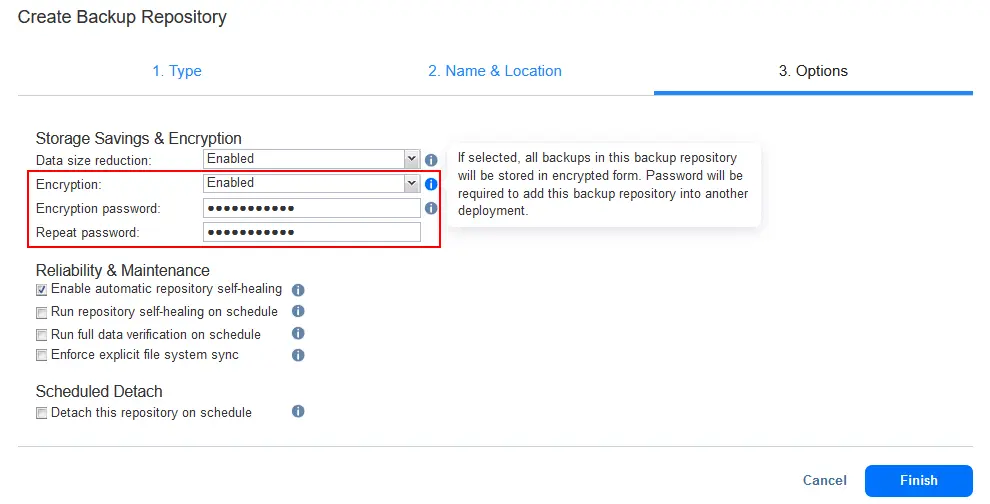

Включение шифрования для хранилища резервных копий

Вы можете настроить шифрование резервного копирования для всего хранилища при создании хранилища резервных копий. Эта функция доступна в NAKIVO Backup & Replication с версии 5.7. Если вы создали хранилище резервных копий без шифрования ранее, вам нужно создать новое хранилище, чтобы включить шифрование на уровне хранилища резервных копий. Транспортер для интеграции был автоматически установлен. Давайте создадим хранилище резервных копий и сосредоточимся на включении шифрования резервного копирования.

Заметка: Включение шифрования для всего хранилища резервных копий disables функцию неизменяемости для резервных копий, хранящихся в этом хранилище. Эта функция доступна только для хранилищ резервных копий на машинах с ОС Linux.

Настройки шифрования для всего хранилища резервных копий configure на шаге Опции мастера создания хранилища резервных копий:

- В выпадающем меню Шифрование выберите Включено. Затем под ним中出现 поля для пароля.

- Введите пароль шифрования и подтвердите этот пароль.

- Нажмите Завершить, чтобы завершить создание зашифрованного хранилища резервных копий.

С этого момента все резервные копии, хранящиеся в этом хранилище, будут зашифрованы.

Восстановление из зашифрованных резервных копий

Восстановление данных из зашифрованных резервных копий аналогично восстановлению из незашифрованных. Если KMS не включен или хранилище подсоединено к новому экземпляру решения NAKIVO, вам необходимо повторно ввести пароли, чтобы разрешить восстановление. Другими словами, если вы подсоедините зашифрованное хранилище резервных копий к экземпляру NAKIVO Backup & Replication (другому экземпляру или новому установленному экземпляру Директора), вам необходимо ввести previously установленный пароль шифрования для этого хранилища (если шифрование было включено на уровне хранилища).

Если KMS был включен при шифровании резервных копий после подсоединения хранилища к новому экземпляру решения NAKIVO, вам нужно только снова включить KMS и выбрать соответствующий ключ (который использовался в последний раз). В этом случае вам не потребуется заново вводить все пароли.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/