Если вы профессионал в области информационных технологий, работающий с Active Directory, вы можете использовать Групповые политики для настройки сред Windows на компьютерах ваших пользователей и серверов предприятия с использованием объектов Групповых политик (GPO). Однако борьба за создание интуитивной и безопасной среды реальна. В этой статье я объясню, как создать GPO, а также как их связывать, удалять и отключать. После прочтения вы должны лучше понять тонкости чудесно сложного мира Групповых политик.

Работа с GPO

Существуют два способа работы с GPO: Вы можете использовать Локальный редактор групповых политик для настройки политик на локальном компьютере или использовать Консоль управления групповыми политиками (GPMC) для работы в среде предприятия. Поскольку локальные политики обрабатываются первыми (перед доменными политиками) и для поддержания и разработки надежной среды мы сосредоточимся на сценарии предприятия в этой статье.

Установка инструмента Group Policy RSAT

Консоль управления групповыми политиками является частью традиционного набора инструментов Удаленного администрирования серверов (RSAT). Это инструмент на основе MMC (Microsoft Management Console), который устанавливается совместно с современным приложением настройки Windows в операционной системе Windows. Далее я покажу вам, как его установить.

На контроллере домена (DC) настройки групповых политик хранятся в общей папке ‘SYSVOL’ и реплицируются на все другие контроллеры домена (и леса, если вы настроены таким образом). Это описывает встроенную избыточность инфраструктуры групповых политик.

Для установки инструмента Консоль управления групповыми политиками я буду использовать свою лабораторию Hyper-V, работающую на домене Active Directory Windows Server 2022. Я вошел в свою рабочую станцию Windows 10 версии 22H2, так что давайте начнем:

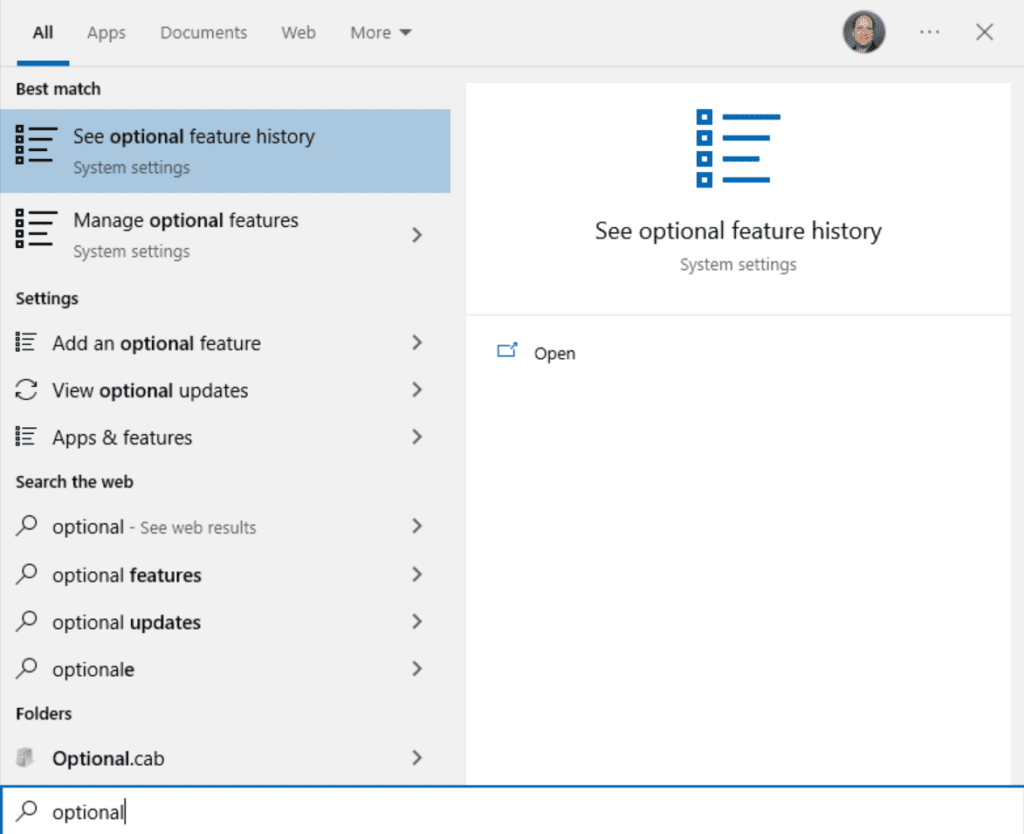

- Сначала нажмите кнопку Пуск и введите “optional”.

- Нажмите на “Управление дополнительными функциями” и кнопку “Добавить функцию” вверху.

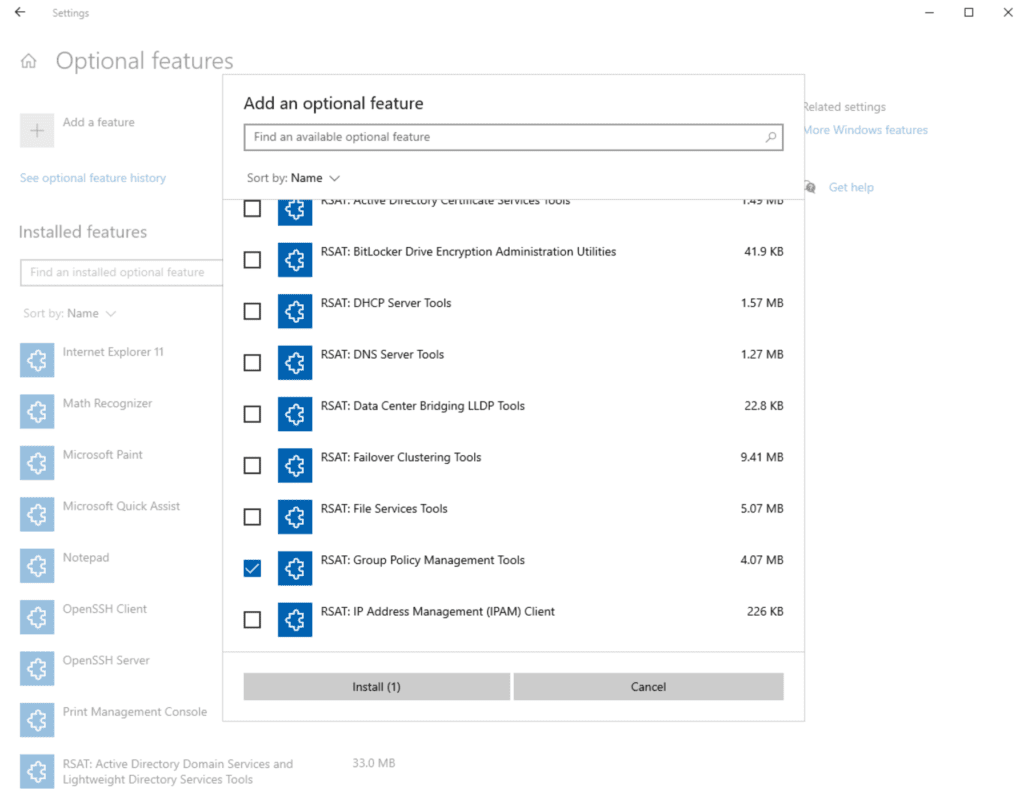

- Пролистайте вниз и поставьте галочку напротив “RSAT: Инструменты управления групповыми политиками” и нажмите Установить.

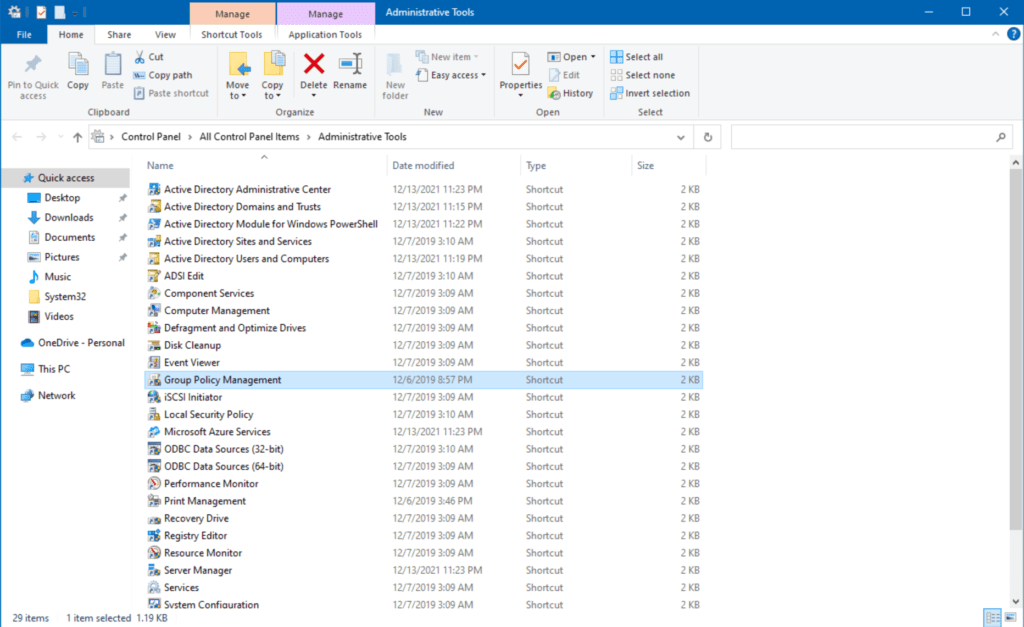

- После завершения этого процесса нажмите Пуск и откройте “Административные инструменты Windows”.

- Дважды щелкните “Управление групповыми политиками”.

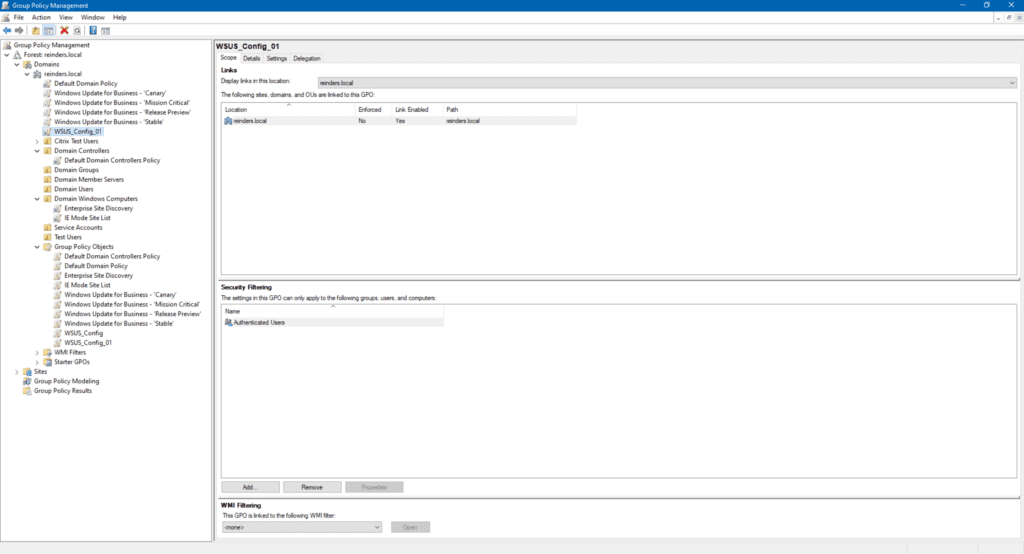

Теперь мы видим консоль управления групповыми политиками. Здесь мы знакомимся с общей структурой того, как располагаются групповые политики, и с тем, как можно нацеливать конкретные логические сущности в вашей организации.

На этом этапе ИТ-специалисты, с консультацией своих служб безопасности и соблюдения правил, могут выполнить любое из следующего:

- Изменить существующие объекты групповых политик (GPO)

- Создать новые GPO

- Изменить фильтрацию конкретных GPO на уровне группы

- Используйте Фильтрацию WMI для нацеливания на конкретные компьютеры

- Используйте моделирование и результаты групповой политики для проведения сценариев “тестирования” или выполнения “что-если” сценариев

Затем мы начнем с создания новой GPO.

Создать GPO

Давайте создадим новую настройку, которая продемонстрирует, как изменить компьютеры ваших пользователей другим способом.

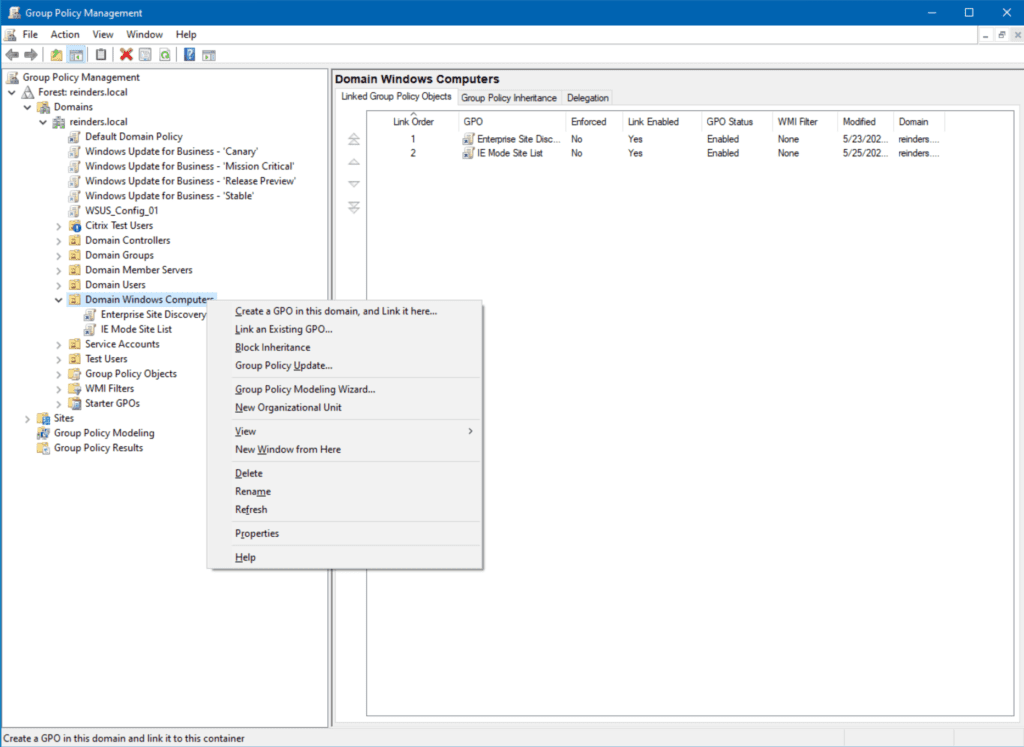

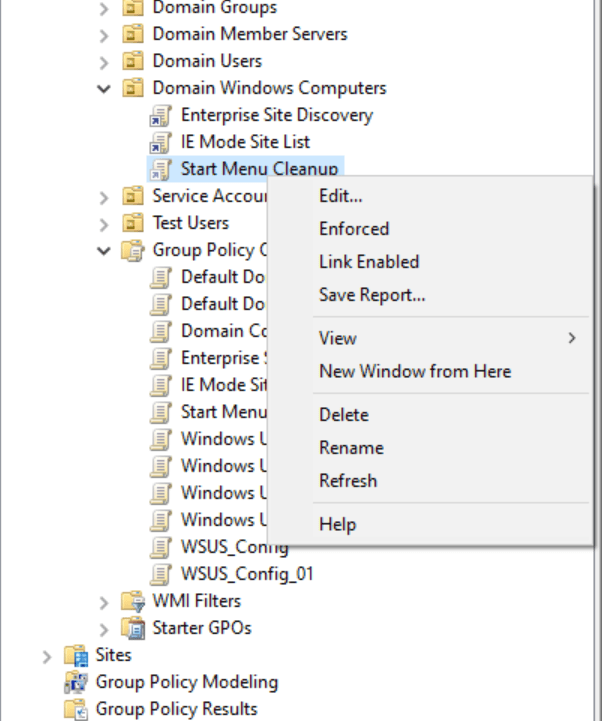

- Сначала я щелкну правой кнопкой мыши на ‘ Компьютеры Windows домена‘ и нажму ‘Создать GPO в этом домене и связать его здесь…‘

- I will name it ‘Start Menu Cleanup‘ and click OK.

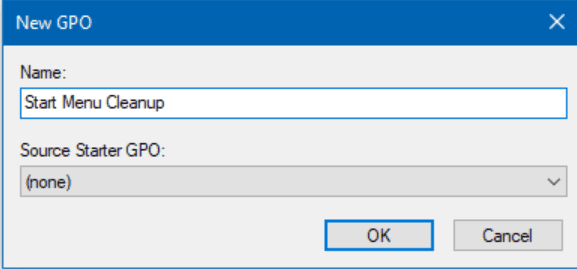

- Затем я щелкну правой кнопкой мыши на новом GPO и нажму Правка.

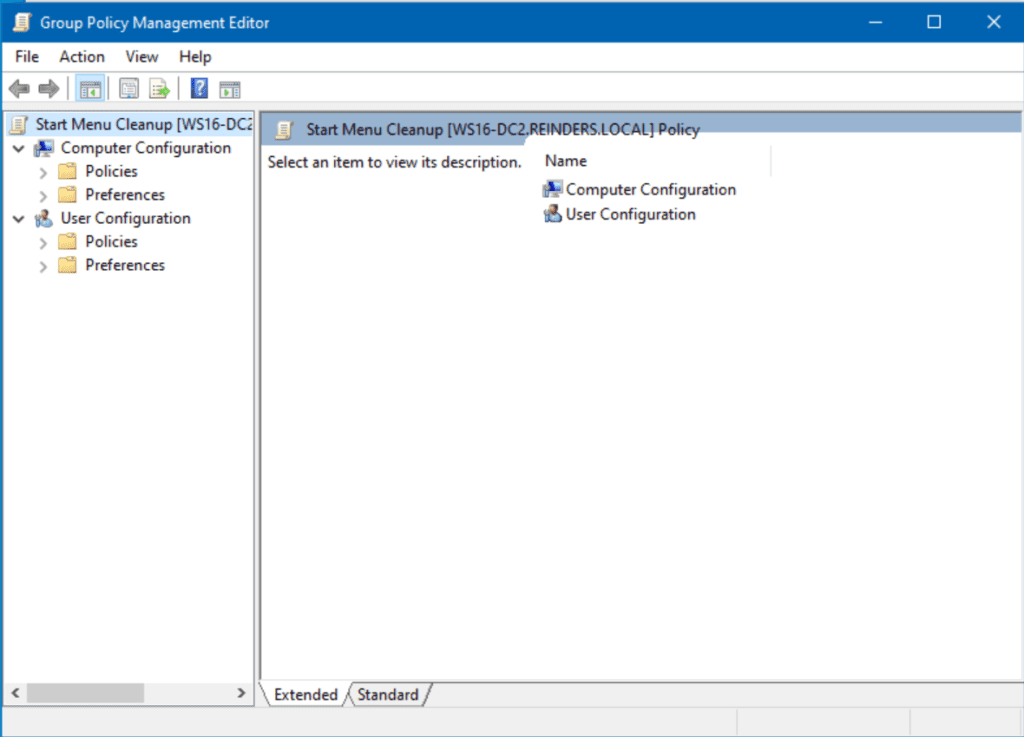

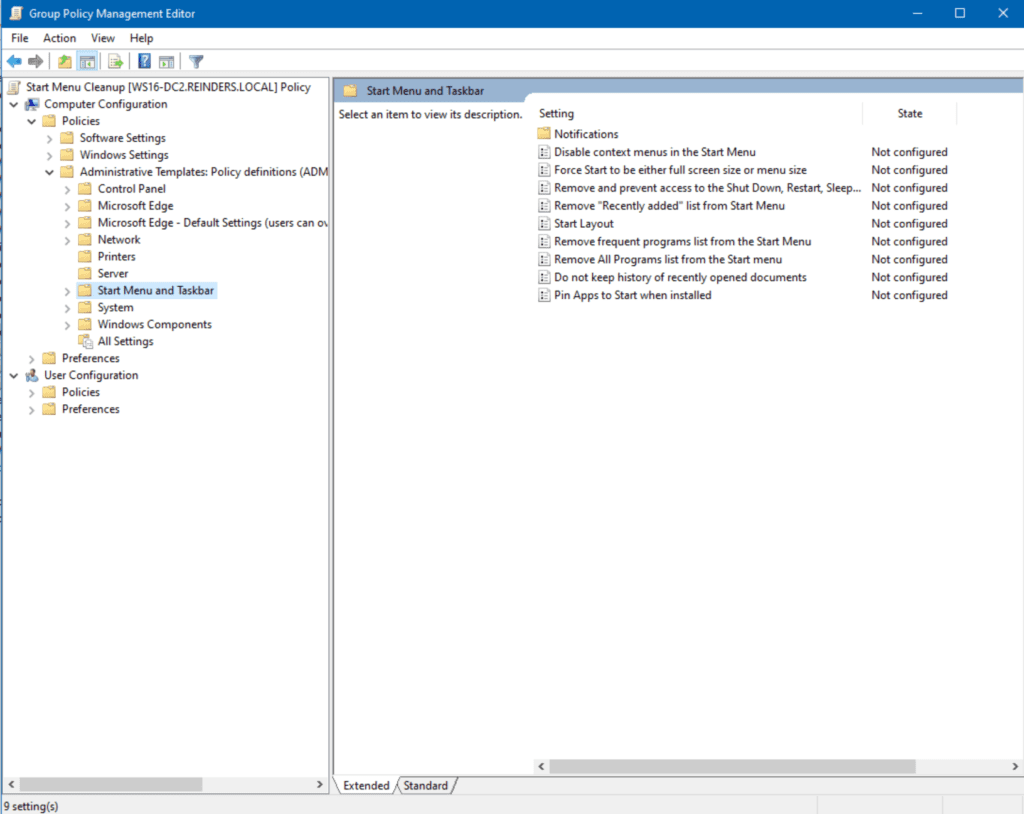

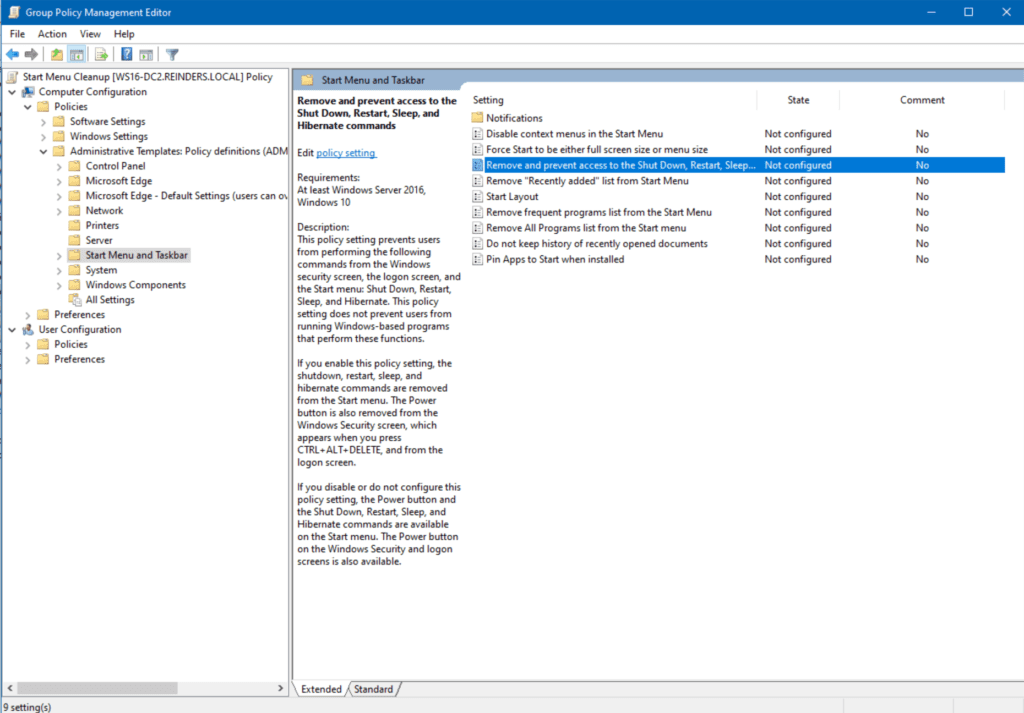

- Давайте перейдем к Конфигурация компьютера -> Политики -> Административные шаблоны -> Меню “Пуск” и панель задач.

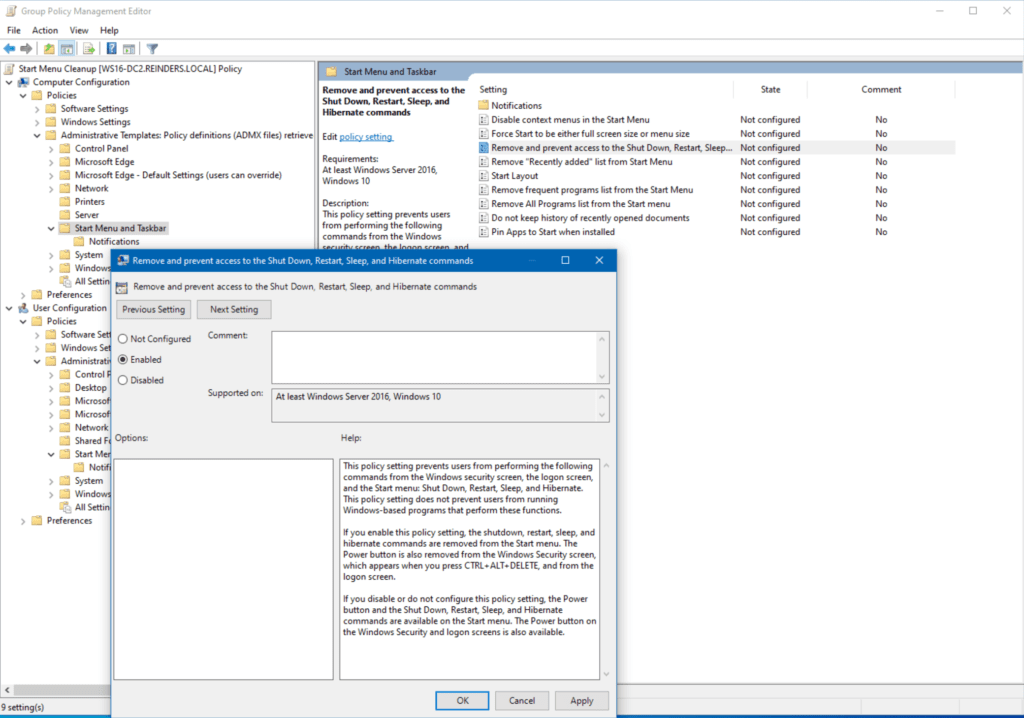

- Здесь я дважды щелкну на Удалить и предотвратить доступ к командам “Выключить”, “Перезагрузить”, “Спящий режим” и “Гибернация”.

- Прочитав Справку, я переключу Включено и нажму OK.

Теперь обратите внимание, эти настройки теперь активны в среде. Каждый объект компьютера в этом OU увидит эти настройки во время следующего обновления. По умолчанию компьютеры домена и серверы обрабатывают политику групп каждые 90 минут с случайным смещением в 30 минут. Однако при тестировании (и устранении неполадок) команда gpresult – ваш друг.

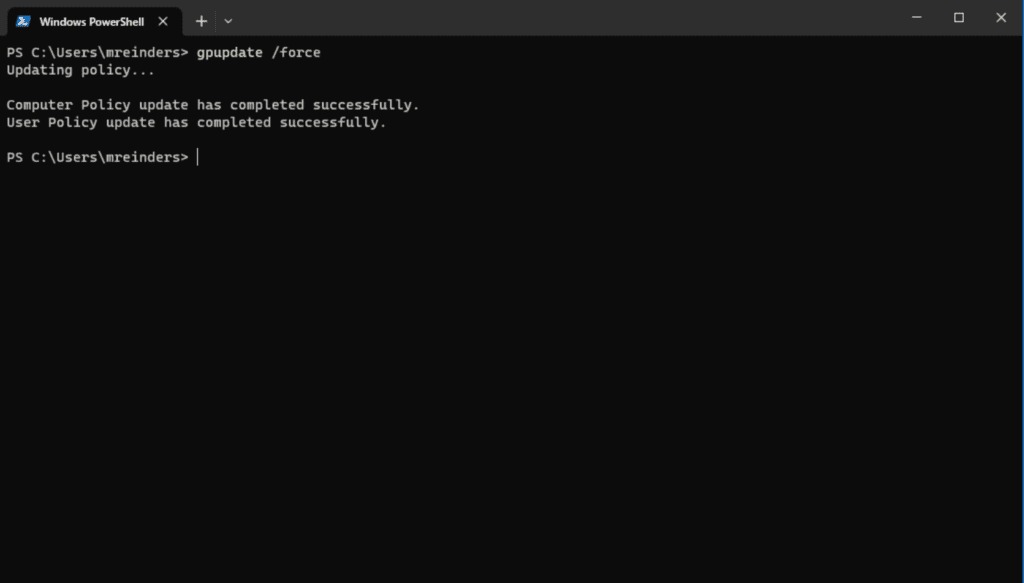

Вы также можете заставить компьютер обновить политику групп на машине, запустив следующую команду gpupdate в вашем любимом терминале/оболочке. Это обработает все изменения политики групп для компьютера и вошедшего в систему пользователя. Переключатель ‘/force’ принудительно внедряет изменения без запроса на подтверждение.

gpupdate /force

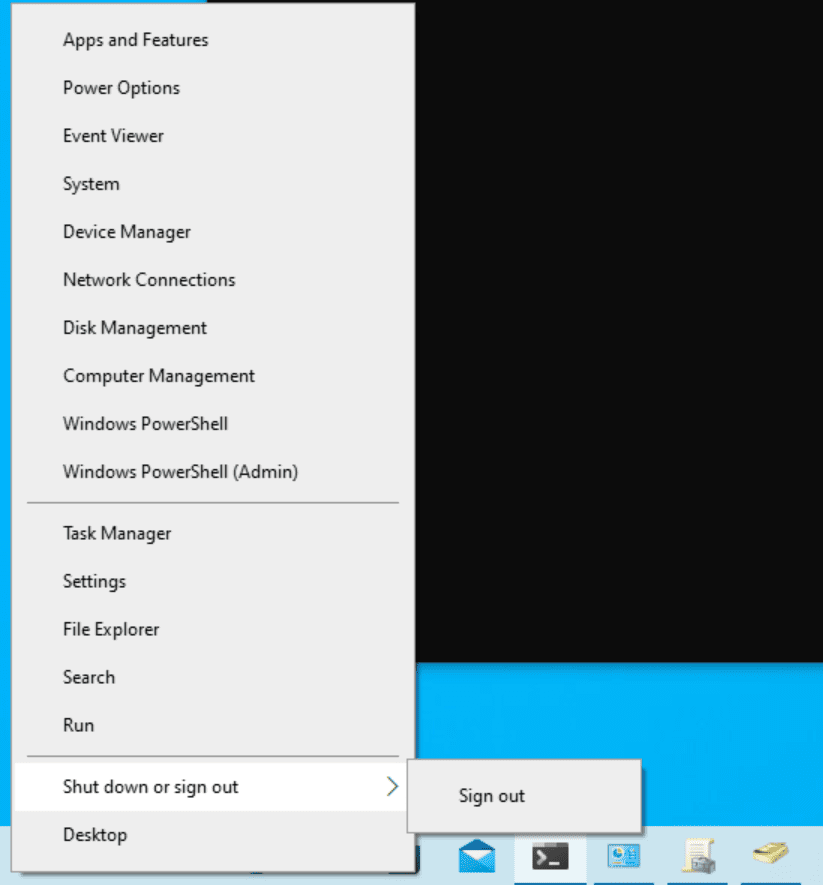

Хорошо, изменения теперь обработаны. Позвольте мне щелкнуть правой кнопкой мыши на кнопке Пуск и перейти в меню Выключить или выйти, и… это сработало! Те элементы, которые мы установили на удаление, теперь скрыты.

Данные небольшие изменения защищают ваших пользователей от перезапуска или выключения компьютеров.显然,这种设置有很多变量和使用场景。在某些情况下这是理想的,而在其他情况下则可能令人痛苦。这是作为一个IT专业人员,你需要权衡的平衡,以决定哪种设置最适合您的组织。

Связь GPO

Давайте посмотрим, как связать существующую GPO с конкретным местом в Active Directory. В моей былой жизни я создал GPO, названную ‘Безопасность блокировки контроллера домена‘. Настройки в этой GPO содержат стандарты соответствия безопасности для контроллеров домена согласно руководствам нашей компании. Я легко свяжу эти новые настройки с контроллерами домена в моем доме – reinders.local.

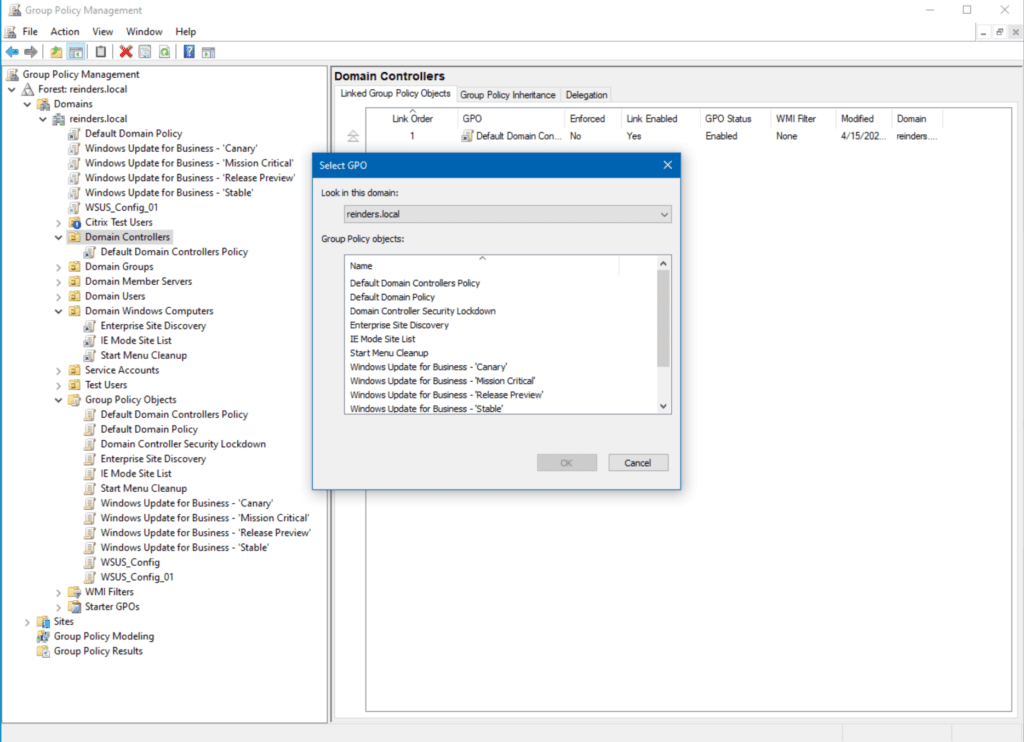

- Сначала я щелкнул правой кнопкой мыши на узле Контроллеры домена и выбрал Связать существующую GPO.

- Далее я выберу Безопасность блокировки контроллера домена из списка и нажму OK.

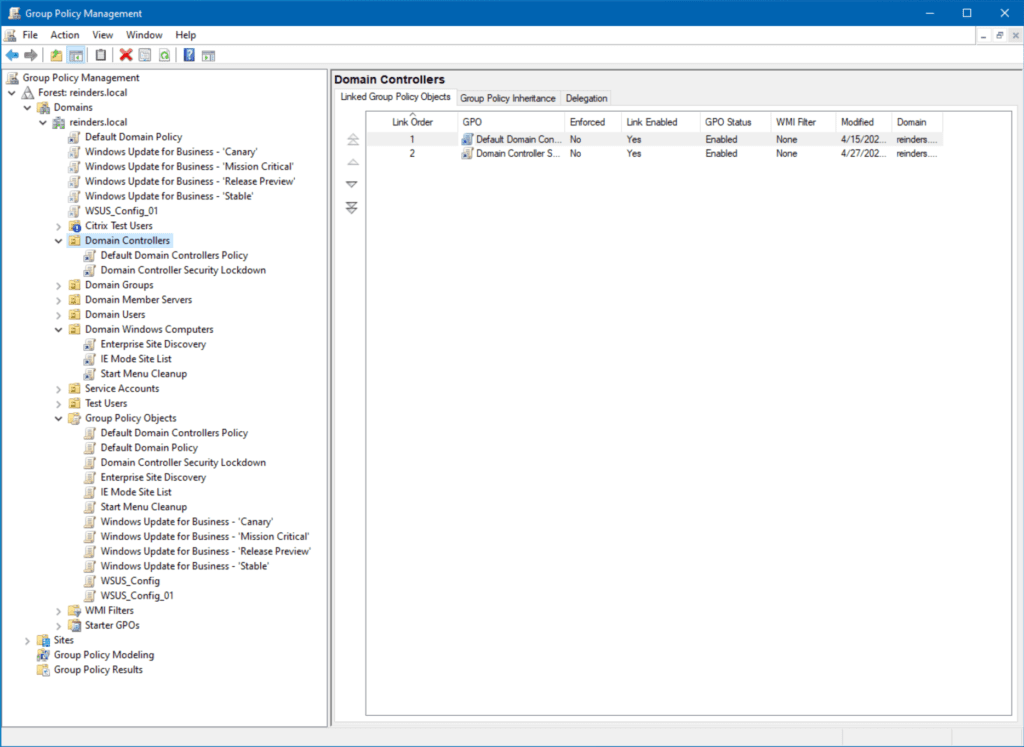

Теперь вы можете видеть, что GPO связана с контроллерами домена.次 раз, когда наши DCs проверит обновления политики группы, они будут обрабатывать настройки в этой GPO. Это красота центрального управления, которое у вас есть. Создайте и настройте набор настроек один раз, затем легко разверните его в контейнере вашего окружения.Task done!

Изменить существующую GPO

Посмотрим на мой домен – reinders.local – и узнаем, что у нас есть.

Как это является лабораторией, она довольно базовая, почти примитивная. В более крупных предприятиях не редкость обнаружить сотни или тысячи GPO в одной домене.COMPLEXITY OF INHERITANCE SOME GPOs, using WMI to target specific operating systems, dealing with local GPOs, child OUs, and local policies in the mix – it can all be quite daunting.

As an aside, the sheer number of GPOs in your domain will start to dictate some overall performance penalties when computers start up and when users log in. This is probably the biggest debate today: Do you create a bunch of GPOs and only include one setting in each of them for ease of manageability? Or do you create a small number of GPOs with your policy changes to reduce processing time? This could be an article all on its own!

GPO scope

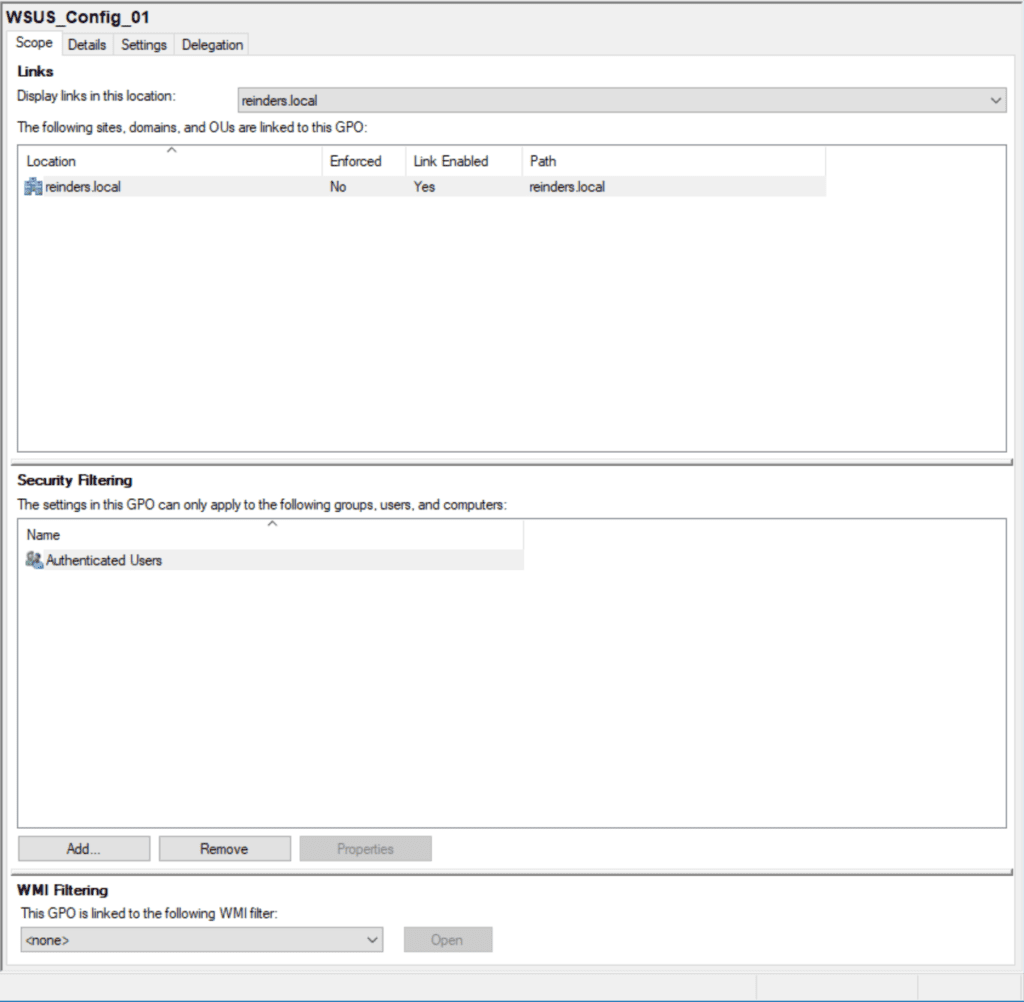

I previously installed Windows Server Update Services (WSUS) – there’s my GPO for the setup – ‘WSUS_Config_01’. If I click on it, you’ll see the scope defined.

The location is at the root of the domain (reinders.local). This means, by default, EVERY computer and server object in the domain will see and implement this GPO. Again, there are ways to filter out specific users, computers, OUs, and security groups. More on this later.

Here, the Security Filtering section shows the Authenticated Users group. This is almost saying ‘Everyone’: Any account that has authenticated to the domain will see this GPO.

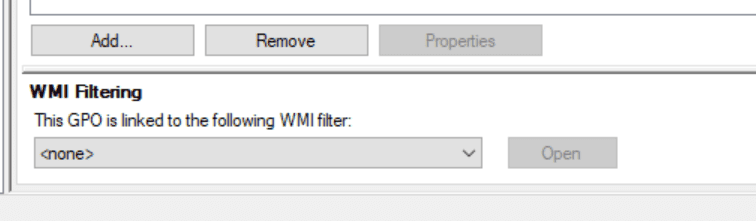

WMI Filtering

Настройка Фильтрации WMI ниже – это место, где вы можете нацелиться на конкретные SKU. Например, вы можете нацелиться на конкретную установку WSUS, чтобы касаться только компьютеров с версиями Windows 10 21H2 и 22H2.

Изменить GPO

Позвольте мне показать вам, как изменить GPO.

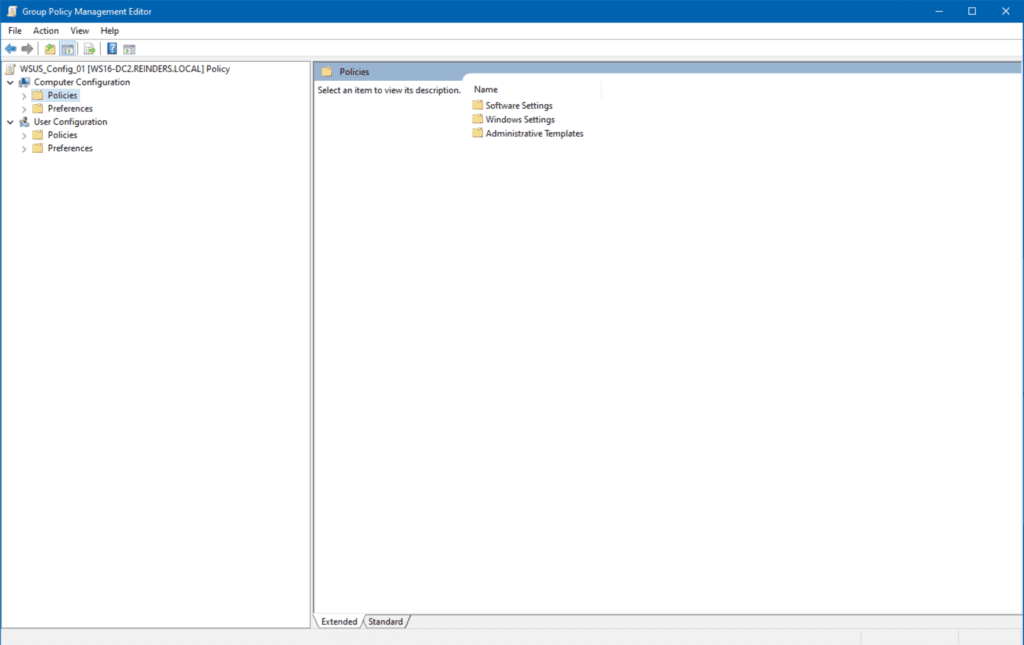

- Сначала щелкните правой кнопкой мыши на GPO, который вы хотите изменить, и нажмите «Изменить…«

- A new window will open showing you the logical layout – Computer Configuration and User Configuration trees.

- Чтобы найти настройки WSUS, разверните Конфигурация компьютера -> Политики -> Административные шаблоны -> Компоненты Windows -> Обновление Windows.

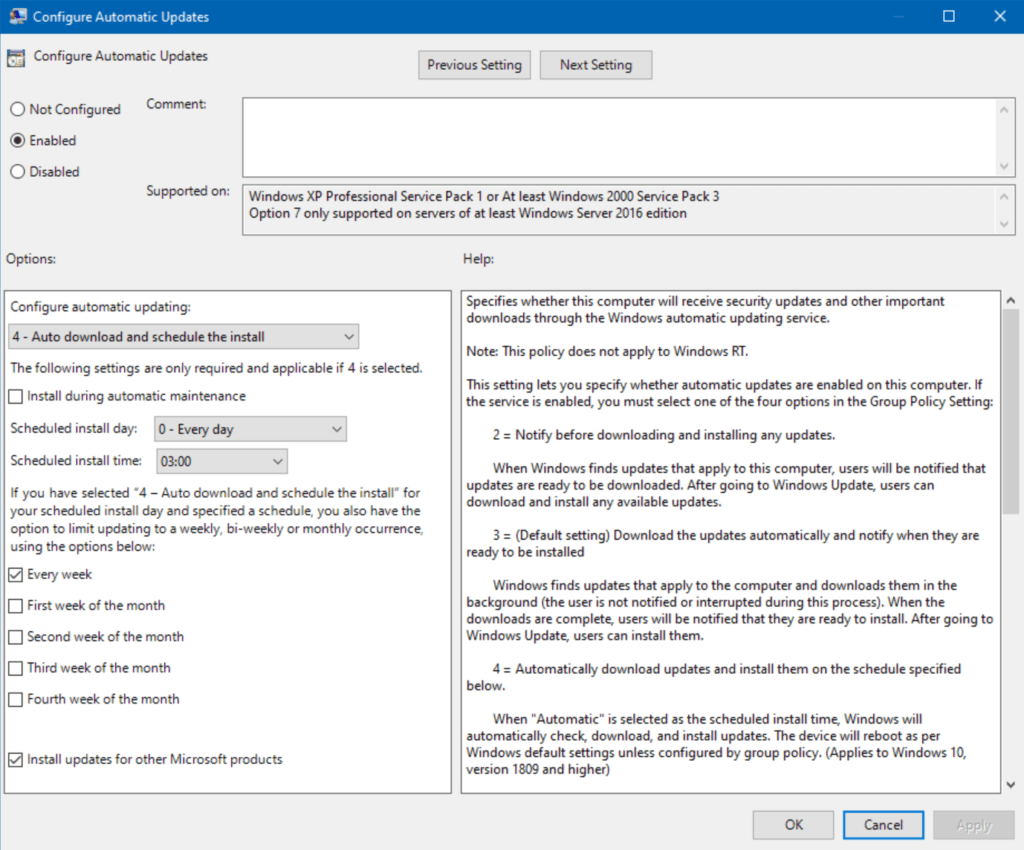

- Здесь вы можете видеть две настройки «Включено» или настроено. Давайте откроем Настроить автоматические обновления.

Это более сложная настройка, но вы понимаете суть. Это настройки того, как обновления Windows применяются к моему домену. Довольно детализированно, не так ли? Но суть здесь в том, что вы можете управлять всеми своими компьютерами (или их подмножеством) централизованно здесь.

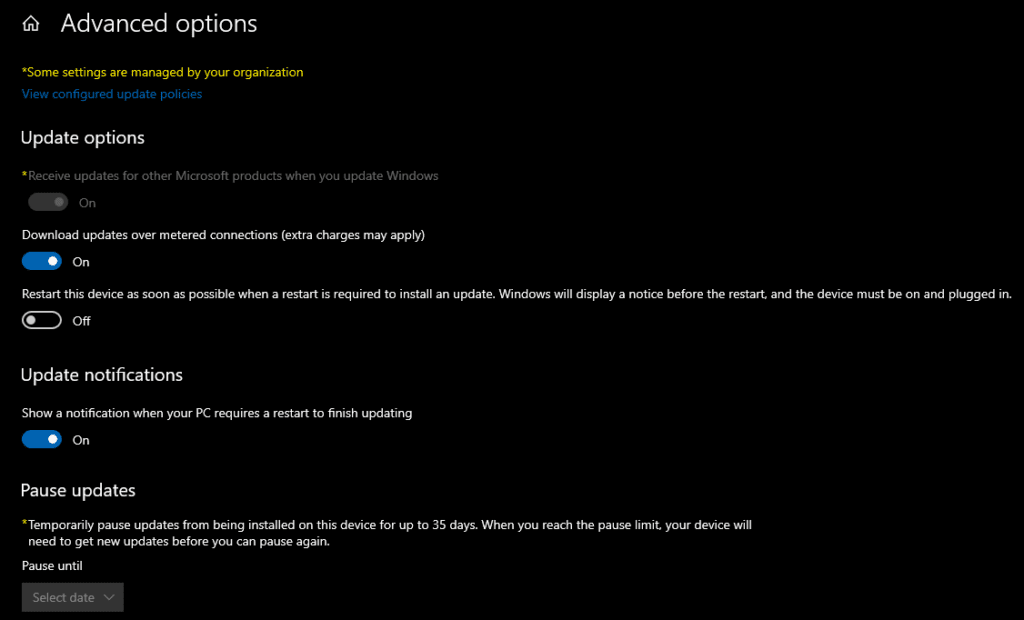

Вот пример того, как GPO “закрывают” настройки на компьютерах. Did you notice the ‘Install updates for other Microsoft products‘ option checked at the bottom? If I check Windows Update -> Advanced options on this workstation, note that the first setting, ‘Receive updates for other Microsoft products when you update Windows’ is now controlled by Group Policy. It is marked On and is greyed out.

This is precisely what the “Some settings are managed by your organization” blurb signifies on top. Technically, it states that some Group Policies have been applied to this computer and you can’t adjust the setting.

Managing the default GPOs

Two GPOs are created when a new domain is created – ‘Default Domain Policy’ and ‘Default Domain Controllers Policy.’ At the minimum, these will dictate the domain password policies, account lockout policies, Kerberos policies, basic security options, and other network security options.

For decades, it has been strongly held that, as an IT pro, you should NOT modify these 2 policies – you should create new GPOs instead. There are several reasons for this, but I believe the most fundamental is that when troubleshooting your domain, you have a knowing that this default config has not been changed.

Это часто бывает первым вопросом из Microsoft Technical Support, когда я работал с ними на протяжении лет по вопросам в Active Directory/Group Policy. Им известны эти базовые настройки и им нужно начать там, где находится дно океана, чтобы убедиться, что их внутренняя база данных является точной.

Так что это также мое рекомендационное замечание о том, как вы должны управлять default GPOs – НИКАК!

Отключение GPO

Если вы хотите отключить GPO и не позволить его настройкам применяться к будущим компьютерам, просто right-click на GPO и нажмите Link Enabled. Это удалит ссылку и установит GPO в состояние “летаргии”.

Удаление GPO

Если вы выполняете очистку и/или раз解决问题, вы можете удалить GPO, right-click на нем и нажмите Delete. Чтобы быть тщательным и эффективным, я рекомендую вам перейти к Group Policy Objects в дереве и удалить его оттуда.

Заключение

Внедрение Group Policy является заведомо простым… вначале. Всего лишь легко сконструировать инфраструктуру Group Policy Objects. Confirming, validating, and later, troubleshooting why specific computers’ Office installations are updating on their own and others prompt the user… that’s where the fun begins.

В общем, morаl of the story quite simple: Test, Test, Test! The more you can validate and get compliance in the beginning, the more efficient and streamlined your environment will be. Easier for troubleshooting and enabling new policies.

Пожалуйста, оставьте комментарий ниже, если у вас есть вопросы!