Lista de Verificação de Conformidade SOC 2 – Requisitos de Auditoria Explicados. Neste post, vamos explicar a Conformidade SOC 2, seus critérios, sua importância e tudo mais que você queira saber.

Nesta era digital, o aumento dos ataques de hacking e violações de dados é incrivelmente alarmante, nos levando a questionar a conformidade com a segurança dos provedores de serviços. Portanto, a segurança da informação é uma das maiores preocupações das organizações de TI hoje em dia, e é aí que o SOC 2 entra em cena!

Então, vamos começar com a Lista de Verificação de Conformidade SOC 2 – Requisitos de Auditoria Explicados.

O que é Conformidade SOC 2?

Primeiro de tudo, SOC significa Controle de Organização de Serviço.

Da mesma forma, o SOC 2 é um padrão de conformidade para organizações de serviços que esclarece como elas devem garantir a segurança dos dados e da privacidade dos clientes. Bem, cumprir os padrões SOC 2 denota uma postura de segurança robusta de uma organização de serviço, o que as leva a conquistar clientes leais.

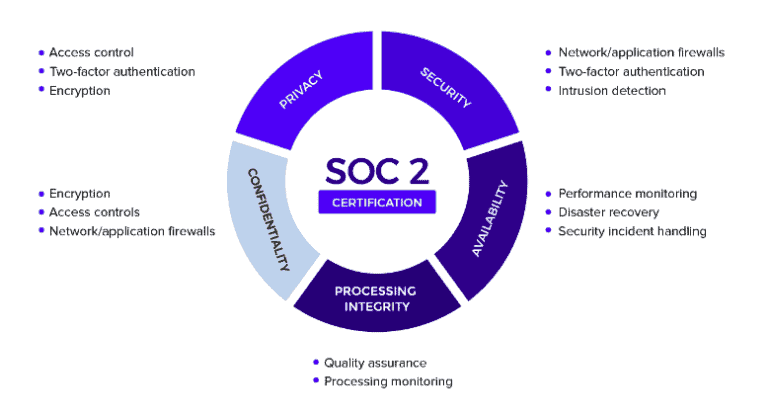

Em segundo lugar, o padrão SOC 2 baseia-se nos Critérios de Serviços de Confiança, ou seja, Segurança, confidencialidade, privacidade, disponibilidade e integridade do processo.

No entanto, os critérios SOC 2 podem ser únicos para cada organização, dependendo de suas práticas comerciais exclusivas. Cada organização pode desenvolver controles que cumpram um ou mais dos Critérios de Serviços de Confiança para conquistar a confiança dos clientes.

Além disso, os relatórios SOC 2 fornecerão informações mais aprofundadas aos clientes, partes interessadas, fornecedores e parceiros comerciais sobre como uma organização/prestadora de serviços gerencia os dados do cliente usando controles eficazes. Basicamente, é baseado nos princípios de políticas, comunicações, processos e monitoramento.

Tipos de Relatórios SOC

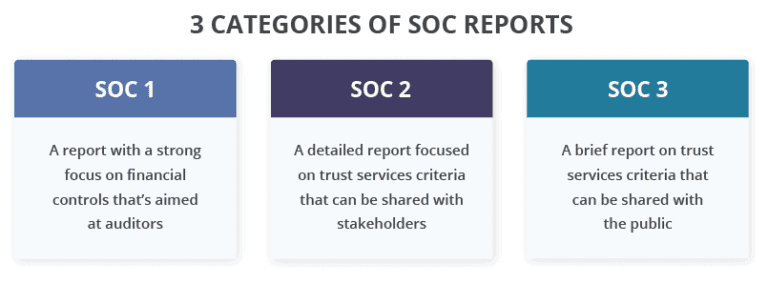

Este artigo é sobre o relatório SOC 2, mas existem três tipos de relatórios SOC no total, conforme indicado abaixo:

- SOC 1: Desenvolvido meticulosamente para organizações que oferecem serviços de relatórios financeiros aos seus clientes.

- SOC 2: Este padrão de segurança é projetado para organizações com riscos e preocupações relacionadas à Segurança da Informação. Com base nos Critérios de Serviços de Confiança, qualquer provedor de serviços/empresa pode obtê-lo para tranquilizar as preocupações comuns de seus potenciais clientes.

- SOC 3: Também baseado no TSC. No entanto, o SOC 3 não é tão detalhado quanto o SOC 2.

No geral, tanto o SOC 1 quanto o SOC 2 têm duas subcategorias, a saber, Tipo I e Tipo II.

A seguir, com a Lista de Verificação de Conformidade do SOC 2 – Requisitos de Auditoria Explicados, vamos falar sobre os tipos de conformidade.

Tipos de Conformidade do SOC 2

Existem dois tipos principais de auditorias e relatórios do SOC 2 – Tipo I e Tipo II:

- Tipo I de auditoria e relatório detalha se os sistemas de controle interno de segurança de dados da organização de serviço obedecem aos princípios de confiança relevantes. Este tipo de auditoria é realizada em uma data específica, em um momento específico.

- Tipo II de auditoria e relatório explica se os sistemas de controle e atividades da organização têm eficiência operacional ótima ou não. Como resultado, este tipo de auditoria é conduzido ao longo de um longo período de tempo, em qualquer lugar entre 3 e 12 meses. O auditor realiza testes de penetração para examinar e avaliar como o provedor de serviços lida com vários riscos de segurança de dados. Por conseguinte, o relatório de auditoria do tipo II é muito mais esclarecedor em comparação com o tipo I.

Para que as organizações estejam em conformidade com o SOC 2 Tipo II, um auditor de terceiros, geralmente uma empresa de CPA licenciada, revisará as seguintes políticas e práticas de sua empresa:

- Software: Revisar o software operacional e programas de sistemas.

- Infraestrutura: os componentes de hardware e físicos dos sistemas

- Procedimentos: procedimentos manuais e automatizados envolvidos nas operações de um sistema.

- Pessoas: a relevância das pessoas designadas para diferentes operações de um sistema.

Dados: as informações que um sistema coleta, usa, armazena e divulga.

- Dados: as informações que um sistema coleta, usa, armazena e divulga.

Melhore a conformidade da segurança do Active Directory e do Azure AD

Experimente-nos gratuitamente, acesso a todos os recursos. – 200+ modelos de relatórios do AD disponíveis. Personalize facilmente seus próprios relatórios do AD.

Os Critérios de Serviços de Confiança (TSC)

Certamente, os Critérios de Serviços de Confiança são o escopo ou domínio que seu SOC 2 audita abrange. Cada organização não precisa cumprir todos os TSCs indicados. Nem todos os TSCs serão adequados para todos os tipos de organizações e seu nicho específico.

Por exemplo, se sua empresa não lida com pagamentos ou transações, não há necessidade de cobrir os critérios de ‘Integridade do Processamento’ em seu relatório SOC 2 apenas por causa disso. Só é necessário cumprir o critério de ‘Segurança’ e outros TSCs relevantes podem ser adicionados de acordo com as preocupações de risco de seus acionistas e clientes.

Os Cinco Principais Critérios de Serviços de Confiança são os seguintes:

1. Segurança

O provedor de serviços/organização deve adotar medidas eficazes para proteger os sistemas de computação e dados contra acesso não autorizado, tanto lógico quanto físico.

Além disso, esses sistemas devem estar seguros contra qualquer possível destruição e divulgação não autorizada de dados sensíveis que possam afetar a capacidade da empresa de atingir seus objetivos de negócios. Principalmente, isso não deve de forma alguma comprometer a disponibilidade, privacidade, confidencialidade e integridade do processamento dos sistemas ou dados.

Os controles de segurança SOC 2 mais comuns a serem revisados são o acesso lógico restrito apenas a pessoal autorizado, em um ambiente. Além disso, outros fatores também são analisados, como:

- MFA (autenticação multifator).

- Senha complexidade.

- Regulamentações de proteção de ramificações.

- Firewalls.

2. Disponibilidade

Os sistemas estão disponíveis, funcionando e prontos para uso operacional conforme combinado. Concomitantemente, esse critério exige que as organizações documentem um plano de continuidade de negócios (BCP) e um plano de recuperação de desastres (DR) e ações. Também geralmente envolve testar o desempenho de sistemas de backup e recuperação.

3. Confidencialidade

Consequentemente, dados confidenciais, dados organizacionais e dados de clientes estão seguros de acordo com o acordo de segurança. Isso envolve relações B2B e compartilhamento de dados confidenciais de uma empresa para outra.

4. Integridade do Processamento

Involve o processamento do sistema sendo bem autorizado, preciso, válido, pontual e completo. Da mesma forma, isso se aplica a organizações de serviços que processam transações ou pagamentos. O menor erro no processamento ou cálculos pode afetar diretamente procedimentos ou finanças críticas do seu cliente.

5. Privacidade

Empresas que coletam, usam, armazenam, retêm, divulgam e descartam as “informações pessoais” dos clientes para atender aos seus objetivos comerciais devem cumprir os princípios de privacidade do setor. Evidentemente, o CICA (Canadian Institute of Chartered Accountants) e o AICPA (American Institute of Certified Public Accountants) estabelecem esses princípios.

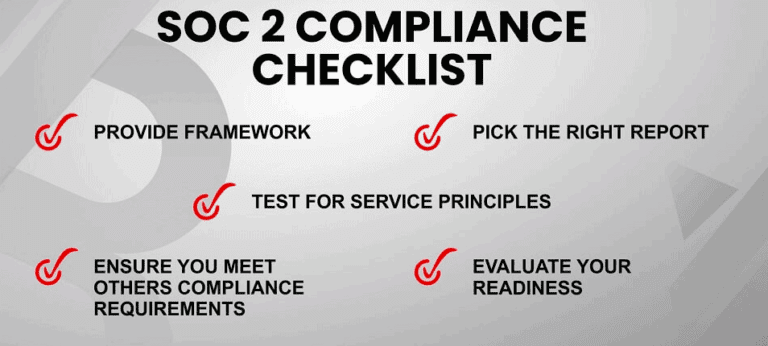

Lista de verificação de conformidade com o SOC 2

Até agora entendemos que ‘Segurança’ é a pedra fundamental da conformidade com o SOC 2 e todas as outras TSCs dependem desse amplo guarda-chuva.

Princípios de segurança SOC 2 exigem que as organizações de serviço protejam seus dados do cliente e ativos, evitando qualquer tipo de acesso não autorizado. A chave para essa prevenção são os controles de acesso que irão mitigar o uso indevido ou exclusão ilegal de dados, ataques maliciosos, violações de dados, e assim por diante.

Aqui está uma simples Lista de Verificação de Conformidade SOC 2 que abrange todos os controles do sistema para cobrir os padrões de segurança:

1. Controles de Acesso: restrições físicas e lógicas impostas a dados e ativos para evitar que indivíduos não autorizados os acessam.

2. Operações do Sistema: os controles para monitorar operações em execução. Identificar e resolver qualquer vulnerabilidade nos processos de negócios.

3. Gestão de Mudanças: processos controlados para gerenciar de forma segura quaisquer mudanças feitas na infraestrutura de TI, sistema e processos e protegê-los de modificações não autorizadas.

4. Atenuação de Riscos: medidas de segurança e plano de ação para ajudar uma organização a detectar riscos; responder e mitigar esses riscos, sem atrapalhar outros processos de negócios.

Com todas as considerações, os Critérios de Conformidade SOC 2 não ditam a organização de serviços o que fazer e o que não fazer. Além disso, as empresas são livres para escolher seus controles relevantes para cobrir princípios de segurança específicos.

Requisitos de Auditoria SOC 2

O Processo de Auditoria SOC 2 envolve a preparação inicial e a execução final. Além disso, existem alguns dos requisitos principais do Procedimento de Auditoria SOC 2:

Preparar para a auditoria

Antes de contratar uma empresa de CPA para realizar uma auditoria SOC 2 audit para sua organização de serviços, certifique-se de realizar alguns passos.

1. Definir Escopo e Objetivos da Auditoria

Certifique-se de identificar e atender às preocupações e perguntas relacionadas a riscos das organizações clientes. Em troca, isso ajudará você a escolher e incluir controles relevantes no escopo da auditoria.

Se você não tem certeza de quais TSCs escolher para o seu serviço, pode pedir ajuda ao auditor. Com um escopo claro e um roteiro de auditoria, você poderá trabalhar na documentação das políticas.

2. Documentar procedimentos e políticas

O SOC 2 Type II é um procedimento de longo prazo que pode levar mais de 3 ou 6 meses. Portanto, é necessário documentar com precisão e abrangência as políticas de segurança da informação com base nos TSCs. De fato, o auditor usará essas políticas para avaliar os controles de acordo.

O processo de documentação pode ser demorado de acordo com os controles e princípios escolhidos. Da mesma forma, deve-se aumentar o tamanho da equipe que trabalha na documentação para acelerar todo o processo.

3. Executar um teste de avaliação de prontidão

Considere essa avaliação como um exame preliminar. Analisar e avaliar suas próprias práticas, estrutura e políticas ajuda a identificar riscos antecipadamente, se houver.

Execução Final da Auditoria SOC 2

Depois que a fase de preparação terminar, a empresa de CPA executará a auditoria de acordo com a lista de verificação SOC 2:

- Revisar o escopo da auditoria: O CPA discute o escopo da auditoria com você para clareza e para garantir que ambas as partes estejam na mesma página.

- Modelo um plano de projeto: O auditor CPA cria um plano de ação e comunica o cronograma projetado para a conclusão do plano.

- Testando controles: Com o escopo do audit em mente, o auditor analisa profundamente e testa os controles escolhidos para verificar a eficiência operacional ideal.

- Documentando resultados: O auditor documenta a avaliação dos seus controles e os resultados.

- Entrega final do relatório de audit: O auditor CPA emite o relatório final de audit relatório contendo sua opinião para gerenciar a segurança da informação da organização.

Práticas Recomendadas para Conformidade com o SOC 2

Preparar-se para a audit do SOC 2 deve envolver um plano estratégico com medidas técnicas e administrativas robustas para simplificar a totalidade do processo. Organizações bem preparadas provavelmente enfrentarão menos desafios e alcançarão a certificação SOC 2 mais rapidamente.

Abaixo estão as Práticas Recomendadas a serem adotadas ao se preparar para a audit do SOC 2:

1. Estabelecer políticas administrativas

SOPs (Standard Operating Procedures) e políticas administrativas atualizadas são dois elementos básicos sobre os quais suas principais políticas de segurança são estabelecidas.

Essas políticas devem estar alinhadas bem com seus fluxos de trabalho organizacionais, infraestrutura, estrutura de funcionários, tecnologias e atividades diárias. O importante é que suas equipes devem entender claramente essas políticas.

No entanto, políticas de segurança determinam como empregar controles de segurança dentro de seu ambiente de TI para manter a privacidade e a segurança de dados dos clientes. Essas políticas devem cobrir procedimentos de segurança padrão para diferentes áreas, como:

- Recuperação de Desastres (DR): Defina padrões claros e estratégicos de DR e backup e explique como você os aplica, gerencia e testa.

- Acesso ao Sistema: Defina como você autoriza, revoga ou restringe o acesso a dados sensíveis.

- Resposta a Incidentes: Determine como você detecta, relata, analisa e resolve incidentes de segurança.

- Avaliação e Análise de Risco: Defina como você avalia, gerencia e resolve riscos relacionados à segurança.

- Funções de Segurança: Defina como você atribui funções e responsabilidades a indivíduos com base em sua designação.

Certifique-se de revisar e atualizar essas políticas em tempo hábil, à medida que os processos organizacionais mudam ou evoluem. O auditor verifica essas políticas em relação aos seus controles de segurança para avaliar sua eficácia.

Leia também Use a Ferramenta de Monitoramento do Azure AD

2. Crie controles técnicos de segurança

Com as políticas de segurança em mente, garanta que controles técnicos de segurança robustos estejam em vigor em sua infraestrutura de TI. Esses controles de segurança são criados em torno de várias áreas, como:

- Criptografia.

- Firewalls e redes.

- Cópias de segurança.

- Alertas de anomalias.

- IDS (Sistemas de Detecção de Intrusão).

- Auditoria Detalhada de Log.

3. Documentação

Reúna todas as informações, evidências e materiais relevantes que ajudem a acelerar o processo de auditoria SOC 2. Em seguida, colete os seguintes documentos em um só lugar:

- Políticas de Segurança Administrativas.

- Acordos, atestações e certificações relacionados a nuvem e infraestrutura, incluindo:

- Relatório SOC 2.

2. BAA (Business Associates’ Agreement).

3. SLAs (Service Level Agreements).

- Todos os documentos relacionados a fornecedores de terceiros, como contratos e acordos.

- Documentos relacionados a Controles de Segurança Técnica.

Leia também Obtenha Relatórios de Senhas do Office 365

Por que a conformidade com o SOC 2 é necessária?

Organizações de serviços que oferecem serviços a organizações cliente, como PaaS e SaaS, devem cumprir os padrões SOC 2.

Por quê? Porque a auditoria SOC 2 e o relatório atuam como uma garantia para partes interessadas, clientes e todas as outras entidades envolvidas de que suas políticas e práticas de controle interno obedecem estritamente aos guias da AICPA.

Da mesma forma, tal relatório independente também confirma que uma organização é segura para proteger dados dos clientes.

Quem realiza a auditoria SOC 2?

A AICPA regula a auditoria e a reportagem SOC 2, e essas procedimentos são realizados por um auditor de terceiros de uma empresa de CPA licenciada. Somente dessa maneira a organização de serviços receberá certificação oficial.

A empresa de CPA deve ter especialização em Segurança da Informação e garantir a objetividade, sendo completamente independente do prestador de serviços em questão.

Estas empresas de CPA podem contratar um consultor terceirizado não CPA, que tenha expertise em Segurança da Informação, para auxiliar no processo de auditoria. No entanto, o relatório final será publicado apenas pelo CPA.

Obrigado por ler Checklist de Conformidade SOC 2 – Requisitos de Auditoria Explicados. Vamos concluir.

Conclusão da Lista de Verificação de Conformidade SOC2 Requisitos de Auditoria Explicados

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/