Top 25 Melhores Ferramentas de Teste de Penetração do Kali Linux (Prós e Contras).

O teste de penetração (também conhecido como pentesting) é uma maneira útil de detectar vulnerabilidades e fraquezas em sistemas de TI. Ao usar as ferramentas certas, o teste de penetração ajuda a melhorar a qualidade e segurança de suas aplicações e sistemas cruciais. Portanto, você pode testar aplicações, sistemas sem fio (Wi-Fi), infraestrutura de nuvem, senhas do sistema e muito mais.

Vamos começar com as 25 melhores ferramentas de teste de penetração do Kali Linux. Então, continue lendo!

25 Melhores Ferramentas de Teste de Penetração do Kali Linux

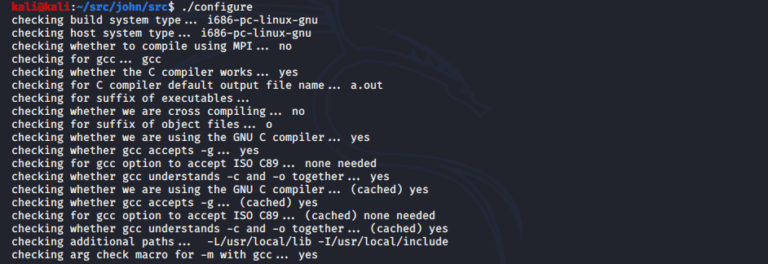

1. John the Ripper

Primeiro lugar nesta lista de Top 25 Melhores Ferramentas de Teste de Penetração do Kali Linux é John the Ripper. Bem, é uma ferramenta de teste de penetração rica em recursos usada como um crack de senha. Ferramenta de código aberto gratuita usada para quebrar senhas e auditar a segurança geral do sistema. Em essência, essa ferramenta combina vários modos de quebra de senha. Além disso, você pode configurá-lo para atender às necessidades individuais de teste de penetração.

Os testadores de penetração usam o John the Ripper para detectar senhas fracas do sistema e ganhar acesso a bancos de dados e aplicativos. Ele testa a força de suas senhas e outras vulnerabilidades que os hackers podem explorar. O John the Ripper pode realizar testes abrangentes de senhas usando ataques de dicionário e força bruta.

Esta ferramenta possui senhas brutas e hash. Para descriptografar uma senha, o John the Ripper identifica todas as senhas potenciais em formato hash. Em seguida, ele compara as senhas hash com a senha hash original para encontrar um correspondente adequado. Se encontrar uma correspondência, esta ferramenta exibe a senha descriptografada em sua forma bruta.

Vantagens do John the Ripper

- Ideal para descriptografar múltiplos tipos de senha.

- Oferece mais de 20 idiomas diferentes.

- Possui pacotes pré-construídos e comprovados.

- Detecta multithreading automaticamente.

- Excelente para Windows e uso em sistemas UNIX.

Desvantagens do John the Ripper

- Demora um tempo considerável para configurar.

- Precisa de modificação para quebrar hashes avançados e mais recentes, como SHA 256 e SHA 512.

- Requer um profundo entendimento da linha de comando.

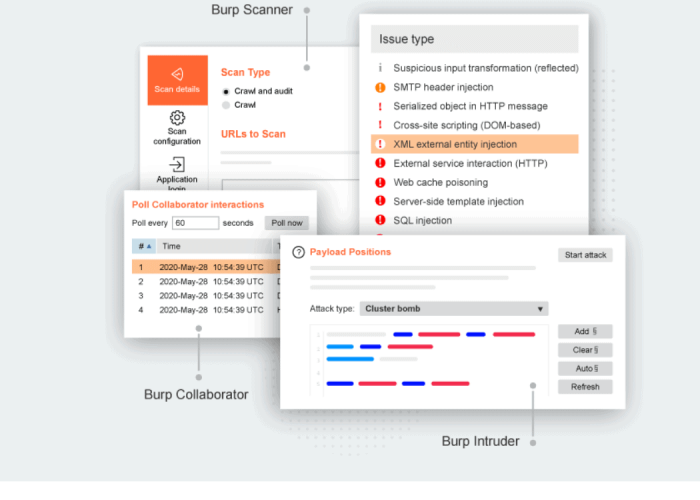

2. Burp Suite

Fonte da imagem: Portswigger.net

Burp Suite é um conjunto de utilitários para teste de penetração em aplicativos da web. Além disso, uma plataforma integrada com várias ferramentas que trabalham em conjunto para ajudar a detectar e explorar vulnerabilidades. Essas ferramentas trabalham perfeitamente entre si, desde as etapas de mapeamento até a análise.

O Burp fornece controle completo, permitindo que você combine processos de teste manuais e automatizados. Essa combinação permite testes de penetração mais rápidos e eficazes.

As ferramentas Burp Suite realizam varreduras de segurança avançadas. A ferramenta Burp Proxy intercepta o tráfego HTTP e HTTPs, enquanto o Spider mapeia o aplicativo web ou site alvo. A ferramenta Intruder realiza diferentes ataques para ajudar a encontrar todas as vulnerabilidades de segurança. Além disso, possui várias outras ferramentas que funcionam em sincronia para detectar fraquezas em seus aplicativos web.

O Burp Suite possui três planos:

- Edição Comunitária Gratuita

- Edição Profissional

- Edição Empresarial

O plano comunitário é de código aberto e gratuito, enquanto as edições Profissional e Empresarial são premium.

Vantagens do Burp Suite

- Documentação abrangente para ajudá-lo a entender sua funcionalidade.

- Grande variedade de ferramentas de teste de vulnerabilidade.

- Fornece testes de penetração manuais e automatizados.

- Realiza ataques rápidos em sites e aplicativos web para detectar vulnerabilidades.

- Rastreia aplicativos web para mapear todas as páginas rapidamente.

- Interface do usuário intuitiva.

Contras do Burp Suite

- Pobre suporte para Windows.

- Versões premium são relativamente caras.

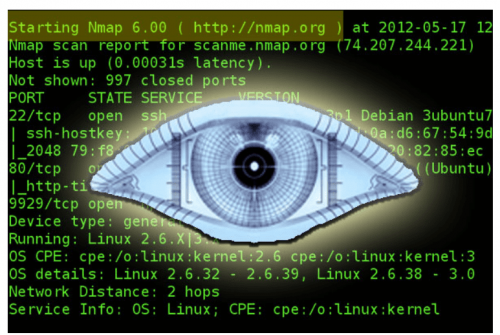

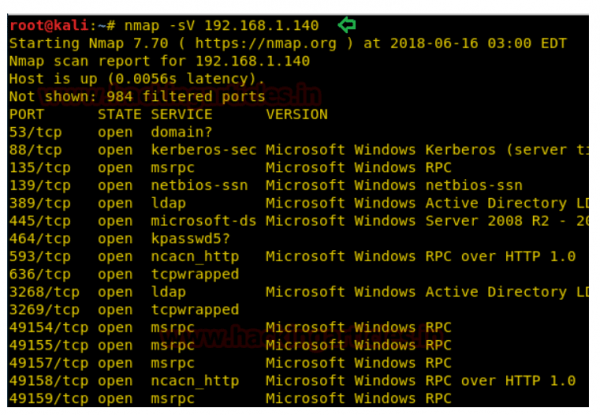

3. Nmap

Fonte da imagem: Knoldus.com

Outra alternativa na lista dos Top 25 Melhores Ferramentas de Teste de Penetração do Kali Linux é Network Mapper (Nmap). Ferramenta de linha de comando de código aberto para descobrimento de rede e auditoria de segurança cibernética. Use Nmap para inventário de rede e monitoramento de falhas de segurança. Esta ferramenta usa pacotes IP brutos para determinar os serviços no host, firewalls/filtros em vigor, além de várias outras características de rede. Idealmente, essa ferramenta foi projetada para fornecer varreduras rápidas em redes grandes.

O Nmap é executado em todos os principais sistemas operacionais, incluindo Windows, Mac OS X e Linux. Além do executável de linha de comando, o Nmap possui uma interface gráfica de usuário executável, ferramenta de depuração, e visualizador de resultados. Além disso, possui uma ferramenta de análise de resposta e geração de pacotes.

Vantagens do Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- Documentação abrangente, incluindo tutoriais, whitepapers e páginas atualizadas.

- Possui versões tanto clássicas de linha de comando quanto gráficas para escolher.

- Suporta dezenas de técnicas avançadas de avaliação de segurança.

- Download gratuito e código-fonte completo.

Desvantagens do Nmap

- Curva de aprendizado íngreme.

- Funcionalidade limitada no Windows.

- As verificações demoram muito para serem concluídas.

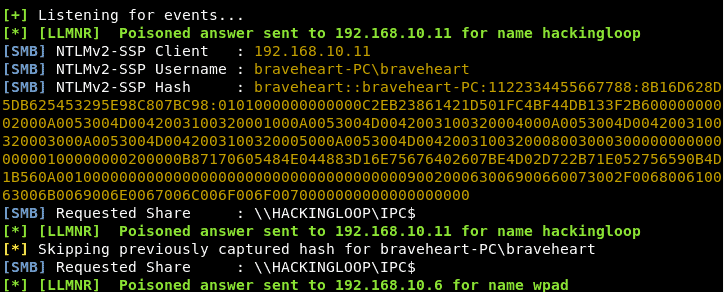

4. Responder

Responder é uma ferramenta integrada ao Kali Linux para testar a infraestrutura de TI de uma empresa. Ele suporta Serviço de Nome NetBIOS (NBT-NS) e Resolução de Nomes Multicast de Link Local (LLMNR). O NBT-NS é um protocolo usado para traduzir nomes NetBIOS em endereços IP no Windows. Por outro lado, o LLMNR é um protocolo baseado em formato de pacote DNS que permite que hosts IPv4 e IPv6, além de suportar todas as classes, formatos e tipos DNS.

Esta ferramenta escaneia a infraestrutura de TI em busca de quaisquer IDs de serviço de nomes envenenados e coleta credenciais e valores de hash dos serviços envenenados. Com o Responder, você pode usar o NBT-NS e o LLMNR para responder a consultas específicas de NetBIOS.

O Responder funciona imitando vários serviços e oferecendo-os à rede. Isso engana os sistemas Windows para se comunicar através do serviço fornecido. O Responder então responde à solicitação, escolhe o nome de usuário e a senha, e as hash. Ao solicitar credenciais aos usuários e obter senhas em texto claro, o Responder ajuda a detectar fraquezas do sistema.

Vantagens do Responder

- Pode verificar hosts locais com entradas DNS específicas.

- Consultas DNS automáticas ao selecionar redes.

- Utiliza LLMNR/NBT-NS para enviar mensagens para redes.

- Permite solução de problemas simples de problemas.

Contras do Responder

- Curva de aprendizado íngreme.

- Difícil de instalar e usar.

5. Lynis

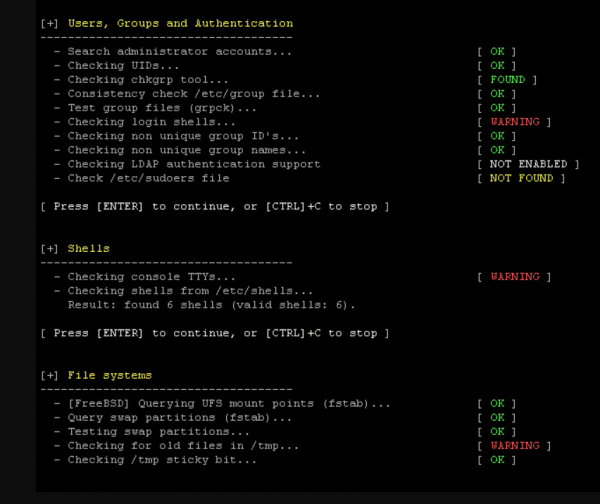

A seguir, apresentamos uma alternativa aos 25 melhores Lynis, ferramentas de teste de penetração do Kali Linux. Lynis é uma ferramenta de auditoria de segurança para escanear configurações do sistema. Desenvolvida para sistemas Unix e GNU/Linux, esta ferramenta realiza varreduras e fornece informações sobre o ambiente de segurança do seu sistema. Usando os relatórios gerados, você pode trabalhar na correção de quaisquer problemas detectados. Para obter os melhores resultados, é imperativo usar o Lynis junto com benchmarks de sistemas, scanners e ferramentas de ajuste fino.

O Lynis usa uma abordagem modular para varredura de sistema e segurança. Ele descobre ferramentas em sua arquitetura e realiza auditorias extensivas. Esta ferramenta é fácil de instalar. Idealmente, existem vários métodos de instalação, incluindo Instalação de Pacote do SO, Instalação de Fonte, Clone do Github, e muito mais. Embora, as distribuições Unix venham com o pacote Lynis pré-instalado por padrão.

Vantagens do Lynis

- Realiza varreduras abrangentes para ajudar a detectar configurações incorretas do sistema e superfícies de ataque.

- Fornece relatórios de auditoria de fácil compreensão.

- Verifica arquivos de configuração para processos relacionados em bancos de dados comuns, como Redis, MySQL, PostgreSQL e Oracle.

- Possui codificação por cores para facilitar o entendimento.

- Funcionalidades de endurecimento para melhorar sua postura de segurança.

- Projetado para ajudar a alcançar conformidade regulatória.

Contras do Lynis

- Limitado a um máximo de duas auditorias por sistema por dia.

- A implementação de mais funcionalidades torna a interface complicada de usar.

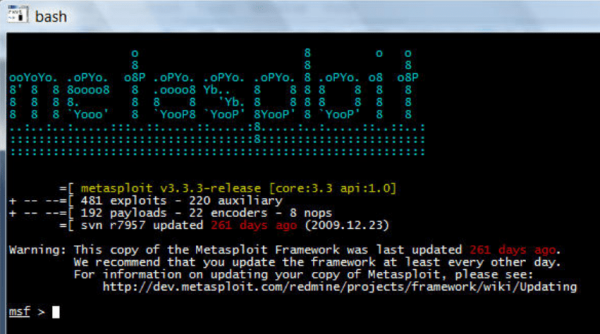

6. Metasploit

Metasploit é uma das ferramentas de teste de penetração mais populares graças a seus recursos e funcionalidades ricos. Essa ferramenta é útil para hackers éticos e testadores de penetração humanos que buscam explorar todos os sistemas de ataque possíveis na infraestrutura de TI. O Metasploit possui um banco de dados enorme de explorações que você pode usar para simular ataques maliciosos reais na infraestrutura. Além disso, você pode usá-lo para treinar sua equipe de segurança sobre como identificar e detectar ataques reais.

Além disso, o Metasploit procura por ameaças em seus sistemas. Assim que detecta falhas, as documenta para que você possa usar as informações para abordar a fraqueza e desenvolver soluções apropriadas. Esta ferramenta de teste de penetração do Kali Linux inclui mais de 1600 explorações organizadas em mais de 25 plataformas, incluindo Java, Python, PHP, Cisco, Android e muito mais.

Prós do Metasploit

- Testa vulnerabilidades em uma ampla variedade de sistemas e bancos de dados.

- Integra-se perfeitamente com outras ferramentas de teste de penetração, como Nmap.

- Você pode aproveitar um banco de dados de explorações extenso que aumenta diariamente.

- Interface do usuário intuitiva e gerenciamento de informações.

- Ferramenta impulsionada pela comunidade com um grande grupo de desenvolvedores contribuindo para ela.

- Automatização de processos manuais reduz o tempo necessário para concluir varreduras.

Contras do Metasploit

- Não suporta payloads escritos em outras linguagens além do Ruby.

- Desempenho mais fraco no Windows em comparação com outros sistemas.

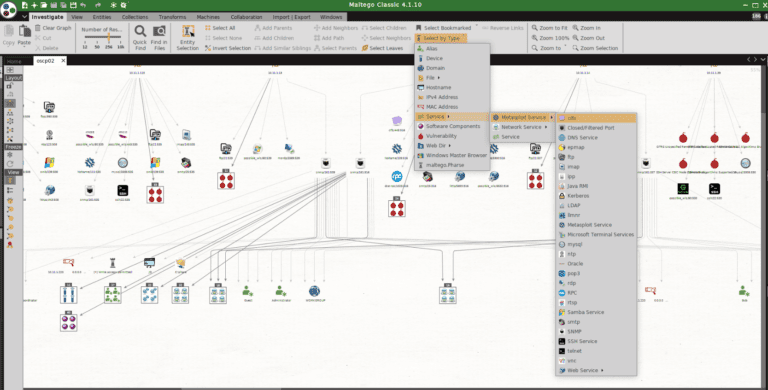

7. Maltego

Fonte de Imagem: Github.com

Maltego é uma ferramenta de OSINT (Inteligência de Fonte Aberta) para coletar informações sobre redes. É uma ferramenta de teste de penetração que ajuda a analisar a rede quanto a quaisquer vulnerabilidades e pontos únicos de falha. Antes de atacar, esta ferramenta coleta informações que um hacker comum exploraria para a rede alvo. Posteriormente, fornece informações fáceis de entender sobre recursos de rede, como configurações de roteadores, protocolos de host e mais.

Vantagens do Maltego

- Coletas informações para todas as tarefas relacionadas à segurança, economizando tempo.

- Pode acessar informações ocultas que são difíceis de descobrir.

- Fornece uma demonstração visual de interconexão entre vários itens na rede.

- GUI intuitivo para verificar relacionamentos facilmente.

- Funciona no Linux, Mac OS e Windows.

Desvantagens do Maltego

- Pode ser esmagador para novos usuários.

- A importação de entidades é complicada.

- Possui muitos recursos complexos que tornam difícil de usar.

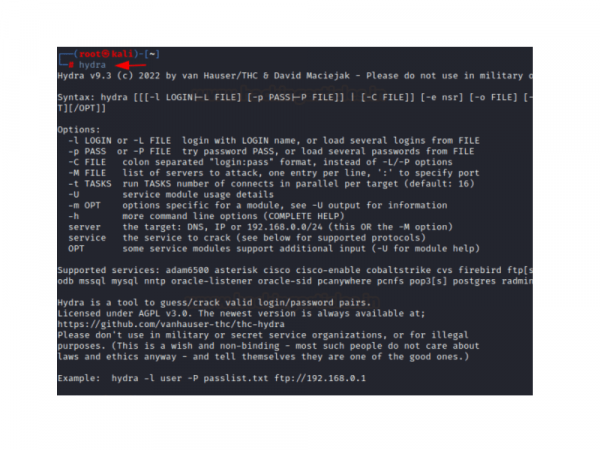

8. Hydra

Hydra é um cracker de login e senha para o Kali Linux. Esta ferramenta aproveita múltiplos protocolos para realizar ataques de força bruta em sistemas. O cracker de login Hydra é paralelo, altamente versátil e fácil de integrar. O Hydra vem instalado no Linux e possui versões tanto com GUI quanto de linha de comando. No entanto, você também pode instalá-lo em qualquer outra distribuição.

No Hydra, o atacante utiliza ataques de força bruta e ataques de dicionário para penetrar nas páginas de login. Ele oferece inúmeras maneiras de intensificar seus ataques e facilitar o acesso a sistemas remotamente. Você pode adivinhar senhas para nomes de usuário conhecidos usando uma lista de senhas e ataques de força bruta nas senhas no serviço FTP do host. Além disso, você pode usá-lo para adivinhar nomes de usuário para senhas específicas forçando o campo contendo listas de palavras de nomes de usuário.

O Hydra possui uma opção para retomar ataques de força bruta que são interrompidos acidentalmente. Geralmente, o Hydra oferece uma ampla gama de opções para que os atacantes explorem sistemas. Com a abordagem correta, você pode usar esta ferramenta para criar sistemas robustos e não hackeáveis.

Vantagens do Hydra

- Amplo leque de opções de força bruta.

- Variedade ampla de protocolos fáceis de usar.

- Realiza ataques HTTP de formulário de postagem para aplicações web.

- Use-o para testar a força de nomes de usuário e senhas do Drupal.

Desvantagens do Hydra

- A versão comunitária de código aberto possui opções limitadas.

- Levar muito tempo adivinhar combinações de nome de usuário e senha.

9. Aircrack-Ng

Aircrack-Ng é um conjunto de ferramentas de penetração para segurança Wi-Fi. Essas ferramentas verificam o quão seguro seu Wifi é e se você tem senhas seguras. Aircrack-ng se concentra em quatro áreas principais:

- Teste.

- Monitoramento.

- Ataque.

- Quebra.

Verifica as capacidades das placas Wi-Fi e drivers para injeções ou capturas. Possui várias ferramentas na embalagem para capturar pacotes de dados de uma rede específica. Esta ferramenta também possui capacidades avançadas de quebra. Essencialmente, é um programa de quebra 802.11a/b/g que pode recuperar chaves WEP de 512 bits, 256 bits, 104 bits ou 40 bits.

O conjunto Aircrack-ng possui uma variedade de ferramentas em seu conjunto que permitem uma auditoria Wi-Fi perfeita:

- Aircrack-ng – para quebrar as chaves WEP usando ataques PTW, ataques WPA/WPA2-PSK, etc

- Airodump-ng – Ferramenta de sniffing de pacotes para monitorar todas as redes sem fio e esperas de frequência entre canais sem fio

- Airmon-ng – para habilitar o modo de monitoramento nas interfaces sem fio

- Aireplay-ng – Para ataques de injeção de pacotes

- Airdecap-ng – para descriptografar arquivos capturados WEP/WPA/WPA2

Esta coleção de ferramentas funciona em sincronia para fornecer testes de Wi-Fi contínuos.

Vantagens do Aircrack-ng

- Ferramenta de teste de penetração mais adequada do Kali Linux para quebrar a criptografia WEP

- Não possui uma curva de aprendizado íngreme.

- Fácil de entender a linha de comando.

- Possui múltiplas versões para Linux, UNIX e macOS.

Contras do Aircrack-ng

- Não possui interface gráfica (GUI).

- O processo inicial de instalação é desanimador.

10. Scripts Impacket

O número 10 dos 25 melhores ferramentas de teste de penetração do Kali Linux é Scripts Impacket . A seguir, ferramenta de teste de penetração que contém classes em Python para teste de rede. Escrito em Python, este conjunto é útil na construção de protocolos de rede e vem com várias ferramentas para executar serviços remotos. Possui uma API orientada a objetos que fornece trabalho imersivo com hierarquias de protocolos profundas. Além dos protocolos, a biblioteca contém várias ferramentas, como Kerberos, Execução Remota, Ferramentas de Servidor / Ataques MiTM, SMB/MSRPC, MSSQL / TDS e muito mais.

Esta biblioteca permite que desenvolvedores e testadores de segurança projetem e decodifiquem pacotes de rede rapidamente. Nesse caso, o desenvolvedor aproveita o framework para implementar protocolos. Finalmente, os Scripts Impacket suportam protocolos de alto nível (SMB e NMB) e protocolos de baixo nível (TCP, UDP, IP).

Vantagens dos Scripts Impacket

- Fácil instalação.

- Muitos protocolos disponíveis que facilitam o teste de rede.

- Fornece um guia abrangente de teste.

- Oferece aos testadores uma ampla variedade de opções para executar o teste de rede.

Desvantagens dos Scripts Impacket

- Pobre desempenho no Windows em comparação com o Linux.

- Requer conhecimento em Python para uso.

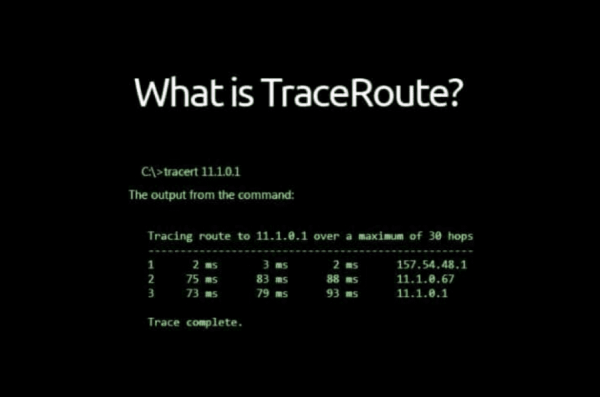

11. Traceroute

Traceroute é uma ferramenta de teste de penetração projetada usando o protocolo ICMP em seu núcleo. Permite que administradores de sistemas mapeiem como os pacotes viajam entre origem e destino. Esta ferramenta envia pacotes a uma máquina alvo e lista todos os dispositivos por os quais passa. Ajuda a revelar quantos dispositivos sua rede de dados passa, incluindo todos os endereços IP.

Usando o Traceroute, você pode encontrar os nós para os endereços IP onde o pacote passa. Esse processo é conhecido como rastreamento e ajuda a identificar problemas em sua rede de computadores. O Traceroute vem com métodos adicionais de rastreamento de rede adequados para contornar redes seguras e firewalls.

Vantagens do Traceroute

- Capacidades avançadas de rastreamento de rede.

- Ideal para testar conexões com a internet.

- Localiza pontos de falha em cada caminho.

- Mapeia saltos de rede de forma contínua e fornece tempos de ida e volta (RTT)

Desvantagens do Traceroute

- Não exibe dados históricos, portanto, é difícil identificar padrões.

- Pode exibir dados incompletos quando o firewall bloqueia solicitações ICMP.

12. WPscan

WPScan é uma ferramenta de avaliação de vulnerabilidades para escanear motores de sites WordPress. Ajuda a identificar se sua configuração do WordPress está vulnerável a ataques. Basicamente, verifica por vulnerabilidades nos seus arquivos de tema, plugins e no núcleo. Além disso, permite detectar senhas de usuários fracas. O WPScan vem com recurso de força bruta que você pode utilizar para realizar ataques de força bruta em seus sites WordPress. Programado em Ruby, esta ferramenta vem pré-instalada no Kali Linux e em outras ferramentas.

Vantagens do WPscan

- Detecta dumps de banco de dados acessíveis abertamente.

- Adequado para enumeração de arquivos de mídia

- Detecta arquivos sensíveis como robots.txt e readme.

- Mapeia temas e plugins e detecta possíveis vulnerabilidades neles.

- Verifica por arquivos de log de erro expostos.

- Pode forçar usernames e senhas.

Desvantagens do WPScan

- Não possui uma interface gráfica.

- Pode ser intimidador de usar fora do Kali Linux.

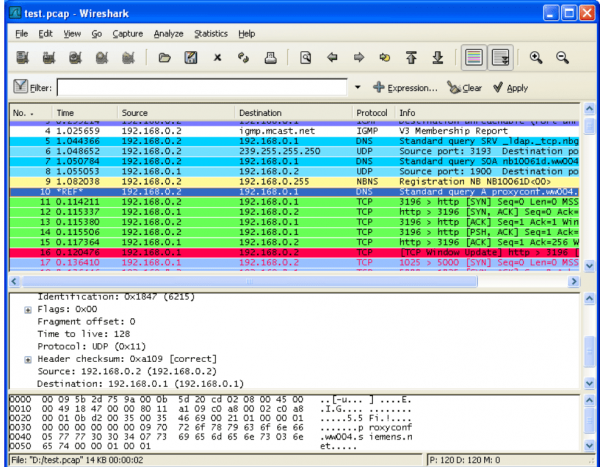

Exportações para os formatos PostScript, XML, CSV e texto simples.Tem codificação de cores para facilitar a identificação de pacotes.

Contras do Wireshark

Tem dificuldades para ler tráfego criptografado.Experiência de UI/UX pobre.14. SQLmap

Suas capacidades de espionagem de pacotes e análise de rede a tornam valiosa para avaliações de vulnerabilidade em tempo real. Ela analisa informações no nível de conexão e captura pacotes de dados para determinar suas características. Além disso, lê dados ao vivo de Ethernet, ATM, USB, Bluetooth, IEEE 802.11 e outros. Você pode aproveitar as informações de saída para sinalizar fraquezas dentro de sua rede. Outras capacidades do Wireshark incluem o desenvolvimento de protocolos de rede, desenvolvimento de software e solução de problemas.

Vantagens do Wireshark

- Fornece análise de tráfego de rede em um nível granular.

- Utilitário de linha de comando TShark poderoso.

- Permite filtrar, classificar e agrupar pacotes.

- Adequado para inspeção profunda de pacotes.

- Exporta para formatos PostScript, XML, CSV e de texto simples.

- Possui codificação por cores para facilitar a identificação de pacotes.

Desvantagens do Wireshark

- Não consegue explorar fraquezas nas áreas problemáticas isoladas.

- Tem dificuldades em ler tráfego criptografado.

- Má experiência UI/UX.

14. SQLmap

Sqlmap é uma ferramenta de teste de penetração de código aberto para a detecção e exploração automática de falhas de injeção de SQL. Esta ferramenta possui motores de detecção poderosos e várias ferramentas para testes de penetração sem problemas. Ele pode buscar dados de bancos de dados baseados em SQL, acessar sistemas de arquivos e executar comandos no SO por meio de conexões fora do banda.

Baseado em Python, Sqlmap funciona sem problemas em sistemas Linux, especialmente Ubuntu. É adequado para detectar vulnerabilidades de injeção de SQL em aplicativos web. Ele detecta problemas no host alvo e fornece várias opções de gerenciamento de back end, incluindo hash de senha, recuperação de sessão e outros. Sqlmap possui técnicas de injeção de SQL: baseadas em erro, baseadas em tempo cego, baseadas em booleano cego, fora de banda, consultas aninhadas e baseadas em consulta UNION.

O sqlmap funciona em todos os bancos de dados SQL populares, incluindo MySQL, Oracle, Microsoft SQL Server, PostgreSQL, etc. Além disso, possui múltiplos casos de uso para tanto atacantes quanto defensores. Você pode usá-lo para realizar simulações de ataques em bancos de dados. Ele fornece um shell SQL no banco de dados, permitindo que você execute comandos SQL arbitrários. Também pode ser usado para decifrar senhas de usuários usando ataques de dicionário. Por outro lado, você pode usá-lo para testar seus servidores e aplicativos web quanto a senhas fracas e estabelecer possíveis buracos de injeção.

Vantagens do Sqlmap

- Reconhecimento automático de formatos de hash de senha.

- Quebra de senha online.

- Pode fazer upload ou download de arquivos para o banco de dados.

- Determina automaticamente o esquema do banco de dados.

- Suporta extração de arquivos de banco de dados.

Desvantagens do Sqlmap

- Gera falsos positivos frequentemente.

- Requer que os usuários confirmem as vulnerabilidades manualmente.

- Carece de uma interface gráfica (GUI).

Leia também Use a Ferramenta de Relatórios do Office 365

15. Kismet

Uma ferramenta alternativa a considerar na lista dos 25 melhores ferramentas de teste de penetração para o Kali Linux é Kismet. Uma ferramenta de sniffing sem fio e detector de rede. É comumente usada por hackers éticos e testadores de penetração para varredura de rede e detecção de intrusão. Esta ferramenta é executada em todos os principais sistemas operacionais, como Windows e macOS, mas possui uma ampla gama de configurações e capacidades no windows.

O Kismet fornece uma melhor compreensão dos alvos de rede. Além disso, oferece descoberta de LAN sem fio perfeita. Também ajuda a identificar Service Set Identifiers (SSIDs), criptografias em vigor e pontos de acesso sem fio. Aproveitando as informações fornecidas, os testadores de penetração podem incorporar outras ferramentas para acessar redes de sistemas.

Além disso, o Kismet possui ferramentas de relatório integradas que você pode usar para avaliar tendências na força da rede, uso e configurações de WAP. Além disso, você pode usar o Kismet para injeção de pacotes. Ele permite que você colete tráfego de pacotes legítimo e insira tráfego adicional. Alternativamente, intercepta pacotes contendo dados valiosos. Finalmente, você pode usar o Kismet para quebrar senhas WEP. Você pode usar as informações obtidas, como força do sinal, SSID, WAPs, tipo de criptografia e dispositivos conectados, para tentar quebrar a senha WEP.

Vantagens do Kismet

- Ideal para identificação de redes sem fio.

- Ajuda a identificar redes sem fio mal configuradas.

- Consegue detectar vários pacotes simultaneamente.

- Realiza monitoramento de frequência de rádio monitoramento.

- Captura pacotes sem deixar vestígios, sendo ideal para hacking ético.

Desvantagens do Kismet

- Requer outras ferramentas para testes de penetração completos.

- A busca de rede é demorada.

16. Nikto

Nikto é um scanner de servidor web de código aberto para realizar varreduras de segurança abrangentes em servidores web como Apache, Nginx, Lightspeed, etc. Ele verifica contra software de servidor desatualizado e arquivos e programas perigosos. Você também pode usar o Nikto para verificar erros de configuração que poderiam potencialmente levar a ataques. O Nikto permite descobrir informações sobre sites ou servidores web que você pode explorar mais a fundo.

O Nikto verifica mais de 6700 programas e arquivos perigosos e versões desatualizadas de mais de 1200 servidores. Além disso, verifica problemas conhecidos em mais de 270 servidores. Além de ser de código aberto, possui plugins para estender suas capacidades. O Nikto também ajuda a encontrar vulnerabilidades comuns, como Cross-Site Scripting (XSS) e injeções SQL.

Vantagens do Nikto

- Você pode testar erros de configuração do servidor web.

- Ajuda a estabelecer a eficácia do seu sistema de detecção de intrusão (IDS).

- Possui suporte completo para proxy HTTP.

- Possui modelos para personalização de relatórios.

Desvantagens do Nikto

- Gera muitos falsos positivos.

- Requer intervenção humana para validar verificações.

- Possui tempos de execução longos.

17. Skip Fish

Skip Fish é uma ferramenta automatizada de teste de penetração para aplicativos web. No entanto, outra alternativa para os 25 melhores ferramentas de teste de penetração do Kali Linux. É uma ferramenta segurança poderosa que rastreia e verifica arquivos de dicionário com base no aplicativo, criando um mapa do site. Através do mapa do site, você pode usar o mapa para realizar uma ampla variedade de verificações de segurança. Skip Fish, em seguida, gera um relatório que ajuda a gerenciar quaisquer problemas de segurança no aplicativo web. Idealmente, é uma fundação essencial para todas as avaliações de vulnerabilidade de aplicativos web.

O Skip Fish é eficiente para identificar problemas comuns, como injeções SQL, injeções de comandos e listagens de diretórios. Graças ao seu poderoso motor, esta ferramenta realiza verificações de segurança que outras ferramentas teriam dificuldades em lidar. Além disso, é rápido o suficiente para lidar com mais de 2000 solicitações por segundo em redes LAN/MAN.

O Skip Fish também é útil para sites que requerem autenticações. Primeiro, ele suporta autenticação HTTP para sites que exigem autenticações básicas. Para sites que requerem autenticação no nível de aplicativos da web, você pode capturar cookies de autenticação e fornecê-los ao Skip Fish.

Vantagens do Skip Fish

- Possui lógica de Ratproxy para detectar problemas de segurança.

- Pode escanear sistemas de gerenciamento de conteúdo (CMS) como WordPress e Joomla em busca de vulnerabilidades.

- Processa milhares de solicitações com baixo consumo de CPU e memória.

- Suporta mais de 15 módulos úteis em testes de penetração.

- Adequado para rastrear enumeração.

- Fácil de usar e altamente adaptável.

- Fornece avaliações de segurança de ponta e verificações bem projetadas.

Contras do Skip Fish

- Não possui um banco de dados extensivo de vulnerabilidades conhecidas para verificações de tipo banner.

- Pode não funcionar em todos os tipos de aplicativos web.

18. Nessus

Nessusé uma ferramenta abrangente de avaliação de vulnerabilidades e teste de penetração. Ele executa varreduras em sistemas de computador e altera você após descobrir vulnerabilidades que os hackers podem explorar. Esta ferramenta executa mais de 1200 verificações em um sistema para identificar fraquezas. Depois de encontrar as vulnerabilidades, você pode corrigi-las imediatamente para criar uma solução de segurança robusta. Além de verificar vulnerabilidades, Nessus também sugere maneiras úteis de mitigá-las.

O Nessus é uma ferramenta de teste de penetração robusta que valida cada verificação para garantir que os usuários não percam vulnerabilidades reais. Também é extensível e permite que os usuários usem a linguagem de script de sua escolha para escrever verificações específicas do sistema.

Mais para adicionar com Nessus, é que ele possui um dos maiores bibliotecas atualizadas de verificações de configuração e vulnerabilidades. Isso garante velocidade, precisão e desempenho ótimos. Além de aplicativos web, você pode usar essa ferramenta para testar plataformas de virtualização em nuvem, bancos de dados, sistemas operacionais e dispositivos de rede. Além disso, ele é projetado para ajudá-lo a cumprir requisitos regulatórios, como o PCI DSS.

Vantagens do Nessus

- Detecta fraquezas de segurança em brechas locais e remotas.

- Detecção automática de patches de segurança e atualizações.

- Realiza ataques simulados para descobrir vulnerabilidades.

- Cumpre requisitos de conformidade por meio de verificação de aplicativos e auditoria de configuração.

Desvantagens do Nessus

- Integração limitada com plataformas SIEM, como o Metasploit.

- Desempenho reduzido ao testar grandes.

- Funcionalidade limitada na versão gratuita.

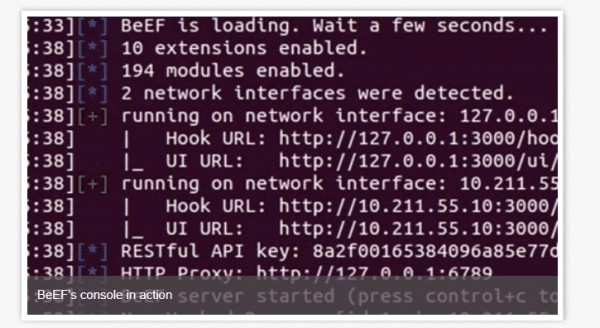

19. BeEF

Browser Exploitation Framework (BeEF)é uma ferramenta de teste de penetração para verificar navegadores web. Permite aos usuários avaliar a postura de segurança real de um navegador da web alvo realizando vetores de ataque do lado do cliente. Basicamente, ele examina superfícies potencialmente exploitáveis além do ambiente de rede.

O BeEF tem uma abordagem única para pentesting, diferente de outras ferramentas semelhantes. Em vez de atacar a interface de rede, ele se insere em um ou mais navegadores e os usa como ponto focal para lançar ataques. Enquanto está incorporado no navegador, pode testar vulnerabilidades, executar módulos de exploração e injetar payloads.

Vantagens do BeEF

- Possui uma API poderosa e direta que proporciona eficiência.

- Suporta múltiplas opções de linha de comando que aumentam sua compatibilidade e configurabilidade.

- Fácil de configurar e usar.

- Integra-se perfeitamente com o Metasploit.

- Ideal para exploração de serviços de intranet.

Desvantagens do BeEF

- Requer conhecimento profissional em Pentesting.

- Para o framework de exploração funcionar, cada navegador deve ter o Javascript habilitado.

Leia também Implantar Relatórios de Senhas do Office 365

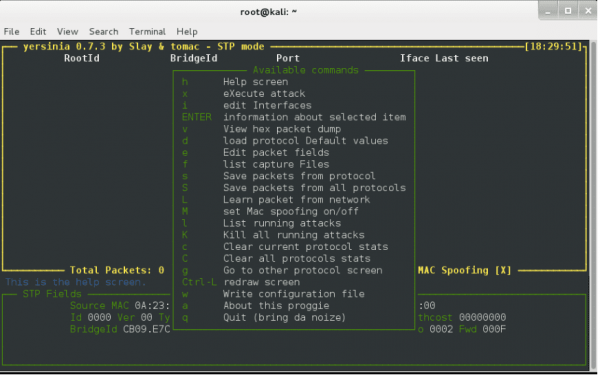

20. Yersinia

Yersinia é uma ferramenta de teste de penetração de código aberto para explorar fraquezas em protocolos de rede. Esta ferramenta pode realizar vários tipos de ataques em diferentes protocolos. Escrita em C, a Yersinia usa ncurses, libnet e libpcap para realizar a construção e injeção de pacotes. Seus principais protocolos incluem VLAN Trunking Protocol (VTP), Dynamic Trunking Protocol (DTP), IEEE 802.1X, Dynamic Host Configuration Protocol (DHCP), Spanning Tree Protocol (STP) e muito mais.

A Yersinia possui três modelos principais: ncurses, cliente de rede e linha de comando. Você pode usar qualquer um dos três modelos para explorar fraquezas de rede antes que os atacantes as descubram.

Vantagens da Yersinia

- Possui integração amigável com script shell.

- Você pode configurar a Yersinia em diferentes segmentos de rede para facilitar a avaliação da rede.

- A GUI Ncurses é robusta e altamente visual.

- Você pode personalizar preferências em um arquivo de configuração.

Desvantagens da Yersinia

- Não funciona perfeitamente no Windows.

- Documentação limitada.

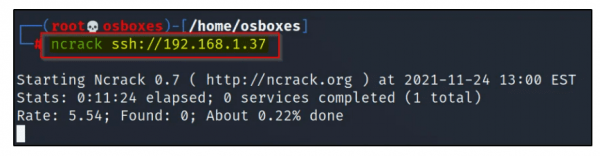

21. Ncrack

Ncrack é uma ferramenta de teste de penetração de rede do Kali Linux projetada para ajudar as empresas a avaliar a postura de segurança de dispositivos como hosts. Possui uma ampla variedade de recursos que permitem a solução completa de problemas de rede. Esta ferramenta suporta múltiplos protocolos, incluindo IMAP, POP3, HTTP, SSH, FTP e RDP. Você pode usar o Ncrack para ataques de força bruta em senhas e quebra de senha SSH. Além de estar disponível no Kali Linux, possui instaladores para Windows e Mac OS X

O Ncrack possui uma abordagem de design modular e Sintaxe de linha de comando semelhante à do Nmap. Além disso, possui um mecanismo adaptativo adequado para feedback de rede dinâmica. O design de arquitetura permite auditorias de rede rápidas e em larga escala

Vantagens do Ncrack

- Interoperabilidade perfeita entre Ncrack e Nmap.

- Se adapta a feedbacks de rede em mudança.

- Pode retomar ataques interrompidos.

- Pode auditar vários hosts simultaneamente.

Desvantagens do Ncrack

- Processo lento de quebra de senha.

- Curva de aprendizado íngreme.

- Sem interface gráfica.

22. King Phisher

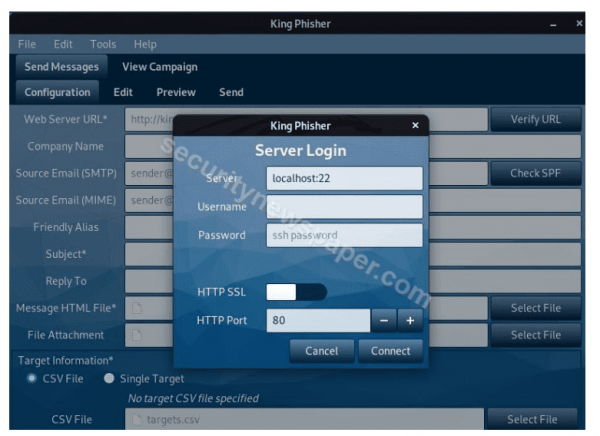

Fonte da imagem: Securitynewspaper.com

King Phisher é uma ferramenta de teste de penetração do Kali Linux para ataques de engenharia social. É uma ferramenta fácil de usar que simula ataques de phishing do mundo real, permitindo que você detecte fraquezas de segurança dentro de sua equipe. É uma ferramenta ideal para conscientização e treinamento de funcionários.

Com o King Phisher, você pode enviar imagens com links maliciosos para usuários e tentar roubar credenciais de usuário. Isso permite identificar pontos fracos dentro de sua equipe e sistemas de negócios. Depois disso, você pode criar uma campanha de treinamento personalizada para abordar essas questões. Além disso, você pode corrigir sistemas de negócios vulneráveis para evitar ataques de malware e trojans.

Para usar o King Phisher para um cliente terceirizado, você deve ter permissão legal explícita da organização alvo. Isso garante que hackers não o explorem para fins maliciosos.

Benefícios do King Phisher

- Fornece alertas de SMS sobre o status da campanha de e-mail.

- Tem um sistema poderoso alimentado por mecanismo Jinja2

- Fornece gráficos detalhados sobre os resultados da campanha.

- Tem capacidades de clonagem web poderosas.

- Construído com a linguagem Python facilmente modificável.

- Altamente flexível para alcançar objetivos variados de phishing.

- Política de uso limitada ao phishing ético.

Desvantagens do King Phisher

- Requerimentos de memória grandes.

- Relativamente lento e demorado.

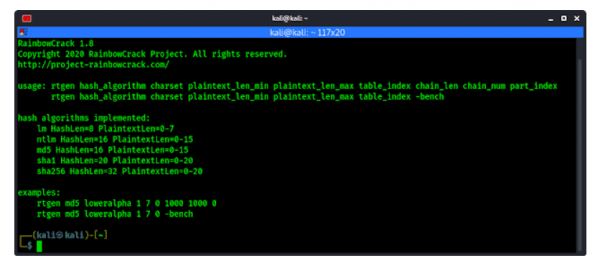

23. RainbowCrack

RainbowCrack é uma ferramenta de testes de penetração que usa rainbow tables para quebrar senhas a partir de valores de hash. Basicamente, rainbow tables são tabelas pré-computadas de hashes de senha invertidos. Essas tabelas ajudam a quebrar senhas em um banco de dados. Elas fornecem uma maneira rápida de quebrar senhas e obter entrada não autorizada a sistemas computacionais.

O RainbowCrack gera rainbow tables para quebrar senhas facilmente. Ao contrário de ferramentas convencionais de cracking, o RainbowCrack usa um grande banco de dados de tabelas, tornando o hackeamento mais fácil. Além das rainbow tables, ele também possui recursos de pesquisa, classificação e conversação que facilitam os testes de penetração.

Prós do RainbowCrack

- Vem com interface gráfica e de linha de comando.

- Funciona em quase todos os sistemas operacionais.

- Tem vários aceleradores de GPU, ou seja, GPUs da AMD e NVIDIA.

- Suporta rainbow table de qualquer arquivo de formato de logaritmo hash e formato raw.

- Mais rápido que os métodos tradicionais de quebra de senhas.

Desvantagens do RainbowCrack

- Não quebra senhas se o hash não estiver na tabela.

- Exige uma grande quantidade de RAM e armazenamento.

24. Social Engineering Toolkit (SET)

Social Engineering Toolkit (SET) é uma ferramenta de penetração de código aberto ideal para simulações de phishing. Usado para realizar ataques de engenharia social no pessoal para garantir que eles estejam plenamente conformes com as políticas de segurança da organização. Possui vários vetores de ataque personalizados para enganar humanos e avaliar o nível de consciência humana na organização. Você pode realizar ataques via e-mail, telefone ou SMS.

Com o SET, você pode criar páginas de phishing para sites como Instagram, Facebook, Google, etc. A ferramenta gera um link que você pode enviar para o alvo. Se a pessoa alvo abrir o link e inserir suas credenciais de login, o SET irá coletar as credenciais. Além disso, você pode lançar um ataque web clonando o site para phishing e distribuindo-o às vítimas. Outros módulos incluem ataques de Mass Mailer e Carga e Escuta.

Prós do SET

- Integração perfeita com o Metasploit Framework.

- Ajuda a detectar pontos de fraqueza reais em seus sistemas.

- Tem versões para GUI e console.

- Oferece a flexibilidade para ajustar seus ataques dependendo da natureza do alvo.

Contras do SET

- Requer um alto nível de habilidades em engenharia social para operar e alcançar os resultados desejados.

- Tem vetores de ataque limitados em comparação com ferramentas semelhantes como o BeEF.

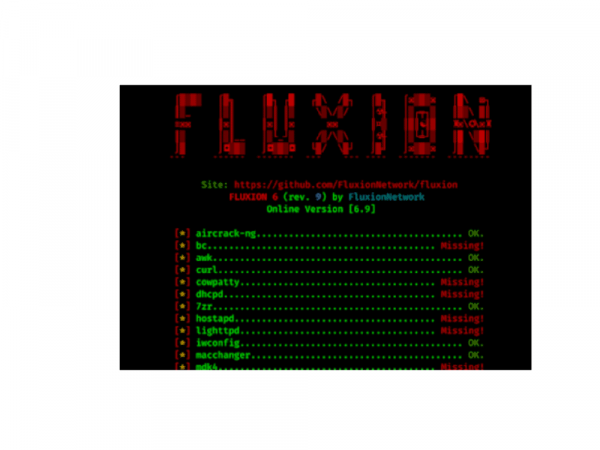

25. Fluxion

A última solução desta lista dos Top 25 Melhores Ferramentas de Teste de Penetração do Kali Linux é Fluxion. Última ferramenta de teste de penetração para segurança sem fio auditoria. Esta ferramenta combina engenharia social e hacking Evil Twin para obter acesso a sistemas sem fio e melhorar a postura de segurança geral. Ela tenta recuperar chaves WPA/WPA2 para redes-alvo simulando ataques MITM.

Fluxion realiza 2 tipos de ataques:

- Portal Cativo.

- Espreitador de Handshake.

O ataque Portal Cativo envolve a criação de uma rede falsa para obter a senha WPA/WPA2 do ponto de acesso alvo. Ele cria uma rede com um SID similar e desconecta todos os usuários dos pontos de acesso alvo. Usando ataques de phishing, a ferramenta engana os usuários para fornecerem as senhas dos pontos de acesso alvo.

O ataque Snooper de Handshake envolve o uso dos hashes de autenticação WPA/WPA2 do handshake de 4 vias. O handshake de 4 vias é um protocolo de autenticação de rede estabelecido pelo IEEE-802.11i para fornecer autenticação segura para WLANs. Através desse ataque, o Fluxion usa o deautenticador para desconectar os usuários conectados aos pontos de acesso alvo. À medida que os usuários tentam reconectar, a ferramenta adquire os hashes.

Prós do Fluxion

- Não requer força bruta para ganhar acesso.

- Não requer um amplo conhecimento de testes de penetração.

- Fácil de usar.

- Requer pouca memória RAM.

Desvantagens do Fluxion

- Fácil de ser detectado.

- Requer interação do usuário, o que não é garantido.

Obrigado por ler os 25 Melhores Ferramentas de Teste de Penetração do Kali Linux (Prós e Contras). Vamos concluir.

Conclusão das 25 Melhores Ferramentas de Teste de Penetração do Kali Linux (Prós e Contras)

Ter as melhores ferramentas de teste de penetração permite encontrar fraquezas e vulnerabilidades nos seus sistemas. Usando as informações derivadas dos testes, você pode realizar correções ou atualizações para proteger os sistemas contra ataques. Cada uma das ferramentas de teste de penetração acima vem pré-instalada no Kali Linux e oferece uma ampla gama de funcionalidades. Você pode escolher a ferramenta mais adequada de acordo com suas necessidades de segurança e expertise.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/