Como Monitorar e Auditoriar seu Servidor Windows para Eventos de Segurança. No cenário dinâmico da infraestrutura de TI, proteger a integridade e a segurança do nosso ambiente de Servidor Windows é fundamental. A monitoração e a auditoria eficazes não são apenas medidas preventivas. Eles são os guardiões vigilantes que garantem a resiliência de nosso sistema contra ameaças potenciais e acesso não autorizado. Este artigo explora os elementos essenciais de monitoramento e auditoria no Servidor Windows, oferecendo informações valiosas sobre as ferramentas e práticas necessárias para reconhecer e abordar eventos de segurança. Ao fazê-lo, fortalece as defesas digitais do nosso ambiente de servidor.

Como Monitorar e Auditoriar seu Servidor Windows para Eventos de Segurança

<Cada sistema em uma rede de uma organização gera arquivos de log de algum tipo. Gerenciar e monitorar esses dados de log é crucial para detectar problemas que ocorrem dentro da rede. Os logs servem como uma fonte preliminar de evidências forenses em caso de um contratempo. Além disso, o monitoramento de logs também ajuda a cumprir os requisitos de conformidade. O Active Directory (AD), a plataforma de gerenciamento de identidade e acesso de grande parte das empresas, deve ser monitorado regularmente. Os eventos que ocorrem em um ambiente AD (plataforma Windows) são classificados e registrados em três categorias principais:

- Logs de aplicativos.

- Logs do sistema.

- Logs de segurança.

Registos de segurança incluem detalhes sobre eventos como registos de início de sessão de conta de utilizador e encerramentos de sessão, modificações a grupos privilegiados, criação, eliminação ou modificação de tarefas agendadas, etc. Estes registos são uma das primeiras evidências forenses que inspecionamos em caso de um contratempo para criar uma linha do tempo e rastrear o caminho do ataque. Monitorizar consistentemente os eventos de segurança e analisar os registos ajuda os administradores de rede a obter insights sobre ataques potenciais que ameaçam a infraestrutura de TI da organização e a melhorar a postura de segurança.

Diferentes Tipos de Registos de Eventos de Segurança

Na segurança digital, entender as nuances dos vários registros de eventos é primordial. Este segmento explora as categorias — desde autenticação até registros de auditoria — essenciais para monitorar e proteger a integridade do sistema. Explore como cada tipo de registro contribui para uma visão abrangente do cenário de segurança e reforça sua estratégia de cibersegurança. Para este artigo, estamos focando mais nos Registros de Segurança. Os seguintes eventos são alguns dos eventos de segurança essenciais que começamos a monitorar em nosso ambiente:

Eventos de Logon de Usuário

Monitorar eventos de logon de usuário é essencial para determinar quais usuários estavam ativos em qualquer momento. No caso de uma violação, identificar usuários específicos acessando recursos de rede é um ótimo ponto de partida para uma investigação. Abaixo estão alguns dos IDs de log de eventos do Windows relacionados a eventos de logon de usuário:

-

- Falhas no Logon – ID do Evento 4771

- Logons bem-sucedidos – ID do Evento 4624

- Falhas causadas por senhas incorretas – ID do Evento 4625

Alterações nos Atributos do Usuário

É vital manter um controle sobre as alterações feitas nos atributos do usuário. Alterações não autorizadas nas propriedades do usuário podem ser um precursor de comprometimento da conta ou ataques internos. Abaixo estão alguns dos IDs de evento associados a eventos críticos de alteração:

-

- O usuário alterou a senha – ID do Evento 4723

- A conta do usuário foi alterada – ID do Evento 4738

Eventos de Bloqueio de Conta

Resolver problemas de bloqueio de conta dos funcionários é uma das tarefas diárias que os administradores de TI realizam. Auditar eventos de bloqueio de conta ajuda a identificar o motivo dos bloqueios e auxilia na resolução rápida do problema. Abaixo estão alguns dos IDs de evento associados a eventos de bloqueio de conta:

-

- Conta de Usuário Bloqueada – ID do Evento 4740

- Conta de Usuário Desbloqueada – ID do Evento 4767

Eventos de Gerenciamento de Grupo

Rastrear alterações na associação de grupos do Active Directory é crucial para identificar acesso não autorizado a recursos e escalonamentos de privilégios. Alterações maliciosas feitas em grupos perturbam o funcionamento de uma organização, pois os usuários podem perder acesso aos recursos necessários para trabalhar eficientemente. Abaixo estão alguns dos IDs de evento associados a eventos críticos de alteração de grupo:

-

- Usuário Adicionado a um Grupo Privilegiado – ID do Evento 4728, 4732, 4756

- Membro adicionado a um grupo padrão – ID do Evento 4728, 4732, 4756, 4761, 4746, 4751

- Membro removido do grupo – ID do Evento 4729, 4733, 4757, 4762, 4747, 4752

Alterações no Objeto de Política de Grupo

Objeto de Política de Grupo (GPO) fornece uma plataforma integrada para configurar e gerenciar configurações de usuário, aplicativos e sistemas operacionais em um ambiente de Diretório Ativo. Manter um olhar atento sobre alterações de política críticas como bloqueio de conta e alterações de política de senha é essencial para detectar e responder instantaneamente a atividades maliciosas. Abaixo estão alguns dos IDs de evento associados a eventos críticos de alteração de GPO:

-

- Alterações na Política de Grupo – ID do Evento 5136

- Exclusões de GPO – ID do Evento 5141

Criação de GPOs – ID do Evento 5137

Atividades de Usuário Privilegiado

O monitoramento das atividades de usuários privilegiados pode permitir que uma organização proteja ativos críticos, identifique atividades anômalas e mitigue ameaças externas e internas. Abaixo estão alguns dos IDs de evento associados a eventos críticos de atividade de usuário privilegiado:

-

- Objeto de serviço de diretório foi modificado – ID do Evento 5236

- Tentativa de redefinir uma senha de conta – ID do Evento 4724

Visualizando Eventos Usando o Visualizador de Eventos do Windows

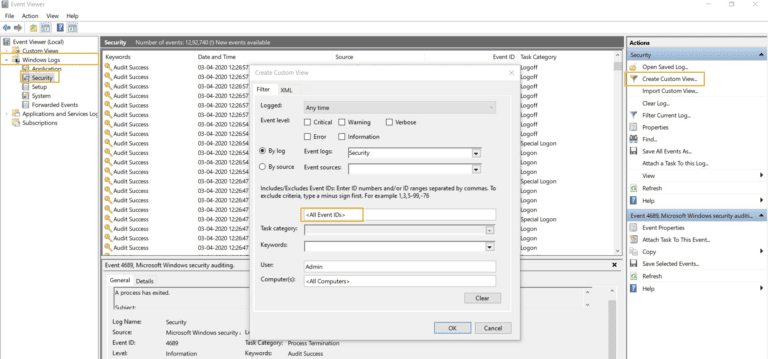

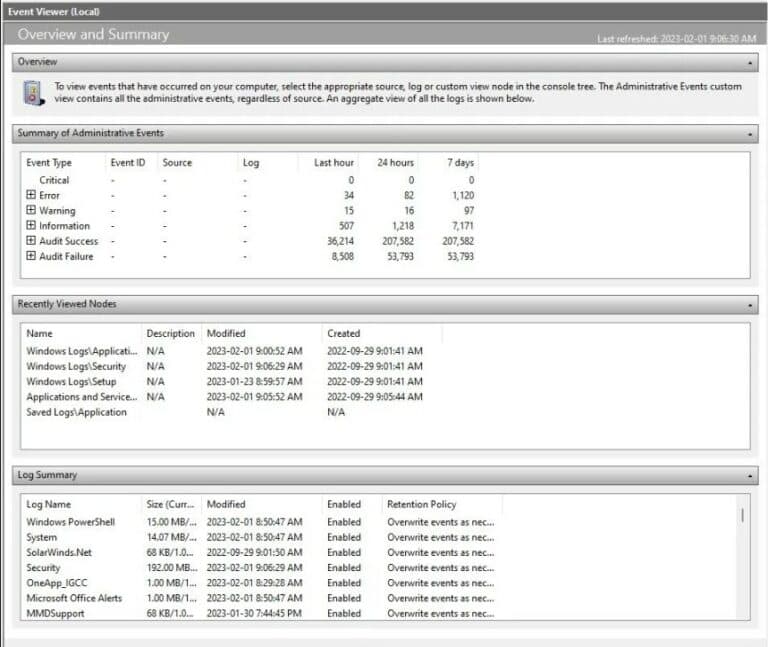

Após habilitar a auditoria, usamos o Visualizador de Eventos para ver os logs e investigar eventos seguindo os passos abaixo mencionados:

- Clique em Iniciar ➔ Ferramentas Administrativas ➔ Visualizador de Eventos

- Clique em Logs do Windows e selecione Segurança. Vemos todos os eventos registrados nos logs de segurança.

- Procure o Evento ID desejado usando a opção Localizar ou crie uma visualização personalizada para encontrar os logs de eventos que procuramos.

O Windows, sendo a plataforma predominante na maioria das redes empresariais, os logs de segurança gerados por estes são volumosos. Fazer a análise de cada evento de segurança registrado manualmente para identificar atividades anômalas é praticamente impossível.

Práticas Recomendadas de Log de Eventos de Segurança do Windows

Sem planejamento, nossas políticas de auditoria do Windows geram altos volumes de dados avassaladores. Devemos seguir algumas estratégias básicas para usar efetivamente os logs de eventos de segurança do Windows para segurança e conformidade. No mais alto nível, devemos entender o agrupamento lógico de recursos e atividades que requerem auditoria.

Gerenciamento de Logs do Windows

- Habilitar Políticas de Auditoria Relevantes: Garanta que políticas de auditoria chave, incluindo logon/logoff de contas, uso de privilégios, acesso a objetos, alteração de políticas e eventos do sistema, sejam ativadas com base nas necessidades de segurança organizacional.

- Revisão Regular e Limpeza de Logs: Realize revisões periódicas e limpe os logs de eventos para evitar problemas de capacidade. Implemente processos de rotação e arquivamento de logs automatizados para um gerenciamento eficiente de logs.

- Log de Centralizado: Utilize ferramentas como Encaminhamento de Eventos do Windows ou soluções de terceiros para centralizar logs, fornecendo uma visão unificada para análise e alerta.

- Política de Retenção de Registos de Eventos: Estabeleça uma política clara de retenção de registos de eventos seguindo os requisitos regulamentares e os padrões de segurança organizacional.

- Monitorização em Tempo Real e Alertas: Implemente monitorização em tempo real para eventos de segurança críticos e configure alertas para IDs de eventos específicos ou padrões para facilitar a deteção proativa de ameaças.

- Controlo de Acesso Seguro: Restrinja o acesso aos registos de eventos a pessoal autorizado, seguindo o princípio do privilégio mínimo para prevenir manipulações não autorizadas.

- Cópias de Segurança de Registos de Eventos: Faça regularmente cópias de segurança dos registos de eventos de segurança para preservar dados em caso de falhas do sistema ou incidentes de segurança. As cópias de segurança são essenciais para análises forenses.

- Mantenha o Sistema Atualizado: A Microsoft atualiza regularmente o sistema operativo Windows e o software de segurança com as últimas correções para abordar vulnerabilidades conhecidas.

- Formação de Pessoal: Fornecer treinamento para o pessoal de TI responsável pela monitorização e gestão de registos de eventos de segurança. Equipá-los com conhecimentos sobre eventos de segurança cotidianos e medidas de resposta apropriadas.

- Integração com Soluções SIEM: Se relevante, incorporar registos de eventos nas soluções de Gestão de Informações e Eventos de Segurança (SIEM) para melhorar as capacidades de análise, correlação e relatório.

Obrigado pelo seu tempo. Concluímos o artigo Como Monitorar e Auditar o Seu Servidor Windows para Eventos de Segurança..

Como Monitorar e Auditar o Seu Servidor Windows para Eventos de Segurança Conclusão

Em conclusão, a meticulosa orquestração da monitorização e auditoria do Windows Server não é apenas uma boa prática; é um imperativo estratégico em cibersegurança. Ao implementar ferramentas de monitorização robustas e práticas de auditoria proativas, as organizações criam uma defesa resiliente contra possíveis ameaças de segurança, garantindo a integridade contínua do seu ambiente de servidor. À medida que o cenário digital evolui, o compromisso com a vigilância através da monitorização e auditoria torna-se um salvaguarda e um pilar para fortalecer as bases de uma infraestrutura de servidor Windows segura e confiável.

Source:

https://infrasos.com/how-to-monitor-and-audit-your-windows-server-for-security-events/