Ataques relacionados à identidade estão acontecendo com frequência e podem resultar em contas de usuário comprometidas. Alguns exemplos desses ataques de identidade são phishing e password spray. Os atacantes estão ficando mais criativos e inteligentes. Um único usuário que não está suficientemente informado sobre os perigos de ameaças como o phishing pode facilmente se tornar o ponto de entrada para essas atividades maliciosas. Daí a importância do Office 365 MFA.

Felizmente, existe mais de uma camada de segurança disponível para proteger as identidades dos usuários do Office 365; Autenticação Multifatorial MFA. A MFA, como o nome sugere, utiliza várias camadas de autenticação. Normalmente, essas são:

- Algo que você sabe (senha, PIN)

- Algo que você tem (chave de segurança, gerador de token)

- Algo que você é (biometria; rosto, impressão digital)

Pense na MFA como a vitamina que você toma. Você pode não gostar, e às vezes é irritante. Mas é isso que ajuda a protegê-lo das coisas ruins. A ideia é que prevenir o roubo de credenciais é melhor do que reagir a ele depois que já aconteceu.

Neste artigo, você aprenderá sobre o controle de acesso aos serviços no Microsoft Office 365 com o uso de MFA e políticas condicionais.

Nota: O nome Office 365 foi substituído pelo termo Microsoft 365. Você pode perceber que ambos os nomes Microsoft 365 e Office 365 podem ser usados indistintamente neste artigo.

Pré-requisitos

Neste artigo, presume-se que você tenha algum conhecimento prático do Office 365 e do Azure Active Directory. Para seguir os exemplos, você deve ter acesso de administrador a um locatário do Office 365, preferencialmente a um locatário de teste. É fortemente desencorajado usar seu locatário de produção do Office 365.

Usando Configurações Padrão de Segurança para Impor Autenticação Multifator

Uma maneira de configurar autenticação multifator para o Office 365 é ativar as configurações padrão de segurança no Azure Active Directory. Ativar as configurações padrão de segurança significa ativar um conjunto padrão de configurações de segurança predefinidas em seu locatário do Office 365.

Essas configurações de segurança incluem:

- Autenticação multifator obrigatória para administradores. As contas de administrador do Office 365 são protegidas usando MFA como um método mais forte de verificação de identidade.

- Autenticação multifator obrigatória para todos os usuários. Todos os usuários devem configurar MFA no Office 365.

- Bloqueio de autenticação legada. Aplicativos de cliente que não usam autenticação moderna ou aqueles que usam protocolos mais antigos como IMAP ou POP3 serão bloqueados de qualquer tentativa de autenticação.

- Proteção de ações privilegiadas. Isso se aplica ao acesso ao Gerenciador de Recursos do Azure para gerenciar seu locatário. Quem estiver acessando o Gerenciador de Recursos do Azure será obrigado a fornecer um método de autenticação adicional.

Nota: Se o seu locatário do Microsoft 365 foi criado em ou após 22 de outubro de 2019, as configurações padrão de segurança podem estar habilitadas em seu locatário.

Algumas coisas a considerar antes de habilitar as configurações padrão de segurança

Se você leu os quatro pontos acima, deverá perceber que, embora ativar as configurações padrão de segurança forneça excelentes benefícios, o impacto potencial deve ser considerado. Planejamento cuidadoso para garantir que o acesso ao Office 365 não seja interrompido.

Uma das situações que você pode precisar considerar antes de habilitar as configurações padrão de segurança é quando você possui scripts do PowerShell usados para automação. Uma vez que você ativa as configurações padrão de segurança, esses scripts podem parar de funcionar.

Outro impacto potencial ocorre se a autenticação moderna não estiver habilitada no Exchange Online. Os clientes do Outlook não conseguirão autenticar usando MFA. Isso causará loops de login e impedirá que os usuários acessem suas caixas de correio.

Nota: O uso das configurações padrão de segurança não oferece controle granular sobre as configurações de segurança aplicadas à organização como um todo. É uma configuração do tipo liga-desliga apenas.

Habilitando Configurações Padrão de Segurança no Azure Active Directory

Aviso Legal: Este artigo não pretende dizer-lhe se deve ativar as predefinições de segurança no seu inquilino do Office 365. Este artigo apenas aborda o “como”. A decisão de ativar as predefinições de segurança é da sua responsabilidade.

O ato de ativar as predefinições de segurança é tão simples como alternar um único interruptor. Na verdade, o processo envolve literalmente apenas a mudança de um interruptor.

Depois de ter feito todas as considerações e ter sido feito um planeamento cuidadoso, siga estes passos para ativar as predefinições de segurança e ativar a MFA no Office 365.

- Primeiro, inicie sessão no Centro de administração do Azure Active Directory.

- Em seguida, vá para Azure Active Directory -> Propriedades.

- Depois, percorra até ao final da página Propriedades e clique no link Gerir Predefinições de Segurança.

- Por último, clique em Sim sob o pop-up Ativar Predefinições de Segurança, e clique em Guardar.

Pode consultar a demonstração abaixo. Como pode ver, no final, deverá receber uma confirmação na parte superior direita da página de que a política predefinida foi guardada com sucesso.

Testar a Experiência de Configuração da MFA do Office 365

O que acontece após a MFA ser ativada? Os utilizadores são automaticamente bloqueados, ou terão a opção de continuar sem MFA dentro de um determinado período de tempo? É isso que irá descobrir nesta secção.

Assim como em qualquer alteração de configuração, qualquer administrador que se preze faria o esforço extra para confirmar se as configurações que eles estabeleceram realmente funcionam.

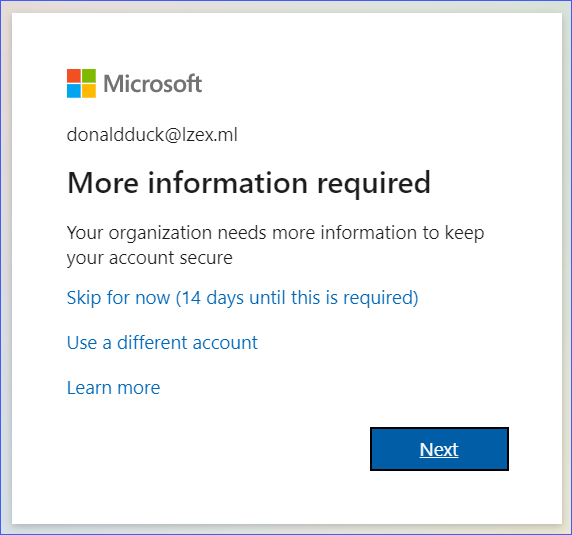

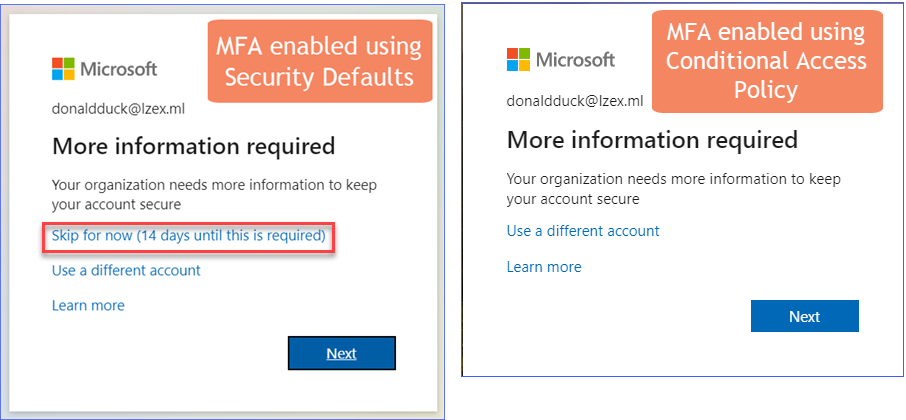

Os usuários podem não perceber imediatamente que a autenticação multifator (MFA) foi ativada, especialmente se já estiverem conectados ao Office 365. Mas na próxima vez que os usuários forem solicitados a fazer login no Microsoft 365 novamente, eles verão uma mensagem de login adicional como a mostrada abaixo.

Como você pode ver na imagem acima, o usuário é apresentado a algumas opções. A opção Pular por enquanto significa que o usuário pode fazer login sem precisar da MFA até que o período de carência termine. No entanto, se o usuário clicar no botão Próximo, o processo de configuração da conta para a MFA será iniciado.

Suponha que o usuário tenha clicado no botão Próximo. Normalmente, também há uma opção para especificar um número de telefone onde o usuário pode receber o código de autenticação como mensagem de texto. Mas, na demonstração abaixo, o usuário optou por configurar o aplicativo autenticador da Microsoft.

A partir deste ponto, sempre que um usuário fizer login no Office 365, eles terão que realizar outra etapa para aprovar ou fornecer um código para passar pela autenticação.

Nota: Para aplicativos e protocolos mais antigos que não suportam o uso de autenticação moderna e MFA, senhas de aplicativos podem ser usadas em vez disso. Para obter mais informações, visite Criar uma senha de aplicativo para o Microsoft 365

Usando Políticas de Acesso Condicional para Aplicar Autenticação Multifator

Implementar políticas condicionais permite um controle mais preciso sobre as configurações de segurança, ao contrário de habilitar padrões de segurança onde as alterações são aplicadas uniformemente em toda a organização. No entanto, as políticas de acesso condicional exigem uma licença Azure AD Premium (P1).

Alguns exemplos de controle granular que podem ser alcançados com políticas condicionais incluem:

- Escolher quais recursos do Office 365 exigirão autenticação multifator (MFA).

- Permitir acesso aos recursos apenas quando a origem é de uma localização confiável.

- Especificar aplicativos aprovados para acessar recursos do Office 365, como Exchange Online e SharePoint Online.

A lista acima abrange apenas alguns cenários nos quais políticas de acesso condicional podem ser aplicadas. Nas próximas seções, haverá exemplos que mostram como criar políticas condicionais e testá-las.

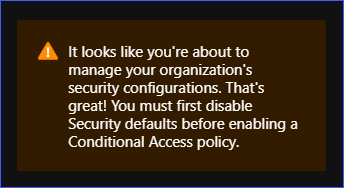

Nota: O uso de políticas de acesso condicional requer que os padrões de segurança estejam desativados. Isso significa que também desativará a autenticação multifator no Office 365 até que você ative suas novas políticas condicionais.

Criando uma Política de Acesso Condicional no Office 365 para Habilitar MFA

Existem momentos em que sua organização pode decidir que apenas um serviço específico precisa ser protegido com MFA. Neste exemplo, você aprenderá como criar uma política de acesso condicional de amostra para exigir MFA apenas ao acessar o Exchange Online.

Políticas de Acesso Condicional só podem ser criadas no modo Somente Relatório se os padrões de segurança estiverem habilitados em sua organização. Você deve desativar os padrões de segurança primeiro antes de ativar políticas de acesso condicional. Caso contrário, você encontrará a mensagem semelhante à abaixo.

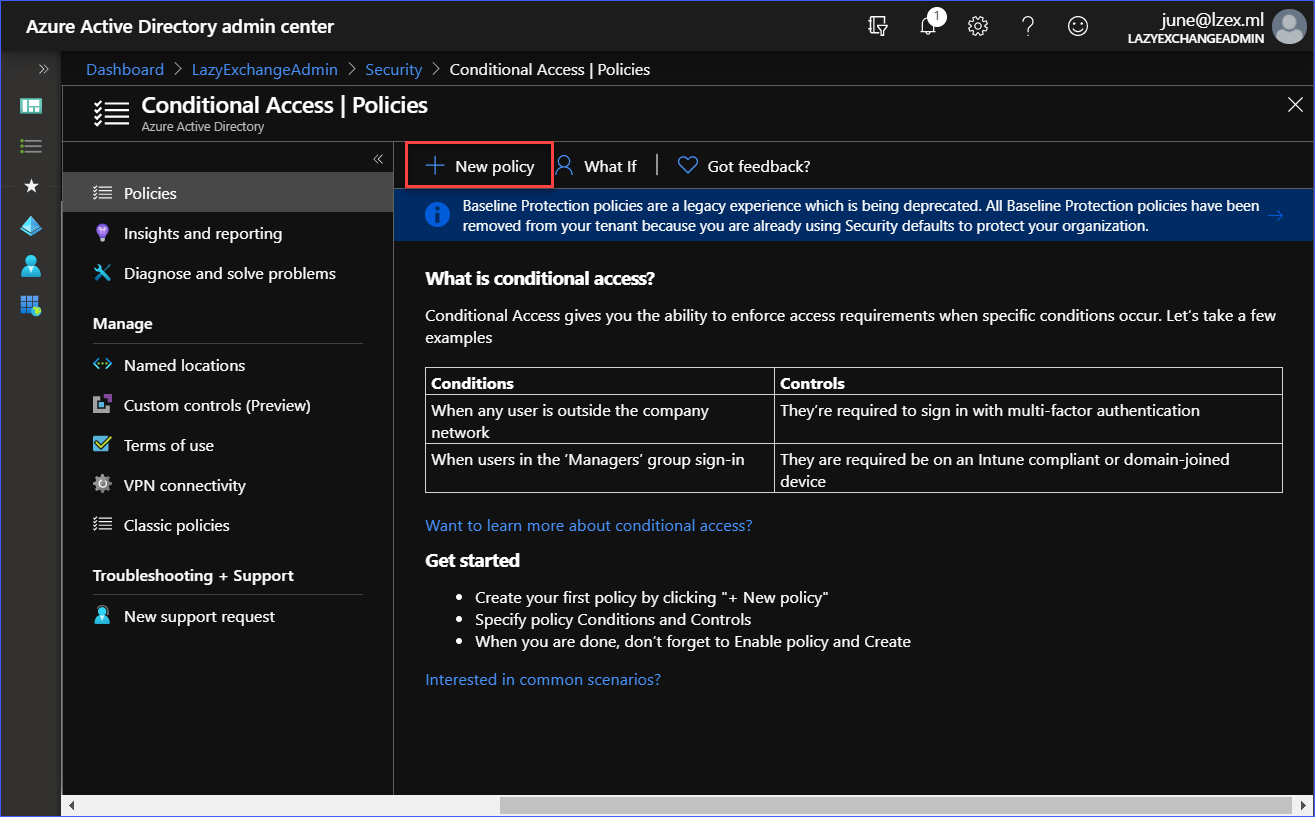

Para criar uma nova política de acesso condicional, faça login no Centro de Administração do Azure Active Directory. Em seguida, vá para Azure Active Directory —> Segurança. Você verá a página Acesso Condicional | Políticas como a mostrada abaixo. Clique no botão Nova política para começar a criar uma nova política.

Em seguida, crie a política com as seguintes configurações:

- Nome: Exigir MFA para Exchange Online

- Atribuições: Todos os usuários (sem exclusões)

- Aplicativo de nuvem ou ações: Office 365 Exchange Online

- Controles de acesso: Exigir autenticação multi-fator

- Habilitar política: Ativado

Você pode se referir à demonstração abaixo para criar a nova política.

Como você pode ver na demonstração acima, a política condicional com o nome Exigir MFA para Exchange Online foi criada e ativada. Com base nas configurações da política, ela é aplicada a todos os usuários ao fazer login no Exchange Online, então MFA será necessário.

Testando a Aplicação da Política de Acesso Condicional MFA

Quando a autenticação multi-fator é habilitada por meio de uma política de acesso condicional, os usuários serão obrigados a se registrar e configurar suas credenciais MFA.

Ao contrário de quando o MFA foi habilitado a partir dos padrões de segurança, não há opção para pular o registro MFA ao usar políticas de acesso condicional.

A demonstração abaixo mostra que fazer login no Exchange Online exigirá que o usuário aprove a solicitação de login usando o aplicativo Microsoft Authenticator.

Em contraste, fazer login no site do SharePoint Online não requer MFA, como visto na demonstração abaixo.

Este é apenas um exemplo de uso de políticas de acesso condicional para controlar o acesso ao Office 365 e habilitar o MFA. Aqui estão outras coisas que você pode querer experimentar neste ponto:

- Inclua o SharePoint Online como alvo da política condicional para forçar o MFA.

- Exija o MFA ao acessar o Exchange Online, mas apenas se a origem for do navegador (OWA). Se o acesso estiver vindo do cliente Outlook Desktop, ele deve ser excluído do MFA.

- Crie uma política para permitir apenas o acesso móvel ao Exchange Online e ao SharePoint Online usando os aplicativos móveis aprovados do Office 365 (por exemplo, Outlook para IOS/Android)

Reinicialização do Registro de Autenticação Multifatorial

A Microsoft publicou extensos documentos sobre a solução de problemas relacionados ao MFA. Você pode visualizar esses artigos a partir destes links:

- Problemas comuns com a verificação em duas etapas e sua conta de trabalho ou escola

- Solução de problemas de problemas de Autenticação Multifatorial do Azure

Além dos mencionados acima, haverá momentos em que o registro de MFA de um usuário precisará ser redefinido. Algumas instâncias em que uma redefinição de MFA seria necessária são quando o usuário trocou de celular ou mudou de número de telefone.

E, se os usuários não conseguirem fazer login por não atenderem aos requisitos de entrada do MFA, os administradores podem redefinir o registro de MFA para os usuários. Em seguida, o usuário será solicitado a registrar-se novamente com o MFA durante sua próxima tentativa de login.

Há algumas maneiras de redefinir o registro de MFA de um usuário.

Redefinindo o Registro de MFA a partir do Centro de Administração do Microsoft 365

Para redefinir o registro de MFA de um usuário, faça login no Centro de Administração do Microsoft 365. Em seguida, vá para Usuários -> Usuários Ativos e clique no botão Autenticação Multi-Fator.

Você será levado à página de autenticação multi-fator. Em seguida, selecione o nome do usuário na lista e clique no link Gerenciar configurações do usuário. Marque Exigir que os usuários selecionados forneçam métodos de contato novamente, e então clique em Salvar. Veja a demonstração abaixo.

Redefinindo o Registro de MFA a partir do Centro de Administração do Azure Active Directory

O registro de MFA também pode ser limpo a partir do Centro de Administração do Azure Active Directory.

Para redefinir o registro do MFA usando este método, vá para Active Directory —> Usuários. Em seguida, clique no usuário da lista. Uma vez na página de propriedades do usuário, role para baixo até encontrar o link que diz Métodos de Autenticação e clique nele. Por fim, clique no botão Exigir novo registro do MFA.

Consulte a demonstração abaixo de como redefinir o registro do MFA.

Redefinindo o Registro do MFA usando o Office 365 PowerShell

Este método requer a conexão com o Office 365 PowerShell. Quando a sessão do PowerShell já estiver estabelecida, copie o código abaixo e cole-o no console do PowerShell para executá-lo.

Certifique-se de alterar primeiro o valor da variável $upn para o nome principal de usuário correto do usuário. Você pode consultar os comentários acima de cada comando para saber mais sobre o que cada linha de comando faz.

Se o código acima for executado com sucesso, então não haverá saída retornada na tela. A saída se parecerá com a demonstração abaixo.

Conclusão

Neste artigo, você aprendeu que há mais de uma maneira de habilitar a autenticação multifator para os usuários do Microsoft 365. Essas duas opções – padrões de segurança e política de acesso condicional – utilizam os métodos de MFA já incluídos no Office 365 e no Azure AD.

Você também aprendeu a diferença na experiência do usuário MFA, dependendo de como o MFA foi habilitado. Com padrões de segurança, o MFA é habilitado em toda a locatário sem oportunidades de personalização.

Impondo o MFA por meio de políticas de acesso condicional, você tem várias opções de configuração sobre como controlar o acesso aos serviços do Office 365. No entanto, esta opção requer uma licença Premium do Azure AD, o que nem sempre é uma opção para todas as organizações.

Além disso, você aprendeu algumas maneiras diferentes de redefinir o registro MFA dos usuários. Essas formas de redefinição do MFA incluem o centro de administração do Microsoft 365, o centro de administração do Azure Active Directory e o PowerShell do Office 365.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

Leitura Adicional

- O que é Phishing?

- O que é Password Spraying?

- Acesso Condicional ao Azure Active Directory

- Segurança Padrão do Azure Active Directory

- O que são as Seguranças Padrão do Azure AD e deve usá-las?

- Como: Exigir aplicativos de cliente aprovados para acesso a aplicativos na nuvem com Condicional de AcessoCriar uma senha de aplicativo para o Microsoft 365