Top 10 Melhores Ferramentas SIEM para Monitoramento de Ataques Cibernéticos (Vantagens e Desvantagens). Neste breve guia, apresentamos o SIEM e, em seguida, vamos aos 10 principais SIEM, que ajudam você a monitorar segurança cibernética ataques.

Hoje, para manter uma rede segura, é necessário ter ferramentas de segurança robustas e avançadas. Entre elas está a ferramenta SIEM. Principalmente, aquela que fornece análise em tempo real do hardware da rede, mantém um olhar atento e alerta você sempre que houver alguma atividade suspeita.

Vendo sua popularidade, listamos as dez melhores ferramentas SIEM que você pode usar para monitorar qualquer ataque cibernético. Então, sem mais delongas, vamos direto ao assunto.

Vamos começar com os Top 10 Melhores SIEM para Monitoramento de Ataques Cibernéticos.

O que é SIEM?

Fonte da Imagem: wallarm.com

SIEM, ou Segurança da Informação e Gerenciamento de Eventos, compreende pacotes de software que variam de Sistemas de Gerenciamento de Log a Gerenciamento de Informações de Segurança e Correlação de Eventos de Segurança. Em outras palavras, é um conjunto de ferramentas que trabalham juntas para proteger sua rede. A ideia é fornecer ao usuário uma visão 360 dentro de um sistema, tornando a identificação de atividades suspeitas sem esforço.

Embora este sistema não seja à prova de falhas, é um indicador crítico das políticas de segurança cibernética definidas pelas organizações. Além disso, suas capacidades superiores de gerenciamento de logs os tornaram um hub central de transparência de rede.

Geralmente, programas de segurança operam em uma escala micro. Além disso, aborda mais ameaças menores, mas perde a visão geral dos ataques cibernéticos. Mesmo que o Sistema de Detecção de Intrusão (IDS) faça mais do que apenas monitorar pacotes e endereços IP, os logs de serviço mostram apenas suas sessões e alterações de configuração. No entanto, com a ajuda de SIEM, você pode obter uma visão completa de qualquer incidente de segurança usando monitoramento em tempo real e análise de logs de eventos.

Por que o SIEM é importante?

Afinal, o SIEM se tornou um componente crucial das organizações modernas. Todo usuário ou rastreador deixa uma trilha virtual nos dados de log de uma rede. Este sistema usa esses dados de log para gerar insights a partir de ataques e eventos passados. Em troca, ajuda o sistema a identificar a ocorrência de um ataque e permite que você veja como e por que isso aconteceu.

Além disso, à medida que as organizações se modernizam e ampliam para infraestruturas de TI cada vez mais complexas, essa ferramenta se torna ainda mais crítica. Ao contrário da crença popular, firewalls e antivírus não podem proteger completamente a rede. Mesmo com essas medidas de segurança em vigor, ataques de zero dia podem invadir o sistema.

No entanto, ao usar o SIEM, você pode enfrentar esse problema, pois ele detecta atividade de ataque e avalia-a em relação ao comportamento passado na rede. Além disso, ele diferencia o comportamento como uso legítimo e atividade mal-intencionada. Dessa forma, a proteção de incidentes de um sistema aumenta e qualquer dano ao sistema ou propriedade virtual diminui.

O uso do SIEM também pode permitir que você cumpra várias regulamentações de gerenciamento cibernético do setor. Esse melhor sistema fornece a você os requisitos regulatórios apropriados e transparência sobre o log. Dessa forma, você gera insights e melhorias claras.

Top 10 Melhores Ferramentas SIEM para Monitoramento de Ataques Cibernéticos

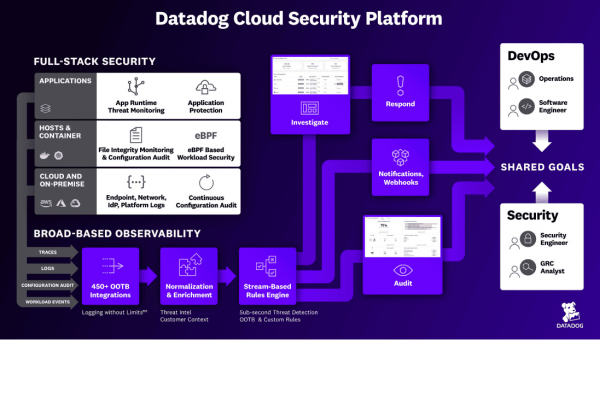

1. Datadog Security Monitoring

Primeiro na lista das Top 10 Melhores Ferramentas SIEM para Monitoramento de Ataques Cibernéticos está Datadog Security Monitoring. Certamente, a plataforma monitora em tempo real e dados de logs, considerando as razões certas. Em seguida, identifica automaticamente cada evento. Isso inclui verificar as vulnerabilidades ou atividade suspeita e relatar isso aos profissionais de TI. Essa ferramenta coleta informações locais por meio de um agente que envia todos os registros para seu servidor. Em seguida, analisa todas as notificações recebidas e empilha-as em um arquivo.

Características do Datadog Security Monitoring

As características críticas fornecidas por este SIEM são:

- Detecção instantânea por meio do monitoramento em tempo real.

- Permite acesso a logs, rastreamentos, métricas, etc.

- Fornece várias integrações para personalizar sua segurança.

- Configuração rápida e única.

Vantagens do Datadog Security Monitoring

- Fornece detecção de ameaças em tempo real.

- Visibilidade completa da segurança com mais de 500 integrações.

- Fornece uma avaliação gratuita de 14 dias.

- Configuração rápida e sem esforço e funciona imediatamente.

Desvantagens do Datadog Security Monitoring

- Várias funcionalidades tornam o processo esmagador.

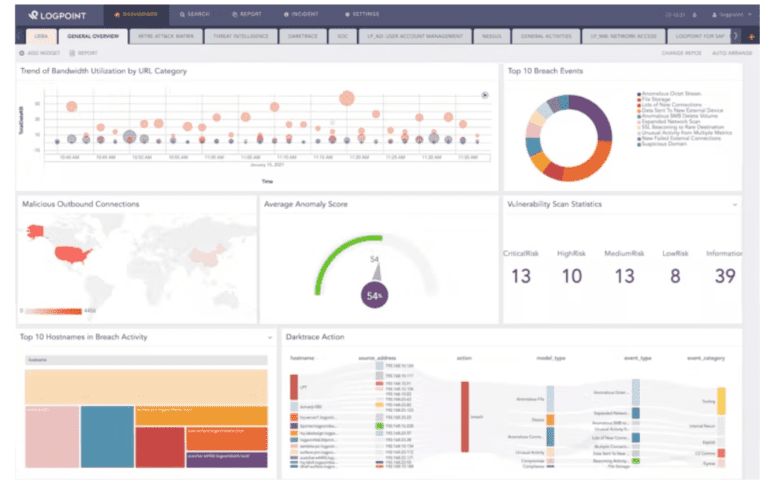

2. LogPoint

LogPoint é um sistema SIEM local que usa detecção de anomalias para caçar ameaças. Ele também registra a atividade de cada usuário usando processos de aprendizagem de máquina. Dessa forma, estabelece uma linha de base para detectar comportamento incomum, acionando acompanhamento de atividade focada rastreamento. A técnica é conhecida como Análise Comportamental de Usuários e Entidades (UEBA).

Características do LogPoint

As características críticas do LogPoint são as seguintes:

- Estabelecimento de linha de base de atividade usando UEBA.

- Fornece Feed de Inteligência de Ameaça.

- Possui processamento eficiente.

- Detecção de tomada de conta.

Vantagens do LogPoint

- Fornece orquestração com outras ferramentas.

- Executa relatórios de GDPR reporting.

- Constitui regras de detecção de ameaças.

- Possui detecção de ameaças internas.

Contras do LogPoint

- Não oferece nenhum teste grátis.

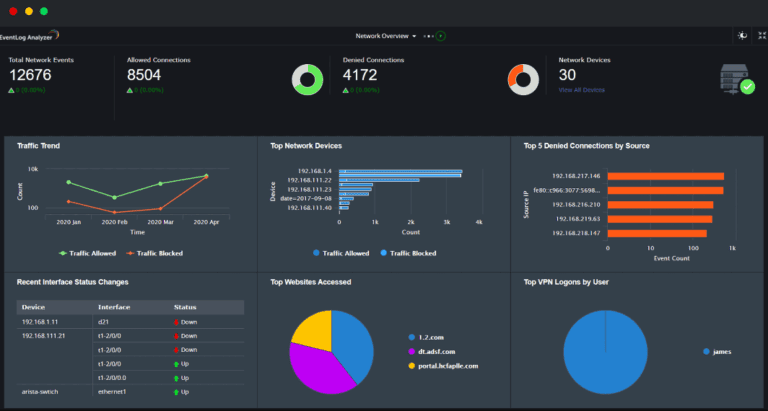

3. ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer A ferramenta SIEM ajuda a gerenciar logs e obter informações de segurança e desempenho deles. Ele coleta o log de eventos do Windows e mensagens Syslog e as organiza em arquivos. Em seguida, rotaciona os arquivos em um local apropriado e diretórios significativos para acessá-los facilmente. Também protege os arquivos de serem adulterados.

Recursos do ManageEngine EventLog Analyzer

Os recursos essenciais que oferece são:

- Detecção de intrusão ao vivo

- Mecanismo de alerta.

- Windows Log de Eventos e mensagens Syslog.

Vantagens do ManageEngine EventLog Analyzer

- É uma plataforma multi disponível tanto no Linux quanto no Windows.

- Oferece uma versão de teste gratuita.

- Suporta auditoria de conformidade gratuita para cada padrão crucial, incluindo HIPAA, FISMA, PCI, etc.

- Fornece um recurso de alerta inteligente que ajuda a mitigar a falsa positividade e torna o processo de priorização de eventos específicos ou áreas da rede.

Desvantagens do ManageEngine EventLog Analyzer

- Como é um produto rico em recursos, os novos usuários acham difícil de usar e investem muito de seu tempo aprendendo sobre ele.

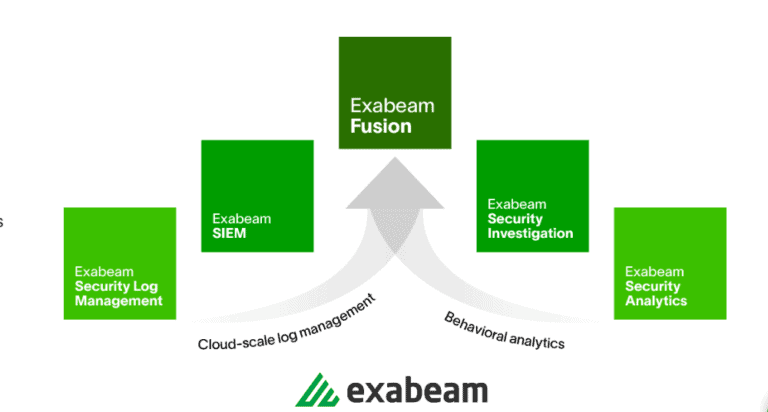

4. Exabeam Fusion

Exabeam Fusion permite que analistas de TI coletem dados de log valiosos e usem o comportamento para detectar violações. Também responde a incidentes automaticamente. Essa solução SIEM abrangente usa uma estratégia rica em comportamento para detectar ameaças, agregar eventos relevantes, excluir eventos admissíveis e usar aprendizado de máquina para detectar violações em tempo real. Além disso, ele melhora a taxa de detecção, garantindo considerar todas as alertas.

Características do Exabeam Fusion

O Exabeam Fusion oferece as seguintes características:

- Pode adaptar a linha de base por meio de UEBA.

- Constitui SOAR para detecção e resposta.

Vantagens do Exabeam Fusion

- Arquitetura de dados ilimitada

- Capacidades de automação

- Análise avançada

Desvantagens do Exabeam Fusion

- Não fornece nenhuma versão de teste gratuita ou lista de preços.

5. Gerenciador de Eventos de Segurança SolarWinds

SolarWinds Security Event Manager software ajuda a melhorar a postura de segurança. Esta ferramenta demonstra conformidade usando uma solução de gerenciamento de informações e eventos de segurança leve, pronta para usar e acessível. Seu detalhado incidente de resposta em tempo real o torna adequado para aqueles que buscam explorar os logs de eventos do Windows para proteger sua infraestrutura de rede de ameaças futuras.

Recursos do SolarWinds Security Event Manager

- Coleta centralizada de logs e normalização.

- Licenciamento simples e acessível.

- Detecção e resposta automatizadas a ameaças.

- Monitoramento de integridade de arquivos embutido monitoramento.

- Ferramentas de relatórios de conformidade integradas.

- Dashboard intuitivo e interface do usuário.

Prós do SolarWinds Security Event Manager

- Oferece uma avaliação gratuita de 30 dias.

- É focado em empresas e oferece uma ampla gama de integrações.

- Fornece um processo de filtragem de logs direto.

- É uma ferramenta de análise histórica que ajuda a identificar comportamento estranho na rede.

- Fornece dezenas de modelos

Contras do SolarWinds Security Event Manager

- É um produto avançado usado apenas por profissionais. Para iniciantes, leva algum tempo para aprender.

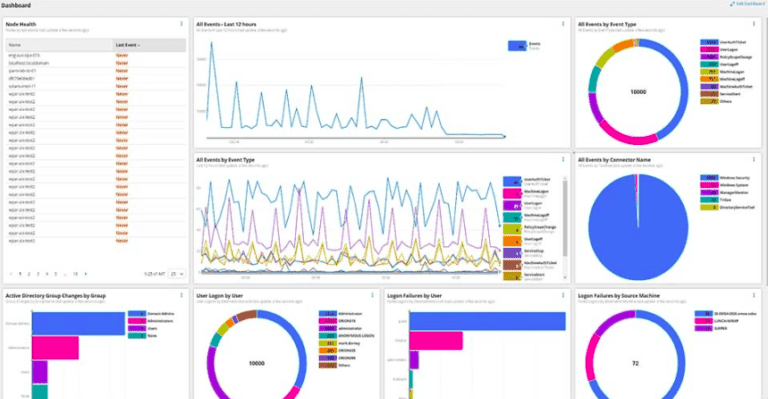

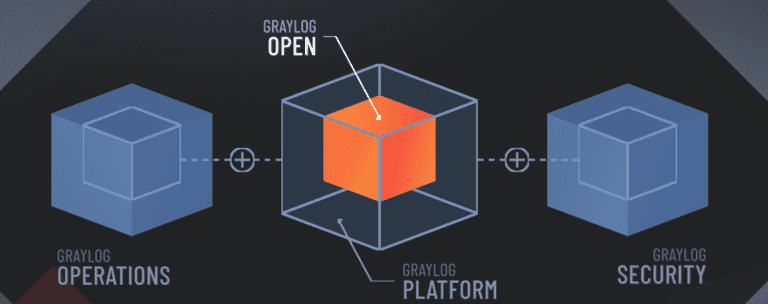

6. Graylog

Graylog é um sistema de gerenciamento de logs que inclui pacotes como um coletor de dados para buscar mensagens de log derivadas do sistema operacional. Também obtém dados de log de outras aplicações integradas ao pacote.

Recursos do Graylog

Os recursos essenciais desta ferramenta são:

- Syslog e Windows Event.

- Consolidação.

- Coletor de dados.

- Integrações de aplicativos.

Prós do Graylog

- Adapta funções de SIEM.

- Relatórios em formatos.

- Fornece orquestração.

- Ferramenta de consulta ad hoc.

Contras do Graylog

- Difícil de instalar no Windows

7. ManageEngine Log360

OSSEC é um dos melhores Sistemas de Prevenção de Intrusões Baseados em Host (HIDS) que torna os serviços realizados pelos sistemas SIM intercambiáveis. Esta ferramenta concentra-se principalmente nas informações disponíveis nos arquivos de log para procurar evidências de intrusão. Além de ler os arquivos de log, também monitora os checksums de arquivos para detectar adulterações.

Recursos do OSSEC

Os recursos do OSSEC são:

- Gerenciamento de arquivos de log.

- Livre para usar.

- Opção de pacote de suporte.

Prós do OSSEC

- Funciona tanto como SIEM quanto HIDS.

- Interface personalizável e altamente visual.

- Contras do OSSEC

Sua versão de código aberto não oferece suporte pago.

- Requer uma ferramenta secundária para análises adicionais.

9. AlienVault Unified Security Management

OSSEC é um dos melhores Sistemas de Prevenção de Intrusão Baseados em Host (HIDS) que torna os serviços executados por sistemas SIM intercambiáveis. Esta ferramenta se concentra principalmente na informação disponível nos arquivos de log para procurar evidências de intrusão. Além de ler através dos arquivos de log, também monitora as somas de verificação dos arquivos para detectar adulteração.

Recursos do OSSEC

Os recursos do OSSEC são:

- Gerenciamento de arquivos de log.

- Gratuito para usar.

- Opção de suporte de pacote.

Vantagens do OSSEC

- Suporta vários sistemas operacionais como Linux, Windows, Mac e Unix.

- Possui modelos construídos pela comunidade que permitem que você inicie o processo imediatamente.

- Funciona tanto como SIEM quanto como HIDS.

- Interface personalizável e altamente visual.

Desvantagens do OSSEC

- Sua versão de código aberto não fornece suporte pago.

- Requer uma ferramenta secundária para análise adicional.

9. AlienVault Unified Security Management

Em seguida na lista dos 10 Melhores Ferramentas de SIEM para Monitoramento de Ataques Cibernéticos está AlienVault Unified Security Management. Um dos softwares de SIEM com preço mais competitivo. Mas, vem com ofertas muito atraentes. Esta solução SIEM tradicional possui detecção de intrusão embutida, monitoramento comportamental monitoramento e avaliação de vulnerabilidades. Possui análise embutida que as pessoas geralmente esperam de uma plataforma escalável.

Recursos do AlienVault

Os recursos do software AlienVault são:

- Monitoramento comportamental.

- Detecção de intrusão.

Prós do AlienVault

- Com a ajuda da inteligência artificial, você pode caçar ameaças sem esforço.

- Seu User Power Portal permite que os clientes compartilhem seus dados de ameaça e melhorem o sistema.

- Esta ferramenta não apenas escaneia arquivos de log, mas também fornece relatórios de avaliação de vulnerabilidades baseados em dispositivos e aplicativos escaneados.

Contras do AlienVault

- Não oferece um período de teste mais longo.

- Não ter opções de integração suficientes.

- Os logs se tornam mais difíceis de pesquisar e ler.

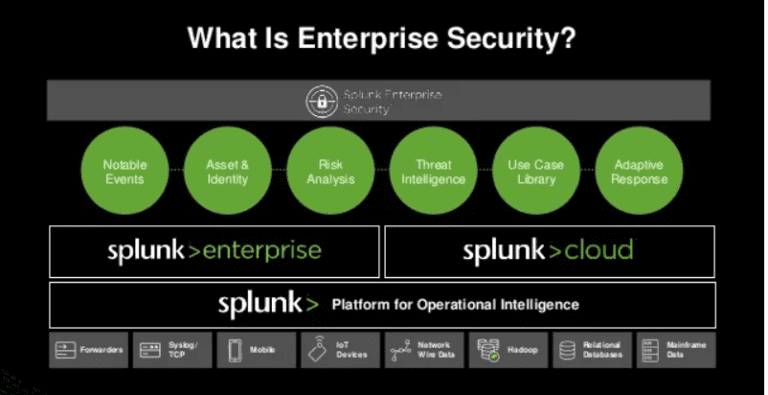

10. Splunk Enterprise Security

Splunk é um dos softwares SIEM mais populares do mundo. Ele incorporou análise em seu sistema. Além disso, monitora redes e máquinas em tempo real, enquanto o sistema busca possíveis vulnerabilidades. Também identifica comportamento anormal na web.

Funcionalidades do Splunk

As funcionalidades deste software são:

- Investigador de ativos.

- Monitora rede em tempo real.

- Analisa dados passados.

Vantagens do Splunk

- Priorizar eventos com facilidade.

- Disponível tanto para Linux quanto para Windows.

- Detectar ameaças usando análise comportamental.

- Focado em empresas.

- Uma excelente interface do usuário com alto impacto visual e opções de personalização fáceis.

Desvantagens do Splunk

- Adequado apenas para grandes empresas.

- Não possui preços transparentes. Você precisa esperar pelos orçamentos.

- Usa a Linguagem de Processamento de Busca (SPL) para aumentar a curva de aprendizado e consultas.

Obrigado por ler Top 10 Melhores Ferramentas SIEM para Monitoramento de Ataques Cibernéticos (Vantagens e Desvantagens). Vamos concluir.

Top 10 Melhores Ferramentas SIEM para Monitoramento de Ataques Cibernéticos (Vantagens e Desvantagens) Conclusão

Para resumir, a SIEM é uma ferramenta poderosa que organizações de todos os tamanhos podem utilizar e obter benefícios. Se você também está pensando em adicionar essa ferramenta ao seu atual ambiente de segurança, certifique-se de analisar seus prós e contras e recursos para adaptar suas necessidades de segurança de rede. Acima estão algumas opções sólidas que você pode verificar e aumentar a segurança de sua rede.

Source:

https://infrasos.com/top-10-best-siem-tools-for-cyber-attack-monitoring/