Há constantes níveis elevados de ataques e varreduras de portas em servidores Linux o tempo todo, enquanto um firewall adequadamente configurado e atualizações regulares do sistema de segurança adicionam uma camada extra para manter o sistema seguro, mas você também deve verificar frequentemente se alguém conseguiu entrar. Isso também ajudará a garantir que seu servidor permaneça livre de qualquer programa que vise perturbar seu funcionamento normal.

As ferramentas apresentadas neste artigo são criadas para essas varreduras de segurança e são capazes de identificar Vírus, malware, Rootkits e comportamentos Maliciosos. Você pode usar essas ferramentas para fazer varreduras regulares no sistema, por exemplo, todas as noites e enviar relatórios para o seu endereço de email.

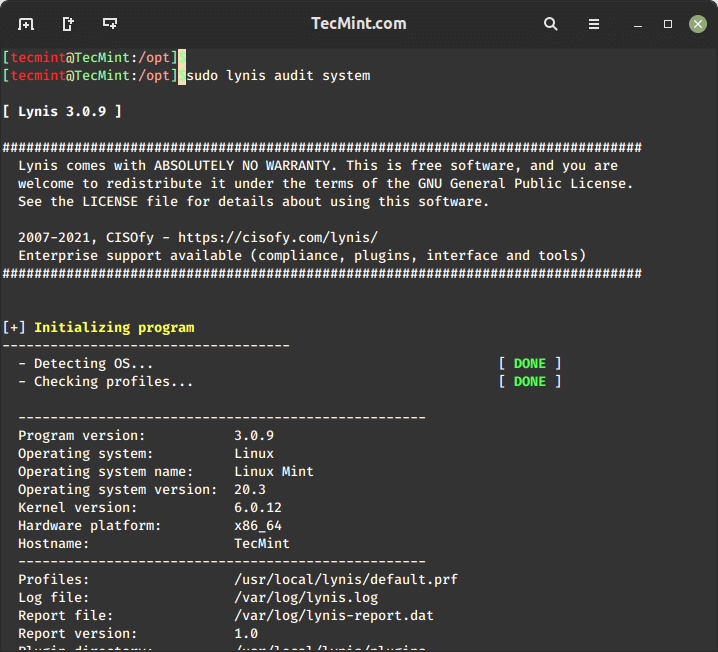

1. Lynis – Auditoria de Segurança e Scanner de Rootkit

Lynis é uma ferramenta de auditoria e varredura de segurança gratuita, de código aberto, poderosa e popular para sistemas operacionais do tipo Unix/Linux. É uma ferramenta de varredura de malware e detecção de vulnerabilidades que verifica os sistemas para obter informações de segurança e problemas, integridade de arquivos, erros de configuração; realiza auditoria de firewall, verifica o software instalado, permissões de arquivos/diretórios e muito mais.

É importante ressaltar que não realiza automaticamente qualquer endurecimento do sistema, no entanto, simplesmente oferece sugestões que permitem que você endureça seu servidor.

Vamos instalar a versão mais recente do Lynis (ou seja, 3.0.9) a partir das fontes, usando os seguintes comandos.

cd /opt/ sudo wget https://downloads.cisofy.com/lynis/lynis-3.0.9.tar.gz sudo tar xvzf lynis-3.0.9.tar.gz sudo mv lynis /usr/local/ sudo ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Agora você pode realizar a verificação do sistema com o comando abaixo.

sudo lynis audit system

Para executar o lynis automaticamente todas as noites, adicione a seguinte entrada cron, que será executada às 3 da manhã e enviará relatórios para o seu endereço de e-mail.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" [email protected]

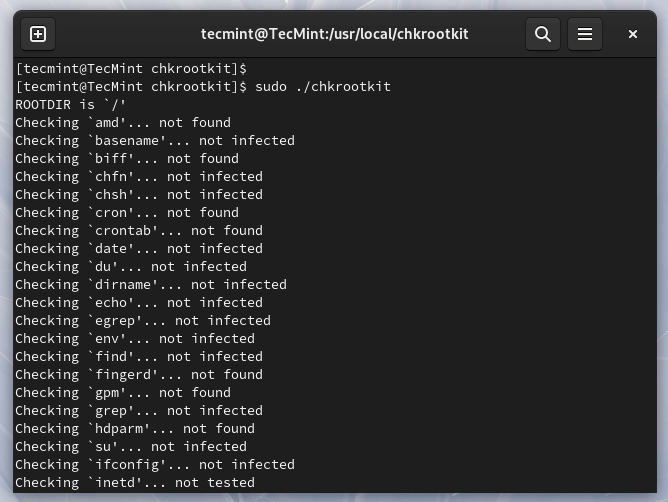

2. Chkrootkit – Um Scanner de Rootkit para Linux

Chkrootkit é também outro detector de rootkit gratuito e de código aberto que verifica localmente sinais de um rootkit em sistemas Unix-like. Ajuda a detectar falhas de segurança ocultas.

O pacote chkrootkit consiste em um script shell que verifica binários do sistema para modificações de rootkit e uma série de programas que verificam várias questões de segurança.

A ferramenta chkrootkit pode ser instalada usando o seguinte comando em sistemas baseados no Debian.

sudo apt install chkrootkit

Em sistemas baseados em RHEL, você precisa instalá-lo a partir das fontes usando os seguintes comandos.

sudo yum update sudo yum install wget gcc-c++ glibc-static sudo wget -c ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz sudo tar –xzf chkrootkit.tar.gz sudo mkdir /usr/local/chkrootkit sudo mv chkrootkit-0.58b/* /usr/local/chkrootkit cd /usr/local/chkrootkit sudo make sense

Para verificar seu servidor com Chkrootkit execute o seguinte comando.

sudo chkrootkit OR sudo /usr/local/chkrootkit/chkrootkit

Uma vez executado, ele começará a verificar seu sistema para malware e Rootkits conhecidos e, após o término do processo, você poderá ver o resumo do relatório.

Para executar Chkrootkit automaticamente todas as noites, adicione a seguinte entrada de cron, que será executada às 3 da manhã e enviará relatórios para seu endereço de e-mail.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" [email protected]

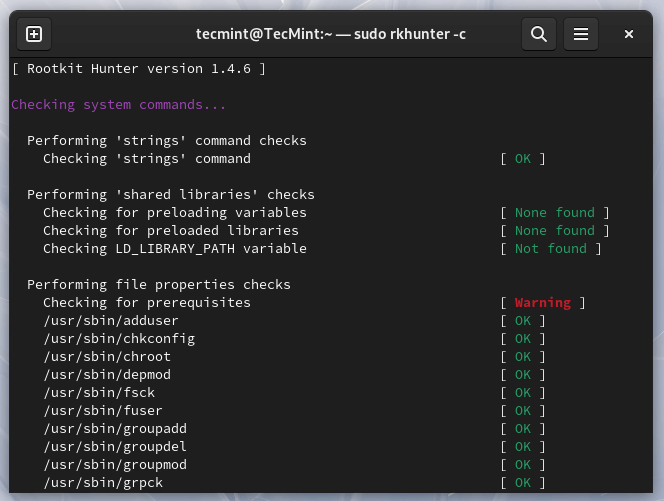

3. Rkhunter – Escaneadores de Rootkit para Linux

RootKit Hunter é uma ferramenta gratuita, de código aberto, poderosa, fácil de usar e bem conhecida para escanear backdoors, rootkits e exploits locais em sistemas POSIX compatíveis, como Linux.

Como o nome sugere, é um caçador de rootkits, uma ferramenta de monitoramento e análise de segurança que examina minuciosamente um sistema para detectar buracos de segurança ocultos.

A ferramenta rkhunter pode ser instalada usando o seguinte comando em Ubuntu e sistemas baseados em RHEL.

sudo apt install rkhunter [On Debian systems] sudo yum install rkhunter [On RHEL systems]

Para verificar seu servidor com rkhunter execute o seguinte comando.

sudo rkhunter -c

Para executar rkhunter automaticamente todas as noites, adicione a seguinte entrada de cron, que será executada às 3 da manhã e enviará relatórios para seu endereço de e-mail.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" [email protected]

4. ClamAV – Toolkit de Software Antivírus

ClamAV é um motor antivírus de código aberto, versátil, popular e multiplataforma para detectar vírus, malware, trojans e outros programas maliciosos em um computador.

É um dos melhores programas antivírus gratuitos para Linux e o padrão de código aberto para o software de varredura de gateway de correio que é compatível com quase todos os formatos de arquivo de correio.

Ele suporta atualizações de banco de dados de vírus em todos os sistemas e varredura em acesso em apenas Linux. Além disso, ele pode varrer dentro de arquivos compactados e arquivos de arquivos e suporta formatos como Zip, Tar, 7Zip e Rar entre outros e outras características.

O ClamAV pode ser instalado usando o seguinte comando em sistemas baseados em Debian.

sudo apt install clamav

O ClamAV pode ser instalado usando o seguinte comando em sistemas baseados em RHEL.

sudo yum -y update sudo -y install clamav

Uma vez instalado, você pode atualizar as assinaturas e escanear um diretório com os seguintes comandos.

# freshclam sudo clamscan -r -i DIRECTORY

Onde DIRETÓRIO é o local a ser escaneado. As opções -r, significam varredura recursiva e o -i significa mostrar apenas arquivos infectados.

5. LMD – Linux Malware Detect

LMD (Linux Malware Detect) é um scanner de malware open-source, poderoso e totalmente funcional para Linux, especificamente projetado e direcionado para ambientes de hospedagem compartilhada, mas pode ser usado para detectar ameaças em qualquer sistema Linux. Ele pode ser integrado com o ClamAV scanner engine para melhorar o desempenho.

Ele fornece um sistema de relatórios completo para visualizar resultados atuais e anteriores de varreduras, suporta alertas por e-mail após a execução de cada varredura e muitas outras funcionalidades úteis.

Para instalação e uso do LMD, leia nosso artigo Como Instalar LMD com ClamAV como um Mecanismo Antivírus no Linux.

É isso por enquanto! Neste artigo, compartilhamos uma lista de 5 ferramentas para escanear um servidor Linux para malware e rootkits. Deixe-nos saber suas opiniões na seção de comentários.

Source:

https://www.tecmint.com/scan-linux-for-malware-and-rootkits/