A criptografia é amplamente utilizada para fins de segurança, pois impede que terceiros não autorizados acedam e difundam dados privados. Os backups não são exceção e são frequentemente alvo de violações de dados. Como parte de uma estratégia de proteção de dados, você pode implementar a criptografia como uma camada adicional de segurança para seus backups.

În este post de blog, abordamos como a criptografia de backups pode ajudar a proteger seus dados em caso de ciberataques e melhorar o nível geral de proteção de dados para uma infraestrutura de backup mais segura.

O Que é Criptografia de Backups?

A criptografia de backups é o processo de conversão de dados de backup de um formato legível para um formato seguro que é ilegível sem uma chave de descriptografia especial ou senha. Isso garante que, mesmo que os dados de backup sejam acessados por indivíduos não autorizados, eles não podem ser lidos, usados ou expostos sem as credenciais apropriadas, que só estão disponíveis para usuários autorizados. A criptografia de backups é uma medida de segurança fundamental para proteger informações sensíveis de roubo, perda ou exposição durante o armazenamento e transferência.

Um exemplo de criptografia é converter um texto simples, legível por todos, em dados cifrados (texto cifrado neste caso), que são ilegíveis se abertos de maneira usual sem o cifrador. Como resultado, após converter os dados originais usando um código secreto, o verdadeiro significado desses dados é distorcido e não compreensível sem uma chave de descriptografia.

Importância de Criptografar Backups

A criptografia de backup é importante para prevenir roubo de dados e violações por terceiros não autorizados. Cybercriminosos podem roubar seus dados e vendê-los para concorrentes ou publicar os dados roubados na internet para causar mais danos à sua organização. Isso pode levar a perdas significativas de reputação e financeiras.

Vírus modernos, spyware e ransomware são ferramentas populares usadas por atores maliciosos para implementar suas más intenções, e seus ataques se tornaram mais sofisticados e frequentes. Além dos propósitos de proteção de dados para evitar acesso não autorizado, há outras razões pelas quais a criptografia de backup é importante. Isso inclui:

- Conformidade e regulamentações. Algumas categorias de negócios devem cumprir certos requisitos regulatórios, como o Regulamento Geral sobre a Proteção de Dados (RGPD) da UE, Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS), Lei de Privacidade do Consumidor da Califórnia (CCPA), Lei de Portabilidade e Responsabilidade de Seguridade do Seguro de Saúde (HIPAA), Relatório para o Ato de Infraestrutura Crítica (CIRCIA), SOC 3 (Controles e Organizações do Sistema), etc. Essas normas de regulamentação impõem a criptografia de dados às organizações durante o armazenamento e as transferências.

- Melhorando a segurança geral. Backups criptografados adicionam uma camada de segurança e melhoram a estratégia de proteção de dados. Armazenar backups em formato criptografado torna mais seguro o transporte de dados de backup em mídias de armazenamento removíveis, como discos rígidos, para outro local (por exemplo, um site de recuperação de desastres localizado em outra região geográfica). Se uma mídia portátil com backups criptografados for perdida ou roubada, uma terceira parte não pode acessar dados críticos e sensíveis.

Backups Criptografados contra Ransomware

Backups são usados para proteger dados, criando pelo menos uma cópia adicional dos dados originais para permitir uma recuperação rápida quando necessário. Portanto, se a cópia original dos dados for corrompida ou excluída por ransomware, você pode recuperar os dados de um backup. Os atacantes sabem dessa estratégia e tentam acessar os backups de dados para destruí-los também, tornando a recuperação de dados impossível. Antes de corromper ou destruir backups, os cibercriminosos podem copiar os backups para seus servidores para extrair seus dados dos backups roubados.

Se os backups forem armazenados como arquivos criptografados, essa abordagem não ajuda a proteger esses arquivos de serem corrompidos ou excluídos por ransomware. O ransomware geralmente usa algoritmos de criptografia fortes para criptografar dados, tornando esses dados ilegíveis ou, em outras palavras, corrompidos. O ransomware pode recriptografar arquivos de backup previamente criptografados por você ou sua aplicação de backup para torná-los inacessíveis a você.

Ao mesmo tempo, se o ransomware envia seus arquivos de backup criptografados aos iniciadores do ataque, os atacantes não serão capazes de acessar seus dados se for usada uma criptografia forte e as chaves, senhas e credenciais forem armazenadas em um lugar seguro. Os atacantes gostam de exigir resgate para não publicar os dados roubados, mas se você criptografar seus backups e os dados de backup não forem acessíveis aos atacantes, os dados de backup criptografados roubados se tornam inúteis para eles. Backups criptografados são mais resistentes à manipulação.

A criptografia de hardware pode ser mais eficaz em alguns casos quando se trata de ataques de ransomware, mas essa abordagem tem suas próprias desvantagens. Módulos de segurança de hardware (HSMs) podem ser usados para criptografia de hardware. Pode ser uma placa PCIe e as chaves de criptografia podem ser armazenadas em um dispositivo especial USB (visualmente semelhante a um pendrive). Cartões inteligentes ou chaves HASP são outros exemplos de armazenamento de chaves de hardware para criptografia/descriptografia. É mais difícil extrair chaves desses dispositivos. Nesse caso, os drivers apropriados devem ser instalados no computador.

Use armazenamento desativado para proteger seus backups contra ransomware. Este tipo de armazenamento impede a modificação de dados por ransomware. O ransomware não pode copiar dados de armazenamento desativado que está fisicamente desconectado do computador e da rede. Use armazenamento imutável ou armazenamento com capacidade de imutabilidade de backup, cujo propósito é semelhante ao do armazenamento desativado para proteção de backup.

Criptografia em Repouso e em Trânsito

Backups podem ser criptografados enquanto são gravados no meio de armazenamento de destino. Como os dados backups geralmente são transferidos pela rede antes de serem gravados no armazenamento de destino, é importante criptografar o tráfego de rede com esses dados. Atores maliciosos podem usar um sniffer de tráfego para interceptar (capturar) o tráfego de rede e acessar os dados de backup dessa forma. Criptografar os dados em trânsito reduz o risco de tal evento. A criptografia em trânsito é realizada entre a fonte de dados e o armazenamento de destino do backup.

Criptografia em repouso envolve criptografar os dados de backup no armazenamento de backup, como um repositório de backup em discos rígidos, cartuchos de fita, nuvem, etc. Enquanto a criptografia dos dados de backup em trânsito protege esses dados se os黑客 acessarem uma rede, a criptografia dos backups em repouso os protege se os黑客 acessarem o armazenamento de backup.

Ambas as criptografias em trânsito e em repouso podem ser usadas juntas para criptografia de backup e aumento do nível de segurança.

Algoritmos de Criptografia

Algoritmos matemáticos complexos e chaves de criptografia/descriptografia são usados para implementar a criptografia de dados. Para mais conveniência, o software pode transformar uma senha ou frase-senha em uma chave de criptografia de comprimento apropriado. Esta abordagem permite que os usuários memorizem suas senhas, o que é mais fácil do que aprender chaves de criptografia longas. A eficiência da criptografia para backups, assim como para outros dados, depende do algoritmo de criptografia.

Existem algoritmos de criptografia simétrica e assimétrica. Em algoritmos simétricos, uma chave é usada para criptografar e descriptografar os dados. Em algoritmos assimétricos, um par de chaves é usado: uma chave pública para criptografar os dados e uma chave privada para descriptografar os dados.

Exemplos incluem:

- Algoritmos criptográficos simétricos são AES, DES, 3DES, Blowfish, Twofish e outros.

- Algoritmos criptográficos assimétricos são RSA (1024, 2048 e 4096-bit), ECC, DSA, Diffie-Hellman e outros.

Advanced Encryption Standard (AES) é um dos algoritmos de criptografia mais utilizados atualmente devido ao seu alto nível de segurança. O comprimento da chave é importante e define por quanto tempo os dados criptografados podem ser considerados seguros e protegidos. Uma chave de 128-bit deve ser suficiente para proteger dados por até três anos. Chaves suportadas maiores são de 192-bit e 256-bit.

AES-256 garante o mais alto nível de segurança com um comprimento de chave de 256-bit. São necessários milhares de anos para forçar a descriptografia de uma chave AES-256 (levando em consideração o desempenho máximo de computadores modernos). O governo dos EUA tem utilizado AES para proteger dados desde 2003. Este algoritmo criptográfico foi bem testado e aprovado por experts em criptografia.

Transações de rede usando Secure Sockets Layer/Transport Layer Security (SSL/TLS) são criptografadas em trânsito. O exemplo mais comum é o protocolo HTTPS. Deve-se usar TLS 1.1 ou superior para criptografia forte.

Chaves criptográficas mais longas garantem um nível mais alto de segurança, mas requerem mais recursos de CPU para a criptografia dos dados. Também leva mais tempo para recuperar dados de backups criptografados. Quando se trata de criptografia de dados durante transferências pela rede, com uma chave de criptografia mais longa, a velocidade de transferência de dados úteis também é menor. Isso se deve a:

- Os dados encriptados podem por vezes ser ligeiramente maiores devido ao enchimento adicionado para garantir que os dados se alinham com o tamanho do bloco do algoritmo de encriptação.

- As ligações encriptadas incluem frequentemente metadados e cabeçalhos adicionais para gerir o processo de encriptação. Isto inclui elementos como certificados, chaves de encriptação e informação de handshaking.

- Estes bytes extra de metadados contribuem para uma maior carga útil de dados, aumentando ligeiramente a quantidade de dados que têm de ser transmitidos.

- O aumento da dimensão dos dados pode reduzir o débito efetivo da rede, uma vez que estão a ser transmitidos mais dados para a mesma quantidade de informação original.

Os algoritmos de encriptação podem ser classificados com base no tipo de entrada como cifra de fluxo e cifra de bloco para algoritmos simétricos. Nas cifras de fluxo, é encriptado um bloco de cada vez. As cifras de bloco são um tipo de algoritmo de encriptação de chave simétrica que:

- Uma cifra de bloco encripta dados em blocos de tamanho fixo (por exemplo, blocos de 64 ou 128 bits).

- Uma cifra de bloco utiliza uma chave simétrica, o que significa que a mesma chave é utilizada tanto para a encriptação como para a desencriptação.

- Algoritmos comuns de cifra de bloco incluem AES, DES e Blowfish.

Encriptação vs. hash

Uma função hash é uma função irreversível que pode transformar uma cadeia de texto ou outro conjunto de dados num hash. O hash calculado pode então ser utilizado para verificar a integridade dos dados (ficheiros) e a autenticidade (hashes de palavras-passe), ou gerar identificadores únicos (impressões digitais). Exemplos de funções de hash são SHA-256 e MD5.

Riscos associados a cópias de segurança encriptadas

Backups criptografados adicionam mais complexidade e sobrecarga a um subsistema de backup. Uma chave ou senha perdida pode causar problemas sérios, pois será impossível recuperar dados de um backup criptografado. Se uma terceira pessoa ou atacantes acessarem as chaves de criptografia, pode ocorrer roubo e perda de dados. Por essas razões, as organizações devem usar uma estratégia confiável para armazenar chaves de criptografia para backups criptografados e gerenciar essas chaves, esquemas de rotação de chaves e políticas de segurança para fornecer chaves apenas para usuários autorizados.

Existem também riscos relacionados à criptografia de cartuchos de fita com backups. As normas de fita LTO-4 a LTO-7 suportam criptografia AES-256 de mídias de fita. Uma chave de criptografia/sdesscriptografia simétrica é armazenada em uma unidade de fita quando essa unidade grava dados na fita, mas não por mais tempo do que isso. Essas chaves não são gravadas na fita por razões de segurança. Se um desastre danificar o data center e os servidores de backup forem destruídos, podem ocorrer problemas de recuperação de dados, pois as chaves de descriptografia são destruídas com eles.

Para reduzir os riscos, é recomendado que você realize testes de backup regularmente para garantir que os dados possam ser recuperados de backups criptografados em diferentes cenários.

Quando se usa criptografia no nível do disco rígido ou criptografia completa do disco, em caso de falha do HDD, a recuperação de dados em um laboratório pode não ser possível. Cópias de backup ajudam a reduzir o risco de armazenar backups em um HDD ou SSD criptografado.

Gestão de Chaves

Há um risco em usar uma chave para a criptografia de todas os dados. Se um invasor conseguir essa chave, então o invasor pode descriptografar e acessar todos os dados. Para padrões de alta segurança, é recomendado que as organizações usem várias chaves de criptografia para diferentes conjuntos de dados. Essas chaves devem ser armazenadas em um local seguro, com acesso apenas para usuários autorizados que possuam permissões. Administradores têm que proteger as chaves e garantir que as chaves estejam disponíveis em caso de desastre.

Para melhorar o processo de gestão de chaves durante todo o ciclo de vida das chaves de criptografia/descriptografia e proteger as chaves contra perda e vazamento, um sistema de gestão de chaves ou KMS pode ser implementado. O KMS pode ser usado para controlar quem pode acessar as chaves, bem como como as chaves são atribuídas e rotacionadas. Um dos padrões de gestão de chaves é o Key Management Interoperability Protocol (KMIP). cofres de chaves podem ser usados para armazenar e gerenciar chaves de criptografia.

Preparando-se para a Criptografia de Backup no NAKIVO Backup & Replication

NAKIVO Backup & Replication é uma solução de proteção de dados que suporta backups criptografados e pode criptografar dados de backup usando as seguintes abordagens:

- Criptografia de lado de origem para criptografar dados antes que eles saiam da origem, enquanto estão sendo transferidos e ao longo de todo o seu ciclo de vida no repositório de backup

- Criptografia de rede para criptografar dados enquanto estão em trânsito sobre a rede até o repositório de backup

- Criptografia de repositório de backup para criptografar dados enquanto estão em repouso no armazenamento

A solução NAKIVO usa a forte criptografia AES-256, que é considerada o padrão da indústria para criptografia de dados em todo o mundo.

A criptografia de backup na origem está disponível a partir da versão 11.0. As vantagens desta funcionalidade é que os dados备份 são criptografados primeiro no lado de origem e, em seguida, esses dados criptografados são transferidos para um repositório de backup e armazenados no repositório de backup em forma criptografada. Esta abordagem simplifica a configuração e os processos de backup e pode ser usada para backups na nuvem também.

Requisitos do Sistema

Requisitos para criptografia no lado de origem

Na versão 11.0 do NAKIVO Backup & Replication, uma nova opção foi introduzida, permitindo configurar a criptografia de backup no nível do job de backup. Os dados são criptografados na origem e permanecem criptografados na rede e no armazenamento no repositório de backup.

Tipos de destino de backup suportados:

- Pasta local

- Compartilhamento NFS e SMB

- Amazon EC2

- Amazon S3 e armazenamento de objeto compatível com S3

- Wasabi

- Aparelhos de deduplicação

- Armazenamento Blob do Azure

- Backblaze B2

- Fita

Tipo de repositório de backup suportado: Incremental com completo

Requisitos para criptografia de rede

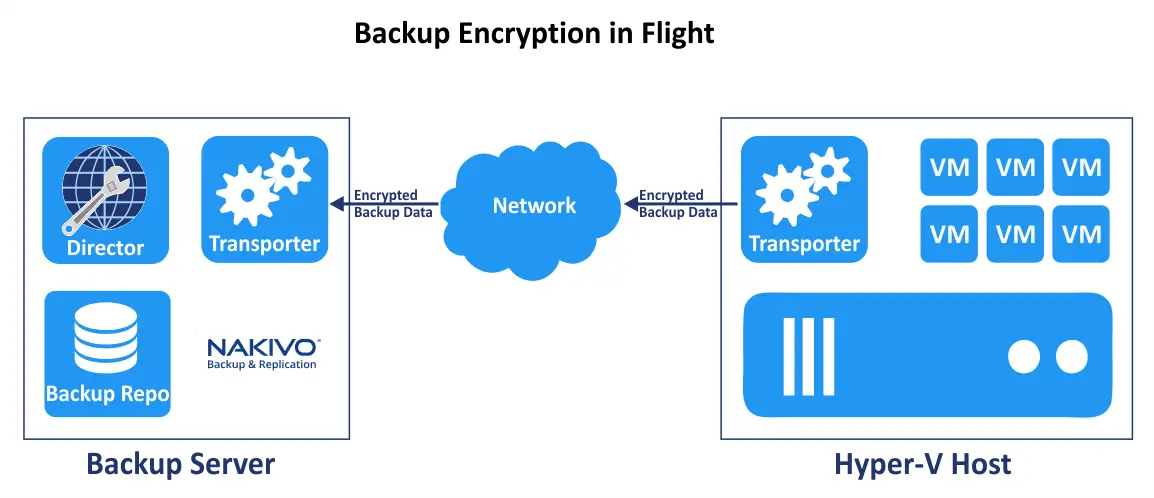

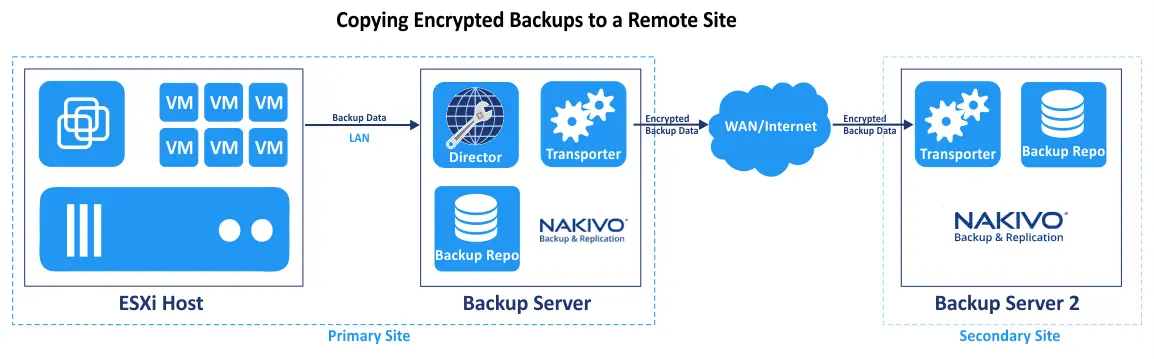

São necessários dois Transporters para configurar a criptografia de rede para versões 10.11.2 e anteriores. Um Transporter é um componente central do NAKIVO Backup & Replication responsável pelo processamento de dados, transferência, criptografia, compressão, etc.

A criptografia para transferência de dados pela rede acontece entre os dois Transporters: o Transporter no lado da origem comprime e criptografa os dados antes de enviá-los ao Transporter de destino, e o Transporter de destino descriptografa os dados e os grava em um repositório de backup.

Requisitos para criptografia do repositório de backup

Criptografia de backup em armazenamento no destino está disponível no nível do repositório de backup ao criar um repositório de backup no NAKIVO Backup & Replication.

Criptografia de repositório de backup é suportada para os tipos de repositório de backup incremental com completo e forever incremental no sistema operacional Linux.

Como Habilitar Criptografia de Backup

Vamos explorar como habilitar diferentes tipos de criptografia de backup na solução de proteção de dados NAKIVO.

Criptografia de backup no lado da origem (versão 11.0 e superior)

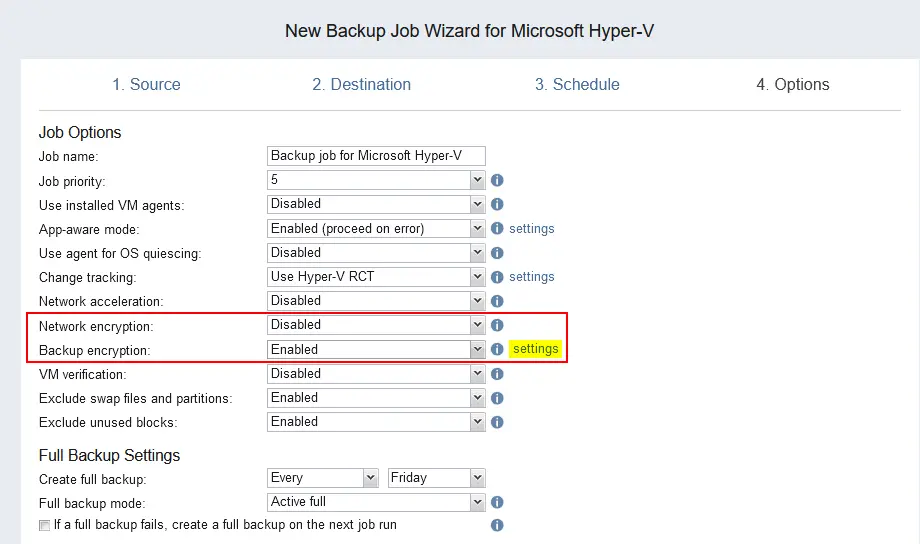

No NAKIVO Backup & Replication v11.0, você pode configurar a criptografia de backup no lado da origem para transferências e armazenamento de dados seguros. Você pode configurar essas opções na etapa Opções do assistente de backup ou cópia de backup.

Criptografia de backup no lado da origem significa que os dados são criptografados antes de serem enviados para o repositório, ou seja, na origem.

Para habilitar a criptografia de backup no lado da origem no nível do job de backup na v11.0, faça o seguinte:

- No menu suspenso de criptografia de backup, selecione Ativado.

- Clique em Configurações na linha de criptografia de backup para definir a senha de criptografia.

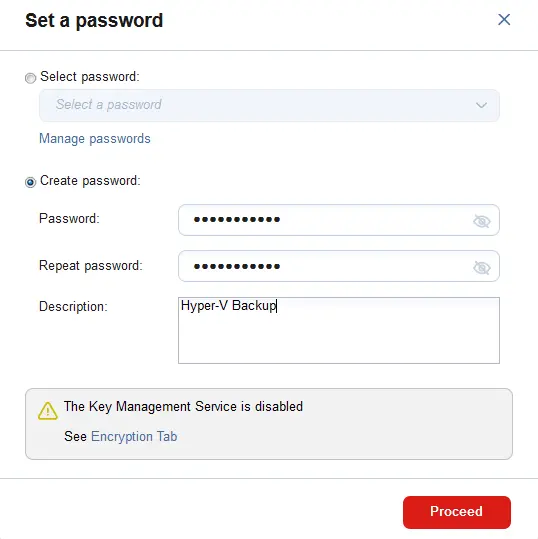

- Selecione Criar senha, insira uma senha e confirme a senha.

Digite uma descrição para esta senha. O nome inserido na descrição será exibido na lista de senhas que você pode selecionar posteriormente para diferentes tarefas de backup. Usamos Backup Hyper-V como o nome para a senha.

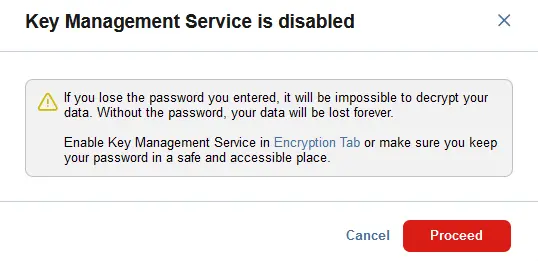

Se você não usar o AWS KMS, verá a mensagem: O Serviço de Gerenciamento de Chaves está desativado. Consulte a guia Criptografia. Se você tiver configurado e ativado o AWS KMS, este aviso não será exibido. Note que para configurar o KMS para gerenciar suas senhas, você deve adicionar sua conta AWS ao inventário do NAKIVO Backup & Replication primeiro.

Clique em Prosseguir.

- A senha que você digitou é aplicada automaticamente.

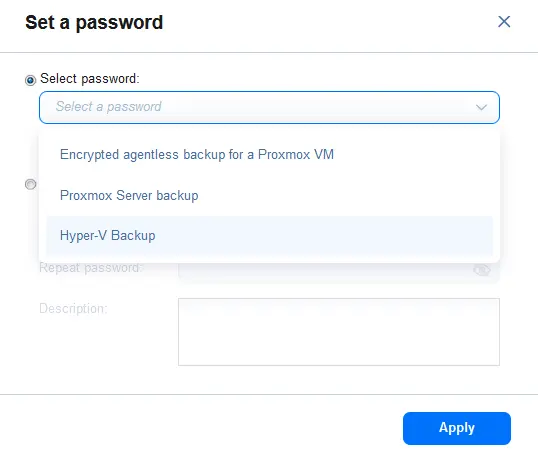

Alternativamente, você pode selecionar uma senha existente.

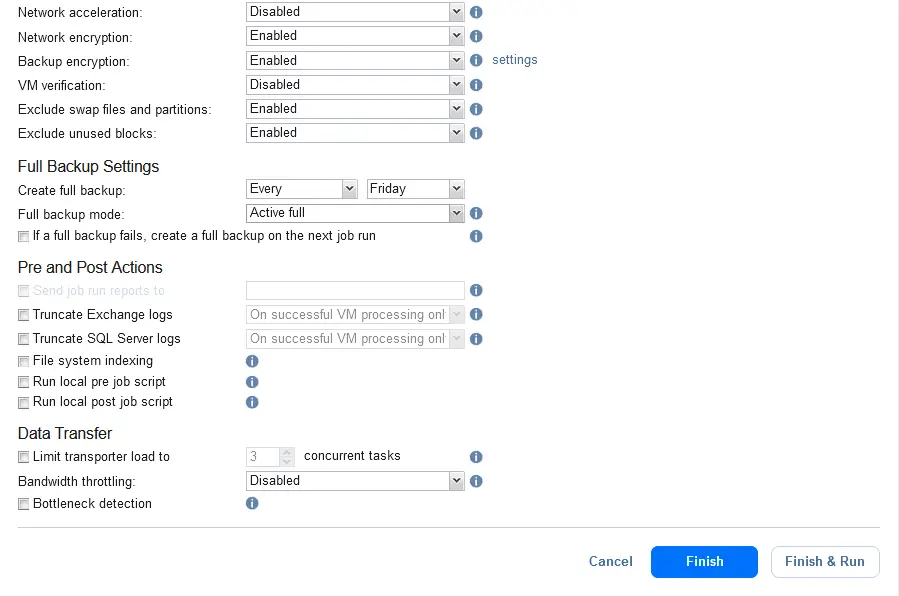

- Clique em Concluir para salvar as configurações do trabalho ou clique em Concluir & Executar para salvar as configurações e executar o trabalho com criptografia de backup configurada.

- Ao aplicar as configurações do trabalho, você verá um aviso de que o backup está protegido por senha e, se você perder a senha, será impossível descriptografar os dados. Este aviso é exibido se você não tiver ativado o Serviço de Gerenciamento de Chaves do AWS. Clique em Prosseguir.

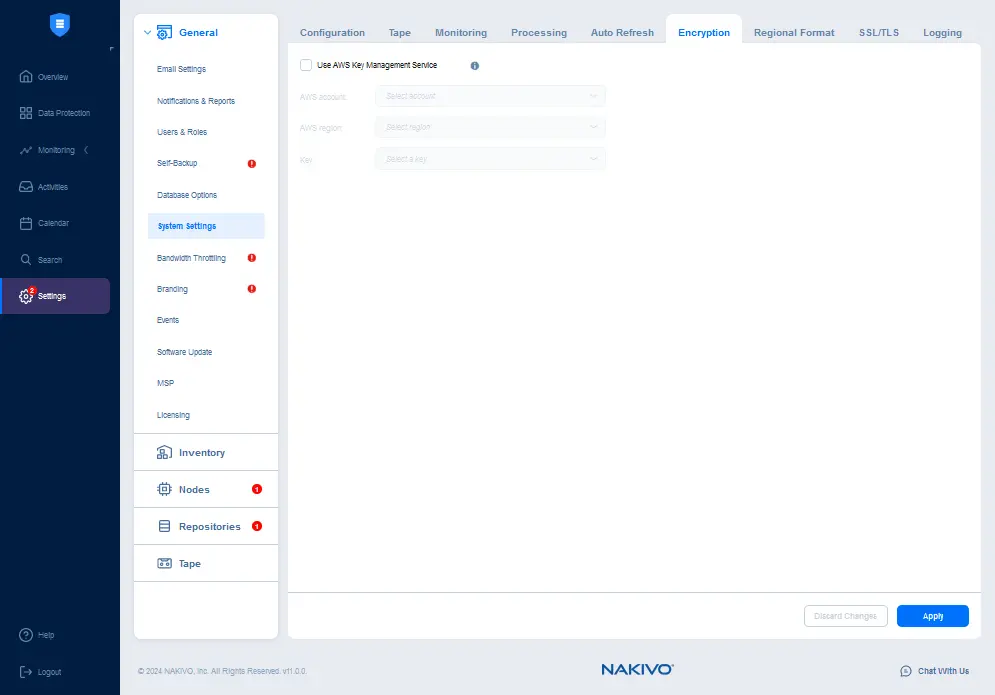

Você pode usar o Serviço de Gerenciamento de Chaves da AWS para garantir que não perca senhas de criptografia que configurou para backups. Para usar o AWS KMS, na interface web do NAKIVO Backup & Replication, vá para Configurações > Geral > Configurações do sistema, selecione a aba Criptografia e marque a caixa Usar Serviço de Gerenciamento de Chaves da AWS. Lembre-se de que você deve adicionar a conta AWS ao inventário do NAKIVO Backup & Replication primeiro para habilitar o AWS KMS.

Configurando criptografia de rede para backups

Podemos melhorar o nível de segurança e configurar criptografia para dados de backup durante a transferência pela rede. Um dos principais requisitos para versões anteriores ao v10.11 para que este recurso funcione é que dois Transporters devem ser instalados em máquinas diferentes.

Podemos adicionar um host Hyper-V ao inventário e fazer backup de uma máquina virtual Hyper-V usando criptografia de rede para um armazenamento de backup criptografado. Quando adicionamos um host Hyper-V ao inventário do NAKIVO a partir da interface web da solução NAKIVO, um Transporter é instalado no host Hyper-V.

Esta configuração é visualizada na captura de tela abaixo.

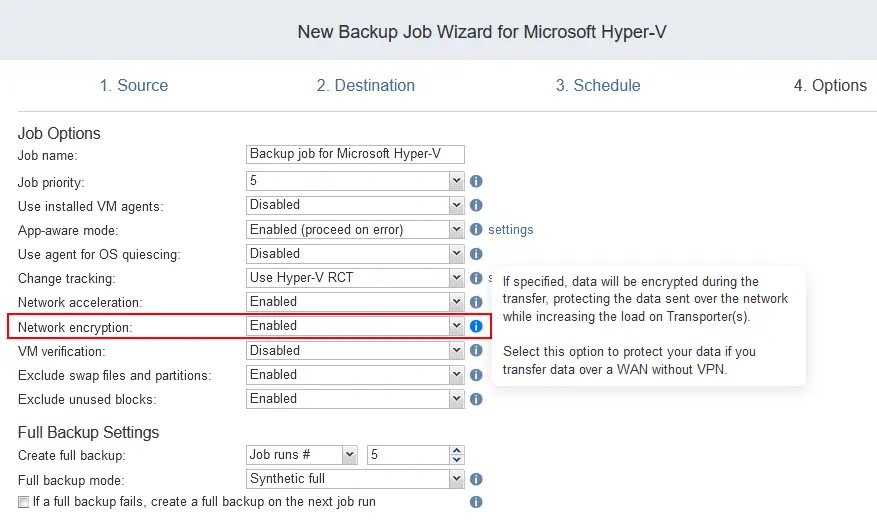

Agora, podemos configurar a criptografia de rede para transferência de backups pela rede nas opções de tarefa de backup. Insira um nome de exibição para a tarefa e outros parâmetros.

No menu suspenso Criptografia de Rede, selecione Habilitado. Este parâmetro está ativo porque dois Transporters são usados para transferir dados de backup entre máquinas.

Também podemos implantar um Transporter na máquina remota que pode estar localizado em um site local para aumentar o número de workloads processados para backup. Um Transporter pode ser implantado em uma máquina remota em um site remoto para armazenar backups e cópias de backup para implementar a regra de backup 3-2-1. Neste caso, os dados de backup transferidos pela rede podem ser criptografados e protegidos contra violações, mesmo se você não puder usar uma conexão VPN criptografada.

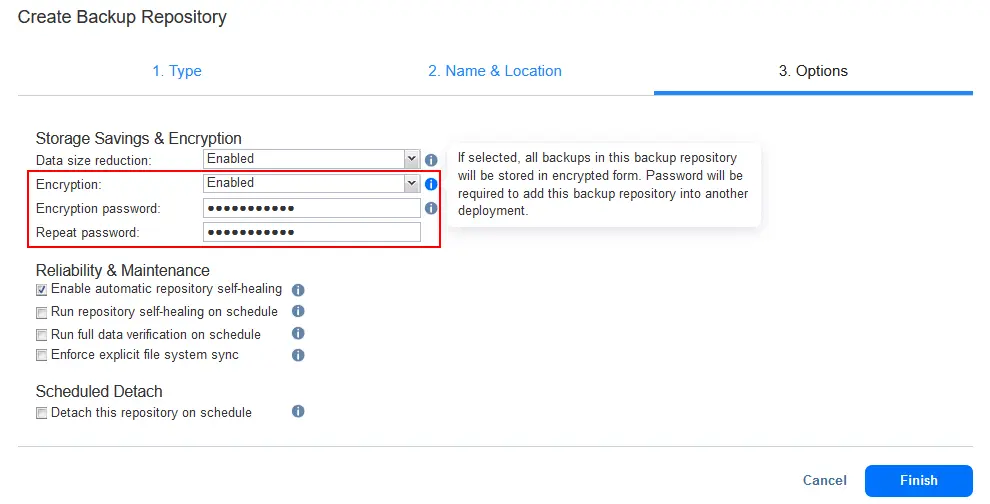

Habilitar criptografia para um repositório de backup

Você pode configurar a criptografia de backup para todo o repositório ao criar um repositório de backup. Este recurso está disponível no NAKIVO Backup & Replication desde a versão v5.7. Se você já criou um repositório de backup sem criptografia, precisa criar um novo repositório para habilitar a criptografia no nível do repositório de backup. O Transporter Onboard foi instalado por padrão. Vamos criar um repositório de backup e nos concentrar em habilitar a criptografia de backup.

NOTA: Habilitar a criptografia para todo o repositório de backup desativa o recurso de imutabilidade para backups armazenados neste repositório. Este recurso está disponível apenas para repositórios de backup em máquinas com Linux.

As configurações de criptografia para todo o repositório de backup são configuradas na etapa Opções do assistente de criação de repositório de backup:

- No menu suspenso Criptografia, selecione Habilitado. Em seguida, os campos de senha aparecem abaixo.

- Insira a senha de criptografia e confirme esta senha.

- Pressione Concluir para finalizar a criação de um repositório de backup criptografado.

A partir de agora, todos os backups armazenados neste repositório de backup serão criptografados.

Recuperação de Backups Criptografados

A recuperação de dados de backups criptografados é semelhante à de backups não criptografados. Se o KMS não estiver habilitado ou se um repositório for anexado a uma nova instância da solução NAKIVO, você precisará fornecer as senhas novamente para permitir a recuperação. Em outras palavras, se você anexar um repositório de backup criptografado à instância do NAKIVO Backup & Replication (uma diferente ou uma recém instalada do Director), você deve inserir a senha de criptografia previamente definida para este repositório de backup (se você habilitou a criptografia no nível do repositório).

Se o KMS foi habilitado ao criptografar os backups após anexar um repositório a uma nova instância da solução NAKIVO, você só precisa habilitar o KMS novamente e selecionar a chave apropriada (que foi usada pela última vez). Neste caso, você não precisará reentrar todas as senhas.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/