O backup de dados é crítico para a prevenção da perda de dados e recuperação rápida. Uma parte de uma estratégia de proteção de dados segura e resiliente é a criptografia do backup para prevenir violações e o acesso a dados por pessoas não autorizadas. Este post de blog cobre os tipos de criptografia com base no local onde os dados são criptografados e explica como uma abordagem específica pode ser usada para uma estratégia eficaz de criptografia de backup.

Tipos de Criptografia de Backup

A criptografia pode ser classificada em diferentes categorias com base no algoritmo de criptografia, comprimento da chave e no local onde a criptografia é realizada. A criptografia de lado de origem e a criptografia de lado de destino são termos usados no contexto da criptografia de dados, especialmente quando os dados estão sendo transferidos entre sistemas, como em armazenamento em nuvem ou cenários de backup de dados. Eles se referem a onde ocorrem os processos de criptografia e descriptografia.

Criptografia de Lado de Origem

A criptografia de lado de origem, também conhecida como criptografia de lado do cliente, envolve criptografar os dados no sistema do cliente (origem) antes que eles sejam transmitidos para outro sistema, como um serviço de armazenamento em nuvem ou um servidor remoto. Este processo garante que os dados estejam protegidos desde o momento em que saem do controle do cliente, mantendo sua confidencialidade e integridade durante a transmissão e o armazenamento.

NOTA: A criptografia de lado de origem está estreitamente relacionada ao que é frequentemente referido como criptografia de lado do cliente. Na verdade, os dois termos são frequentemente usados de forma intercambiável, embora o contexto pode variar dependendo da aplicação ou sistema específico em questão.

Como a criptografia de lado de origem funciona

Quando um usuário ou aplicação gera dados em um dispositivo, como um computador ou servidor, os dados são primeiro criptografados localmente nesse dispositivo. O processo de criptografia usa um algoritmo de criptografia forte, como AES (Advanced Encryption Standard), que transforma os dados legíveis em um formato criptografado que é ilegível sem a chave de descriptografia correspondente. Esta chave de criptografia geralmente é gerenciada pelo cliente, significando que apenas o cliente — ou entidades autorizadas com acesso à chave — podem descriptografar e acessar os dados originais.

Após a criptografia, os dados são transmitidos para o sistema de destino. Durante essa transmissão, os dados permanecem criptografados, reduzindo o risco de violações se forem interceptados. Como os dados já estão criptografados antes de saírem do ambiente do cliente, o sistema receptor não precisa saber seu conteúdo ou ser capaz de descriptografá-lo.

Após reaches o sistema de destino, os dados são armazenados em seu estado criptografado. O servidor ou serviço de armazenamento mantém apenas os dados criptografados e geralmente não tem acesso às chaves de descriptografia, significando que não pode descriptografar os dados por conta própria. Esta configuração garante que os dados permaneçam seguros, mesmo se o sistema de armazenamento for comprometido, pois os dados não podem ser lidos sem a chave de descriptografia correta.

Quando o cliente ou um usuário autorizado precisa acessar os dados armazenados, os dados criptografados são recuperados do sistema de destino e retornados ao cliente (sistema de origem). O cliente então usa a chave de descriptografia original para descriptografar os dados localmente, convertendo-os de volta para sua forma original, legível. Este processo de descriptografia ocorre inteiramente no sistema do cliente, garantindo que os dados permaneçam sob o controle do cliente ao longo de todo seu ciclo de vida.

A criptografia no lado da fonte é especialmente valiosa em cenários onde o cliente deseja manter o controle sobre a segurança dos dados, como ao armazenar informações sensíveis em ambientes de nuvem. No entanto, também requer que o cliente gerencie as chaves de criptografia de forma segura, pois a perda dessas chaves resultaria na impossibilidade permanente de acesso aos dados. Esta abordagem oferece um nível forte de proteção de dados.

Vantagens da criptografia no lado da fonte

A criptografia no lado da fonte permite que o cliente mantenha controle completo sobre o processo de criptografia, incluindo as chaves de criptografia. Esta abordagem garante que os dados são protegidos antes de sair do ambiente do cliente, proporcionando um nível mais alto de confiança e autonomia. O cliente pode adaptar os métodos de criptografia e estratégias de gerenciamento de chaves para atender a requisitos específicos de segurança e conformidade, tornando esta abordagem particularmente benéfica para dados sensíveis ou regulamentados.

Segurança

Uma das principais vantagens de segurança da criptografia no lado da fonte é que os dados são criptografados na sua origem, significando que estão seguros durante o trânsito e em repouso. Como o cliente controla as chaves de criptografia, os dados permanecem inacessíveis a qualquer pessoa, incluindo provedores de serviços ou terceiros, que não possuam as chaves. Como resultado, o risco de acesso não autorizado ou violações de dados é significativamente reduzido, mesmo se o sistema de armazenamento for comprometido. Além disso, a criptografia é de extremo a extremo, garantindo que os dados permanecem protegidos ao longo de todo o seu ciclo de vida.

Desempenho

A criptografia de lado de origem pode ter um impacto significativo no desempenho, pois os processos de criptografia e descriptografia ocorrem no dispositivo do cliente (origem). Dependendo do tamanho e complexidade dos dados, isso pode exigir recursos computacionais significativos, potencialmente diminuindo o desempenho das operações, especialmente para grandes conjuntos de dados ou dispositivos com recursos limitados. A gestão de chaves também pode adicionar complexidade, exigindo manuseio cuidadoso para evitar gargalos de desempenho ou perda potencial de dados se as chaves forem mal manipuladas.

CRIPTOGRAFIA DE LADO DE DESTINO

Criptografia de lado de destino, também conhecida como criptografia de lado do servidor, refere-se ao processo de criptografar dados pelo sistema de destino (como um provedor de serviços em nuvem, servidor remoto ou banco de dados) após recebidos da origem (cliente). Esta abordagem de criptografia é amplamente utilizada em serviços de armazenamento em nuvem, bancos de dados e outros cenários onde os dados precisam ser protegidos após serem recebidos e armazenados. Este método coloca a responsabilidade pela criptografia e segurança dos dados no servidor (destino) em vez do cliente (origem).

Como funciona a criptografia de lado de destino

Quando um cliente envia dados para um sistema de destino, os dados geralmente chegam em texto claro, embora possam estar protegidos durante a transmissão usando protocolos de segurança de camada de transporte, como TLS/SSL. Uma vez que os dados chegam ao sistema de destino, o servidor assume o processo de criptografia. O servidor usa um algoritmo de criptografia forte, como AES (Advanced Encryption Standard), para converter os dados em um formato criptografado. Isso garante que os dados estejam protegidos e ilegíveis para quaisquer usuários ou aplicativos que possam obter acesso não autorizado ao armazenamento do servidor.

O servidor de destino gerencia as chaves de criptografia necessárias para esse processo. Essas chaves podem ser geradas e armazenadas pelo próprio servidor ou podem ser gerenciadas por meio de um serviço dedicado de gerenciamento de chaves (KMS). As chaves de criptografia são cruciais tanto para a criptografia quanto para a descriptografia dos dados e sua gestão é central para manter a segurança dos dados criptografados.

Após criptografar os dados, o servidor de destino os armazena em sua forma criptografada, seja em disco, em um banco de dados ou dentro de um sistema de armazenamento em nuvem. Os dados permanecem criptografados em repouso, o que significa que, mesmo que o meio de armazenamento físico seja acessado por indivíduos não autorizados, eles apenas veriam os dados criptografados, que seriam inúteis sem a chave de descriptografia.

Quando um usuário ou sistema autorizado solicita os dados, o servidor os descriptografa antes de devolvê-los ao cliente. Esse processo de descriptografia geralmente não é visível ao cliente, que pode nem sequer saber que os dados foram criptografados durante o armazenamento. O cliente recebe os dados em sua forma original, legível, prontos para uso.

A criptografia do lado de destino simplifica o processo para o cliente (lado de origem), pois o cliente não precisa se preocupar com o manuseio da criptografia ou com a gestão das chaves. O servidor ou provedor de nuvem assume essas responsabilidades, garantindo que os dados sejam uniformemente criptografados e protegidos de acordo com as políticas de segurança do provedor. No entanto, isso também significa que o cliente deve confiar no servidor para gerenciar as chaves de criptografia de forma segura e para realizar corretamente os processos de criptografia e descriptografia.

Este método é amplamente utilizado em serviços de armazenamento em nuvem, bancos de dados e outros ambientes onde grandes quantidades de dados precisam ser armazenados de forma segura. Ele oferece uma maneira eficiente de proteger dados em repouso, tornando-se uma escolha popular para organizações que desejam garantir a segurança dos dados sem adicionar complexidade ao lado do cliente das operações.

Vantagens da criptografia no lado de destino

A criptografia no lado de destino simplifica o processo de criptografia para o cliente no lado de origem, transferindo a responsabilidade para o servidor de destino ou provedor de nuvem. O cliente não precisa se preocupar com a implementação de algoritmos de criptografia ou com a gestão de chaves de criptografia, pois essas tarefas são realizadas pelo sistema de destino. Isso facilita a integração da criptografia em fluxos de trabalho existentes, especialmente em ambientes onde a facilidade de uso e a escalabilidade são importantes. Também garante a aplicação consistente de políticas de criptografia em todos os dados armazenados no servidor.

Segurança

Embora a criptografia no lado de destino assegure que os dados estejam criptografados em repouso, ela requer que o cliente confie no servidor ou provedor de nuvem para gerenciar o processo de criptografia e proteger as chaves de criptografia. A segurança dos dados depende da capacidade do servidor de gerenciar corretamente as chaves e aplicar políticas de segurança. No entanto, se o servidor for comprometido, há um risco potencial de que usuários não autorizados possam ter acesso tanto aos dados criptografados quanto às chaves necessárias para descriptografá-los. Para mitigar isso, muitos serviços oferecem recursos adicionais de segurança, como serviços de gerenciamento de chaves (KMS) e módulos de segurança de hardware (HSMs) para fortalecer a proteção das chaves.

Desempenho

A criptografia no lado de destino geralmente tem um impacto de desempenho mais baixo no cliente (lado de origem), pois o trabalho pesado de criptografia e descriptografia é feito pelo servidor de destino. Isso pode levar a um melhor desempenho no lado do cliente, especialmente para dispositivos com poder de processamento limitado. No entanto, os processos de criptografia e descriptografia ainda consomem recursos no servidor, o que pode afetar o desempenho do servidor, especialmente em ambientes de alta demanda. Além disso, a necessidade de descriptografar os dados no servidor antes de enviá-los de volta ao cliente pode introduzir algum atraso, embora isso seja frequentemente mínimo em sistemas bem otimizados.

Criptografia no Lado de Origem vs Criptografia no Lado de Destino

A tabela abaixo lista os principais parâmetros para resumir as diferenças entre criptografia no lado de origem e criptografia no lado de destino (criptografia no lado do cliente vs criptografia no lado do servidor).

| Caraterística/Aspeto | Criptografia do lado da fonte | Criptografia do lado do alvo |

| Definição | A encriptação de dados é realizada na fonte antes de serem transmitidos. | A encriptação dos dados é efectuada quando estes chegam ao seu destino. |

| Controlo | Tipicamente, o proprietário ou remetente dos dados tem controlo sobre o processo e as chaves de encriptação. | O destinatário dos dados ou o fornecedor de serviços de armazenamento gere normalmente o processo de encriptação e as chaves. |

| Gestão das chaves | As chaves são normalmente controladas e geridas pelo emissor/proprietário dos dados. | As chaves são geridas pelo destinatário dos dados ou pelo fornecedor do serviço de armazenamento. |

| Responsabilidade pela segurança | A responsabilidade primária cabe ao remetente dos dados para garantir que os dados são encriptados antes da transmissão. | A responsabilidade primária cabe ao destinatário dos dados ou ao fornecedor de armazenamento para encriptar os dados após a sua receção. |

| Segurança de transmissão | Os dados são encriptados durante o trânsito, proporcionando segurança contra a interceção. | Os dados podem ser potencialmente interceptados em texto simples durante o trânsito se não forem encriptados; concentra-se mais na proteção dos dados armazenados. |

| Complexidade da integração | Pode exigir mais trabalho de integração por parte do emissor de dados para implementar mecanismos de encriptação. | Geralmente mais fácil de implementar, uma vez que o processo de encriptação ocorre após a receção, muitas vezes utilizando ferramentas de serviço padrão. |

| Impacto no desempenho | Potencial sobrecarga de desempenho no lado do cliente devido aos processos de encriptação antes do envio dos dados. | Menos impacto no lado do cliente; a sobrecarga de desempenho está no lado do servidor ou do armazenamento devido aos processos de encriptação após a receção. |

| Conformidade e política | Permite que os remetentes cumpram as políticas e regulamentos específicos de proteção de dados, controlando eles próprios a encriptação. | Pode satisfazer os requisitos de conformidade relacionados com as políticas de encriptação de dados em repouso e as responsabilidades do guardião dos dados. |

| Casos de utilização | Útil em cenários em que a transmissão segura é crítica, como a troca de dados sensíveis. | Comum em soluções de armazenamento em nuvem e armazenamento de dados em que a proteção de dados é necessária principalmente para dados armazenados. |

Criptografia de Backup no Lado da Fonte com NAKIVO

Ambos os tipos de criptografia no lado da fonte e no lado do destino podem ser usados para backup de dados. Vamos explorar a criptografia no lado da fonte no contexto do backup de dados.

NAKIVO Backup & Replicação é uma solução avançada de proteção de dados que suporta criptografia de backup. Um algoritmo forte AES-256 (com comprimento de 256 bits da chave de criptografia) é usado para criptografia na solução NAKIVO. A criptografia pode ser configurada no nível do repositório de backup (para todos os backups armazenados em um repositório de backup) como criptografia de destino. A outra opção é configurar a criptografia no nível do job de backup usando criptografia do lado dafonte. Como resultado, os backups são criptografados durante as transferências e armazenados como dados criptografados no repositório de backup.

A criptografia do lado dafonte do backup requer a inserção de uma senha. Um hash forte gerado com base na senha fornecida é usado para criar a chave de criptografia/descriptografia. É importante não perder a senha de criptografia, pois você não poderá restaurar dados do backup criptografado sem a senha.

Requisitos para criptografia do lado dafonte:

- NAKIVO Backup & Replicação v11.0 ou mais recente

- Tipo de armazenamento de dados: Incremental com backup completo (também é suportado o fita)

Configurando criptografia do lado dafonte

A criptografia do lado dafonte para backups é configurada na interface web no nível do job.

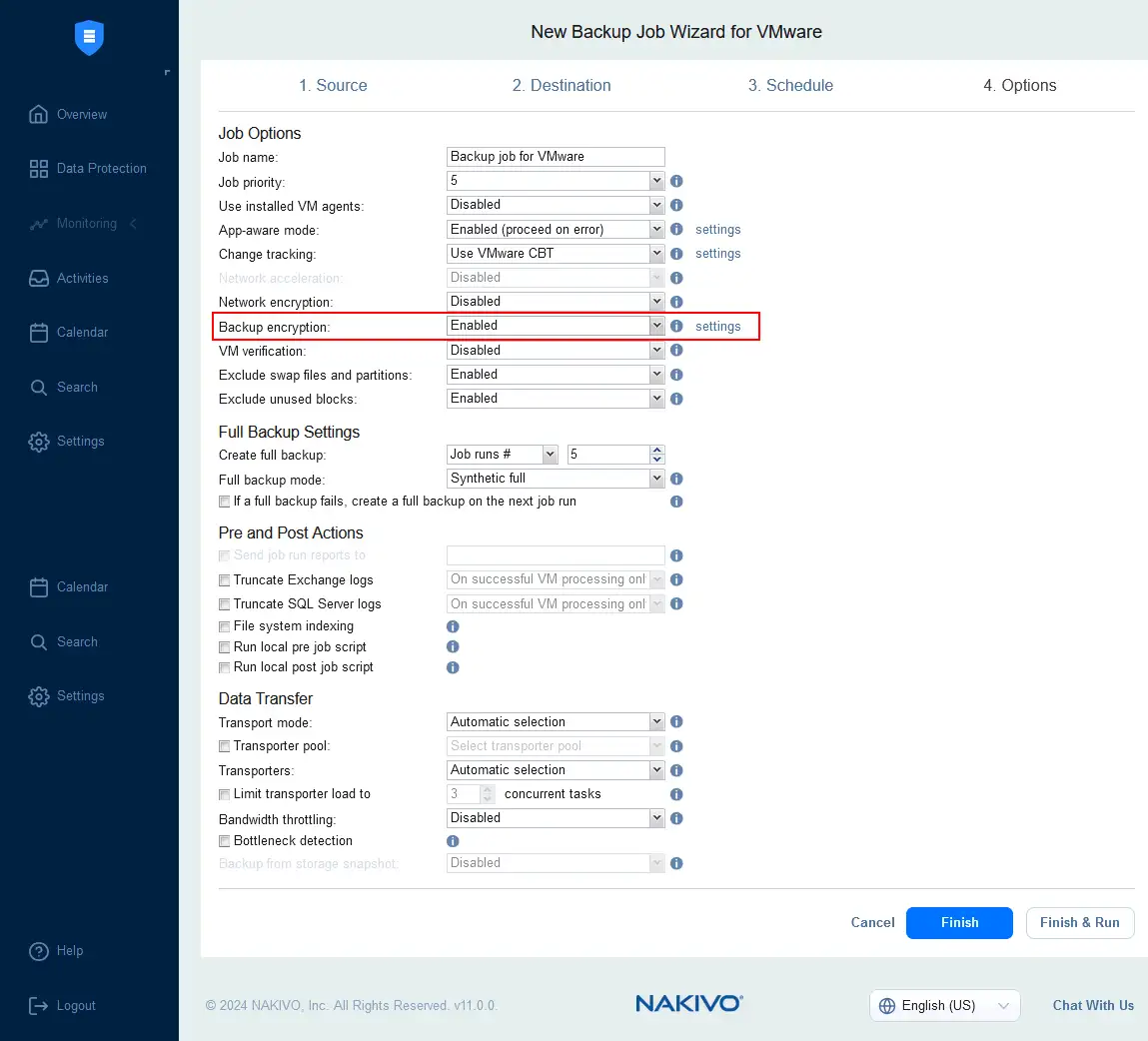

- Vá para a etapa Opções do assistente de job de backup no NAKIVO Backup & Replicação para definir as opções de criptografia.

- Configure a opção Criptografia de Backup para Ativada para implementar criptografia no lado da origem para um backup.

NOTA: Quando a criptografia de rede está ativada, os dados backupados são criptografados antes de serem transferidos pela rede e descriptografados ao serem gravados no repositório de backup de destino. A carga dos Transportadores é aumentada para criptografar e descriptografar dados. Quando a criptografia de backup está ativada, os dados são criptografados no lado da origem, são transferidos como dados criptografados e armazenados como dados criptografados no repositório de backup. Ativarboth a criptografia de backup e a criptografia de rede aumenta a carga para a dupla criptografia de dados e não é necessário.

- Clique em Configurações para definir uma chave de criptografia.

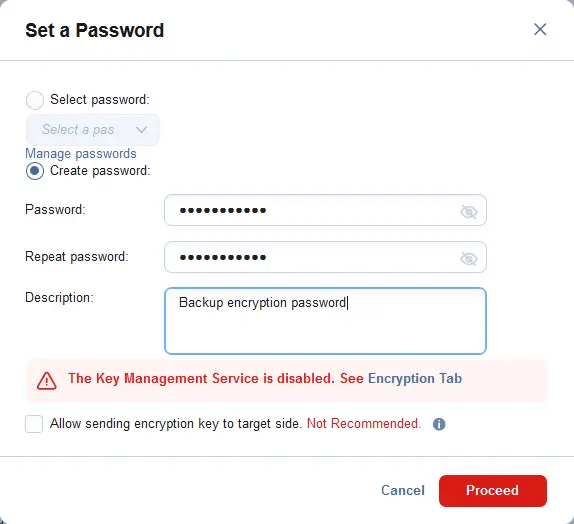

- Defina os parâmetros necessários na janela Definir uma Senha.

- Crie uma nova senha e confirme a senha.

- Insira uma descrição, por exemplo, criptografia de backup senha.

Quando você clicar em Prosseguir, a nova senha é salva no banco de dados do NAKIVO Director, e você pode selecionar essa senha posteriormente para outros trabalhos de backup.

Você também pode configurar um Serviço de Gerenciamento de Chaves (KMS) para medidas de proteção adicionais. O NAKIVO Backup & Replication suporta AWS KMS.

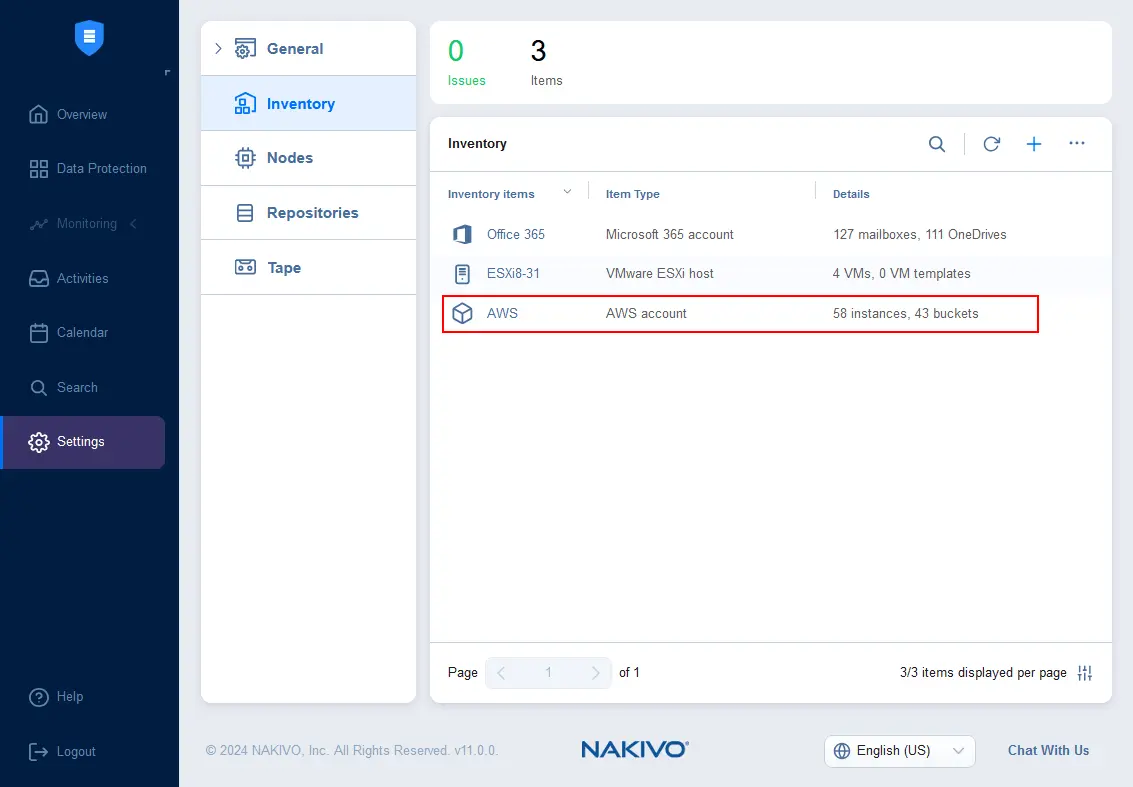

- Para habilitar o AWS KMS, você precisa adicionar uma conta AWS ao inventário do NAKIVO.

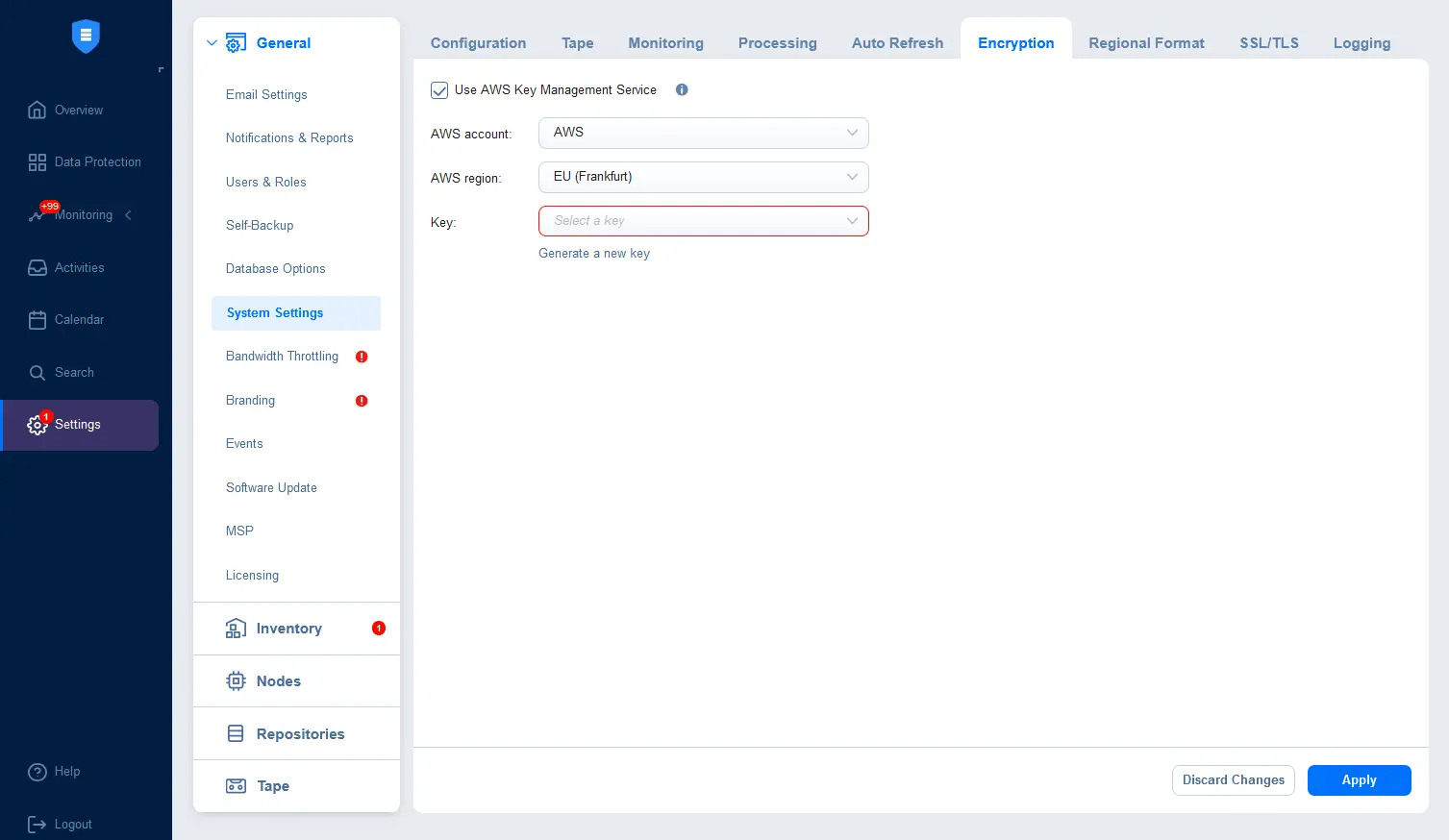

- Para habilitar o Serviço de Gerenciamento de Chaves AWS para criptografia de backup, vá para Configurações > Geral > Configurações do Sistema e mude para a aba Criptografia.

- Selecione a caixa de seleção Usar Serviço de Gerenciamento de Chaves AWS.

- Selecione uma conta AWS adicionada ao inventário do NAKIVO.

- Selecione uma região AWS.

- Selecione uma chave.

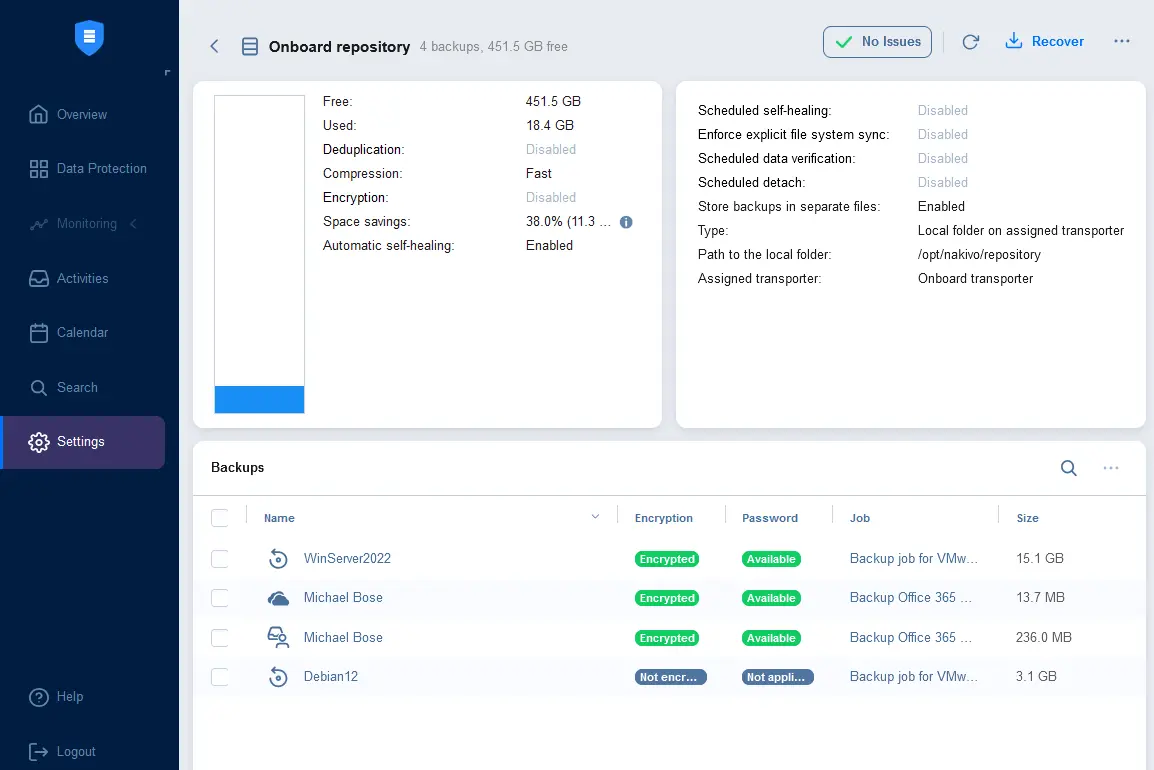

Você pode verificar o status de criptografia indo para Configurações > Repositórios e selecionando um repositório de backup (por exemplo, o repositório Onboard). Clique no nome do repositório para ver a lista de backups neste repositório.

Esta página exibe o nome do backup, status de criptografia, status da senha de criptografia, nome do job e tamanho.

Criptografia de backup status:

- Criptografado

- Não criptografado

Status da senha de criptografia:

- Disponível – um hash correspondente da senha é salvo no banco de dados do NAKIVO Director.

- Não disponível – um backup (ponto de recuperação) está criptografado, mas o hash da senha de criptografia não está disponível no banco de dados do Director.

- Não aplicável – é exibido se um ponto de recuperação de um backup não está criptografado.

Você pode editar as opções do job de backup a qualquer momento e alterar as configurações de criptografia de backup.

Conclusão

A criptografia no lado da origem é uma medida segura e eficaz para proteger os dados backups ao transferi-los pela rede e armazená-los em um repositório de backup de destino. Este tipo de criptografia de backup é eficaz para diferentes cenários, incluindo backup local e backup para a nuvem pública. Usar senhas para gerar chaves de criptografia é econômico e amigável para os usuários. Além disso, o avançado Serviço de Gerenciamento de Chaves, como AWS KMS, pode ser usado para evitar esquecer e perder as chaves de criptografia.

Baixe a versão mais recente do NAKIVO Backup & Replication, que suporta criptografia de lado de origem e criptografia de lado de destino para implementar eficazmente sua estratégia de backup.

Source:

https://www.nakivo.com/blog/backup-encryption-options/