Lista de Verificação de Conformidade com a ISO 27001 – Requisitos de Auditoria. Diante de ataques cibernéticos prejudiciais, as empresas devem implementar soluções mais robustas. Uma das maneiras pelas quais as organizações se protegem de ataques é por meio da conformidade com a segurança cibernética. Idealmente, a conformidade com a segurança cibernética é uma abordagem de gerenciamento de riscos que abre caminho para a proteção de dados e informações.

Diversos padrões de conformidade com a segurança cibernética existem para ajudar as organizações a proteger sistemas de TI cruciais. Portanto, a ISO 27001 foi desenvolvida pela Organização Internacional de Normalização (ISO) e pela Comissão Eletrotécnica Internacional (IEC) para ajudar as empresas a proteger dados sensíveis e informações pessoais dos clientes. Seguindo isso, este artigo discute o que é a ISO 27001 e os diversos requisitos de conformidade e auditoria.

Vamos começar o artigo Lista de Verificação de Conformidade com a ISO 27001 – Requisitos de Auditoria. Continue lendo!

O que é conformidade com o ISO 27001?

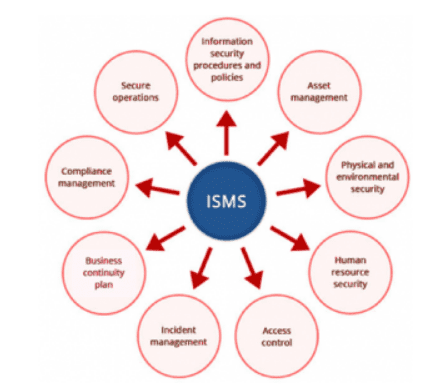

ISO 27001 é um padrão internacional de cibersegurança projetado para ajudar organizações a proteger seus sistemas de informação. Além disso, ajuda as organizações a implementar sistemas de gerenciamento de segurança de informação (SGSI) eficazes para proteger informações. Basicamente, ele estabelece os requisitos para um SGSI de modo que uma organização possa implementá-lo facilmente e ter plena confiança em manter informações seguras.

Em segundo lugar, a ISO 27001 especifica os requisitos para estabelecer, implementar, manter e melhorar um SIMS (Sistema de Gestão da Segurança da Informação) dentro do contexto da organização. Alcançar a conformidade com a ISO 27001 coloca você em uma ótima posição se deseja assegurar aos clientes e parceiros de negócios a segurança de seus dados sensíveis. Isso, por sua vez, oferece uma vantagem competitiva e uma reputação superior.

Requisitos de Conformidade para a ISO 27001

Fonte de Imagem: Imperva

Para alcançar a conformidade com a ISO 27001, você deve implementar controles robustos de segurança da informação. No entanto, é um processo longo, contínuo e demorado. Aqui está uma lista de verificação da ISO 27001 para ajudar sua organização a alcançar a conformidade:

1. Designar uma Equipe da ISO 27001

O primeiro passo para alcançar a conformidade com o ISO 27001 é montar uma equipe para supervisionar a implementação do SISP. Além disso, os membros da equipe devem ter conhecimento e experiência em segurança da informação. Além disso, sua equipe deve ter um líder para impulsionar o projeto.

Ainda mais, a equipe de segurança cria um plano detalhando todos os processos de implementação do SISP, incluindo objetivos, custos, prazo, etc. De fato, este documento é útil ao avaliar o progresso e ajuda a equipe a permanecer no caminho.

2. Construa seu SISP

Fonte de imagem: Anitech

Depois de nomear uma equipe de segurança, o próximo passo para a conformidade com o ISO 27001 é construir um SISP interno. Da mesma forma, o SISP deve ser abrangente e definir a abordagem geral da organização. No entanto, deve detalhar as expectativas para a gerência, funcionários e parceiros quando se trata de lidar com dados sensíveis e sistemas de TI.

Essencialmente, o ISMS deve ser adaptado à sua organização. Deve estar alinhado com os processos de negócios da sua empresa e com a natureza dos riscos de segurança que você enfrenta. Além disso, o ISMS deve abranger os processos internos da organização, bem como a contribuição de cada funcionário na implementação do ISMS.

3. Definir a Metodologia de Avaliação de Risco

A avaliação de risco é crucial quando se deseja obter a certificação ISO 27001. Por essa razão, a organização deve adotar uma abordagem sistemática para entender as possíveis ameaças de segurança, a probabilidade de ocorrência e quaisquer impactos potenciais. Dado isso, a avaliação de risco começa com o mapeamento dos ativos de negócios envolvidos na manipulação de informações. O próximo passo é identificar todos os ativos e documentá-los de acordo com a prioridade.

4. Realizar uma Avaliação de Risco

Depois, realize uma avaliação de vulnerabilidades para identificar quaisquer fraquezas que possam levar a acesso não autorizado a dados sensíveis. Uma avaliação de segurança detalhada é essencial para estabelecer a probabilidade de um ataque cibernético.

Para conduzir uma avaliação abrangente de risco, você deve combinar várias estratégias. Estes incluem testes de penetração, ataques sociais, testes manuais, hacking ético, etc. Essas ferramentas fornecem uma ampla visão da sua postura de segurança e dos riscos da sua organização. Finalmente, documente o processo de avaliação de risco e descobertas.

5. Prepare um Documento de Declaração de Aplicabilidade (SOA)

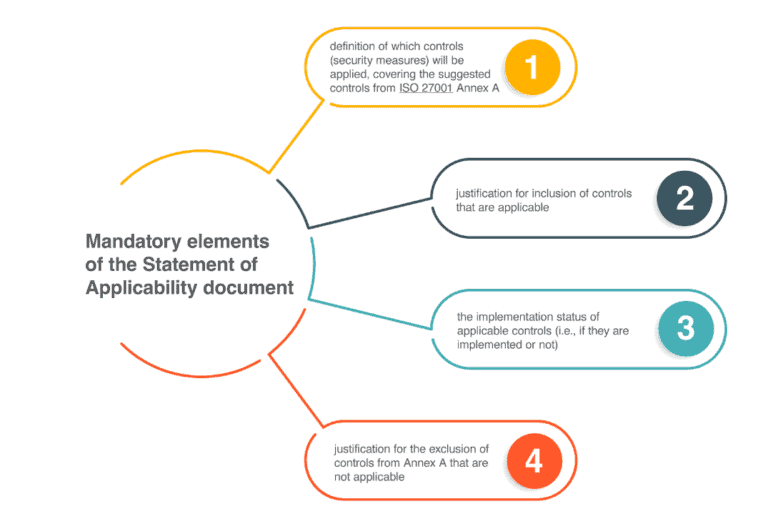

Fonte de Imagem: Advisera

O Statement of Applicability (SOA) detalha o escopo de segurança do sistema da sua organização. O SOA declara todos os controles de segurança relevantes para a sua organização. Idealmente, a ISO 27001 possui um conjunto de controles conhecido como Anexo A, contendo 114 controles possíveis. Você deve selecionar os controles que abordam os riscos identificados em sua avaliação. Além disso, você também deve declarar os controles que aplica.

6. Decidir Como Medir a Efetividade do SGIS

Após a avaliação de risco e o preenchimento do SoA, você deve seguir com uma base para avaliar os controles implementados. Em particular, essa abordagem ajuda a identificar quaisquer áreas ausentes em seu SGIS. Nesse passo, envolve-se estabelecer um limite para todos os processos, políticas e limites que determinam a eficácia do SGIS.

7. Implementar Políticas e Controles do SGIS

Seu documento de política de segurança deve detalhar como proteger os ativos de negócios, como agir no caso de um ataque cibernético, treinamento de funcionários, monitoramento, etc. Em qualquer caso, você também deve implementar processos de controle, como identidade e gerenciamento de acesso, acesso com privilégios mínimos, baseado em função acesso, etc. Esses controles garantem que apenas usuários autorizados possam acessar informações.

Uma vez que você estabeleceu o ISMS, você deve treinar seus funcionários sobre a nova abordagem de segurança. A ISO 27001 exige que as organizações treinem os funcionários a estarem cientes dos riscos de segurança e de como controlá-los. Idealmente, você deve usar engenharia social e campanhas de phishing para explorar quaisquer fraquezas de conscientização sobre segurança. Depois de descobrir fraquezas, você pode criar uma abordagem personalizada de treinamento em segurança que aborde as questões em questão.

9. Reúna os Documentos e Registros Necessários

Para cumprir com a ISO 27001, você deve documentar corretamente cada procedimento de segurança. Forneça provas de procedimentos e prepare os documentos necessários durante auditoria.

10. Submeter-se a uma Auditoria Interna

Uma auditoria interna do seu SGIS (Sistema de Gerenciamento de Segurança da Informação) ajuda a identificar áreas que precisam de melhorias e fornece uma visão sobre a relevância do seu SGIS. Escolha um auditor credenciado ISO 27001 para realizar a auditoria e uma revisão abrangente de documentos. Posteriormente, implemente o conselho da auditoria e resolva todas as inconformidades identificadas pelo auditor.

A auditoria interna não deve envolver as pessoas responsáveis pela implementação do SGIS. Isso abre caminho para uma auditoria abrangente e imparcial que destaca as forças e fraquezas do SGIS.

11. Monitore o SGIS

A ISO 27001 exige que as organizações monitorem seus sistemas e procedimentos de segurança. Significativamente, monitoramento permite detectar quaisquer novas vulnerabilidades em tempo real. Além disso, permite verificar se os controles de segurança atingem os objetivos necessários. Deve-se implementar uma solução de monitoramento que monitore continuamente o SGSI e colete logs de usuários para auditoria. Uma solução de monitoramento em tempo real oferece visibilidade para todas atividades no seu sistema. Em caso de anomalia, envia alertas instantaneamente, permitindo corrigi-las imediatamente.

12. Realizar Auditorias e Avaliações Subsequentes

A ISO 27001 exige que as organizações realizem auditorias e avaliações de segurança subsequentes. Deve-se realizar revisões de gestão trimestralmente ou anualmente. Avaliações de risco anuais são obrigatórias, caso seja necessário permanecer em conformidade.

13. Realizar uma Auditoria de Certificação

O último passo para a conformidade com o ISO 27001 é uma auditoria de certificação. Você precisa contratar um auditor externo para realizar uma segunda auditoria após a primeira auditoria interna. A auditoria de certificação é mais abrangente e é realizada por um organismo credenciado que é membro do International Accreditation Forum (IAF). A certificação ISO 27001 dura três anos. Durante esse período, sua organização deve realizar auditorias anuais.

Em seguida estão os requisitos de auditoria. Por favor, siga lendo a Lista de Verificação de Conformidade ISO 27001 – Requisitos de Auditoria.

Melhore sua conformidade de segurança do Active Directory e Azure AD

Experimente nossa solução de graça, acesso a todos os recursos. – Mais de 200 modelos de relatórios do AD disponíveis. Personalize facilmente seus próprios relatórios do AD.

Requisitos de Auditoria ISO 27001

Fonte de Imagem: Alcumus

É significativo que as auditorias da ISO 27001 sejam necessárias para garantir que o SGSI atenda aos critérios estabelecidos. Elas envolvem auditores competentes revisando se o SGSI e seus elementos cumprem os requisitos do padrão. Além disso, verifica se os controles e políticas são práticos e eficientes e podem ajudar a manter a postura de segurança da organização.

Há dois tipos de auditorias da ISO 27001:

Auditoria Interna

Uma auditoria interna é realizada pela organização usando seus próprios recursos. Pode-se usar seus próprios auditores internos ou contratar um terceiro. A auditoria interna envolve revisar as políticas e procedimentos e testar se eles são seguidos consistentemente. Além disso, envolve verificar se as descobertas da revisão do documento atendem aos requisitos da ISO 27001.

Auditoria Externa

Uma auditoria externa também é conhecida como auditoria de certificação. Realizada por um auditor externo e credenciado que revisa os procedimentos, documentação e controles de sua organização para conformidade. Uma vez que o auditor externo esteja satisfeito com o design do SGSI, eles recomendam sua organização para certificação. O órgão certificador realiza auditorias periódicas antes da recertificação.

Para permanecer em conformidade, a organização deve atender aos seguintes requisitos de auditoria:

- Revisão de gerenciamento eficaz.

- Documentação atualizada.

- Relatório de auditoria interna.

- Análise do relatório de auditoria.

Idealmente, a auditoria da ISO 27001 é um processo contínuo que requer uma abordagem organizacional. Você deve realizar uma auditoria interna a cada três anos para permanecer em conformidade.

Obrigado por ler a Lista de Verificação de Conformidade com a ISO 27001 – Requisitos de Auditoria. Concluiremos.

Lista de Verificação de Conformidade com a ISO 27001 – Conclusão dos Requisitos de Auditoria

Embora a ISO 27001 não seja obrigatória por lei, ela oferece muitos benefícios às organizações. Ajuda a proteger informações críticas e aumenta a credibilidade de uma empresa. Esta certificação é uma excelente maneira de mostrar a confiabilidade da sua empresa para clientes e parceiros. Portanto, é crucial trabalhar com um órgão credenciado para ajudá-lo a alcançar a conformidade com a ISO 27001.

Leia nosso blog para mais dicas de cibersegurança como essas!

Source:

https://infrasos.com/iso-27001-compliance-checklist-audit-requirements/