Encontre o SID no Active Directory Users and Computers Usando o PowerShell. O Identificador de Segurança ou SID é um número de identificação único atribuído a cada usuário, grupo ou computador Windows na rede controlada pelo domínio. Então, por exemplo, se já tentamos gerenciar permissões de Arquivos e Pastas ou navegamos pelo registro, podemos ter visto um valor de string longo, algo como S-1-5-21-3011698416-3634052959-2884390752-500. Se já vimos algo assim antes, já encontramos o SID.

Cada usuário, grupo ou computador terá um SID único. Se nunca ouvimos falar de SIDs, podemos estar nos perguntando qual é o propósito deles e como eles se entrelaçam dentro do Active Directory (AD). Afinal, geralmente nunca veremos esses identificadores de segurança à primeira vista.

Este artigo explicará o que é um SID, como encontrar o SID no active directory users and computers e compartilhará vários comandos para obter o SID usando o Windows PowerShell.

Encontre o SID no Active Directory

Pré-requisitos do Relatório SID

Para usar a variedade de comandos do Active Directory e seus exemplos abordados neste artigo, certifique-se de ter o seguinte:

- Em um PC Windows associado a um domínio AD

- Logado como uma conta de usuário AD com pelo menos direitos de leitura para o active directory.

- Tenha o módulo PowerShell Active Directory instalado e importado

Tente nossa Solução de Relatórios de SID do Active Directory GRATUITAMENTE

Experimente-nos gratuitamente, Acesso a todos os recursos. – 200+ modelos de relatório de AD disponíveis. Personalize facilmente seus próprios relatórios SID de AD.

Introdução ao Identificador de Segurança

A Security Identifier or SID is a unique string of values assigned to each security principal and security group by an authority, such as a Windows domain controller. When a security group or principal is created, security identification is made automatically. Once created, the SID is saved in the security database and can be accessed as needed.

Combinando o SID e os direitos do usuário, o Windows nos fornece, como usuário, um token de acesso toda vez que fazemos login em nosso sistema. Esse token de acesso fornece o contexto de segurança e nos dá permissões apropriadas para gerenciar nosso sistema Windows. Portanto, o SID é uma das partes essenciais do Modelo de Segurança do Windows.

Além dos SIDs gerados automaticamente, o Windows possui alguns SIDs universais bem conhecidos, como Todos, Autoridade Local, Mundo, NT Autoridade e Todos os Serviços. A tabela a seguir lista os SIDs universais bem conhecidos.

| Value | Universal Well-Known SID | Identifies |

|---|---|---|

| S-1-0-0 | Null SID | A group with no member objects. This SID is often used when a SID value is null or unknown. |

| S-1-1-0 | World | A group that includes everyone or all users. |

| S-1-2-0 | Local | Users who log on to local (physically connected) |

| S-1-2-1 | Console Logon | A group includes users logged on the physical console. |

| S-1-3-0 | Creator Owner ID | A SID to be replaced by the user’s security identifier who created a new object. This SID is used in inheritable ACEs. |

| S-1-3-1 | Creator Group ID | A SID is replaced by the primary-group SID of the user who created a new object. Use this SID in inheritable ACEs. |

| S-1-3-2 | Creator Owner Server | |

| S-1-3-3 | Creator Group Server | |

| S-1-3-4 | Owner Rights | A SID that represents the current owner of the object. When an ACE that carries this SID is applied to an object, the system ignores the object owner’s implicit READ_CONTROL and WRITE_DAC permissions for the object owner. |

| S-1-4 | Non-unique Authority | A Security Identifier that represents an identifier authority. |

| S-1-5 | NT Authority | A Security Identifier that represents an identifier authority. |

| S-1-5-80-0 | All Services | A group includes all service processes configured on the system. The operating system controls membership. |

Se quisermos saber mais sobre Identificadores de Segurança, clique neste link para a documentação oficial da Microsoft.

Encontre SID em Objetos do Active Directory Usando o PowerShell

Com PowerShell, podemos encontrar os diferentes SIDs de cada objeto em todos os níveis. O SID está localizado como uma propriedade de um usuário, grupo ou objeto computador. Usaremos o comando Select-Object para extrair a propriedade SID do objeto PowerShell.

Na próxima seção, começaremos obtendo o SID do usuário atualmente logado e trabalharemos até o topo de todos os domínios em um floresta.

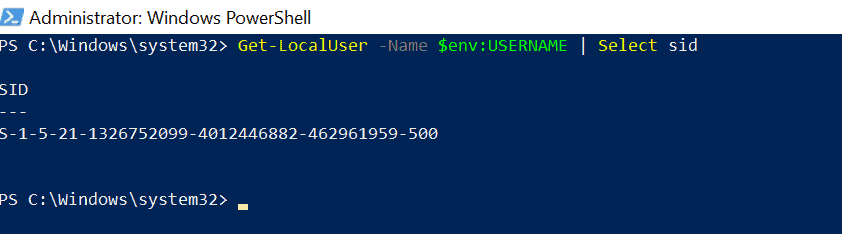

Obtenha o SID do Usuário Ativo Atual do Active Directory no PowerShell

Podemos obter o SID do usuário atual no PowerShell usando o cmdlet Get-LocalUser, que obtém detalhes da conta de usuário. Por exemplo, execute o comando abaixo para obter o SID do usuário atualmente logado.

Get-LocalUser -Name $env:USERNAME | Select-Object sidNo script PowerShell acima, Get-LocalUser obtém detalhes da conta de usuário especificada pela variável de ambiente $env:USERNAME.

$env:USERNAME é uma variável de ambiente que armazena informações sobre o ambiente do sistema operacional e programas. O caminho do sistema operacional, a localização do diretório de instalação do Windows e o número de processos usados pelo sistema operacional estão incluídos nessas informações. O PowerShell pode acessar, gerenciar e alterar variáveis de ambiente.

Obtenha o SID do Usuário Local no PowerShell

No servidor, contas de usuário locais são salvas. Podemos fornecer a essas contas acesso e permissões em um único sistema, mas apenas nesse computador. As contas de usuário locais são princípios de segurança usados para proteger e controlar o acesso de serviços ou usuários a recursos em um servidor individual ou membro.

Get-LocalUser retorna o SID do usuário local via PowerShell, como mostrado abaixo. Ao usar o Get-LocalUser comando, não precisamos que o módulo AD seja carregado e importado ainda.

Get-LocalUser -Name 'johndoe' | Select-Object sidO script do PowerShell especifica o nome do usuário local para obter o SID do usuário local.

Obtenha o SID de Usuário do Active Directory no PowerShell

Como executaremos um comando do Active Directory, precisaremos importar o módulo AD importado.

Import-Module ActiveDirectoryPodemos obter o SID de usuário do Active Directory usando o Get-ADUser cmdlet, trazendo detalhes de uma ou mais contas de usuário AD. Execute o comando abaixo.

Get-AdUser -Identity toms | Select Name, SID, UserPrincipalNameNo script do PowerShell acima, o Get-ADUser cmdlet obtém o SID de usuário AD especificado pelo parâmetro Identity. Além disso, o parâmetro seleciona as propriedades do nome, SID do Usuário AD e nome principal do usuário no PowerShell.

Experimente nossos Ferramentas de Relatórios e Auditoria para Active Directory & Office 365

Experimente-nos gratuitamente. Centenas de modelos de relatórios disponíveis. Personalize facilmente seus próprios relatórios em AD, Azure AD & Office 355.

Obtenha o SID do Computador do Active Directory no PowerShell

Podemos obter não apenas SIDs de usuários, mas também computadores unidos ao domínio. Podemos obter o SID do computador do Active Directory usando o comando Get-ADComputer. Podemos obter múltiplos SIDs de múltiplos computadores do AD usando o parâmetro Filter.

Get-ADComputer -Filter * | Select-Object Name, SIDNo PowerShell acima, o cmdlet Get-ADComputer no Active Directory obtém detalhes da conta do computador e usa o operador pipe para selecionar o nome do computador e o SID do computador no Active Directory.

Obtenha o SID do Grupo do Active Directory no PowerShell.

Assim como usuários e computadores, também podemos obter um SID de um grupo, pois grupos são considerados objetos do AD. Para obter o SID do grupo AD no diretório ativo, use o cmdlet Get-ADGroup.

Get-ADGroup -Identity SalesLeader | Select-Object Name, SIDO cmdlet Get-ADGroup obtém uma conta de grupo especificada pelo parâmetro Identidade no script do PowerShell. Em seguida, selecione as propriedades Nome e SID do grupo AD no diretório ativo usando o operador de pipeline.

Obtenha um SID de Todos os Domínios no PowerShell

Uma floresta do Active Directory (AD forest) é o contêiner lógico que abriga domínios, usuários, máquinas e regras de grupo em uma configuração do Active Directory.

Podemos encontrar o SID de todos os domínios no diretório ativo usando o cmdlet Get-ADForest do diretório ativo da seguinte forma.

(Get-ADForest).Domains| %{Get-ADDomain -Server $_} | Select-Object name, domainsidConclusão de Objetos do Active Directory

Podemos usar cmdlets do Active Directory como Get-ADUser, Get-ADComputer e Get-ADGroup para encontrar o SID em usuários e computadores do Active Directory. Além disso, também incluímos a obtenção do SID de um usuário local e de todo o domínio usando Get-LocalUser e Get-ADDomain, respectivamente.

Source:

https://infrasos.com/find-sid-in-active-directory-users-and-computers-using-powershell/