Se você é um profissional de TI que trabalha com o Active Directory, você pode usar o Group Policy para configurar os ambientes do Windows dos computadores de seus usuários e seus servidores corporativos usando Objetos de Política de Grupo (GPO). No entanto, a luta para alcançar um ambiente intuitivo e seguro é real. Neste artigo, vou explicar como criar um GPO e como vinculá-los, excluí-los e desativá-los. Quando terminarmos, você deverá entender melhor as nuances do maravilhosamente complexo mundo da Política de Grupo.

Trabalhando com GPOs

Há duas maneiras de trabalhar com GPOs: você pode usar o Editor de Política de Grupo Local para ajustar as políticas em um computador local ou usar o Console de Gerenciamento de Política de Grupo (GPMC) para trabalhar em seu ambiente corporativo. Como as políticas locais são processadas primeiro (antes das políticas de domínio) e para manter e projetar um ambiente robusto, vamos nos concentrar no cenário corporativo neste artigo.

Instalando a Ferramenta RSAT da Política de Grupo

O Console de Gerenciamento de Diretiva de Grupo faz parte do tradicional conjunto de ferramentas Remote Server Administration Tool (RSAT). É uma ferramenta baseada em MMC (Microsoft Management Console) que é instalada com o aplicativo Configurações modernas do Windows no Windows. Vou te mostrar como instalá-lo a seguir.

Em um controlador de domínio (DC), as configurações de Diretiva de Grupo são armazenadas na pasta compartilhada ‘SYSVOL’ e replicadas para todos os outros DCs no domínio (e floresta, se você estiver configurado dessa forma). Isso descreve a redundância integrada da infraestrutura de Diretiva de Grupo.

Para mostrar como instalar a ferramenta Console de Gerenciamento de Diretiva de Grupo, estarei usando meu laboratório Hyper-V executando um domínio Active Directory do Windows Server 2022. Eu entrei no meu workstation Windows 10 versão 22H2, então vamos começar:

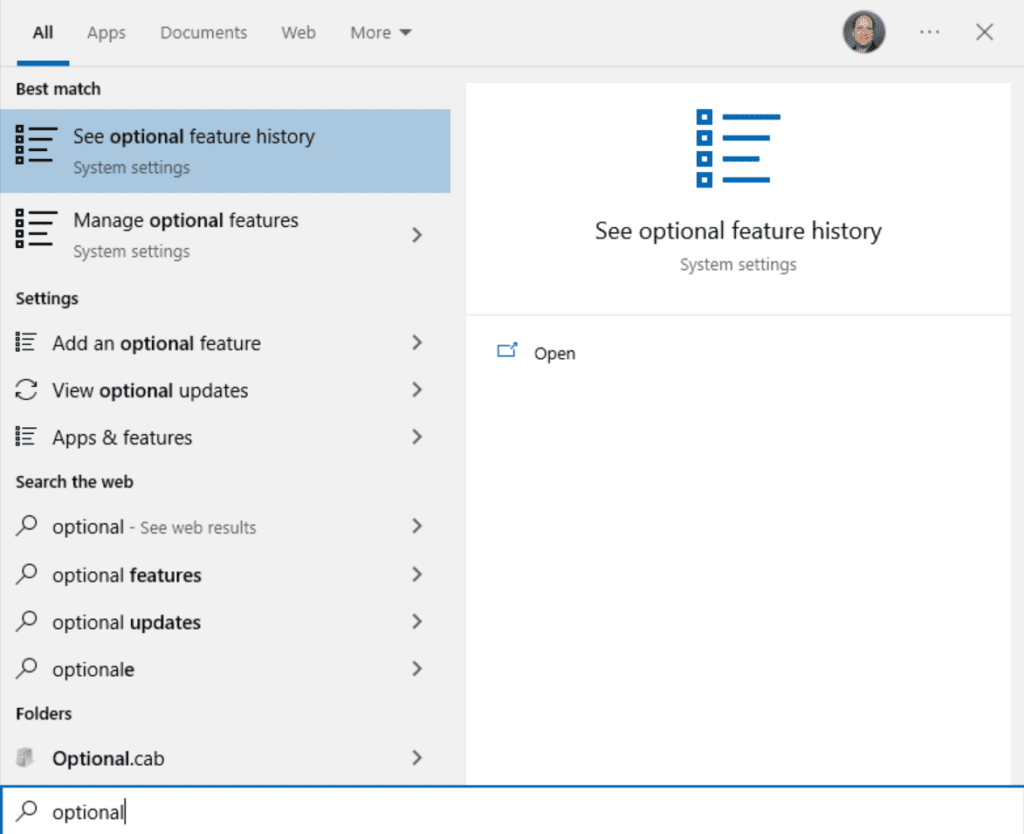

- Primeiro, clique no botão Iniciar e digite ‘ opcional‘.

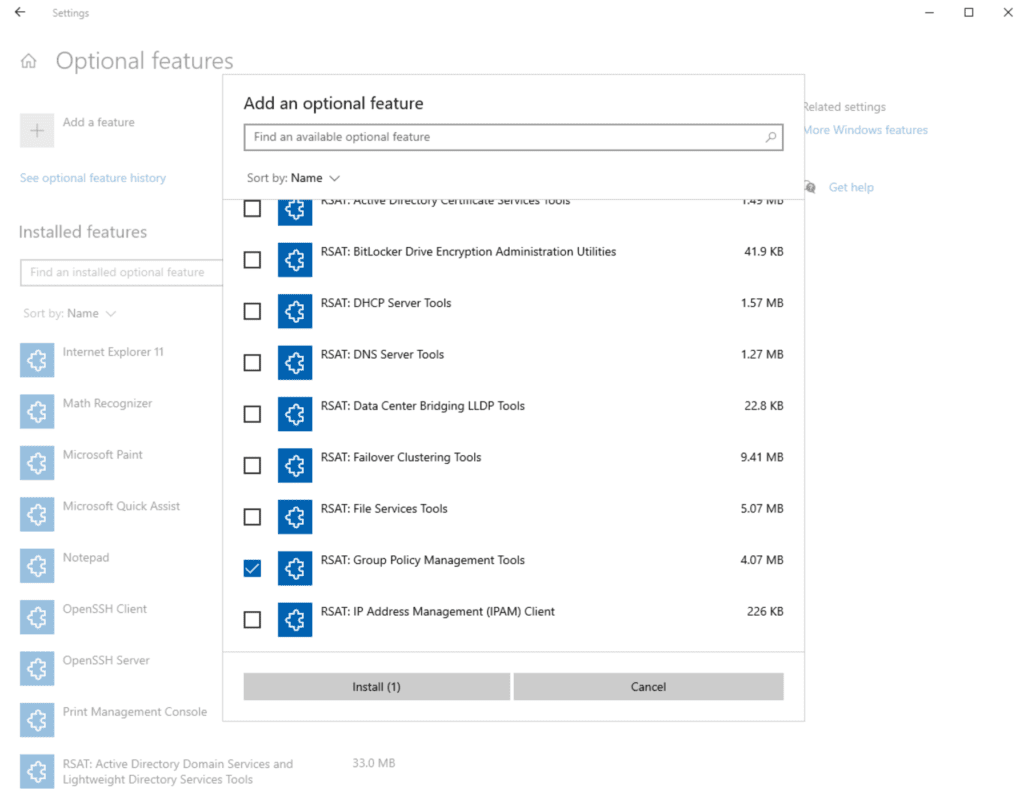

- Clique em ‘ Gerenciar recursos opcionais‘ e clique no botão ‘ + Adicionar um recurso‘ no topo.

- Role para baixo e marque ‘ RSAT: Ferramentas de Gerenciamento de Diretiva de Grupo‘ e clique em Instalar.

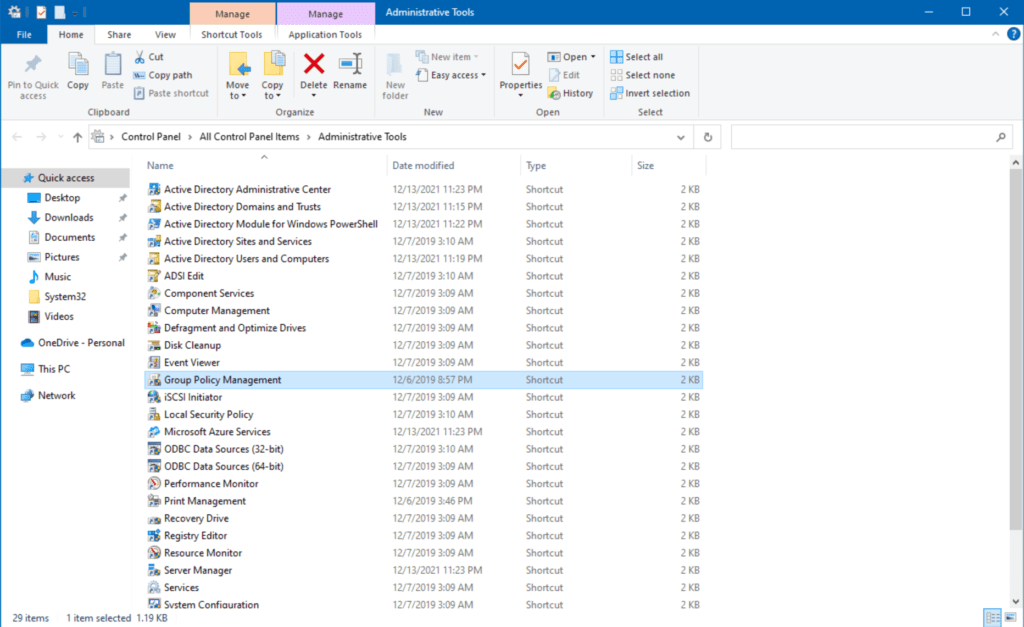

- Depois que isso estiver completo, clique em Iniciar e abra ‘ Ferramentas Administrativas do Windows.’

- Clique duas vezes em ‘ Gerenciamento de Diretiva de Grupo.’

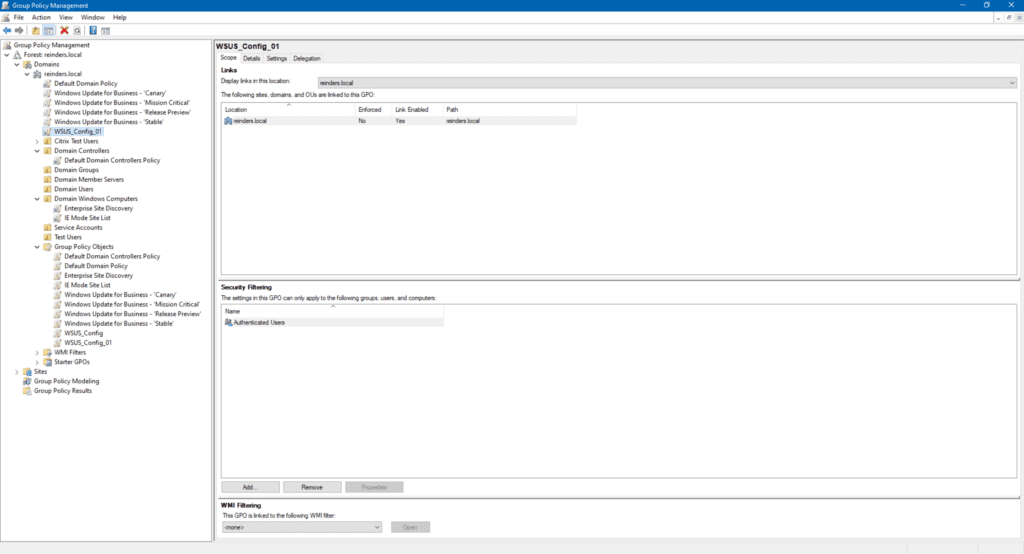

Agora vemos o console de Gerenciamento de Diretiva de Grupo. Aqui, somos apresentados à estrutura geral de como a Diretiva de Grupo é organizada e como você pode direcionar entidades lógicas específicas em sua organização.

Neste ponto, os profissionais de TI, com a consulta de suas equipes de segurança e conformidade, podem fazer qualquer uma das seguintes ações:

- Modificar Objetos de Diretiva de Grupo (GPOs) existentes

- Criar novos GPOs

- Modificar a filtragem de GPOs específicos em um nível de grupo

- Use Filtragem WMI para segmentar computadores específicos

- Use o Modelamento de Política de Grupo e resultados para ‘testar’ ou realizar cenários de ‘E se’

Em seguida, vamos começar criando um novo GPO.

Criar GPO

Vamos criar uma nova configuração que demonstrará como modificar os computadores de seus usuários de outra maneira.

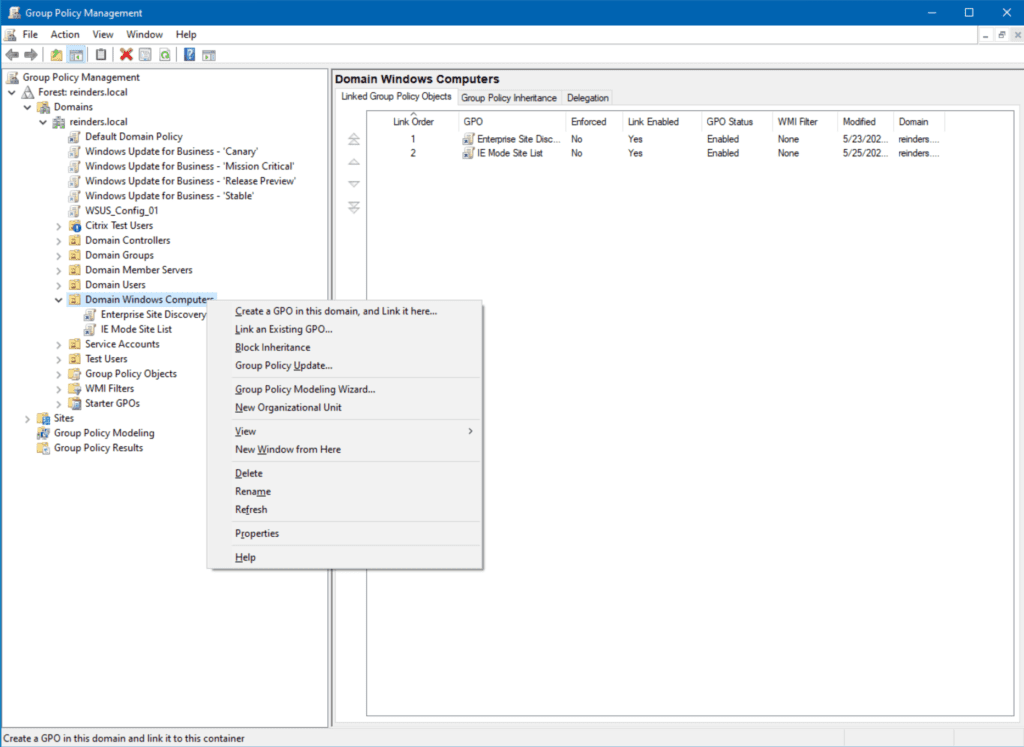

- Primeiro, vou clicar com o botão direito em ‘Computadores Windows de Domínio‘ e clicar em ‘Criar um GPO neste domínio e vinculá-lo aqui…‘

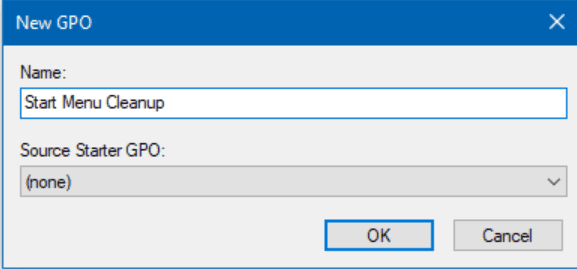

- I will name it ‘Start Menu Cleanup‘ and click OK.

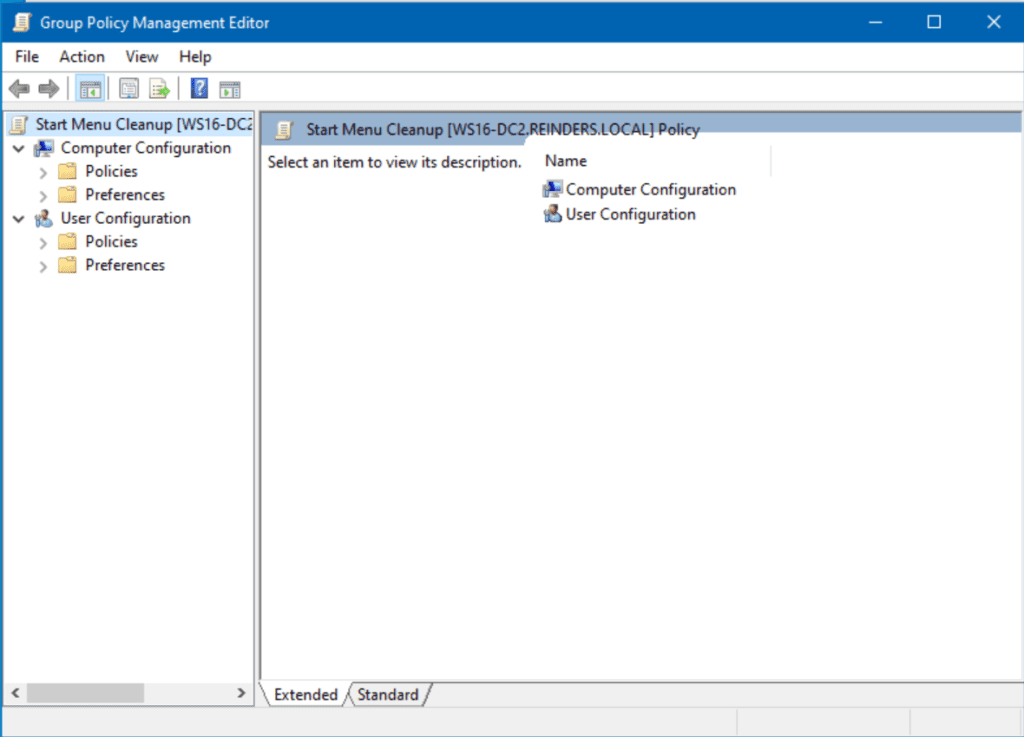

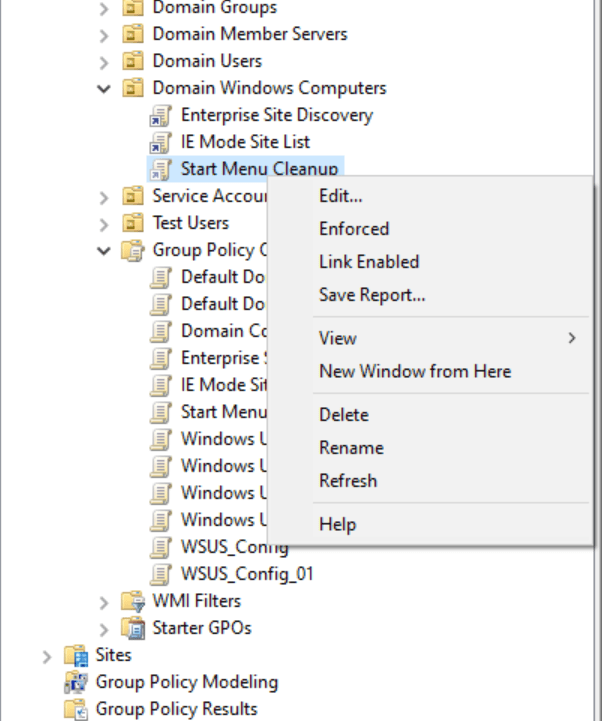

- Em seguida, vou clicar com o botão direito no novo GPO e clicar em Editar.

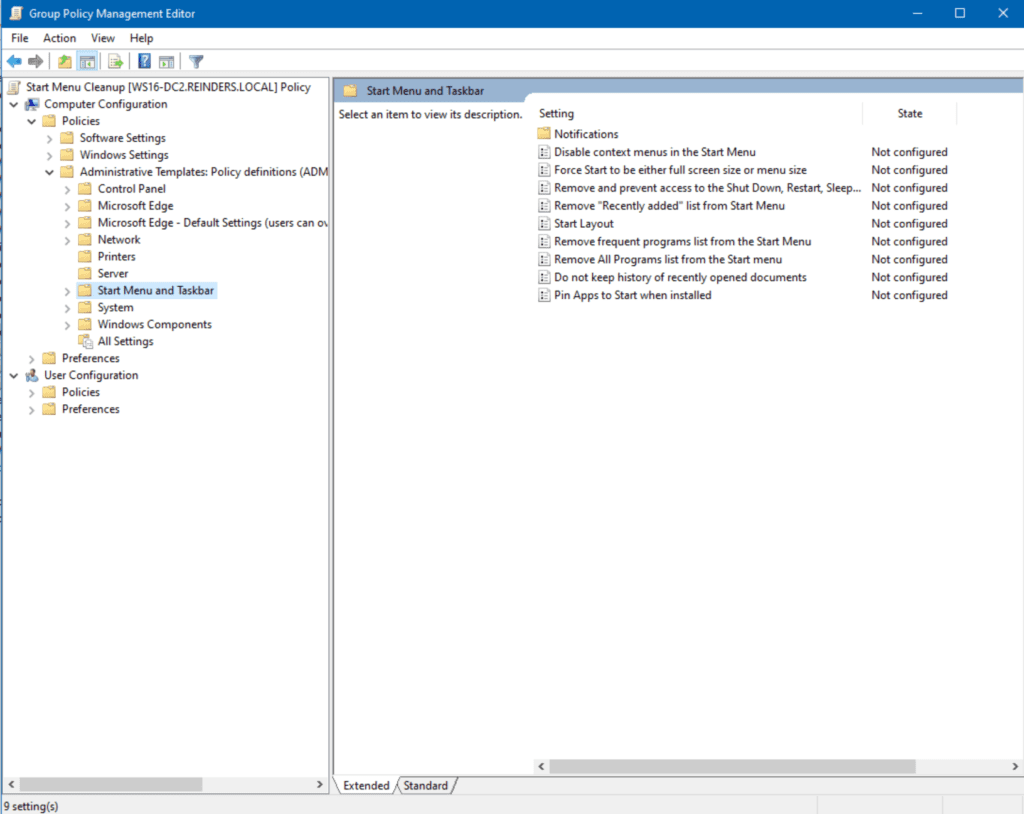

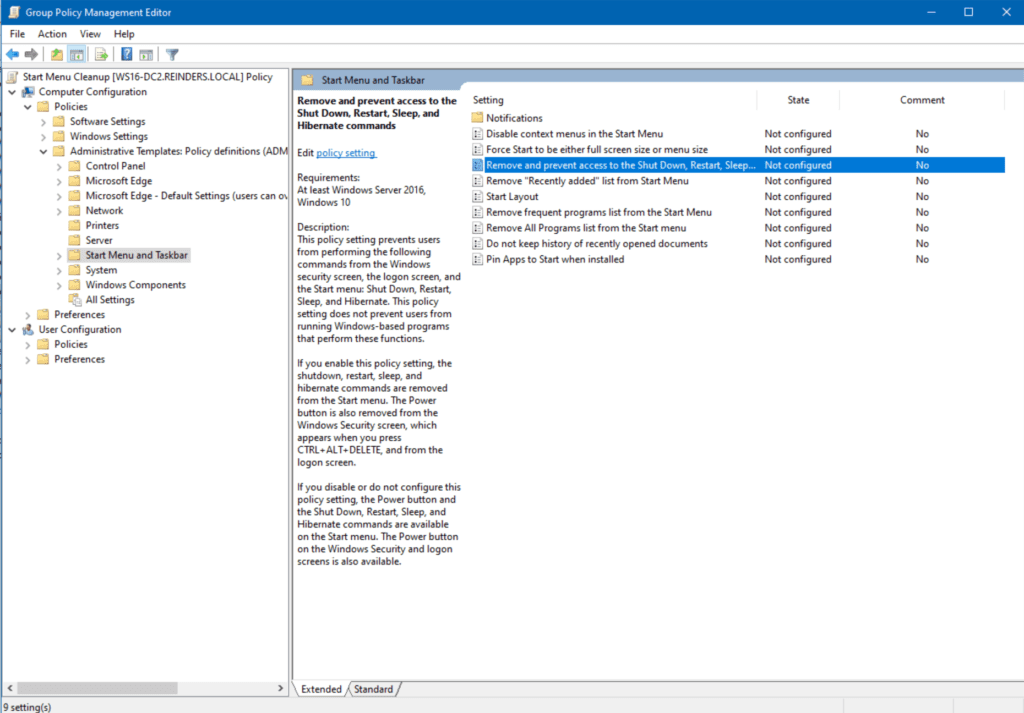

- Vamos navegar até Configuração do Computador -> Políticas -> Modelos Administrativos -> Menu Iniciar e Barra de Tarefas.

- Aqui, vou dar um duplo clique em Remover e impedir o acesso aos comandos Desligar, Reiniciar, Suspender e Hibernar.

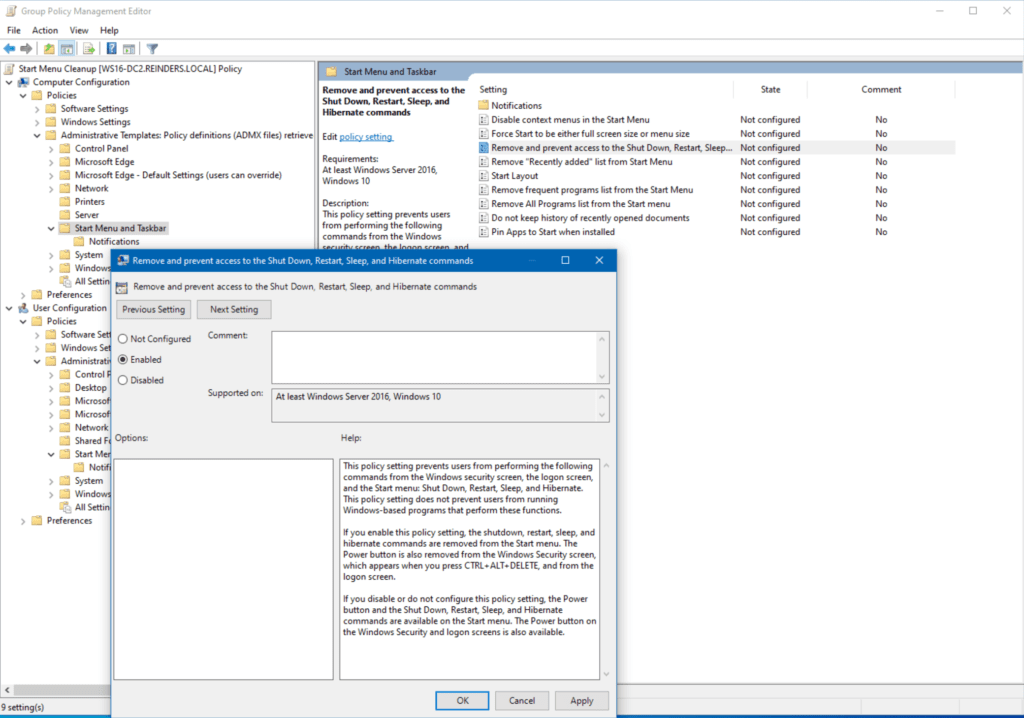

- Depois de ler a Ajuda, vou alternar Ativado e clicar em OK.

Agora, esteja avisado, essa configuração está agora ativa no ambiente. Todos os objetos de computador nessa OU verão essas configurações durante a próxima atualização. Por padrão, os computadores e servidores do domínio processarão a Política de Grupo a cada 90 minutos com um deslocamento aleatório de 30 minutos. No entanto, ao testar (e solucionar problemas), o comando gpresult é seu amigo.

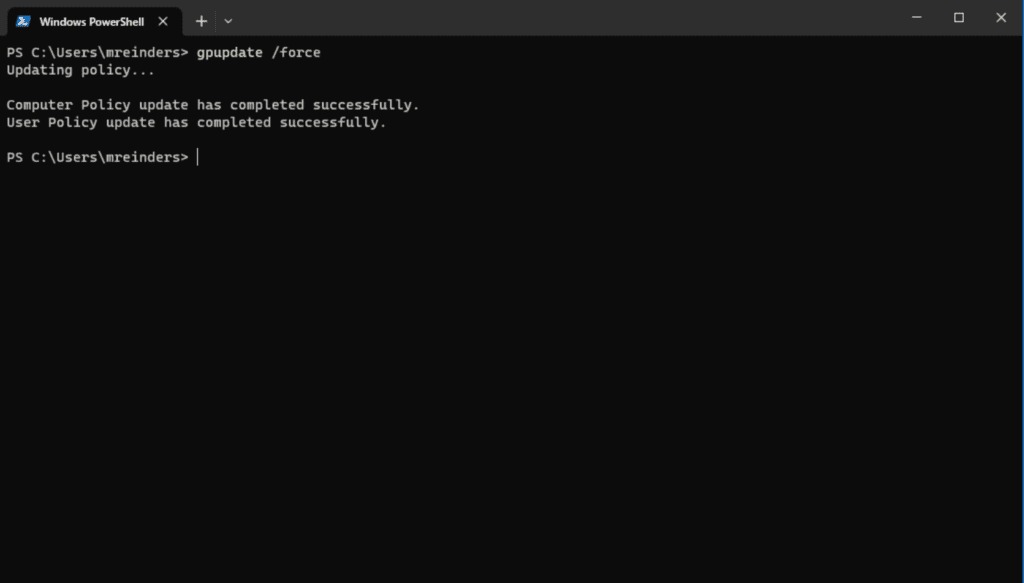

Você também pode forçar o computador a atualizar a Política de Grupo na máquina executando o seguinte comando gpupdate no seu terminal/shell favorito. Isso processará todas as alterações na Política de Grupo para o computador e o usuário logado. O interruptor ‘/force’ força as alterações sem solicitar aprovação.

gpupdate /force

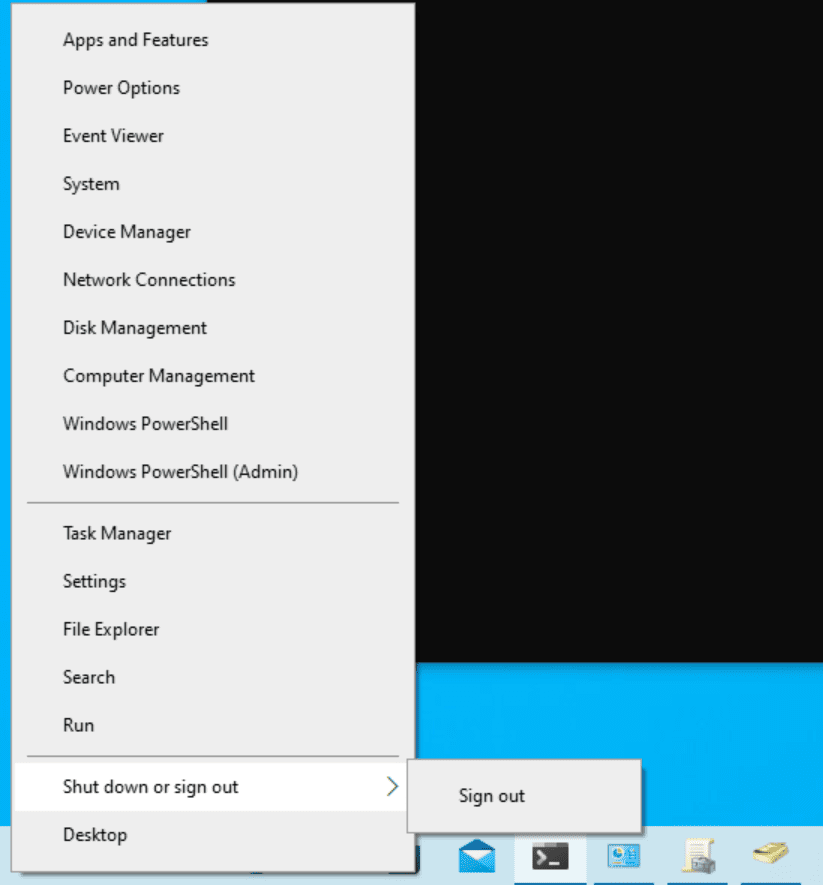

Ok, as alterações foram processadas. Deixe-me clicar com o botão direito no botão Iniciar e ir para o menu Desligar ou sair, e… funcionou! Os itens que definimos para remover agora estão ocultos.

Essa mudança bastante simples impede que seus usuários reiniciem ou desliguem seus computadores. Obviamente, existem muitas variáveis e casos de uso para configurações como essa. É ideal em algumas situações e doloroso em outras. Este é o equilíbrio pelo qual você passará como um Profissional de TI para decidir o que funciona melhor para a sua organização.

Vincular GPO

Deixe-me mostrar como vincular um GPO existente a um local específico no Active Directory. Em uma vida anterior, criei um GPO chamado ‘Bloqueio de Segurança do Controlador de Domínio’. As configurações neste GPO contêm padrões de conformidade de segurança para controladores de domínio de acordo com as diretrizes da nossa empresa. Posso vincular facilmente essas novas configurações aos DCs no meu domínio – reinders.local.

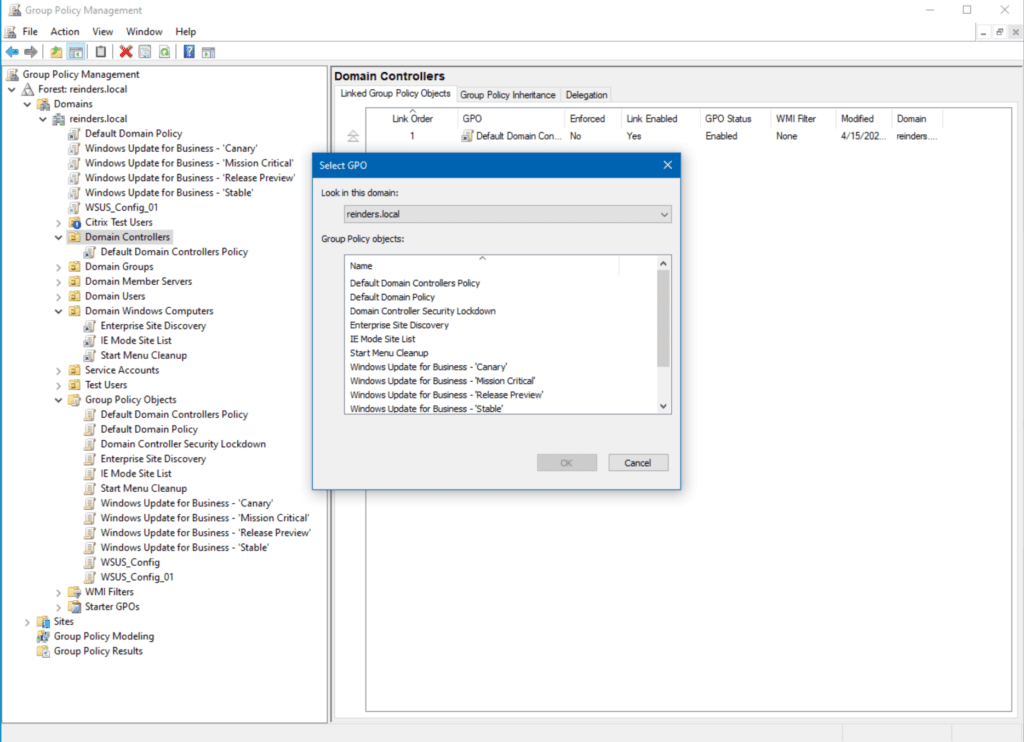

- Primeiro, eu clico com o botão direito na OU Controladores de Domínio e seleciono Vincular um GPO existente.

- Em seguida, escolherei Bloqueio de Segurança do Controlador de Domínio na lista e clicarei em OK.

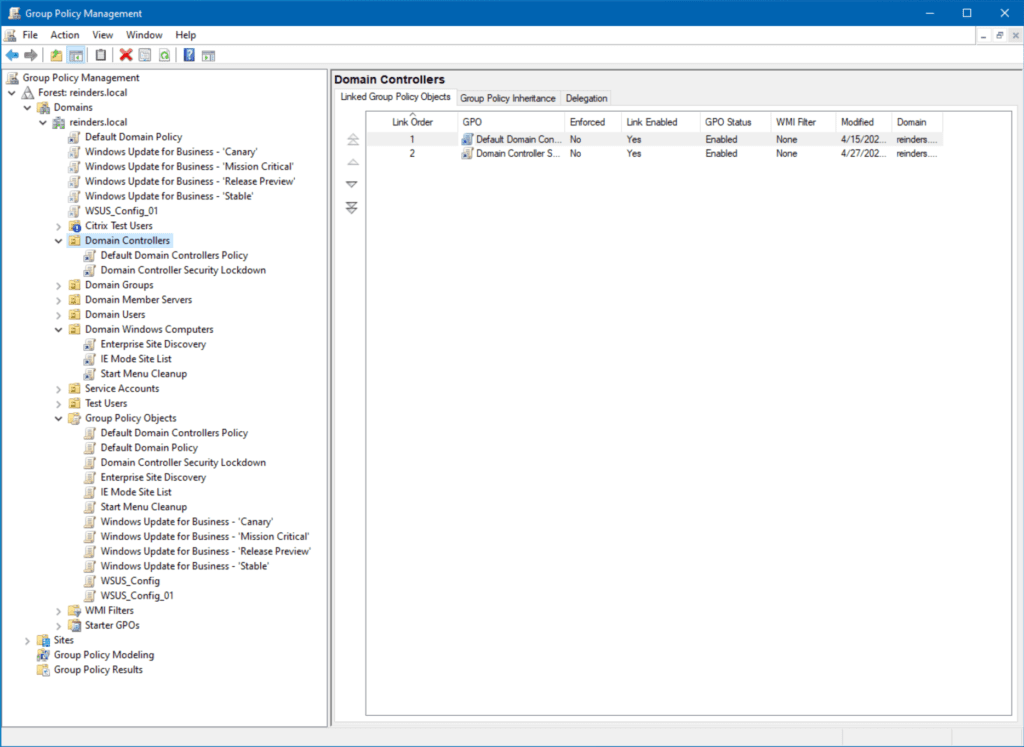

Agora você pode ver que o GPO está vinculado aos controladores de domínio. Na próxima vez que nossos DCs verificarem as atualizações de Política de Grupo, eles processarão as configurações nesse GPO. Essa é a beleza do controle central que você tem. Crie e desenvolva um grupo de configurações uma vez e, em seguida, implante (vincule) facilmente a um contêiner em seu ambiente. Você terminou!

Modificar um GPO existente

Vamos dar uma olhada no meu domínio – reinders.local – e ver o que temos.

Como este é um laboratório, é bastante básico, quase primitivo. Em grandes empresas, não é incomum descobrir centenas ou milhares de GPOs em um único domínio. A complexidade da herança de alguns GPOs, usando o WMI para direcionar sistemas operacionais específicos, lidando com GPOs locais, OUs filhos e políticas locais no meio – tudo isso pode ser bastante assustador.

Como um aparte, o número absoluto de GPOs em seu domínio começará a impor algumas penalidades de desempenho geral quando os computadores forem iniciados e quando os usuários fizerem login. Esta é provavelmente a maior discussão hoje: Você cria um monte de GPOs e inclui apenas uma configuração em cada um deles para facilitar a gestão? Ou você cria alguns GPOs com suas alterações de política para reduzir o tempo de processamento? Isso poderia ser um artigo por si só!

Escopo do GPO

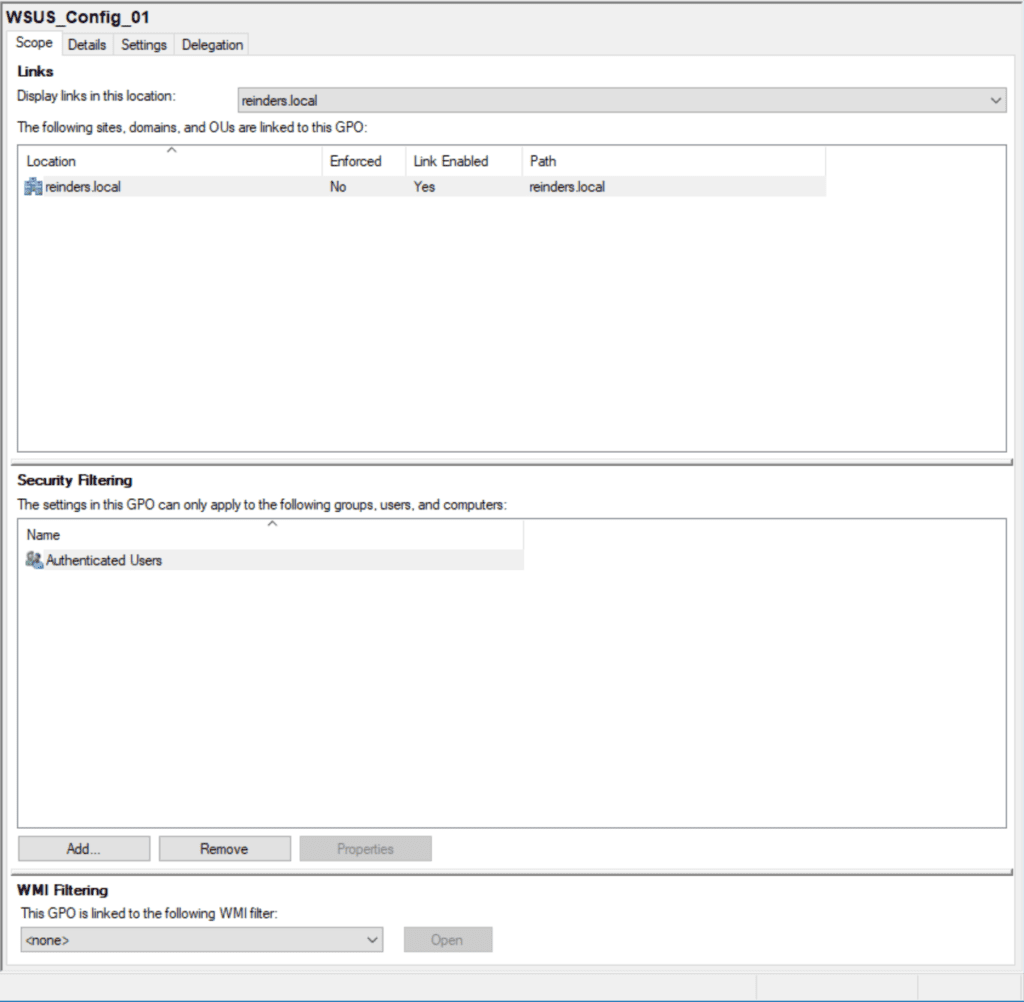

I previously installed Windows Server Update Services (WSUS) – there’s my GPO for the setup – ‘WSUS_Config_01’. If I click on it, you’ll see the scope defined.

O local está na raiz do domínio (reinders.local). Isso significa, por padrão, que TODO objeto de computador e servidor no domínio verá e implementará este GPO. Mais uma vez, existem maneiras de filtrar usuários específicos, computadores, OUs e grupos de segurança. Mais sobre isso mais tarde.

Aqui, a seção Filtro de Segurança mostra o grupo Usuários Autenticados. Isso é quase dizer ‘Todo mundo’: Qualquer conta que tenha se autenticado no domínio verá este GPO.

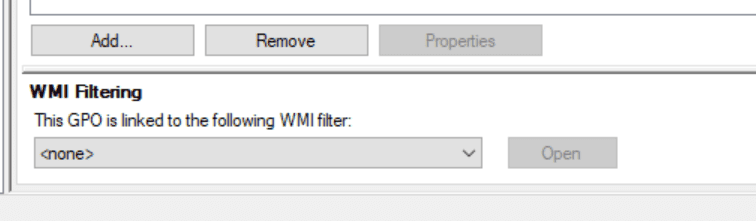

Filtro WMI

A configuração de Filtragem WMI abaixo é onde você pode direcionar SKUs específicos. Por exemplo, você poderia direcionar uma instalação específica do WSUS para afetar apenas computadores com Windows 10 versão 21H2 e 22H2.

Editar GPO

Deixe-me mostrar como editar um GPO.

- Primeiro, clique com o botão direito no GPO que deseja modificar e clique em ‘Editar…‘

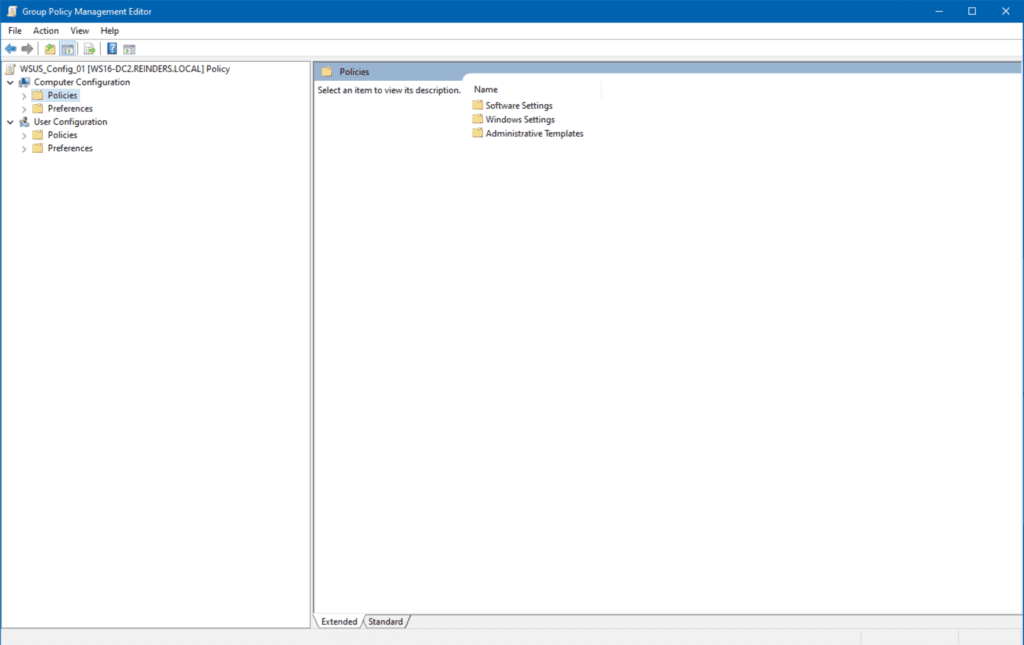

- A new window will open showing you the logical layout – Computer Configuration and User Configuration trees.

- Para localizar as configurações do WSUS, expanda Configuração do Computador -> Políticas -> Modelos Administrativos -> Componentes do Windows -> Windows Update.

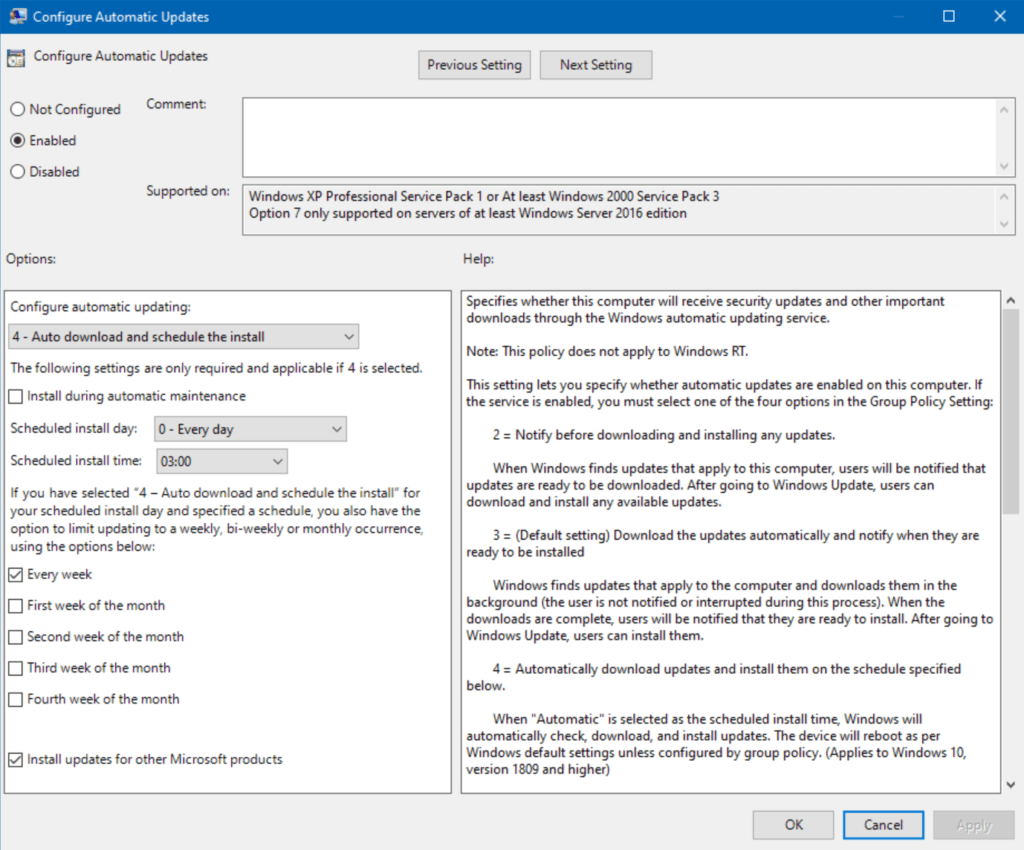

- Aqui, você pode ver que há duas configurações ‘Habilitado’ ou configurado. Vamos abrir Configurar Atualizações Automáticas.

Esta é uma configuração mais complexa, mas você entendeu a ideia. Essas são as configurações de como as atualizações do Windows são aplicadas ao meu domínio. Bastante granular, não acha? Mas, o ponto aqui é que você pode gerenciar todos os seus computadores (ou um subconjunto) centralmente aqui.

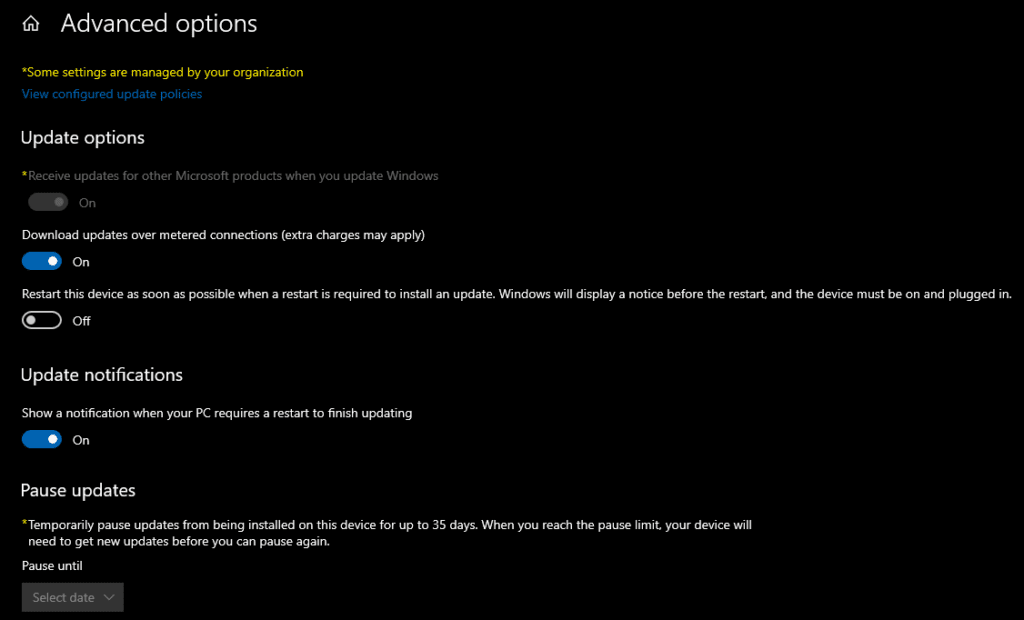

Aqui está um exemplo de como as GPOs “travam” configurações em computadores. Você notou a opção ‘Instalar atualizações para outros produtos da Microsoft‘ marcada na parte inferior? Se eu marcar Atualização do Windows -> Opções avançadas nesta estação de trabalho, observe que a primeira configuração, ‘Receber atualizações para outros produtos da Microsoft quando você atualiza o Windows’, agora é controlada pela Política de Grupo. Está marcada como Ligado e está desativada.

Isso é exatamente o que a observação “Algumas configurações são gerenciadas pela sua organização” significa no topo. Tecnicamente, isso indica que algumas Políticas de Grupo foram aplicadas a este computador e você não pode ajustar a configuração.

Gerenciando as GPOs padrão

Duas GPOs são criadas quando um novo domínio é criado – ‘Política de Domínio Padrão’ e ‘Política de Controladores de Domínio Padrão’. No mínimo, essas irão ditar as políticas de senha do domínio, políticas de bloqueio de conta, políticas de Kerberos, opções de segurança básicas e outras opções de segurança de rede.

Por décadas, tem sido firmemente mantido que, como profissional de TI, você NÃO deve modificar essas 2 políticas – você deve criar novas GPOs em vez disso. Existem várias razões para isso, mas acredito que a mais fundamental é que, ao solucionar problemas em seu domínio, você tem a certeza de que essa configuração padrão não foi alterada.

Isso tem sido frequentemente a primeira pergunta da Microsoft Technical Support quando trabalhei com eles ao longo dos anos em questões no Active Directory/Group Policy. Eles conhecem essas configurações principais e precisam começar por aí, no fundo do oceano, para garantir que sua linha de base inerente esteja correta.

Portanto, essa também é minha recomendação sobre como você deve gerenciar os GPOs padrão – NÃO O FAÇA!

Desativar um GPO

Se você deseja desativar um GPO e impedir que suas configurações se apliquem a computadores futuros, basta clicar com o botão direito no GPO e clicar em Link Enabled. Isso removerá o link e definirá o GPO para um estado “dormente”.

Excluir um GPO

Se você estiver realizando limpeza e/ou solução de problemas, você pode excluir um GPO clicando com o botão direito sobre ele e clicando em Excluir. Para ser minucioso e eficiente, recomendo que vá para a visualização de Objetos de Diretiva de Grupo na árvore e exclua-o de lá.

Conclusão

Implementar a Política de Grupo é enganosamente simples… a princípio. É bastante fácil estabelecer sua infraestrutura de Objetos de Diretiva de Grupo. Confirmar, validar e, mais tarde, solucionar por que as instalações do Office de computadores específicos estão se atualizando por conta própria e outros solicitam ao usuário… aí é onde a diversão começa.

No geral, a moral da história é bastante simples: Teste, Teste, Teste! Quanto mais você puder validar e obter conformidade no início, mais eficiente e simplificado será seu ambiente. Mais fácil para solucionar problemas e habilitar novas políticas.

Por favor, deixe um comentário abaixo se tiver alguma dúvida!