Gegevensback-up is cruciaal voor het voorkomen van gegevensverlies en snelle herstel. Een deel van een veilige en veerkrachtige gegevensbeschermingsstrategie is encryptie van back-ups om inbraken te voorkomen en toegang tot gegevens door onbevoegde personen. Deze blogpost beslaat soorten encryptie op basis van waar de gegevens worden gecodeerd en legt uit hoe een specifieke aanpak kan worden gebruikt voor een effectieve back-up encryptie strategie.

Types van Back-up Encryptie

Encryptie kan worden geclassificeerd in verschillende categorieën op basis van het encryptie-algoritme, sleutel lengte, en de locatie waar de encryptie wordt uitgevoerd. Source-side encryptie en target-side encryptie zijn termen die worden gebruikt in de context van gegevensencryptie, vooral wanneer gegevens tussen systemen worden overgedragen, zoals in cloudopslag of gegevensback-up scenario’s. Ze verwijzen naar waar de encryptie- en decryptieprocessen plaatsvinden.

Source-Side Encryptie

Source-side encryptie, ook wel client-side encryptie genoemd, houdt in dat gegevens op het clientsysteem (de bron) worden gecodeerd voordat ze worden overgedragen naar een ander systeem, zoals een cloudopslagdienst of een remote server. Dit proces zorgt ervoor dat de gegevens beschermd zijn vanaf het moment dat ze het clientsysteem verlaten, en behoudt hun vertrouwelijkheid en integriteit tijdens de overdracht en opslag.

OPMERKING: Source-side encryptie is nauw verbonden met wat vaak wordt aangeduid als client-side encryptie. Feitelijk worden de twee termen vaak door elkaar gebruikt, hoewel de context kan variëren afhankelijk van de specifieke toepassing of systeem in kwestie.

Hoe source-side encryptie werkt

Wanneer een gebruiker of toepassing gegevens gegenereerd op een apparaat, zoals een computer of server, worden de gegevens eerst lokaal op dat apparaat versleuteld. Het versleutelingsproces gebruikt een sterk versleutelingsalgoritme, zoals AES (Advanced Encryption Standard), dat de leesbare gegevens omzet in een versleutelde indeling die niet leesbaar is zonder de overeenkomstige decryptiesleutel. Deze encryptiesleutel wordt meestal beheerd door de client, wat betekent dat alleen de client – of geautoriseerde entiteiten met toegang tot de sleutel – de gegevens kunnen ontsleutelen en toegang kunnen krijgen tot de oorspronkelijke gegevens.

Zodra de gegevens versleuteld zijn, worden ze verzonden naar het bestemmingsysteem. Tijdens deze transmissie blijven de gegevens versleuteld, wat het risico op inbraken vermindert als ze worden onderschept. Aangezien de gegevens al versleuteld zijn voordat ze het clientsysteem verlaten, hoeft het ontvangende systeem niet te weten wat de inhoud is of in staat te zijn om het te ontsleutelen.

Na het bereiken van het doel systeem, worden de gegevens in hun versleutelde staat opgeslagen. De server of opslagdienst houdt alleen de versleutelde gegevens en heeft meestal geen toegang tot de decryptiesleutels, wat betekent dat het de gegevens zelf niet kan ontsleutelen. Deze opzet zorgt ervoor dat de gegevens veilig blijven, zelfs als het opslagsysteem wordt gecompromitteerd, omdat de gegevens niet kunnen worden gelezen zonder de juiste decryptiesleutel.

Wanneer de client of een geautoriseerde gebruiker toegang wil krijgen tot de opgeslagen gegevens, worden de versleutelde gegevens opgehaald van het doel systeem en geretourneerd naar de client (bronsysteem). De client gebruikt vervolgens de oorspronkelijke decryptiesleutel om de gegevens lokaal te ontsleutelen, waardoor ze terugkeren in hun oorspronkelijke, leesbare vorm. Dit ontsleutelingsproces vindt volledig op het systeem van de client plaats, waardoor de gegevens gedurende hun levenscyclus onder de controle van de client blijven.

Sleutelzijdversleuteling is vooral waardevol in scenario’s waar de klant controle wil behouden over gegevensbeveiliging, zoals bij het opslaan van gevoelige informatie in cloud-omgevingen. Echter, het vereist ook dat de klant encryptiesleutels veilig beheert, omdat het verlies van deze sleutels zou resulteren in de gegevens permanent ontoegankelijk worden. Deze aanpak biedt een sterk niveau van gegevensbescherming.

Voordelen van sleutelzijdversleuteling

Sleutelzijdversleuteling stelt de klant in staat complete controle te behouden over het versleutelingsproces, inclusief de encryptiesleutels. Deze aanpak zorgt ervoor dat gegevens beschermd zijn voordat ze het klantomgeving verlaten, wat een hoger niveau van vertrouwen en autonomie biedt. De klant kan de encryptiemethoden en sleutelbeheersstrategieën aanpassen om specifieke beveiligings- en nalevingsvereisten te voldoen, waardoor deze aanpak vooral voordelig is voor gevoelige of gereguleerde gegevens.

Beveiliging

Eén van de belangrijkste beveiligingsvoordelen van sleutelzijdversleuteling is dat de gegevens versleuteld zijn bij hun oorsprong, wat betekent dat ze beveiligd zijn tijdens het transport en in rust. Omdat de klant de encryptiesleutels beheert, blijven de gegevens ontoegankelijk voor iedereen, inclusief dienstverleners of derden, die geen toegang hebben tot de sleutels. Als gevolg hiervan wordt het risico op ongeautoriseerde toegang of gegevenslekken aanzienlijk verminderd, zelfs als het opslagsysteem is gecompromitteerd. Bovendien is de encryptie end-to-end, wat zorgt voor bescherming van de gegevens gedurende hun gehele levenscyclus.

Performance

Source-side encryptie kan een merkbaar effect hebben op de prestaties, omdat de processen van versleutelen en ontsleutelen plaatsvinden op het apparaat van de klant (bron). Afhankelijk van de grootte en complexiteit van de gegevens, kan dit aanzienlijke computerrisors vragen, wat de operaties mogelijk vertragend, vooral voor grote gegevenssets of apparaten met beperkte middelen. Het beheer van sleutels kan ook complexiteit toevoegen, waarbij zorgvuldige afhandeling vereist is om prestatieproblemen of potentiële gegevensverlies te voorkomen als sleutels onjuist worden behandeld.

Target-Side Encryptie

Target-side encryptie, ook wel server-side encryptie genoemd, verwijst naar het proces van het versleutelen van gegevens door het targetsysteem (zoals een cloudserviceprovider, externe server of database) nadat deze is ontvangen van de bron (client). Deze encryptie-aanpak wordt breed gebruikt in cloudopslagdiensten, databases en andere scenario’s waarbij gegevens beschermd moeten worden nadat deze zijn ontvangen en opgeslagen. Deze methode plaatst de verantwoordelijkheid voor het versleutelen en beveiligen van de gegevens bij de server (target) in plaats van bij de client (bron).

Hoe target-side encryptie werkt

Wanneer een client gegevens naar een targetsysteem stuurt, arriveert de data meestal in plain text, hoewel het tijdens de overdracht mogelijk wordt beschermd door transportlaagbeveiligingsprotocollen zoals TLS/SSL. Zodra de gegevens het targetsysteem bereiken, neemt de server het encryptieproces over. De server gebruikt een sterk encryptie-algoritme, zoals AES (Advanced Encryption Standard), om de gegevens in een versleutelde indeling om te zetten. Dit zorgt ervoor dat de gegevens beschermd en onleesbaar zijn voor gebruikers of toepassingen die mogelijk ongeautoriseerde toegang krijgen tot de opslag van de server.

De doelserver beheert de encryptiesleutels die nodig zijn voor dit proces. Deze sleutels kunnen door de server zelf gegenereerd en opgeslagen worden, of ze kunnen beheerd worden via een dedicated key management service (KMS). De encryptiesleutels zijn cruciaal voor zowel het versleutelen als het ontsleutelen van de gegevens en hun beheer is centraal voor het handhaven van de beveiliging van de versleutelde gegevens.

Nadat de gegevens zijn versleuteld, slaat de doelserver deze op in hun versleutelde vorm, of het nu op schijf, in een database, of binnen een cloudopslagsysteem is. De gegevens blijven versleuteld in rust, wat betekent dat zelfs als het fysieke opslagmedium wordt benaderd door onbevoegde individuen, ze alleen de versleutelde gegevens zullen zien, die zonder de ontsleutelingskey nutteloos zijn.

Wanneer een geautoriseerde gebruiker of systeem de gegevens aanvraagt, ontsleutelt de server deze voordat deze terug naar de client wordt afgeleverd. Dit ontsleutelingsproces is meestal niet zichtbaar voor de client, die mogelijk niet eens op de hoogte is dat de gegevens tijdens de opslag versleuteld waren. De client ontvangt de gegevens in hun oorspronkelijke, leesbare vorm, klaar voor gebruik.

Doelzijde-encryptie vereenvoudigt het proces voor de client (brontezijde), omdat de client zich niet hoeft te bekommeren om het beheer van encryptie of sleutels. De server of cloudprovider neemt deze verantwoordelijkheden op zich, en zorgt ervoor dat de gegevens uniform versleuteld en beschermd zijn volgens de beveiligingsbeleid van de provider. Echter, dit betekent ook dat de client de server moet vertrouwen om de encryptiesleutels veilig te beheren en de versleutelings- en ontsleutelingsprocessen correct uit te voeren.

Deze methode wordt veel gebruikt in cloudopslagdiensten, databases en andere omgevingen waar grote hoeveelheden gegevens veilig moeten worden opgeslagen. Het biedt een efficiënte manier om gegevens in rust te beschermen, waardoor het een populaire keuze is voor organisaties die de gegevensbeveiliging willen waarborgen zonder de complexiteit aan de kant van de client toe te voegen.

Voordelen van target-side encryptie

Target-side encryptie vereenvoudigt het encryptieproces voor de client aan de bronzijde door de verantwoordelijkheid naar de targetserver of cloudprovider te verplaatsen. De client hoeft zich geen zorgen te maken over het implementeren van encryptie-algoritmen of het beheren van encryptiesleutels, omdat deze taken door het target systeem worden afgehandeld. Dit maakt het gemakkelijker om encryptie in bestaande werkprocessen te integreren, vooral in omgevingen waar gebruiksgemak en schaalbaarheid belangrijk zijn. Het zorgt ook voor een consistente toepassing van encryptiebeleid voor alle gegevens die op de server worden opgeslagen.

Beveiliging

Hoewel target-side encryptie ervoor zorgt dat gegevens in rust versleuteld zijn, moet de client de server of cloudprovider vertrouwen om het encryptieproces te beheren en de encryptiesleutels te beschermen. De beveiliging van de gegevens hangt af van het vermogen van de server om sleutels correct te beheren en beveiligingsbeleid af te dwingen. Echter, als de server wordt gecompromitteerd, bestaat er een potentieel risico dat onbevoegde gebruikers toegang kunnen krijgen tot zowel de versleutelde gegevens als de sleutels die nodig zijn om ze te ontsleutelen. Om dit te mitigeren, bieden veel diensten aanvullende beveiligingsfuncties, zoals sleutelbeheersdiensten (KMS) en hardwarebeveiligingsmodules (HSM’s) om de bescherming van sleutels te versterken.

Prestaties

Target-side encryptie heeft over het algemeen een lagere prestatie-impact op de client (bronszijde), omdat het zware werk van encryptie en decryptie wordt uitgevoerd door de targetserver. Dit kan leiden tot betere prestaties aan de kant van de client, vooral voor apparaten met beperkte verwerkingskracht. Echter, de encryptie- en decryptieprocessen verbruiken nog steeds middelen op de server, wat de prestaties van de server kan beïnvloeden, vooral in omgevingen met hoge vraag. Bovendien kan het decrypteren van gegevens op de server voordat deze terug worden gestuurd naar de client enige vertraging introduceren, hoewel dit vaak minimaal is in goed geoptimaliseerde systemen.

Source-Side Encryption vs Target-Side Encryption

De onderstaande tabel sommeer de belangrijkste parameters om de verschillen tussen source-side encryptie en target-side encryptie te samenvatten (client-side encryptie vs server-side encryptie).

| Kenmerk/Aspect | Encryptie aan de bronzijde | Encryptie aan de bestemmingzijde |

| Definitie | Data-encryptie wordt uitgevoerd aan de bron voordat het wordt verzonden. | Data-encryptie wordt uitgevoerd zodra het de bestemming bereikt. |

| Controle | Over het algemeen heeft de data-eigenaar of verzender controle over het encryptieproces en de sleutels. | De data-ontvanger of opslagdienstverlener beheert meestal het encryptieproces en de sleutels. |

| Sleutelbeheer | Sleutels worden meestal beheerd en gecontroleerd door de data-verzender/eigenaar. | Sleutels worden beheerd door de data-ontvanger of de opslagdienstverlener. |

| Veiligheidsverantwoordelijkheid | De primaire verantwoordelijkheid ligt bij de data-verzender om ervoor te zorgen dat de data voor de transmissie wordt gecodeerd. | De primaire verantwoordelijkheid ligt bij de data-ontvanger of opslagprovider om de data te versleutelen bij ontvangst. |

| Transmissiebeveiliging | Data wordt versleuteld tijdens het transport, wat beveiliging biedt tegen onderschepping. | Data kan mogelijk onversleuteld worden onderschept tijdens het transport als het niet is versleuteld; richt zich meer op het beschermen van opgeslagen data. |

| Integratiecomplexiteit | Kan meer integratiewerk vereisen aan de kant van de data-verzender om encryptiemechanismen te implementeren. | Over het algemeen gemakkelijker te implementeren omdat het encryptieproces na ontvangst plaatsvindt, vaak gebruikmakend van standaard servicehulpmiddelen. |

| Impact op prestaties | Potentiële prestatieoverhead aan de clientzijde vanwege encryptieprocessen voordat de data wordt verzonden. | Minder impact aan de clientzijde; prestatieoverhead zit aan de server- of opslagzijde vanwege encryptieprocessen bij ontvangst. |

| Compliance en beleid | Stelt verzenders in staat om te voldoen aan specifieke gegevensbeschermingsbeleid en voorschriften door de encryptie zelf te controleren. | Kan voldoen aan nalevingsvereisten met betrekking tot encryptiebeleid voor rustende data en verantwoordelijkheden van de data-beheerder. |

| Gebruiksscenario’s | Nuttig in scenario’s waar een veilige transmissie cruciaal is, zoals het uitwisselen van gevoelige data. | Veel voorkomend in cloudopslag- en datamagazijnoplossingen waar gegevensbescherming vooral nodig is voor opgeslagen data. |

Source-Side Backup Encryption met NAKIVO

Beide typen encryptie, aan de bronzijde en aan de doelzijde, kunnen worden gebruikt voor gegevensback-up. Laten we de bronzijde-encryptie verkennen in de context van gegevensback-up.

NAKIVO Backup & Replication is een geavanceerde gegevensbeschermingsoplossing die backup-encryptie ondersteunt. Een sterk AES-256-algoritme (de encryptiesleutel heeft een lengte van 256 bit) wordt gebruikt voor encryptie in de NAKIVO-oplossing. Encryptie kan worden geconfigureerd op het niveau van de backup repository (voor alle backups die worden opgeslagen in een backup repository) als doelencryptie. De andere optie is het configureren van encryptie op het niveau van de backup job met behulp van source-side encryptie. Als gevolg hiervan worden backups versleuteld tijdens overdrachten en opgeslagen als versleutelde gegevens in de backup repository.

Source-side backup encryptie vereist het invoeren van een wachtwoord. Een sterke hash, gegenereerd op basis van het opgegeven wachtwoord, wordt gebruikt om de encryptie/decryptiesleutel te maken. Het is belangrijk om het encryptiewachtwoord niet te verliezen, omdat je zonder het wachtwoord geen gegevens kunt herstellen van de versleutelde backup.

vereisten voor source-side encryptie:

- NAKIVO Backup & Replication v11.0 of nieuwer

- Dataopslagtype: Incremental met volledige backup (tape wordt ook ondersteund)

Configureren van source-side encryptie

Source-side encryptie voor backups wordt geconfigureerd in de webinterface op het jobniveau.

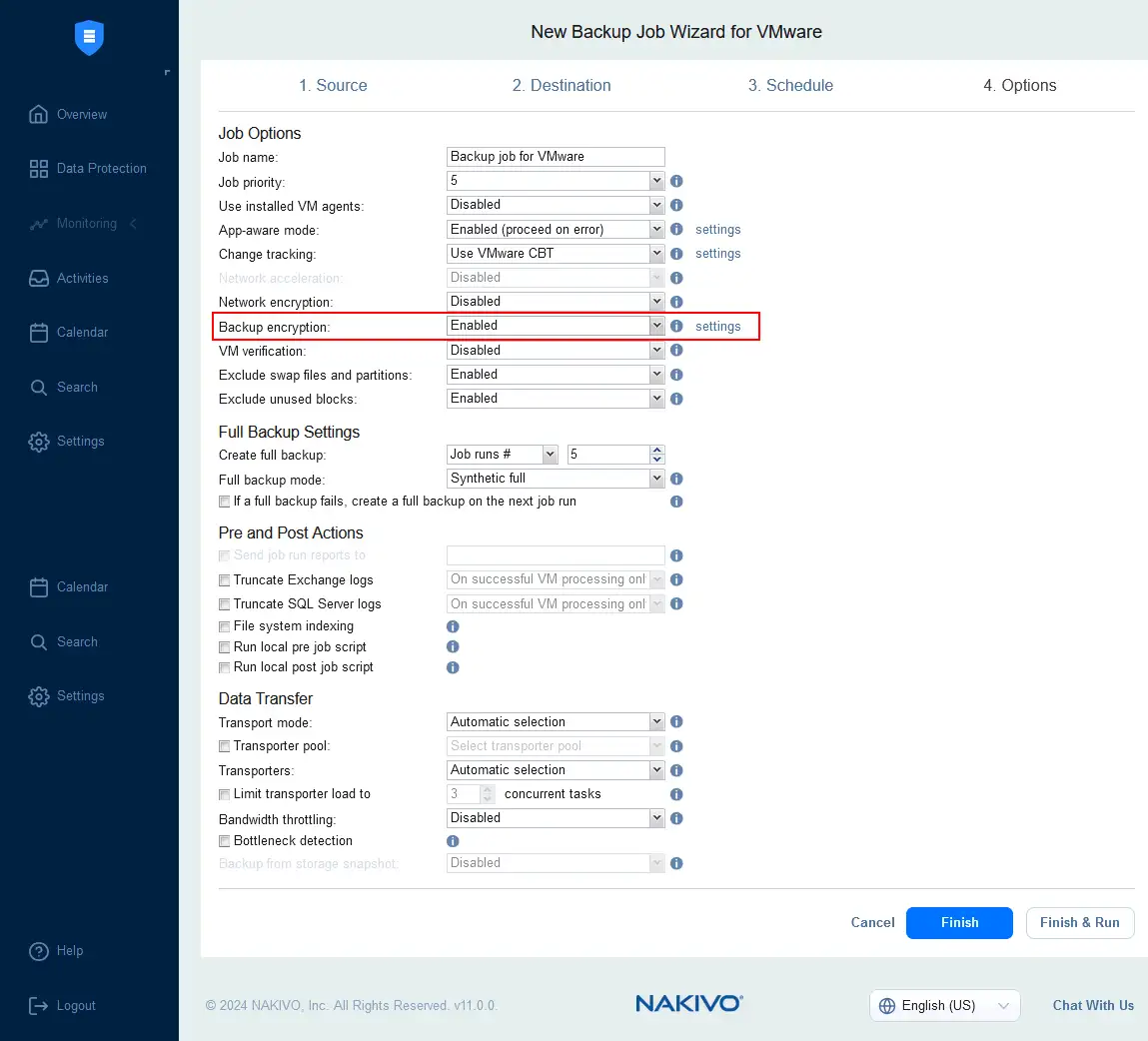

- Ga naar het Opties-stap van de backup job-wizard in NAKIVO Backup & Replication om encryptieopties in te stellen.

- Stel de Backup encryptie-optie in op Ingeschakeld om source-side encryptie voor een backup toe te passen.

OPMERKING: Wanneer netwerkencryptie is ingeschakeld, wordt de backed-up data geëncrypteerd voordat deze over het netwerk wordt overgebracht en gedecrypteerd wanneer deze wordt geschreven naar het bestemmingsoptimalisatie-backuprepo. De belasting van Transporters neemt toe voor het versleutelen en ontsleutelen van data. Wanneer backupencryptie is ingeschakeld, wordt data geëncrypteerd aan de bronzijde, wordt deze als versleutelde data overgebracht en wordt deze als versleutelde data opgeslagen in het backuprepo. Het inschakelen van zowel backupencryptie als netwerkencryptie verhoogt de belasting voor dubbele encryptie van data en is niet nodig.

- Klik op Instellingen om een encryptiesleutel in te stellen.

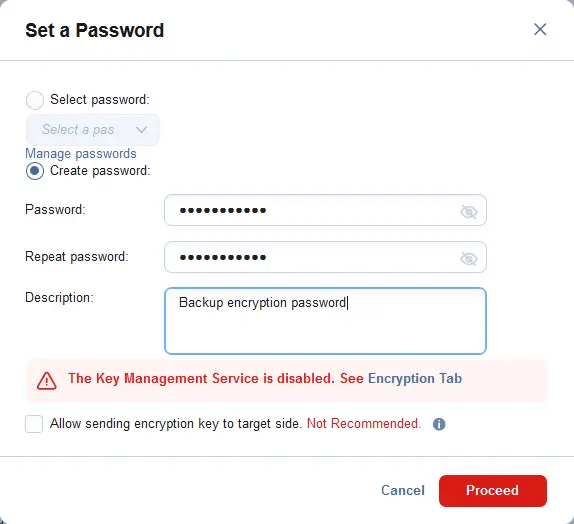

- Stel de benodigde parameters in het Stel een wachtwoord in venster in.

- Maak een nieuw wachtwoord aan en bevestig het wachtwoord.

- Voer een beschrijving in, bijvoorbeeld, Back-upversleuteling wachtwoord.

Wanneer je op Doorgaan klikt, wordt het nieuwe wachtwoord opgeslagen in de database van de NAKIVO Director, en kun je dit wachtwoord later selecteren voor andere back-uptaken.

Je kunt ook een Key Management Service (KMS) instellen voor aanvullende beschermingsmaatregelen. NAKIVO Backup & Replication ondersteunt AWS KMS.

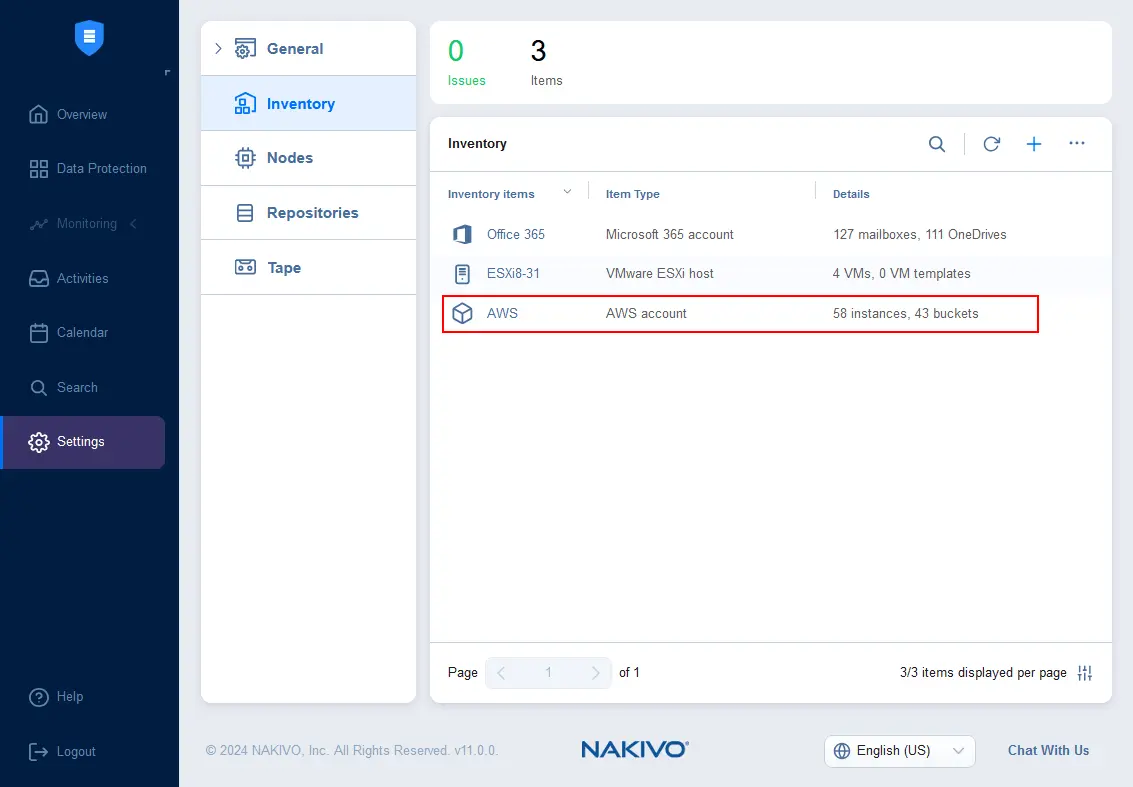

- Om AWS KMS in te schakelen, moet je een Amazon Web Services-account toevoegen aan de NAKIVO-inventaris.

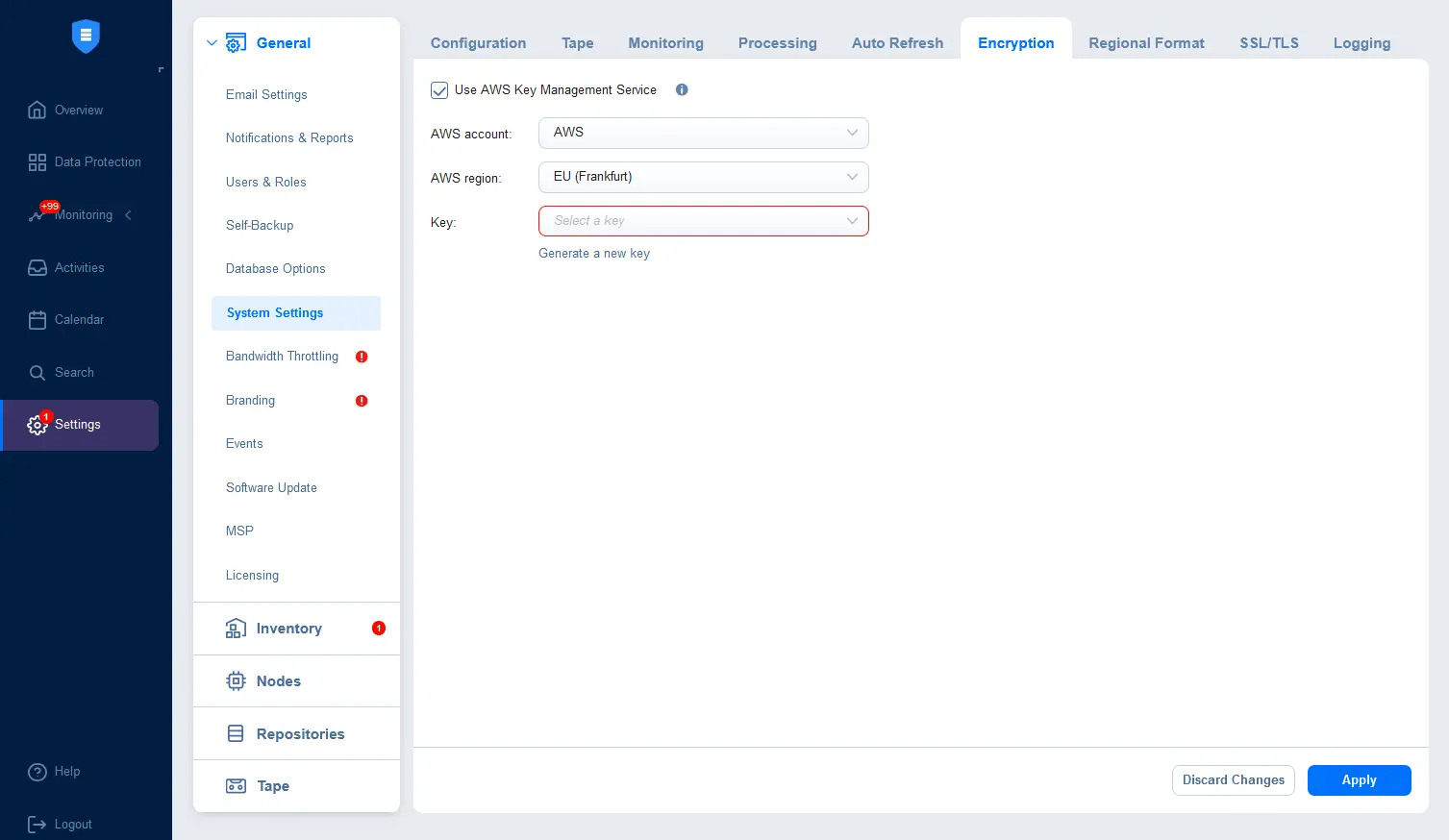

- Om de AWS Key Management Service voor back-upversleuteling in te schakelen, ga naar Instellingen > Algemeen > Systeeminstellingen en schakel over naar het tabblad Versleuteling.

- SELECTEER het vakje ‘Gebruik AWS Key Management Service’.

- SELECTEER een AWS-account die is toegevoegd aan de NAKIVO-inventaris.

- SELECTEER een AWS-regio.

- SELECTEER een sleutel.

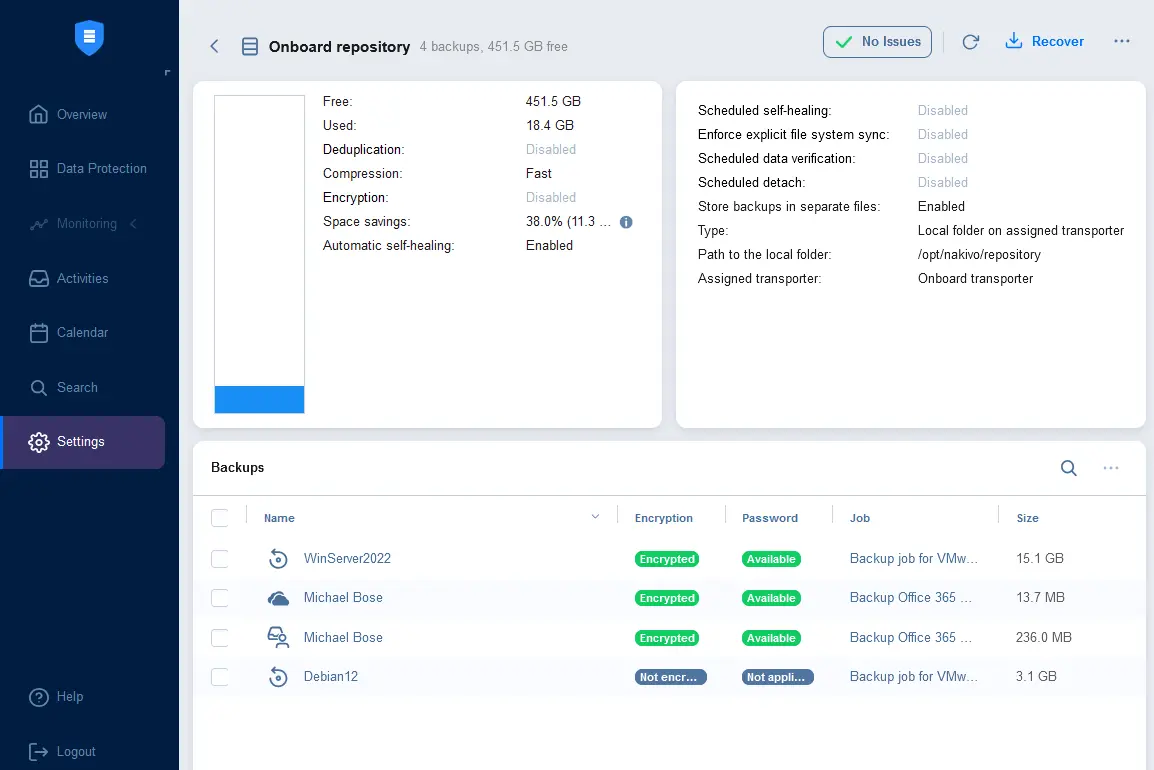

Je kunt de encryptiestatus controleren door naar Instellingen > Opslagplaatsen te gaan en een back-up opslagplaats te selecteren (bijvoorbeeld de Onboard opslagplaats). Klik op de naam van de opslagplaats om de lijst met back-ups in deze opslagplaats te zien.

Deze pagina toont de naam van de back-up, encryptiestatus, status van het encryptiewachtwoord, naam van de taak en grootte.

Back-up encryptie status:

- Geëncrypteerd

- Niet geëncrypteerd

Encryptiewachtwoord status:

- Beschikbaar – een overeenkomstige wachtwoordhash is opgeslagen in de database van de NAKIVO Director.

- Niet beschikbaar – een back-up (herstelpunt) is geëncrypteerd, maar de hash van het encryptiewachtwoord is niet beschikbaar in de database van de Director.

- Niet van toepassing – wordt weergegeven als een herstelpunt van een back-up niet is geëncrypteerd.

Jouw kunt de opties van een back-uptaak op elk moment aanpassen en de instellingen voor back-upencryptie wijzigen.

Conclusie

Encryptie aan de bronzijde is een veilige en effectieve maatregel om backed-up gegevens te beschermen tijdens het overdragen via het netwerk en het opslaan in een doel back-up opslagplaats. Dit type back-upencryptie is effectief voor verschillende scenario’s, inclusief een lokale back-up en een back-up naar de publieke cloud. Het gebruik van wachtwoorden om encryptiesleutels te genereren is betaalbaar en gebruikersvriendelijk. Bovendien kan de geavanceerde Key Management Service, zoals AWS KMS, worden gebruikt om het vergeten en verliezen van encryptiesleutels te voorkomen.

Download de nieuwste versie van NAKIVO Backup & Replication die ondersteuning biedt voor encryptie aan de bronzijde en encryptie aan de doelzijde om uw back-upstrategie effectief te implementeren.

Source:

https://www.nakivo.com/blog/backup-encryption-options/