Identiteitsgerelateerde aanvallen gebeuren vaak en kunnen resulteren in gecompromitteerde gebruikersaccounts. Enkele voorbeelden van deze identiteitsaanvallen zijn phishing en password spray. Aanvallers worden steeds creatiever en slimmer. Een enkele gebruiker die onvoldoende op de hoogte is van de gevaren van bedreigingen zoals phishing, zou heel goed het instappunt kunnen zijn voor deze kwaadaardige activiteiten. Vandaar, waar Office 365 MFA over gaat.

Gelukkig is er meer dan één beveiligingslaag beschikbaar om Office 365 gebruikersidentiteiten te beschermen; Multi-factor Authenticatie MFA. MFA, zoals de naam al aangeeft, maakt gebruik van meerdere lagen van authenticatie. Typisch zijn deze:

- Iets wat je weet (wachtwoord, PIN)

- Iets wat je hebt (beveiligingssleutel, token generator)

- Iets wat je bent (biometrieën; gezicht, vingerafdruk)

Beschouw MFA als de vitamine die je neemt. Je houdt er niet van, en soms is het vervelend. Maar, het is wat je beschermt tegen de nare dingen. Het punt is, dat het voorkomen van credential diefstal beter is dan erop te reageren nadat het al is gebeurd.

In dit artikel leer je over het controleren van toegang tot services in Microsoft Office 365 met het gebruik van MFA en conditionele beleidsregels.

Let op: De naam Office 365 is vervangen door de term Microsoft 365. Het kan zijn dat in dit artikel zowel de naam Microsoft 365 als Office 365 door elkaar worden gebruikt.

Vereisten

In dit artikel wordt ervan uitgegaan dat u enige kennis heeft van Office 365 en Azure Active Directory. Om de voorbeelden te volgen, moet u beheerdersrechten hebben voor een Office 365-tenant, bij voorkeur een testtenant. Het wordt sterk afgeraden om uw productie-Office 365-tenant te gebruiken.

Het gebruik van beveiligingsstandaarden om Multi-factor Authenticatie af te dwingen

Een manier om multi-factor authenticatie voor Office 365 in te stellen, is door de beveiligingsstandaarden in Azure Active Directory in te schakelen. Het inschakelen van beveiligingsstandaarden betekent het inschakelen van een standaardset vooraf geconfigureerde beveiligingsinstellingen in uw Office 365-tenant.

Deze beveiligingsinstellingen omvatten:

- Verplichte multi-factor authenticatie voor beheerders. Office 365-beheerdersaccounts worden beschermd met MFA als een sterke methode voor identiteitsverificatie.

- Verplichte multi-factor authenticatie voor alle gebruikers. Alle gebruikers moeten MFA instellen in Office 365.

- Legacy-authenticatie blokkeren. Client-apps die geen gebruik maken van moderne authenticatie of die oudere protocollen zoals IMAP of POP3 gebruiken, worden geblokkeerd voor alle authenticatiepogingen.

- Beveiligen van bevoorrechte handelingen. Dit geldt voor toegang tot Azure Resource Manager om uw tenant te beheren. Iedereen die toegang heeft tot de Azure Resource Manager, moet een aanvullende authenticatiemethode opgeven.

Opmerking: Als uw Microsoft 365-tenant is gemaakt op of na 22 oktober 2019, kunnen de beveiligingsstandaarden zijn ingeschakeld in uw tenant.

Enkele dingen om te overwegen voordat u beveiligingsstandaarden inschakelt

Als u de vier punten hierboven leest, moet u beseffen dat hoewel het inschakelen van de beveiligingsstandaarden uitstekende voordelen biedt, de potentiële impact moet worden overwogen. Zorgvuldige planning om ervoor te zorgen dat de toegang tot Office 365 niet wordt onderbroken.

Een van de situaties die u moet overwegen voordat u beveiligingsstandaarden inschakelt, is wanneer u PowerShell-scripts heeft die worden gebruikt voor automatisering. Zodra u de beveiligingsstandaarden inschakelt, kunnen die scripts stoppen met werken.

Een ander potentieel effect is wanneer moderne authenticatie niet is ingeschakeld in Exchange Online. Outlook-clients kunnen dan geen authenticatie uitvoeren met behulp van MFA. Deze situatie veroorzaakt inloglussen en voorkomt dat gebruikers toegang krijgen tot hun postvakken.

Opmerking: Het gebruik van beveiligingsstandaarden biedt geen gedetailleerde controle over de beveiligingsinstellingen die op de hele organisatie worden toegepast. Het is alleen een aan-uit-type configuratie.

Beveiligingsstandaarden inschakelen in Azure Active Directory

Disclaimer: Dit artikel heeft niet de bedoeling u te vertellen of u beveiligingsdefaults moet inschakelen in uw Office 365-tenant. Dit artikel behandelt alleen het “hoe”. De beslissing om beveiligingsdefaults in te schakelen, is uw verantwoordelijkheid.

Het inschakelen van beveiligingsdefaults is zo eenvoudig als het omzetten van een enkele schakelaar. Sterker nog, het proces houdt letterlijk in dat u slechts één schakelaar omzet.

Wanneer u alle overwegingen hebt gemaakt en zorgvuldige planning is gedaan, volgt u deze stappen om beveiligingsdefaults in te schakelen en MFA in Office 365 mogelijk te maken.

- Eerst inloggen op het Azure Active Directory-beheercentrum.

- Ga vervolgens naar Azure Active Directory —> Eigenschappen.

- Scroll vervolgens naar de onderkant van de Eigenschappen-pagina en klik op de koppeling Beveiligingsdefaults beheren.

- Tenslotte, klik op Ja onder het uitklapmenu Beveiligingsdefaults inschakelen en klik op Opslaan.

U kunt de demonstratie hieronder raadplegen. Zoals u kunt zien, zou u uiteindelijk een bevestiging moeten krijgen rechtsboven op de pagina dat het standaardbeleid is opgeslagen.

Het testen van de Office 365 MFA-setup-ervaring

Wat gebeurt er nadat MFA is ingeschakeld? Worden gebruikers automatisch buitengesloten, of hebben ze de optie om zonder MFA door te gaan binnen een bepaalde tijd? Dat ontdekt u in dit gedeelte.

Net zoals bij elke configuratiewijziging zou elke beheerder die zijn zout waard is de extra stap(pen) nemen om te bevestigen dat wat ze hebben ingesteld daadwerkelijk werkt.

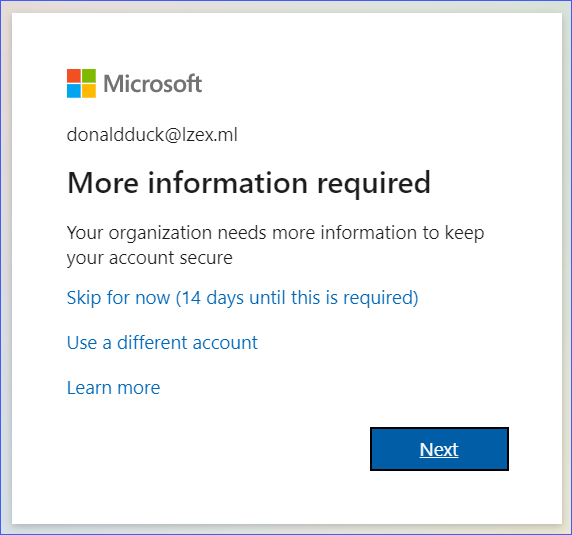

Gebruikers zullen niet meteen merken dat MFA is ingeschakeld, vooral niet als ze al zijn ingelogd op Office 365. Maar de volgende keer dat gebruikers opnieuw moeten inloggen bij Microsoft 365, zien ze een extra aanmeldingsbericht zoals hieronder getoond.

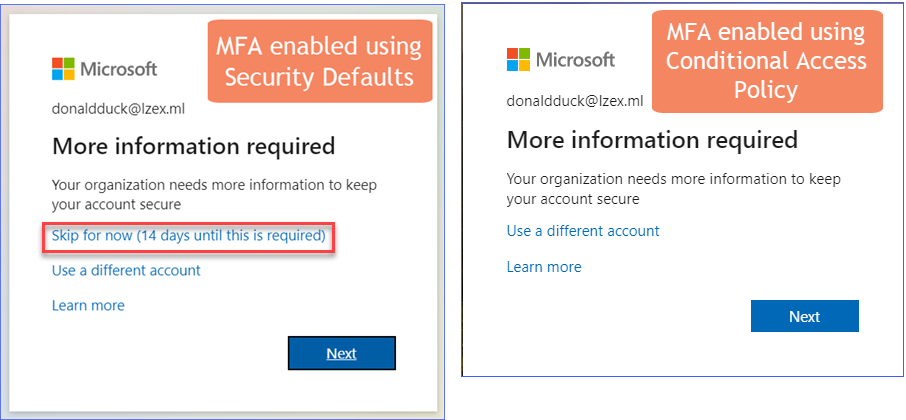

Zoals u kunt zien op de bovenstaande afbeelding, krijgt de gebruiker enkele opties. De optie Sla nu over betekent dat de gebruiker kan inloggen zonder MFA te vereisen totdat de genadeperiode is verstreken. Als de gebruiker echter op de knop Volgende klikt, begint het proces om hun account voor MFA in te stellen.

Stel dat de gebruiker op de knop Volgende heeft geklikt. Er is meestal ook een optie om een telefoonnummer op te geven waar de gebruiker de verificatiecode als sms kan ontvangen. Maar in de onderstaande demonstratie koos de gebruiker ervoor om de Microsoft Authenticator-app in te stellen.

Vanaf dit punt moet elke keer dat een gebruiker zich aanmeldt bij Office 365, nog een stap worden uitgevoerd om goedkeuring te verlenen of een code te verstrekken om de verificatie te doorlopen.

Opmerking: Voor oudere apps en protocollen die geen moderne authenticatie en MFA ondersteunen, kunnen app-wachtwoorden in plaats daarvan worden gebruikt. Voor meer informatie, bezoek Maak een app-wachtwoord voor Microsoft 365

Het gebruik van Conditional Access-beleid om Multi-factor Authenticatie af te dwingen

Het implementeren van voorwaardelijke beleidsregels biedt meer controle over beveiligingsconfiguraties, in tegenstelling tot het inschakelen van beveiligingsstandaarden waarbij de wijzigingen uniform worden toegepast op het hele tenant. Voorwaardelijke toegangsbeleidsregels vereisen echter een Azure AD Premium (P1) licentie.

Enkele voorbeelden van gedetailleerde controle die kan worden bereikt met voorwaardelijke beleidsregels zijn:

- Kies welke Office 365-bronnen MFA vereisen.

- Sta toegang tot bronnen alleen toe wanneer de oorsprong afkomstig is van een vertrouwde locatie.

- Specificeer goedgekeurde apps voor toegang tot Office 365-bronnen zoals Exchange Online en SharePoint Online.

De bovenstaande lijst is slechts een aantal scenario’s waarin voorwaardelijke toegangsbeleidsregels van toepassing kunnen zijn. In de volgende secties zullen voorbeelden worden gegeven die laten zien hoe voorwaardelijke beleidsregels kunnen worden gemaakt en getest.

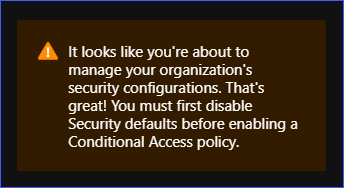

Opmerking: Het gebruik van voorwaardelijke toegangsbeleidsregels vereist dat de beveiligingsstandaarden zijn uitgeschakeld. Dit betekent dat het ook MFA in Office 365 uitschakelt totdat u uw nieuwe voorwaardelijke beleidsregels hebt ingeschakeld.

Het maken van een voorwaardelijk toegangsbeleid in Office 365 om MFA in te schakelen

Er zijn momenten waarop uw organisatie kan besluiten dat slechts een specifieke service moet worden beschermd met MFA. In dit voorbeeld leert u hoe u een voorbeeld van een voorwaardelijk toegangsbeleid kunt maken om MFA alleen te vereisen bij toegang tot Exchange Online.

Voorwaardelijke toegangsbeleidsregels kunnen alleen worden gemaakt in de modus Alleen rapportage als de beveiligingsstandaarden zijn ingeschakeld in uw tenant. U moet eerst de beveiligingsstandaarden uitschakelen voordat u voorwaardelijke toegangsbeleidsregels inschakelt. Anders krijgt u een bericht dat vergelijkbaar is met het onderstaande.

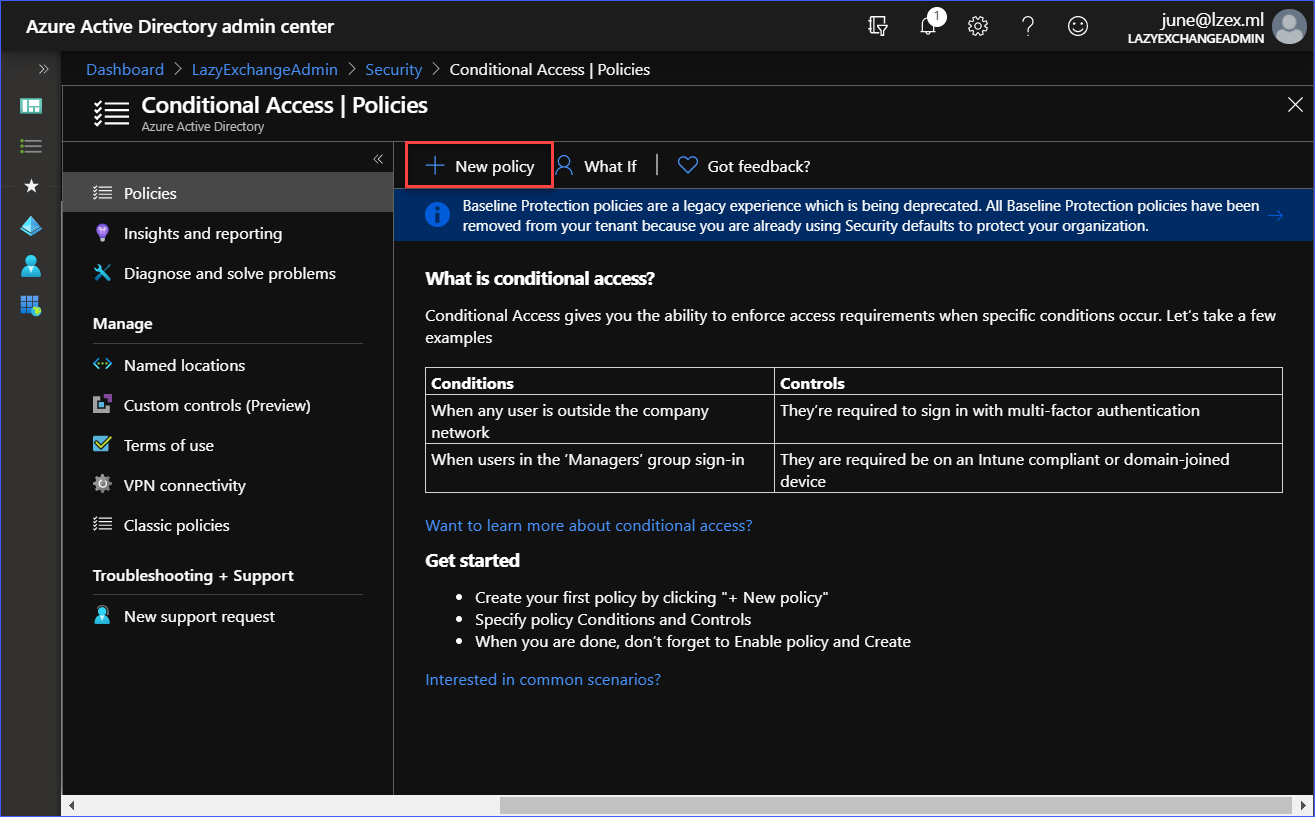

Om een nieuwe voorwaardelijke toegangspolicy te maken, log in op het Azure Active Directory-beheercentrum. Ga vervolgens naar Azure Active Directory —> Beveiliging. U ziet de pagina Voorwaardelijke toegang | Beleid zoals hieronder weergegeven. Klik op de knop Nieuw beleid om een nieuw beleid te maken.

Vervolgens maakt u het beleid met de volgende instellingen:

- Naam: Vereis MFA voor Exchange Online

- Toewijzingen: Alle gebruikers (geen uitsluitingen)

- Cloudapp of acties: Office 365 Exchange Online

- Toegangscontroles: Vereis multi-factor authenticatie

- Beleid inschakelen: Aan

U kunt hieronder de demonstratie raadplegen om het nieuwe beleid te maken.

Zoals u kunt zien in de bovenstaande demonstratie, is het voorwaardelijke beleid met de naam Vereis MFA voor Exchange Online gemaakt en ingeschakeld. Op basis van de beleidsinstellingen wordt het beleid toegepast op alle gebruikers bij het inloggen op Exchange Online, waarna MFA vereist is.

Het testen van de handhaving van de voorwaardelijke toegangspolicy MFA

Wanneer multi-factor authenticatie is ingeschakeld via een voorwaardelijke toegangspolicy, worden gebruikers gedwongen zich te registreren en hun MFA-inloggegevens in te stellen.

In tegenstelling tot wanneer MFA was ingeschakeld vanuit beveiligingsstandaarden, is er geen optie om de MFA-registratie over te slaan bij het gebruik van voorwaardelijke toegangspolicies.

De onderstaande demonstratie toont aan dat het inloggen op Exchange Online vereist dat de gebruiker het aanmeldverzoek goedkeurt met behulp van de Microsoft Authenticator-app.

Aan de andere kant vereist het inloggen op de SharePoint Online-site geen MFA, zoals te zien is in de demonstratie hieronder.

Dit is slechts één voorbeeld van het gebruik van voorwaardelijke toegangsbeleidsregels om toegang tot Office 365 te controleren en MFA in te schakelen. Hier zijn andere dingen die u op dit punt zou kunnen proberen:

- Voeg SharePoint Online toe als doel van het voorwaardelijke beleid om MFA af te dwingen.

- Vereis MFA bij toegang tot Exchange Online, maar alleen als de bron afkomstig is van de browser (OWA). Als de toegang afkomstig is van de Outlook Desktop Client, moet deze worden uitgesloten van MFA.

- Maak een beleid om alleen mobiele toegang toe te staan tot Exchange Online en SharePoint Online met behulp van de goedgekeurde Office 365 mobiele apps (bijv. Outlook voor IOS/Android)

Het opnieuw instellen van registratie voor multi-factor authenticatie

Microsoft heeft uitgebreide documenten gepubliceerd over het oplossen van problemen met MFA. U kunt die artikelen bekijken via deze links:

- Veelvoorkomende problemen met tweeledige verificatie en uw werk- of schoolaccount

- Problemen oplossen met Azure Multi-Factor Authentication

Afgezien van de hierboven genoemde, zullen er momenten zijn waarop de MFA-registratie van een gebruiker moet worden gereset. Enkele gevallen waarin een MFA-reset nodig zou zijn, is wanneer de gebruiker van mobiele telefoon is veranderd of van telefoonnummer is veranderd.

En, als gebruikers niet kunnen inloggen vanwege het niet voldoen aan de MFA-inlogvereisten, kunnen de beheerders de MFA-registratie voor de gebruikers resetten. Vervolgens wordt de gebruiker gevraagd om zich opnieuw te registreren met MFA tijdens hun volgende aanmeldpoging.

Er zijn een paar manieren om de MFA-registratie van een gebruiker te resetten.

Het resetten van de MFA-registratie vanuit het Microsoft 365-beheercentrum

Om de MFA-registratie van een gebruiker te resetten, logt u in op het Microsoft 365-beheercentrum. Ga vervolgens naar Gebruikers -> Actieve gebruikers en klik op de Multi-factor authenticatie-knop.

U wordt naar de multi-factor authenticatie-pagina geleid. Selecteer vervolgens de naam van de gebruiker uit de lijst en klik op de koppeling Gebruikersinstellingen beheren. Zet een vinkje bij Geselecteerde gebruikers verplichten om opnieuw contactmethoden op te geven, klik vervolgens op Opslaan. Zie de demo hieronder.

Het resetten van de MFA-registratie vanuit het Azure Active Directory-beheercentrum

De MFA-registratie kan ook worden gewist vanuit het Azure Active Directory-beheercentrum.

Om de MFA-registratie opnieuw in te stellen met deze methode, ga naar Active Directory —> Gebruikers. Klik vervolgens op de gebruiker in de lijst. Eenmaal op de pagina met eigenschappen van de gebruiker, scroll omlaag totdat je de link ziet die zegt Authenticatiemethoden en klik erop. Klik tot slot op de knop Vereis opnieuw registreren voor MFA.

Raadpleeg de onderstaande demo over hoe je de MFA-registratie opnieuw instelt.

MFA-registratie opnieuw instellen met behulp van Office 365 PowerShell

Deze methode vereist verbinding maken met Office 365 PowerShell. Wanneer je PowerShell-sessie al is geopend, kopieer de onderstaande code en plak deze in je PowerShell-console om deze uit te voeren.

Zorg er eerst voor dat je de waarde van de variabele $upn wijzigt naar de juiste gebruikersprincipe van de gebruiker. Je kunt verwijzen naar de opmerkingen boven elke opdrachtregel om meer te weten te komen over wat elke opdracht doet.

Als de bovenstaande code succesvol is uitgevoerd, zou er geen uitvoer op het scherm moeten verschijnen. De uitvoer ziet er vergelijkbaar uit met de demo hieronder.

Conclusie

In dit artikel heb je geleerd dat er meer dan één manier is om multi-factor authenticatie in te schakelen voor je Microsoft 365-gebruikers. Deze twee opties – beveiligingsstandaarden en voorwaardelijke toegangsbeleid – maken gebruik van de MFA-methoden die al zijn opgenomen in Office 365 en Azure AD.

Je hebt ook geleerd wat het verschil is in gebruikerservaring met MFA, afhankelijk van hoe MFA is ingeschakeld. Met beveiligingsstandaarden is MFA op het niveau van de huurder ingeschakeld zonder aanpassingsmogelijkheden.

Het afdwingen van MFA via voorwaardelijke toegangsbeleidsregels geeft je meerdere configuratieopties voor het beheren van toegang tot Office 365-services. Deze optie vereist echter een Azure AD Premium-licentie, wat niet altijd een haalbare optie is voor alle organisaties.

Bovendien heb je verschillende manieren geleerd om de MFA-registratie van gebruikers opnieuw in te stellen. Deze methoden voor het opnieuw instellen van MFA omvatten het Microsoft 365-beheercentrum, het beheercentrum van Azure Active Directory en Office 365 PowerShell.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

Meer lezen

- Wat is Phishing?

- Wat is Password Spraying?

- Azure Active Directory Conditional Access

- Azure Active Directory Beveiligingsstandaarden

- Wat zijn Azure AD Beveiligingsstandaarden en moet je ze gebruiken?

- Hoe: Vereis goedgekeurde client-apps voor toegang tot cloud-apps met Voorwaardelijke toegangMaak een app-wachtwoord aan voor Microsoft 365