Inleiding

Nadat u de minimale configuratie heeft uitgevoerd voor een nieuwe server, zijn er enkele aanvullende stappen die in de meeste gevallen zeer aanbevolen zijn. In deze handleiding zal u de configuratie van onze servers voortzetten door enkele aanbevolen, maar optionele procedures aan te tackleren.

Vereisten en doelstellingen

Voordat u deze handleiding begint, moet u de handleiding over de beginconfiguratie van CentOS 7 doorlopen. Dit is noodzakelijk om uw gebruikersaccounts in te stellen, de privileges op te waarderen met `sudo` en de SSH-beveiliging te verzekeren.

Eenmaal de bovenstaande handleiding voltooid, kunt u doorgaan met dit artikel. In deze handleiding zal ons focus leggen op het configureren van enkele optionele maar aanbevolen componenten. Dit zal betekenen dat ons systeem een firewall en een schijfreservebestand instelt en de netwerktijdprotocolsynchronisatie configureert.

Configureren van een Basisfirewall

Firewalls bieden een basisniveau van beveiliging voor uw server. Deze toepassingen zijn verantwoordelijk voor het weigeren van verkeer naar elke poort op uw server met uitzonderingen voor poorten/diensten die u heeft goedgekeurd. CentOS wordt geleverd met een firewall genaamd firewalld. Een hulpmiddel genaamd firewall-cmd kan worden gebruikt om uw firewallbeleid te configureren. Onze basisstrategie zal zijn om alles te vergrendelen dat we geen goede reden hebben open te houden. Installeer eerst firewalld:

De service firewalld heeft de mogelijkheid om wijzigingen aan te brengen zonder bestaande verbindingen te verbreken, dus we kunnen hem inschakelen voordat we onze uitzonderingen maken:

Nu de service draait, kunnen we het hulpmiddel firewall-cmd gebruiken om beleidsinformatie voor de firewall op te halen en in te stellen. De applicatie firewalld gebruikt het concept van “zones” om de betrouwbaarheid van andere hosts op een netwerk te etiketteren. Deze etikettering geeft ons de mogelijkheid om verschillende regels toe te wijzen afhankelijk van hoeveel we een netwerk vertrouwen.

In deze gids zullen we alleen het beleid voor de standaardzone aanpassen. Wanneer we onze firewall opnieuw laden, zal dit de zone zijn die wordt toegepast op onze interfaces. We moeten beginnen met het toevoegen van uitzonderingen aan onze firewall voor goedgekeurde diensten. De meest essentiële hiervan is SSH, aangezien we moeten behouden dat we op afstand toegang hebben tot de server.

Als u de poort waarop de SSH-daemon draait niet heeft gewijzigd, kunt u de service inschakelen door de naam in te typen:

Als je de SSH-poort van je server hebt gewijzigd, moet je de nieuwe poort expliciet specificeren. Je moet ook het protocol dat de dienst gebruikt specificeren. Alleen typ de volgende als je SSH-server al is herstart om de nieuwe poort te gebruiken:

Dit is de minimale inzet nodig om administratieve toegang te behouden aan de server. Als je plannen hebt om extra diensten te draaien, moet je de brandwacht ook openen voor die diensten.

Als je een conventionele HTTP-web-server wilt draaien, moet je de dienst http toevoegen:

Als je een webserver met SSL/TLS wilt draaien, moet je ook toegang voor https toevoegen:

Als je SMTP-email nodig hebt, kan je typen:

Om alle extra diensten te zien die je kunt toevoegen door naam, typen:

Wanneer je klaar is, kan je de lijst bekijken van de uitzonderingen die worden geimplementeerd door typen:

Wanneer alles goed werkt zoals verwacht, moet je de brandwacht herladen:

Als alles goed is en je klaar is, moet je zorgen dat de brandwacht bij start op boord wordt gestart:

Vergeet niet dat je alle extra diensten die je later configureert expliciet de brandwacht open moet (met diensten of poorten).

Configureer tijdzones en Network Time Protocol synchronisatie

De volgende stap is om de instellingen voor de lokalisatie van je server te aanpassen en de Network Time Protocol (NTP) synchronisatie te configureren.

De eerste stap zorgt ervoor dat je server onder de juiste tijdzone operationeel is. De tweede stap configureert je systeem om zijn systeemklok te synchroniseren met de standaard tijd die wordt gehouden door een globale netwerk van NTP-servers. Dit helpt bij het voorkomen van onconsistente gedrag dat kan ontstaan als klokken uitstappen.

Configureer tijdzones

Onze eerste stap is om de tijdzone van je server te stellen. Dit is een heel simpele proces dat kan worden uitgevoerd met de timedatectl commando:

Eerst bekijk je alle beschikbare tijdzonen door te typen:

Dit geeft je een lijst van de tijdzonen die voor je server beschikbaar zijn. Wanneer je de correcte regio/tijdzone hebt gevonden die correct is voor je server, stelt je hem in door te typen:

Voor instance, om ze te stellen op de oostelijke tijd van de Verenigde Staten, kunt je typen:

Je systeem wordt nu gebruikmaken van de geselecteerde tijdzone. Je kunt dit confirmeren door te typen:

Configureer NTP synchronisatie

Nu heb je de tijdzone ingesteld, moeten we NTP configureren. Dit zal ervoor zorgen dat je computer in sync blijft met andere servers, leidend tot meer voorspelbaarheid in operationele taak die gebruik maken van het juiste tijdstip.

Voordat we NTP synchronisatie configureren, gebruiken we een dienst genaamd ntp. Deze dienst kunnen we installeren uit de standaard repositories van CentOS:

Nu moet je de dienst voor deze sessie starten en ook de dienst inschakelen zodat ze automatisch wordt gestart bij elke boottime van de server:

Je server zal nu automatisch zijn systeme klok corrigeren om in sync te blijven met globale servers.

Maak een Swap-File

Het toevoegen van “swap” aan een Linux-server biedt de systeem de mogelijkheid om minder frequente gegevens van een运行中的程序 te verplaatsen vanuit RAM naar een locatie op de harde schijf. Access data stored on the hard drive is much slower than accessing RAM, but having swap available can often be the difference between your application staying alive and crashing. This is especially useful if you plan to host any databases on your system.

Advies over de optimale grootte van een swap-ruimte varieert significant, afhankelijk van de bron waarop u raad wordt gevraagd. Generelle advies over de beste grootte voor een swap-ruimte varieert sterk, maar een goede startpunt is vaak een ruimte gelijk aan of twee keer de hoeveelheid RAM op je systeem.

Allocate the space you want to use for your swap file using the fallocate utility. For example, if we need a 4 Gigabyte file, we can create a swap file located at /swapfile by typing:

Na de creatie van het bestand moeten we toegang tot het bestand beperken zodat andere gebruikers of procesen niet wat er in het bestand is geschreven kunnen zien:

We hebben nu een bestand met de juiste permissies. Om het systeem te instructeren om de bestand te formateren voor swap, kun je typen:

Nu moet je het systeem vertellen dat je de swap-file kan gebruiken door te typen:

Onze systeem gebruikt nu de swap-file voor deze sessie, maar we moeten een systeembestand aanpassen zodat onze server dit automatisch op elke boottime doet. Duur je dit door te typen:

Met deze toevoeging zal je systeem automatisch je swap-file gebruiken bij elke boottime.

Waarom Gaan We Hierna?

Je hebt nu een zeer decent beginzetup voor je Linux-server. Van hieruit zijn er heel wat plaatsen waar je kunt gaan. Eerstens zoud je mogelijk een snapshot van je huidige configuratie maken.

Maken van een Snapshot van je Huidige Configuratie

Als je content met je configuratie en wilt dat als basis voor toekomstige installaties gebruiken, kunt je een snapshot van je server maken via de DigitalOcean-controlepaneel. Vanaf oktober 2016 kosten snapschatten $0,05 per gigabyte per maand, gebasederd op de gebruikte ruimte binnen de filesysteem.

Om je server van de commando-lijn te sluiten, moet je het op de manier doen die volgens de gebruiksgewoontjes van de taal van deze vertaling wordt gedaan. Hoewel het mogelijk is om een actieve systeem te snapshotten, slaat het afsluiten van de server ervoor zorg dat alle bestanden op de schijf in een consistente staat zijn:

Nu kun je in de DigitalOcean-controlepaneel een snapshot nemen door naar de tab “Snapshots” van je server te gaan:

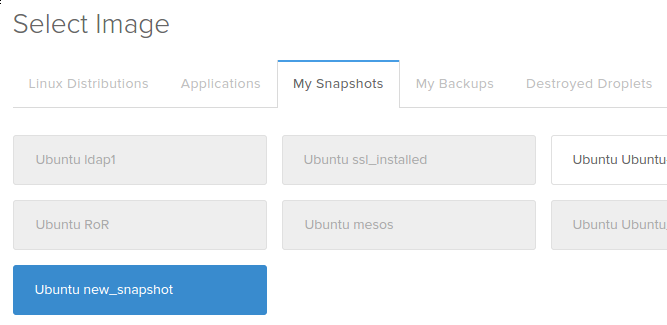

Na het nemen van je snapshot, kunt je die imago als basis gebruiken voor toekomstige installaties door de snapshot uit de tab “My Snapshots” te selecteren tijdens de creatieproces:

Additionele bronnen en volgende stappen

Vanaf hier hangt de weg van jouw toekomst volledig af van wat je met je server wilt doen. De lijst van onderstaande gidsen is in noodgevallen niet compleet, maar representeert wel enkele van de meer gebruikelijke configuraties die gebruikers daarna aanhalen:

- Installatie van een LAMP (Linux, Apache, MySQL/MariaDB, PHP) stack

- Installatie van een LEMP (Linux, Nginx, MySQL/MariaDB, PHP) stack

- Installatie van de WordPress CMS

- Installeren van Node.js

- Installeren van Puppet om je infrastructuur te beheren

Conclusie

Bij dit punt zou je moeten weten hoe je een solide basis kunt configureren voor je nieuwe servers. Hopelijk heb je ook een goed idee voor je volgende stappen. Feel free om de site te verkennen voor meer ideeën die je op je server kunt implementeren.