Wat is Windows Gebeurtenis-ID 4624? – Succesvolle Aanmelding. Windows Gebeurtenis-ID 4624, vaak het Succesvolle Aanmeldingsgebeurtenis genoemd, is een essentieel onderdeel van Windows Beveiligingsgebeurtenislogboeken dat een integraal hulpmiddel is voor het monitoren en beveiligen van computersystemen. Deze gebeurteniscode wordt automatisch gegenereerd. Telkens wanneer een gebruiker succesvol inlogt op een op Windows gebaseerd systeem, biedt dit cruciale inzichten in gebruikersactiviteiten entoegangsprivileges. Door Gebeurtenis-ID 4624 en de bijbehorende details te onderzoeken, begrijpen cybersecurityprofessionals wie toegang heeft gekregen tot een systeem, wanneer het plaatsvond en vanuit welke bron. Deze informatie is van onschatbare waarde voor het snel identificeren en reageren op beveiligingsdreigingen en het handhaven van de integriteit en beveiliging van de digitale omgeving van een organisatie.

Zullen we beginnen Wat is Windows Gebeurtenis-ID 4624? – Succesvolle Aanmelding.

Wat is Windows Gebeurtenis-ID 4624? – Succesvolle Aanmelding

Elke geslaagde poging om in te loggen op een lokale computer wordt geregistreerd door Gebeurtenis-ID 4624, die we zien in Windows Gebeurtenisviewer. Met andere woorden, waar het systeem een gebeurtenis vaststelt, genereert het systeem de gebeurtenis bij de toegang tot de computer. Gebeurtenis-ID 4625 registreert mislukte inlogpogingen in een verbonden incident.

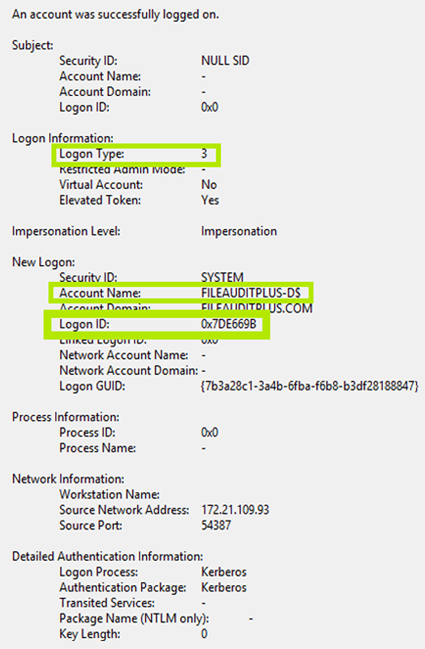

Overzicht van Gebeurtenisvelden

De essentiële informatie die we afleiden uit Gebeurtenis 4624 omvat:

- Aanmeldingstype: Dit veld onthult de gebruikersaanmeldingsmethode en benadrukt hoe de gebruiker toegang kreeg tot het systeem. Onder de negen aanmeldingstypen zijn het meest voorkomend aanmeldingstype 2 (interactief) en type 3 (netwerk), terwijl elk aanmeldingstype anders dan 5 (wat duidt op een service-start) zorgen zou moeten baren. Verdere toelichting over aanmeldingstypen volgt later in het artikel.

- Nieuwe aanmelding: In dit segment onthullen we de accountnaam die is gekoppeld aan elke nieuwe aanmelding die door het systeem is gemaakt, samen met de bijbehorende aanmeldings-ID, een hexadecimale waarde die helpt bij het kruisverwijzen van dit evenement met andere gebeurtenissen.

Andere informatie van gebeurtenis-ID 4624

- Onderwerp: Onthult de account op het lokale systeem (niet de gebruiker) die het aanmeldingsverzoek heeft geïnitieerd.

- Imitatie niveau: Dit gedeelte geeft aan hoe een proces binnen de aanmeldingssessie een client imiteert, wat van invloed is op de handelingen die een server uitvoert binnen de context van de client.

- Procesinformatie: Details over het proces dat de aanmeldingspoging heeft gedaan.

- Netwerkinformatie: Onthult de locatie van waar de gebruiker heeft ingelogd. In het geval van een door de gebruiker geïnitieerde aanmelding vanaf dezelfde computer, kan deze informatie leeg zijn of de naam van de lokale computer en het bronnetwerkadres weergeven.

- Authenticatie-informatie: Informatie over het authenticatiepakket dat is gebruikt voor het aanmeldingsproces.

Bedreigingsdetectie en -preventie met Gebeurtenis 4624

Bedreigingsdetectie en -preventie zijn essentieel om computersystemen en netwerken te beschermen tegen kwaadaardige activiteiten. Gebeurtenis-ID 4624, een fundamenteel onderdeel van de Windows Security Event Logs, is hierbij instrumenteel. Het geeft een succesvol aanmeldingsevenement aan, biedt inzicht in gebruikersactiviteiten en helpt beveiligingsprofessionals bij het identificeren en reageren op mogelijke bedreigingen in realtime. Door Gebeurtenis-ID 4624 en de bijbehorende gegevens te analyseren, versterken organisaties proactief hun cyberbeveiligingspositie, detecteren en beperken ze snel ongeoorloofde toegangspogingen, en zorgen ze voor de integriteit en vertrouwelijkheid van hun digitale activa.

Windows-aanmeldingstypen

Windows ondersteunt verschillende aanmeldingstypen, elk met een specifiek doel en verificatiemethode. Hier is een lijst van standaard Windows-aanmeldingstypen samen met hun beschrijvingen:

- Interactieve aanmelding (Type 2): Gebruikt wanneer een gebruiker rechtstreeks op de computer inlogt of via een externe desktop. Dit aanmeldingstype vereist een gebruikersnaam en wachtwoord.

- Netwerkaanmelding (Type 3): Treft plaats bij het openen van netwerkbronnen op een andere computer. Het systeem stuurt de referenties naar de externe server voor verificatie.

- Batch Aanmelding (Type 4): Voor geplande taken of batch-jobs die worden uitgevoerd onder een gespecificeerd gebruikersaccount; niet interactief.

- Service Aanmelding (Type 5): Gebruikt door Windows-services, die automatisch of handmatig starten met de Service Control Manager.

- Ontgrendel Aanmelding (Type 7): Gegenereerd bij het ontgrendelen van een eerder vergrendelde werkstation; geen nieuwe referenties vereist.

- Netwerk Inloggen in platte tekst (Type 8): Zeldzaam en onveilig; stuurt referenties in platte tekst over het netwerk.

- Nieuwe Referenties Aanmelding (Type 9): Treedt op wanneer verschillende referenties worden verstrekt voor toegang tot netwerkbronnen.

- Externe Interactieve Aanmelding (Type 10): Gebruikt voor externe desktopverbindingen.

- Gecachte Interactieve Aanmelding (Type 11): Gebruik van gecachte referenties wanneer niet verbonden met het netwerk maakt lokale authenticatie mogelijk.

- In cache opgeslagen externe interactieve aanmelding (Type 12): Vergelijkbaar met een in cache opgeslagen interactieve aanmelding, maar voor externe verbindingen.

- In cache opgeslagen ontgrendelingsaanmelding (Type 13): Wordt gegenereerd wanneer een computer offline wordt ontgrendeld met in cache opgeslagen referenties.

- In cache opgeslagen referentieaanmelding (Type 14): Dit aanmeldingstype wordt gebruikt door toepassingen of services die netwerkbronnen benaderen met in cache opgeslagen referenties.

- In cache opgeslagen externe referentieaanmelding (Type 15): Vergelijkbaar met in cache opgeslagen referentieaanmelding, maar voor externe toegang.

- Ontgrendeling (Type 21): Treft plaats wanneer een eerder vergrendelde werkstation wordt ontgrendeld.

Deze aanmeldingstypen zijn essentieel voor auditing en beveiligingsanalyse om gebruikersactiviteit en mogelijke beveiligingsinbreuken te controleren.

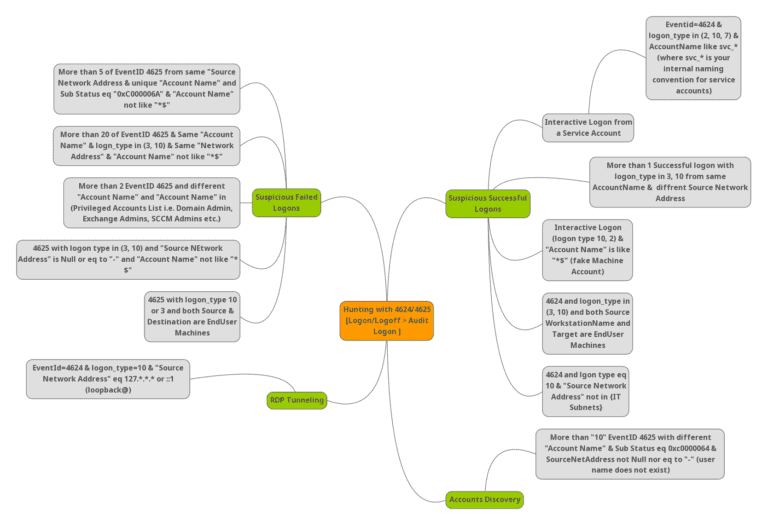

Verdachte gelukte aanmeldingen

Nu we de verschillende soorten Windows aanmeldingsmethoden hebben besproken, beginnen we met het analyseren van welke Event IDs 4624 worden geregistreerd door een kwaadwillende dader. Hier zijn enkele voorbeelden:

- Gebeurtenis-ID 4624 met Aanmeldingstype 10 (RemoteInteractive logins) en het bronnetwerkadres is lusback (127.*.*.* of ::1), meestal RDP-tunneling.

- Gebeurtenis-ID 4624 aanmeldingstype 10 (RemoteInteractive Logins) en bronnetwerk is niet in het subnetwerk van onze organisatie.

- Gebeurtenis-ID 4624, aanmeldingstype (3 en 10), bronwerkstationnamen, en bestemming zijn eindgebruikersmachines.

- Gebeurtenis-ID 4624, met aanmeldingstypen (2 en 10) en een accountnaam eindigend op $, zoals ItSupport$, is een mogelijk nep-machineaccount.

- Gebeurtenis-ID 4624 met meer dan één succesvolle aanmelding met aanmeldingstypen 3 en 10 van dezelfde accountnaam en verschillend bronnetwerkadres wordt als verdacht beschouwd.

- Gebeurtenis-ID 4624 en aanmeldingstypen (2, 10 en 7) en accountnamen zoals interne serviceaccounts (svc_*), Mogelijke interactieve aanmelding vanuit een serviceaccount.

In de voortdurende zoektocht naar cybersecurity blijft de waakzaamheid die nodig is om verdachte succesvolle aanmeldingsgebeurtenissen te monitoren en erop te reageren, vaak indicatief voor ongeautoriseerde of kwaadwillende toegang, een cruciale en voortdurende inspanning.

Get-Eventlog voor Gebeurtenis-ID 4624 met PowerShell

Net als bij elke andere grafische gebruikersinterface (GUI) in het Windows-besturingssysteem, krijgen we toegang tot informatie via opdrachtregelinterface (CLI) commando’s, zoals die beschikbaar zijn in Windows PowerShell. Om gebeurtenislogboeken met betrekking tot gebeurtenis-ID 4624 te verkrijgen, biedt PowerShell ons handige cmdlets zoals Get-EventLog en Get-WinEvent. Laten we demonstreren hoe we gebeurtenislogboeken voor gebeurtenis-ID 4624 kunnen ophalen met behulp van het Get-EventLog commando in PowerShell.

$currentDate = [DateTime]::Now.AddDays(-1)

Get-EventLog -LogName "Security" -After $currentDate | Where -FilterScript {$_.EventID -eq 4624}In de bovenstaande syntaxis:

- Get-EventLog haalt gebeurtenissen met gebeurtenis-ID 4624 op voor de opgegeven datum met behulp van de variabele $currentDate.

- Het gebruikt de LogName parameter om de lognaam van het evenement te bepalen, zoals Security

- Alle gebeurtenis-ID’s worden gefilterd op gelijk aan 4624 met behulp van de FilterScript parameter.

We halen ook gebeurtenislogboeken op voor gebeurtenis-ID 4624 met behulp van het Get-WinEvent commando in PowerShell:

Get-WinEvent -FilterHashtable @{LogName = 'Security'; ID = 4624}In het bovenstaande Windows PowerShell-script,

- Get-WinEvent haalt het gebeurtenislogboek op voor gebeurtenis-ID 4624.

- Het gebruikt de FilterHashtable parameter en LogName als Security om deze gebeurtenissen op te halen

Het gebruik van de event-cmdlet van PowerShell om gebeurtenis-ID 4624-vermeldingen op te halen, biedt een krachtig middel om succesvolle aanmeldgebeurtenissen te monitoren en erop te reageren, waardoor proactieve detectie en beperking van potentiële beveiligingsbedreigingen mogelijk zijn in het steeds veranderende cybersecurity-landschap.

Bedankt voor het lezen van Wat is Windows Event ID 4624? – Succesvolle aanmelding. We zullen dit artikel afsluiten.

Bedankt voor het lezen van Wat is Windows Event ID 4624? – Succesvolle aanmelding. We sluiten dit artikel af.

Wat is Windows Event ID 4624? – Succesvolle aanmelding Conclusie

Concluderend is Windows Event ID 4624 een fundamentele pijler voor systeembeveiliging en -monitoring. Het is een onmisbaar hulpmiddel voor het volgen en begrijpen van gebruikerstoegang tot op Windows gebaseerde omgevingen, die waardevolle inzichten biedt in aanmeldingsgebeurtenissen door informatie te verstrekken over wie toegang krijgt, wanneer dit gebeurt en van waaruit Event ID 4624 stelt cybersecurityprofessionals in staat om de beveiligingshouding van hun systemen te versterken en snel te reageren op potentiële bedreigingen. Het is een essentieel onderdeel in het arsenaal van beveiligingsmaatregelen, dat de integriteit en vertrouwelijkheid van digitale activa waarborgt en proactieve detectie en preventie van bedreigingen mogelijk maakt.

Source:

https://infrasos.com/what-is-windows-event-id-4624-successful-logon-2/