Top 25 Beste Kali Linux Penetratietestgereedschappen (Voor- en nadelen).Penetratie testen (ook wel pentesten genoemd) is een handige manier om kwetsbaarheden en zwakke punten in IT-systemen te detecteren. Door de juiste gereedschappen te gebruiken, helpt penetratietesten u bij het verbeteren van de kwaliteit en veiligheid van uw cruciale toepassingen en systemen. Daarom kunt u toepassingen, draadloze systemen (Wi-Fi), cloud-infrastructuur, systeemwachtwoorden en meer testen.

Er zijn nu veel penetratietestgereedschappen op de markt, waarbij Kali Linux de weg wijst. Kali Linux is een op Debian gebaseerde Linux-distributie ideaal voor geavanceerde beveiligingstests. Dit platform bevat een breed scala aan tools en hulpprogramma’s die geschikt zijn voor beveiligingsbeoordelingen. Idealiter heeft Kali Linux meer dan 600 tools gericht op penetratietesten, reverse engineering, computerforensisch onderzoek en meer. Bovendien is het open source en is de code beschikbaar voor alle ontwikkelaars die de beschikbare pakketten willen herbouwen of aanpassen.

Laten we beginnen met de 25 beste Kali Linux-hulpmiddelen voor penetratietesten. Lees dus verder!

25 Beste Kali Linux Penetratietestgereedschappen

1. John the Ripper

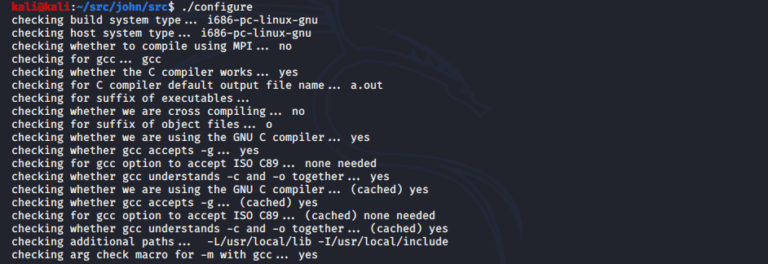

Eerste plaats op deze lijst van Top 25 Beste Kali Linux Penetratietestgereedschappen is John the Ripper. Welnu, het is een uitgebreid hulpmiddel voor penetratietesten dat wordt gebruikt als een wachtwoordkraker. Vrije, open-source tool voor het kraken van wachtwoorden en controle van de algemene systeembeveiliging. In essentie combineert dit hulpmiddel verschillende wachtwoordkraakmodi. Bovendien kunt u het aanpassen aan individuele behoeften voor penetratietesten.

Pentesters gebruiken John the Ripper om zwakke systeemwachtwoorden te detecteren en toegang te krijgen tot databases en applicaties. Het test de sterkte van uw wachtwoorden en andere kwetsbaarheden die hackers kunnen misbruiken. John the Ripper kan uitgebreide wachtwoordtests uitvoeren met zowel woordenboek als brute force aanvallen.

Deze tool heeft zowel rauwe als gehashte wachtwoorden. Om een wachtwoord te kraken, identificeert John the Ripper alle mogelijke wachtwoorden in een gehashte vorm. Het past vervolgens de gehashte wachtwoorden aan de originele gehashte wachtwoord om een geschikte match te vinden. Als het een match vindt, toont deze tool het gekraakte wachtwoord in zijn rauwe vorm.

Voordelen van John the Ripper

- Ideaal voor het kraken van meerdere wachtwoordtypen.

- Biedt 20+ verschillende talen.

- Bevat vooraf gebouwde, bewezen pakketten.

- Detecteert multithreading automatisch.

- Uitstekend voor Windows en UNIX-gebruik.

Nadelen van John the Ripper

- Duurt aanzienlijk lang om in te stellen.

- Vereist aanpassingen om nieuwere, geavanceerde hashes te kraken, zoals SHA 256 en SHA 512.

- Vereist een diepgaande kennis van de command line.

2. Burp Suite

Afbeeldingbron: Portswigger.net

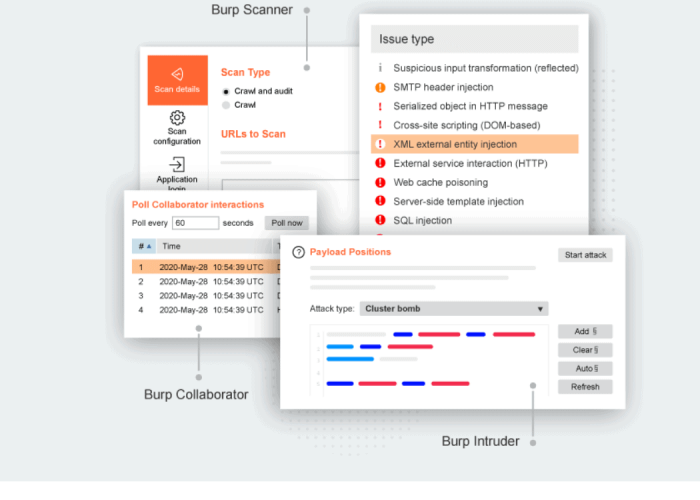

Burp Suite is een verzameling hulpmiddelen voor penetratietests op webapplicaties. Bovendien een geïntegreerde platform met verschillende tools die samenwerken om kwetsbaarheden te detecteren en te exploiteren. Deze tools werken perfect met elkaar samen, van het in kaart brengen tot de analysefase.

Burp biedt volledige controle, waardoor u zowel handmatige als geautomatiseerde testprocessen kunt combineren. Deze combinatie maakt penetratietests sneller en effectiever.

Burp Suite-gereedschappen voeren geavanceerde beveiligingsscans uit. Het Burp Proxy-gereedschap onderschept HTTP en HTTPs-verkeer, terwijl de Spider de doelwebtoepassing of website in kaart brengt. Het Intruder-gereedschap voert verschillende aanvallen uit om te helpen bij het vinden van alle beveiligingslekken. Bovendien heeft het diverse andere gereedschappen die synchroon werken om zwakheden in uw webtoepassingen te detecteren.

Burp Suite heeft drie abonnementen:

- Gratis Community Edition

- Professional Edition

- Enterprise Edition

Het gemeenschapsplan is opensource en gratis, terwijl de Professional en Enterprise edities premium zijn.

Voordelen van Burp Suite

- Uitgebreide documentatie om u te helpen de functionaliteit te begrijpen.

- Grote verscheidenheid aan kwetsbaarheidscontroles.

- Biedt zowel handmatige als geautomatiseerde penetratietests.

- Voert snelle aanvallen uit op websites en webtoepassingen om kwetsbaarheden te detecteren.

- Kruipt door webtoepassingen om alle pagina’s snel in kaart te brengen.

- Gebruiksvriendelijke gebruikersinterface.

Nadelen van Burp Suite

- Slechte ondersteuning voor Windows.

- De premiumversies zijn relatief duur.

3. Nmap

Bron: Knoldus.com

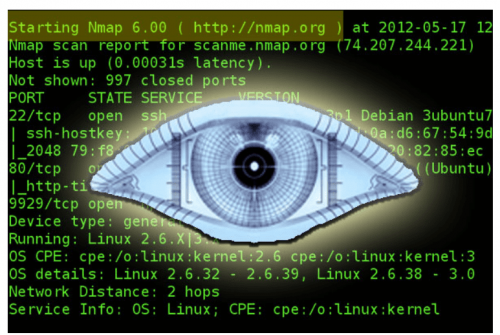

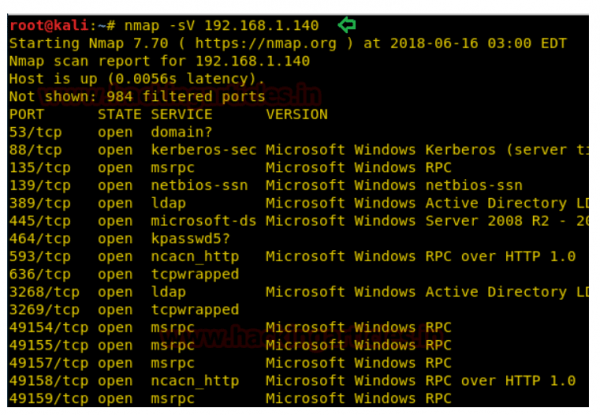

Een andere alternatief op de lijst van Top 25 Beste Kali Linux Penetratietestgereedschappen is Network Mapper (Nmap). Open source command line tool voor netwerkdetectie en cybersecurity auditing. Gebruik Nmap voor netwerkinventarisatie en bewaking van beveiligingslekken. Dit hulpmiddel gebruikt Raw IP-pakketten om de diensten in de host, firewalls/filters in de plaats te bepalen, naast talloze andere netwerkkenmerken. Idealerwijs is dit hulpmiddel ontworpen om snelle scans uit te voeren op grote netwerken.

Nmap draait op alle belangrijke besturingssystemen, waaronder Windows, Mac OS X en Linux. Naast de uitvoerbare opdrachtregel, heeft Nmap een uitvoerbare GUI, debugging tool, en resultatenweergave. Ook beschikt het over een responsanalyse- en pakketgeneratietool.

Voordelen van Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- Uitgebreide documentatie, inclusief handleidingen, whitepapers en actuele pagina’s.

- Het biedt zowel traditionele opdrachtregel- als GUI-versies om uit te kiezen.

- Ondersteunt tientallen geavanceerde technieken voor beveiligingsbeoordeling.

- Gratis download en volledige broncode.

Nadelen van Nmap

- Steile leercurve.

- Beperkte functionaliteit op Windows.

- Scans duren lang om af te ronden.

4. Responder

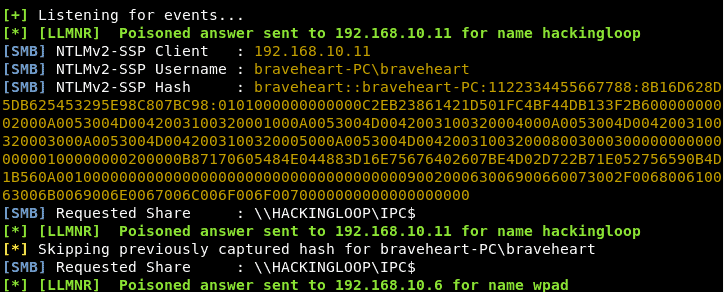

Responder is een ingebouwde Kali Linux-tool voor het testen van een bedrijf’s IT-infrastructuur. Het ondersteunt Net BIOS Name Service (NBT-NS) en Link-Local Multicast Name Resolution (LLMNR). NBT-NS is een protocol dat wordt gebruikt om NetBIOS-namen te vertalen naar IP-adressen op Windows. Aan de andere kant is LLMNR een DNS-pakketformaat gebaseerd protocol dat zowel IPv4- als IPv6-hosts ondersteunt, naast het ondersteunen van alle DNS-klassen, formaten en typen.

Dit hulpmiddel scant de IT-infrastructuur op eventuele vergiftigde naamservice-ID’s en verzamelt referenties en hashwaarden van de vergiftigde service-ID’s. Met Responder kunt u NBT-NS en LLMNR gebruiken om specifieke NetBIOS-query’s te beantwoorden.

Responder werkt door verschillende diensten na te bootsen en deze aan het netwerk aan te bieden. Het lokt Windows-systemen uit om te communiceren via de aangeboden service. De responder beantwoordt dan de aanvraag, selecteert de gebruikersnaam en het wachtwoord en hash ze. Door gebruikers om referenties te vragen en duidelijke tekstwachtwoorden te verkrijgen, helpt Responder u bij het detecteren van sleutel systeemzwakheden.

Voordelen van Responder

- Kan lokale hosts controleren met specifieke DNS-vermeldingen.

- Automatische DNS-query’s bij het selecteren van netwerken.

- Gebruikt LLMNR/NBT-NS om berichten naar netwerken te sturen.

- Staat eenvoudig probleemoplossen van problemen toe.

Nadelen van Responder

- Steile leercurve.

- Moeilijk te installeren en te gebruiken.

5. Lynis

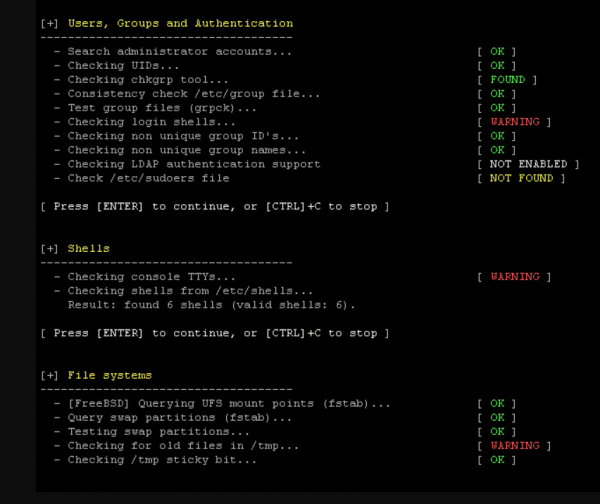

Volgende alternatief van Top 25 Beste Kali Linux Penetratietestgereedschappen is Lynis. Beveiligings audittool voor het scannen van systeemconfiguraties. Ontworpen voor Unix- en GNU/Linux-systemen, voert dit gereedschap scans uit en biedt inzicht in uw systeembeveiligingsomgeving. Met behulp van de gegenereerde rapporten kunt u aan de slag gaan met het oplossen van eventuele problemen die zijn gedetecteerd. Voor optimale resultaten is het van cruciaal belang om Lynis te gebruiken in combinatie met systeembenchmarking, scanners en afstemmingsgereedschappen.

Lynis maakt een modulaire aanpak van systeem- en beveiligingsscannen. Het ontdekt tools in uw architectuur en voert uitgebreid controleren uit. Dit hulpmiddel is gemakkelijk te installeren. Idealerwijs zijn er meerdere installatiemethoden, waaronder OS Package Install, Source Install, Github Clone, en meer. Hoewel Unix-distributies standaard de Lynis-pakketten vooraf geïnstalleerd hebben.

Voordelen van Lynis

- Voert uitgebreide scans uit om systeemmisconfiguraties en aanvalsoppervlakken te detecteren.

- Biedt eenvoudig te begrijpen auditrapporten.

- Scanteert configuratiebestanden voor gerelateerde processen in veelgebruikte databases zoals Redis, MySQL, PostgreSQL en Oracle.

- Bevat kleurcodering voor gemakkelijker begrijpen.

- Hardening-functies om uw beveiligingspositie te verbeteren.

- Ontworpen om te helpen bij het bereiken van wettelijke naleving.

Nadelen van Lynis

- Beperkt tot maximaal twee controles per systeem per dag.

- Het implementeren van meer functionaliteiten maakt de interface ingewikkeld te gebruiken.

6. Metasploit

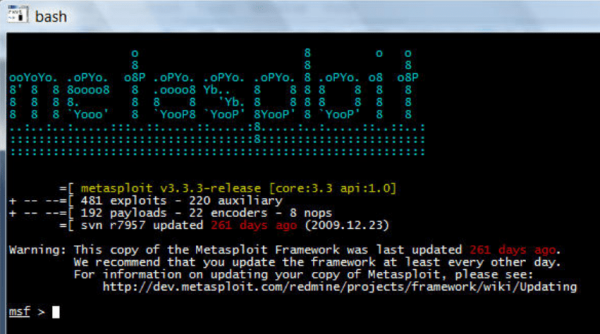

Metasploit is een van de populairste hulpmiddelen voor penetratietests dankzij zijn uitgebreide functies en functionaliteiten. Dit hulpmiddel is handig voor ethische hackers en menselijke penetratietesters die op zoek zijn naar alle mogelijke aanvalssystemen op IT-infrastructuur. Metasploit heeft een enorme database van exploits die u kunt gebruiken om echte werkende kwaadaardige aanvallen op infrastructuur te simuleren. Bovendien kunt u het gebruiken om uw beveiligingsteam te trainen in het identificeren en opsporen van echte aanvallen.

Bovendien zoekt Metasploit naar dreigingen in uw systemen. Zodra het gebreken detecteert, documenteert het deze zodat u de informatie kunt gebruiken om de zwakte aan te pakken en gepaste oplossingen te ontwikkelen. Deze Kali Linux-penetratietesttool bevat meer dan 1600 exploits, georganiseerd over 25 platforms, waaronder Java, Python, PHP, Cisco, Android en meer.

Voordelen van Metasploit

- Test beveiligingslekken in een breed scala aan systemen en databases.

- Integreert soepel met andere penetratietesttools, zoals Nmap.

- U kunt een uitgebreide exploitdatabase inzetten die dagelijks toeneemt.

- Gebruiksvriendelijke gebruikersinterface en informatiebeheer.

- Community-gestuurde tool met een grote groep ontwikkelaars die eraan bijdragen.

- Automatisering van handmatige processen verkort de tijd die nodig is om scans uit te voeren.

Nadelen van Metasploit

- Het ondersteunt geen payloads geschreven in andere talen dan Ruby.

- Minder sterke prestaties op Windows in vergelijking met andere systemen.

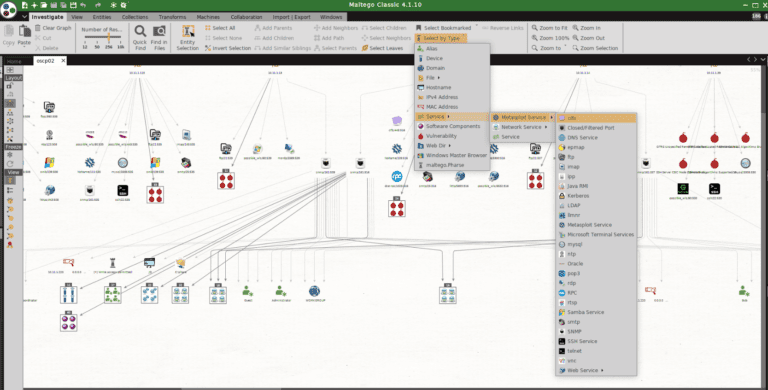

7. Maltego

Bron van afbeelding: Github.com

Maltego is een OSINT (Open Source Intelligence) tool om netwerkinformatie te verzamelen. Het is een penetratie testtool die helpt bij het onderzoeken van het netwerk op eventuele kwetsbaarheden en enkele punten van falen. Voordat aanvallen, verzamelt dit hulpmiddel informatie die een typische hacker zou verkennen voor het doelwitnetwerk. Hierna biedt het gemakkelijk te begrijpen informatie over netwerkfuncties, zoals routerconfiguraties, hostprotocollen, en meer.

Voordelen van Maltego

- Vereist informatie voor alle taken met betrekking tot beveiliging, waardoor u tijd bespaart.

- Kan toegang krijgen tot verborgen informatie die moeilijk te ontdekken is.

- Biedt een visuele demonstratie van de onderlinge verbinding tussen verschillende items in het netwerk.

- Gebruiksvriendelijke GUI voor het gemakkelijk controleren van relaties.

- Leverbaar voor Linux, Mac OS en Windows.

Nadelen van Maltego

- Het kan overweldigend zijn voor nieuwe gebruikers.

- Het importeren van entiteiten is ingewikkeld.

- Het heeft veel complexe functies die het moeilijk maken om te gebruiken.

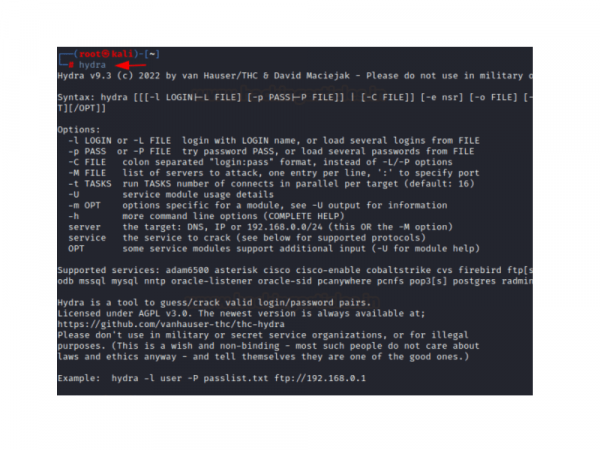

8. Hydra

Hydra is een Kali Linux-inloggen en wachtwoordkraker. Deze tool maakt gebruik van meerdere protocollen om brute force-aanvallen uit te voeren op systemen. De Hydra-inlogkraker is geparalleliseerd, zeer veelzijdig en gemakkelijk te integreren. Hydra wordt standaard geïnstalleerd op Linux en is zowel beschikbaar in een GUI- als command line-versie. U kunt het echter ook op elke andere distributie installeren.

In Hydra, de aanvaller maakt gebruik van brute force en woordenboekaanvallen om inlog pagina’s binnen te dringen. Het biedt tal van manieren om je aanvallen intenser te maken en gemakkelijker toegang te krijgen tot systemen op afstand. Je kunt wachtwoorden raden voor bekende gebruikersnamen met behulp van een lijst met wachtwoorden en brute aanvallen op wachtwoorden op de FTP-service van de host uitvoeren. Je kunt het ook gebruiken om gebruikersnamen voor specifieke wachtwoorden te raden door het veld met gebruikersnaamsworstellingen brute te forceren.

Hydra heeft een optie om brute force-aanvallen te hervatten die per ongeluk worden onderbroken. Over het algemeen biedt Hydra een breed scala aan opties voor aanvallers om systemen uit te buiten. Met de juiste aanpak kun je dit hulpmiddel gebruiken om robuuste, niet hackbare systemen te creëren.

Voordelen van Hydra

- Breed scala aan brute force-opties.

- Veelzijdige keuze aan eenvoudig te gebruiken protocollen.

- Voert HTTP-postformulieraanvallen uit voor webtoepassingen.

- Gebruik het om de sterkte van Drupal-gebruikersnamen en -wachtwoorden te testen.

Nadelen van Hydra

- De community-editie van open source biedt beperkte opties.

- Het kost veel tijd om gebruikersnaam en wachtwoord combinaties te raden.

9. Aircrack-Ng

Aircrack-Ng is een suite van penetratietoetsen voor Wi-Fi beveiliging. Deze tools controleren hoe veilig uw Wifi is en of u beveiligde wachtwoorden hebt. Aircrack-ng richt zich op vier hoofdgebieden:

Het controleert Wi-Fi kaarten en stuurprogramma’s voor mogelijkheden voor injecties of opnames. Het pakket bevat verschillende tools om gegevenspakketten van een specifieke netwerk te vangen. Dit hulpmiddel heeft ook geavanceerde krakende mogelijkheden. In wezen is het een 802.11a/b/g kraakprogramma dat 512-bit, 256-bit, 104-bit of 40-bit WEP-sleutels kan herstellen.

De Aircrack-ng suite bevat een verscheidenheid aan tools in zijn suite die naadloze Wifi-auditing mogelijk maken:

- Aircrack-ng – voor het kraken van WEP-sleutels met behulp van PTW-aanvallen, WPA/WPA2-PSK-aanvallen, enz.

- Airodump-ng – Pakket sniffing tool om alle draadloze netwerken en frequentie hoppen tussen draadloze kanalen te monitoren

- Airmon-ng – voor het inschakelen van monitor modus op draadloze interfaces

- Aireplay-ng – Voor pakket injectie aanvallen

- Airdecap-ng – voor het ontsleutelen van WEP/WPA/WPA2-gecapteerde bestanden

Deze verzameling tools werkt synchroon om een naadloze Wi-Fi-test te bieden.

Voordelen van Aircrack-ng

- Meest geschikte Kali Linux-penetratietesttool voor het kraken van WEP-encryptie

- Het heeft geen steile leercurve.

- Gemakkelijk om de command line te begrijpen.

- Het heeft meerdere versies voor Linux, UNIX en macOS.

Nadelen van Aircrack-ng

- Het heeft geen GUI.

- Het initiële installatieproces is overweldigend.

10. Impacket Scripts

Nummer 10 van de Top 25 Beste Kali Linux Penetratietestgereedschappen is Impacket Scripts . Volgend penetratietestgereedschap dat python-klassen bevat voor netwerktesten. Geschreven in Python, is deze pool handig bij het construeren van netwerkprotocollen en komt met meerdere tools om externe service-uitvoering uit te voeren. Het heeft een objectgeoriënteerde API die een soepele werking biedt met diepe protocolhiërarchieën. Bovendien bevat de bibliotheek meerdere tools zoals Kerberos, Externe Uitvoering, Servergereedschappen / MiTM-aanvallen, SMB/MSRPC, MSSQL / TDS, en meer.

Deze bibliotheek stelt ontwikkelaars en beveiligingstesters in staat om snel netwerkpakketten te ontwerpen en te decoderen. In dit geval maakt de ontwikkelaar gebruik van het framework om protocollen te implementeren. Ten slotte ondersteunt Impacket Scripts zowel hoog niveau protocollen (SMB en NMB) als laag niveau protocollen (TCP, UDP, IP).

Voordelen van Impacket Scripts

- Gemakkelijk te installeren.

- Veel protocollen beschikbaar die het netwerktesten eenvoudiger maken.

- Biedt een uitgebreid testgids.

- Biedt testers een breed scala aan opties om netwerktesten uit te voeren.

Nadelen van Impacket Scripts

- Slechte prestaties op Windows in vergelijking met Linux.

- Vereist kennis van Python om te gebruiken.

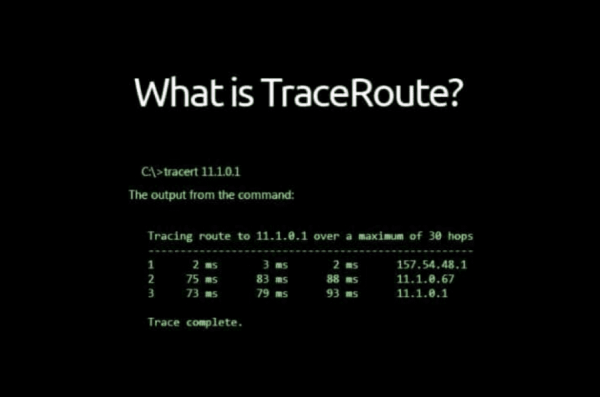

11. Traceroute

Traceroute is een penetratietesttool ontworpen met het ICMP-protocol als kern. Het stelt systeembeheerders in staat om te visualiseren hoe pakketten reizen tussen bron en bestemming. Dit hulpmiddel stuurt pakketten naar een doelmachine en geeft alle apparaten weer die het passeert. Het helpt om te laten zien hoeveel apparaten uw netwerkgegevens passeren, inclusief alle IP-adressen.

Met behulp van Traceroute kunt u de knooppunten vinden voor de IP-adressen waar het pakket passeert. Dit proces staat bekend als traceren en helpt problemen identificeren in uw computernetwerk. Traceroute is uitgerust met aanvullende netwerktracermethoden die geschikt zijn voor het omzeilen van beveiligde netwerken en firewalls.

Voordelen van Traceroute

- Geavanceerde netwerktracering.

- Ideaal voor het testen van internetverbindingen.

- Hiertussen punten van falen over elk pad te vinden.

- Netwerkhops zonder problemen in kaart brengen en biedt round trip times (RTT)

Nadelen van Traceroute

- Het laat geen historische gegevens zien, dus is het moeilijk patronen te identificeren.

- Kan incomplete gegevens weergeven wanneer de firewall ICMP-verzoeken blokkeert.

12. WPscan

WPScan is een kwetsbaarheidsanalysehulpmiddel voor het scannen van WordPress webmotoren. Het helpt u om te bepalen of uw WordPress-setup aanvallen kwetsbaar is. Kort gezegd, het scant voor kwetsbaarheden in uw thema-bestanden, plugins en kern. Ook stelt het u in staat om zwakke gebruikerswachtwoorden te detecteren. WPScan is uitgerust met een brute force-functie die u kunt gebruiken om brute force-aanvallen uit te voeren op uw WordPress-websites. Gescript in Ruby, komt deze tool standaard geïnstalleerd op Kali Linux en andere tools.

Voordelen van WPscan

- Detecteert openbaar toegankelijke database dumps.

- Geschikt voor mediabestandse nummering

- Detecteert gevoelige bestanden zoals robots.txt en readme.

- Maakt kaarten van thema’s en plugins en detecteert mogelijke kwetsbaarheden in hen.

- Controleert op blootgestelde foutlogboekbestanden.

- Kan brute force gebruikersnamen en wachtwoorden.

Nadelen van WPScan

- Heeft geen GUI.

- Het kan overweldigend zijn om buiten Kali Linux te gebruiken.

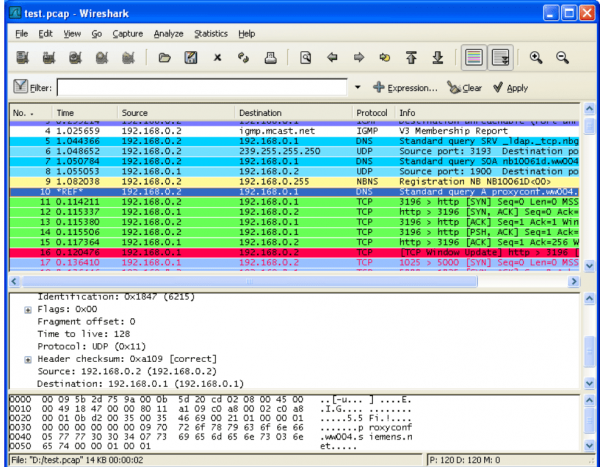

Exporteert naar PostScript, XML, CSV en platte tekstopmaak.Heeft kleurcodering voor gemakkelijkere identificatie van pakketten.

Nadelen van Wireshark

Heeft moeite met het lezen van versleuteld verkeer.Slechte UI/UX-ervaring.14. SQLmap

Zijn pakket sniffing en netwerkanalyse mogelijkheden maken het de moeite waard voor real-time kwetsbaarheidsbeoordelingen. Het onderzoekt verbindingsgegevens en grijpt gegevenspakketten vast om hun kenmerken te bepalen. Ook leest het live gegevens van Ethernet, ATM, USB, Bluetooth, IEEE 802.11 en anderen. Je kunt de uitgangsgegevens gebruiken om zwakheden binnen je netwerk te markeren. Andere Wireshark-mogelijkheden omvatten netwerkprotocolontwikkeling, softwareontwikkeling en probleemoplossing.

Voordelen van Wireshark

- Biedt netwerkverkeersanalyse op een gedetailleerd niveau.

- Krachtige TShark command line utility.

- Staat het toe om pakketten te filteren, sorteren en groeperen.

- Geschikt voor diepgaande pakketinspectie.

- Exporteert naar PostScript, XML, CSV en tekstformaat.

- Kleurcodering voor gemakkelijke identificatie van pakketten.

Nadelen van Wireshark

- Kan geen zwakheden uitbuiten in de geïsoleerde probleemgebieden.

- Heeft moeite met het lezen van versleuteld verkeer.

- Slechte UI/UX-ervaring.

14. SQLmap

Sqlmap is een open source penetratietesttool voor het automatisch detecteren en exploiteren van SQL-injection kwetsbaarheden. Deze tool beschikt over krachtige detectie-engines en diverse hulpmiddelen voor naadloze penetratietesten. Het kan gegevens ophalen uit SQL-gebaseerde databases, toegang krijgen tot bestandssystemen en opdrachten uitvoeren op het besturingssysteem via externe verbindingen.

Gebaseerd op Python, werkt Sqlmap naadloos op Linux-systemen, met name Ubuntu. Het is geschikt voor het detecteren van SQL-injection kwetsbaarheden in webapplicaties. Het detecteert problemen op het doelsysteem en biedt meerdere opties voor back-endbeheer, waaronder wachtwoord-hashen, sessieherstel en andere. Sqlmap beschikt over SQL-injectiontechnieken: fout gebaseerd, tijd gebaseerd blind, boolean gebaseerd blind, uitgaand, gestapelde query’s en UNION-query gebaseerd.

Sqlmap werkt op alle populaire SQL-databases, waaronder MySQL, Oracle, Microsoft SQL Server, PostgreSQL, enz. Bovendien heeft het meerdere gebruiksgevallen voor zowel aanvallers als verdedigers. U kunt het gebruiken om simulatie-aanvallen uit te voeren op databases. Het biedt een SQL-shell naar de database, waardoor u willekeurige SQL-opdrachten kunt uitvoeren. U kunt het ook gebruiken om gebruikerswachtwoorden te kraken met behulp van dictionary-aanvallen. Aan de andere kant kunt u het gebruiken om uw servers en webtoepassingen te testen op zwakke wachtwoorden en eventuele potentiële injectiegaten vast te stellen.

Voordelen van Sqlmap

- Automatische herkenning van wachtwoordhash-indelingen.

- Online wachtwoordkraken.

- Kan bestanden uploaden of downloaden naar de database.

- Automatisch bepaalt de database-schema.

- Ondersteunt dump van databasebestanden.

Nadelen van Sqlmap

- Genereert vaak valse positieven.

- Vereist dat gebruikers de kwetsbaarheden handmatig bevestigen.

- Lackt een GUI.

Lees ook Gebruik Office 365 Reporting Tool

15. Kismet

Een alternatief hulpmiddel om in aanmerking te nemen in de Top 25 Beste Kali Linux Penetratietestgereedschappen is Kismet. Een draadloos sniffinggereedschap en netwerkdetector. Het wordt vaak gebruikt door ethische hackers en penetratietesters voor netwerkscannen en inbraakdetectie. Dit hulpmiddel is beschikbaar op alle grote besturingssystemen, zoals Windows en macOS, maar heeft een bredere reeks configuraties en mogelijkheden op Windows.

Kismet biedt een beter begrip van netwerkdoelen. Bovendien biedt het naadloze draadloze LAN-detectie. Het helpt ook bij het identificeren van Service Set Identifiers (SSIDs), encrypties in plaats en draadloze toegangspunten. Door de verstrekte informatie te gebruiken, kunnen penetratietesters andere hulpmiddelen inzetten om systeemnetwerken te benaderen.

Bovendien beschikt Kismet over ingebouwde rapportagegereedschappen die u kunt gebruiken om trends in netwerksterktes, gebruik en WAP-configuraties te evalueren. Daarnaast kunt u Kismet gebruiken voor pakketinjectie. Het stelt u in staat om legitieme pakketverkeer te verzamelen en extra verkeer in te voegen. Of het onderschept pakketten met waardevolle gegevens. Tot slot kunt u Kismet gebruiken voor WEP-wachtwoordkraken. U kunt de verkregen informatie, zoals signaalsterkte, SSID, WAP’s, type versleuteling en aangesloten apparaten, gebruiken om te proberen het WEP-wachtwoord te kraken.

Voordelen van Kismet

- Ideaal hulpmiddel voor identificatie van draadloze netwerken.

- Het helpt bij het identificeren van onjuist geconfigureerde draadloze netwerken.

- Kan meerdere pakketten tegelijk detecteren.

- Voert frequentiebereik bewaking uit.

- Vangt pakketten op zonder sporen achter te laten, dus ideaal voor ethisch hacken.

Nadelen van Kismet

- Vereist andere tools voor een volledige penetratietest.

- Netwerkzoeken kost veel tijd.

16. Nikto

Nikto is een open source web server scanner voor het uitvoeren van uitgebreide beveiligingsscans op webservers zoals Apache, Nginx, Lightspeed, enz. Het controleert op verouderde serversoftware en gevaarlijke bestanden en programma’s. Je kunt Nikto ook gebruiken om configuratiefouten te controleren die mogelijk kunnen leiden tot aanvallen. Nikto stelt je in staat om website- of webserverinformatie te ontdekken die je kunt uitbuiten op een dieper niveau.

Nikto controleert meer dan 6700 gevaarlijke programma’s en bestanden en verouderde versies van meer dan 1200 servers. Bovendien controleert het bekende problemen in meer dan 270 servers. Bovendien is het open source en zijn er plugins om zijn mogelijkheden uit te breiden. Nikto helpt je ook bij het vinden van veelvoorkomende kwetsbaarheden zoals Cross-Site Scripting (XSS) en SQL-injecties.

Voordelen van Nikto

- Je kunt testen op configuratiefouten van de webserver.

- Het helpt de effectiviteit van je inbraakdetectiesysteem (IDS) vast te stellen.

- Biedt volledige HTTP-proxysupport.

- Bevat sjablonen voor aanpassing van rapporten.

Nadelen van Nikto

- Genereert veel valse positieven.

- Veiligheidscontroles vereisen menselijk ingrijpen voor validatie.

- Heeft lange rekentijden.

17. Skip Fish

Skip Fish is een geautomatiseerd hulpprogramma voor penetratietesten voor webtoepassingen. Nog een alternatief voor de Top 25 Beste Kali Linux Penetratietestgereedschappen. Het is een krachtig veiligheids hulpprogramma dat gebaseerd op toepassingen deksels en onderzoekt woordenboekbestanden, een kaart maken. Met behulp van de sitekaart kunt u de kaart gebruiken om een breed scala aan veiligheidscontroles uit te voeren. Skip Fish genereert vervolgens een rapport dat helpt bij het beheren van eventuele veiligheidsproblemen in de webtoepassing. Ideaal is het een essentieel fundament voor alle webtoepassingsbeveiligingsbeoordelingen.

Skip Fish is efficiënt in het opsporen van veelvoorkomende problemen zoals SQL-injecties, commando-injecties en directory listings. Dankzij zijn krachtige engine voert dit hulpmiddel beveiligingscontroles uit die andere tools moeilijk zouden kunnen aanpakken. Bovendien is het snel genoeg om meer dan 2000 aanvragen per seconde te verwerken in LAN/MAN-gebaseerde netwerken.

Skip Fish is ook handig voor websites die authenticatie vereisen. Ten eerste ondersteunt het HTTP-authenticatie voor sites die een basisniveau authenticatie vereisen. Voor sites die authenticatie op webapplicatieniveau vereisen, kunt u authenticatiecookies vastleggen en aan Skip Fish geven.

Voordelen van Skip Fish

- Heeft Ratproxy-achtige logica voor het opsporen van beveiligingsproblemen.

- Kan contentmanagementsystemen (CMS) zoals WordPress en Joomla voor kwetsbaarheden scannen.

- Het verwerkt duizenden aanvragen met een lage CPU- en geheugengebruik.

- Ondersteunt meer dan 15 modules die handig zijn bij penetratietests.

- Geschikt voor het bijhouden van enumeratie.

- Gemakkelijk te gebruiken en zeer aanpasbaar.

- Biedt toonaangevende beveiligingsbeoordelingen en goed ontworpen controles.

Nadelen van Skip Fish

- Heeft geen uitgebreide databank met bekende kwetsbaarheden voor banner type controles.

- Het kan mogelijk niet op alle soorten webapplicaties werken.

18. Nessus

Nessus is een uitgebreid hulpmiddel voor kwetsbaarheidsbeoordeling en penetratietesten. Het voert scans uit op computersystemen en waarschuwt je nadat het kwetsbaarheden heeft ontdekt die hackers kunnen misbruiken. Dit hulpmiddel voert meer dan 1200+ controles uit op een systeem om zwakke plekken te identificeren. Zodra je de kwetsbaarheden hebt gevonden, kun je ze direct dichtmaken om een robuuste beveiligingsoplossing te creëren. Naast het controleren op kwetsbaarheden, stelt Nessus ook handige manieren voor om ze te beperken.

Nessus is een krachtig hulpmiddel voor penetratietesten dat elke controle valideert om ervoor te zorgen dat gebruikers geen echte kwetsbaarheden missen. Het is ook uitbreidbaar en staat gebruikers toe om de scripttaal van hun keuze te gebruiken om systeemspecifieke controles te schrijven.

Meer te vermelden met Nessus, is dat het een van de grootste bijgewerkte bibliotheken van configuratie- en kwetsbaarheidscontroles heeft. Dit zorgt voor optimale snelheid, nauwkeurigheid en prestaties. Naast webapplicaties, kun je dit hulpmiddel gebruiken om cloud virtuele platforms, databases, besturingssystemen en netwerkapparatuur te testen. Bovendien is het ontworpen om je te helpen voldoen aan regelgevende vereisten zoals PCI DSS.

Voordelen van Nessus

- Detecteert beveiligingszwakheden in zowel lokale als externe gaten.

- Automatische detectie van beveiligingspatches en updates.

- Voert gesimuleerde aanvallen uit om kwetsbaarheden bloot te leggen.

- Voldoet aan nalevingsvereisten door middel van applicatiescanning en configuratie-auditing.

Nadelen van Nessus

- Beperkte integratie met SIEM-platforms zoals Metasploit.

- Gereduceerde prestaties bij het testen van grote.

- Beperkte functionaliteit in de gratis versie.

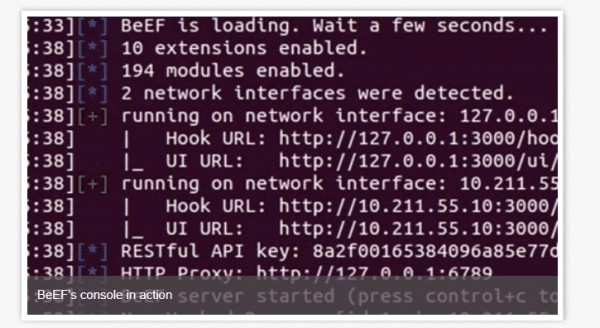

19. BeEF

Browser Exploitation Framework (BeEF) is een penetratietesttool voor het scannen van webbrowsers. Het stelt gebruikers in staat om de werkelijke beveiligingsstatus van een doelwebbrowser te beoordelen door middel van client-side aanvalsvectoren. Kort gezegd, het onderzoekt potentieel uitbuitbare oppervlakken buiten het netwerkomgeving.

BeEF heeft een unieke aanpak bij pentests, in tegenstelling tot andere soortgelijke tools. In plaats van de netwerkinterface aan te vallen, wordt er in één of meerdere browsers ingebed en gebruikt het deze als uitvalsbasis voor aanvallen. Terwijl het ingebed is in de browser, kan het testen op kwetsbaarheden uitvoeren, exploitmodules uitvoeren en payloads injecteren.

Voordelen van BeEF

- Het heeft een krachtige, eenvoudige API die efficiëntie biedt.

- Ondersteunt meerdere command line-opties die zijn compatibiliteit en configuratie vergroten.

- Gemakkelijk op te zetten en te gebruiken.

- Integreert soepel met Metasploit.

- Ideaal voor intranetdienst-exploitatie.

Nadelen van BeEF

- Vereist professionele Pentesting-kennis.

- Voor het werken van het exploitframework moet Javascript in elke browser ingeschakeld zijn.

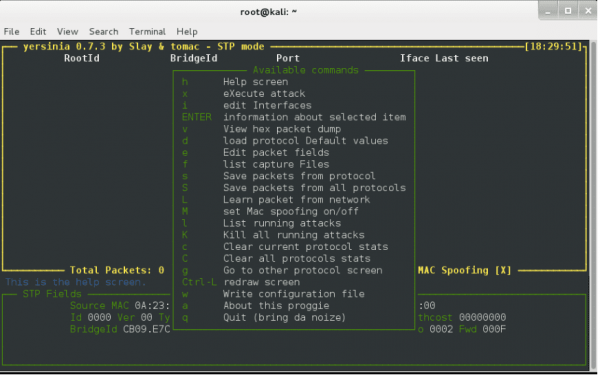

20. Yersinia

Yersinia is een open source penetratietesttool voor het uitbuiten van zwaktes in netwerkprotocollen. Deze tool kan verschillende soorten aanvallen uitvoeren op verschillende protocollen. Geschreven in C, gebruikt Yersinia ncurses, libnet en libpcap bibliotheken om pakketconstructie en -injecties uit te voeren. De belangrijkste protocollen omvatten VLAN Trunking Protocol (VTP), Dynamic Trunking Protocol (DTP), IEEE 802.1X, Dynamic Host Configuration Protocol (DHCP), Spanning Tree Protocol (STP) en meer.

Yersinia heeft drie hoofdmodellen, ncurses, netwerkclient en command line. U kunt elk van de drie modellen gebruiken om netwerkzwaktes uit te buiten voordat aanvallers ze ontdekken.

Voordelen van Yersinia

- Het heeft een vriendelijke shell script integratie.

- U kunt Yersinia opzetten in verschillende netwerksegmenten voor een gemakkelijkere netwerkbeoordeling.

- De Ncurses GUI is robuust en zeer visueel.

- U kunt voorkeuren aanpassen in een configuratiebestand.

Nadelen van Yersinia

- Het werkt niet soepel op Windows.

- Beperkte documentatie.

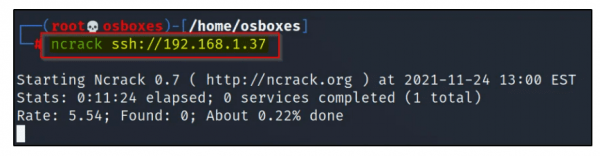

21. Ncrack

Ncrack is een Kali Linux netwerk penetratie testtool die is ontworpen om bedrijven te helpen de beveiligingsstatus van apparaten zoals hosts te beoordelen. Het heeft een breed scala aan functies die volledige netwerkproblemen oplossen mogelijk maken. Deze tool ondersteunt meerdere protocollen, waaronder IMAP, POP3, HTTP, SSH, FTP en RDP. U kunt Ncrack gebruiken voor brute force-aanvallen op wachtwoorden en SSH wachtwoordkraken. Naast beschikbaarheid op Kali Linux, heeft het Windows- en Mac OS X-installatieprogramma’s

Ncrack heeft een modulair ontwerp en command line Syntax vergelijkbaar met die van Nmap. Bovendien heeft het een aanpasbare motor die geschikt is voor dynamische netwerkfeedback. Het architectuurontwerp maakt snelle, grootschalige netwerkaudits mogelijk

Voordelen van Ncrack

- Glijdende interoperabiliteit tussen Ncrack en Nmap.

- Aanpast aan veranderende netwerkfeedback.

- Kan onderbroken aanvallen hervatten.

- Kan tegelijkertijd talloze hosts controleren.

Nadelen van Ncrack

- Langzaam wachtwoordkraakproces.

- Steile leercurve.

- Geen grafische interface.

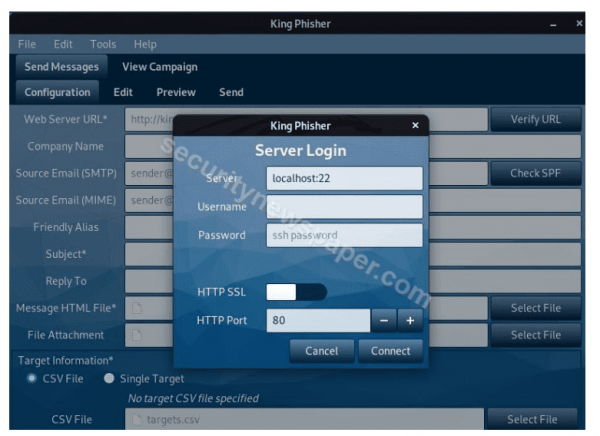

22. King Phisher

Afbeeldingbron: Securitynewspaper.com

King Phisher is een Kali Linux penetratietesttool voor social engineering-aanvallen. Het is een gemakkelijk te gebruiken tool die echte wereld phishing-aanvallen simuleert, waardoor u veiligheidszwaktes binnen uw team kunt detecteren. Het is een ideale tool voor beveiligingsbewustzijn en training.

Met King Phisher kunt u afbeeldingen met kwaadaardige links naar gebruikers sturen en trachten gebruikersreferenties te stelen. Dit stelt u in staat zwakke plekken binnen uw team en bedrijfsystemen te identificeren. Hierna kunt u een aangepaste trainingscampagne opzetten om deze problemen aan te pakken. U kunt ook kwetsbare bedrijfsystemen patchen om malware-aanvallen en trojans te voorkomen.

Om King Phisher te gebruiken voor een derde partij, moet u expliciete wettelijke toestemming hebben van de doelorganisatie. Dit zorgt ervoor dat hackers het niet misbruiken voor kwaadaardige doeleinden.

Voordelen van King Phisher

- Biedt SMS-meldingen over de status van e-mailcampagnes.

- Wordt aangedreven door een krachtig systeem met Jinja2-engine

- Biedt gedetailleerde grafieken over de resultaten van campagnes.

- Bekwaam in het klonen van webpagina’s.

- Gebouwd met de gemakkelijk aanpasbare Python-taal.

- Zeer flexibel om verschillende phishingdoelen te bereiken.

- Gebruiksbeleid dat het beperkt tot ethische phishing.

Nadelen van King Phisher

- Hoge geheugenvereisten.

- Relatief traag en tijdrovend.

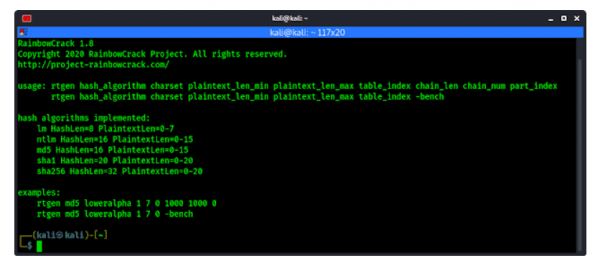

23. RainbowCrack

RainbowCrack is een penetratietestgereedschap dat regentafelen gebruikt om wachtwoorden te kraken uit hashwaarden. Eigenlijk zijn regentafelen voor berekende tabellen van omgekeerde wachtwoordhashes. Deze tabellen helpen wachtwoorden te kraken in een database. Ze bieden een snelle manier om wachtwoorden te kraken en ongeoorloofde toegang te krijgen tot computersystemen.

RainbowCrack genereert regentafelen om wachtwoorden gemakkelijk te kraken. In tegenstelling tot conventionele kraakgereedschappen, gebruikt RainbowCrack een grote database van tabellen, waardoor hacken gemakkelijker wordt. Naast de regentafelen, heeft het ook lookup, sorteer- en conversiefuncties die penetratietesten gemakkelijker maken.

Voordelen van RainbowCrack

- Bevat zowel een GUI als command line interface.

- Werkt bijna op alle besturingssystemen.

- Heeft meerdere GPU-accelerators, bijvoorbeeld AMD en NVIDIA-GPU’s.

- Ondersteunt regentafelen van elk hashlogaritme en raw-formaatbestanden.

- Sneller dan traditionele methoden voor het kraken van wachtwoorden.

Nadelen van RainbowCrack

- Breekt geen wachtwoorden als de hash niet in de tabel staat.

- Grote RAM- en opslagvereisten.

24. Social Engineering Toolkit (SET)

Social Engineering Toolkit (SET) is een open source penetratieto

Met SET kun je phishingpagina’s maken voor websites zoals Instagram, Facebook, Google, enz. Het hulpmiddel genereert een link die je vervolgens naar het doelwit kunt sturen. Als het doelwit de link opent en hun inloggegevens invoert, zal SET de referenties verzamelen. Je kunt ook een webaanval lanceren door de website te klonen voor phishing en te distribueren onder slachtoffers. Andere modules omvatten Mass Mailer-aanvallen en Payload en Listener.

Voordelen van SET

- Gratis integratie met Metasploit Framework.

- Helpt bij het detecteren van echte zwakke punten in je systemen.

- Bevat GUI- en consoleversies.

- Biedt de flexibiliteit om je aanvallen af te stemmen op de aard van het doelwit.

Nadelen van SET

- Vereist een hoog sociaal ingenieursvaardigheden om te bedienen en de gewenste resultaten te behalen.

- Beperkte aanvalsvectoren in vergelijking met soortgelijke tools zoals BeEF.

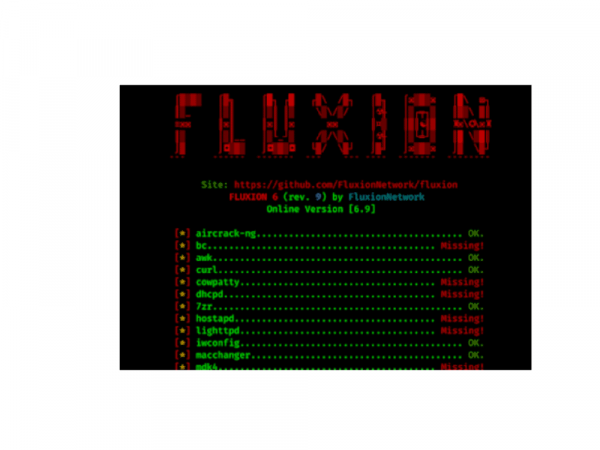

25. Fluxion

Laatste oplossing van deze lijst met Top 25 Beste Kali Linux Penetratietestgereedschappen is Fluxion. Laatste penetratietestgereedschap voor draadloze beveiliging auditt. Dit gereedschap combineert zowel social engineering als Evil Twin hacking om toegang te krijgen tot draadloze systemen en de algemene beveiligingsstatus te verbeteren. Het probeert WPA/WPA2-sleutels te herstellen voor doelsystemen door MITM-aanvallen na te bootsen.

Fluxion voert 2 soorten aanvallen uit:

- Captive Portal.

- Handshake Snooper.

De Captive Portal aanval houdt in dat er een rogue-netwerk wordt gecreëerd om het WPA/WPA2-wachtwoord van het doelgerichte toegangspunt te verzamelen. Het creëert een netwerk met een vergelijkbare SID en verbreekt de verbinding van alle gebruikers met de doelgerichte toegangspunten. Met behulp van phishing-aanvallen probeert de tool gebruikers te misleiden om wachtwoorden voor de doelgerichte toegangspunten te verstrekken.

De Handshake Snooper aanval houdt in dat WPA/WPA2-authenticatiehashes worden gebruikt van de 4-way handshake. De 4-way handshake is een netwerkauthenticatieprotocol dat is vastgesteld door IEEE-802.11i om veilige authenticatie voor WLAN’s te bieden. Met behulp van deze aanval gebruikt Fluxion deontkoppelaar om gebruikers die zijn verbonden met de doelgerichte toegangspunten te verbreken. Terwijl de gebruikers proberen opnieuw verbinding te maken, verwerft de tool de hashes.

Voordelen van Fluxion

- Vereist geen brute force om toegang te krijgen.

- Vereist geen uitgebreide kennis van penetratietesten.

- Gemakkelijk te gebruiken.

- Lage RAM-vereisten.

Nadelen van Fluxion

- Gemakkelijk te detecteren.

- Vereist gebruikersinteractie die niet gegarandeerd is.

Bedankt voor het lezen van de Top 25 Beste Kali Linux Penetratietesttools (Voor- en nadelen). We zullen concluderen.

Conclusie Top 25 Beste Kali Linux Penetratietesttools (Voor- en nadelen)

Door gebruik te maken van de beste penetratietesttools kunt u zwakke plekken en kwetsbaarheden in uw systemen vinden. Met de informatie die voortkomt uit de tests, kunt u patches of updates uitvoeren om de systemen tegen aanvallen te beveiligen. Elk van de bovengenoemde penetratietesttools is voorgeïnstalleerd op Kali Linux en biedt een breed scala aan functionaliteiten. U kunt het meest geschikte gereedschap kiezen, afhankelijk van uw beveiligingsbehoeften en expertise.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/