SOC 2 Compliance Checklist – Audit Requirements Uitgelegd. In dit bericht gaan we SOC 2 Compliance, de criteria ervan, de belangrijkheid ervan, en alles wat je wilt weten uitleggen.

In dit digitale tijdperk is de toename van hacking en data-inbraak aanvallen ongelooflijk alarmerend, waardoor we de veiligheidsnaleving van dienstverleners in twijfel trekken. Daarom is informatiebeveiliging een van de grootste zorgen van IT-organisaties vandaag de dag en daar komt SOC 2 om de hoek kijken!

Dus, laten we beginnen met SOC 2 Compliance Checklist – Audit Requirements Uitgelegd.

Wat is SOC 2 Compliance?

Ten eerste staat SOC voor Service Organisatie Controle.

Evenzo is SOC 2 een nalevingsstandaard voor serviceorganisaties die verduidelijkt hoe zij de gegevens en privacy van klanten moeten beveiligen. Welnu, voldoen aan SOC 2-normen duidt op een robuuste beveiligingshouding van een serviceorganisatie, wat hen leidt tot het verkrijgen van loyale klanten.

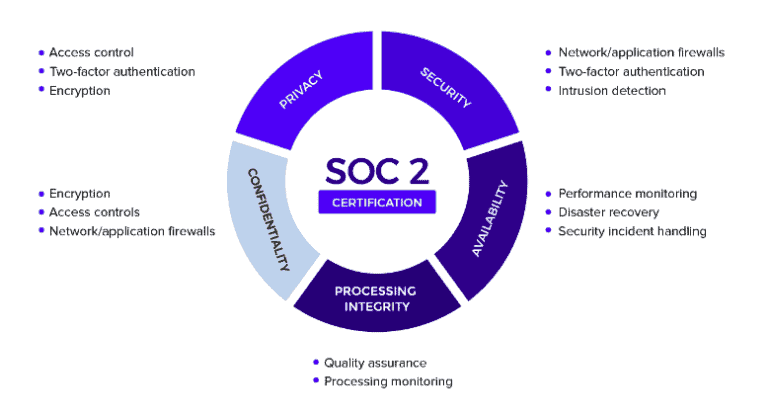

De SOC 2-standaard vertrouwt op Trust Services Criteria, namelijk Veiligheid, vertrouwelijkheid, privacy, beschikbaarheid en procesintegriteit.

De SOC 2-criteria kunnen echter uniek zijn voor elke organisatie, afhankelijk van hun unieke bedrijfspraktijken. Elke organisatie kan controles ontwikkelen die voldoen aan één of meer van de Trust Services Criteria om het vertrouwen van klanten te winnen.

Bovendien bieden SOC 2-rapporten diepgaande inzichten aan klanten, stakeholders, leveranciers en zakelijke partners in hoe een serviceorganisatie/-provider klantgegevens beheert met behulp van effectieve controles. Het is in feite gebaseerd op de principes van beleid, communicatie, processen en monitoring.

Soorten SOC-rapporten

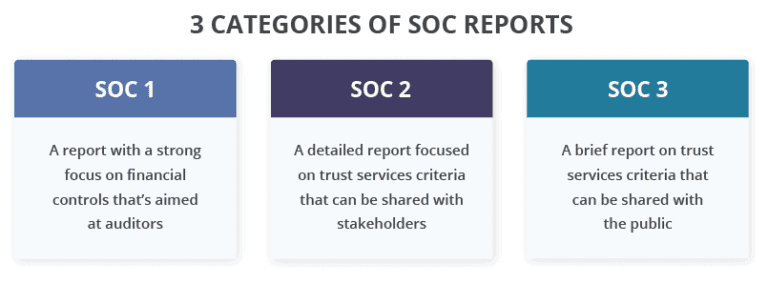

Deze tekst gaat over het SOC 2-rapport, maar er zijn in totaal drie soorten SOC-rapporten, zoals hieronder vermeld:

- SOC 1: Meticuleus ontwikkeld voor organisaties die financiële rapportagediensten aan hun klanten aanbieden.

- SOC 2: Deze beveiligingsstandaard is ontworpen voor organisaties met risico’s en zorgen met betrekking tot informatiebeveiliging. Gebaseerd op de Trust Services Criteria en elke dienstverlener/bedrijf kan het gebruiken om de gemeenschappelijke zorgen van hun potentiële klanten te verzekeren.

- SOC 3: Ook gebaseerd op de TSC. SOC 3 is echter niet zo gedetailleerd als SOC 2.

Al met al hebben zowel SOC 1 als SOC 2 twee subcategorieën, namelijk Type I en Type II.

Hierna met SOC 2 Compliance Checklist – Auditvereisten Uitgelegd wordt gesproken over de soorten naleving.

Soorten SOC 2 Naleving

Er zijn twee hoofdtypen van SOC 2 audits en rapporten – Type I en Type II:

- Type I-audit en rapport details of de interne gegevensbeveiliging controle systemen van de serviceorganisatie voldoen aan de relevante vertrouwensprincipes. Deze audit wordt uitgevoerd op een specifieke datum, op een specifiek moment in de tijd.

- Type II-audit en rapport legt uit of de controle systemen en activiteiten van de organisatie optimale operationele efficiëntie hebben of niet. Als gevolg hiervan wordt dit type audit uitgevoerd gedurende een lange periode, ergens tussen de 3 en 12 maanden. De auditor voert penetratietests uit om te onderzoeken en te evalueren hoe de dienstverlener omgaat met verschillende risico’s op het gebied van gegevensbeveiliging. Evenzo is het rapport van het type II-audit veel inzichtelijker in vergelijking met type I.

Om te voldoen aan SOC 2 Type II moeten organisaties een externe auditor, meestal een gelicentieerd CPA-bedrijf, de volgende beleidslijnen en praktijken van uw bedrijf laten controleren:

- Software: Beoordeling van operationele software en programma’s van systemen.

- Infrastructuur: de hardware en fysieke componenten van systemen

- Procedures: manuele en geautomatiseerde procedures die betrokken zijn bij de werking van een systeem.

- Mensen: de relevantie van individuen die zijn toegewezen aan verschillende operaties van een systeem.

Gegevens: de informatie die een systeem verzamelt, gebruikt, opslaat en openbaar maakt.

- Data: de informatie die een systeem verzamelt, gebruikt, opslaat en openbaar maakt.

Verbetering van de naleving van Active Directory Security & Azure AD

Probeer ons uit voor Gratis, toegang tot alle functies. – 200+ AD-rapportagetemplates beschikbaar. Maak gemakkelijk uw eigen AD-rapporten aan.

De Trust Services Criteria (TSC)

Zeker, de Trust Services Criteria is het bereik of domein dat uw SOC 2 audit omvat. Niet elke organisatie hoeft aan alle genoemde TSC’s te voldoen. Niet alle TSC’s zijn geschikt voor alle soorten organisaties en hun specifieke niche.

Als uw bedrijf bijvoorbeeld helemaal geen betalingen of transacties afhandelt, is er geen reden om de ‘Verwerking Integriteit’ criteria in uw SOC 2-rapport te behandelen, alleen maar omwille van de klus. Alleen de ‘Veiligheid’ criteria moeten worden nageleefd en andere relevante TSC’s kunnen worden toegevoegd, afhankelijk van de risico’s die van toepassing zijn op de zorgen van uw stakeholders en klanten.

De Vijf belangrijkste Trust Services Criteria zijn als volgt:

1. Veiligheid

De dienstverlener/organisatie moet effectieve maatregelen nemen om computersystemen en gegevens te beschermen tegen onbevoegde toegang, zowel logisch als fysiek.

Verder moeten deze systemen veilig zijn tegen elke mogelijke vernietiging en onbevoegde openbaarmaking van gevoelige gegevens die het vermogen van het bedrijf kan aantasten om zijn zakelijke doelstellingen te behalen. Vooral, het mag op geen enkele manier de beschikbaarheid, privacy, vertrouwelijkheid en verwerking integriteit van systemen of gegevens in gevaar brengen.

De meest voorkomende SOC 2 beveiligingsmaatregelen om te beoordelen zijn logische toegang beperkt tot slechts gemachtigd personeel, binnen een omgeving. Daarnaast worden ook andere factoren beoordeeld zoals:

- MFA (multi-factor authenticatie).

- Wachtwoord complexiteit.

- Beschermingsregels voor filialen.

- Firewalls.

2. Beschikbaarheid

De systemen zijn beschikbaar, aan en draaiend voor operationeel gebruik zoals afgesproken. Tegelijkertijd vereist deze criteria dat organisaties een BCP (Business Continuity Plan) en DR (Disaster Recovery) plan en acties documenteren. Het omvat ook meestal het testen van de prestaties van back-up en herstelsystemen.

3. Vertrouwelijkheid

Als gevolg daarvan zijn vertrouwelijke gegevens, organisatorische gegevens en klantgegevens veilig volgens het beveiligingsconvenant. Dit omvat B2B-relaties en het uitwisselen van vertrouwelijke gegevens van de ene onderneming naar de andere.

4. Verwerking Integriteit

Het betreft het goed geautoriseerde, nauwkeurige, geldige, tijdige en volledige zijn van systeemverwerking. Evenzeer is dit van toepassing op dienstverlenende organisaties die transacties of betalingen verwerken. De kleinste fout in verwerking of berekeningen kan rechtstreeks van invloed zijn op essentiële procedures of financiën van uw cliënt.

5. Privacy

Bedrijven die “persoonsgegevens” van klanten verzamelen, gebruiken, opslaan, bewaren, openbaar maken en verwijderen om hun zakelijke doelstellingen te dienen, moeten zich houden aan sector-privacyprincipes. Blijkbaar stellen CICA (Canadian Institute of Chartered Accountants) en AICPA (American Institute of Certified Public Accountants) die principes.

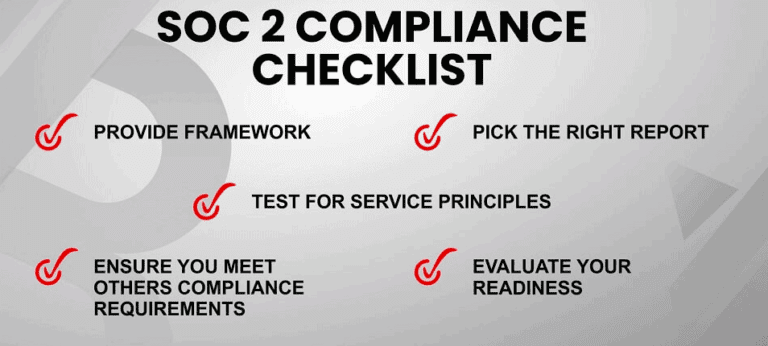

SOC 2 Compliance Checklist

Nu we begrijpen dat ‘Beveiliging’ de stichtende steen is van SOC 2 Compliance en dat alle andere TSC’s afhankelijk zijn van dit brede paraplu.

SOC 2-beveiligingsprincipes vereisen dat serviceorganisaties hun klantgegevens en activa beschermen door elk soort onbevoegde toegang te voorkomen. De sleutel tot deze preventie zijn toegangscontroles die misbruik of illegaal wissen van gegevens, kwaadwillende aanvallen, gegevenslekken, enzovoort zullen tegengaan.

Hier is een eenvoudige SOC 2 Compliance Checklist met alle systeemcontroles om aan de beveiligingsnormen te voldoen:

1. Toegangscontroles: fysieke en logische beperkingen opgelegd aan gegevens en activa om te voorkomen dat onbevoegde personen ze benaderen.

2. Systeemoperaties: de controles om momenteel lopende operaties te controleren. Identificeer en los elke kwetsbaarheid binnen bedrijfsprocessen op.

3. Verandermanagement: Gecontroleerde processen om op een veilige manier wijzigingen in de IT-infrastructuur, systemen en processen te beheren en ze te beschermen tegen ongeautoriseerde wijzigingen.

4. Risicovermindering: beveiligingsmaatregelen en actieplan om een organisatie te helpen risico’s te detecteren; erop te reageren en ze te verminderen, zonder andere bedrijfsprocessen te hinderen.

Het is op geen enkele manier zo dat de SOC 2 Compliance Criteria dienstverlenende organisaties dicteren wat ze wel en niet moeten doen. Bovendien zijn bedrijven vrij om hun relevante controles te kiezen om specifieke beveiligingsbeginselen te dekken.

SOC 2 Auditvereisten

Het SOC 2 Auditproces omvat zowel de initiële voorbereiding als de uiteindelijke uitvoering. Bovendien zijn er enkele van de belangrijkste vereisten van het SOC 2 Auditprocedé:

Audit voorbereiden

Voordat u een CPA-firma inhuren om een SOC 2 audit voor uw dienstverlenende organisatie uit te voeren, moet u zorgvuldig een aantal stappen uitvoeren.

1. Definieer Audit Scope en Doelstellingen

Zorg ervoor dat u de zorgen en risicogerelateerde vragen van de cliëntorganisaties identificeert en aanpakt. Hierdoor kunt u relevante controles kiezen en in het auditscope opnemen.

Als je niet zeker bent welke TSC’s je voor je dienst moet kiezen, kun je de auditor om hulp vragen. Met een duidelijk bereik en auditrouteplan kun je aan de slag gaan met het documenteren van beleidsregels.

2. Documenteer procedure en beleid

SOC 2 Type II is een langetermijnprocedure die meer dan 3 of 6 maanden kan duren. Daarom is het nodig om de informatiebeveiligingsbeleid nauwkeurig en uitgebreid te documenteren op basis van de TSC’s. Inderdaad, de auditor zal deze beleidsregels gebruiken om de controles daarop aan te passen.

Het documentatieproces kan tijdrovend zijn, afhankelijk van de gekozen controles en principes. Evenzo moet men de grootte van het team dat aan documentatie werkt vergroten om het hele proces te versnellen.

3. Voer een leesbaarheidscontrole uit

Voer bovendien een gatanalysetest uit tegen je gedocumenteerde beleidsregels om te bepalen hoe goed je organisatie voorbereid is op de SOC 2 audit.

Zie deze evaluatie als een voorlopig examen. Het analyseren en beoordelen van je eigen praktijken, kader en beleid helpt je risico’s te identificeren voordat er iets gebeurt.

Laatste uitvoering van SOC 2 Audit

Zodra de voorbereidingsfase voorbij is, zal het CPA-kantoor de audit uitvoeren volgens de SOC 2-checklist:

- Bekijk het auditbereik: Het CPA-kantoor bespreekt het bereik van deaudit met je om duidelijkheid te creëren en ervoor te zorgen dat beide partijen op dezelfde pagina staan.

- Model een projectplan: De CPA-auditor creëert een actieplan en communiceert de voorgestelde tijdlijn voor de voltooiing van het plan.

- Controles testen: Met het auditdoel in gedachten, analyseert de auditor diepgaand en test de gekozen controles om te controleren op optimale operationele efficiëntie.

- Resultaten documenteren: De auditor documenteert de evaluatie van uw controles en de resultaten.

- Aflevering van het eindrapport van de audit: De CPA-auditor publiceert het definitieve audit rapport met hun mening om de informatiebeveiliging van de organisatie te beheren.

Beste praktijken voor SOC 2 Compliance

Het voorbereiden op een SOC 2-audit moet een strategisch plan omvatten met robuuste technische en administratieve maatregelen om het hele proces te vereenvoudigen. Goed voorbereide organisaties komen waarschijnlijk minder uitdagingen tegen en halen de SOC 2-certificering sneller.

Hieronder staan de beste praktijken om uit te voeren bij het voorbereiden op een SOC 2-audit:

1. Stel beheerdersbeleid in

SOP’s (Standaard Operationele Procedures) en bijgewerkte beheerdersbeleid zijn twee basiselementen waarop uw beveiligingsbeginselen worden gebaseerd.

Deze beleidsregels moeten goed aansluiten bij uw organisatorische werkstromen, infrastructuur, medewerkersstructuur, technologieën en dagelijkse activiteiten. Het belangrijkste is dat uw teams deze beleidsregels duidelijk moeten begrijpen.

Tochbeveiligingsbeleid bepaalt hoe beveiligingscontroles in uw IT-omgeving moeten worden toegepast om de privacy en beveiliging van klantgegevens te behouden. Deze beleidsregels moeten standaard beveiligingsprocedures voor verschillende gebieden omvatten, zoals:

- Disaster Recovery (DR): Bepaal duidelijke, strategische DR- en back-upstandaarden en leg uit hoe u deze afdwingt, beheert en test.

- System Access: Bepaal hoe u toegang tot gevoelige gegevens autoriseert, ontnemt of beperkt.

- Incident Response: Bepaal hoe u beveiligingsincidenten detecteert, meldt, analyseert en oplost.

- Risico-evaluatie en analyse: Bepaal hoe u beveiligingsgerelateerde risico’s beoordeelt, beheert en oplost.

- Beveiligingsrollen: Leg uit hoe u rollen en verantwoordelijkheden toewijst aan individuen op basis van hun functie.

Zorg ervoor dat u deze beleid regelmatig bekijkt en bijwerkt, aangezien uw organisatorische processen veranderen of evolueren. De auditor controleert deze beleidsregels tegen uw beveiligingsmaatregelen om hun effectiviteit te beoordelen.

2. Maak technische beveiligingsmaatregelen

Met beveiligingsbeleid in gedachten, zorg ervoor dat er robuuste technische beveiligingsmaatregelen zijn ingesteld binnen uw IT-infrastructuur. Deze beveiligingsmaatregelen worden gecreëerd rond verschillende gebieden, zoals:

- Versleuteling.

- Firewalls en netwerken.

- Back-ups.

- Afwijkingswaarschuwingen.

- IDS (Intrusion Detection Systems).

- Gedetailleerde Audit Logging.

- Kwetsbaarheid Scannen.

3. Documentatie

Verzamel alle relevante informatie, bewijsmateriaal en materialen die helpt om het SOC 2-auditproces te versnellen. Verzamel vervolgens de volgende documenten op één plaats:

- Administratieve Beveiligingsbeleid.

- Cloud en infrastructuur gerelateerde overeenkomsten, verklaringen en certificeringen, inclusief:

- SOC 2-rapport.

2. BAA (Business Associates’ Agreement).

3. SLAs (Service Level Agreements).

- Alle documenten met betrekking tot derden zoals contracten en overeenkomsten.

- Documenten met betrekking tot technische beveiligingsmaatregelen.

Waarom is SOC 2-conformiteit noodzakelijk?

Dienstverlenende organisaties die diensten aan klantorganisaties aanbieden zoals PaaS en SaaS, moeten voldoen aan de SOC 2-normen.

Waarom? Omdat de SOC 2-audit enrapportals een zekerheid fungeert voor belanghebbenden, klanten en alle andere entiteiten die betrokken zijn dat uw interne controlebeleid en -praktijken strikt voldoen aan de AICPA-richtlijnen.

Op dezelfde manier bevestigt zo’n onafhankelijk rapport ook dat een organisatie veilig is om klantgegevens te beschermen.

Wie voert de SOC 2-audit uit?

De AICPA regelt de SOC 2-audit en -rapportage en deze procedures worden uitgevoerd door een derde partij-auditor van een geregistreerd CPA-kantoor. Alleen op deze manier zal de dienstverlenende organisatie een officiële certificering ontvangen.

Het CPA-bureau moet een specialisatie hebben in Informatiebeveiliging en moet objectiviteit waarborgen door volledig onafhankelijk te zijn van de dienstverlener in kwestie.

Deze CPA-bureaus mogen een niet-CPA, derde partij-consultant in dienst nemen die deskundig is in Informatiebeveiliging om mee te helpen bij het auditproces. Echter, het definitieve rapport zal alleen worden gepubliceerd door de CPA.

Bedankt voor het lezen van SOC 2 Compliance Checklist – Auditvereisten uitgelegd. We zullen afsluiten.

SOC2 Compliance Checklist Auditvereisten uitgelegd Afsluiting

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/