ISO 27001 Compliance Checklist – Audit Requirements. In het gezicht van schadelijke cyberaanvallen moeten bedrijven robuustere oplossingen implementeren. Een van de manieren waarop organisaties zichzelf beschermen tegen aanvallen is via cybersecurity-naleving. Idealiter is cybersecurity-naleving een benadering van risicobeheer die de weg effent voor gegevens- en informatiebescherming.

Diverse cybersecurity-nalevings normen bestaan om organisaties te helpen cruciale IT-systemen te beschermen. Daarom werd ISO 27001 ontwikkeld door de International Organization for Standardizations (ISO) en de International Electrochemical Commission (IEC) om bedrijven te helpen gevoelige gegevens en persoonlijke informatie van klanten te beveiligen. Vervolgens bespreekt dit artikel wat ISO 27001 is en de verschillende nalevings- en audit-vereisten.

Zullen we beginnen met het artikel ISO 27001 Compliance Checklist – Audit Requirements. Lees verder!

Wat is ISO 27001 Compliance?

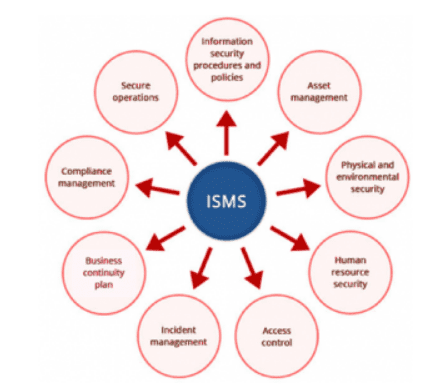

ISO 27001 is een internationale cybersecurity-standaard die is ontworpen om organisaties te helpen beveiligen van hun informatiesystemen. Bovendien helpt het organisaties bij het implementeren van effectieve informatiebeveiligingsbeheersystemen (ISMS) om informatie te beschermen. Kort gezegd, het beschrijft de vereisten voor een ISMS zodanig dat een organisatie het gemakkelijk kan implementeren en volledig zeker kan zijn van het beveiligen van informatie.

Ten tweede, ISO 27001 specificeert de eisen voor het opzetten, uitvoeren, onderhouden en verbeteren van een ISMS binnen de context van de organisatie. ISO 27001 conformiteit plaatst u in een uitstekende positie als u klanten en zakelijke partners wilt verzekeren van de beveiliging van hun gevoelige gegevens. Dit geeft u op zijn beurt een competitief voordeel en een hogere reputatie.

Vereisten voor conformiteit met ISO 27001

Bron van afbeelding: Imperva

Om ISO 27001-conformiteit te bereiken, moet u robuuste informatiebeveiliging controles implementeren. Het is echter een langdurig, continu en tijdrovend proces. Hier is een ISO 27001-checklist om uw organisatie bij te staan bij het bereiken van conformiteit:

1. Benoem een ISO 27001-team

De eerste stap om ISO 27001-conformiteit te bereiken, is het samenstellen van een team dat toezicht houdt op de implementatie van het ISMS. Bovendien moeten de teamleden kennis en ervaring hebben in informatiebeveiliging. Daarnaast moet je team een leider hebben die het project aanstuurt.

Bovendien creëert het beveiligingsteam een plan waarin alle ISMS-implementatieprocessen worden uitgediept, inclusief doelstellingen, kosten, tijdsbestek, enz. Inderdaad, dit document is handig bij het beoordelen van de voortgang en helpt het team op koers te blijven.

2. Bouw je ISMS

Afbeeldingbron: Anitech

Na het aanwijzen van een beveiligingsteam, is de volgende stap richting ISO 27001-conformiteit het opzetten van een interne ISMS. Evenzo moet het ISMS compleet zijn en de algemene aanpak van de organisatie definiëren. Toch moet het de verwachtingen uiteenzetten voor het management, personeel en partners wanneer het gaat om het afhandelen van gevoelige gegevens en IT-systemen.

In principe moet het ISMS op maat worden gemaakt voor uw organisatie. Het moet aansluiten bij de bedrijfsprocessen van uw bedrijf en de aard van de beveiligingsrisico’s die u ondervindt. Bovendien moet het ISMS de interne processen van de organisatie omvatten, evenals de bijdrage van elke medewerker aan de implementatie van het ISMS.

3. Definieer de methode van risicobeoordeling

Risicobeoordeling is cruciaal wanneer u ISO 27001-certificering wilt behalen. Daarom zou de organisatie een systematische aanpak moeten kiezen om de potentiële beveiligingdreigingen te begrijpen, de kans dat ze zich voordoen en de eventuele gevolgen. Aangezien dat zo is, begint risicobeoordeling met het in kaart brengen van de bedrijfsmiddelen die betrokken zijn bij het verwerken van informatie. De volgende stap is om identificeren van alle activa en deze te documenteren volgens prioriteit.

4. Voer een risicobeoordeling uit

Na het voltooien, voer een kwetsbaarheids evaluatie uit om eventuele zwakke punten te identificeren die kunnen leiden tot onbevoegde toegang tot gevoelige gegevens. Een grondige beveiligingsbeoordeling is essentieel om de kans op een cyber aanval vast te stellen.

Om een uitgebreide risicobeoordeling uit te voeren, moet u verschillende strategieën combineren. Dit omvat penetratie testen, sociaal-technische aanvallen, handmatig testen, ethisch hacken, enz. Deze tools bieden een breed overzicht van uw beveiligingsstatus en de risico’s van uw organisatie. Tot slot, documenteer het risicobeoordelingsproces en de bevindingen.

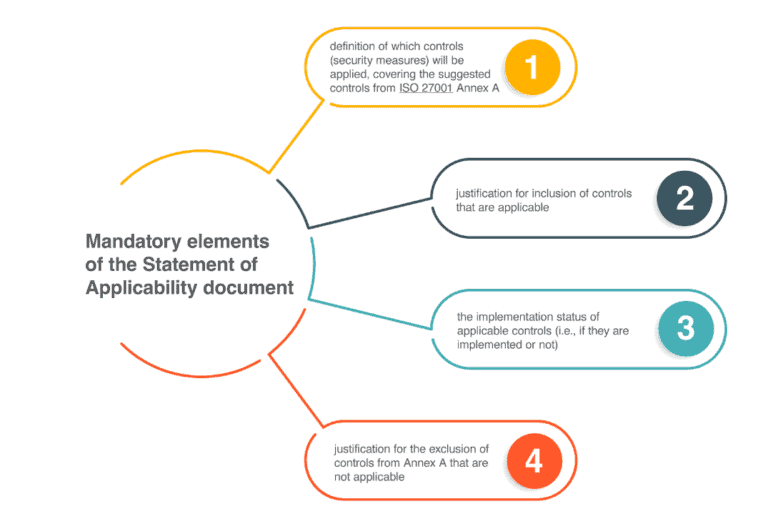

5. Maak een Statement of Applicability (SOA) Document af

Bron van afbeelding: Advisera

Het Statement of Applicability (SOA) geeft het beveiligingsbeleid van uw organisatie weer. Het SOA vermeldt alle beveiligingsmaatregelen die van toepassing zijn op uw organisatie. Idealiter bevat ISO 27001 een reeks maatregelen bekend als Annex A, met 114 mogelijke maatregelen. U dient de maatregelen te selecteren die het risico identificeren in uw beoordeling aanpakken. Bovendien dient u ook de maatregelen te vermelden die u toepast.

6. Bepalen hoe de effectiviteit van ISMS gemeten kan worden

Na de risico-analyse en het invullen van de SoA, dient u vervolgens een basis te volgen voor het evalueren van de geïmplementeerde maatregelen. Met name deze aanpak helpt om ontbrekende gebieden in uw ISMS te identificeren. Deze stap houdt in dat er een drempel wordt gesteld voor alle processen, beleid en drempels die de effectiviteit van de ISMS bepalen.

7. ISMS-beleid en -maatregelen implementeren

U moet alle beveiligingsbeleid en controles relevant voor uw organisatie implementeren. Op basis van het risico beoordeling rapport moet u een uitgebreid beveiligingsbeleid maken dat de beveiligingsaanpak van de organisatie dicteert.

Uw beveiligingsbeleidsdocument moet uitleggen hoe u zakelijke activa beveiligt, hoe u moet handelen bij een cyberaanval, het geven van training aan medewerkers, controleren, enz. In ieder geval moet u ook controleprocessen implementeren, zoals identiteit en toegangsbeheer, toegang op basis van minimaal beheer, rolgebaseerde toegang, enz. Deze controles zorgen ervoor dat alleen geautoriseerde gebruikers informatie kunnen inzien.

8. Implementeer Training & Bewustzijnsprogramma’s

Zodra u de ISMS hebt opgezet, moet u uw medewerkers trainen over de nieuwe beveiligingsaanpak. ISO 27001 vereist dat organisaties medewerkers trainen om zich bewust te zijn van beveiligingsrisico’s en hoe ze deze in te perken. Idealiter zou u sociale ingenieurs en phishingcampagnes moeten gebruiken om eventuele zwakke punten in de beveiligings bewustzijn te exploiteren. Zodra u zwakke punten hebt gevonden, kunt u een aangepaste beveiligingstraining ontwikkelen die de problemen aanpakt.

9. Verzamel vereiste documenten en records

Om aan ISO 27001 te voldoen, moet u elke beveiligingsprocedure goed documenteren. Bewijs van procedures aanleveren en de vereiste documenten voorbereiden tijdens een auditoring.

10. Ondergaan een interne audit

Een interne audit van uw ISMS helpt bij het identificeren van gebieden die verbetering nodig hebben en biedt inzicht in de relevantie van uw ISMS. Kies een gecertificeerde ISO 27001-auditor om de audit uit te voeren en een uitgebreide documentenreview te doen. Daarna, implementeer het advies van de audit en adresseer alle niet-conformiteiten die door de auditor zijn geïdentificeerd.

De interne audit mag niet worden uitgevoerd door de personen die verantwoordelijk zijn voor de implementatie van het ISMS. Dit maakt de weg vrij voor een uitgebreide, onbevooroordeelde audit die de sterke en zwakke punten van het ISMS aan het licht brengt.

11. Bewaak het ISMS

ISO 27001 vereist dat organisaties hun beveiligingssystemen en procedures controleren. Belangrijk is dat controle ervoor zorgt dat je nieuwe zwakke plekken in realtime kan opsporen. Daarnaast kun je ermee controleren of je beveiligingsmaatregelen de vereiste doelstellingen behalen. Je moet een controleoplossing implementeren die je ISMS continu controleert en gebruikerslogs verzamelt voor controle. Een oplossing voor realtime controle geeft je zicht op alle activiteiten in je systeem. In het geval van een anomalie stuurt het onmiddellijk waarschuwingen, waardoor je ze direct kunt verhelpen.

12. Voer vervolgcontroles en -beoordelingen uit

ISO 27001 vereist dat organisaties vervolgbeveiligingscontroles en -beoordelingen uitvoeren. Je moet managementbeoordelingen elke kwartaal of jaarlijks houden. Jaarlijkse risicobeoordelingen zijn verplicht als je aan de regelgeving wilt blijven voldoen.

13. Voer een certificeringsaudit uit

Het laatste stapje richting ISO 27001-conformiteit is een certificeringsaudit. Je moet een externe auditor inhuren om een tweede audit uit te voeren na de eerste interne audit. Het certificeringsaudit is uitgebreider en wordt uitgevoerd door een geaccrediteerd lichaam dat lid is van de International Accreditation Forum (IAF). De ISO 27001-certificering is drie jaar geldig. Gedurende die periode moet je organisatie jaarlijkse audits uitvoeren.

Volgende staan de auditvereisten. Volg alsjeblieft het lezen van ISO 27001 Compliance Checklist – Auditvereisten.

Verbeteren van je Active Directory Security Compliance & Azure AD

Probeer ons uit voor Gratis, Toegang tot alle functies. – 200+ AD-rapportagemodellen beschikbaar. Maak gemakkelijk je eigen AD-rapporten aan.

ISO 27001 Auditvereisten

Afbeeldingbron: Alcumus

Significant is dat ISO 27001-audits nodig zijn om ervoor te zorgen dat het ISMS voldoet aan de gestelde criteria. Ze omvatten competente auditors die beoordelen of het ISMS en de elementen voldoen aan de eisen van de standaard. Ook wordt gecontroleerd of de controles en beleidsregels praktisch en efficiënt zijn en kunnen helpen bij het handhaven van de beveiliging van de organisatie.

Er zijn twee soorten ISO 27001-audits:

Interne Audit

Een interne audit wordt uitgevoerd door de organisatie met behulp van haar eigen middelen. Het kan gebruikmaken van interne auditors of een derde partij inschakelen. De interne audit omvat het beoordelen van de beleidsregels en procedures en het testen of deze consistent worden gevolgd. Ook omvat het controleren of de bevindingen uit de documentbeoordeling voldoen aan de ISO 27001-eisen.

Externe Audit

Een externe audit staat ook bekend als een certificeringsaudit. Uitgevoerd door een externe, geaccrediteerde auditor die de procedures, documentatie en controles van uw organisatie beoordeelt op naleving. Zodra de externe auditor tevreden is met het ontwerp van het ISMS, beveelt hij uw organisatie aan voor certificering. Het certificeringsorgaan voert periodieke audits uit vóór hercertificering.

Om compliant te blijven, moet de organisatie voldoen aan de volgende auditvereisten:

- Effectieve managementbeoordeling.

- Bijgewerkte documentatie.

- Interne auditrapport.

- Analyse van het auditrapport.

Ideaal gezien is ISO 27001-auditing een voortdurend proces dat een organisatorische aanpak vereist. U moet elke drie jaar een interne audit uitvoeren om compliant te blijven.

Bedankt voor het lezen van de ISO 27001 Compliance Checklist – Auditvereisten. We zullen afronden.

ISO 27001 Compliance Checklist – Conclusie auditvereisten

Hoewel ISO 27001 niet door de wet wordt vereist, biedt het veel voordelen voor organisaties. Het helpt kritieke informatie te beschermen en vergroot de geloofwaardigheid van een bedrijf. Deze certificering is een uitstekende manier om de betrouwbaarheid van uw bedrijf aan klanten en partners te laten zien. Het is daarom cruciaal dat u samenwerkt met een geaccrediteerd orgaan om ISO 27001-compliance te bereiken.

Lees onze blog voor meer cybersecurity-tips zoals deze!

Source:

https://infrasos.com/iso-27001-compliance-checklist-audit-requirements/