Hoe u uw Windows Server kunt monitoren en auditen voor beveiligingsevenementen. In het dynamische landschap van IT-infrastructuur is het waarborgen van de integriteit en beveiliging van onze Windows Server-omgeving van het grootste belang. Effectieve monitoring en auditing zijn niet alleen proactieve maatregelen. Ze zijn de waakzame bewakers die de veerkracht van ons systeem tegen potentiële bedreigingen en ongeautoriseerde toegang garanderen. Dit artikel onderzoekt de essentiële elementen van monitoring en auditing in Windows Server, en biedt waardevolle inzichten in de noodzakelijke hulpmiddelen en praktijken voor het herkennen en aanpakken van beveiligingsevenementen. Hierdoor versterkt het de digitale verdediging van onze serveromgeving.

Hoe u uw Windows Server kunt monitoren en auditen voor beveiligingsevenementen

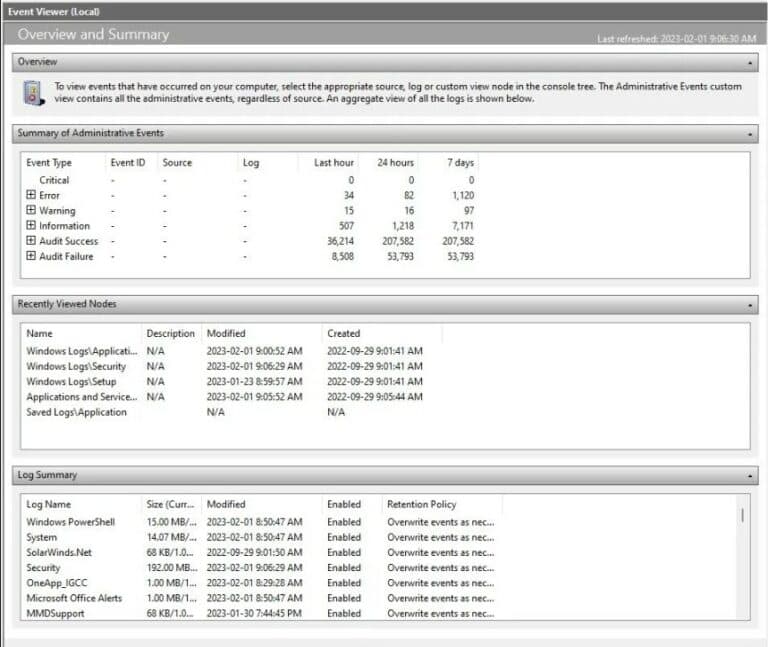

Elk systeem in het netwerk van een organisatie genereert op een bepaald type logbestanden. Het beheren en monitoren van deze loggegevens is cruciaal om problemen binnen het netwerk te signaleren. De logs dienen als een voorlopige bron van forensisch bewijs in geval van een ongeluk. Daarnaast helpt het monitoren van logs ook om te voldoen aan compliance vereisten. Active Directory (AD), het identiteits-toegangsbeheer en governance platform van de meeste ondernemingen, moet regelmatig worden gemonitord. De gebeurtenissen die plaatsvinden in een AD-omgeving (Windows-platform) worden geclassificeerd en gelogd onder drie hoofdcategorieën:

- Applicatielogs.

- Systeemlogs.

- Beveiligingslogs.

Beveiligingslogboeken bevatten details over gebeurtenissen zoals aanmeldingen van gebruikersaccounts en afmeldingen, wijzigingen in bevoorrechte groepen, het aanmaken, verwijderen of wijzigen van geplande taken, enzovoort. Deze logboeken zijn een van de eerste forensische bewijzen die we inspecteren in geval van een ongeluk om een tijdlijn te maken en het aanvalsparcours te traceren. Door consequent beveiligingsgebeurtenissen te monitoren en logs te analyseren, helpen netwerkbeheerders inzicht te krijgen in mogelijke aanvallen die de IT-infrastructuur van de organisatie bedreigen en de beveiligingshouding te verbeteren.

Verschillende soorten beveiligingslogboeken

In digitale beveiliging is het begrijpen van de nuances van verschillende gebeurtenislogs van het grootste belang. Dit segment duikt in de categorieën – van authenticatie tot audit logs – die essentieel zijn voor het bewaken en beschermen van de integriteit van het systeem. Ontdek hoe elk logboektype bijdraagt aan een alomvattend beeld van het beveiligingslandschap en versterkt uw cyberbeveiligingsstrategie. Voor dit artikel richten we ons meer op beveiligingslogs. De volgende gebeurtenissen zijn enkele van de essentiële beveiligingsgebeurtenissen die we beginnen te bewaken in onze omgeving:

Gebruikersaanmeldgebeurtenissen

Het bewaken van gebruikersaanmeldgebeurtenissen is essentieel om te bepalen welke gebruikers actief waren op elk gegeven moment. In geval van een inbreuk is het identificeren van specifieke gebruikers die toegang hebben tot netwerkbronnen een goed begin van een onderzoek. Hieronder staan enkele van de Windows-gebeurtenislogboek-ID’s die verband houden met gebruikersaanmeldgebeurtenissen:

-

- Mislukte aanmeldingen – Gebeurtenis-ID 4771

- Succesvolle aanmeldingen – Gebeurtenis-ID 4624

- Mislukkingen veroorzaakt door slechte wachtwoorden – Gebeurtenis-ID 4625

Wijzigingen in gebruikersattributen

Het is noodzakelijk om controle te behouden over de wijzigingen aan gebruikersattributen. Onautoriseerde wijzigingen in gebruikerseigenschappen kunnen een voorloper zijn van een accountcompromissen of insider aanvallen. Hieronder zijn enkele van de event-ID’s die zijn geassocieerd met kritieke wijzigingsgebeurtenissen:

-

- Gebruiker wijzigde het wachtwoord – Event ID 4723

- Gebruikersaccount werd gewijzigd – Event ID 4738

Accountblokkeeringsgebeurtenissen

Oplossen van medewerkersaccountblokkeringen is een van de dagelijkse taken van IT-administrateurs. Controleren van accountblokkeeringsgebeurtenissen helpt om de reden van de blokkeringen te identificeren en de problemen snel op te lossen. Hieronder zijn enkele van de event-ID’s die zijn geassocieerd met accountblokkeeringsgebeurtenissen:

-

- Gebruikersaccount geblokkeerd – Event ID 4740

- Gebruikersaccount ontgrendeld – Event ID 4767

Beheer van Groepsgebeurtenissen

Het volgen van wijzigingen in het lidmaatschap van Active Directory-groepen is cruciaal om ongeautoriseerde toegang tot bronnen en escalaties van privileges te identificeren. Kwaadaardige wijzigingen aan groepen verstoren de werking van een organisatie omdat gebruikers mogelijk geen toegang meer hebben tot de bronnen die ze nodig hebben om efficiënt te werken. Hieronder staan enkele van de gebeurtenis-ID’s die geassocieerd zijn met kritieke groepswijzigingsgebeurtenissen:

-

- Gebruiker Toegevoegd aan een Bevoorrechte Groep – Gebeurtenis-ID 4728, 4732, 4756

- Lid toegevoegd aan een standaardgroep – Gebeurtenis-ID 4728, 4732, 4756, 4761, 4746, 4751

- Lid verwijderd uit de groep – Gebeurtenis-ID 4729, 4733, 4757, 4762, 4747, 4752

Wijzigingen in groepsbeleidsobject

Groepsbeleidsobject (GPO) biedt een geïntegreerd platform voor het configureren en beheren van gebruikersinstellingen, applicaties en besturingssystemen in een Active Directory omgeving. Het nauwlettend volgen van kritieke beleidswijzigingen zoals accountvergrendeling en wijzigingen in het wachtwoordbeleid is essentieel om kwaadwillende activiteiten direct te detecteren en erop te reageren. Hieronder volgen enkele gebeurtenis-ID’s die verband houden met kritieke GPO-wijzigingsgebeurtenissen:

-

- Wijzigingen in groepsbeleid – Gebeurtenis-ID 5136

- Aanmaak van GPO’s – Gebeurtenis-ID 5137

- GPO-verwijderingen – Gebeurtenis-ID 5141

Activiteiten van bevoorrechte gebruikers

Het monitoren van de activiteiten van bevoorrechte gebruikers kan een organisatie helpen bij het beschermen van kritieke middelen, het opsporen van afwijkende activiteiten en het beperken van externe en interne bedreigingen. Hieronder staan enkele gebeurtenis-ID’s die verband houden met kritieke activiteiten van bevoorrechte gebruikers:

-

- Object in directoryservice is gewijzigd – Gebeurtenis-ID 5236

- Poging om een accountwachtwoord te resetten – Gebeurtenis-ID 4724

Gebeurtenissen bekijken met Windows Event Viewer

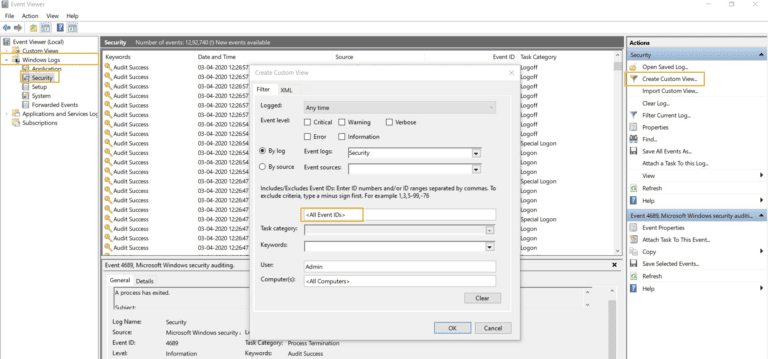

Na het inschakelen van auditing, gebruiken we Event Viewer om de logs te bekijken en gebeurtenissen te onderzoeken door de onderstaande stappen te volgen:

- Klik op Start ➔ Administratieve Hulpmiddelen ➔ Event Viewer

- Klik Windows Logs en selecteer Beveiliging. We zien alle gebeurtenissen die in de beveiligingslogs zijn vastgelegd.

- Zoek de gewenste Gebeurtenis-ID met de Zoeken optie of maak een aangepaste weergave om de gebeurtenislogs te vinden die we zoeken.

Windows, als het overheersende platform in de meeste bedrijfsnetwerken, genereert volumineuze beveiligingslogs. Het handmatig doen van elke opgenomen beveiligingsgebeurtenis om afwijkende activiteiten te identificeren is praktisch onmogelijk.

Best practices voor Windows Security Event Log

Zonder planning genereren onze Windows-auditbeleidsregels grote hoeveelheden overweldigende gegevens. We moeten enkele basisstrategieën volgen om Windows-beveiligingsevenementslogboeken effectief te gebruiken voor beveiliging en naleving. Op het hoogste niveau moeten we de logische groepering van bronnen en activiteiten begrijpen die auditing vereisen.

Windows Log Management

- Relevante auditbeleidsregels inschakelen:Zorg ervoor dat belangrijke auditbeleidsregels, waaronder aanmelden/afmelden van accounts, privilegegebruik, objecttoegang, beleidswijziging en systeemgebeurtenissen, zijn geactiveerd op basis van de beveiligingsbehoeften van de organisatie.

- Regelmatige logboekcontrole en wissen:Voer periodieke controles uit en wis gebeurtenislogboeken om capaciteitsproblemen te voorkomen. Implementeer geautomatiseerde logboekrotatie en archiveringsprocessen voor efficiënt logboekbeheer.

- Gecentraliseerd loggen:Maak gebruik van tools zoals Windows Event Forwarding of oplossingen van derden om logboeken te centraliseren, waardoor een gecombineerd overzicht wordt geboden voor analyse en waarschuwingen.

- Beleid inzake behoud van gebeurtenislogboeken: Stel een duidelijk beleid inzake behoud van gebeurtenislogboeken op volgens wettelijke vereisten en organisatorische beveiligingsnormen.

- Realtime monitoring en waarschuwingen: Implementeer realtime monitoring voor kritieke beveiligingsgebeurtenissen en configureer waarschuwingen voor specifieke gebeurtenis-ID’s of patronen om proactieve bedreigingsdetectie te vergemakkelijken.

- Veilige toegangsbeheer: Beperk de toegang tot gebeurtenislogboeken tot geautoriseerd personeel, volgens het principe van minste privilege om ongeautoriseerd knoeien te voorkomen.

- Back-ups van gebeurtenislogboeken: Maak regelmatig back-ups van beveiligingsgebeurtenislogboeken om gegevens te behouden in geval van systeemstoringen of beveiligingsincidenten. Back-ups zijn essentieel voor forensische analyse.

- Houd het systeem bijgewerkt: Microsoft werkt regelmatig het Windows-besturingssysteem en de beveiligingssoftware bij met de nieuwste patches om bekende kwetsbaarheden aan te pakken.

- Personeelstraining: Zorg voor training voor IT-personeel dat verantwoordelijk is voor het monitoren en beheren van beveiligingsgebeurtenislogs. Rust hen uit met kennis over alledaagse beveiligingsgebeurtenissen en passende responsmaatregelen.

- Integratie met SIEM-oplossingen: Indien relevant, neem gebeurtenisregisters op in Security Information and Event Management (SIEM) oplossingen om de analyse-, correlatie- en rapportagemogelijkheden te verbeteren.

Dank u voor uw tijd. We sluiten het artikel Hoe u uw Windows Server kunt monitoren en auditen voor beveiligingsgebeurtenissen af.

Hoe u uw Windows Server kunt monitoren en auditen voor beveiligingsgebeurtenissen Conclusie

Tot slot is de zorgvuldige orkestratie van Windows Server monitoring en auditing niet alleen een best practice; het is een strategische noodzaak in cybersecurity. Door robuuste monitoringtools en proactieve auditpraktijken te implementeren, creëren organisaties een veerkrachtige verdediging tegen potentiële beveiligingsdreigingen, waardoor de continue integriteit van hun serveromgeving wordt gewaarborgd. Naarmate het digitale landschap zich ontwikkelt, wordt de toewijding aan waakzaamheid door monitoring en auditing een bescherming en een hoeksteen bij het versterken van de fundamenten van een veilige en betrouwbare Windows Server-infrastructuur.

Source:

https://infrasos.com/how-to-monitor-and-audit-your-windows-server-for-security-events/