Versleuteling wordt breed gebruikt voor beveiligingsdoeleinden omdat het onbevoegde derden voorkomt toegang te krijgen tot en privacygegevens te verspreiden. Backups zijn hierop geen uitzondering en zijn vaak het doelwit van gegevenslekken. Als onderdeel van een gegevensbeschermingsstrategie, kunt u versleuteling implementeren als een extra beveiligingslaag voor uw backups.

In deze blogpost bespreken we hoe backupversleuteling u kan helpen uw gegevens te beschermen in geval van cyberaanvallen en het algehele beschermingsniveau van uw gegevensbeveiliging kan verbeteren voor een meer veilige backup-infrastructuur.

Wat Is Backupversleuteling?

Backupversleuteling is het proces van het omzetten van backupgegevens van een leesbaar formaat naar een beveiligd formaat dat onleesbaar is zonder een speciale decryptiesleutel of wachtwoord. Dit waarborgt dat zelfs als de backupgegevens worden benaderd door onbevoegde personen, deze niet kunnen worden gelezen, gebruikt of blootgelegd zonder de juiste referenties, die alleen beschikbaar zijn voor geautoriseerde gebruikers. Backupversleuteling is een belangrijke beveiligingsmaatregel om gevoelige informatie te beschermen tegen diefstal, verlies of blootstelling tijdens opslag en overdracht.

Een voorbeeld van versleuteling is het omzetten van tekst die voor iedereen leesbaar is naar versleutelde gegevens (in dit geval cipher tekst), die onleesbaar zijn als deze op de gebruikelijke manier wordt geopend zonder een cipher. Als gevolg hiervan wordt de oorspronkelijke data na conversie met een geheim code omgezet, waardoor de ware betekenis van deze gegevens wordt verdoezeld en niet te begrijpen is zonder een decryptiesleutel.

Belang van het Versleutelen van Backups

Backup encryptie is belangrijk om datadiefstal en inbraken door onbevoegde derden te voorkomen. Cybercriminelen kunnen uw gegevens stelen en deze gegevens verkopen aan concurrenten of de gestolen gegevens op internet publiceren om meer schade aan uw organisatie aan te richten. Het kan leiden tot aanzienlijke reputatie- en financiële verliezen.

Moderne virussen, spyware en ransomware zijn populaire tools die door kwaadwillenden worden gebruikt om hun slechte bedoelingen te implementeren, en hun aanvallen zijn geavanceerder en frequenter geworden. Naast het beschermen van gegevens om ongeautoriseerde toegang te voorkomen, zijn er ook andere redenen waarom backup encryptie belangrijk is. Dit omvat:

- Compliance en reguleringen. Sommige categorieën van bedrijven moeten bepaalde wettelijke vereisten naleven, zoals de EU’s Algemene Verordening Gegevensbescherming (AVG), Payment Card Industry Data Security Standard (PCI DSS), California Consumer Privacy Act (CCPA), Health Insurance Portability and Accountability Act (HIPAA), Reporting for Critical Infrastructure Act (CIRCIA), SOC 3 (System and Organization Controls 3), etc. Deze regelgevingstandaarden verplichten organisaties om gegevens te versleutelen tijdens opslag en overdrachten.

- Verbeteren van de algehele beveiliging. Geëncrypteerde back-ups voegen een laag toe aan de beveiliging en verbeteren het gegevensbeschermingsbeleid. Het opslaan van back-ups in een geëncrypteerde indeling maakt het veiliger om back-upgegevens te vervoeren op verwijderbare opslagmedia zoals harde schijven naar een andere locatie (bijvoorbeeld een disaster recovery-site in een andere geografische regio). Als een draagbaar medium met geëncrypteerde back-ups verloren gaat of wordt gestolen, kan een derde partij geen toegang krijgen tot kritieke en gevoelige gegevens.

Tegen ransomware met geëncrypteerde back-ups

Back-ups worden gebruikt om gegevens te beschermen door ten minste één extra kopie van de oorspronkelijke gegevens te maken om een snelle herstel mogelijk te maken wanneer dat nodig is. Dus, als de oorspronkelijke kopie van gegevens is gecorrumpeerd of verwijderd door ransomware, kunt u gegevens herstellen vanuit een back-up. Aanvallers weten dit strategie en proberen toegang te krijgen tot gegevensback-ups om deze ook te vernietigen, waardoor gegevensherstel onmogelijk wordt. Voordat ze back-ups corrumperen of vernietigen, kunnen cyberaanvallers back-ups kopiëren naar hun servers om uw gegevens uit de gestolen back-ups te extraheren.

Als back-ups worden opgeslagen als geëncrypteerde bestanden, helpt dit niet om deze bestanden te beschermen tegen corruptie of verwijdering door ransomware. Ransomware gebruikt meestal sterke encryptie-algoritmen om gegevens te encrypteren en maakt deze gegevens onleesbaar, of met andere woorden, gecorrumpeerd. Ransomware kan back-upbestanden opnieuw encrypteren die eerder door u of uw back-upapplicatie zijn geëncrypteerd, om deze voor u ontoegankelijk te maken.

Tegelijkertijd, als ransomware je versleutelde back-upbestanden naar de aanvallers stuurt, zullen de aanvallers geen toegang hebben tot je gegevens als sterke versleutelalgoritmen worden gebruikt en de sleutels, wachtwoorden en verificatiegegevens op een veilige plek worden opgeslagen. Aanvallers vragen graag losgeld om de gestolen gegevens niet te publiceren, maar als je je back-ups versleutelt en de back-upgegevens niet toegankelijk zijn voor aanvallers, zijn de gestolen versleutelde back-upgegevens nutteloos voor hen. Versleutelde back-ups zijn meer bestand tegen manipulatie.

Hardwareversleuteling kan in sommige gevallen effectiever zijn bij ransomware-aanvallen, maar deze aanpak heeft ook zijn eigen nadelen. Hardware Security Modules (HSM’s) kunnen worden gebruikt voor hardwareversleuteling. Het kan een PCIe-kaart zijn en encryptiesleutels kunnen op een speciaal USB-apparaat worden opgeslagen (visueel vergelijkbaar met een USB-stick). Smart cards of HASP-sleutels zijn andere voorbeelden van het opslaan van hardware-sleutels voor encryptie/decryptie. Het is moeilijker om sleutels van dergelijke apparaten te extraheren. In dit geval moeten de juiste stuurprogramma’s op een computer worden geïnstalleerd.

Gebruik air-gapped opslag om je back-ups te beschermen tegen ransomware. Dit type opslag voorkomt dat ransomware gegevens wijzigt. Ransomware kan geen gegevens kopiëren van air-gapped opslag die fysiek is losgekoppeld van een computer en netwerk. Gebruik onveranderlijke opslag of opslag met back-uponveranderlijkheidsfunctie, die een vergelijkbaar doel heeft als air-gapped opslag voor back-upbescherming.

Versleuteling in rust en onderweg

Backups kunnen versleuteld worden tijdens het schrijven naar het bestemming opslagmedium. Aangezien backed-up gegevens meestal over het netwerk worden overgedragen voordat ze op de bestemming opslag worden geschreven, is het belangrijk om het netwerkverkeer met deze gegevens te versleutelen. Kwaadwillenden kunnen een verkeerssniffer gebruiken om het netwerkverkeer te onderscheppen (vangen) en toegang te krijgen tot backupgegevens op deze manier. Het versleutelen van gegevens in transit vermindert het risico op een dergelijk incident. Encryptie in transit wordt uitgevoerd tussen de gegevensbron en de backup bestemming opslag.

Encryptie at rest houdt in het versleutelen van backupgegevens op backupopslag zoals een backup repository op harde schijven, tape cartridges, cloud, etc. Terwijl de encryptie van backed-up gegevens in transit deze gegevens beschermt als hackers toegang krijgen tot een netwerk, beschermt de encryptie van backups at rest ze als hackers toegang krijgen tot backupopslag.

Both encryption in transit and encryption at rest can be used together for backup encryption and increasing the security level.

Encryptiealgoritmen

Complex mathematical algorithms and encryption/decryption keys are used to implement data encryption. For more convenience, software can transform a password or passphrase into an encryption key of the appropriate length. This approach allows users to memorize their passwords, which is easier than learning long encryption keys. The efficiency of encryption for backups, similarly to other data, depends on the encryption algorithm.

Er zijn symmetrische en asymmetrische encryptiealgoritmen. In symmetrische algoritmen wordt één sleutel gebruikt om gegevens te versleutelen en te ontsleutelen. In asymmetrische algoritmen wordt een sleutelpaar gebruikt: een publieke sleutel om gegevens te versleutelen en een private sleutel om gegevens te ontsleutelen.

Voorbeelden hiervan zijn:

- Symmetrische cryptografische algoritmen zijn AES, DES, 3DES, Blowfish, Twofish en andere.

- Asymmetrische cryptografische algoritmen zijn RSA (1024, 2048 en 4096-bit), ECC, DSA, Diffie-Hellman en andere.

De Advanced Encryption Standard (AES) is een van de meest gebruikte encryptie-algoritmen tegenwoordig vanwege zijn hoge beveiligingsniveau. De sleutel lengte is belangrijk en definieert hoe lang de versleutelde gegevens als beveiligd en beschermd kunnen worden beschouwd. Een 128-bit sleutel zou voldoende moeten zijn om gegevens gedurende drie jaar te beschermen. Langere ondersteunde sleutels zijn 192-bit en 256-bit sleutels.

AES-256 waarborgt het hoogste beveiligingsniveau met een sleutel lengte van 256 bit. Duizenden jaren zijn nodig om een AES-256 decryptiesleutel te kraken (rekening houdend met de maximale prestaties van moderne computers). De Amerikaanse regering heeft sinds 2003 AES gebruikt om gegevens te beschermen. Dit cryptografische algoritme is goed getest en goedgekeurd door cryptografie-experts.

Netwerktransacties met behulp van Secure Sockets Layer/Transport Layer Security (SSL/TLS) zijn versleuteld tijdens het transport. Het meest voorkomende voorbeeld is het HTTPS-protocol. TLS 1.1 of hoger zou moeten worden gebruikt voor sterke encryptie.

Langere cryptografische sleutels waarborgen een hoger beveiligingsniveau, maar vereisen meer CPU-hulpbronnen voor gegevensversleuteling. Het duurt ook langer om gegevens terug te halen uit versleutelde back-ups. Wanneer het gaat om gegevensencryptie tijdens overdrachten over het netwerk, dan is de overdrachtssnelheid voor nuttige gegevens ook lager met een langere encryptiesleutel. Dit komt door:

- Versleutelde gegevens kunnen soms iets groter zijn vanwege de vulling die is toegevoegd om ervoor te zorgen dat de gegevens uitgelijnd zijn met de blokgrootte van het versleutelingsalgoritme.

- Beveiligde verbindingen bevatten vaak aanvullende metadata en headers voor het beheer van het verslekelingsproces. Dit omvat elementen zoals certificaten, versleutelings Sleutels en handshaking-informatie.

- Deze extra bytes van metadata dragen bij aan een grotere gegevenspayload, wat de hoeveelheid gegevens die overgebracht moeten worden, slightly verhoogt.

- De toename in gegevensgrootte kan de effectieve netwerkdoorvoer verlagen, omdat meer gegevens worden overgebracht voor dezelfde hoeveelheid oorspronkelijke informatie.

Versleutelingsalgoritmen kunnen worden geclassificeerd op basis van het invoertype als stream cipher en block cipher voor symmetrische algoritmen. Bij stream ciphers wordt één blok tegelijk versleuteld. Block ciphers zijn een type symmetrische sleutelversleutelingsalgoritme dat:

- Een block cipher versleutelt gegevens in vaste grootte blokken (bijvoorbeeld 64-bit of 128-bit blokken).

- Een block cipher gebruikt een symmetrische sleutel, wat betekent dat dezelfde sleutel wordt gebruikt voor zowel versleuteling als ontsleuteling.

- Veelvoorkomende block cipher-algoritmen zijn AES, DES en Blowfish.

Encryptie versus hash

Een hashfunctie is een omkeerbare functie die een tekststring of een andere set gegevens kan omzetten in een hash. De berekende hash kan vervolgens worden gebruikt om de integriteit van gegevens (bestanden) en authenticiteit (wachtwoordhashes) te controleren, of om unieke identifiers (vingerafdrukken) te genereren. Voorbeelden van hashfuncties zijn SHA-256 en MD5.

Risico’s gerelateerd aan verslede back-ups

Verslede back-ups voegen meer complexiteit en overhead toe aan een back-upsubsysteem. Een verloren sleutel of wachtwoord kan ernstige problemen veroorzaken, omdat het onmogelijk zal zijn om gegevens te herstellen uit een verslede back-up. Als een derde persoon of aanvallers toegang krijgen tot de encryptiesleutels, kan dat leiden tot gegevensdiefstal en gegevensverlies. Om deze redenen zouden organisaties een betrouwbare strategie moeten gebruiken om encryptiesleutels voor verslede back-ups op te slaan en deze sleutels te beheren, schema’s voor sleutelrotatie en beveiligingsbeleid om sleutels alleen beschikbaar te maken voor geautoriseerde gebruikers.

Er zijn ook risico’s verbonden aan het versleutelen van tape cartridges met back-ups. De tape-standaarden LTO-4 tot LTO-7 ondersteunen AES-256 encryptie van tape media. Een symmetrische encryptie/decryptiesleutel wordt opgeslagen op een tape drive wanneer deze drive gegevens op tape schrijft, maar niet langer dan dat. Deze sleutels worden om veiligheidsredenen niet op tape geschreven. Als een ramp het datacenter beschadigt en de back-upservers vernietigd worden, kunnen problemen met gegevensherstel optreden, omdat de decryptiesleutels ook vernietigd worden.

Om de risico’s te verminderen, wordt aanbevolen om back-uptesten regelmatig uit te voeren om te waarborgen dat gegevens uit verslede back-ups in verschillende scenario’s kunnen worden hersteld.

Bij het gebruik van encryptie op het niveau van de harde schijven of volledige schijvenscryptie, in geval van een HDD-fout, kan gegevensherstel in een laboratorium mogelijk niet mogelijk zijn. Back-upkopieën helpen het risico te verminderen van het opslaan van back-ups op een verslede HDD of SSD.

Sleutelbeheer

Er is een risico verbonden aan het gebruik van één sleutel voor de encryptie van alle gegevens. Als een aanvaller deze sleutel kan bemachtigen, kan de aanvaller alle gegevens ontsleutelen en toegang krijgen tot deze gegevens. Voor hoge beveiligingsnormen wordt aanbevolen dat organisaties meerdere encryptiesleutels gebruiken voor verschillende sets van gegevens. Deze sleutels moeten op een veilige plek worden opgeslagen waar alleen geautoriseerde gebruikers met toestemming toegang toe hebben. Beheerders moeten sleutels beschermen en ervoor zorgen dat de sleutels beschikbaar zijn in geval van een ramp.

Om het proces van sleutelbeheer tijdens de hele levenscyclus van encryptie/ontsleutelsleutels te verbeteren en sleutels te beschermen tegen verlies en lekage, kan een sleutelbeheersysteem of KMS worden geïmplementeerd. Het KMS kan worden gebruikt om te controleren wie toegang heeft tot sleutels en hoe sleutels worden toegewezen en geroteerd. Een van de sleutelbeheerstandaarden is het Key Management Interoperability Protocol (KMIP). Sleutel kluizen kunnen worden gebruikt om encryptiesleutels op te slaan en te beheren.

Preparing for Backup Encryption in NAKIVO Backup & Replication

NAKIVO Backup & Replication is een gegevensbeschermingsoplossing die geëncrypteerde back-ups ondersteunt en backed-up gegevens kan versleutelen met de volgende benaderingen:

- Source-side encryptie om gegevens te versleutelen voordat ze de bron verlaten, tijdens het overdragen en gedurende hun levenscyclus in de back-upopslag

- Netwerkencryptie om gegevens te versleutelen tijdens het transport over het netwerk naar de back-upopslag

- Back-upopslag encryptie om gegevens te versleutelen terwijl ze in rust zijn in opslag

De NAKIVO-oplossing gebruikt sterke AES-256 encryptie die wereldwijd als de industriestandaard voor het versleutelen van gegevens wordt beschouwd.

Backupversleuteling aan de bron is beschikbaar vanaf versie 11.0. Het voordeel van deze functie is dat de geback-upte gegevens eerst aan de bronzijde worden versleuteld, en vervolgens wordt deze versleutelde gegevens overgebracht naar een back-uprepository en in versleutelde vorm opgeslagen in de back-uprepository. Deze aanpak vereenvoudigt de configuratie en back-upprocessen en kan ook worden gebruikt voor back-ups naar de cloud.

Systeemvereisten

Vereisten voor bronzijdeversleuteling

In versie 11.0 van NAKIVO Backup & Replication is een nieuwe optie geïntroduceerd die u in staat stelt om back-upversleuteling op het niveau van de back-uptaak te configureren. De gegevens worden versleuteld aan de bron en blijven versleuteld over het netwerk en in de opslag in de back-uprepository.

Ondersteunde back-upbestemmingstypes:

- Lokale map

- NFS- en SMB-share

- Amazon EC2

- Amazon S3 en S3-compatibele objectopslag

- Wasabi

- Deduplicatie-apparaten

- Azure Blob storage

- Backblaze B2

- Tape

Ondersteunde back-uprepositorytype: Incrementeel met volledig

Vereisten voor netwerkversleuteling

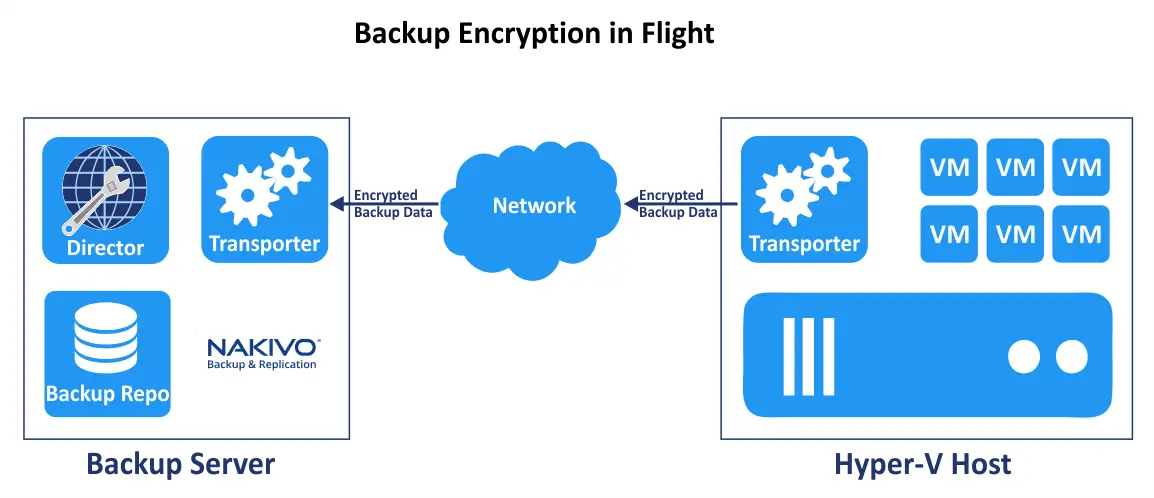

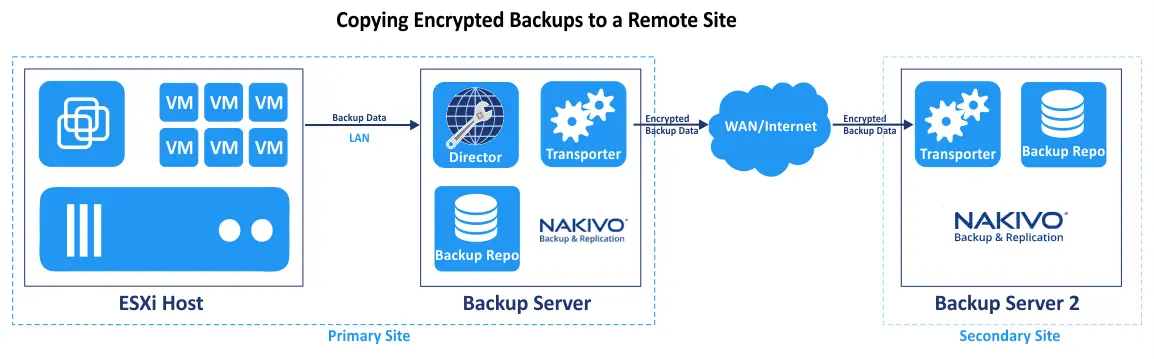

Twee Transporters zijn vereist om netwerkversleuteling te configureren voor versies 10.11.2 en ouder. Een Transporter is een kerncomponent van NAKIVO Backup & Replication die verantwoordelijk is voor gegevensverwerking, overdracht, versleuteling, compressie, etc.

Versleuteling voor het overdragen van gegevens over het netwerk vindt plaats tussen de twee Transporters: de Transporter aan de bronzijde comprimeert en versleutelt de gegevens voordat deze worden verzonden naar de bestemmingsTransporter, en de bestemmingsTransporter ontsleutelt de gegevens en schrijft deze naar een back-up opslagruimte.

Vereisten voor back-up opslagruimte versleuteling

Back-upversleuteling in opslag aan de bestemming is beschikbaar op het back-up opslagruimte niveau bij het maken van een back-up opslagruimte in NAKIVO Backup & Replication.

Back-up opslagruimte versleuteling wordt ondersteund voor de incrementele met volledige en forever incrementele back-up opslagruimte typen op Linux OS.

Hoe Back-up Versleuteling In te Schakelen

Laten we ontdekken hoe verschillende typen back-up versleuteling in te schakelen zijn in de NAKIVO gegevensbeschermingsoplossing.

Back-up versleuteling aan de bronzijde (versie 11.0 en hoger)

In NAKIVO Backup & Replication v11.0 kunt u back-up versleuteling instellen aan de bron voor beveiligde gegevensoverdrachten en opslag. U kunt deze opties configureren bij de Opties stap van de back-up of back-up kopieer taak wizard.

Back-up versleuteling aan de bronzijde betekent dat gegevens worden versleuteld voordat deze naar de opslagruimte worden gestuurd, dat wil zeggen, aan de bron.

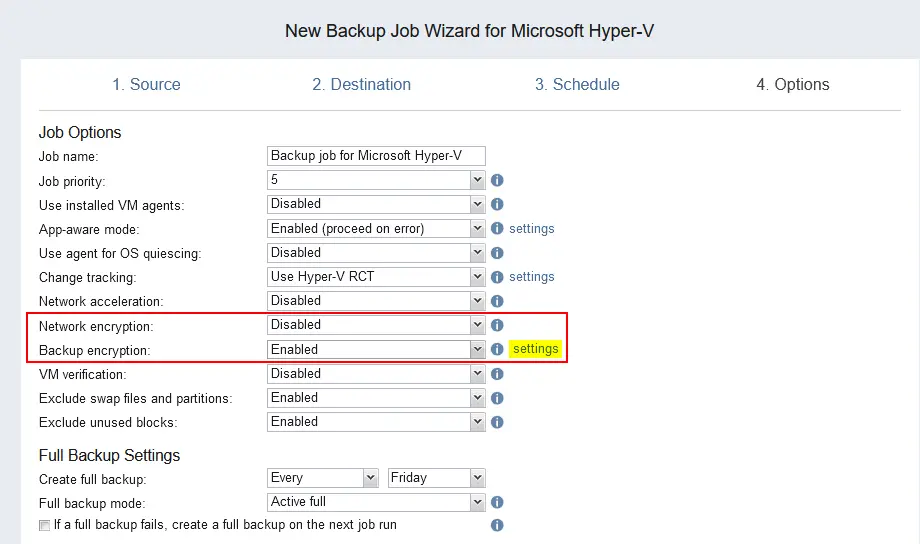

Om back-up versleuteling aan de bronzijde in te schakelen op het back-up taakniveau in v11.0, doet u het volgende:

- In het Backup encryptie drop-down menu, selecteer Ingeschakeld.

- Klik op Instellingen op de Backup encryptie regel om het wachtwoord voor encryptie in te stellen.

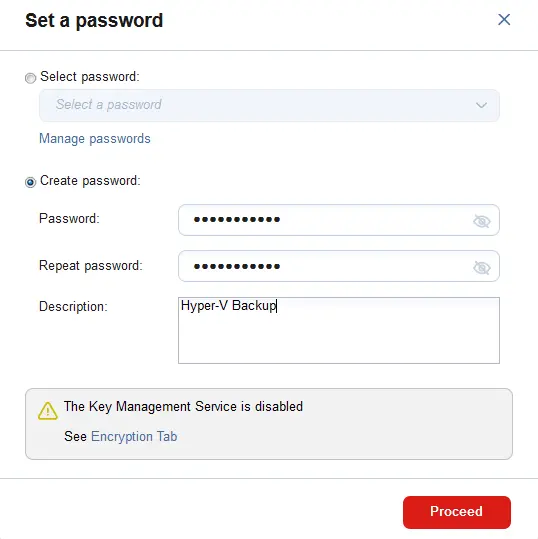

- Selecteer Maak wachtwoord aan, voer een wachtwoord in en bevestig het wachtwoord.

Vul een beschrijving in voor dit wachtwoord. De naam die je in de beschrijving invult, zal worden weergegeven in de lijst met wachtwoorden die je later kunt selecteren voor verschillende backup taken. We gebruiken Hyper-V Backup als naam voor het wachtwoord.

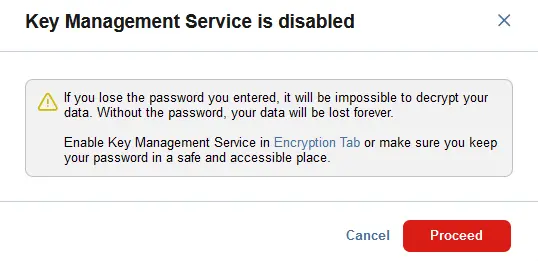

Als je AWS KMS niet gebruikt, dan zal je het bericht zien: De Key Management Service is uitgeschakeld. Zie de Encryptie Tab.Als je AWS KMS hebt geconfigureerd en ingeschakeld, zal deze waarschuwing niet worden weergegeven. Merk op dat je je AWS account moet toevoegen aan de NAKIVO Backup & Replication inventaris voordat je KMS configureert om je wachtwoorden te beheren.

Klik op Doorgaan.

- Het ingevoerde wachtwoord wordt automatisch toegepast.

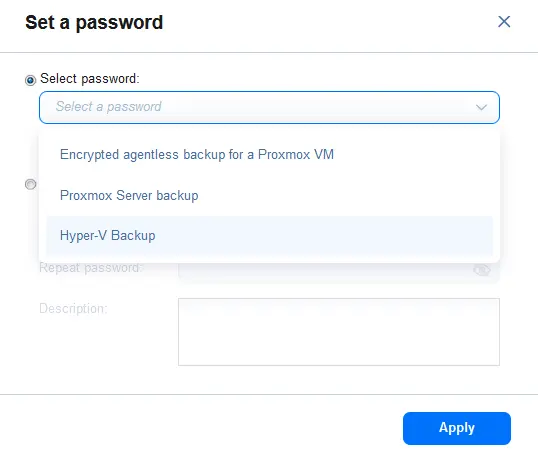

Als alternatief kun je een bestaand wachtwoord selecteren.

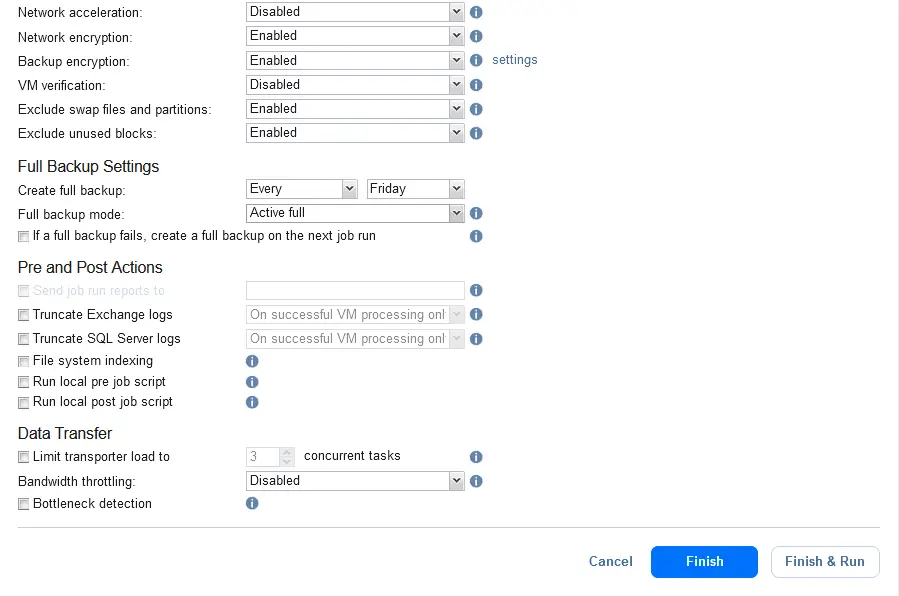

- Klik op Voltooien om de taai-instellingen op te slaan, of klik op Voltooien & Uitvoeren om de instellingen op te slaan en de taak met geconfigureerde backup-encryptie uit te voeren.

- Als je de taai-instellingen toepast, zie je een waarschuwing dat de back-up wachtwoordbeschermd is en als je het wachtwoord verliest, het onmogelijk zal zijn om de gegevens te ontsleutelen. Deze waarschuwing wordt weergegeven als je AWS Key Management Service niet hebt ingeschakeld. Klik op Doorgaan.

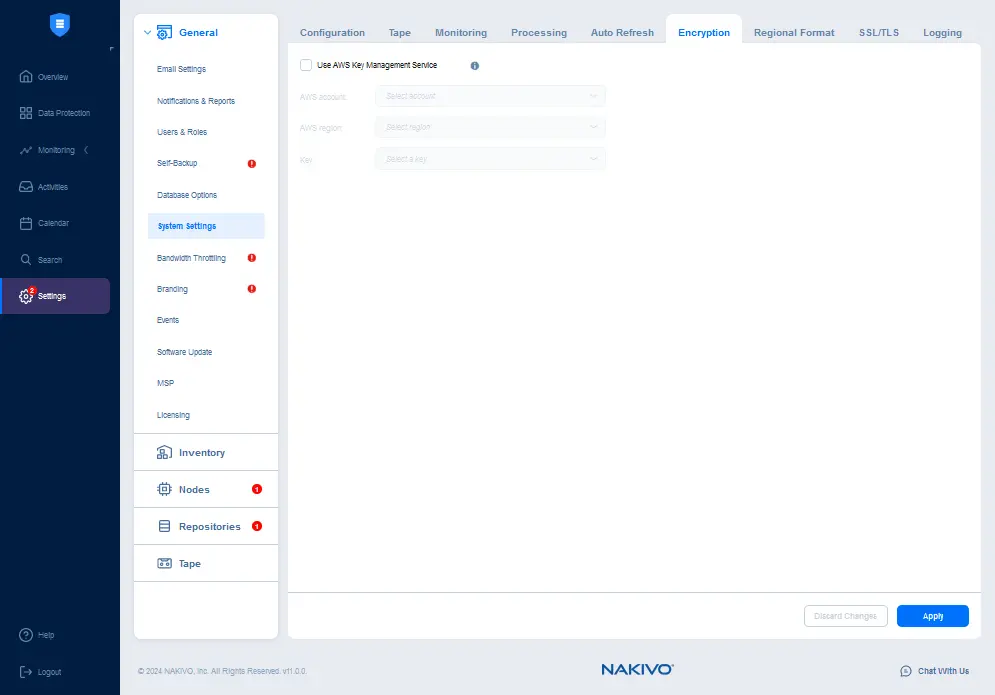

U kunt AWS Key Management Service gebruiken om ervoor te zorgen dat u de encryptiesleutels die u voor back-ups instelt niet kwijtraakt. Om AWS KMS te gebruiken, gaat u in de webinterface van NAKIVO Backup & Replication naar Instellingen > Algemeen > Systeeminstellingen, selecteert u het tabblad Encryptie en vinkt u het vakje Gebruik AWS Key Management Service aan. Onthoud dat u eerst de AWS-account moet toevoegen aan de inventaris van NAKIVO Backup & Replication om AWS KMS in te schakelen.

Netwerkversleuteling voor back-ups configureren

We kunnen het beveiligingsniveau verbeteren en versleuteling configureren voor back-upgegevens die over het netwerk worden overgedragen. Een van de belangrijkste vereisten voor versies eerder dan v10.11 om deze functie te laten werken, is dat er twee Transporters moeten zijn geïnstalleerd op verschillende machines.

We kunnen een Hyper-V-host toevoegen aan de inventaris en een Hyper-V-virtuele machine back-uppen met netwerkversleuteling naar een versleutelde back-upopslag. Wanneer we een Hyper-V-host toevoegen aan de NAKIVO-inventaris vanuit de webinterface van de NAKIVO-oplossing, wordt een Transporter geïnstalleerd op de Hyper-V-host.

Deze configuratie wordt weergegeven in de onderstaande screenshot.

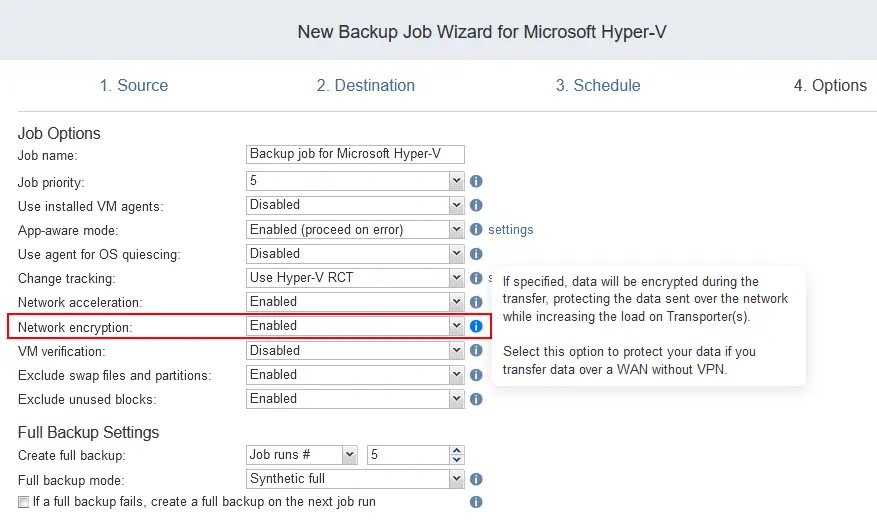

Nu kunnen we netwerkversleuteling configureren voor het overdragen van back-ups over het netwerk in de opties van de back-uptaak. Voer een weergavenaam in voor de taak en andere parameters.

In de Netwerkversleuteling keuzelijst, selecteert u Ingeschakeld. Deze parameter is actief omdat twee Transporters worden gebruikt om back-upgegevens tussen machines over te dragen.

We kunnen ook een Transporter op de remote machine deployen die zich op een lokale locatie bevindt om het aantal verwerkte workloads voor backup te verhogen. Een Transporter kan ook op een remote machine op een remote locatie worden geïnstalleerd om backups en backup kopieën op te slaan en de 3-2-1 backup regel te implementeren. In dit geval kan de backupgegevens die over het netwerk worden overgedragen versleuteld worden en beschermd tegen inbraken, zelfs als je geen versleutelde VPN-verbinding kunt gebruiken.

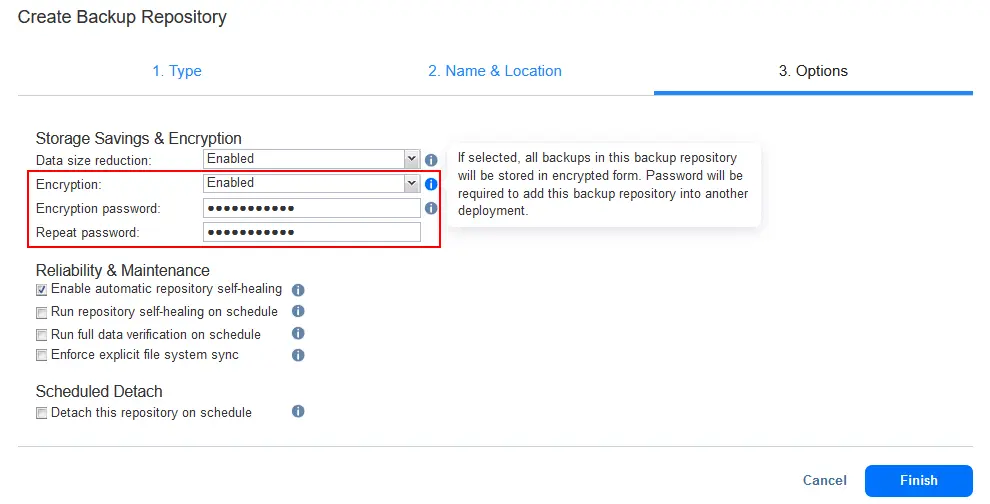

Encryptie inschakelen voor een backup opslagruimte

Je kunt encryptie voor de hele opslagruimte configureren bij het maken van een backup opslagruimte. Deze functie is beschikbaar in NAKIVO Backup & Replication siden versie 5.7. Als je eerder een backup opslagruimte hebt gemaakt zonder encryptie, moet je een nieuwe opslagruimte maken om encryptie op het niveau van de backup opslagruimte in te schakelen. De Onboard Transporter is standaard geïnstalleerd. Laten we een backup opslagruimte maken en ons richten op het inschakelen van backup encryptie.

OPMERKING: Het inschakelen van encryptie voor de hele backup opslagruimte schakelt de onveranderlijkheidsfunctie uit voor backups die in deze opslagruimte zijn opgeslagen. Deze functie is alleen beschikbaar voor backup opslagruimtes op Linux-gebaseerde machines.

Encryptie-instellingen voor de hele backup opslagruimte worden geconfigureerd bij de Opties stap van de backup opslagruimte creatie-wizard:

- In het Encryptie drop-down menu, selecteer Ingeschakeld. Vervolgens verschijnen de wachtwoordvelden eronder.

- Voer het encryptie-wachtwoord in en bevestig dit wachtwoord.

- Klik op Voltooien om het maken van een versleutelde back-uprepo te voltooien.

Vanaf nu zullen alle back-ups die in deze back-uprepo worden opgeslagen, versleuteld zijn.

Herstel van Versleutelde Back-ups

Herstel van gegevens van versleutelde back-ups is vergelijkbaar met dat van onversleutelde back-ups. Als KMS niet is ingeschakeld of als een repo is gekoppeld aan een nieuwe NAKIVO-oplossinginstance, moet u opnieuw wachtwoorden opgeven om herstel mogelijk te maken. Met andere woorden, als u een versleutelde back-uprepo koppelt aan een instance van NAKIVO Backup & Replication (een andere instance of een nieuw geïnstalleerde instance van de Director), moet u het encryptiewachtwoord invoeren dat u eerder hebt ingesteld voor deze back-uprepo (als u encryptie op het repoliveau heeft ingeschakeld).

Als KMS was ingeschakeld tijdens het versleutelen van de back-ups nadat een repo was gekoppeld aan een nieuwe NAKIVO-oplossinginstance, hoeft u alleen maar KMS opnieuw in te schakelen en de juiste sleutel te selecteren (die u het laatst heeft gebruikt). In dit geval hoeft u geen wachtwoorden opnieuw in te voeren.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/