Vind SID in Active Directory-gebruikers en -computers met behulp van PowerShell. De Security Identifier of SID is een uniek ID-nummer dat aan elke Windows-gebruiker, groep of computer op het domein-gestuurde netwerk wordt toegewezen. Dus, bijvoorbeeld, als we ooit hebben geprobeerd om bestands- en mapmachtigingen te beheren of door het register hebben gebladerd, hebben we mogelijk een lange tekenreekswaarde gezien, iets als S-1-5-21-3011698416-3634052959-2884390752-500. Als je zoiets eerder hebt gezien, ben je de SID al tegengekomen.

Elke gebruiker, groep of computer heeft een unieke SID. Als we nog nooit van SIDs hebben gehoord, vragen we ons misschien af wat hun doel is en hoe ze binnen de Active Directory (AD) passen. Immers, we zullen deze beveiligingsidentificatoren meestal nooit in het zicht zien.

Dit artikel zal uitleggen wat een SID is, hoe je SID kunt vinden in actieve directorygebruikers en -computers, en meerdere commando’s delen om de SID te krijgen met behulp van Windows PowerShell.

Vind SID in Active Directory

SID Rapportvereisten

Om het scala aan actieve directorycommando’s en de bijbehorende voorbeelden in dit artikel te gebruiken, zorg ervoor dat we het volgende hebben:

- Op een Windows-pc die is aangesloten op een AD-domein

- Aangemeld als een AD-gebruikersaccount met minimaal leesrechten voor de actieve directory.

- Heb de PowerShell Active Directory-module geïnstalleerd en geïmporteerd

Probeer onze oplossing voor het rapporteren van Active Directory SID GRATIS

Probeer ons uit gratis, toegang tot alle functies. – 200+ AD-rapporttemplates beschikbaar. Pas eenvoudig uw eigen AD-SID-rapporten aan.

Introductie van de beveiligingsidentifier

A Security Identifier or SID is a unique string of values assigned to each security principal and security group by an authority, such as a Windows domain controller. When a security group or principal is created, security identification is made automatically. Once created, the SID is saved in the security database and can be accessed as needed.

Door de SID en gebruikersrechten te combineren, geeft Windows ons, de gebruiker, telkens wanneer we inloggen op ons systeem, een toegangstoken. Dit toegangstoken biedt de beveiligingscontext en geeft ons de juiste machtigingen en rechten om ons Windows-systeem te beheren. Daarom is SID een van de essentiële onderdelen van het Windows-beveiligingsmodel.

Naast de automatisch gegenereerde SIDs heeft Windows een paar bekende universele SIDs, zoals Iedereen, Lokale Autoriteit, Wereld, NT Autoriteity, en Alle Services. De volgende tabel bevat de bekende universele SIDs.

| Value | Universal Well-Known SID | Identifies |

|---|---|---|

| S-1-0-0 | Null SID | A group with no member objects. This SID is often used when a SID value is null or unknown. |

| S-1-1-0 | World | A group that includes everyone or all users. |

| S-1-2-0 | Local | Users who log on to local (physically connected) |

| S-1-2-1 | Console Logon | A group includes users logged on the physical console. |

| S-1-3-0 | Creator Owner ID | A SID to be replaced by the user’s security identifier who created a new object. This SID is used in inheritable ACEs. |

| S-1-3-1 | Creator Group ID | A SID is replaced by the primary-group SID of the user who created a new object. Use this SID in inheritable ACEs. |

| S-1-3-2 | Creator Owner Server | |

| S-1-3-3 | Creator Group Server | |

| S-1-3-4 | Owner Rights | A SID that represents the current owner of the object. When an ACE that carries this SID is applied to an object, the system ignores the object owner’s implicit READ_CONTROL and WRITE_DAC permissions for the object owner. |

| S-1-4 | Non-unique Authority | A Security Identifier that represents an identifier authority. |

| S-1-5 | NT Authority | A Security Identifier that represents an identifier authority. |

| S-1-5-80-0 | All Services | A group includes all service processes configured on the system. The operating system controls membership. |

Als we meer willen weten over beveiligingsidentifiers, klik dan op deze link voor de officiële Microsoft-documentatie.

Vind SID in Active Directory-objecten met behulp van PowerShell

Met PowerShell kunnen we de verschillende SIDs van elk object op elk niveau vinden. De SID bevindt zich als een eigenschap van een gebruiker, groep of computerobject. We zullen het Select-Object-commando gebruiken om de SID-eigenschap uit het PowerShell-object te extraheren.

In het volgende gedeelte zullen we beginnen met het verkrijgen van de SID van de momenteel ingelogde gebruiker en werken we ons een weg omhoog naar de top van alle domeinen in een forest.

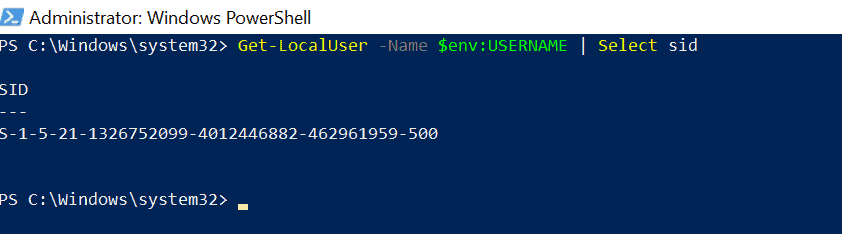

Haal de huidige Active Directory-gebruikers-SID op in PowerShell

We kunnen de huidige gebruikers-SID in PowerShell ophalen met behulp van het Get-LocalUser-cmdlet, dat gebruikersaccountgegevens ophaalt. Voer bijvoorbeeld het onderstaande commando uit om de momenteel ingelogde gebruikers-SID op te halen.

Get-LocalUser -Name $env:USERNAME | Select-Object sidIn het bovenstaande PowerShell-script haalt Get-LocalUser gebruikersaccountgegevens op die zijn gespecificeerd door de omgevingsvariabele $env:USERNAME.

$env:USERNAME is een omgevingsvariabele die informatie over de omgeving van het besturingssysteem en programma’s opslaat. De paden van het besturingssysteem, de locatie van de Windows-installatiemap en het aantal processen dat door het besturingssysteem wordt gebruikt, zijn allemaal in deze gegevens opgenomen. PowerShell kan omgevingsvariabelen benaderen, beheren en wijzigen.

Haal de lokale gebruikers-SID op in PowerShell

Op de server worden lokale gebruikersaccounts opgeslagen. We kunnen deze accounts toegang en machtigingen geven op een enkel systeem, maar alleen op die ene machine. Lokale gebruikersaccounts zijn beveiligingsprincipes die worden gebruikt om de toegang tot resources op een enkele of lidserver te beveiligen en te controleren.

Get-LocalUser retourneert de SID van de lokale gebruiker via PowerShell, zoals hieronder getoond. Bij het gebruik van het Get-LocalUser commando hebben we de AD-module nog niet geladen en geïmporteerd.

Get-LocalUser -Name 'johndoe' | Select-Object sidHet PowerShell-script specificeert de lokale gebruikersnaam om de lokale gebruikers-SID te verkrijgen.

Active Directory-gebruikers-SID ophalen in PowerShell

Aangezien we een Active Directory-commando zullen uitvoeren, moeten we de geïmporteerde AD-module importeren.

Import-Module ActiveDirectoryWe kunnen de actieve directory-gebruikers-SID ophalen met behulp van het Get-ADUser cmdlet, waarbij één of meer details van het AD-gebruikersaccount worden weergegeven. Voer het onderstaande commando uit.

Get-AdUser -Identity toms | Select Name, SID, UserPrincipalNameIn het bovenstaande PowerShell-script haalt het Get-ADUser cmdlet de AD-gebruikers-SID op die is gespecificeerd door de Identity-parameter. Bovendien selecteert de parameter de naam, SID van de AD-gebruiker en de gebruikersprincipe-naam eigenschappen in PowerShell.

Probeer onze Active Directory & Office 365 Rapportage & Controle Tools

Probeer ons uit voor Gratis. 100’s van rapportsjabloon beschikbaar. Maak gemakkelijk uw eigen rapporten aan op AD, Azure AD & Office 355.

Activeer Directory Computer SID in PowerShell ophalen

We kunnen niet alleen SIDs van gebruikers maar ook domeincomputers ophalen. We kunnen de active directory computer SID ophalen met behulp van de Get-ADComputer opdracht. We kunnen meerdere SIDs van meerdere AD-computers ophalen met behulp van de Filter parameter.

Get-ADComputer -Filter * | Select-Object Name, SIDIn bovenstaand PowerShell, Get-ADComputer cmdlet in active directory haalt computer accountgegevens en gebruikt pijpoperator om computer naam en SID van computer in active directory te selecteren.

Active Directory Groep SID in PowerShell ophalen

Net als gebruikers en computers kunnen we ook een SID van een groep krijgen, aangezien groepen worden beschouwd als AD-objecten. Om de AD-groep SID in het actieve directory te krijgen, gebruik de Get-ADGroup cmdlet.

Get-ADGroup -Identity SalesLeader | Select-Object Name, SIDDe Get-ADGroup cmdlet haalt een groepsaccount op dat is aangegeven door de Identity parameter in de PowerShell-script. Vervolgens selecteer de naam en de SID-eigenschappen van de AD-groep in het actieve directory met behulp van de pijpoperator.

Krijg een SID van alle domeinen in PowerShell

Een Active Directory bos (AD bos) is de logische container die domeinen, gebruikers, machines en groepsregels in een Active Directory-configuratie huisvest.

We kunnen de SID van alle domeinen in het actieve directory vinden met behulp van de Get-ADForest cmdlet van het actieve directory zoals hieronder.

(Get-ADForest).Domains| %{Get-ADDomain -Server $_} | Select-Object name, domainsidZoek SID in Active Directory Objecten Conclusie

We kunnen Active Directory cmdlets zoals Get-ADUser, Get-ADComputer en Get-ADGroup gebruiken om SID te vinden in actieve directory gebruikers en computers. Bovendien hebben we ook het verkrijgen van de SID van een lokale gebruiker en het hele domein opgenomen met behulp van Get-LocalUser en Get-ADDomain, respectievelijk.

Source:

https://infrasos.com/find-sid-in-active-directory-users-and-computers-using-powershell/