Als je een IT-professional bent die werkt met Active Directory, kun je Group Policy gebruiken om de Windows-omgevingen van de computers van je gebruikers en je bedrijfsservers te configureren met behulp van Group Policy Objects (GPO). Maar de strijd om een intuïtieve en veilige omgeving te bereiken is echt. In dit artikel zal ik uitleggen hoe je een GPO kunt maken, en hoe je ze kunt koppelen, verwijderen en uitschakelen. Als we klaar zijn, zou je een beter begrip moeten hebben van de nuances van de prachtig complexe wereld van Group Policy.

Werken met GPO’s

Er zijn twee manieren om met GPO’s te werken: je kunt ofwel de lokale Group Policy Editor gebruiken om de beleidsregels op een lokale computer aan te passen, of de Group Policy Management Console (GPMC) gebruiken om te werken in je bedrijfsomgeving. Omdat lokale beleidsregels eerst worden verwerkt (vóór domeinbeleid) en om een robuuste omgeving te behouden en te ontwerpen, zullen we ons in dit artikel richten op het bedrijfsscenario.

Het installeren van de Group Policy RSAT Tool

De Group Policy Management Console maakt deel uit van de traditionele Remote Server Administration Tool (RSAT) toolset. Het is een op MMC (Microsoft Management Console) gebaseerde tool die wordt geïnstalleerd met de moderne Windows-instellingen-app in Windows. Ik zal je laten zien hoe je het vervolgens installeert.

Op een domeincontroller (DC) worden Group Policy-instellingen opgeslagen in de gedeelde map ‘SYSVOL’ en gerepliceerd naar alle andere DC’s in het domein (en het forest, als je zo bent ingesteld). Dit beschrijft de ingebouwde redundantie van de Group Policy-infrastructuur.

Om je te laten zien hoe je de tool Group Policy Management Console installeert, gebruik ik mijn Hyper-V lab met een Windows Server 2022 Active Directory-domein. Ik heb ingelogd op mijn Windows 10-versie 22H2-werkstation, dus laten we beginnen:

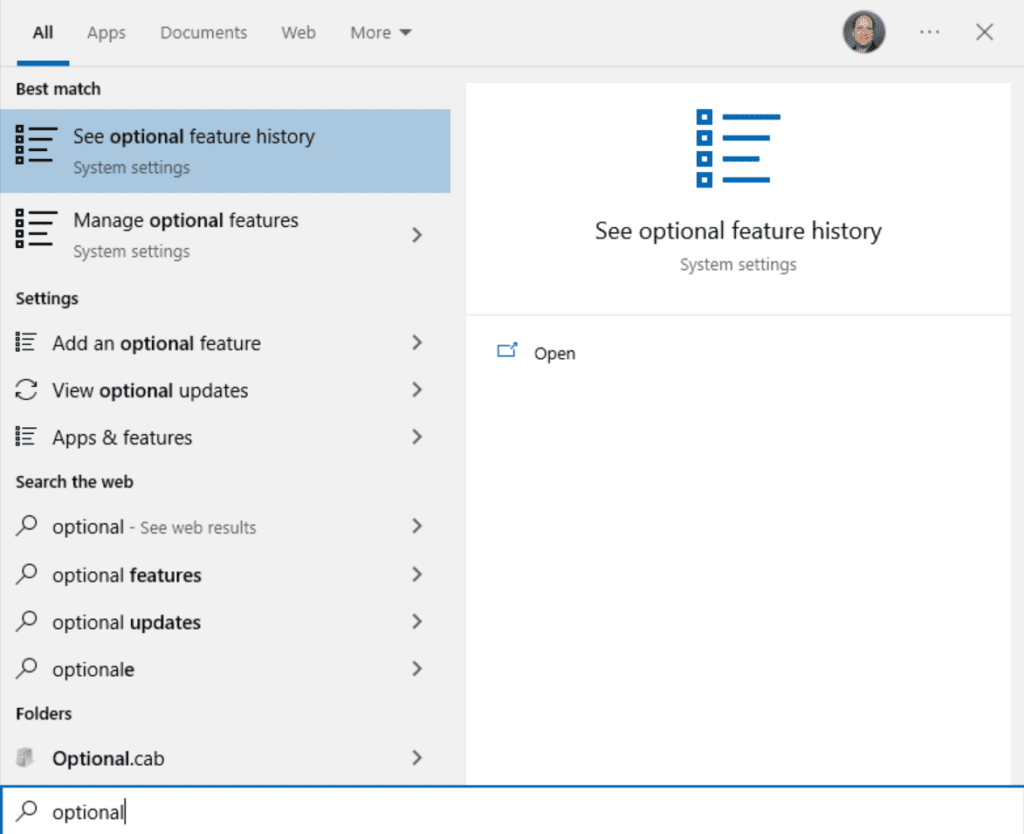

- Eerst klik je op de Start-knop en typ je ‘ optioneel ‘.

- Klik op ‘ Optionele functies beheren ‘ en klik op de knop ‘ + Een functie toevoegen ‘ bovenaan.

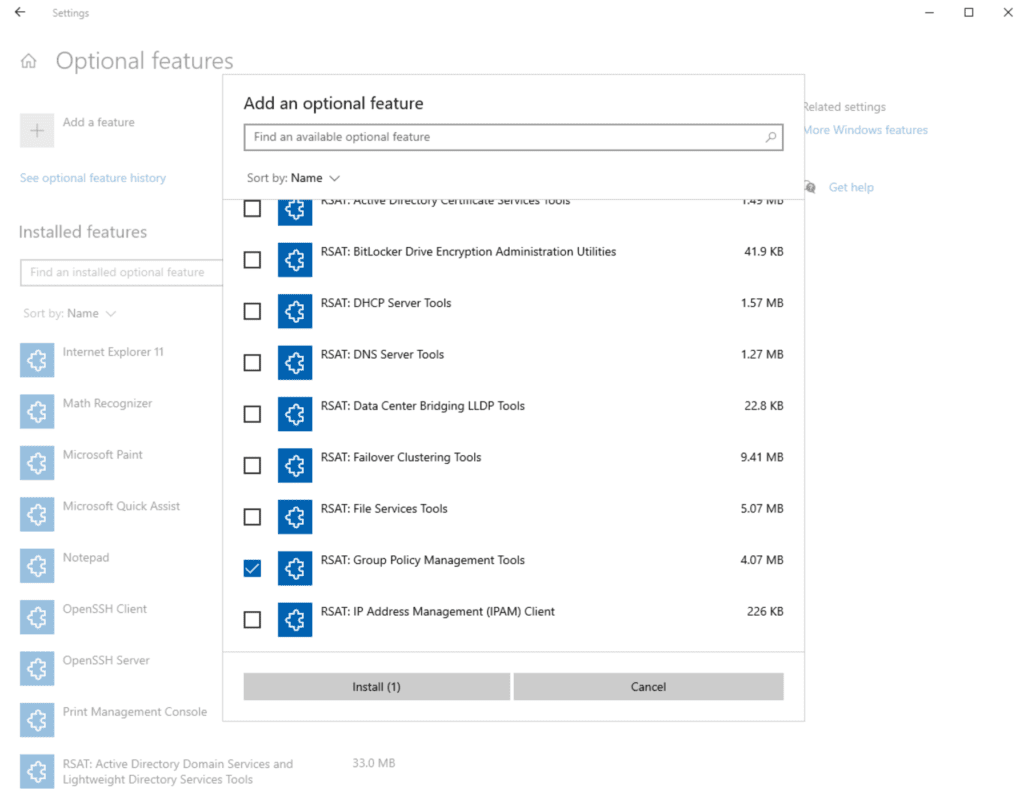

- Scroll omlaag en zet een vinkje bij ‘ RSAT: Group Policy Management Tools ‘ en klik op Installeren.

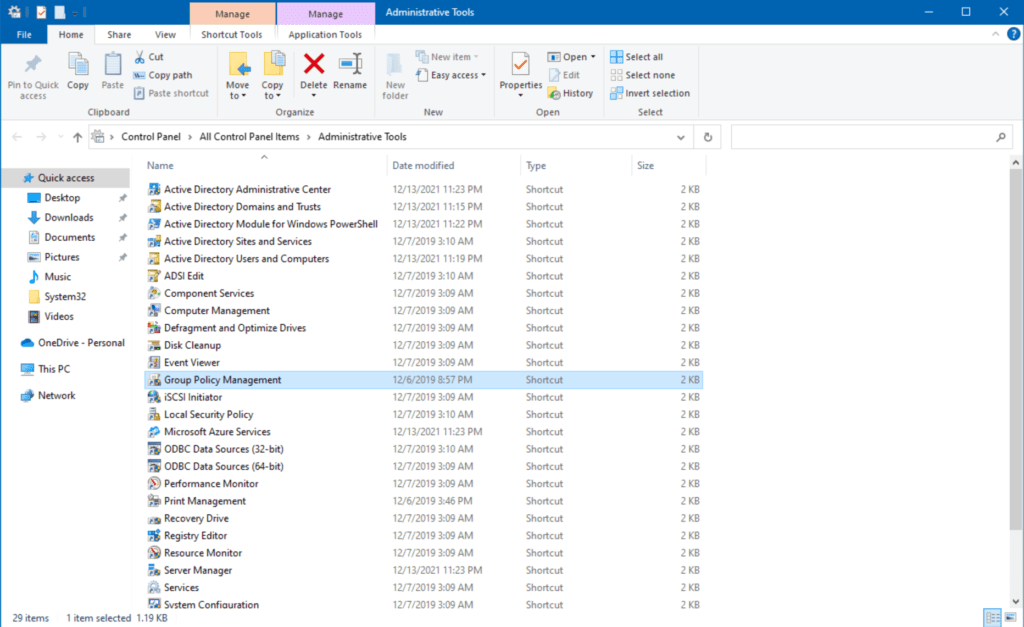

- Als dat klaar is, klik je op Start en open je ‘ Windows-beheertools ‘.

- Dubbelklik op ‘ Group Policy Management ‘.

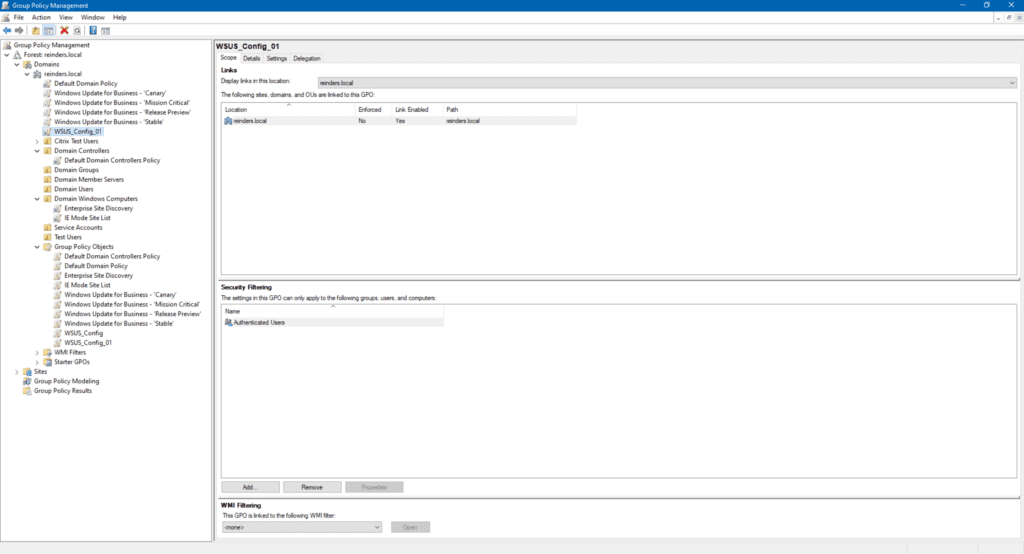

Nu zien we de Group Policy Management-console. Hier worden we geïntroduceerd in de algemene structuur van hoe Group Policy is opgebouwd en hoe je specifieke logische entiteiten in je organisatie kunt targeten.

Op dit punt kunnen IT-professionals, met advies van hun beveiligings- en compliance-teams, een van de volgende acties ondernemen:

- Bestaande Group Policy Objects (GPO’s) aanpassen

- Nieuwe GPO’s maken

- De filtering van specifieke GPO’s op groepsniveau aanpassen

- Gebruik WMI-filtering om specifieke computers te targeten

- Gebruik Groepsbeleidmodellering en resultaten om ’test’- of ‘Wat-als’-scenario’s uit te voeren

Volgende, zullen we beginnen met het maken van een nieuw GPO.

Maak GPO

Laten we een nieuwe instelling maken die zal demonstreren hoe u de computers van uw gebruikers op een andere manier kunt aanpassen.

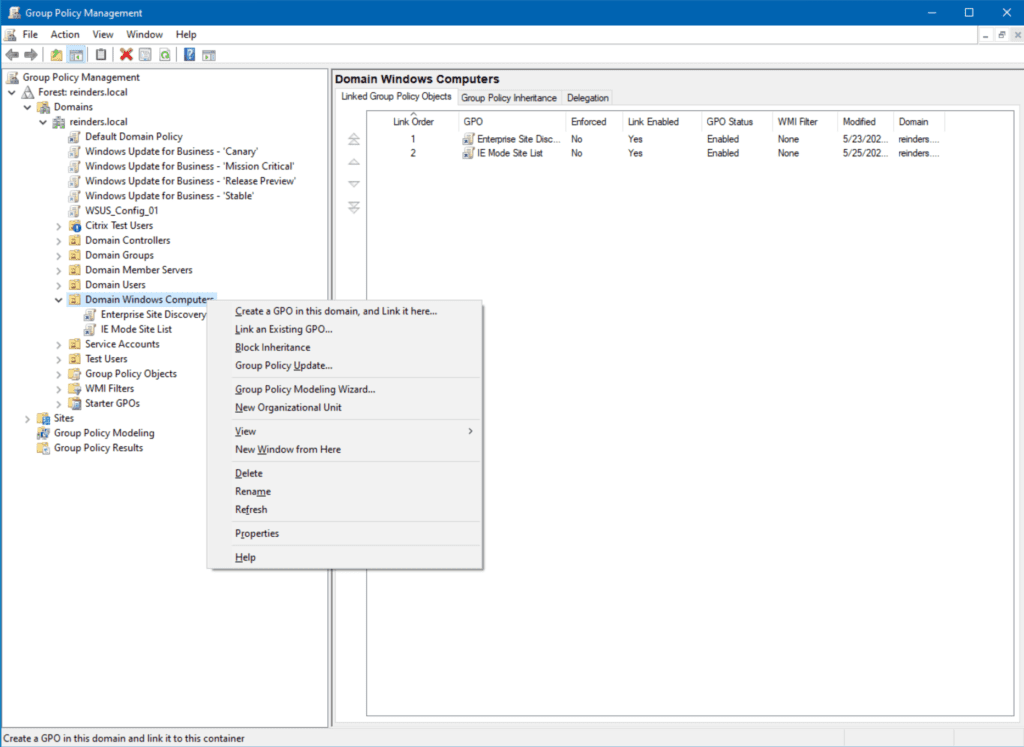

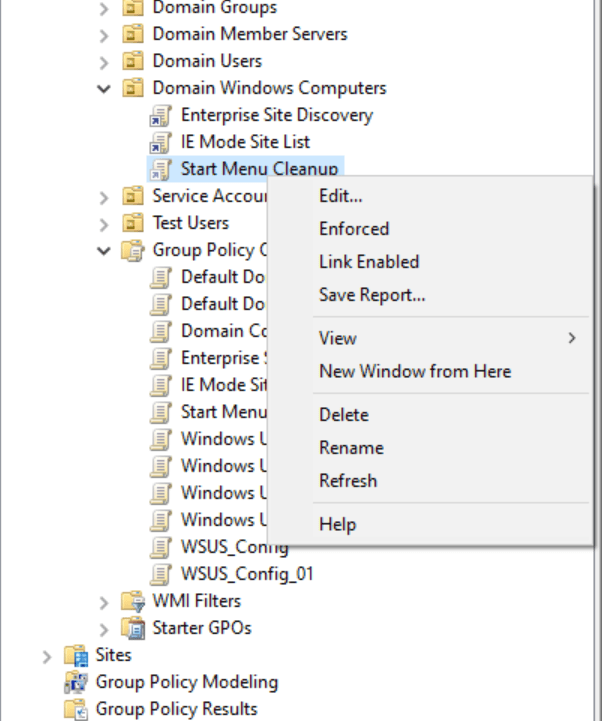

- Eerst klik ik met de rechtermuisknop op ‘Domein Windows Computers‘ en klik op ‘Maak een GPO in dit domein en link het hier…‘

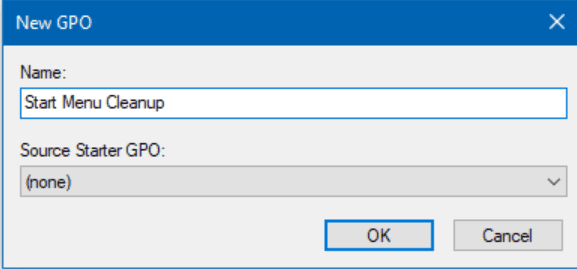

- I will name it ‘Start Menu Cleanup‘ and click OK.

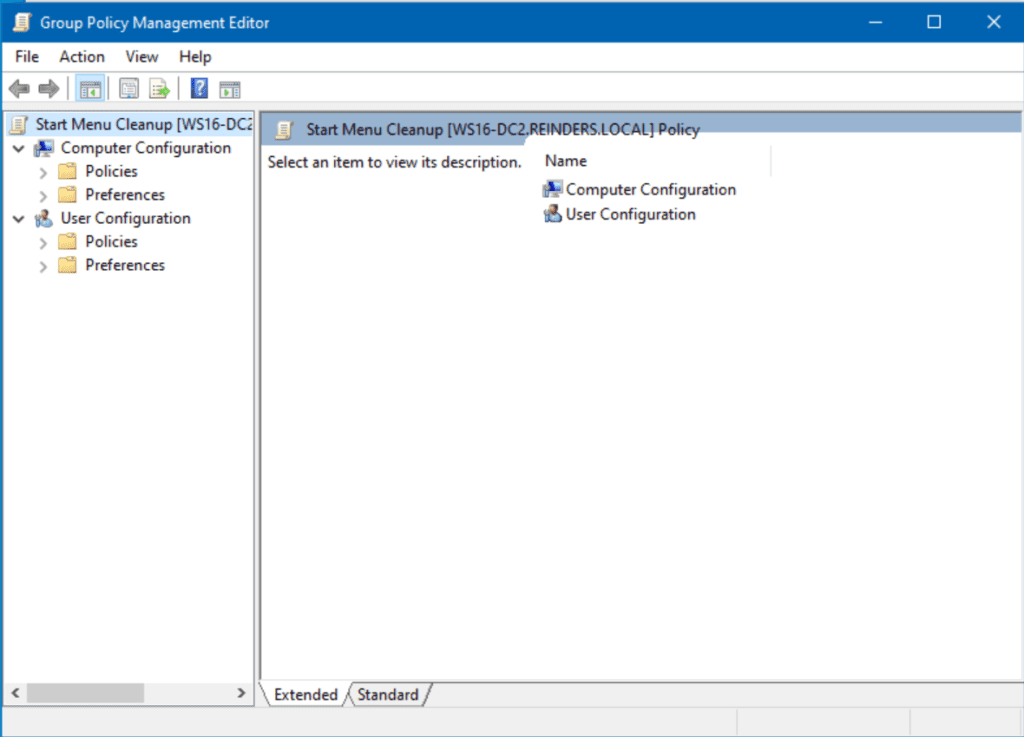

- Vervolgens klik ik met de rechtermuisknop op het nieuwe GPO en klik op Bewerken.

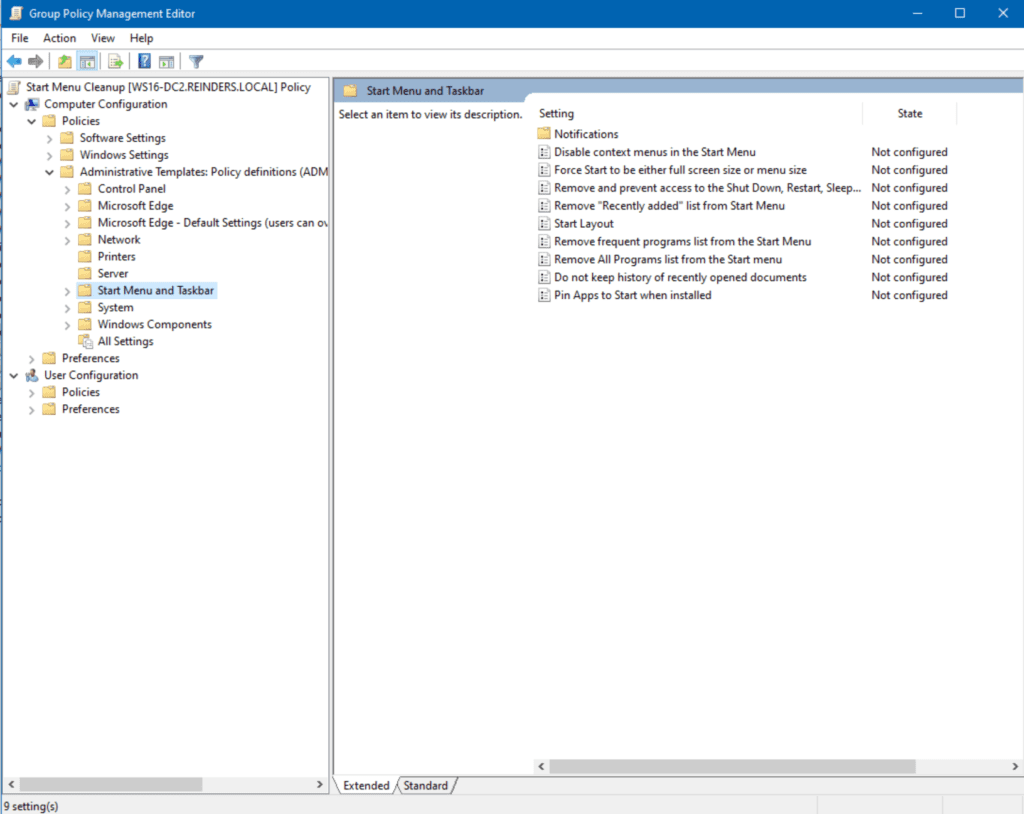

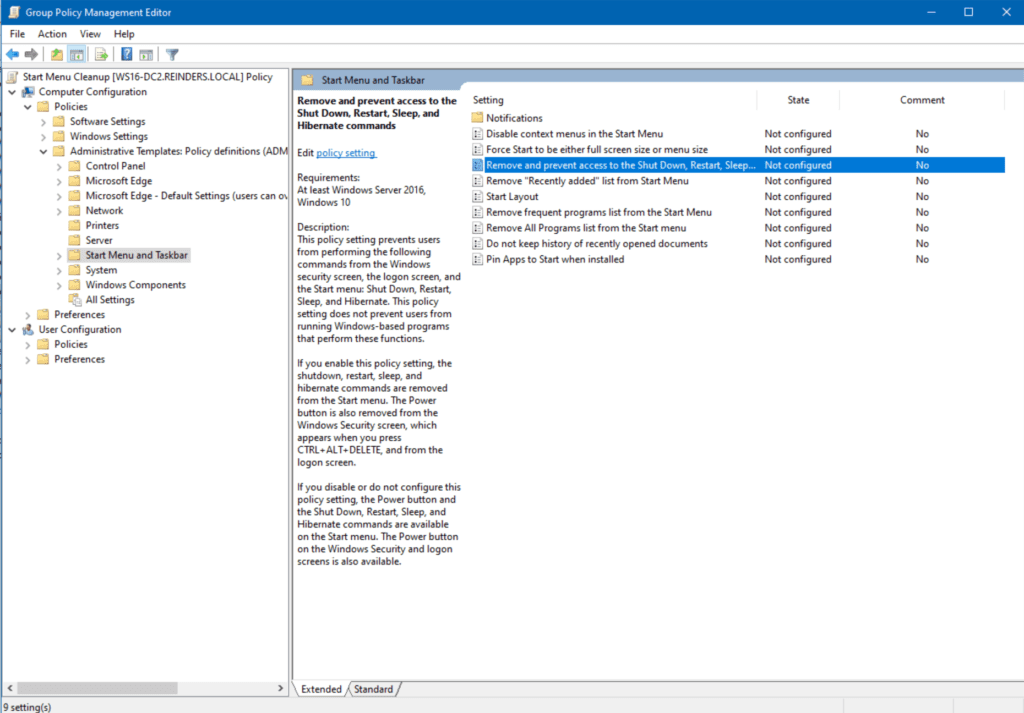

- Laten we bladeren naar Computerconfiguratie -> Beleidsregels -> Administratieve sjablonen -> Startmenu en taakbalk.

- Hier dubbelklik ik op Afsluiten, opnieuw opstarten, slapen en sluimeren uitschakelen en voorkomen.

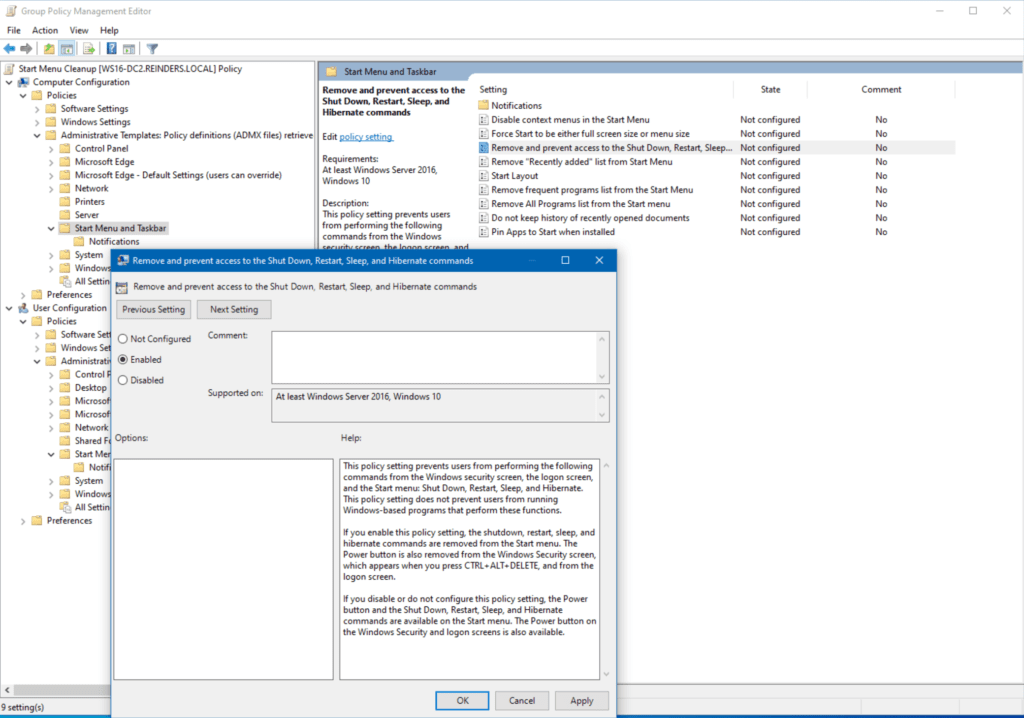

- Na het lezen van de Help, schakel ik Ingeschakeld in en klik op OK.

Nu moet je weten dat deze instelling nu live is in de omgeving. Elk computerobject in die OU zal deze instellingen zien tijdens de volgende vernieuwing. Standaard verwerken domeincomputers en servers Groepsbeleid elke 90 minuten met een willekeurige vertraging van 30 minuten. Echter, bij het testen (en troubleshooten) is het gpresult-commando je vriend.

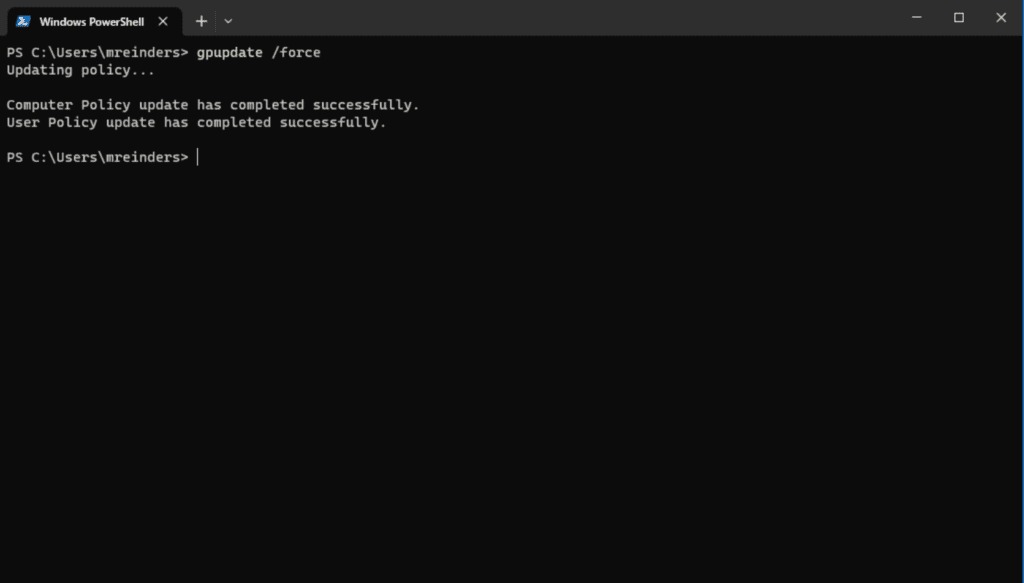

Je kunt ook de computer dwingen om Groepsbeleid op de machine bij te werken door het volgende gpupdate-commando uit te voeren in je favoriete terminal/shell. Dit verwerkt alle wijzigingen in het Groepsbeleid voor de computer en de ingelogde gebruiker. De ‘/force’-schakelaar dwingt de wijzigingen af zonder goedkeuringsverzoek.

gpupdate /force

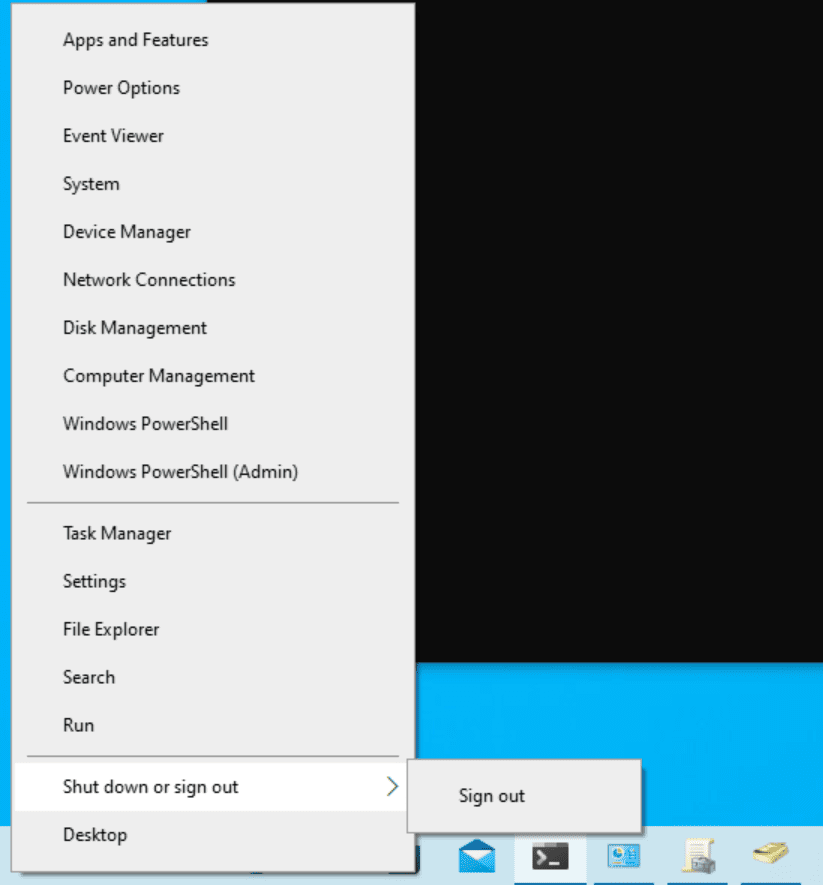

Oké, de wijzigingen zijn nu verwerkt. Ik klik met de rechtermuisknop op de Start-knop en ga naar het Afmelden of afsluiten-menu, en… het werkte! Die items die we hebben ingesteld om te verwijderen zijn nu verborgen.

Deze vrij eenvoudige wijziging voorkomt dat uw gebruikers hun computers opnieuw opstarten of afsluiten. Uiteraard zijn er veel variabelen en gebruiksscenario’s voor instellingen zoals deze. Het is ideaal in sommige situaties en pijnlijk in andere. Dit is de balans die je als IT-professional zult doorgaan om te beslissen wat het beste werkt voor je organisatie.

Koppel GPO

Laat me je zien hoe je een bestaande GPO koppelt aan een specifieke locatie in Active Directory. In een vorig leven heb ik een GPO genaamd ‘Domeincontroller Beveiliging Lockdown‘ gemaakt. De instellingen in deze GPO bevatten beveiligingsnormen voor domeincontrollers volgens de richtlijnen van ons bedrijf. Ik kan deze nieuwe instellingen eenvoudig koppelen aan de DC’s in mijn domein – reinders.local.

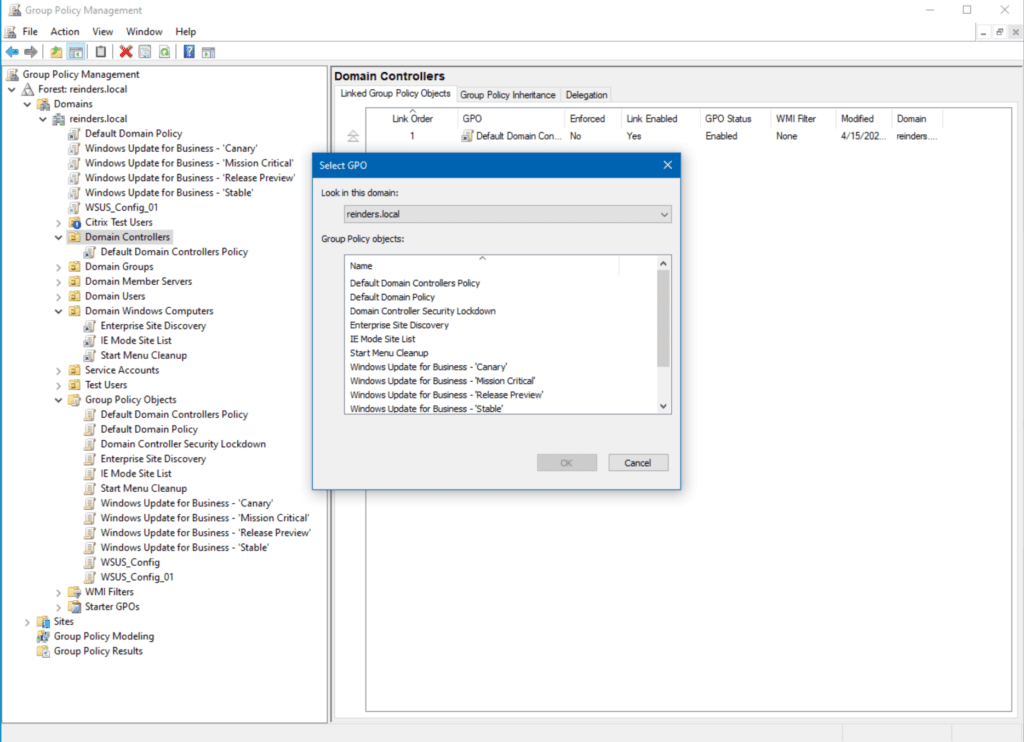

- Eerst klik ik met de rechtermuisknop op de Domeincontrollers OU en selecteer Een bestaande GPO koppelen.

- Vervolgens kies ik Domeincontroller Beveiliging Lockdown uit de lijst en klik op OK.

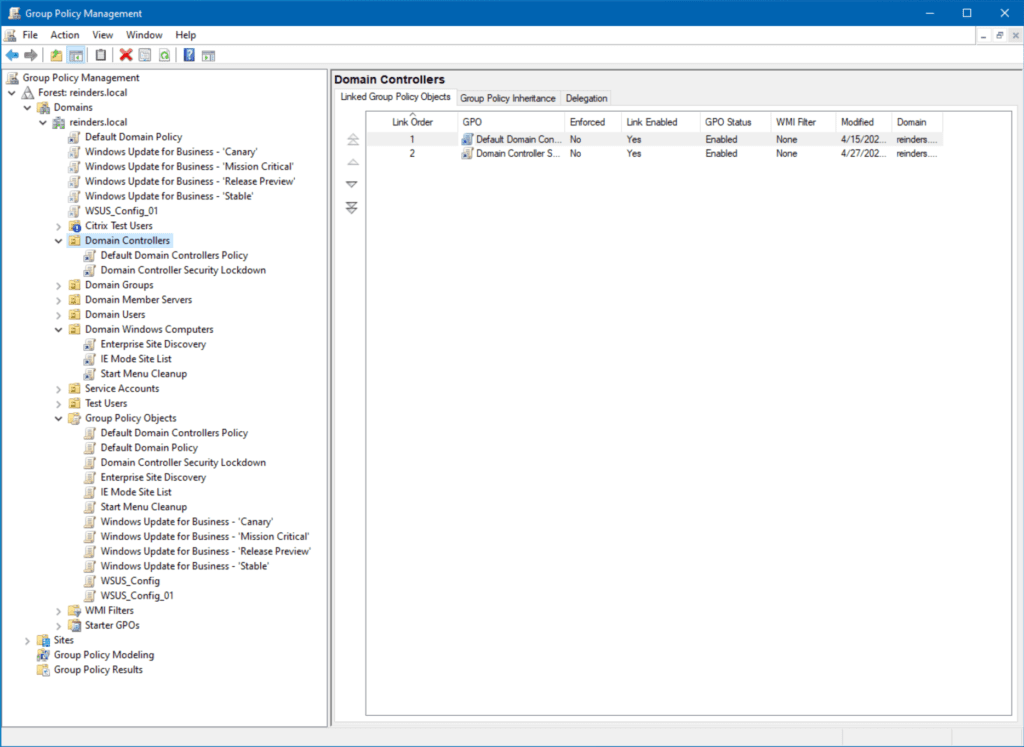

Nu zie je dat de GPO is gekoppeld aan de domeincontrollers. De volgende keer dat onze DC’s controleren op Group Policy-updates, zullen ze de instellingen in die GPO verwerken. Dat is de schoonheid van de centrale controle die je hebt. Maak en ontwerp een groep instellingen eenmaal, en implementeer (koppel) het gemakkelijk aan een container in je omgeving. Je bent klaar!

Wijzig een bestaande GPO

Laten we eens kijken naar mijn domein – reinders.local – en zien wat we hebben.

Aangezien dit een lab is, is het vrij basic, bijna primitief. In grotere bedrijven is het niet ongewoon om honderden of duizenden GPO’s in één domein te ontdekken. De complexiteit van de overerving van sommige GPO’s, het gebruik van WMI om specifieke besturingssystemen te targeten, het omgaan met lokale GPO’s, sub-OU’s en lokale beleidsregels in de mix – het kan allemaal behoorlijk ontmoedigend zijn.

Als een terzijde, het loutere aantal GPO’s in uw domein zal beginnen om enige algehele prestatieboetes te dicteren wanneer computers opstarten en wanneer gebruikers inloggen. Dit is waarschijnlijk het grootste debat van vandaag: Maak je een hoop GPO’s aan en voeg je slechts één instelling toe aan elk van hen voor het gemak van beheerbaarheid? Of maak je een handvol GPO’s aan met je beleidswijzigingen om verwerkingstijd te verminderen? Dit zou op zichzelf al een artikel kunnen zijn!

GPO-bereik

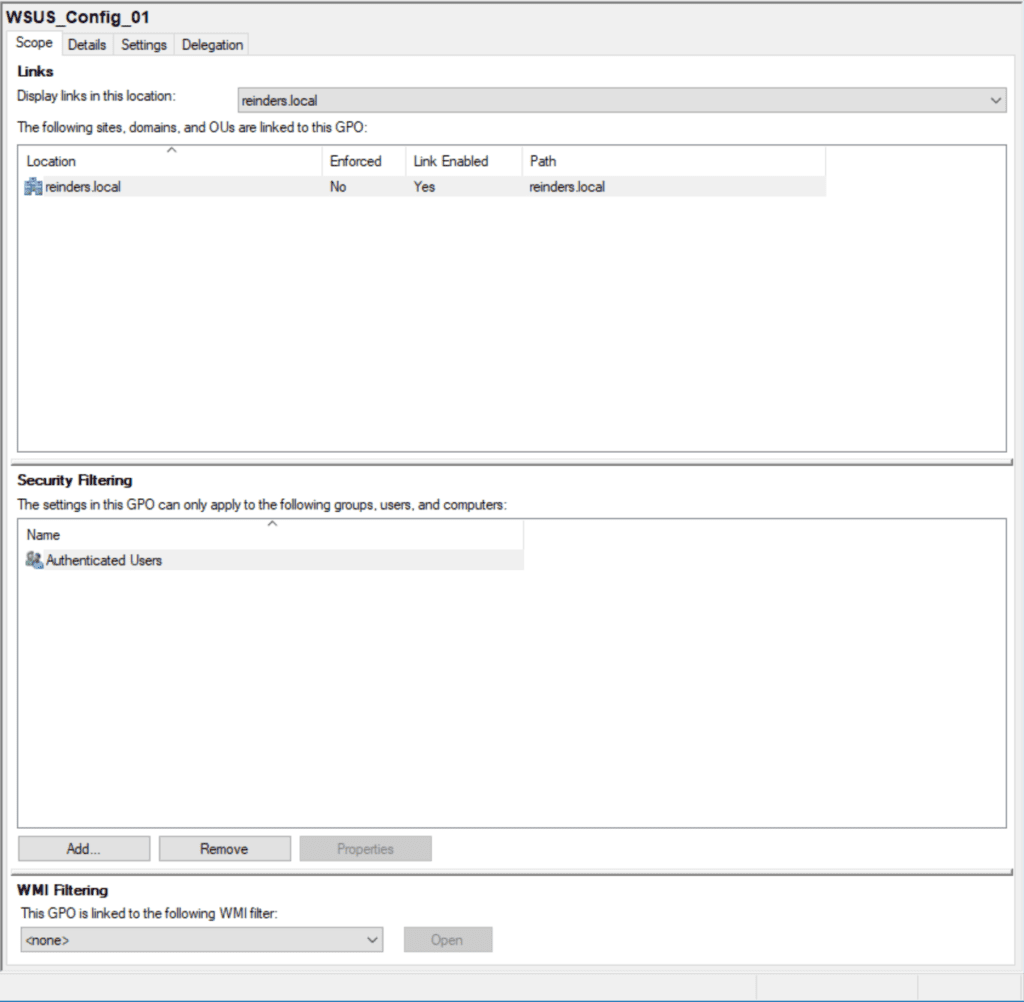

I previously installed Windows Server Update Services (WSUS) – there’s my GPO for the setup – ‘WSUS_Config_01’. If I click on it, you’ll see the scope defined.

De locatie is aan de root van het domein (reinders.local). Dit betekent dat standaard ELK computer- en serverobject in het domein deze GPO zal zien en implementeren. Opnieuw zijn er manieren om specifieke gebruikers, computers, OUs en beveiligingsgroepen uit te filteren. Meer hierover later.

Hier laat de Beveiligingsfiltering-sectie de Geverifieerde gebruikers-groep zien. Dit is bijna hetzelfde als ‘Iedereen’: Elk account dat is geverifieerd in het domein zal deze GPO zien.

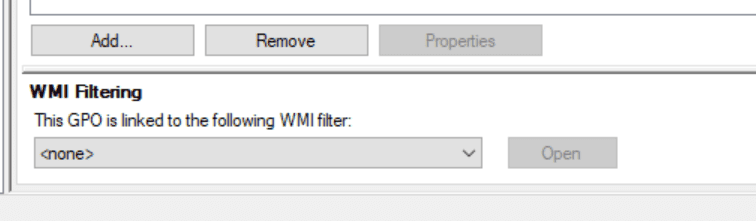

WMI-filtering

De WMI-filtering-instelling hieronder is waar je specifieke SKUs kunt targeten. Bijvoorbeeld, je zou een specifieke WSUS-installatie kunnen targeten om alleen Windows 10-versie 21H2 en 22H2 computers te beïnvloeden.

Bewerk GPO

Laat me je laten zien hoe je een GPO bewerkt.

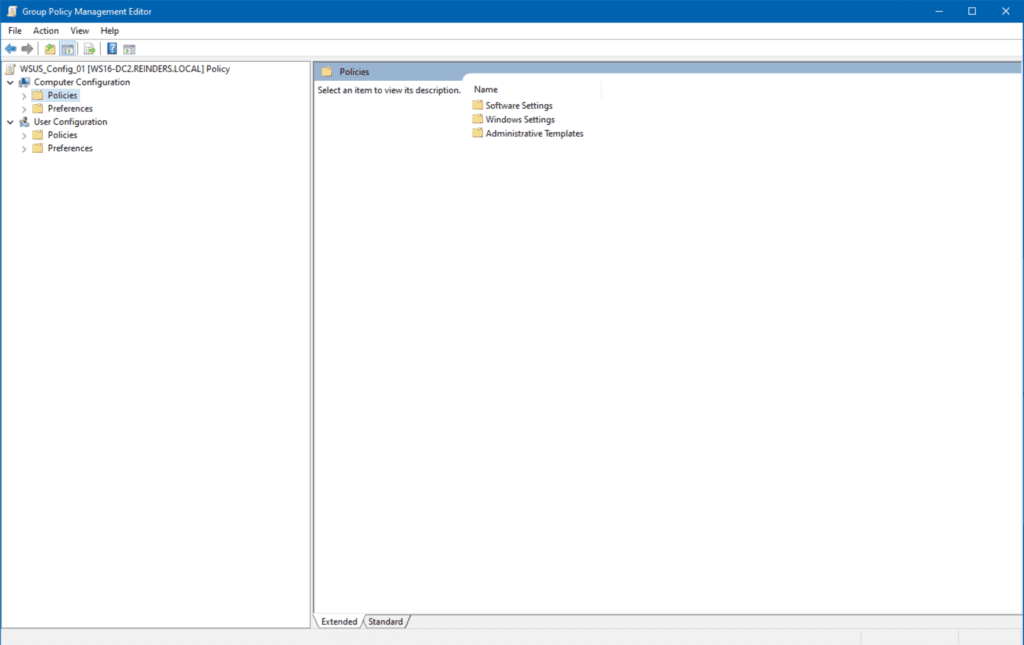

- Ten eerste, klik met de rechtermuisknop op de GPO die je wilt aanpassen en klik op ‘Bewerken…‘

- A new window will open showing you the logical layout – Computer Configuration and User Configuration trees.

- Om de WSUS-instellingen te vinden, breid Computerconfiguratie -> Beleid -> Administratieve sjablonen -> Windows-onderdelen -> Windows Update uit.

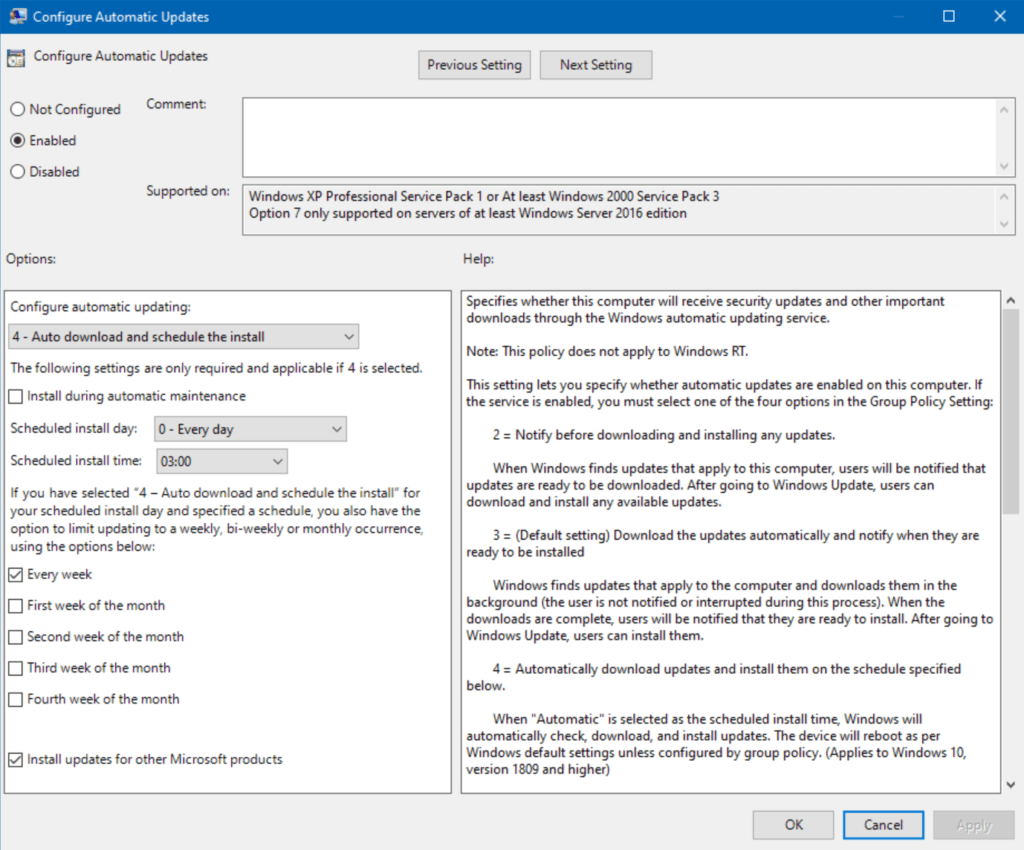

- Hier zie je dat er twee instellingen zijn die zijn ‘Ingeschakeld’ of geconfigureerd. Laten we Automatische updates configureren openen.

Dit is een meer betrokken instelling, maar je begrijpt het idee. Dit zijn de instellingen voor hoe Windows-updates worden toegepast op mijn domein. Tamelijk gedetailleerd, zou je niet zeggen? Maar het punt hier is dat je al je computers (of een subset) centraal kunt beheren.

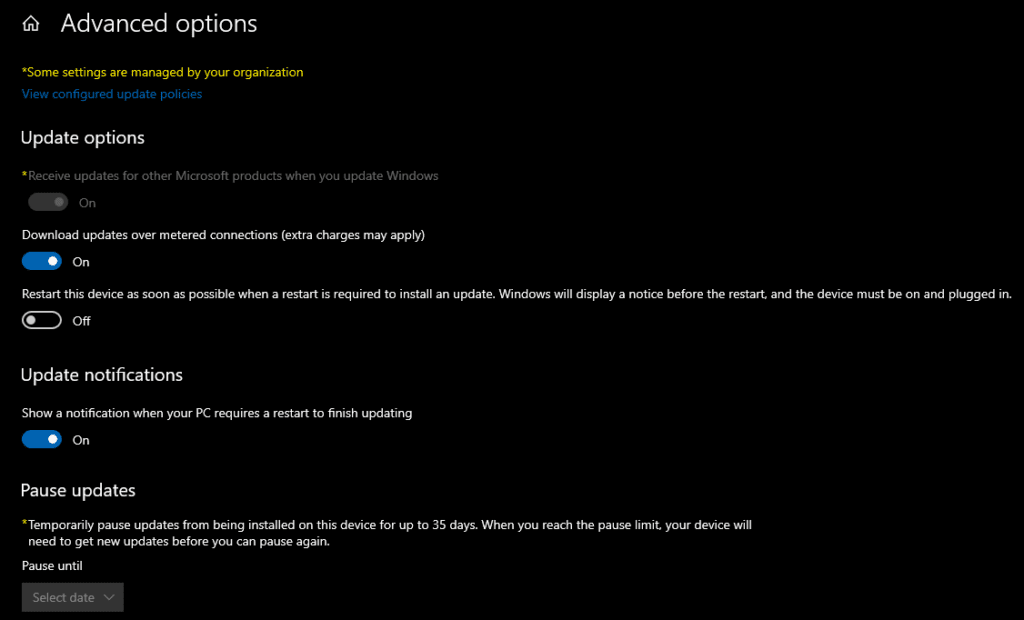

Hier is een voorbeeld van hoe GPO’s instellingen op computers “vergrendelen”. Heeft u gemerkt dat de optie ‘Updates installeren voor andere Microsoft-producten‘ onderaan is aangevinkt? Als ik Windows Update -> Geavanceerde opties op deze werkstation controleer, let dan op dat de eerste instelling, ‘Updates voor andere Microsoft-producten ontvangen wanneer u Windows bijwerkt’, nu wordt beheerd door het groepsbeleid. Het is gemarkeerd als Aan en is grijs weergegeven.

Dit is precies wat de zin “Sommige instellingen worden beheerd door uw organisatie” bovenaan aangeeft. Technisch gezien geeft het aan dat enkele groepsbeleidsregels zijn toegepast op deze computer en dat u de instelling niet kunt aanpassen.

Beheer van de standaard GPO’s

Er worden twee GPO’s gemaakt wanneer er een nieuw domein wordt gemaakt – ‘Standaarddomeinbeleid’ en ‘Standaardbeleid voor domeincontrollers’. In ieder geval bepalen deze het beleid voor domeinwachtwoorden, het beleid voor accountvergrendeling, Kerberos-beleid, basisbeveiligingsopties en andere netwerkbeveiligingsopties.

Al tientallen jaren wordt sterk benadrukt dat u, als IT-professional, deze 2 beleidsregels NIET moet wijzigen – in plaats daarvan moet u nieuwe GPO’s maken. Hier zijn verschillende redenen voor, maar ik geloof dat de meest fundamentele is dat wanneer u uw domein aan het oplossen bent, u weet dat deze standaardconfiguratie niet is gewijzigd.

Dit is vaak de eerste vraag geweest van de technische ondersteuning van Microsoft wanneer ik in de loop der jaren met hen heb samengewerkt aan problemen in Active Directory/Group Policy. Ze kennen die kerninstellingen en moeten daar beginnen, op de bodem van de oceaan, om ervoor te zorgen dat hun inherente basislijn juist is.

Dus, dat is ook mijn aanbeveling over hoe je de standaard GPO’s moet beheren – NIET!

Schakel een GPO uit

Als je een GPO wilt uitschakelen en wilt voorkomen dat de instellingen van toepassing zijn op toekomstige computers, klik dan eenvoudig met de rechtermuisknop op de GPO en klik op Link ingeschakeld. Dat zal de link verwijderen en de GPO op een “slapende” toestand instellen.

Verwijder een GPO

Als je opruimwerkzaamheden en/of probleemoplossing uitvoert, kun je een GPO verwijderen door er met de rechtermuisknop op te klikken en op Verwijderen te klikken. Om grondig en efficiënt te zijn, raad ik je aan naar de Objecten voor groepsbeleid weergave in de boom te gaan en het daar te verwijderen.

Conclusie

Het implementeren van groepsbeleid is verraderlijk eenvoudig… in het begin. Het is vrij gemakkelijk om je infrastructuur voor groepsbeleidsobjecten op te zetten. Het bevestigen, valideren en later het oplossen van problemen waarom specifieke computers hun Office-installaties automatisch bijwerken en andere de gebruiker vragen… daar begint de lol pas echt.

Al met al is de moraal van het verhaal vrij eenvoudig: Testen, testen, testen! Hoe meer je kunt valideren en naleven in het begin, hoe efficiënter en gestroomlijnder je omgeving zal zijn. Gemakkelijker voor probleemoplossing en het inschakelen van nieuwe beleidsregels.

Laat alstublieft een reactie achter hieronder als u vragen heeft!