Dit artikel zal kijken naar Active Directory (AD), Azure Active Directory (Azure AD), en uitleggen hoe ze verschillen en elkaar kunnen aanvullen. We zullen ook deze Microsoft-oplossingen vergelijken met enkele van de belangrijkste alternatieve identiteitsproviders.

Dit artikel is niet bedoeld als een uitputtende bron en zal geen stapsgewijze instructies geven over hoe u deze services kunt implementeren, maar Petri heeft uitstekende artikelen die deze onderwerpen behandelen.

Windows Server AD vs Azure AD

I think it’s fair to start with the oldest of Microsoft’s current directory services siblings. Active Directory is Microsoft’s on-premises directory service, succeeding Windows NT Directory Services (NTDS), should you be old enough to remember it. NTDS was great at the time but had significant limitations regarding scalability, replication, administration, stability, etc.

Active Directory wordt al ruim twee decennia veel gebruikt door de overgrote meerderheid van organisaties sinds de release meer dan twee decennia geleden – het werd uitgebracht voor productie op 15 december 1999 en bereikte algemene beschikbaarheid op 17 februari 2000.

Uw gebruikers zijn goed gewend aan Active Directory zonder het zelfs maar te weten: ze schakelen gewoon hun clientapparaten in, voeren hun gebruikersnaam in (meestal maar niet altijd voorgecacheerd) en wachtwoord, en gaan verder met hun dagelijkse zakelijke activiteiten. Active Directory is eenvoudig, snel, veilig en beveiligd als alles is ingesteld en onderhouden zoals u dat wilt.

A central identity provider

Actieve Directory fungeert doorgaans als uw centrale identiteitsprovider, vaak overspannend over meerdere bossen en domeinen, sommige met gebruikers en anderen alleen met resources. Het beheert uw gebruikers en computers (clientwerkstations en servers), maar beheert niet standaard mobiele apparaten of tablets (iOS en Android) of Software-as-a-service (SaaS)-apps.

U moet Active Directory zelf hosten, configureren, onderhouden, zorgen voor beveiliging, replicatie, back-up, hoge beschikbaarheid, schaalbaarheid, enzovoort. Het kan een eenvoudig netwerk zijn met twee domeincontrollers (DC’s), of u kunt ruim meer dan 100 DC’s hebben verspreid over tientallen locaties in combinatie met alleen-lezen DC’s.

Uw DC’s zouden idealiter alleen services mogen uitvoeren die betrekking hebben op de directory, evenals DNS en misschien DHCP. Het is een goede praktijk om geen andere toepassingen op hen te laten draaien, zoals web- of database servers, zowel vanuit prestatie- als (vooral) beveiligingsoogpunt. Het helpt ook bij het plannen van downtime voor herstarts.

Active Directory-licenties

In tegenstelling tot zijn cloud-tegenhanger heeft Active Directory geen complex licentiemodel. U licentieert uw domeincontrollers, altijd een Windows Server-machine en idealiter een recente. Ter herinnering, Windows Server versie 2022 is uitgebracht in augustus 2021.

Als deze wordt gehost in uw eigen datacenters of serverruimtes, dan kunt u een enkele Windows Server Datacenter-editie aanschaffen die is bedoeld voor gevirtualiseerde datacenters, omdat het u in staat stelt om een onbeperkt aantal instanties op de gelicentieerde hardware uit te voeren. Zorg ervoor dat u dit onderwerp onderzoekt en met uw licentiespecialist praat, veel mensen gaan hiermee de fout in en overtreden onbedoeld hun licentieovereenkomst.

Wat is Azure Active Directory?

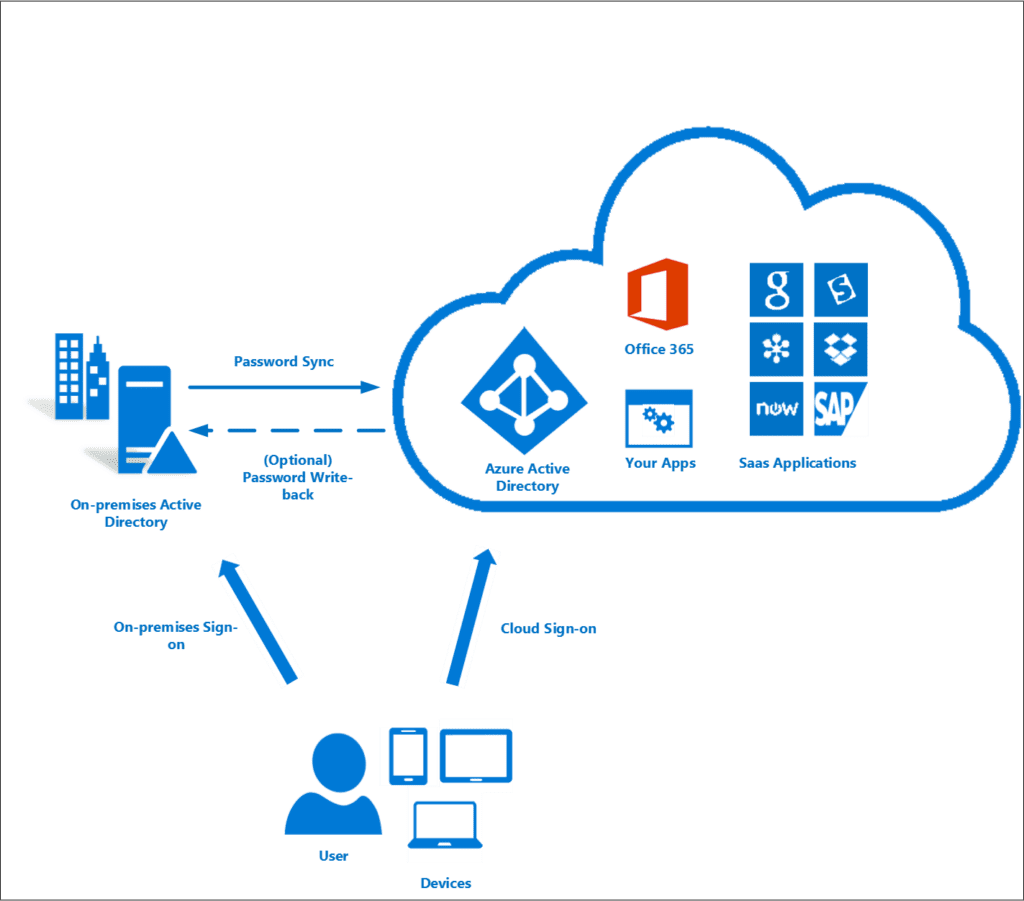

Azure Active Directory is een ondernemingsidentiteitsservice die single sign-on (SSO), Multifactor Authenticatie (MFA), en Voorwaardelijke Toegang (CA) bijna out of the box biedt. Eerlijkheidshalve is er wel wat configuratiewerk te verrichten door u (de tenant-eigenaar of beheerder), maar het is veel eenvoudiger en duidelijker om deze services te realiseren in Azure AD in vergelijking met het zelf hosten ervan.

Uw gebruikers zullen hun apparaten inschakelen, die zowel bedrijfseigendom en beheerde apparaten kunnen zijn als persoonlijke apparaten als uw bedrijf een bring your own device (BYOD) beleid heeft opgezet. Gebruikers zullen dan hun gebruikersnamen en wachtwoorden moeten invoeren, hopelijk worden gevraagd om een MFA-uitdaging (zelfs een SMS-uitdaging is beter dan niets), en wat u hen toestaat te gebruiken zal voor hen beschikbaar worden.

Met SSO kunnen ze een extern gehoste app (HR, financiën, enz.) gebruiken, toegang krijgen tot training en nog veel meer zonder elke keer hun referenties in te voeren. Dit zal de productiviteit, de beveiliging en de gebruikersvoldoening verbeteren. Alleen al het feit dat uw gebruikers niet meer meerdere sets van gebruikersnamen en wachtwoorden hoeven te beheren, is een levensredder (neem dit aan van een chagrijnige IT-man).

A managed service

A major difference between Active Directory and Azure AD is that the latter is a managed service. You don’t set it up yourself and there are no servers to set up – there are some agents but they are optional to enable specific enhanced functionality. Microsoft hosts and manages it on your behalf.

Azure AD is volledig geïntegreerd in een aantal van Microsoft’s cloudservices zoals Office 365, waardoor u één centrale directory voor uw gebruikers en apparaten krijgt. Het maakt het ook eenvoudig om samen te werken met andere tenants en externe gebruikers.

Azure AD scoort hoog in het beheer van mobiele apparaten (er is native ondersteuning voor iOS en Android) en SaaS-apps. Het biedt geweldige en gestroomlijnde integraties met veel apps in verschillende categorieën zoals zakelijk beheer, samenwerking en financiën. Bekijk Microsoft’s Azure Active Directory-sectie in de Azure Marketplace voor meer voorbeelden.

Microsoft biedt een gratis versie van Azure AD genaamd Free, maar er zijn ook drie verdere edities genaamd Office 365 apps, Premium P1, en Premium P2, met verschillende verschillen in functies en prijzen. Je wordt eigenlijk een gebruiker van het Free niveau van Azure AD wanneer je je aanmeldt voor een aantal Microsoft cloudservices zoals Azure, Office 365, Dynamics 365, Intune, en Power Platform.

Ter illustratie, hoeveel tijd besteedt jouw organisatie aan het opnieuw instellen van wachtwoorden van gebruikers? Alleen al de functie voor zelfbedieningswachtwoordreset (SSPR) kan voldoende zijn om de premium licentie te rechtvaardigen aan jouw financieel directeur. Bekijk Microsoft’s Hoe het werkt: Azure AD zelfbedieningswachtwoordreset voor meer details.

Zorg ervoor dat je goed kijkt naar de premiumfuncties om te bepalen of je ze wilt of nodig hebt en of de premiumprijs het waard is om te betalen. Ik probeer je geen Microsoft-licenties te verkopen, maar gezien de staat van het internet met bijna dagelijks berichtgeving over grote organisaties die worden gehackt (vaak met succes), betalen voor deze extra functies kan je in je baan houden en je bedrijf uit de kranten houden.

Bekijk Microsoft’s Azure Active Directory (Azure AD) prijzen site om een overzicht te krijgen van Azure AD-prijzen, en bezoek ook onze Azure Active Directory Premium P1 vs. P2: Features Comparison artikel om meer te weten te komen over de verschillende functies.

Het gebruik van Active Directory en Azure Active Directory samen

Nu we de twee belangrijkste onderwerpen hebben behandeld en de verschillen tussen Active Directory en Azure Active Directory begrijpen, laten we eens kijken hoe we ze het beste kunnen gebruiken samen.

Azure AD Connect

Microsoft’s Azure AD Connect stelt ons in staat om een hybride identiteit te creëren door objecten zoals gebruikers van onze on-premises Active Directory te synchroniseren met onze cloud-gebaseerde Azure AD.

Met wachtwoord-hash-synchronisatie (PHS) zal Azure AD Connect ook een hash, van de hash, van uw gebruikerswachtwoord synchroniseren, ondersteunt Doorvoer verificatie (PTA), Active Directory Federation Services (AD FS), en meer. De configuratie kan heel eenvoudig zijn voor een kleine organisatie en nogal ingewikkeld voor een complexere omgeving.

Microsoft plant de 1.x-versies van Azure AD Connect af te schaffen op 31 augustus 2022 en enkele oudere 2.x-versies van het synchronisatietool zullen ook buiten ondersteuning vallen in maart 2023. U kunt meer leren over welke Azure AD Connect-versies momenteel worden ondersteund in onze afzonderlijke post.

Active Directory Federation Services (AD FS)

AD FS is een SSO-identiteitsservice die u toestaat uw identiteitsinformatie met partners buiten uw organisatie te delen. AD FS maakt gebruik van claims-based access control-authenticatie.

Hoewel AD FS nog steeds veel wordt gebruikt, vooral door meer volwassen en grotere organisaties, beschouwt Microsoft het tegenwoordig als een afgeschreven service. Om duidelijk te zijn, Microsoft noemt het misschien niet direct afgeschreven, maar de recente trends ondersteunen zeker deze uitspraak.

AD FS vereist een aanzienlijke investering en goed doordachte planning in on-premises infrastructuur, evenals een zeer impactvolle afhankelijkheid van uw externe partners – als zij een instelling veranderen (in goede, slechte of geen reden), zal dit uw omgeving beïnvloeden tot het punt van onmiddellijk dingen breken). Ik heb AD FS vele malen succesvol gebruikt, maar tegenwoordig zou ik het niet lichtvaardig aanbevelen voor een nieuwe of bestaande setup.

Azure Active Directory Domain Services (AADDS)

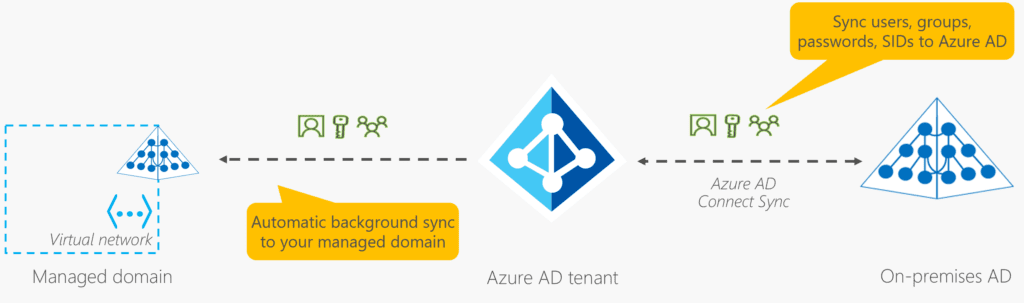

Azure Active Directory Domain Services (AADDS) is de meest recente toevoeging van Microsoft aan zijn directoryservicesfamilie. AADDS is het door Microsoft beheerde Active Directory-aanbod, opnieuw volledig gehost in zijn Azure-cloud.

Een van de belangrijkste verkoopargumenten van AADDS is dat het u in staat stelt verouderde applicaties in de cloud uit te voeren die geen gebruik kunnen maken van moderne authenticatiemethoden. Uw oude maar nog steeds kritieke HR- of financiële applicatie, geliefd bij uw gebruikers die deze van binnen en van buiten kennen en hun best doen om verandering te weerstaan, zal nog een paar jaar worden gebruikt terwijl u een vervanging ervoor voorbereidt. U kunt deze verouderde applicaties van uw on-premises omgeving naar een beheerd AADDS-domein verplaatsen zonder het domein in de cloud te hoeven beheren.

Er zijn enkele beperkingen in vergelijking met het uitvoeren van uw eigen Active Directory: Group policies (GPO’s) worden niet gesynchroniseerd van uw on-premises domein naar uw beheerde domein. In een gevestigde omgeving kan dit nogal een probleem zijn, aangezien veel wordt afgehandeld door GPO’s.

Hetzelfde geldt voor uw organisatie-eenheden (OUs), zij komen ook niet over. Kijk eens naar de Hoe objecten en referenties worden gesynchroniseerd in een door Azure Active Directory Domain Services beheerd domein van Microsoft voor meer informatie.

Identiteitsproviders van derden

Uw individuele vereisten kunnen ertoe leiden dat u andere identiteitsproviders overweegt naast Azure AD. U gebruikt er mogelijk al een en bent daar volledig tevreden over, of u geeft er de voorkeur aan om een extra beveiligingslaag te hebben. Naleving is ook vaak een reden om uw identiteitsprovider te scheiden van de rest van uw infrastructuur.

Het gebruik van externe identiteitsproviders in combinatie met Azure AD is ook mogelijk. Alle grote leveranciers publiceren integratiegidsen en staan graag klaar om u te ondersteunen bij uw implementatie, vooral omdat het in hun belang ligt om u als klant te behouden. Sommige van de grote spelers in deze sector zijn Okta, PingIdentity, OneLogin, Auth0, ZScaler, en CyberArk.

Conclusie

Op het gebied van directorydiensten richt Microsoft zich op de meeste, zo niet alle mogelijke scenario’s. Een puur on-premises omgeving, die geleidelijk aan steeds zeldzamer wordt, zal nog steeds goed functioneren met alleen Active Directory.

Organisaties die als eerste in de cloud werken met een gedistribueerd personeelsbestand, waardoor hun gebruikers kunnen verbinden met hun persoonlijke of bedrijfseigendommen apparaten en toegang hebben tot on-premises en op de cloud gebaseerde SaaS-bronnen, zullen beter worden bediend met Azure AD. Vanwege de blootstelling zal dit ook meer investeringen in cybersecurity vereisen.

Niet één oplossing past bij alle behoeften. Een hybride identiteitsopstelling tussen Active Directory en Azure AD zal de meest voor de hand liggende keuze zijn voor veel omgevingen. Last but not least, je mag Microsoft’s beheerde AADDS en alle externe identiteitsproviders niet negeren.

Gerelateerd Artikel: