Windows 서버에 대한 Windows 방화벽 구성 및 관리. 강력한 서버 관리 영역에서 Windows 방화벽은 다양한 잠재적 취약성에 대해 Windows 서버를 단호하게 보호하면서 통신 스트림의 정밀한 규제를 용이하게 도와주는 중요한 장치로 부각됩니다. Windows Server 운영 체제의 기본 구성 요소로, Windows 방화벽을 능숙하게 구성하고 능숙하게 관리하기 위해서는 그 기능에 대한 세밀한 이해가 필요합니다. 본 문서는 Windows Server 환경 내에서 Windows 방화벽의 구성 및 관리에 대한 복잡한 측면을 세심하게 분석하고 철저하게 조사하여 서버의 방어 체계를 강화하고 운영 효율성을 미세 조정하는 데 소중한 통찰력을 제공합니다.

또한 Windows Server 암호화 및 BitLocker로 데이터 보호를 읽어보세요.

Windows 서버에 대한 Windows 방화벽 구성 및 관리

Windows 방화벽은 Windows 운영 체제에 내장된 보안 기능으로, 컴퓨터나 네트워크와 인터넷이나 로컬 네트워크로부터의 잠재적 위협 사이에 방벽 역할을 합니다. 이것은 들어오고 나가는 네트워크 트래픽을 모니터링하고 제어하여 시스템이 무단 접근과 악의적인 활동으로부터 보호되도록 돕습니다. 기사의 다음 섹션에서는 Windows 방화벽을 끄는 방법에 대해 더 자세히 설명합니다.

GUI를 사용하여 Windows 방화벽 구성

Windows의 내장 그래픽 사용자 인터페이스(GUI) 도구는 가정 및 업무 사용자를 위한 방화벽을 관리하는 가장 빠른 방법입니다. GUI 도구의 한 예는 Windows Defender 방화벽 제어판입니다.

Windows Defender 방화벽 제어판 사용

Windows Defender 방화벽 제어판은 Windows 운영 체제의 중요한 부분으로, 사용자들에게 시스템을 강력하게 방어할 수 있는 기능을 제공합니다. 이 쉽게 접근할 수 있는 인터페이스를 통해 사용자들은 내부 및 외부 트래픽을 세심하게 관리하여 네트워크 보안을 강화하고 통신 무결성을 유지합니다. Windows Defender 방화벽 제어판을 시작하는 여러 가지 방법은 아래와 같습니다:

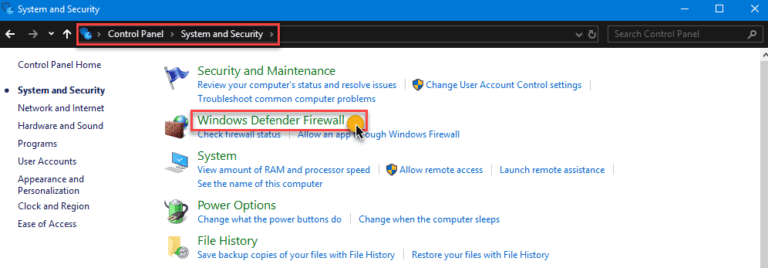

방법 1

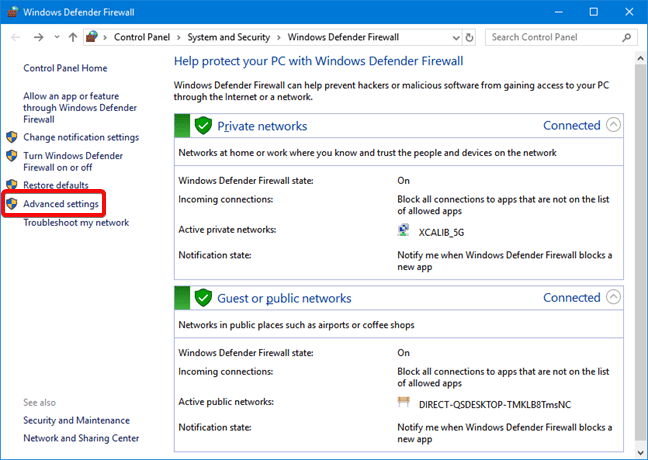

제어판 → 시스템 및 보안 → Windows Defender 방화벽으로 이동합니다.

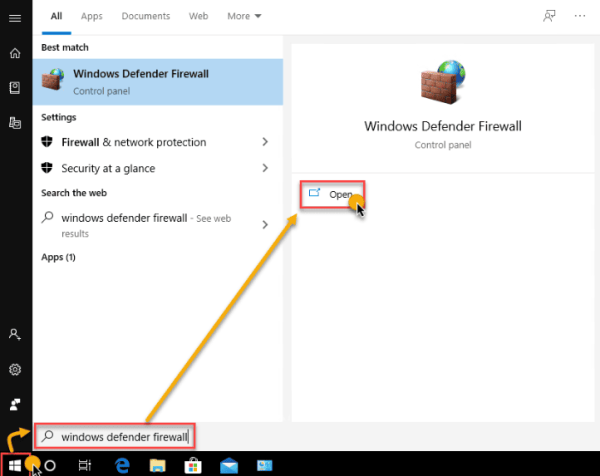

방법 2

시작을 클릭하고 Windows Defender 방화벽을 입력합니다. Windows Defender 방화벽 링크를 클릭합니다.

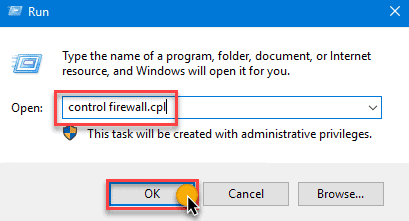

방법 3

실행 대화 상자를 열고, firewall.cpl을 입력하고 확인을 클릭합니다.

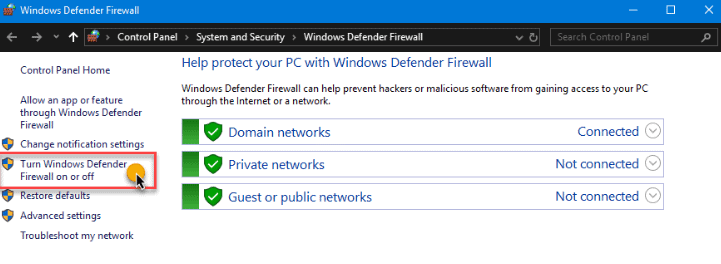

우리는 Windows Defender 방화벽 제어판에서 네트워크 프로필 목록을 인식해야 합니다—도메인, 개인, 그리고 게스트 또는 공용 네트워크. 왼쪽에 있는 Windows Defender 켜기/끄기 링크를 클릭하세요.

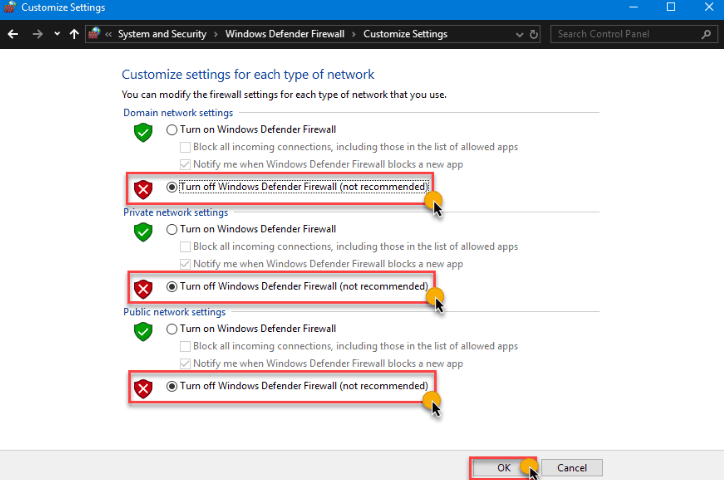

우리는 사용자 정의 설정 페이지에서 각 네트워크 프로필에 대해 Windows 방화벽을 끕니다. 아래 예시에서는 모든 네트워크 프로필에서 Windows 방화벽이 비활성화되어 있습니다.

그룹 정책 관리 콘솔 사용

시스템 관리자는 그룹 정책 객체 (GPO)를 배포함으로써 도메인 내 선택된 컴퓨터 또는 모든 컴퓨터에 대해 Windows 방화벽을 끕니다. 배포된 후, Windows 방화벽 비활성화는 모든 대상 컴퓨터에 정책을 통해 강제로 적용되므로 자동화됩니다.

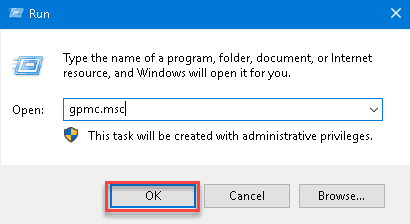

이 경우에는, 우리는 그룹 정책 관리 콘솔 (GPMC) 을 서버에서 사용하여 GPO를 생성합니다. 이를 위해 실행 대화 상자에서 gpmc.msc 명령을 실행하십시오.

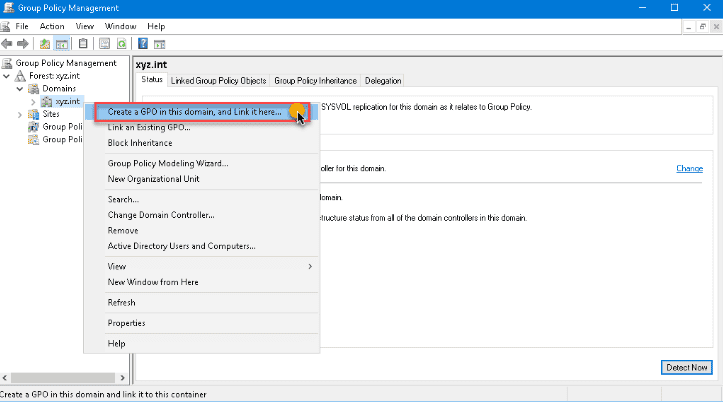

그룹 정책 관리 콘솔에서 도메인을 확장하고 GPO를 생성할 도메인을 선택합니다. 도메인에서 GPO를 생성한 후에는 오른쪽 클릭하고 여기에 GPO를 생성하고 링크합니다…

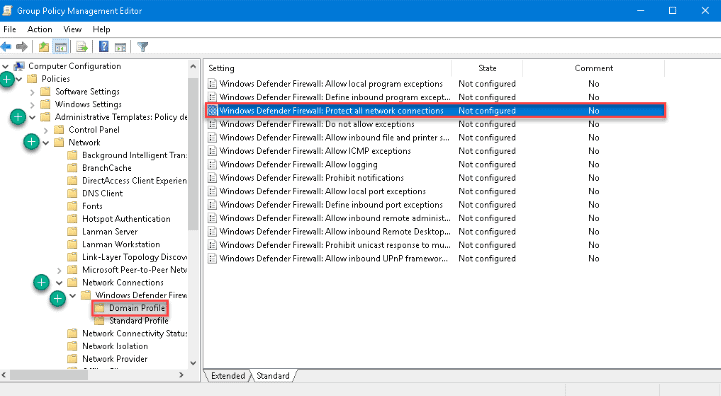

새 GPO 대화 상자가 나타납니다. 생성할 GPO에 이름을 입력하십시오. 새 GPO를 마우스 오른쪽 버튼으로 클릭한 다음 편집을 선택하십시오. GPO가 그룹 정책 관리 편집기에서 열립니다. 그런 다음이 폴더를 확장하십시오:

- 컴퓨터 구성

- 정책

- 관리 템플릿

- 네트워크

- 네트워크 연결

- Windows Defender

- 방화벽

- 도메인 프로필

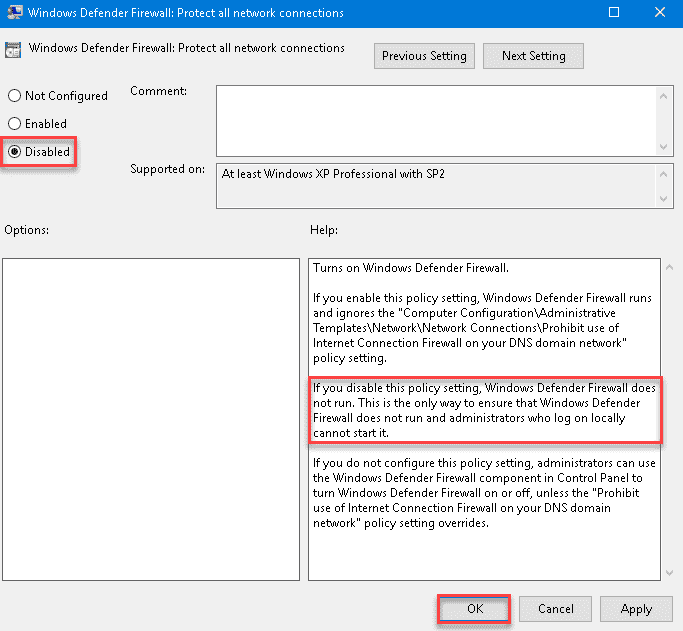

여기에는 도메인에서 구현하는 모든 Windows 방화벽 프로필 목록이 나와 있습니다. 이 예제에서는 오른쪽 패널의 설정 목록에서 더블 클릭하여 Windows Defender 방화벽: 모든 네트워크 연결 보호을 열어서 속성을 확인합니다.

설정 속성이 열리면 값을 변경하여 비활성화을 선택한 후 확인을 클릭합니다.

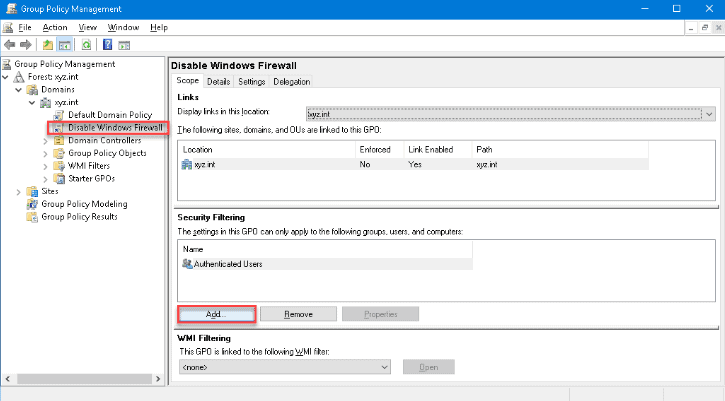

동일한 옵션을 표준 프로필의 설정에 한 번 더 적용하십시오. 이제 GPO를 만들었으므로 도메인 컴퓨터에 GPO를 배포해야합니다. 그룹 정책 관리에서 Windows 방화벽 비활성화 GPO를 선택하여 GPO를 적용하십시오. 그런 다음 범위 탭의 추가 버튼을 클릭하십시오. 보안 필터링 섹션 아래의 범위 탭에서 버튼을 클릭하십시오.

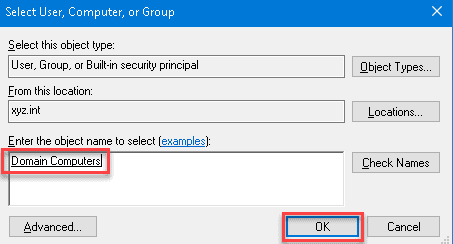

사용자, 컴퓨터 또는 그룹 선택 대화 상자에서 도메인 컴퓨터를 찾은 다음 확인을 클릭하십시오. 이렇게 하면 도메인 컴퓨터 그룹의 모든 컴퓨터에 GPO를 적용합니다.

시스템은 클라이언트 컴퓨터가 정책 업데이트를 받을 때 다음에 방화벽을 끕니다.

이제 GPO를 만들고 배포했으므로 GPO가 작동하는지 테스트하기 위해 정책 업데이트를 강제로 실행합니다. 클라이언트 컴퓨터에서 gpupdate /force를 실행하여 정책 업데이트를 테스트하십시오.

CLI를 사용하여 Windows 방화벽 구성

대부분의 경우 Windows GUI 기능에는 명령줄 동등 기능이 있습니다. 명령줄 인터페이스(CLI)를 사용하면 때로는 GUI 옵션을 사용하여 다른 Windows 위치로 이동하는 것보다 빠를 때가 있습니다. 또한, 명령줄 옵션을 사용하면 작업을 스크립팅하거나 자동화할 수 있습니다. 다음은 몇 가지 예시입니다:

Netsh 명령을 사용하여 Windows 방화벽 관리

A legacy but valuable handy utility called netsh is useful to manage network configurations on a computer or, in this case, disable the Windows Firewall. Using netsh advfirewall set, we manage Windows Firewall individually on each location or all network profiles.

- netsh advfirewall set currentprofile state – 이 명령은 현재 활성 네트워크 프로필 방화벽을 관리합니다.

- netsh advfirewall set domainprofile state – 도메인 네트워크 프로필의 방화벽을 관리합니다.네트워크 프로필 전용.

- netsh advfirewall set privateprofile state – 개인 네트워크 프로필의 방화벽을 관리합니다.네트워크 프로필 전용.

- netsh advfirewall set publicprofile state – 이 명령은 Public 네트워크 프로필의 방화벽을 관리합니다..

- netsh advfirewall set all profiles state – 이 명령은 모든 네트워크 프로필을 동시에 관리합니다.

경험 있는 사용자들을 위해 정확한 방화벽 구성 및 관리 기회를 늘리는 netsh 명령을 통합함으로써, 서버의 사이버 위협에 대한 저항력을 강화할 수 있습니다.

Set-NetFirewallProfile PowerShell Cmdlet을 사용함

네트워크 및 네트워크 보안 구성과 관련된 cmdlet을 포함하는 NetSecurity PowerShell 모듈은 Windows Server 2012 이상에 기본적으로 포함되어 있습니다. 이러한 cmdlet 중 하나는 Set-NetFirewallProfile으로, 이를 사용하여 Windows 방화벽을 관리합니다.

Set-NetFirewallProfile -All -Enabled True

Set-NetFirewallProfile -Profile -Enabled False아래 명령은 Public, Private, 그리고 Domain 네트워크 프로필에서 방화벽을 끕니다:

Set-NetFirewallProfile -Profile Domain,Private,Public -Enabled False프로필 이름을 지정하지 않고, 아래 예시는 –All 매개 변수 스위치를 사용하여 모든 네트워크 프로필에서 Windows 방화벽을 끄는 방법을 보여줍니다.

PowerShell을 사용하여 원격으로 Windows 방화벽 관리

여러 컴퓨터에서 방화벽을 관리해야 할 때, 각 컴퓨터에 로그인하여 수동으로 명령어를 실행하는 것은 비효율적입니다. 특히 네트워크 환경에서는 PowerShell을 사용하여 원격으로 비활성화합니다.

참고: 이 절차를 수행하려면 대상 컴퓨터에서 Windows 원격 관리 또는 WinRM을 활성화해야 합니다. 대부분의 경우, WinRM은 원격 관리를 위해 도메인에 가입된 컴퓨터에서 사용 가능합니다.

Windows 방화벽을 한 번에 하나의 원격 컴퓨터에서 비활성화하려고 계획하는 경우, Enter-PsSession cmdlet을 사용하여 원격 컴퓨터에 명령을 내립니다.

Enter-PsSession -ComputerName WINSRV01

Set-NetFirewallProfile -All -Enabled False위 과정은 몇 대의 원격 컴퓨터에서 작업할 때만 좋습니다. 그러나 많은 컴퓨터를 끄는 작업이 필요한 경우, 스크립팅에 더 적합한 접근 방식이 필요합니다. 그러기 위해 우리는 Invoke-Command cmdlet을 사용합니다.

$computers = @('WINSRV01','WINSRV02')

$computers | ForEach-Object {

Invoke-Command -ComputerName $_ {

Set-NetFirewallProfile -All -Enabled False

}

}위 스니펫에서 볼 수 있듯이, 원격 컴퓨터의 이름을 배열로 $computers 변수에 저장합니다. 그런 다음, PowerShell이 각 원격 컴퓨터를 순회하면서 Invoke-Command cmdlet을 실행하고 Set-NetFirewallProfile -All -Enabled False 명령을 내립니다.

또한 읽어보세요 애저 네트워크를 애저 방화벽 및 보안 그룹으로 보호하기

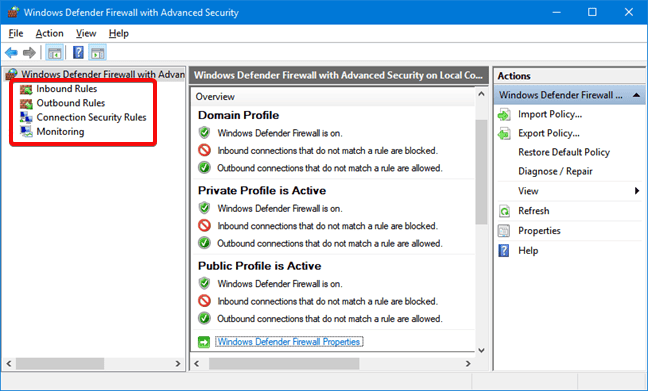

고급 보안이 있는 Windows 방화벽

윈도우 방화벽과 고급 보안이 제공하는 윈도우 방화벽 사이의 차이점은 복잡성과 기능에 있습니다. 윈도우 방화벽은 미리 정의된 규칙을 사용하여 들어오고 나가는 네트워크 트래픽을 규제하는 기본적이고 사용자 친화적인 방화벽으로 작동하는 반면, 고급 보안이 제공하는 윈도우 방화벽은 고급 사용자와 관리자에게 복잡한 도구 세트를 제공하여 IP 주소, 프로토콜, 사용자 및 서비스와 같은 기준을 포함하여 매우 맞춤화된 구성을 가능하게 하므로 복잡한 네트워크 환경에 특히 적합합니다.

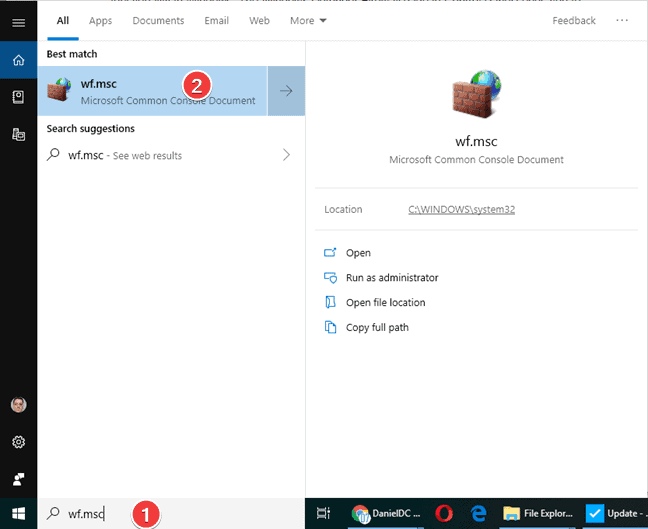

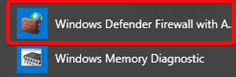

세 가지 Windows 버전 모두에서 고급 보안이 포함된 Windows Defender 방화벽의 실행 파일을 찾는 것이 가장 간단한 실행 방법입니다. wf.msc를 Windows 검색 상자에 입력한 후 결과를 클릭하거나 누릅니다.

제어판에서 고급 보안이 포함된 Windows Defender 방화벽을 클릭하여 액세스합니다.시스템 및 보안 -> Windows Defender 방화벽을 클릭하고 고급 설정을 클릭하거나 누릅니다.

Windows 운영 체제 내에서 고급 보안이 포함된 Windows Defender 방화벽에 빠르게 액세스하는 방법은 시작 메뉴에 위치하고 있습니다. 시작 메뉴 → Windows 관리 도구 → 고급 보안이 포함된 Windows Defender 방화벽을 따르면 됩니다.

Windows 방화벽 고급 보안의 이점

이 도구는 Windows Defender 방화벽의 모든 기능에 액세스할 수 있도록 합니다. 여기에 그 활용의 여러 이점들이 있습니다:

- 네트워크 기반 보안 침해 취약성 감소전체적인 보안 솔루션은 아니지만, Windows Defender 방화벽은 성공적인 네트워크 공격 가능성을 줄입니다.

- IPsec(Internet Protocol Security)를 사용하여 우리 장치에 대한 액세스 확인데이터 무결성과 기밀성을 보장하기 위해

- 추가 비용 없이 방화벽 기능 제공Windows의 필수 구성 요소로, Windows Defender 방화벽은 추가 비용이나 추가 소프트웨어 설치 없이 방화벽 기능을 제공합니다.

Windows Defender 방화벽 고급 보안은 특징 있는 메커니즘을 통해 이러한 이점을 부여합니다:

- 수신 및 발신 규칙: 이러한 규칙은 포트 번호, 프로그램 및 IP 주소를 기반으로 한 맞춤형 설정을 허용하여 수신 및 발신 네트워크 트래픽에 대한 정밀한 제어를 가능하게 합니다.

- 연결 보안 규칙: 암호화 매개변수와 인증 방법을 정의함으로써, 이러한 규칙은 안전한 통신 채널을 설정하여 네트워크 보안을 강화합니다.

- 모니터링: 방화벽은 규칙 일치 및 연결 시도와 같은 이벤트를 추적하는 포괄적인 모니터링 도구를 제공하여 적시에 위협을 탐지하고 대응하는 데 도움을 줍니다.

Windows 서버용 Windows 방화벽 구성 및 관리 방법을 읽어 주셔서 감사합니다. 마무리하겠습니다.

Windows 서버용 Windows 방화벽 구성 및 관리 결론

결론적으로, Windows Server에서 Windows 방화벽의 구성 및 관리를 숙달하는 것은 안전하고 최적의 성능을 제공하는 서버 환경을 유지하는 데 중요합니다. Windows Defender 방화벽 제어판은 통신 무결성을 보호하고 잠재적인 취약점을 방지하는 데 쉽게 접근할 수 있는 차단 기능을 제공합니다. 또한, 더 높은 수준의 제어를 원하는 사용자들을 위해 netsh 명령어를 통합하면 방화벽 설정을 미세 조정할 수 있는 고급 방법을 제공하여 서버의 방어를 강화하는 포괄적인 접근 방식을 구사할 수 있습니다.

Source:

https://infrasos.com/configure-and-manage-windows-firewall-for-your-windows-server/