Windows 보안 이벤트 로그의 중요한 구성 요소인 Windows 이벤트 ID 4624는 성공적인 로그온 이벤트로 자주 불립니다. 이 이벤트 코드는 시스템에서 생성됩니다. 사용자가 Windows 기반 시스템에 성공적으로 로그온할 때마다 발생하여 사용자 활동 및 액세스 권한에 대한 중요한 통찰력을 제공합니다. 이벤트 ID 4624와 관련된 세부 정보를 검토함으로써 사이버 보안 전문가는 누가 시스템에 액세스했는지, 그것이 언제 발생했는지 및 어떤 소스에서 발생했는지를 이해할 수 있습니다. 이 정보는 보안 위협을 신속하게 식별하고 대응하기 위해 귀중하며 조직의 디지털 환경의 무결성과 보안을 유지하는 데 도움이 됩니다.

Windows 이벤트 ID 4624는 무엇입니까? – 성공적인 로그온.

다음도 읽기: Windows 서버용 Windows 방화벽 구성 및 관리

Windows 이벤트 ID 4624는 무엇입니까? – 성공적인 로그온

모든 성공적인 로컬 컴퓨터에 로그온 시도는 이벤트 ID 4624에 의해 기록되며, 이를 Windows 이벤트 뷰어에서 볼 수 있습니다. 다시 말해, 시스템이 이벤트를 설정하는 곳에서 시스템은 컴퓨터 접근에 대한 이벤트를 생성합니다. 이벤트 ID 4625는 연결된 사건에서 실패한 로그온 시도를 기록합니다.

이벤트 필드 개요

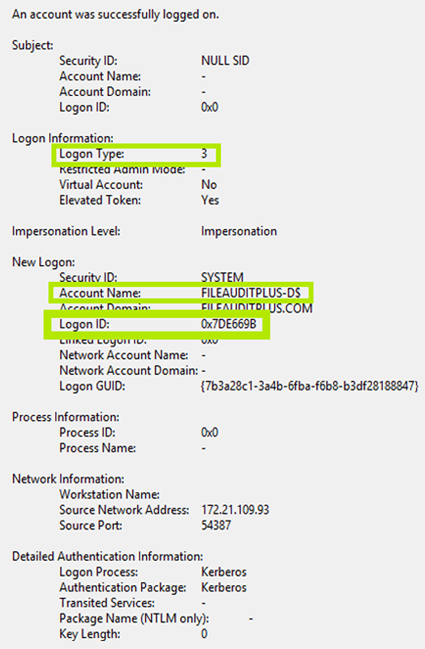

핵심 정보를 이벤트 4624에서 얻는 것에는:

- 로그온 유형: 이 필드는 사용자 로그인 방법을 공개하며, 사용자가 시스템에 접속한 방법을 강조합니다. 아홉 가지 로그온 유형 중 가장 흔한 것은 유형 2(대화형) 및 유형 3(네트워크)이며, 5가 아닌 다른 로그온 유형은 우려를 불러일으켜야 합니다. 로그온 유형에 대한 자세한 설명은 이 글의 뒷부분에서 계속됩니다.

- 새로운 로그온: 이 세그먼트에서, 시스템에 의해 생성된 각 새로운 로그온과 관련된 계정 이름 및 해당 로그온 ID를 발견하며, 이는 다른 이벤트와의 교참에 도움이 되는 16진수 값입니다.

이벤트 ID 4624에서의 기타 정보

- 주체: 로그온 요청을 시작한 로컬 시스템의 계정(사용자가 아님)을 공개합니다.

- 임펄슨레이션 레벨: 이 부분은 로그온 세션 내의 프로세스가 클라이언트를 흉내내는 방식을 나타내며, 서버가 클라이언트의 맥락에서 수행하는 작업에 영향을 줍니다.

- 프로세스 정보: 로그온 시도를 한 프로세스에 대한 세부 정보입니다.

- 네트워크 정보: 사용자가 로그인한 위치를 나타냅니다. 사용자가 동일한 컴퓨터에서 시작한 경우, 이 정보는 비어 있거나 로컬 컴퓨터의 워크스테이션 이름과 소스 네트워크 주소를 표시할 수 있습니다.

- 인증 정보: 로그인 프로세스에 사용된 인증 패키지에 대한 정보입니다.

이벤트 4624로 위협 탐지 및 예방

위협 탐지 및 예방은 컴퓨터 시스템과 네트워크를 악의적인 활동으로부터 보호하는 데 중요합니다. 이를 위해 Windows 보안 이벤트 로그 구성 요소인 이벤트 ID 4624가 중요한 역할을 합니다. 이는 성공적인 로그온 이벤트를 나타내며 사용자 활동에 대한 통찰을 제공하고 보안 전문가들이 실시간으로 잠재적인 위협을 식별하고 대응할 수 있도록 돕습니다. 이벤트 ID 4624 및 관련 데이터를 분석함으로써 조직은 사이버 보안 자세를 적극적으로 강화하고 무단 접근 시도를 신속히 감지하고 완화하며 디지털 자산의 무결성과 기밀성을 보장합니다.

Windows 로그온 유형

Windows는 특정 목적과 인증 방법을 제공하는 여러 로그온 유형을 지원합니다. 다음은 표준 Windows 로그온 유형과 설명입니다:

- 대화형 로그온 (유형 2): 사용자가 컴퓨터에서 직접 또는 원격 데스크톱을 통해 로그인할 때 사용됩니다. 이 로그온 유형은 사용자 이름과 암호가 필요합니다.

- 네트워크 로그온 (유형 3): 다른 컴퓨터의 네트워크 자원에 액세스할 때 발생합니다. 시스템은 인증을 위해 자격 증명을 원격 서버로 보냅니다.

- 일괄 로그온 (유형 4): 지정된 사용자 계정 하에서 실행되는 예약된 작업이나 일괄 작업에 사용되며 대화식이 아닙니다.

- 서비스 로그온 (유형 5): 자동 또는 수동으로 서비스 컨트롤 관리자와 함께 시작되는 Windows 서비스에서 사용됩니다.

- 잠금 해제 로그온 (유형 7): 이전에 잠긴 워크스테이션을 잠금 해제할 때 생성되며 새 자격 증명이 필요하지 않습니다.

- 네트워크 평문 로그온 (유형 8): 드문 경우이며 보안이 약하며 자격 증명을 네트워크 상에서 평문으로 전송합니다.

- 새 자격 증명 로그온 (유형 9): 네트워크 리소스에 액세스하기 위해 다른 자격 증명을 제공할 때 발생합니다.

- 원격 대화식 로그온 (유형 10): 원격 데스크톱 연결에 사용됩니다.

- 캐시된 대화식 로그온 (유형 11): 네트워크에 연결되지 않은 상태에서 캐시된 자격 증명을 사용하여 로컬 인증이 가능합니다.

- 캐시된 원격 대화형 로그온 (유형 12):원격 연결을 위한 캐시된 대화형 로그온과 유사합니다.

- 캐시된 잠금 해제 로그온 (유형 13):캐시된 자격 증명을 사용하여 컴퓨터를 오프라인으로 잠금 해제할 때 생성됩니다.

- 캐시된 자격 증명 로그온 (유형 14):이 로그온 유형은 캐시된 자격 증명을 사용하여 네트워크 리소스에 액세스하는 애플리케이션 또는 서비스에 사용됩니다.

- 캐시된 원격 자격 증명 로그온 (유형 15):캐시된 자격 증명 로그온과 유사하지만 원격 액세스에 사용됩니다.

- 잠금 해제 (유형 21):이전에 잠금된 워크스테이션을 잠금 해제할 때 발생합니다.

이러한 로그온 유형은 감사 및 보안 분석을 위해 중요합니다사용자 활동 및 잠재적인 보안 위협을 모니터링하기 위해.

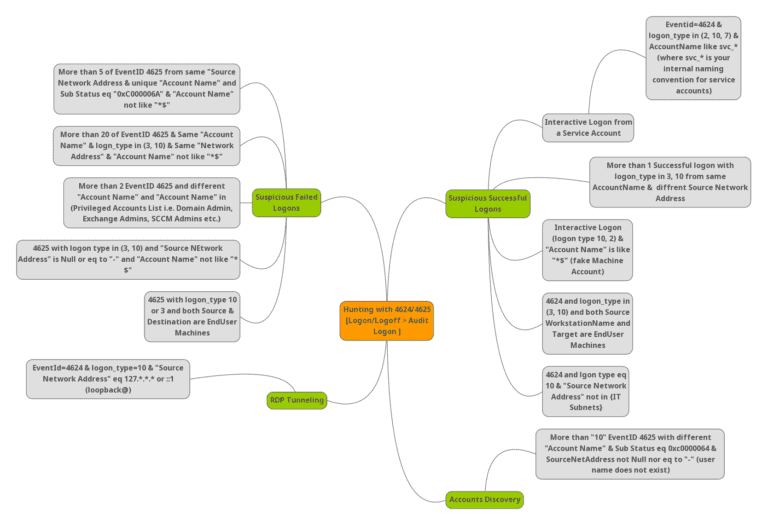

수상한 성공적인 로그온

이제 Windows 로그온 방법의 다른 유형을 설명했으므로, 악성 가해자가 로그인한 이벤트 ID 4624를 분석하기 시작할 것입니다. 아래는 몇 가지 예시입니다:

- 이벤트 ID 4624는 로그온 유형 10(원격 상호작용 로그인) 및 소스 네트워크 주소가 루프백(127.*.*.* 또는 ::1)인 경우가 대부분 RDP 터널링입니다.

- 이벤트 ID 4624 로그온 유형 10(원격 상호작용 로그인) 및 소스 네트워크가 우리 조직 서브넷에 속하지 않는 경우입니다.

- 이벤트 ID 4624, 로그온 유형(3 및 10), 소스 워크스테이션 이름 및 대상이 최종 사용자 기기인 경우입니다.

- 이벤트 ID 4624, 로그온 유형(2 및 10) 및 $로 끝나는 계정 이름(예: ItSupport$)이 있는 경우 가능한 가짜 머신 계정입니다.

- 이벤트 ID 4624는 동일한 계정 이름으로 로그온 유형 3과 10에서 여러 번 성공적으로 로그온한 경우에 다른 소스 네트워크 주소가 있는 경우 의심스러운 것으로 간주됩니다.

- 이벤트 ID 4624 및 로그온 유형(2, 10 및 7) 및 내부 서비스 계정(svc_*)과 같은 계정 이름이 있는 경우 서비스 계정에서의 대화형 로그온 가능성이 있습니다.

사이버 보안을 위한 끊임없는 노력 속에서 의심스러운 성공적인 로그온 이벤트를 모니터링하고 대응하는 감시는 무단 또는 악의적인 접근의 징후일 수 있어 중요하고 계속되는 노력으로 남아 있습니다.

PowerShell을 사용하여 이벤트 ID 4624에 대한 이벤트 로그 가져오기

Windows 운영 체제의 그래픽 사용자 인터페이스(GUI)와 마찬가지로, Windows PowerShell에서 사용 가능한 명령줄 인터페이스(CLI) 명령을 통해 정보에 액세스합니다. 이벤트 ID 4624에 관련된 이벤트 로그를 얻으려면 PowerShell은 Get-EventLog 및 Get-WinEvent와 같은 편리한 cmdlet을 제공합니다. PowerShell에서 Get-EventLog 명령을 사용하여 이벤트 ID 4624에 대한 이벤트 로그를 검색하는 방법을 보여드리겠습니다.

$currentDate = [DateTime]::Now.AddDays(-1)

Get-EventLog -LogName "Security" -After $currentDate | Where -FilterScript {$_.EventID -eq 4624}위 문법에서:

- Get-EventLog는 $currentDate 변수를 사용하여 지정된 날짜에 대한 이벤트 ID 4624 이벤트를 가져옵니다.

- 이벤트의 로그 이름을 결정하는 데 LogName 매개 변수를 사용합니다. 보안

- FilterScript 매개 변수를 사용하여 이벤트 ID 4624와 동일한 모든 이벤트 ID가 필터링됩니다.

또한 PowerShell의 Get-WinEvent 명령을 사용하여 이벤트 ID 4624에 대한 이벤트 로그를 가져옵니다:

Get-WinEvent -FilterHashtable @{LogName = 'Security'; ID = 4624}위의 Windows PowerShell 스크립트에서,

- Get-WinEvent 는 이벤트 ID 4624에 대한 이벤트 로그를 가져옵니다.

- FilterHashtable 매개 변수 및 LogName을 보안으로 사용하여 이러한 이벤트를 가져옵니다.

PowerShell의 이벤트 cmdlet을 활용하여 이벤트 ID 4624 항목을 검색하면, 계속 발전하는 사이버 보안 환경에서 잠재적인 보안 위협을 예방하고 완화하는 강력한 수단을 제공하여 성공적인 로그온 이벤트를 모니터링하고 대응할 수 있습니다.

Windows 이벤트 ID 4624는 성공적인 로그온에 대한 것입니다. 이 기사를 읽어 주셔서 감사합니다.

Windows 이벤트 ID 4624는 성공적인 로그온에 대한 것입니다. 이 기사를 마칩니다.

Windows 이벤트 ID 4624는 무엇인가요? – 성공적인 로그온 결론

요약하면, Windows 이벤트 ID 4624는 기본적인 시스템 보안 및 모니터링 기둥입니다. Windows 기반 환경에서 사용자 액세스를 추적하고 이해하는 데 필수적인 도구로, 누가 액세스를 얻었는지, 언제 발생했는지, 어디서 발생했는지에 대한 정보를 제공함으로써 로그인 이벤트에 대한 가치 있는 통찰력을 제공합니다. 이벤트 ID 4624는 사이버 보안 전문가들이 시스템 보안 체계를 강화하고 잠재적인 위협에 신속히 대응할 수 있도록 돕는 중요한 도구입니다. 이는 보안 조치의 무기 중 필수 구성 요소로, 디지털 자산의 무결성과 기밀성을 보장하면서 적극적인 위협 탐지와 예방을 가능케 합니다.

Source:

https://infrasos.com/what-is-windows-event-id-4624-successful-logon-2/