칼리 리눅스 펜 테스팅 도구(Top 25 Best Kali Linux Penetration Testing Tools) (장단점). 펜 테스팅(Penetration)은 IT 시스템의 취약성과 약점을 감지하는 편리한 방법입니다. 적절한 도구를 사용하면 펜 테스팅을 통해 중요한 응용 프로그램과 시스템의 품질과 보안을 향상시킬 수 있습니다. 따라서 응용 프로그램, 무선 시스템(Wi-Fi), 클라우드 인프라, 시스템 암호 등을 테스트할 수 있습니다.

현재 시장에는 다양한 펜 테스팅 도구가 있으며, 칼리 리눅스가 선두를 달리고 있습니다. 칼리 리눅스는 고급 보안 테스트에 이상적인 데비안 기반 리눅스 배포판입니다. 이 플랫폼에는 보안 평가에 적합한 다양한 도구와 유틸리티가 포함되어 있습니다. 칼리 리눅스는 주로 펜 테스팅, 역공학, 컴퓨터 포렌식 등을 위한 600여 개 이상의 도구를 보유하고 있으며, 오픈 소스이며 코드가 제공되어 사용 가능한 패키지를 재구성하거나 수정하려는 모든 개발자에게 제공됩니다.

25가장 좋은 Kali Linux 침투 테스트 도구부터 시작합시다. 자, 계속 읽어보세요!

25가장 좋은 Kali Linux 침투 테스트 도구

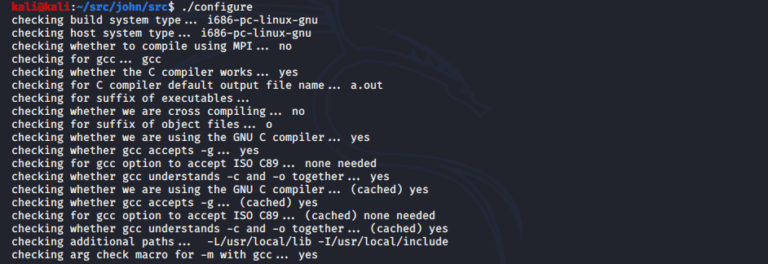

1. 존 더 리퍼

이 목록의 첫 번째상위 25개의 최고 Kali Linux 침투 테스트 도구는존 더 리퍼입니다.글쎄, 그것은 패스워드 크래커로 사용되는 풍부한 기능을 가진 침투 테스트 도구입니다. 무료이며 오픈 소스 도구로 암호를 크래커하고 전반적인 시스템 보안을 감사합니다. 기본적으로 이 도구는 여러 암호 크래싱 모드를 결합합니다. 또한 개별 침투 테스트 요구 사항에 맞게 구성할 수 있습니다.

이 도구에는 원시 비밀번호와 해시된 비밀번호가 모두 있습니다. 비밀번호를 해독하려면 John the Ripper은 해시 형식의 모든 잠재적 비밀번호를 식별합니다. 그런 다음 해시된 비밀번호를 원래 해시된 비밀번호와 일치시켜 적합한 일치를 찾습니다. 일치하는 것을 찾으면 이 도구는 원시 형식으로 해독된 비밀번호를 표시합니다.

John the Ripper의 장점

John the Ripper의 단점

- 구축하는데 상당한 시간이 소요됩니다.

- 최신 및 고급 해시 암호화 방식(SHA 256 및 SHA 512)을 해독하기 위해 수정이 필요합니다.

- 명령 줄에 대한 깊은 이해가 필요합니다.

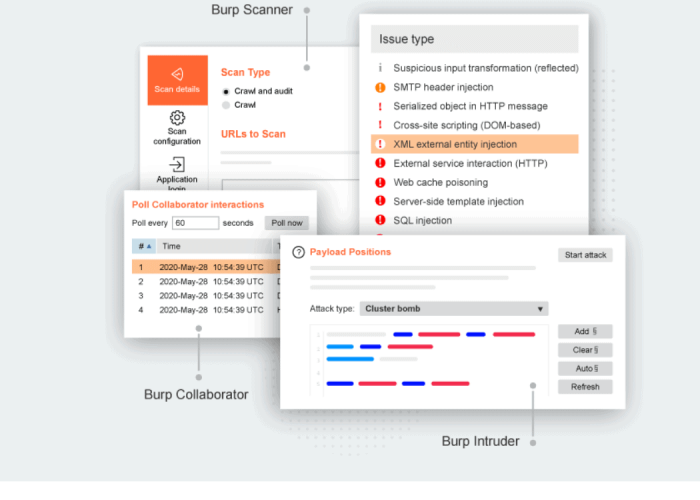

2. Burp Suite

이미지 출처: Portswigger.net

Burp Suite는 웹 애플리케이션 침투 테스트를 위한 유틸리티 세트입니다. 또한 다양한 도구가 서로 협력하여 취약점을 감지하고 악용하는 데 도움이 되는 통합 플랫폼입니다. 이러한 도구들은 매핑부터 분석 단계까지 서로 원활하게 작동합니다.

Burp은 수동 및 자동화된 테스트 프로세스를 결합하여 완벽한 제어를 제공합니다. 이 결합은 빠르고 효과적인 침투 테스트를 가능하게 합니다.

Burp Suite 도구는 고급 보안 스캔을 수행합니다. Burp Proxy 도구는 HTTP 및 HTTPs 트래픽을 가로채고, Spider는 대상 웹 애플리케이션 또는 웹사이트를 매핑합니다. Intruder 도구는 모든 보안 취약점을 찾는 데 도움이 되는 다양한 공격을 수행합니다. 또한 웹 애플리케이션의 약점을 감지하기 위해 동기화하여 작동하는 다양한 다른 도구가 있습니다.

Burp Suite에는 세 가지 계획이 있습니다:

- 무료 커뮤니티 에디션

- 프로페셔널 에디션

- 엔터프라이즈 에디션

커뮤니티 계획은 오픈 소스이며 무료이고, 프로페셔널 및 엔터프라이즈 버전은 프리미엄입니다.

Burp Suite의 장점

- 기능에 대한 이해를 돕기 위한 철저한 문서화.

- 취약점 테스팅 도구의 다양한 종류.

- 수동 및 자동 침투 테스팅을 제공합니다.

- 웹사이트와 웹 애플리케이션에 대한 빠른 공격을 수행하여 취약점을 감지합니다.

- 웹 애플리케이션을 크롤링하여 모든 페이지를 빠르게 매핑합니다.

- 직관적인 사용자 인터페이스.

버프 수트의 단점

- Windows 지원이 불량합니다.

- 프리미엄 버전은 상대적으로 비쌉니다.

또한 읽기 Azure AD 모니터링 솔루션 사용해보기

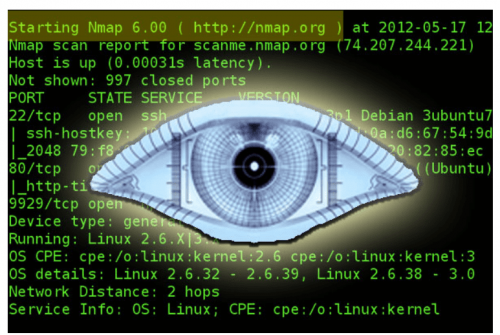

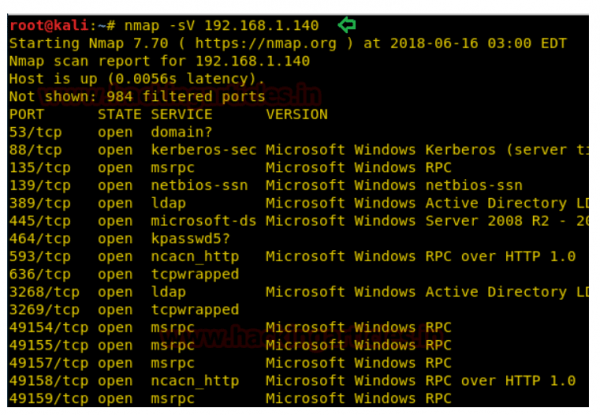

3. Nmap

이미지 출처: Knoldus.com

Nmap은 Windows, Mac OS X 및 Linux를 포함한 모든 주요 운영 체제에서 실행됩니다. 명령 줄 실행 파일뿐만 아니라 Nmap은 디버깅 도구와 결과 뷰어를 포함한 GUI 실행 파일을 가지고 있습니다. 또한 응답 분석 및 패킷 생성 도구를 가지고 있습니다.

Nmap의 장점

- A powerful tool for scanning hundreds of thousands of devices.

- 튜토리얼, 백서 및 최신 페이지를 포함하여 포괄적인 문서화.

- 전통적인 명령 줄과 GUI 버전 중에서 선택할 수 있습니다.

- 수십 가지 고급 보안 평가 기술을 지원합니다.

- 무료 다운로드 및 전체 소스 코드.

Nmap의 단점

- 가혹한 학습 곡선.

- Windows에서 기능이 제한됩니다.

- 검색이 완료하는 데 오래 걸립니다.

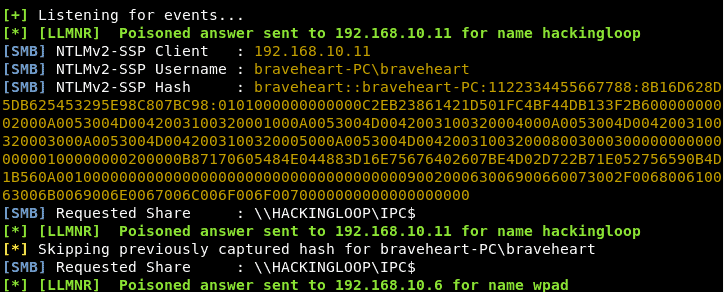

4. 리스폰더

Responder는 기업의 IT 인프라를 테스트하기 위한 내장 칼리 리눅스 도구입니다. 이 도구는 Net BIOS Name Service (NBT-NS)와 Link-Local Multicast Name Resolution (LLMNR)를 지원합니다. NBT-NS는 윈도우에서 NetBIOS 이름을 IP 주소로 변환하기 위해 사용되는 프로토콜입니다. 반면에, LLMNR은 DNS 패킷 형식 기반 프로토콜로 IPv4와 IPv6 호스트를 모두 지원하며 모든 DNS 클래스, 형식 및 유형을 지원합니다.

이 도구는 IT 인프라를 스캔하여 도용된 이름 서비스 ID가 있는지 확인하고 도용된 서비스 ID에서 자격 증명과 해시 값을 수집합니다. Responder를 사용하면 NBT-NS와 LLMNR을 사용하여 특정 NetBIOS 쿼리에 응답할 수 있습니다.

Responder의 장점

- 특정 DNS 항목으로 로컬 호스트를 확인할 수 있습니다.

- 네트워크를 선택할 때 자동 DNS 쿼리.

- 네트워크에 메시지를 보내기 위해 LLMNR/NBT-NS를 사용합니다.

- 문제의 간단한 문제 해결을 활성화합니다.

Responder의 단점

- 가혹한 학습 곡선.

- 설치하고 사용하기 어렵습니다.

또한 읽으십시오 비즈니스에 대한 사이버 공격을 방지하는 10가지 최선의 방법

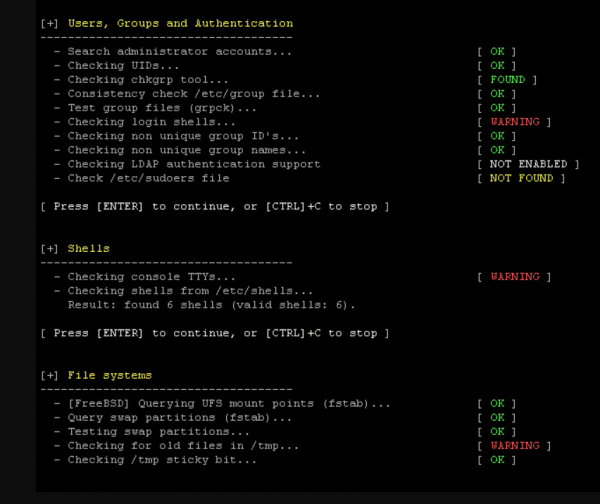

5. Lynis

Lynis는 시스템 및 보안 스캐닝에 대한 모듈식 접근 방식을 사용합니다. 아키텍처의 도구를 검색하고 광범위한 감사를 수행합니다. 이 도구는 설치하기 쉽습니다. 이상적으로는 OS 패키지 설치, 소스 설치, Github 복제 등 다양한 설치 방법이 있습니다. 그러나 Unix 배포판은 기본적으로 사전 설치된 Lynis 패키지를 제공합니다.

Lynis의 장점

Lynis의 단점

- 하루에 최대 두 번의 감사만 시스템당 가능합니다.

- 더 많은 기능을 구현하면 인터페이스가 사용하기 복잡해집니다.

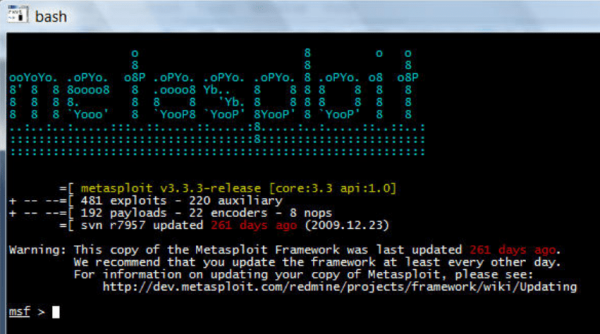

6. Metasploit

Metasploit는 다양한 기능과 기능으로 인해 가장 인기 있는 침투 테스트 도구 중 하나입니다. 이 도구는 IT 인프라에서 가능한 모든 공격 시스템을 악용하려는 윤리적 해커와 인간 펜 테스터에게 유용합니다. Metasploit에는 인프라에 대한 실제 악의적 공격을 시뮬레이션하는 데 사용할 수 있는 매우 광범위한 공격 목록이 있습니다. 또한 보안 팀에게 실제 공격을 식별하고 감지하는 방법을 교육하는 데 사용할 수 있습니다.

또한, Metasploit은 시스템에서 위협을 추적합니다. 결함을 감지하면 이를 기록하여 약점을 해결하고 적절한 해결책을 개발하는 데 사용할 수 있는 정보를 제공합니다. 이 칼리 리눅스 침투 테스트 도구는 자바, 파이썬, PHP, 시스코, 안드로이드 등 25개 이상의 플랫폼에 걸쳐 1600개 이상의 공격 기법을 포함하고 있습니다.

Metasploit의 장점

- 다양한 시스템과 데이터베이스에 걸친 취약점 테스트.

- Nmap과 같은 다른 침투 테스트 도구와 원활하게 통합됩니다.

- 매일 증가하는 광범위한 공격 데이터베이스를 활용할 수 있습니다.

- 직관적인 사용자 인터페이스 및 정보 관리.

- 많은 개발자들이 기여하는 커뮤니티 기반 도구입니다.

- 수동 프로세스의 자동화로 스캔을 완료하는 데 걸리는 시간이 줄어듭니다.

Metasploit의 단점

- 루비를 제외한 다른 언어로 작성된 페이로드를 지원하지 않습니다.

- 다른 시스템에 비해 윈도우에서 성능이 약합니다.

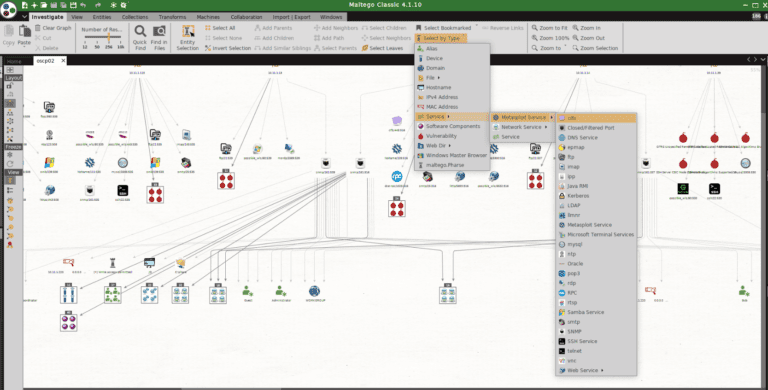

7. Maltego

이미지 출처: Github.com

Maltego의 장점

- 보안 관련 작업에 대한 모든 정보를 수집하여 시간을 절약합니다.

- 발견하기 어려운 숨겨진 정보에 접근할 수 있습니다.

- 네트워크에서 다양한 항목 간의 상호 연결을 시각적으로 보여줍니다.

- 관계를 쉽게 확인할 수 있는 직관적인 GUI입니다.

- Linux, Mac OS, Windows에서 실행됩니다.

Maltego의 단점

- 신규 사용자에게는 무섭게 느껴질 수 있습니다.

- 엔티티 가져오기가 복잡합니다.

- 사용하기 어렵게 만드는 많은 복잡한 기능이 있습니다.

또한 읽으십시오 활성 디렉토리 직속 부하 직원 적용

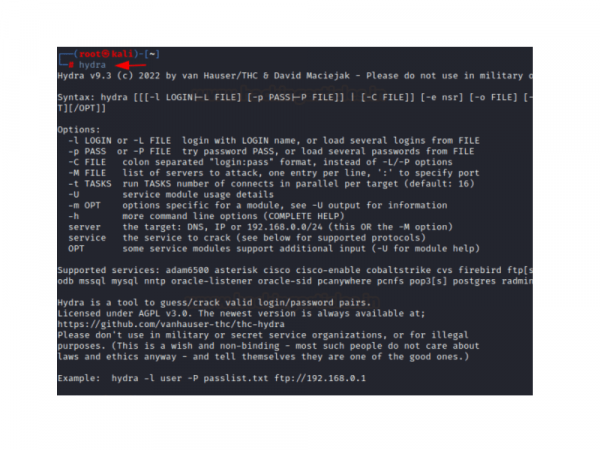

8. 히드라

하드라는 우연히 중단된 무차별 대입 공격을 재개하는 옵션을 제공합니다. 일반적으로 하드라는 공격자가 시스템을 악용할 수 있는 다양한 옵션을 제공합니다. 적절한 접근 방식으로 이 도구를 사용하여 강력하고 해킹 불가능한 시스템을 만들 수 있습니다.

하드라의 장점

- 무차별 대입 옵션이 다양합니다.

- 사용하기 쉬운 프로토콜의 다양한 종류가 있습니다.

- 웹 애플리케이션에 대한 HTTP post 폼 공격을 수행합니다.

- 드라큘라 사용자 이름과 비밀번호의 강도를 테스트하는 데 사용할 수 있습니다.

하드라의 단점

- 오픈 소스 커뮤니티 버전은 제한적인 옵션을 가지고 있습니다.

- 사용자 이름과 비밀번호 조합을 추측하는 데 많은 시간이 걸립니다.

9. Aircrack-Ng

Aircrack-Ng는 Wi-Fi 보안을 위한 침투 툴 스위트입니다. 이 도구들은 귀하의 Wi-Fi가 얼마나 안전한지 및 보안 비밀번호를 가지고 있는지 확인합니다. Aircrack-ng는 주요 네 가지 영역에 초점을 맞추고 있습니다:

이 도구는 Wi-Fi 카드 및 드라이버 기능에 대한 어떤 주입 또는 캡처 여부를 확인합니다. 특정 네트워크의 데이터 팩을 캡처하기 위한 다양한 도구가 있습니다. 또한 이 도구는 고급 해킹 기능을 갖추고 있습니다. 기본적으로 512비트, 256비트, 104비트 또는 40비트 WEP 키를 복구할 수 있는 802.11a/b/g 해킹 프로그램입니다.

Aircrack-ng 스위트에는 Wi-Fi 감사를 원활하게 수행할 수 있는 다양한 도구가 포함되어 있습니다:

이 도구 세트는 원활한 Wi-Fi 테스팅을 제공하기 위해 동기화되어 작동합니다.

에어크래킹-ng의 장점

- WEP 암호화를 해독하기 위한 가장 적합한 Kali Linux 침투 테스팅 도구

- 까다로운 학습 곡선이 없습니다.

- 명령줄을 쉽게 이해할 수 있습니다.

- Linux, UNIX, macOS용 다양한 버전을 가지고 있습니다.

Aircrack-ng의 단점

- GUI가 없습니다.

- 초기 설치 과정이 압도적입니다.

10. Impacket Scripts

25개의 최고 Kali Linux 침투 테스팅 도구 중 10위는 Impacket Scripts입니다. 침투 테스팅 도구로서 Python으로 작성된 네트워크 테스팅을 위한 Python 클래스를 포함하고 있습니다. 네트워크 프로토콜을 구축하는 데 유용하며 원격 서비스 실행을 수행하는 다양한 도구를 제공합니다. 깊은 프로토콜 계층을 사용하여 원활한 작업을 제공하는 객체 지향 API가 있습니다. 또한 Kerberos, 원격 실행, 서버 도구/MiTM 공격, SMB/MSRPC, MSSQL / TDS 등과 같은 라이브러리에는 다양한 도구가 포함되어 있습니다.

이 라이브러리를 사용하면 개발자와 보안 테스터가 네트워크 패킷을 빠르게 설계하고 디코딩할 수 있습니다. 이 경우 개발자는 프로토콜을 구현하기 위해 프레임워크를 활용합니다. 결국 Impacket Scripts는 고위치 프로토콜(SMB 및 NMB)뿐만 아니라 저위치 프로토콜(TCP, UDP, IP)도 지원합니다.

임패킷 스크립트의 장점

- 설치가 쉽다.

- 네트워크 테스팅을 보다 쉽게 만들어주는 다양한 프로토콜을 제공한다.

- 종합적인 테스팅 가이드를 제공한다.

- 네트워크 테스팅을 수행하기 위한 다양한 옵션을 테스터에게 제공한다.

임패킷 스크립트의 단점

- 윈도우에 비해 리눅스에서의 성능이 떨어진다.

- 사용하려면 파이썬 지식이 필요하다.

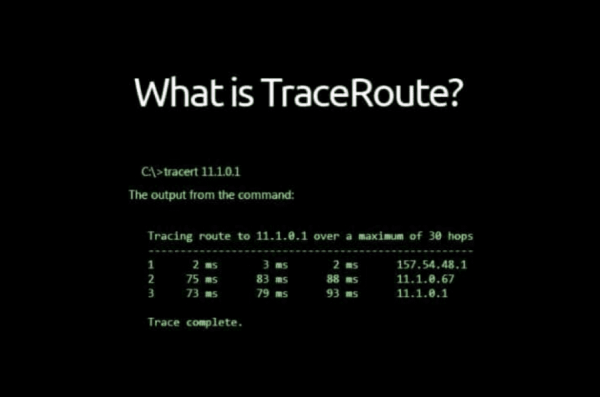

11. 트레이서트

Traceroute를 사용하면 패킷이 전달되는 IP 주소의 노드를 찾을 수 있습니다. 이 과정은 추적이라고 하며 컴퓨터 네트워크의 문제를 식별하는 데 도움이 됩니다. Traceroute는 보안 네트워크와 방화벽을 우회하기에 적합한 추가 네트워크 추적 방법을 제공합니다.

Traceroute의 장점

- 고급 네트워크 추적 기능.

- 인터넷 연결 테스트에 적합합니다.

- 각 경로에서 실패한 지점을 찾습니다.

- 네트워크 홉을 매끄럽게 매핑하고 왕복 시간 (RTT)을 제공합니다.

Traceroute의 단점

- 과거 데이터를 표시하지 않으므로 패턴을 식별하기 어렵습니다.

- 방화벽이 ICMP 요청을 차단할 때 데이터가 불완전해질 수 있습니다.

12. WPscan

WPScan의 장점

- 공개적으로 액세스 가능한 데이터베이스 덤프를 감지합니다.

- 미디어 파일 열거를 위해 적합합니다.

- robots.txt 및 readme와 같은 민감한 파일을 감지합니다.

- 테마 및 플러그인을 매핑하고 해당 취약성을 감지합니다.

- 노출된 오류 로그 파일을 확인합니다.

- 사용자 이름과 암호를 무차별 대입 공격할 수 있습니다.

WPScan의 단점

- GUI가 없습니다.

- Kali Linux 외부에서 사용하면 사용하기 어려울 수 있습니다.

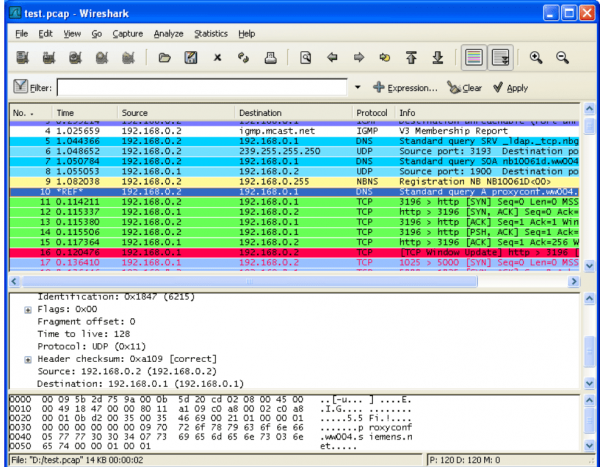

PostScript, XML, CSV 및 일반 텍스트 형식으로 내보내기패킷을 쉽게 식별할 수 있도록 색상 코딩이 있습니다.

Wireshark의 단점

암호화된 트래픽을 읽는 데 어려움이 있습니다.UI/UX 경험이 부족합니다.14. SQLmap

그것의 패킷 스니핑 및 네트워크 분석 기능은 실시간 취약성 평가를 위해 그것을 가치 있게 만듭니다. 연결 수준 정보를 조사하고 데이터 패킷을 캡처하여 그 특성을 결정합니다. 또한 이더넷, ATM, USB, 블루투스, IEEE 802.11 등으로부터 라이브 데이터를 읽습니다. 네트워크 내의 약점을 표시하기 위해 출력 정보를 활용할 수 있습니다. Wireshark의 다른 기능에는 네트워크 프로토콜 개발, 소프트웨어 개발 및 문제 해결이 포함됩니다.

Wireshark의 장점

- 세분화된 수준의 네트워크 트래픽 분석을 제공합니다.

- 강력한 TShark 명령줄 유틸리티.

- 패킷의 필터링, 정렬 및 그룹화를 가능하게 합니다.

- 깊은 패킷 검사에 적합합니다.

- PostScript, XML, CSV 및 일반 텍스트 형식으로 내보냅니다.

- 패킷을 쉽게 식별할 수 있는 색상 코딩을 가지고 있습니다.

Wireshark의 단점

- 고립된 문제 영역의 약점을 악용할 수 없습니다.

- 암호화된 트래픽을 읽는 데 어려움이 있습니다.

- 불량한 UI/UX 경험.

14. SQLmap

Python을 기반으로 하는 Sqlmap는 특히 Ubuntu에서 리눅스 시스템에서 잘 작동합니다. 웹 애플리케이션의 SQL 인젝션 취약점을 감지하기에 적합합니다. 대상 호스트에서 문제를 감지하고 암호 해싱, 세션 검색 등을 포함한 다양한 백엔드 관리 옵션을 제공합니다. Sqlmap은 SQL 인젝션 기술: 오류 기반, 시간 기반 블링, 부울 기반 블링, 밴드 외, 스택 쿼리 및 UNION 쿼리 기반을 갖추고 있습니다.

Sqlmap는 MySQL, Oracle, Microsoft SQL Server, PostgreSQL 등 모든 인기있는 SQL 데이터베이스에서 작동합니다. 또한 공격자와 방어자 모두에게 여러 가지 사용 사례를 제공합니다. 데이터베이스에 대한 시뮬레이션 공격을 수행하는 데 사용할 수 있습니다. 임의의 SQL 명령을 실행할 수 있는 SQL 쉘을 데이터베이스에 제공합니다. 또한 사전 공격을 사용하여 사용자 암호를 파괴하는 데 사용할 수 있습니다. 반면에 약한 암호와 주요 주제에 대한 서버 및 웹 애플리케이션을 테스트하고 잠재적인 주입 구멍을 설정하는 데 사용할 수 있습니다.

Sqlmap의 장점

- 암호 해시 형식의 자동 인식.

- 온라인 암호 파괴.

- 데이터베이스에 파일을 업로드하거나 다운로드할 수 있습니다.

- 데이터베이스 스키마를 자동으로 결정합니다.

- 데이터베이스 파일 덤프를 지원합니다.

Sqlmap의 단점

- 자주 거짓 긍정을 생성합니다.

- 사용자가 취약점을 수동으로 확인해야 합니다.

- GUI가 부족합니다.

또한 읽으십시오 Office 365 보고 도구 사용

15. 운명

Kismet은 네트워크 대상에 대한 더 나은 이해를 제공합니다. 또한 원활한 무선 LAN 검색을 제공합니다. 또한 이를 통해 식별할 수 있습니다. 서비스 세트 식별자(SSID), 적용된 암호화 및 무선 액세스 포인트. 제공된 정보를 활용하여 침투 테스터는 시스템 네트워크에 액세스하기 위해 기타 도구를 통합할 수 있습니다.

또한, Kismet은 네트워크 강도, 사용량 및 WAP 구성에서 추세를 평가하는 데 사용할 수 있는 내장 보고 도구를 갖추고 있습니다. 또한 Kismet을 사용하여 패킷 주입을 수행할 수 있습니다. 그것은 당신이 합법적인 패킷 트래픽을 수집하고 추가 트래픽을 삽입할 수 있도록 합니다. 또는 그것은 귀중한 데이터를 포함하는 패킷을 가로챕니다. 마지막으로 Kismet을 사용하여 WEP 암호를 해독할 수 있습니다. 신호 강도, SSID, WAP, 암호화 유형 및 연결된 장치와 같은 획득 정보를 사용하여 WEP 암호를 해독하려고 시도할 수 있습니다.

Kismet의 장점

- 무선 네트워크 식별에 이상적인 도구.

- 잘못 구성된 무선 네트워크를 식별하는 데 도움이 됩니다.

- 동시에 여러 패킷을 감지할 수 있습니다.

- 무선 주파수 모니터링을 수행합니다.

- 흔적을 남기지 않고 패킷을 캡처하므로 윤리적 해킹에 이상적입니다.

Kismet의 단점

- 완전한 침투 테스트를 위해 다른 도구가 필요합니다.

- 네트워크 검색은 시간이 많이 걸립니다.

16. Nikto

Nikto는 6700개가 넘는 위험한 프로그램과 파일 및 1200개가 넘는 서버의 오래된 버전을 확인합니다. 또한 270개가 넘는 서버의 알려진 문제를 확인합니다. 오픈 소스인 동시에 기능을 확장할 수 있는 플러그인을 가지고 있습니다. Nikto는 크로스-사이트 스크립팅(XSS) 및 SQL 인젝션과 같은 일반적인 취약점을 찾는 데 도움을 줍니다.

Nikto의 장점

- 웹 서버 구성 오류를 테스트할 수 있습니다.

- 침입 탐지 시스템(IDS)의 효과를 확립하는 데 도움을 줍니다.

- 전체 HTTP 프록시 지원을 제공합니다.

- 보고서 맞춤화를 위한 템플릿을 제공합니다.

Nikto의 단점

- 생성된 많은 거짓 긍정.

- 검증 검사에 인간 개입이 필요합니다.

- 긴 실행 시간.

또한 읽으십시오 ISO 27001 준수 검사표 – 감사 요건

17. 스킵 피시

Skip Fish는 SQL 삽입, 명령어 삽입 및 디렉토리 목록과 같은 일반적인 문제를 찾는 데 효율적입니다. 강력한 엔진 덕분에 이 도구는 다른 도구가 처리하기 어려운 보안 검사를 수행합니다. 또한 LAN/MAN 기반 네트워크에서 초당 2000개 이상의 요청을 처리할 만큼 충분히 빠릅니다.

Skip Fish는 인증이 필요한 웹사이트에도 도움이 됩니다. 먼저, 기본 수준의 인증이 필요한 사이트를 지원하는 HTTP 인증을 지원합니다. 웹 애플리케이션 수준에서 인증이 필요한 사이트의 경우 인증 쿠키를 캡처하여 Skip Fish에 제공할 수 있습니다.

Skip Fish의 장점

- Ratproxy 스타일의 논리를 사용하여 보안 문제를 찾을 수 있습니다.

- 취약점을 찾기 위해 WordPress와 Joomla와 같은 콘텐츠 관리 시스템(CMS)을 검색할 수 있습니다.

- 적은 CPU 및 메모리 사용량으로 수천 개의 요청을 처리합니다.

- 침투 테스팅에 유용한 15개 이상의 모듈을 지원합니다.

- 열거를 추적하기에 적합합니다.

- 사용하기 쉽고 매우 적응력이 뛰어납니다.

- 최첨단 보안 평가와 잘 설계된 검사를 제공합니다.

Skip Fish의 단점

- 배너 형식의 확인을 위한 已知的脆弱性 확장 데이터베이스가 없습니다.

- 모든 유형의 웹 애플리케이션에서 작동하지 않을 수 있습니다.

18. Nessus

Nessus는 포괄적인 취약성 점검과 침투 테스트 도구입니다. 컴퓨터 시스템에 스캔을 수행하고 해커가 악용할 수 있는 취약성을 발견하면 경고를 보냅니다. 이 도구는 시스템의 약점을 식별하기 위해 1200+개의 점검을 실행합니다. 취약성을 발견하면 즉시 패치하여 견고한 보안 솔루션을 만들 수 있습니다. 취약성을 점검하는 것 뿐만 아니라, Nessus는 그들을 완화시키는 편리한 방법을 제안합니다.

Nessus는 각 점검을 유효성 검증하여 사용자가 실제 취약성을 놓치지 않도록 하는 견고한 침투 테스트 도구입니다. 또한 확장할 수 있으며 사용자가 선택한 스크립팅 언어를 사용하여 시스템 특정 점검을 작성할 수 있습니다.

Nessus의 더 나은 점은 최신 라이브러리의 구성과 취약성 점검이 가장 크다는 것입니다. 이는 최적의 속도, 정확성, 및 성능을 보장합니다. 웹 애플리케이션 뿐만 아니라, 이 도구를 사용하여 클라우드 가상화 플랫폼, 데이터베이스, 운영 체제, 및 네트워크 장치를 테스트할 수 있습니다. 게다가, PCI DSS와 같은 규정 요구 사항을 만족시키도록 설계되어 있습니다.

Nessus의 장점

- 로컬과 원격에 있는 보안 취약점을 탐지합니다.

- 보안 패치와 업데이트를 자동으로 검출합니다.

- 시뮬레이션 공격을 통해 취약점을 발견합니다.

- 응용 프로그램 스캔과 구성 감사를 통해 준수要件를 충족시킵니다.

Nessus의 단점

- Metasploit과 같은 SIEM 플랫폼과의 통합이 제한적입니다.

- 대용량 테스트 시 성능이 저하됩니다.

- 무료 버전의 기능이 제한적입니다.

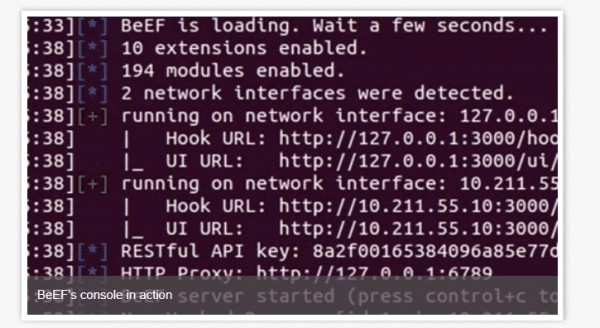

19. BeEF

브라우저 공격 프레임워크 (BeEF)는 웹 브라우저를 스캔하는 Penetration 테스트 도구입니다. 사용자가 클라이언트 측 공격 벡터를 수행하여 대상 웹 브라우저의 실제 보안 수준을 평가할 수 있습니다. 기본적으로, 네트워크 환경을 벗어나는 потенциально滥觞될 수 있는 면을 조사합니다.

BeEF는 다른 유사 도구와 달리 펜테스팅에 고유한 접근법을 갖추고 있습니다. 네트워크 인터페이스를 공격하는 것이 아니라 하나 또는 그 이상의 브라우저에 내장되어 그것을 공격의 초점으로 사용합니다. 브라우저 내에 내장되어 있을 때, 취약점을 테스트하고, 공격 모듈을 실행하고, 페이로드를 주입할 수 있습니다.

BeEF의 장점

- 효율적인 강력하고 직관적인 API를 제공합니다.

- 다양한 명령행 옵션을 지원하여 호환성과 설정 가능성을 향상시킵니다.

- 설치와 사용이 쉽습니다.

- Metasploit와 매끄럽게 통합됩니다.

- 인트라넷 서비스를 공격하는 데理想的합니다.

BeEF의 단점

- 전문적인 펜테스팅 지식이 필요합니다.

- 공격 프레임워크가 작동하려면 각 브라우저에서 Javascript를 활성화해야 합니다.

또한 읽어보세요 Office 365 암호 보고서 배포

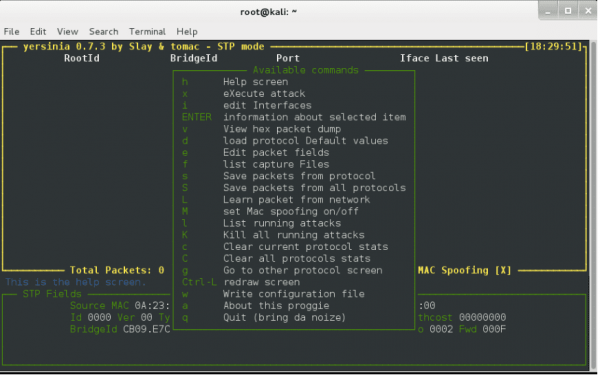

20. Yersinia

Yersinia는 네트워크 프로토콜의 취약점을 탐욕적으로 활용하는 오픈 소스 파enetration 테스트 도구입니다. 이 도구는 다양한 프로토콜에 대해 여러가지 유형의 공격을 수행할 수 있습니다. C로 작성된 Yersinia는 패킷 구축과 주입을 수행하기 위해 ncurses, libnet, libpcap 라이브러리를 사용합니다. 그의 주요 프로토콜에는 VLAN Trunking Protocol (VTP), Dynamic Trunking Protocol (DTP), IEEE 802.1X, Dynamic Host Configuration Protocol (DHCP), Spanning Tree Protocol (STP) 등이 포함됩니다.

Yersinia에는 세 가지 주요 모델이 있습니다. ncurses, 네트워크 클라이언트, 명령 줄입니다. 이 세 가지 모델 중 어느 것을 사용하여든지, 공격자가 발견하기 전에 네트워크의 취약점을 공격할 수 있습니다.

Yersinia의 장점

- 친절한 셸 스크립트 통합이 가능합니다.

- Yersinia를 다양한 네트워크 세그먼트에 설정하여 네트워크 점검을 쉽게 할 수 있습니다.

- Ncurses GUI는 강력하고 시각적입니다.

- 설정 파일에서 기본 설정을 사용자 정의할 수 있습니다.

Yersinia의 단점

- Windows에서는 불편하게 작동하지 않습니다.

- 문서가 제한적입니다.

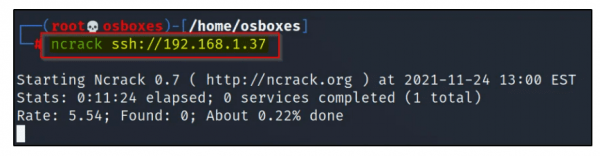

21. Ncrack

Ncrack는 Kali Linux 네트워크 침투 테스트 도구로, 회사들이 호스트와 같은 장치의 보안 지표를 점검하는 데 도움을 주기 위해 설계되었습니다. 완전한 네트워크 문제 해결을 가능하게 하는 다양한 기능을 가지고 있습니다. 이 도구는 IMAP, POP3, HTTP, SSH, FTP, RDP를 포함한 여러 가지 프로토콜을 지원합니다. Ncrack를 사용하여 암호와 SSH 암호 파괴에 대한 브루트 포싱 공격을 수행할 수 있습니다. Kali Linux에서 사용할 수 있을 뿐만 아니라, Windows와 Mac OS X 설치 프로그램도 제공합니다.

Ncrack은 Nmap과 유사한 모듈러 디자인方法和 명령 줄 문법을 가지고 있으며, 동적 네트워크 피드백에 적합한 적응형 엔진을 갖추고 있습니다. 아키텍처 디자인을 통해 빠르고 대규모의 네트워크 감사를 수행할 수 있습니다.

Ncrack의 장점

- Ncrack과 Nmap 사이의 완벽한 호환성.

- 변화하는 네트워크 피드백에 적응.

- 중지된 공격을 재개할 수 있습니다.

- 동시에 많은 호스트를 감사할 수 있습니다.

Ncrack의 단점

- 느린 암호破解 프로세스.

- 峻峭한 학습曲線.

- 그래픽 인터페이스 없음.

22. King Phisher

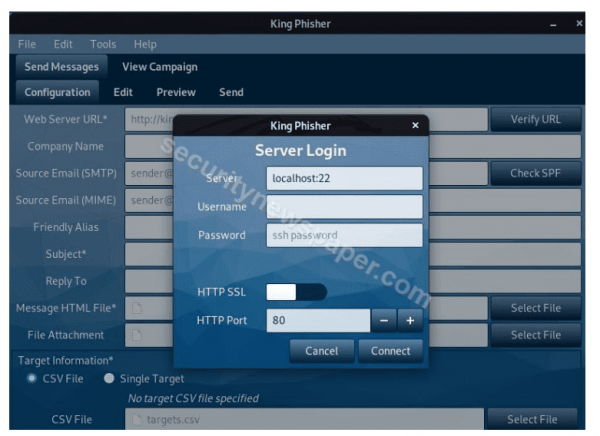

이미지 소스: Securitynewspaper.com

King Phisher는 Kali Linux 침투 테스트 도구로 사회공학 공격을 위한 것입니다. 실세계의 피싱 공격을 시뮬레이션하는 쉬운 도구로, 팀 내에서 보안 약점을 탐지할 수 있습니다. 직원의 인식과 교육을 위한理想的な 도구입니다.

King Phisher를 사용하면, 사용자에게 악의적인 링크가 포함된 이미지를 보내고 사용자 자격 증명을 훔칠 수 있습니다. 이를 통해 팀과 비즈니스 시스템 내의 약점을 식별할 수 있습니다. 그 후, 해당 문제를 해결하기 위한 사용자 정의 교육 캠페인을 생성할 수 있습니다. 또한, 취약한 비즈니스 시스템을 패치하여 마이러스 공격과 트로이안을 방지할 수 있습니다.

King Phisher를 제삼자 클라이언트에 사용하려면, 목표 조직으로부터 명시적 법적 허가를 받아야 합니다. 이는 해커가 악의적인 이익을 위해 그것을滥觞시키는 것을 방지합니다.

King Phisher의 장점

- 이메일 캠페인 상태에 대한 SMS 알림을 제공합니다.

- Jinja2 엔진으로 강력한 시스템을 가지고 있습니다

- 캠페인 결과에 대한 자세한 그래프를 제공합니다.

- 강력한 웹 클론 기능을 갖추고 있습니다.

- 易于修改的Python语言构建而成.

- 다양한 사이퍼 골에 있어高度的灵活性.

- 윤리적 사이퍼링을 제한하는 사용 정책.

King Phisher의 단점

- 큰 메모리 요구 사항.

- 상대적으로 느리고 시간 소비적입니다.

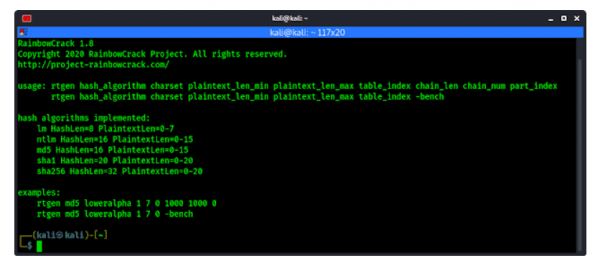

23. RainbowCrack

RainbowCrack은 해쉬 값을 통해 패스워드를 해킹하는 시스템 침해 테스트 도구로, 레인보우 테이블을 사용합니다. 기본적으로, 레인보우 테이블은 사전 계산된 패스워드 해시의 역 테이블입니다. 이러한 테이블은 데이터베이스에서 패스워드를 해킹하는 데 도움이 됩니다. 이들은 컴퓨터 시스템에 무단 액세스를 통한 패스워드 해킹을 빠르게 가능하게 합니다.

RainbowCrack은 패스워드를 쉽게 해킹하기 위한 레인보우 테이블을 생성합니다. 일반적인 해킹 도구와 달리, RainbowCrack은 대형의 테이블 데이터베이스를 사용하여 해킹을 더욱 쉽게 만듭니다. 레인보우 테이블 외에도, 조회, 정렬, 그리고 변환 기능을 가지고 있어 시스템 침해 테스트를 더욱 쉽게 합니다.

RainbowCrack의 장점

- GUI와 명령行使 인터페이스 둘 다 지원합니다.

- 거의 모든 운영 체제에서 실행할 수 있습니다.

- AMD와 NVIDIA GPU를 지원하는 다중 GPU 가속기를 갖추고 있습니다.

- 어떤 해시 로그라리틀과 노말 형식 파일의 레인보우 테이블도 지원합니다.

- 전통적인 암호 분해 방식보다 빠름.

RainbowCrack의 단점

- 해시가 테이블에 없으면 암호를 분해하지 않음.

- 큰 RAM과 저장 공간을 필요로 함.

24. 사회적 기술 도구킷 (SET)

사회적 기술 도구킷 (SET)는 협신 훔치기 시뮬레이션을 위한理想的개방형 침투 도구입니다. 스태프에게 사회적 기술 공격을 수행하여 그들이 조직의 보안 정책을 완전히 준수하고 있는지 확인합니다. 조직 내 인간의 인식 수준을 점검하기 위한 여러 가지 고객화된 공격 벡터를 가지고 있습니다. 이메일, 전화, 또는 SMS를 통해 공격을 수행할 수 있습니다.

SET을 사용하면 인스타그램, 페이스북, 구글 등의 웹사이트에 대한 사이퍼 페이지를 생성할 수 있습니다. 이 도구는 대상자에게 보낼 링크를 생성합니다. 대상자가 링크를 열고 로그인 정보를 입력하면 SET이 해당 정보를 수집합니다. 또한, 사이퍼를 위해 웹사이트를 복제하여 누적한 것을 피해자에게 배포하여 웹 공격을 발동시킬 수 있습니다. 다른 모듈에는 대량 이메일 공격과_PAYLOAD 및 리스너가 포함됩니다.

SET의 장점

- Metasploit 프레임워크와의 seam less 통합.

- 시스템의 실제 취약점을 발견하는 데 도움이 됩니다.

- GUI 및 콘솔 버전이 있습니다.

- 대상의 특성에 따라 공격을 더욱 세밀하게 조정할 수 있는 유연성을 제공합니다.

SET의 단점

- 원하는 결과를 얻기 위해 운영하려면 높은 사회적 기술 능력이 필요합니다.

- BeEF과 같은 유사 도구에 비해 공격 벡터가 제한적입니다.

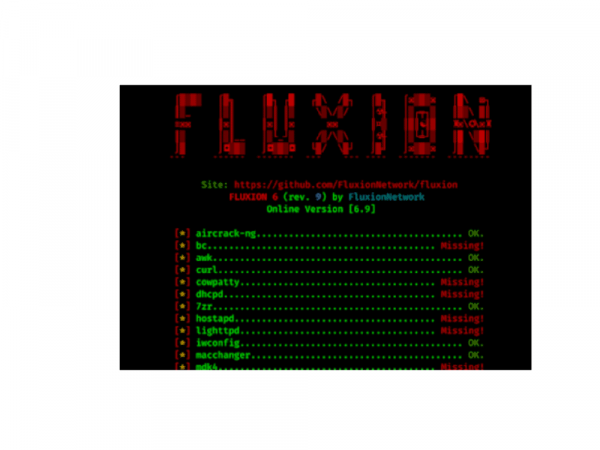

25. Fluxion

이 목록에서 Kali Linux Penetration Testing Tools의 Top 25 중 마지막으로 Fluxion를 소개합니다. 이 도구는 무선 보안 감사를 위한 마지막 파enetration 테스트 도구입니다. Fluxion은 사회적 기술과 Evil Twin 해킹을 결합하여 무선 시스템에 접근하고 전반적인 보안 수준을 향상시킵니다. 대상 네트워크의 WPA/WPA2 키를 MITM 공격을 시뮬레이션하여 복구하려고 시도합니다.

Fluxion은 2 种類의 공격을 수행합니다:

- 캡티브 포털.

- 핸드셰이크 스noop.

캡티브 포털 공격은 목표로 하는 액세스 포인트의 WPA/WPA2 암호를 수집하기 위해 가짜 네트워크를 생성하는 것을 포함합니다. 이 공격은 유사한 SID를 가진 네트워크를 생성하고 목표로 하는 액세스 포인트에서 모든 사용자를 분리합니다. 피싱 공격을 사용하여 도구는 사용자들을 속여 목표로 하는 액세스 포인트의 암호를 제공하도록 합니다.

핸드셰이크 스누퍼 공격은 4-way 핸드셰이크에서 WPA/WPA2 인증 해시를 사용하는 것을 포함합니다. 4-way 핸드셰이크는 WLAN의 안전한 인증을 제공하기 위해 IEEE-802.11i에 의해 설정된 네트워크 인증 프로토콜입니다. 이 공격을 통해 Fluxion은 타겟 액세스 포인트에 연결된 사용자들을 분리하기 위해 디인증 도구를 사용합니다. 사용자들이 다시 연결을 시도하면 도구는 해시를 획득합니다.

Fluxion의 장점

- 액세스 획득을 위해 무차별 대입을 필요로하지 않습니다.

- 폭넓은 침투 테스트 지식이 필요하지 않습니다.

- 사용하기 쉽습니다.

- 낮은 RAM 요구 사항입니다.

Fluxion의 Drawbacks

- 감지될 수 있음.

- 사용자의 상호작용이 있어야 하나, 보장되지 않음.

25 Best Kali Linux Penetration Testing Tools (Pros and Cons)를 읽어주셔서 감사합니다. 마치겠습니다.

Top 25 Best Kali Linux Penetration Testing Tools (Pros and Cons) 결론

최고의 Penetration testing 도구를 가지고 있다면 시스템의弱点와 취약점을 찾을 수 있습니다. 테스트에서 얻은 정보를 사용하여 시스템을 공격에 대비하여 패치하거나 업데이트할 수 있습니다. 위의 각 Penetration testing 도구는 Kali Linux에 사전 설치되어 있으며, 다양한 기능을 제공합니다. 보안 필요와 전문성에 따라 가장 적절한 도구를 선택할 수 있습니다.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/