오늘날, 네트워크를 안전하게 유지하기 위해서는 견고하고 고급 보안 도구가 필요합니다. 그 중 하나가 SIEM 도구입니다. 주로 네트워크의 하드웨어에 대한 실시간 분석을 제공하고 밀착 관찰을 유지하며 의심스러운 활동이 있을 때마다 알림을 제공합니다.

그 인기를 고려하여, 사이버 공격을 모니터링하는 데 사용할 수 있는 최고의 열 개의 SIEM 도구를 나열했습니다. 따라서, 더 이상 말을 늘리지 않고 바로 시작해 보겠습니다.

사이버 공격 모니터링을 위한 최고의 SIEM 도구 10개로 시작합시다.

SIEM이란?

이미지 출처: wallarm.com

이 시스템은 완벽하지 않지만, 조직의 정의된 사이버 보안 정책의 중요한 지표입니다. 또한, 그 우수한 로그 관리 기능은 네트워크 투명성의 핵심 허브로 만들어졌습니다.

사용하는 경험이 있는 분들이 아니라면 보안 프로그램들은 일반적으로 Mikro 수준에서 동작한다고 합니다. 또한, 취약점들을 더 얕은 것들에 주목하고 있지만 cybersecurity 攻撃의 넓은 사면을 oversee 하지 못한다. 인trusion Detection System (IDS)가 mere ‘패킷 및 IP 주소 모니터링’을 넘어 시스템 이력과 조정 정보를 기록할 수 있다고 하더라도, 이러한 정보들은 시스템의 세션과 구성 변경 사항을 보여주고 있다. 그러나 SIEM의 도움이 있으면 실시간모니터링과이벤트 로그분석을 통해 어떤 보안 사고를 완전히 이해할 수 있습니다.

SIEM의 중요성

은 어떻게 되었나, SIEM이 현대 조직의 중요한 요소가 되었다는 사실을 고려하면 더욱 明显하다. 모든 사용자 또는 감시자가 네트워크 로그 数据分析에서 가상적인 흔적을 残す데, 이 시스템은 이러한 로그 数据分析을 통해 과거의 攻撃과 이벤트에 대한 见解을 생성합니다. 따라서 시스템이 攻撃의 発生을 감지하는 데 도움이 되며, 어떻게 발생하고 왜 발생하는지 이해하는 데 도움이 됩니다.

또한 기관들이 점점 더 복잡한 IT 인프라로 업그레이드 및 업스케일링하면서 이 도구는 더욱 중요해집니다. 일반적인 믿음과는 달리 방화벽과 바이러스 백신은 네트워크를 완전히 보호할 수 없습니다. 이러한 보안 조치가 존재하더라도 제로 데이 공격이 시스템을 뚫을 수 있습니다.

SIEM을 사용하면 다양한 산업사이버관리 규정에 준수할 수 있습니다. 이 최고의 시스템은 적절한 규정 요건과 로그에 대한 투명성을 제공합니다. 이런 식으로 명확한 인사이트와 개선 사항을 생성할 수 있습니다.

또한 읽으십시오 ISO 27001 준수 체크리스트 – 감사 요건

사이버 공격 모니터링을 위한 최고의 10개 SIEM 도구

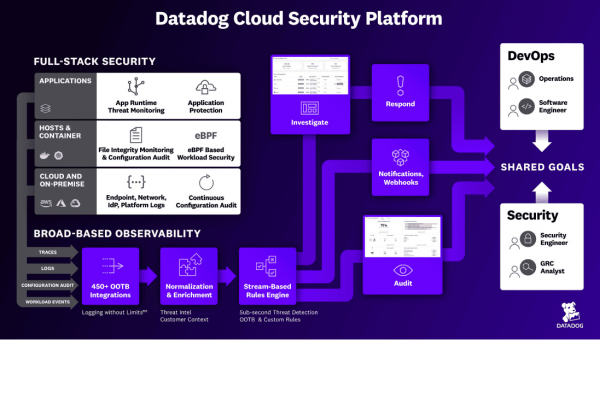

1. Datadog 보안 모니터링

사이버 공격 모니터링을 위한 최고의 10개 SIEM 도구 목록 중 첫 번째는 Datadog 보안 모니터링입니다. 물론 이 플랫폼은 실시간으로 로그 데이터를 모니터링하고 올바른 이유를 고려합니다. 그런 다음 자동으로 모든 이벤트를 식별합니다. 취약점 또는 의심스러운 활동을 확인하고 IT 전문가에게 보고하는 것을 포함합니다. 이 도구는 에이전트를 통해 로컬 정보를 수집하고 모든 기록을 서버에 업로드합니다. 그런 다음 모든 수신 알림을 분석하고 파일로 쌓아둡니다.

Datadog 보안 모니터링의 기능

이 SIEM이 제공하는 주요 기능은 다음과 같습니다:

- 실시간 모니터링을 통한 즉각적인 감지.

- 로그, 추적, 메트릭 등에 대한 액세스 허용.

- 보안을 맞춤화할 수 있는 다양한 통합 제공.

- 빠르고 독특한 설정.

Datadog 보안 모니터링의 장점

- 실시간 위협 감지 제공.

- 500개 이상의 통합을 통한 완전한 보안 가시성 제공.

- 14일 무료 평가판 제공.

- 빠르고 쉬운 설정으로 즉시 작동합니다.

Datadog 보안 모니터링의 단점

- 다양한 기능으로 인해 과정이 압도적입니다.

또한 읽으십시오 SOC 2 준수 검사리스트 – 감사 요구 사항 설명

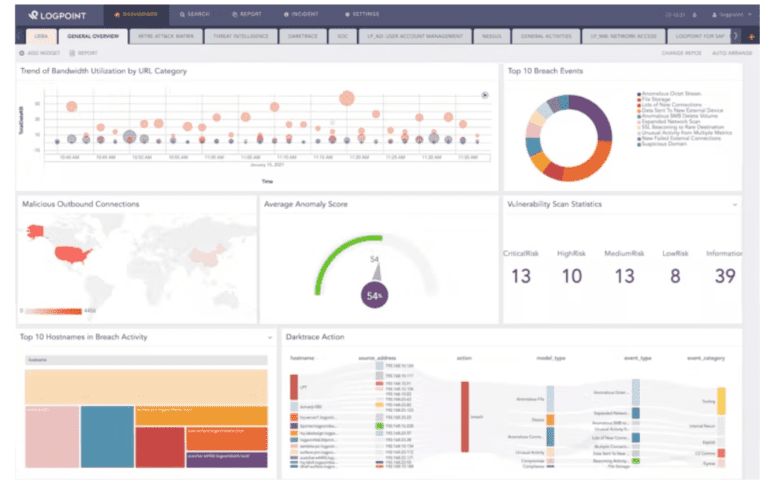

2. LogPoint

LogPoint의 특징

LogPoint의 주요 기능은 다음과 같습니다.

- UEBA를 사용하여 활동 기초 설정.

- 위협 제공 지능 피드.

- 효율적인 처리.

- 계정 인수 감지.

LogPoint의 장점

- 다른 도구와의 오케스트레이션 제공.

- GDPR 준수 보고.

- 위협 감지 규칙 구성.

- 내부자 위협 감지 기능 제공.

LogPoint의 단점

- 무료 평가판을 제공하지 않습니다.

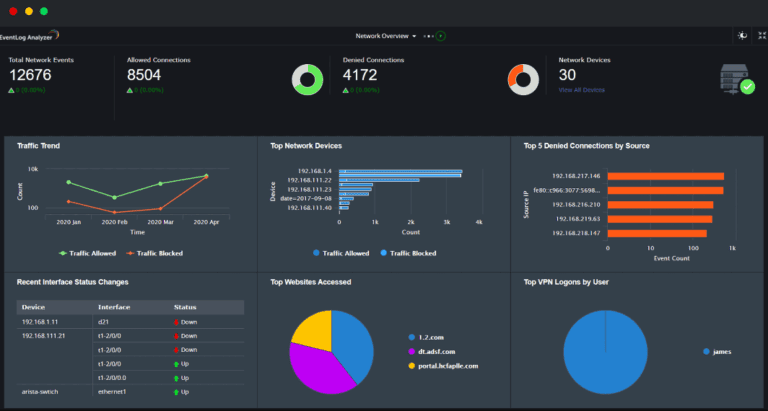

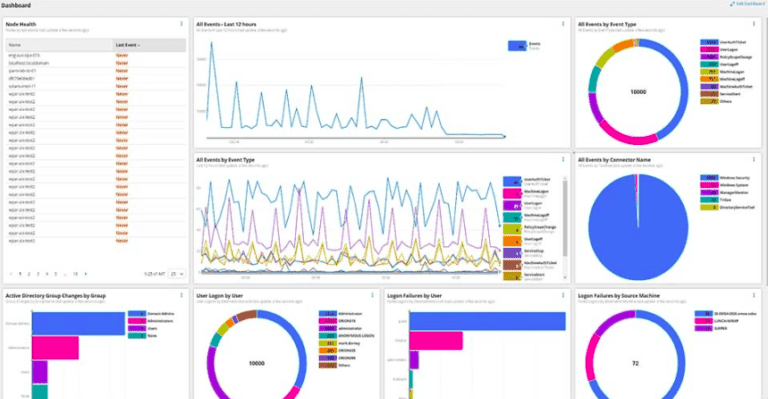

3. ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer SIEM 도구는 로그를 관리하고 보안 및 성능 정보를 추출합니다. Windows 이벤트 로그 및 Syslog 메시지를 수집하고 파일로 구성합니다. 그런 다음 적절한 위치와 의미 있는 디렉토리에 파일을 회전하여 쉽게 액세스할 수 있습니다. 또한 파일이 변조되는 것을 방지합니다.

ManageEngine EventLog Analyzer의 기능

제공하는 핵심 기능은 다음과 같습니다.

- 실시간 침입 감지

- 경보 메커니즘.

- 로그 분석

- 윈도우즈 이벤트 로그 그리고 시스타 메시지.

ManageEngine EventLog Analyzer의 장점

- 리눅스와 윈도우 모두에서 사용 가능한 다중 플랫폼입니다.

- 무료 테스트 버전을 제공합니다.

- HIPAA, FISMA, PCI 등 모든 중요한 표준에 대한 무료 정부 감사를 지원합니다.

- 거짓 긍정을 완화하고 네트워크의 특정 이벤트나 영역에 대한 우선 순위를 지정하는 과정을 간소화하는 지능형 알림 기능을 제공합니다.

ManageEngine EventLog Analyzer의 단점

- 기능이 풍부한 제품이기 때문에 신규 사용자들은 이를 사용하고 배우는 데 어려움을 겪고 많은 시간을 투자합니다.

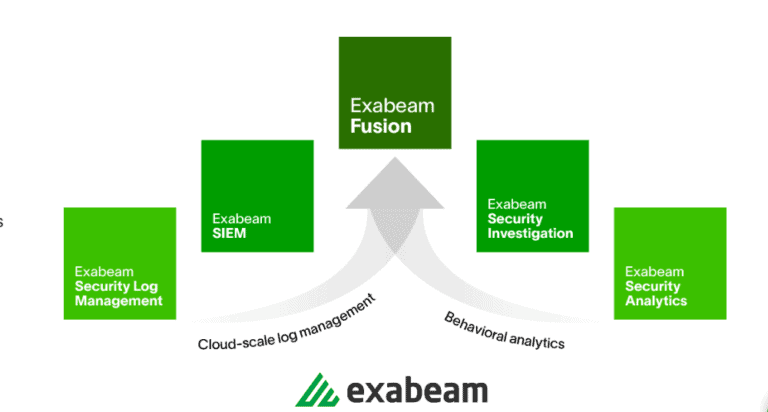

4. Exabeam Fusion

이베럼 퓨전의 기능

이베럼 퓨전은 다음과 같은 기능을 제공합니다:

- UEBA를 통한 기준선 적응 가능.

- 감지 및 대응을 위한 SOAR 구성.

이베럼 퓨전의 장점

- 무제한 데이터 아키텍처

- 자동화 기능

- 고급 분석

이베럼 퓨전의 단점

- 무료 평가판이나 가격 목록을 제공하지 않습니다.

5. 솔라윈즈 보안 이벤트 관리자

솔라윈즈 보안 이벤트 매니저 소프트웨어는 보안 자산을 개선하는 데 도움이 됩니다. 이 도구는 가벼우면서도 사용하기 쉽고 저렴한 보안 정보 및 이벤트 관리 솔루션을 사용하여 규정 준수를 입증합니다. 실시간 사고 대응의 상세한 사항으로 인해 네트워크 인프라를 미래의 위협으로부터 보호하려는 자들에게 적합합니다.

솔라윈즈 보안 이벤트 매니저의 기능

- 중앙 집중식 로그 수집 및 정규화.

- 간편하고 저렴한 라이선싱.

- 자동화된 위협 감지 및 대응.

- 내장된 파일 무결성 모니터링.

- 통합 규정 준수 보고 도구.

- 직관적인 대시보드 및 사용자 인터페이스.

솔라윈즈 보안 이벤트 매니저의 장점

- 30일 무료 평가판 제공.

- 기업을 대상으로 하며 다양한 통합을 제공합니다.

- 간단한 로그 필터링 프로세스를 제공합니다.

- 네트워크에서 이상한 행동을 찾는 데 도움이 되는 역사적 분석 도구입니다.

- 수십 가지 템플릿 제공

솔라윈즈 보안 이벤트 매니저의 단점

- 이것은 전문가들만이 사용하는 진보된 제품입니다. 초보자들에게는 배우는 데 시간이 조금 걸립니다.

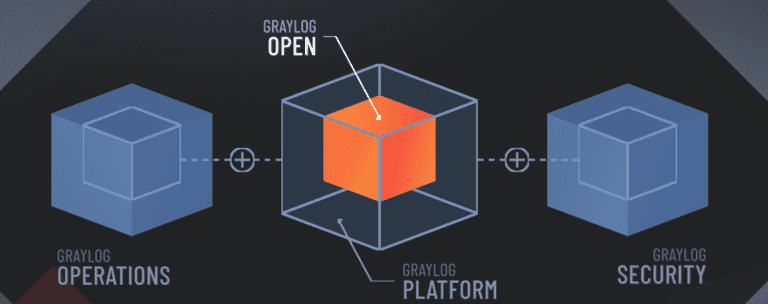

6. Graylog

Graylog는 OS에서 추출된 로그 메시지를 선택하는 데이터 수집기와 같은 패키지를 포함하는 로그 관리 시스템입니다. 또한 패키지와 통합된 다른 애플리케이션의 로그 데이터도 획득합니다.

Graylog의 특징

이 도구의 기본적인 특징은 다음과 같습니다:

- 시스템 로그 및 Windows 이벤트.

- 통합기.

- 데이터 수집기.

- 애플리케이션 통합.

Graylog의 장점

- SIEM 기능 적용.

- 보고서 형식.

- 오케스트레이션 제공.

- 임시 쿼리 도구.

Graylog의 단점

- Windows에서 설치하기 어렵다.

또한 읽으십시오 사이버 보안에서 최고의 15가지 취약점 스캐너 도구

7. ManageEngine Log360

OSSEC은 SIM 시스템에서 수행되는 서비스를 교환 가능하게 만드는 최고의 호스트 기반 침입 방지 시스템(HIDS) 중 하나입니다. 이 도구는 주로 침입의 증거를 찾기 위해 로그 파일에서 사용 가능한 정보에 초점을 맞춥니다. 로그 파일을 통해 읽는 것 외에도, 파일 체크섬을 모니터링하여 변조를 감지합니다.

OSSEC의 특징

OSSEC의 특징은 다음과 같습니다:

- 로그 파일 관리.

- 무료로 사용 가능.

- 지원 패키지 옵션.

OSSEC의 장점

- SIEM 및 HIDS로 모두 작동합니다.

- 사용자 정의 가능하고 매우 시각적인 인터페이스.

- OSSEC의 단점

오픈 소스 버전은 유료 지원을 제공하지 않습니다.

- 추가 분석을 위한 보조 도구가 필요합니다.

9. AlienVault 통합 보안 관리

OSSEC는 SIM 시스템의 수행 서비스를 교환 가능하게 만드는 최고의 호스트 기반 침입 방지 시스템(HIDS) 중 하나입니다. 이 도구는 주로 침입 증거를 찾기 위해 로그 파일에서 사용 가능한 정보에 초점을 맞춥니다. 로그 파일을 읽어 들이는 것 외에도 파일 체크섬을 모니터링하여 변조를 감지합니다.

OSSEC의 특징

OSSEC의 특징은 다음과 같습니다:

- 로그 파일 관리.

- 무료로 사용 가능.

- 지원 패키지 옵션.

OSSEC의 장점

- Linux, Windows, Mac, Unix 등 다양한 운영 체제를 지원합니다.

- 커뮤니티가 제작한 템플릿을 사용하여 즉시 시작할 수 있습니다.

- SIEM 및 HIDS 역할을 모두 수행합니다.

- 맞춤형이고 고도로 시각적인 인터페이스를 제공합니다.

OSSEC의 단점

- 오픈 소스 버전은 유료 지원을 제공하지 않습니다.

- 추가 분석을 위해 보조 도구가 필요합니다.

9. AlienVault 통합 보안 관리

다음 목록에서 최고의 10가지 SIEM 도구 중 사이버 공격 모니터링을 위한 것은 알리엔볼트 언이티드 시큐리티 매니지먼트입니다. 가장 경쟁력 있는 가격의 SIEM 소프트웨어 중 하나입니다. 그러나 매우 매력적인 제안을 함께 제공합니다. 이 기존 SIEM 솔루션에는 내장된 침입 감지, 행동 모니터링 및 취약성 평가가 있습니다. 대부분 확장 가능한 플랫폼에서 기대하는 온보드 분석이 있습니다.

알리엔볼트의 특징

알리엔볼트 소프트웨어의 기능은 다음과 같습니다.

- 행동 모니터링.

- 침입 감지.

알리엔볼트의 장점

- 인공지능을 통해 위협을 쉽게 추적할 수 있습니다.

- 사용자 파워 포털을 통해 고객이 위협 데이터를 공유하고 시스템을 개선할 수 있습니다.

- 이 도구는 로그 파일을 검사할 뿐만 아니라 검사된 장치와 애플리케이션을 기반으로 취약성 평가 보고서를 제공합니다.

알리엔볼트의 단점

- 더 긴 평가판 기간을 제공하지 않습니다.

- 충분한 통합 옵션이 없습니다.

- 로그를 검색하고 읽는 것이 더 어려워집니다.

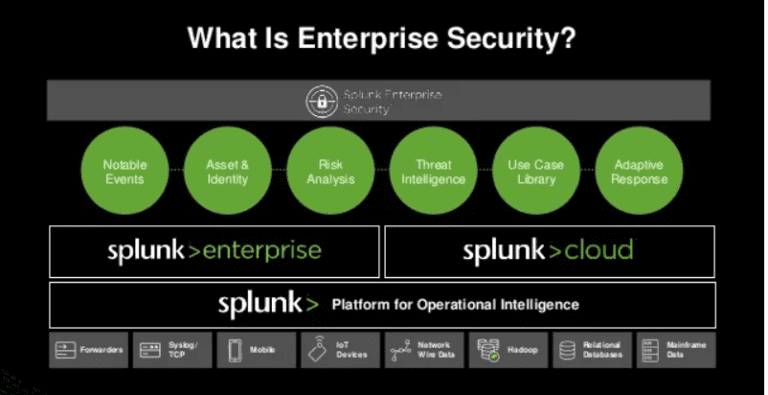

10. Splunk Enterprise Security

스플러크는 세계에서 인기 있는 SIEM 소프트웨어 중 하나입니다. 이 시스템에 분석 기능이 통합되어 있습니다. 또한 시스템이 잠재적인 취약점을 찾아내면서 실시간으로 네트워크와 기계를 모니터링합니다. 또한 웹상에서 비정상적인 행동을 지적합니다.

스플러크의 기능

이 소프트웨어의 기능은 다음과 같습니다:

- 자산 수사자.

- 실시간 네트워크 모니터링.

- 과거 데이터 분석.

스플러크의 장점

- 이벤트를 쉽게 우선 순위를 지정할 수 있습니다.

- Linux와 Windows 모두에서 사용할 수 있습니다.

- 행동 분석을 사용하여 위협을 감지합니다.

- 기업 중심적입니다.

- 고품질의 시각 효과와 쉬운 맞춤화 옵션으로 훌륭한 사용자 인터페이스입니다.

스플러크의 단점

- 대기업에게만 적합합니다.

- 가격 정보가 투명하지 않습니다. 견적을 기다려야 합니다.

- 검색 처리 언어(SPL)를 사용하여 학습 곡선과 쿼리를 가파릅니다.

사이버 공격 모니터링을 위한 최고의 10가지 SIEM 도구(장단점)를 읽어 주셔서 감사합니다. 결론을 맺겠습니다.

또한 읽어보십시오 최고의 10가지 위협 인�telligence 도구 플랫폼(장단점)

사이버 공격 모니터링을 위한 최고의 10가지 SIEM 도구(장단점) 결론

Source:

https://infrasos.com/top-10-best-siem-tools-for-cyber-attack-monitoring/