서버를 보호하려면 정기적으로 구성된 방화벽과 보안 시스템 업데이트가 필요하지만 누군가 들어오는지 자주 확인하는 것도 중요합니다. 이는 서버가 정상 작동을 방해하는 프로그램으로부터 자유로워짐을 보장하는 데 도움이 될 것입니다.

이 문서에서 제시된 도구들은 이러한 보안 검사를 위해 만들어졌으며, 바이러스, 악성 코드, 루트킷 및 악의적인 행동을 식별할 수 있습니다. 이러한 도구를 사용하여 정기적으로 시스템 스캔을 수행하고, 예를 들어 매일 밤에 이메일 주소로 보고서를 전송할 수 있습니다.

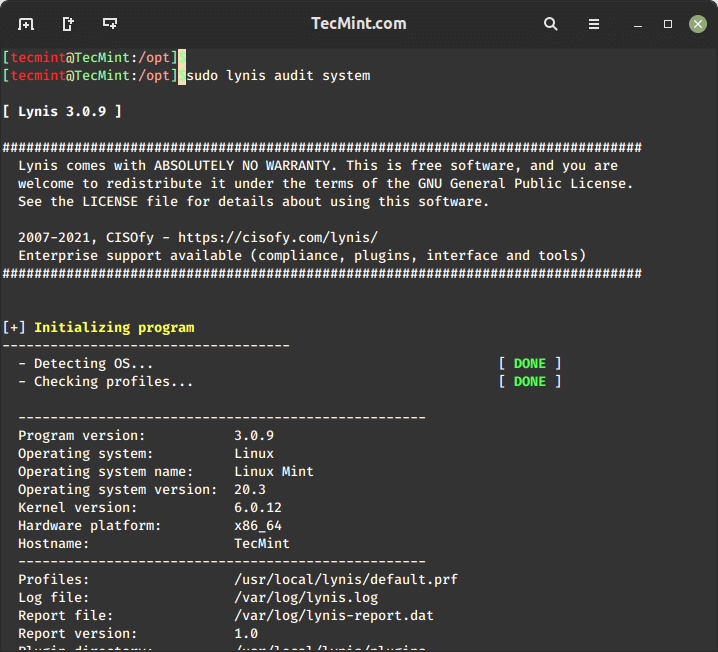

1. Lynis – 보안 감사 및 루트킷 스캐너

Lynis는 유닉스/리눅스와 유사한 운영 체제용으로 무료이며 오픈 소스인 강력하고 인기 있는 보안 감사 및 스캔 도구입니다. 이는 시스템을 보안 정보와 문제, 파일 무결성, 구성 오류, 방화벽 감사, 설치된 소프트웨어, 파일/디렉터리 권한 등을 스캔하고 많은 기능을 제공합니다.

중요한 것은 시스템 강화를 자동으로 수행하지 않지만, 단순히 서버를 강화하는 데 도움이 되는 제안을 제공합니다.

우리는 다음 명령을 사용하여 소스에서 Lynis의 최신 버전(즉, 3.0.9)을 설치할 것입니다.

cd /opt/ sudo wget https://downloads.cisofy.com/lynis/lynis-3.0.9.tar.gz sudo tar xvzf lynis-3.0.9.tar.gz sudo mv lynis /usr/local/ sudo ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

이제 다음 명령을 사용하여 시스템 스캔을 수행할 수 있습니다.

sudo lynis audit system

lynis를 매일 밤 자동으로 실행하려면 다음 cron 항목을 추가하십시오. 이는 밤 3시에 실행되고 보고서를 이메일 주소로 보냅니다.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" [email protected]

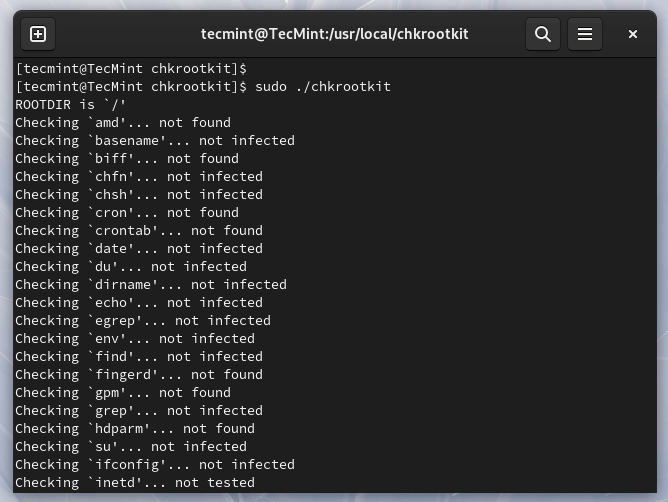

2. Chkrootkit – 리눅스 루트킷 스캐너

Chkrootkit은 Unix류 시스템에서 루트킷의 징후를 로컬로 확인하는 또 다른 무료, 오픈 소스 루트킷 탐지기입니다. 숨겨진 보안 취약점을 감지하는 데 도움이 됩니다.

chkrootkit 패키지에는 루트킷 수정을 확인하는 쉘 스크립트와 여러 보안 문제를 확인하는 프로그램이 포함되어 있습니다.

다음 명령을 사용하여 데비안 기반 시스템에 chkrootkit 도구를 설치할 수 있습니다.

sudo apt install chkrootkit

레드햇 기반 시스템(RHEL-based systems)에서는 다음 명령어를 사용하여 소스에서 설치해야 합니다.

sudo yum update sudo yum install wget gcc-c++ glibc-static sudo wget -c ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz sudo tar –xzf chkrootkit.tar.gz sudo mkdir /usr/local/chkrootkit sudo mv chkrootkit-0.58b/* /usr/local/chkrootkit cd /usr/local/chkrootkit sudo make sense

다음 명령어를 실행하여 Chkrootkit로 서버를 점검하세요.

sudo chkrootkit OR sudo /usr/local/chkrootkit/chkrootkit

실행하면 알려진 맬웨어와 루트킷을 검사하고 프로세스가 완료되면 보고서 요약을 확인할 수 있습니다.

매일 밤 Chkrootkit를 자동으로 실행하려면 다음과 같은 cron 항목을 추가하세요. 이 항목은 밤 3시에 실행되며 이메일 주소로 보고서를 보냅니다.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" [email protected]

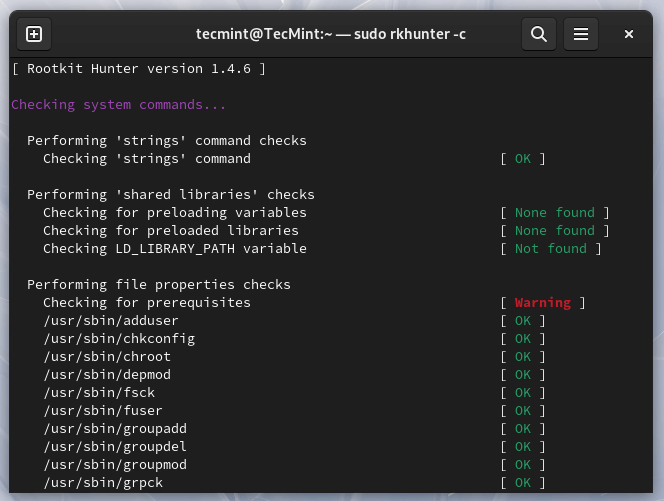

3. Rkhunter – 리눅스 루트킷 스캐너

RootKit Hunter는 리눅스와 같은 POSIX 규격 시스템에서 백도어, 루트킷 및 로컬 공격을 검사하기 위한 무료, 오픈 소스, 강력하고 사용하기 쉬운 도구입니다.

이름에서 알 수 있듯이, 이는 숨겨진 보안 허점을 감지하기 위한 루트킷 헌터, 보안 모니터링 및 분석 도구입니다.

rkhunter 도구는 Ubuntu 및 RHEL-based 시스템에서 다음 명령어를 사용하여 설치할 수 있습니다.

sudo apt install rkhunter [On Debian systems] sudo yum install rkhunter [On RHEL systems]

다음 명령어를 실행하여 rkhunter로 서버를 점검하세요.

sudo rkhunter -c

매일 밤 rkhunter를 자동으로 실행하려면 다음과 같은 cron 항목을 추가하세요. 이 항목은 밤 3시에 실행되며 이메일 주소로 보고서를 보냅니다.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" [email protected]

4. ClamAV – 바이러스 백신 소프트웨어 도구 세트

ClamAV는 오픈소스, 다양성, 인기, 크로스 플랫폼 바이러스 백신 엔진으로 컴퓨터의 바이러스, 악성코드, 트로이목마 및 기타 악의적인 프로그램을 감지합니다.

리눅스와 메일 게이트웨이 스캐닝 소프트웨어의 오픈 소스 표준 중 하나로 거의 모든 메일 파일 형식을 지원하는 최고의 무료 바이러스 백신 프로그램입니다.

모든 시스템의 바이러스 데이터베이스 업데이트와 리눅스의 액세스 스캐닝을 지원합니다. 또한 Zip, Tar, 7Zip, Rar 등 아카이브 및 압축 파일 내부를 스캔하고 다양한 형식을 지원하며 기타 기능을 제공합니다.

ClamAV는 다음 명령을 사용하여 Debian 기반 시스템에 설치할 수 있습니다.

sudo apt install clamav

클램AV는 RHEL 기반 시스템에서 다음 명령어를 사용하여 설치할 수 있습니다.

sudo yum -y update sudo -y install clamav

설치 후, 다음 명령어를 사용하여 시그니처를 업데이트하고 디렉토리를 검사할 수 있습니다.

# freshclam sudo clamscan -r -i DIRECTORY

여기서 디렉토리는 검사할 위치입니다. 옵션 -r은 재귀적으로 검사하는 것을 의미하고, -i는 감염된 파일만 표시하는 것을 의미합니다.

5. LMD – Linux 맬웨어 감지

LMD (Linux Malware Detect)는 공유 호스팅 환경을 대상으로 설계된 오픈 소스, 강력하고 완전한 기능을 가진 Linux용 맬웨어 스캐너입니다. 그러나 어떤 Linux 시스템에서도 위협을 감지하는 데 사용할 수 있습니다. 클램AV 스캐너 엔진과 통합하여 더 나은 성능을 제공할 수 있습니다.

현재와 이전 검사 결과를 보여주는 완전한 보고 시스템을 제공하고, 매번 검사 실행 후 이메일 경고 보고를 지원하며, 기타 많은 유용한 기능을 제공합니다.

LMD의 설치 및 사용에 대해서는 아티클 Linux에서 LMD와 ClamAV를 바이러스 엔진으로 설치하는 방법을 읽어보십시오.

지금까지 이 기사에서는 Linux 서버를 맬웨어 및 루트킷으로부터 검사하기 위한 5가지 도구 목록을 공유했습니다. 의견 섹션에서 여러분의 생각을 알려주세요.

Source:

https://www.tecmint.com/scan-linux-for-malware-and-rootkits/