신원 관련 공격은 종종 발생하며 사용자 계정에 침해로 이어질 수 있습니다. 이러한 신원 공격의 몇 가지 예는 피싱과 패스워드 스프레이입니다. 공격자들은 점점 더 창의적이고 똑똑해지고 있습니다. 피싱과 같은 위협의 위험성에 대해 충분히 알지 못하는 단일 사용자는 이러한 악의적인 활동의 진입점이 될 수 있습니다. 이것이 바로 Office 365 MFA가 하는 일입니다.

다행히도, Office 365 사용자의 신원을 보호하기 위해 여러 개의 보안 계층이 제공됩니다. 그 중 하나가 다중 인증(Multi-factor Authentication) 또는 MFA입니다. MFA는 이름 그대로 여러 개의 인증 계층을 사용합니다. 일반적으로 다음과 같습니다:

- 알고 있는 것 (비밀번호, PIN)

- 가지고 있는 것 (보안 키, 토큰 생성기)

- 본인인 것 (생체 인식; 얼굴, 지문)

MFA는 마치 비타민처럼 생각할 수 있습니다. 마음에 들지 않을 때도 있고 때로는 귀찮을 수도 있습니다. 하지만 이것들은 악질적인 것들로부터 보호하는 데 도움이 되는 것입니다. 중요한 점은 자격증명 도난을 예방하는 것이 이미 발생한 후에 대응하는 것보다 낫다는 것입니다.

이 글에서는 MFA와 조건부 정책을 사용하여 Microsoft Office 365의 서비스 액세스를 제어하는 방법에 대해 배울 수 있습니다.

참고: Office 365의 이름은 Microsoft 365로 대체되었습니다. 이 문서에서는 Microsoft 365과 Office 365라는 이름이 혼용될 수 있습니다.

전제 조건

이 문서에서는 Office 365와 Azure Active Directory에 대한 일부 작업 지식이 있다고 가정합니다. 예제를 따라하기 위해서는 테스트 테넌트를 포함한 Office 365 테넌트에 대한 관리자 액세스 권한이 있어야 합니다. 제작용 Office 365 테넌트를 사용하는 것은 강력히 권장하지 않습니다.

보안 기본 설정을 사용하여 다중 요소 인증 강제 적용

Office 365의 다중 요소 인증 설정 방법 중 하나는 Azure Active Directory에서 보안 기본 설정을 활성화하는 것입니다. 보안 기본 설정을 활성화하면 Office 365 테넌트에 미리 구성된 기본 보안 설정이 적용됩니다.

이러한 보안 설정은 다음을 포함합니다:

- 관리자용 강제 다중 요소 인증. Office 365 관리자 계정은 신원 확인의 강력한 방법으로 MFA를 사용하여 보호됩니다.

- 모든 사용자용 강제 다중 요소 인증. 모든 사용자는 Office 365에서 MFA 설정을 해야 합니다.

- 레거시 인증 차단. 모던 인증을 사용하지 않거나 IMAP 또는 POP3와 같은 오래된 프로토콜을 사용하는 클라이언트 앱은 인증 시도가 차단됩니다.

- 특권된 작업 보호. 이는 테넌트를 관리하기 위해 Azure Resource Manager에 액세스하는 경우에 적용됩니다. Azure Resource Manager에 액세스하는 모든 사람은 추가 인증 방법을 제공해야 합니다.

참고: Microsoft 365 테넌트가 2019년 10월 22일 이후에 생성된 경우 보안 기본값이 테넌트에 활성화될 수 있습니다.

보안 기본값을 활성화하기 전에 고려해야 할 몇 가지 사항

위의 네 가지 항목을 읽으면 보안 기본값을 활성화하는 것이 매우 좋은 이점을 제공하지만 잠재적인 영향을 고려해야 함을 알 수 있을 것입니다. 신중한 계획을 통해 Office 365에 대한 액세스가 중단되지 않도록 보장해야 합니다.

보안 기본값을 활성화하기 전에 고려해야 할 상황 중 하나는 자동화에 사용되는 PowerShell 스크립트가 있는 경우입니다. 보안 기본값을 활성화하면 해당 스크립트가 작동하지 않을 수 있습니다.

다른 잠재적인 영향은 Exchange Online에서 현대 인증이 활성화되지 않은 경우입니다. Outlook 클라이언트는 MFA를 사용하여 인증할 수 없게 됩니다. 이 상황은 로그인 루프를 발생시키고 사용자가 메일함에 액세스할 수 없게 합니다.

참고: 보안 기본값 사용은 조직 전체에 적용되는 보안 설정에 대해 세부적인 제어를 제공하지 않습니다. 이는 켜기/끄기 형태의 구성만을 제공합니다.

Azure Active Directory에서 보안 기본값 활성화하기

면책 조항: 이 글은 Office 365 테넌트에서 보안 기본 설정을 활성화해야 하는지에 대해 알려주는 것이 아닙니다. 이 글은 “어떻게”만 다룹니다. 보안 기본 설정을 활성화할지 여부는 여러분의 책임입니다.

보안 기본 설정을 활성화하는 것은 한 개의 스위치를 전환하는 것만으로 간단합니다. 실제로 이 과정은 딱 한 개의 스위치를 전환하는 것만을 의미합니다.

모든 고려사항을 고려하고 신중한 계획이 마련되었다면 Office 365에서 보안 기본 설정을 켜고 MFA를 활성화하기 위해 다음 단계를 따르세요.

- 먼저, Azure Active Directory 관리 센터 에 로그인하세요.

- 그런 다음, Azure Active Directory —> 속성 으로 이동하세요.

- 그 다음, 속성 페이지의 맨 아래로 스크롤하고 보안 기본 설정 관리 링크를 클릭하세요.

- 마지막으로, 보안 기본 설정 활성화 플라이아웃 아래에서 예를 클릭하고 저장을 클릭하세요.

아래의 시연을 참고하세요. 페이지의 오른쪽 상단에 기본 정책이 저장되었다는 확인 메시지를 받게 됩니다.

Office 365 MFA 설정 경험 테스트

MFA가 활성화된 후에는 어떻게 되는지 궁금하십니까? 사용자는 자동으로 차단되거나 일정 시간 동안 MFA 없이 계속할 수 있는 옵션이 있을까요? 이 섹션에서 알아보실 수 있습니다.

어떤 구성 변경이든, 자신의 가치를 아는 관리자는 설정한 내용이 실제로 작동하는지 확인하기 위해 추가 조치를 취할 것입니다.

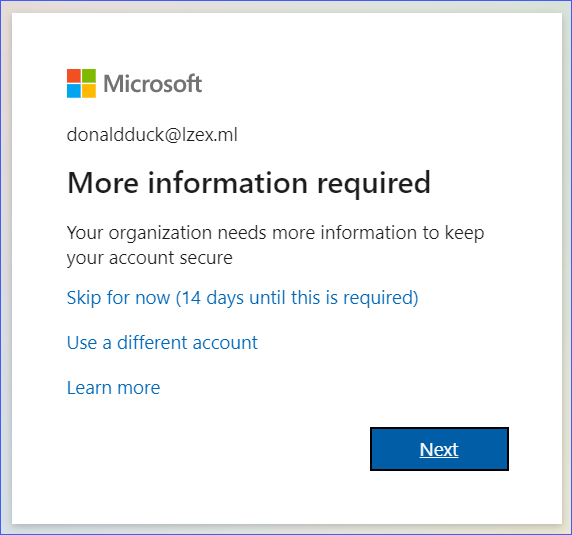

사용자는 특히 이미 Office 365에 로그인되어 있는 경우 MFA가 활성화되었음을 즉시 알아차리지 못할 것입니다. 그러나 사용자가 다음에 Microsoft 365에 다시 로그인해야 할 때, 아래에 표시된 것과 같은 추가 로그인 메시지가 표시됩니다.

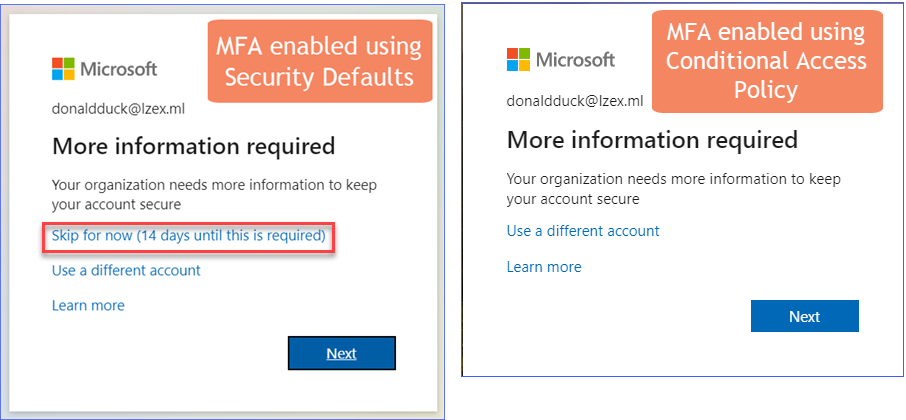

위의 이미지에서 볼 수 있듯이, 사용자에게 몇 가지 옵션이 제공됩니다. 지금 건너뛰기 옵션은 사용자가 MFA를 요구하지 않고 로그인할 수 있는 것을 의미합니다. 그러나 사용자가 다음 버튼을 클릭하면 MFA를 위한 계정 설정 프로세스가 시작됩니다.

사용자가 다음 버튼을 클릭한 경우를 가정해봅시다. 일반적으로 사용자가 인증 코드를 텍스트 메시지로 받을 수 있는 전화번호를 지정할 수 있는 옵션이 있습니다. 그러나 아래의 데모에서는 사용자가 Microsoft Authenticator 앱을 설정하기로 선택했습니다.

이 시점부터 사용자가 Office 365에 로그인할 때마다 인증을 통과하기 위해 추가 단계를 수행해야 합니다.

참고: 현대적인 인증과 MFA를 사용하지 않는 오래된 앱과 프로토콜의 경우, 앱 비밀번호를 대신 사용할 수 있습니다. 자세한 정보는 Microsoft 365용 앱 비밀번호 생성을 참조하십시오.

조건부 액세스 정책을 사용하여 MFA 강제 적용하기

조건부 정책을 구현하면 보안 구성에 대한 더 많은 제어가 가능하며, 보안 기본값을 활성화하는 것과는 달리 변경 사항이 테넌트 전체에 균일하게 적용되지 않습니다. 그러나 조건부 액세스 정책을 사용하려면 Azure AD 프리미엄(P1) 라이선스가 필요합니다.

조건부 정책으로 달성할 수 있는 몇 가지 세부적인 제어 예시는 다음과 같습니다:

- Office 365 리소스 중 어떤 것이 MFA를 필요로 하는지 선택.

- 신뢰할 수 있는 위치에서만 리소스에 액세스 허용.

- Exchange Online 및 SharePoint Online과 같은 Office 365 리소스에 액세스하는 데 승인된 앱 지정.

위 목록은 조건부 액세스 정책을 적용할 수 있는 시나리오 중 일부에 불과합니다. 다음 섹션에서는 조건부 정책을 생성하고 테스트하는 방법을 보여주는 예제가 제공될 것입니다.

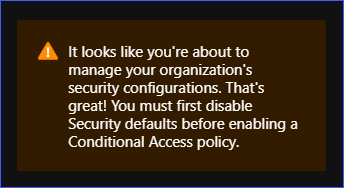

참고: 조건부 액세스 정책을 사용하려면 보안 기본값을 비활성화해야 합니다. 즉, 새로운 조건부 정책을 적용할 때까지 Office 365의 MFA도 비활성화됩니다.

Office 365에서 MFA를 활성화하기 위한 조건부 액세스 정책 생성

조직에서 특정 서비스만 MFA로 보호해야 할 경우가 있을 수 있습니다. 이 예에서는 Exchange Online에 액세스할 때만 MFA가 필요한 샘플 조건부 액세스 정책을 생성하는 방법을 알려드리겠습니다.

보안 기본값이 테넌트에서 활성화되어 있는 경우 조건부 액세스 정책은 “보고 전용” 모드로만 생성할 수 있습니다. 조건부 액세스 정책을 적용하기 전에 보안 기본값을 비활성화해야 합니다. 그렇지 않으면 다음과 유사한 메시지가 표시됩니다.

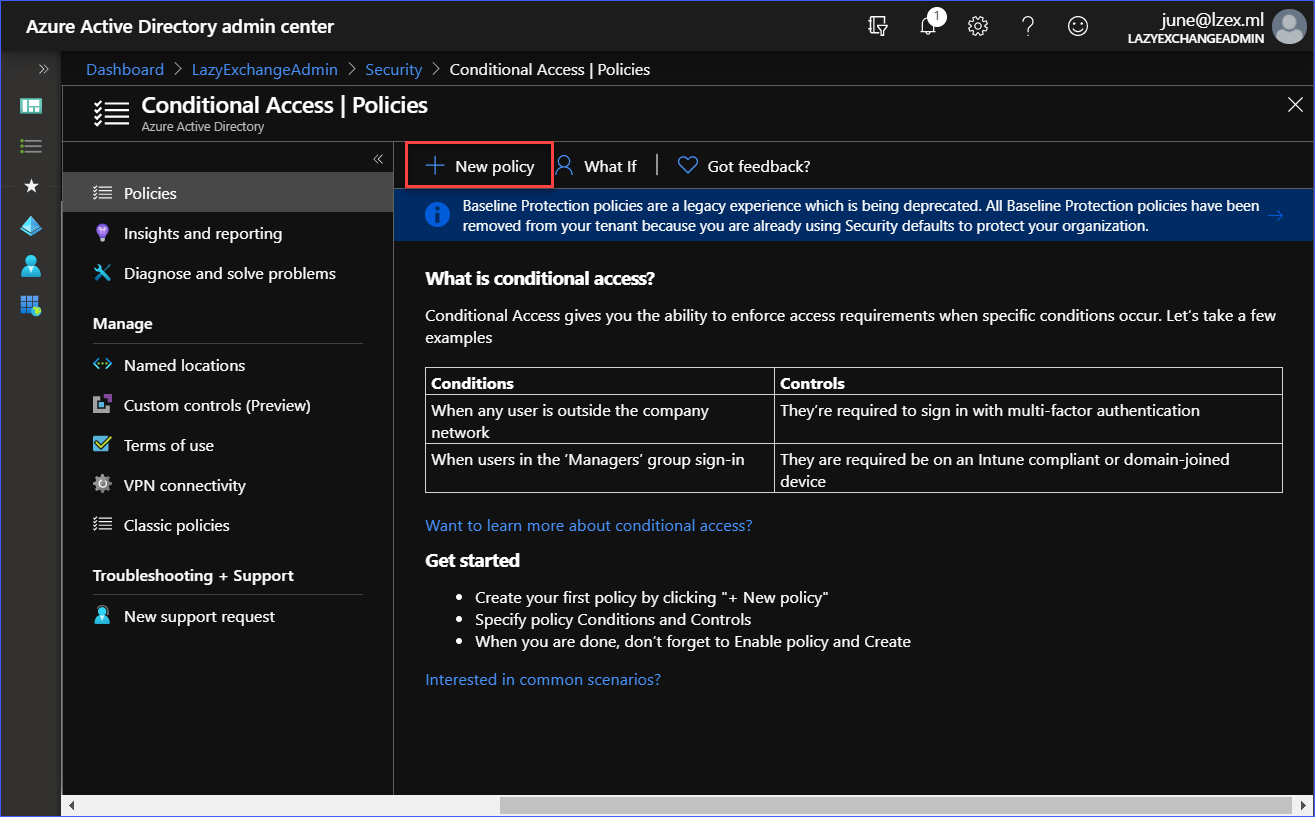

새 조건부 액세스 정책을 만들려면 Azure Active Directory 관리 센터에 로그인하세요. 그런 다음 Azure Active Directory —> 보안으로 이동합니다. 아래와 같은 조건부 액세스 | 정책 페이지가 표시됩니다. 새 정책 버튼을 클릭하여 새 정책 생성을 시작하세요.

다음과 같은 설정으로 정책을 만드세요:

- 이름: Exchange Online에 대한 MFA 필수

- 할당: 모든 사용자 (제외 사항 없음)

- 클라우드 앱 또는 작업: Office 365 Exchange Online

- 액세스 제어: 다중 요소 인증 필요

- 정책 사용: 켬

아래의 설명을 참조하여 새 정책을 만들 수 있습니다.

위의 설명에서 볼 수 있듯이, 이름이 Exchange Online에 대한 MFA 필수인 조건부 정책이 생성되고 켜져 있습니다. 정책 설정에 따라 모든 사용자가 Exchange Online에 로그인할 때 MFA가 필요합니다.

조건부 액세스 정책 MFA 강제 적용 테스트

조건부 액세스 정책을 통해 다중 요소 인증이 활성화되면 사용자는 MFA 자격 증명을 등록하고 설정해야 합니다.

보안 기본값에서 MFA를 활성화할 때와 달리, 조건부 액세스 정책을 사용하는 경우 MFA 등록을 건너뛸 수 있는 옵션이 없습니다.

아래의 데모에서는 Exchange Online에 로그인하기 위해서는 사용자가 Microsoft Authenticator 앱을 사용하여 로그인 요청을 승인해야 한다는 것을 보여줍니다.

반면에 SharePoint Online 사이트에 로그인하는 경우에는 MFA가 필요하지 않음을 아래의 데모에서 확인할 수 있습니다.

이는 Office 365에 대한 액세스를 제어하고 MFA를 활성화하기 위해 조건부 액세스 정책을 사용하는 예시 중 하나에 불과합니다. 이 시점에서 시도해볼 수 있는 다른 작업들은 다음과 같습니다:

- 조건부 정책의 대상으로 SharePoint Online을 포함하여 MFA를 강제로 적용합니다.

- 브라우저(OWA)에서 액세스하는 경우에만 Exchange Online에 MFA를 요구합니다. Outlook 데스크톱 클라이언트에서 액세스하는 경우에는 MFA에서 제외합니다.

- 승인된 Office 365 모바일 앱(예: Outlook for IOS/Android)을 사용하여 Exchange Online 및 SharePoint Online에 대한 모바일 액세스만 허용하는 정책을 생성합니다.

다단계 인증 등록 재설정

마이크로소프트는 MFA 관련 문제를 해결하기 위해 상세한 문서를 게시했습니다. 이 링크에서 해당 문서를 확인할 수 있습니다:

위에 나열된 것들 외에도, 사용자의 MFA 등록을 재설정해야 할 때가 있습니다. 사용자가 휴대 전화를 변경하거나 전화 번호를 변경한 경우에는 MFA 재설정이 필요할 수 있습니다.

또한, 사용자가 MFA 로그인 요구 사항을 충족하지 못하여 로그인할 수 없는 경우, 관리자는 사용자의 MFA 등록을 재설정할 수 있습니다. 그런 다음 사용자는 다음 로그인 시도 중에 다시 MFA 등록을 진행해야 합니다.

사용자의 MFA 등록을 재설정하는 몇 가지 방법이 있습니다.

Microsoft 365 관리 센터에서 MFA 등록 재설정

사용자의 MFA 등록을 재설정하려면, Microsoft 365 관리 센터에 로그인하세요. 그런 다음 사용자 -> 활성 사용자로 이동하여 다중 요소 인증 버튼을 클릭하세요.

그러면 다중 요소 인증 페이지로 이동합니다. 다음으로, 목록에서 사용자의 이름을 선택한 다음 사용자 설정 관리 링크를 클릭하세요. 선택한 사용자에게 다시 연락처 정보 제공을 요구에 체크 표시한 다음 저장을 클릭하세요. 아래 데모를 참조하세요.

Azure Active Directory 관리 센터에서 MFA 등록 재설정

MFA 등록은 Azure Active Directory 관리 센터에서도 초기화할 수 있습니다.

이 방법을 사용하여 MFA 등록을 재설정하려면 Active Directory —> 사용자로 이동하십시오. 그런 다음 목록에서 사용자를 클릭하십시오. 사용자 속성 페이지에 들어가면 인증 방법이라는 링크가 있는 곳까지 아래로 스크롤하고 클릭하십시오. 마지막으로 MFA 재등록 필요 버튼을 클릭하십시오.

MFA 등록 재설정 방법은 아래의 데모를 참조하십시오.

Office 365 PowerShell을 사용하여 MFA 등록 재설정하기

이 방법은 Office 365 PowerShell에 연결하는 것을 요구합니다. PowerShell 세션이 이미 설정되어 있는 경우, 아래의 코드를 복사하여 PowerShell 콘솔에 붙여넣어 실행하십시오.

위의 코드가 성공적으로 실행되었다면, 화면에는 출력이 표시되지 않아야 합니다. 출력은 아래의 데모와 유사합니다.

결론

이 기사에서는 Microsoft 365 사용자를 위한 다중 인증 방식을 활성화하는 여러 가지 방법이 있다는 것을 알게 되었습니다. 이 두 가지 옵션인 보안 기본 설정 및 조건부 액세스 정책은 Office 365 및 Azure AD에 이미 포함된 MFA 방법을 사용합니다.

또한, MFA가 어떻게 활성화되었는지에 따라 MFA 사용자 경험의 차이를 알게 되었습니다. 보안 기본 설정을 사용하면 전역적으로 MFA가 활성화되며 사용자 정의 기회는 없습니다.

조건부 액세스 정책을 통해 MFA를 강제로 적용하면 Office 365 서비스에 대한 액세스 제어 방법을 여러 가지 구성할 수 있습니다. 그러나 이 옵션은 모든 조직에서 항상 사용할 수 있는 Azure AD 프리미엄 라이선스가 필요합니다.

또한 사용자의 MFA 등록을 재설정하는 몇 가지 다른 방법도 알아보았습니다. MFA 재설정 방법에는 Microsoft 365 관리 센터, Azure Active Directory 관리 센터 및 Office 365 PowerShell이 포함됩니다.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.