Windows Server를 보호하는 방법: 악성 코드, 랜섬웨어, DDoS 공격 및 기타 위협. 보안 위협으로부터 Windows Server를 보호하는 것이 매우 중요합니다. Windows Server 백신 및 엔드포인트 보호 솔루션은 잠재적인 침해와 데이터 침해로부터 우리의 중요한 서버 인프라를 보호하기 위한 견고한 방어 메커니즘을 제공합니다. 이 포괄적인 가이드는 우리의 Windows Server 환경을 견고하게 하는 실용적인 전략과 모범 사례에 대해 탐구합니다. 이를 통해 우리는 사이버 위협이 발전함에 따라 우리의 비즈니스 중요 데이터의 회복력과 무결성을 보장합니다.

Windows Server를 보호하는 방법: 악성 코드, 랜섬웨어, DDoS 공격 및 기타 위협

마이크로소프트 취약점은 최근 발표된 마이크로소프트 취약점 보고서 에서 역대 최고치를 기록했습니다. 총 1,292개의 취약점이 보고되었습니다.그럼에도 불구하고, 이 기사에서는 현대의 사이버 위협으로부터 Windows Server를 보호하기 위해 사용하는 다양한 전략에 대해 탐구합니다. 시간이 지남에 따라 그것의 원활한 작동을 보장합니다.

또한 다음을 읽어보세요. InfraSOS Active Directory 보고 도구 확인

Windows 서버에 대한 사이버 위협 풍경 이해

Windows Server를 악성 소프트웨어 및 기타 위협으로부터 효과적으로 보호하기 위해 초기 중요 단계는 우리가 직면한 적대적 요소 또는 취약점을 이해하는 것입니다. 이 실천은 잠재적인 위협 요소, 그들의 동기 및 그들이 서버 환경을 대상으로 삼을 수 있는 특정 공격 벡터를 식별하는 것을 포함합니다. 위협 풍경의 복잡성을 이해함으로써, 우리는 위험을 완화하고 우리의 서버 보안 자세를 적극적으로 강화하기 위해 우리의 백신 및 엔드포인트 보호 전략을 맞춤화합니다. 위험을 완화하고 서버의 보안 자세를 강화합니다.

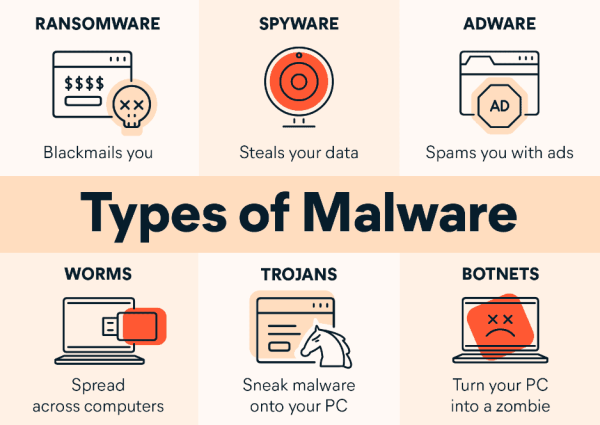

Windows 서버가 직면한 주요 위협 중 네 가지는 다음과 같습니다.

- 랜섬웨어

- DDoS 공격

- 악성 소프트웨어

- 제로데이 취약점

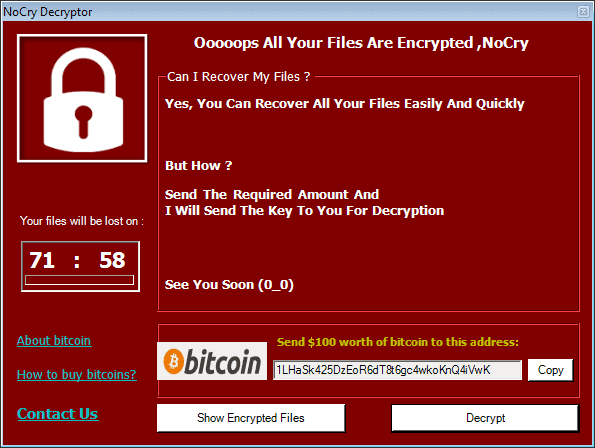

랜섬웨어

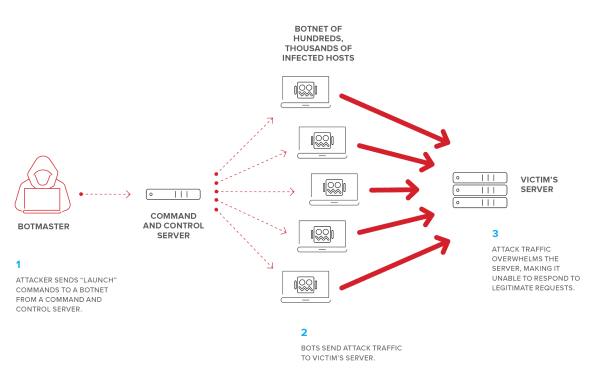

DDoS 공격

악성 소프트웨어

恶意软件(Malware)는 사이버 seguridad에 문제를 일으키는 중요한 脅威로, Windows 서버에 대한 안전 상漏 passive를 유발하고 중요한 데이터를 暴露(compromiso)시키는 것을 목적으로 공격을 해당하며, 이러한 해상도 기능 Software의 cateogry는 바이러스, 트로젼, ransomware 등이 含まれ며, 각각 독특한 적nisective 능력을 갖추고 있습니다. 바이러스는 시스템을 통과하면서 replicate replication하고 spread하며 데이터를 상해시키고 있으며, 트로젼은 가이odiuming legitimate Software로 喬装하여 시스템을 infiltrate infiltrate하고 데이터를 훔치는 동시에, ransomware는 데이터를 encrypt encrypt하고 해독하기 위한 보상을 demands demand하여 서버 opera operation을 방해시키는 것입니다. 우리의 Windows 서버를 有效的으로 보호하기 위해서는 malware의 性质을 이해하고 proactive 안전 조치를 이행해야 합니다.

Zero-day Exploits

Zero-day exploits는 소프트웨어 제공자에게 공개되지 않은 취약 spot vulnerability를 이용하여 유일한 危険性을 가지고 있으며, 이러한 취약 spot spotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspotspot

Windows 보안 기초

Microsoft는 알려진 취약점에 대한 보안 패치를 꾸준히 출시합니다. 서버의 운영 체제 및 응용 프로그램을 꾸준히 업데이트하십시오. 이를 자동 업데이트로 최대한 활용하십시오. 또한 우리 자신을 위해 주기적인 알림을 설정하여 수동으로 업데이트를 수행하십시오. 이는 매우 간단한 단계지만 많은 위협을 방지합니다.

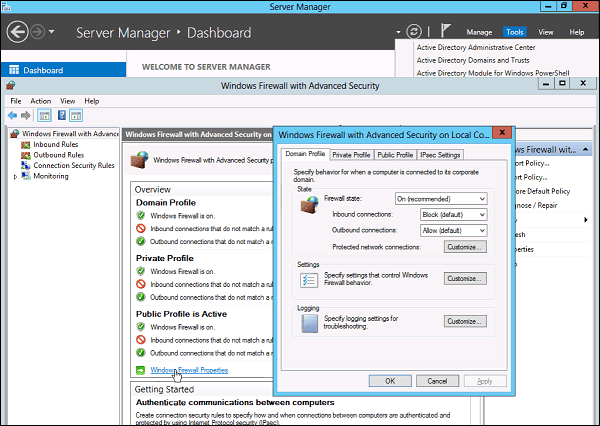

기본적인 보안의 좋은 예는 방화벽입니다. 방화벽은 들어오고 나가는 데이터를 면밀히 검토하여 수상한 것으로 보이는 것을 즉시 식별하거나 차단합니다. 고급 보안을 갖춘 Windows 방화벽에 대해 이 기사에서 자세히 읽어보세요.

데이터 보호 강화

데이터를 강화하는 한 가지 방법은 백업 작업을 시작하는 것입니다. 백업을 우리의 안전망으로 생각하십시오. 정기적으로 예약된 백업은 데이터 손실 또는 랜섬웨어 공격의 비상 시나리오에서 후회할 결정을 내리지 않도록 보장합니다. Windows Server Backup이 한 예로, 이는 서버의 중요 데이터를 안전하게 보호하기 위한 신뢰할 수 있는 수단을 제공하여 데이터 손실 또는 시스템 장애 발생 시 복구용 백업 복사본을 생성합니다.

次に、データ加密は必备です。敏感なデータを加密することは、悪意のある者がそれを盗んだとしても、解読することができません。それは安全保管庫の中に安全保管庫を持つのに似ています。

最後に、定期的な脆弱性評価の重要性を見落とさないでください。Microsoft Baseline Security Analyzerのようなツールを活用して、脆弱性を見つけることができ、利用者による脆弱性利用の前に修补を行います。

マルチレイヤー構成の安全保障ソリューション

今日の高度なサイバー攻撃を考えると、1つの安全保障ソリューションだけではなく、複数のソリューションが必要です。要は、防御を重層化することで、1つの手段が失敗したとしても、もう一つの手段が資産を保護する準備ができているからです。

私たちの安全保障計画に追加することができる異なるレイヤーには以下が含まれます:

- ウェブフィルタリング

- 端末保護

- 電子メール安全ソリューション

- 네트워크 액세스 제어

웹 필터링

인터넷은 악성 소프트웨어를 유발하거나 사용자로 하여금 민감한 정보를 공개하도록 속이는 특정 웹사이트가 존재하는 위험한 공간입니다. 웹 필터링을 통해 네트워크 내에서 웹사이트에 대한 사용자 액세스를 규제함으로써 악성 콘텐츠가 있는 알려진 출처로의 액세스를 차단할 수 있습니다. 또한, 현대적인 웹 필터는 웹사이트를 콘텐츠별로 분류하여 관리자가 규정된 브라우징 정책을 시행할 수 있도록 해줍니다. 예를 들어, 업무 시간 동안 소셜 미디어 차단이나 특정 엔터테인먼트 웹사이트 접근 제한 등이 가능합니다.

엔드포인트 보호

네트워크에 연결되는 모든 장치는 사이버 범죄자들에게 가능한 입구점이 될 수 있습니다. 엔드포인트 보호는 데스크톱 컴퓨터를 보호하는 것 이상의 보안 조치를 적용해야 합니다. 모바일 장치의 널리 퍼진 사용과 사물 인터넷(IoT)의 증가로 인해 엔드포인트의 범위가 크게 확장되었습니다.

Windows Defender가 활성화되어 있고 최신 보안 구성으로 업데이트되었는지 확인하고, 특히 서버에는 전용 타사 엔드포인트 보호 솔루션을 사용하는 것을 권장합니다. 이러한 엔드포인트에 대한 포괄적인 보호를 위해 서버 자체에 전문 보안 소프트웨어를 설치해야 하며, 이에 동반하여 악의적 활동의 징후를 신속히 감지하는 모니터링 도구가 필요합니다.

이메일 보안 솔루션

이메일은 사이버 공격자들에게 대표적인 도구입니다. 피싱 계획부터 악성 첨부 파일이 포함된 것까지 위험이 많습니다. 이메일 보안 솔루션은 스팸을 걸러내는 것 이상의 일을 합니다. 현대의 솔루션은 머신 러닝과 패턴 인식을 사용하여 이전에 알려지지 않은 출처에서도 잠재적으로 해로운 이메일을 식별합니다.

마이크로소프트의 이메일 보안 솔루션 중 하나는 “마이크로소프트 오피스 365용 디펜더”(Microsoft Defender for Office 365)입니다 (이전에는 오피스 365 고급 위협 보호 또는 ATP로 불렸음). 이 서비스는 머신 러닝과 실시간 위협 분석을 통해 조직을 공격하는 피싱 공격, 악성 소프트웨어 및 악성 첨부 파일에 대해 적극적으로 방어합니다. 이는 Safe Links, Safe Attachments 및 이메일 보안을 강화하는 안티 피싱 기능과 같은 기능을 제공합니다.

네트워크 액세스 제어

모든 위협은 外界에서 온 것이 아니다. 때때로, 위험은 이미 我们的 네트워크 안에 있는 기기から 발생할 수 있습니다. compromized smartphone이나 恶意软件에 감염된 방문자의 膝上型电脑과 같은 것들입니다. 네트워크 액세스 제어 솔루션은 우리가 어떤 기기가 우리의 네트워크에 接入할지 관리하는 데 도움이 됩니다. 우리는 我们的 보안 기준을 만족하는 기기에만 연결 가능하도록 보장합니다.

Windows Server를 보호하는 방법: 恶意软件, ransomware, DDoS 攻撃 등의 위험

결론적으로, Windows Server를 지속적으로 발생하는 恶意软件과 보안 위험에 대한 integrity와 resilience를 보장하기 위해서는 중요합니다. 恶意的 소프트웨어에서 부кт 인가ision 해제를 가로지르는 多种한 위험을 사전적으로 방어하기 위해 강력한 防病毒 제어 솔루션을 구현하는 것이 중요합니다. ONTINUOUSLY 자신의 critical business systems가 중단되지 않고 기능하도록 강한 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부를 자신에게 자신의 critical business systems에 대한 의미있는 방어를 유지하고 있는지 여부

Source:

https://infrasos.com/how-to-protect-windows-server-malware-ransomware-ddos-attacks-other-threats/