데이터 백업은 데이터 손실 방지와 빠른 복구를 위해 매우 중요합니다. 안전하고 견고한 데이터 보호 전략의 일부는 데이터 침해와 비授权人士의 데이터 접근을 방지하기 위한 백업 암호화입니다. 이 블로그 포스트는 데이터가 암호화되는 위치에 따른 암호화 유형을 다루고, 효과적인 백업 암호화 전략에 어떤 특정 접근 방식을 사용할 수 있는지 설명합니다.

백업 암호화 유형

암호화는 암호화 알고리즘, 키 길이, 암호화가 수행되는 위치에 따라 다른 카테고리로 분류할 수 있습니다. 소스 측 암호화와 대상 측 암호화는 데이터 암호화의 맥락에서 사용되는 용어로, 특히 클라우드 스토리지나 데이터 백업 시나리오에서 데이터가 시스템 간에 전송될 때 특히 그렇습니다. 이들은 암호화 및 복호화 과정이 발생하는 위치를 가리킵니다.

소스 측 암호화

소스 측 암호화, 또는 클라이언트 측 암호화라고도 불리는 이 방식은 데이터가 다른 시스템(예: 클라우드 스토리지 서비스나 원격 서버)으로 전송되기 전에 클라이언트(소스) 시스템에서 암호화하는 것을 포함합니다. 이 과정은 데이터가 클라이언트의 통제를 벗어난 순간부터 보호되어 전송과 저장 과정에서 기밀성과完정성을 유지합니다.

참고: 소스 측 암호화는 자주 클라이언트 측 암호화라고 불리는 것과 밀접하게 관련이 있습니다. 사실, 두 용어는 자주 혼용되지만, 특정 애플리케이션 또는 시스템에 따라 문맥이 다를 수 있습니다.

소스 측 암호화의 작동 방식

사용자나 애플리케이션이 컴퓨터나 서버와 같은 장치에서 데이터를 생성할 때, 데이터는 해당 장치에서 먼저 로컬로 암호화됩니다. 암호화 과정에서는 AES(Advanced Encryption Standard)와 같은 강력한 암호화 알고리즘을 사용하여 가독 가능한 데이터를 암호화된 형식으로 변환합니다. 이 암호화된 형식은 해당 복호화 키가 없으면 읽을 수 없습니다. 이 암호화 키는 일반적으로 클라이언트에 의해 관리되며, 클라이언트나 키에 접근할 수 있는 인가된 엔티티만이 원래 데이터를 복호화하고 접근할 수 있습니다.

데이터가 암호화된 후, 목적지 시스템으로 전송됩니다. 이 전송 중에 데이터는 암호화된 상태로 유지되어, 탐지될 경우 위험을 줄입니다. 데이터가 클라이언트 환경을 벗어나기 전에 이미 암호화되었기 때문에, 수신 시스템은 데이터의 내용을 알 필요가 없으며 복호화할 수 있는 능력도 필요하지 않습니다.

목적지 시스템에 도달한 후, 데이터는 암호화된 상태로 저장됩니다. 서버나 저장 서비스는 암호화된 데이터만을 보관하며, 일반적으로 복호화 키에 접근할 수 없어 복호화할 수 없습니다. 이 구성은 저장 시스템이 침해될 경우에도 데이터가 안전하게 유지되도록 보장합니다. 데이터는 복호화 키가 없으면 읽을 수 없기 때문입니다.

클라이언트나 인가된 사용자가 저장된 데이터에 접근할 필요가 있을 때, 암호화된 데이터는 목적지 시스템에서检索되어 클라이언트(원본 시스템)로 반환됩니다. 클라이언트는 그런 다음 원래 복호화 키를 사용하여 로컬로 데이터를 복호화하여 원래 가독 가능한 형식으로 변환합니다. 이 복호화 과정은 클라이언트 시스템에서 완전히 이루어져, 데이터가 데이터의 전체 수명 주기 동안 클라이언트의 통제 아래 유지되도록 합니다.

소스 측 암호화는 클라이언트가 데이터 보안을 통제하고자 하는 시나리오에서 특히 유용합니다. 예를 들어, 클라우드 환경에 민감한 정보를 저장할 때입니다. 그러나 이 방법은 클라이언트가 암호화 키를 안전하게 관리해야 하며, 키를 잃게 되면 데이터가 영구적으로 액세스할 수 없게 됩니다. 이 접근 방식은 데이터 보호에 강력한 수준을 제공합니다.

소스 측 암호화의 이점

소스 측 암호화는 클라이언트가 암호화 과정을 완전히 통제할 수 있게 하며, 암호화 키도 포함됩니다. 이 접근 방식은 데이터가 클라이언트 환경을 떠나기 전에 보호되어 더 높은 신뢰성과 자율성을 제공합니다. 클라이언트는 특정 보안 및 규제 요구 사항을 충족시키기 위해 암호화 방법 및 키 관리 전략을 맞춤형으로 조정할 수 있어 민감하거나 규제된 데이터에 특히 유리합니다.

보안

소스 측 암호화의 주요 보안 이점 중 하나는 데이터가 원천에서 암호화되므로 전송 중과 저장 중에도 안전하다는 점입니다. 클라이언트가 암호화 키를 통제하기 때문에, 키를 소지하지 않는 누구에게도 데이터가 액세스할 수 없습니다. 따라서 저장 시스템이 손상되더라도 비授权 접근이나 데이터 유출의 위험이 크게 감소합니다. 또한 암호화가 종단 간이므로 데이터가 전체 라이프사이클 동안 보호됩니다.

성능

소스 측 암호화는 클라이언트(소스) 장치에서 암호화 및 복호화 과정이 이루어지기 때문에 성능에 눈에 띄는 영향을 미칠 수 있습니다. 데이터의 크기와 복잡성에 따라, 이는 상당한 컴퓨터 자원을 요구할 수 있으며, 특히 대형 데이터셋이나 자원 제약이 있는 장치에서는 작업 속도를 늦출 수 있습니다. 키 관리도 복잡성을 추가할 수 있으며, 성능 병목 현상을 피하거나 키를 잘못 다루어 데이터 손실을 방지하기 위해서는 신중한 처리가 필요합니다.

타겟 측 암호화

타겟 측 암호화 또는 서버 측 암호화는 데이터가 소스(클라이언트)에서 수신된 후 타겟 시스템(예: 클라우드 서비스 제공업체, 원격 서버 또는 데이터베이스)에 의해 암호화되는 과정을 의미합니다. 이 암호화 접근 방식은 클라우드 스토리지 서비스, 데이터베이스 및 데이터가 수신되고 저장된 후 보호되어야 하는 다른 시나리오에서 널리 사용됩니다. 이 방법은 데이터를 암호화하고 보호하는 책임을 클라이언트(소스) 대신 서버(타겟)에 두고 있습니다.

타겟 측 암호화의 작동 방식

클라이언트가 타겟 시스템으로 데이터를 전송할 때, 데이터는 일반적으로 평문으로 도착하지만, TLS/SSL과 같은 전송 계층 보안 프로토콜을 사용하여 전송 중 보호될 수 있습니다. 데이터가 타겟 시스템에 도달하면, 서버가 암호화 과정을接管합니다. 서버는 AES(Advanced Encryption Standard)와 같은 강력한 암호화 알고리즘을 사용하여 데이터를 암호화된 형식으로 변환합니다. 이는 데이터가 서버의 스토리지에 대한未授权 접근을 시도하는 사용자나 애플리케이션에 대해 보호되고 읽을 수 없게 确保합니다.

타겟 서버는 이 과정에 필요한 암호화 키를 관리합니다. 이 키는 서버 자체에서 생성하고 저장될 수도 있고, 전용 키 관리 서비스(KMS)를 통해 관리될 수도 있습니다. 암호화 키는 데이터 암호화와 복호화에 중요한 역할을 하며, 암호화된 데이터의 보안을 유지하는 데 핵심적입니다.

데이터를 암호화한 후, 타겟 서버는 디스크, 데이터베이스, 또는 클라우드 저장 시스템에 암호화된 형태로 저장합니다. 데이터는 휴지 상태에서 암호화된 상태로 유지되므로, 물리 저장 매체가 비授权된 개인에 의해 액세스된 경우에도 암호화된 데이터만을 볼 수 있으며, 복호화 키 없이는 무용지物입니다.

비授权된 사용자나 시스템이 데이터를 요청할 때, 서버는 데이터를 복호화한 후 클라이언트에게 전달합니다. 이 복호화 과정은 일반적으로 클라이언트에게는 숨겨져 있으며, 클라이언트는 데이터가 저장 중에 암호화되었다는 것을 인지하지 못할 수 있습니다. 클라이언트는 원래 형태의 데이터를 읽을 수 있는 상태로 데이터를 수신하여 사용할 수 있습니다.

타겟 측 암호화는 클라이언트(소스 측)에 대한 과정을 단순화시키며, 클라이언트는 암호화나 키 관리에 대해 신경 쓰지 않아도 됩니다. 서버나 클라우드 제공업체가 이러한 책임을 맡아 데이터가 일관되게 암호화되고 제공업체의 보안 정책에 따라 보호됩니다. 그러나 이는 클라이언트가 서버가 암호화 키를 안전하게 관리하고 암호화 및 복호화 과정을 적절히 수행하리라는 신뢰를 필요로 합니다.

이 방법은 클라우드 스토리지 서비스, 데이터베이스 및 대량의 데이터를 안전하게 저장해야 하는 다른 환경에서 일반적으로 사용됩니다. 이는 휴지 상태의 데이터를 효율적으로 보호하는 방법을 제공하여, 클라이언트 측에서의 운영 복잡성을 추가하지 않고 데이터 보안을 보장하고자 하는 조직들에게 인기 있는 선택지로 자리 잡았습니다.

타겟 측 암호화의 이점

타겟 측 암호화는 클라이언트가 원본 측에서 암호화 과정을 단순화시키기 위해 타겟 서버나 클라우드 제공업체로 책임을 이전합니다. 클라이언트는 암호화 알고리즘을 구현하거나 암호화 키를 관리할 필요가 없으며, 이러한 작업은 타겟 시스템이 처리합니다. 이는 사용 편의성과 확장성이 중요한 환경에서 암호화를 기존 워크플로우에 쉽게 통합할 수 있도록 합니다. 또한 서버에 저장된 모든 데이터에 일관된 암호화 정책을 적용할 수 있도록 보장합니다.

보안

타겟 측 암호화는 데이터가 휴지 상태에서 암호화되도록 보장하지만, 클라이언트는 서버나 클라우드 제공업체가 암호화 과정을 관리하고 암호화 키를 보호할 수 있을 것으로 신뢰해야 합니다. 데이터의 보안은 서버가 키를 적절히 관리하고 보안 정책을 시행할 수 있는 능력에 따라 달라집니다. 그러나 서버가 침해당하면, 비授权 사용자가 암호화된 데이터와 복호화에 필요한 키에 접근할 수 있는 잠재적 위험이 있습니다. 이를 완화하기 위해 많은 서비스는 키 관리 서비스(KMS)와 하드웨어 보안 모듈(HSM)과 같은 추가 보안 기능을 제공하여 키 보호를 강화하고 있습니다.

성능

타겟 측 암호화는 클라이언트(원본 측)에 대한 성능 영향이 일반적으로 낮아 클라이언트 측에서 암호화와 복호화의 중요한 부분을 타겟 서버가 처리하기 때문입니다. 이는 제한된 처리能力을 가진 장치에서 특히 클라이언트 측의 성능을 향상시킬 수 있습니다. 그러나 암호화와 복호화 과정은 여전히 서버의 자원을 소모하여 서버의 성능에 영향을 줄 수 있으며, 특히 높은 부하 환경에서는 더 그렇습니다. 또한, 서버에서 데이터를 복호화한 후 클라이언트에게 다시 보낼 때 지연이 발생할 수 있지만, 이는 잘 최적화된 시스템에서는 일반적으로 최소입니다.

원본 측 암호화 vs 타겟 측 암호화

아래 표는 원본 측 암호화와 타겟 측 암호화(클라이언트 측 암호화 vs 서버 측 암호화) 간의 주요 매개변수를 요약하여 차이를 나열합니다.

| Feature/Aspect | Source-Side Encryption | Target-Side Encryption |

| Definition | 데이터 암호화는 전송되기 전에 원본에서 수행됩니다. | 데이터 암호화는 목적지에 도달한 후에 수행됩니다. |

| Control | 일반적으로 데이터 소유자나 송신자가 암호화 과정과 키를 통제합니다. | 데이터 수신자나 저장 서비스 제공업체는 일반적으로 암호화 과정과 키를 관리합니다. |

| Key management | 키는 일반적으로 데이터 송신자/소유자에 의해 통제되고 관리됩니다. | 키는 데이터 수신자나 저장 서비스 제공업체에 의해 관리됩니다. |

| Security responsibility | 주요 책임은 데이터 송신자에게 있으며, 데이터가 전송되기 전에 암호화되었는지 확인해야 합니다. | 주요 책임은 데이터 수신자나 저장 제공업체에게 있으며, 데이터를 받은 후에 암호화되었는지 확인해야 합니다. |

| Transmission security | 데이터는 이동 중에 암호화되어, 탐지로부터 보안을 제공합니다. | 데이터는 암호화되지 않은 경우 이동 중에 탐지될 수 있으며, 주로 저장된 데이터를 보호하는 데 중점을 둡니다. |

| Integration complexity | 데이터 송신자 쪽에서 암호화 메커니즘을 구현하는 데 더 많은 통합 작업이 필요할 수 있습니다. | 일반적으로 수신 후 암호화 과정이 일어나므로 표준 서비스 도구를 사용하여 더 쉽게 구현할 수 있습니다. |

| Performance impact | 데이터를 보내기 전에 암호화 과정으로 인해 클라이언트 쪽에 성능 과부하가 발생할 수 있습니다. | 클라이언트 쪽에 덜한 영향을 미치며, 수신 후 암호화 과정으로 인해 서버나 저장 쪽에 성능 과부하가 발생합니다. |

| Compliance and policy | 송신자는 자신이 암호화를 통제하여 특정 데이터 보호 정책과 규제를 준수할 수 있습니다. | 데이터 휴지 상태 암호화 정책과 데이터 관리자의 책임과 관련된 규제 요구 사항을 충족시킬 수 있습니다. |

| Use cases | 보안 전송이 중요한 시나리오에서 유용합니다. 예를 들어, 민감한 데이터 교환. | 클라우드 저장소와 데이터 웨어하우스 솔루션에서 주로 사용됩니다. 주로 저장된 데이터 보호가 필요한 경우. |

NAKIVO와의 원본 측 백업 암호화

데이터 백업에 대해 원본 측 암호화와 대상 측 암호화 유형을 모두 사용할 수 있습니다. 원본 측 암호화를 데이터 백업의 맥락에서 탐구해 보겠습니다.

NAKIVO Backup & Replication은 데이터 암호화를 지원하는 고급 데이터 보호 솔루션입니다. NAKIVO 솔루션에서는 강력한 AES-256(256비트 길이의 암호화 키) 알고리즘을 사용하여 암호화를 수행합니다. 암호화는 백업 저장소 수준에서 설정할 수 있으며(모든 백업 저장소에 저장된 백업을 대상 암호화로 설정), 백업 작업 수준에서 소스 측 암호화를 사용하여 설정할 수도 있습니다. 그 결과, 백업은 전송 중 암호화되고 백업 저장소에 암호화된 데이터로 저장됩니다.

소스 측 백업 암호화는 암호를 입력해야 합니다. 제공된 암호를 기반으로 강력한 해시가 생성되어 암호화/해독 키를 만듭니다. 암호화 비밀번호를 잃어버리지 않는 것이 중요합니다. 그렇지 않으면 암호화된 백업에서 데이터를 복구할 수 없습니다.

소스 측 암호화 요구 사항:

- NAKIVO Backup & Replication v11.0 이상

- 데이터 저장 유형: 증분 백업과 전체 백업(테이프도 지원)

소스 측 암호화 설정

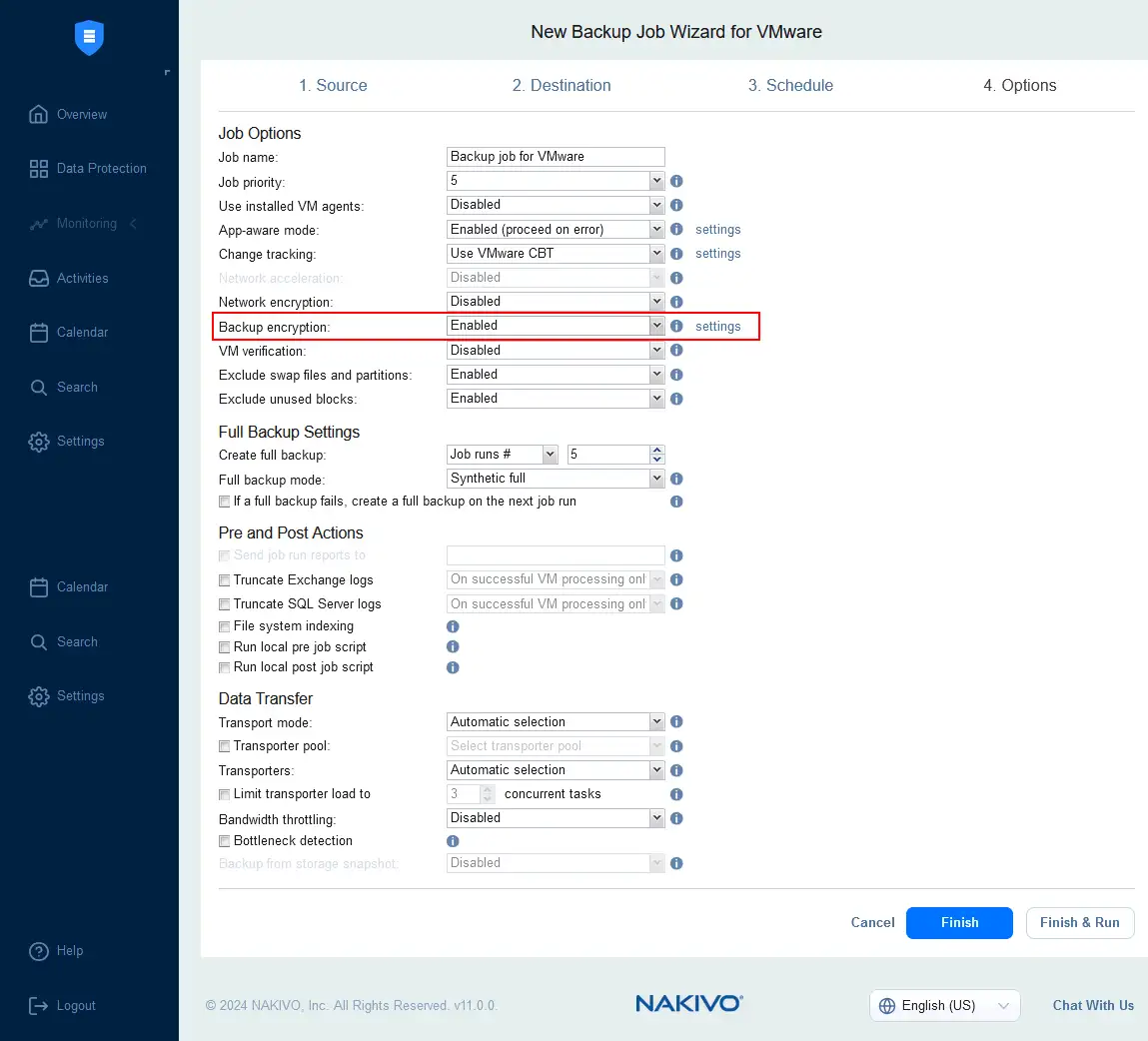

백업의 소스 측 암호화는 웹 인터페이스에서 작업 수준에서 설정됩니다.

- NAKIVO Backup & Replication의 백업 작업 와이저에서 옵션 단계로 이동하여 암호화 옵션을 설정합니다.

- Set the 백업 암호화 option to Enabled to implement source-side encryption for a backup.

NOTE: When network encryption is enabled, the backed up data is encrypted before being transferred over the network and decrypted when being written to the destination backup repository. The load of Transporters is increased for encrypting and decrypting data. When backup encryption is enabled, data is encrypted at the source side, is transferred as encrypted data, and stored as encrypted data in the backup repository. Enabling both backup encryption and network encryption increases the load for double encryption of data and is not necessary.

- 설정을 클릭하여 암호화 키를 설정하십시오.

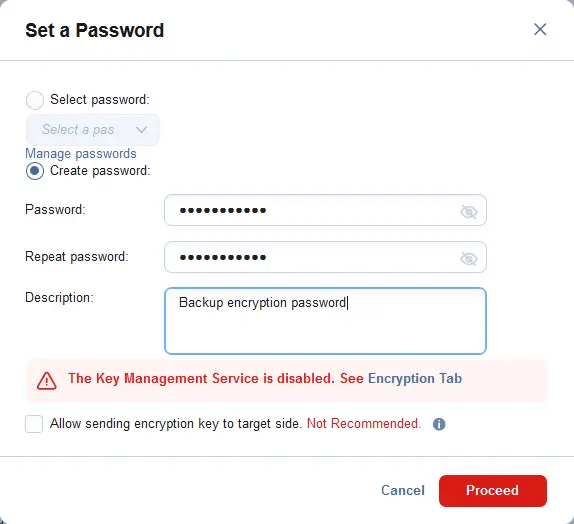

- 암호 설정 창에서 필요한 매개변수를 설정하십시오.

- 새 암호를 생성하고 암호를 확인하십시오.

- 예를 들어, 백업 암호화 암호와 같은 설명을 입력하십시오.

진행을 누르면, 새 암호가 NAKIVO Director의 데이터베이스에 저장되며, 나중에 다른 백업 작업에 이 암호를 선택할 수 있습니다.

您还可以设置密钥管理服务(KMS)作为额外的保护措施。NAKIVO Backup & Replication 支持AWS KMS。

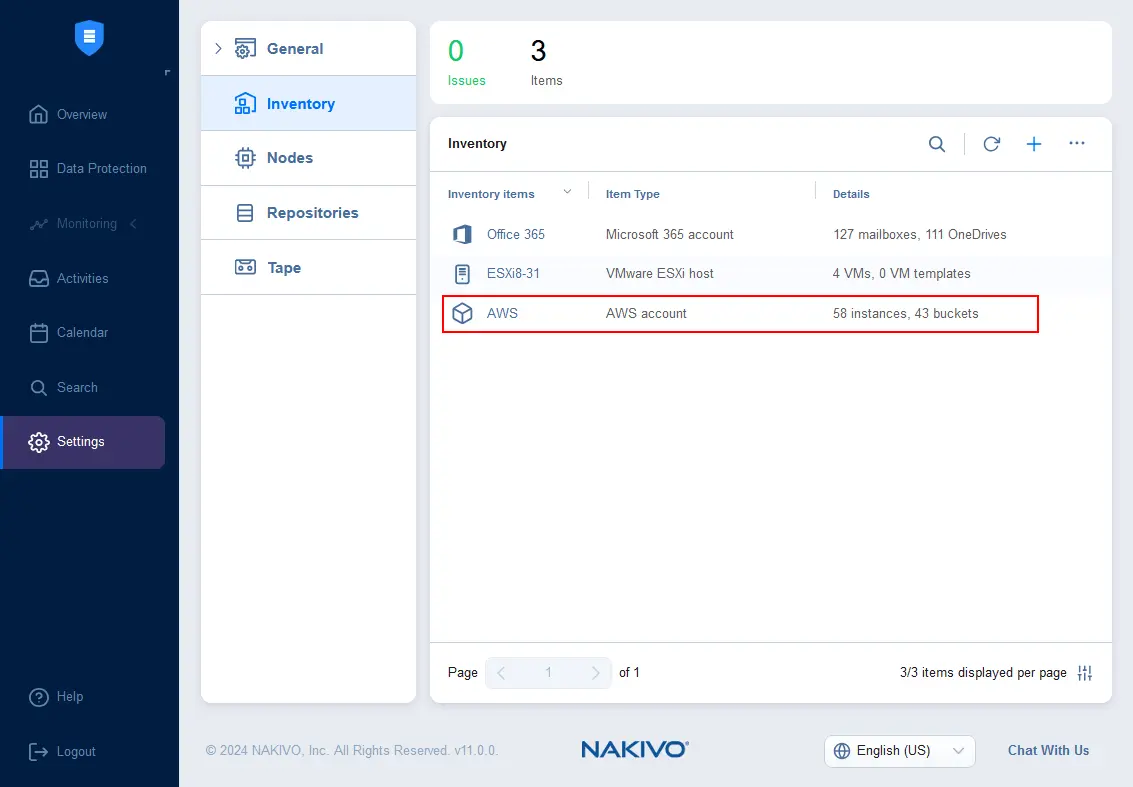

- 要启用AWS KMS,您需要将一个AWS账户添加到NAKIVO清单中。

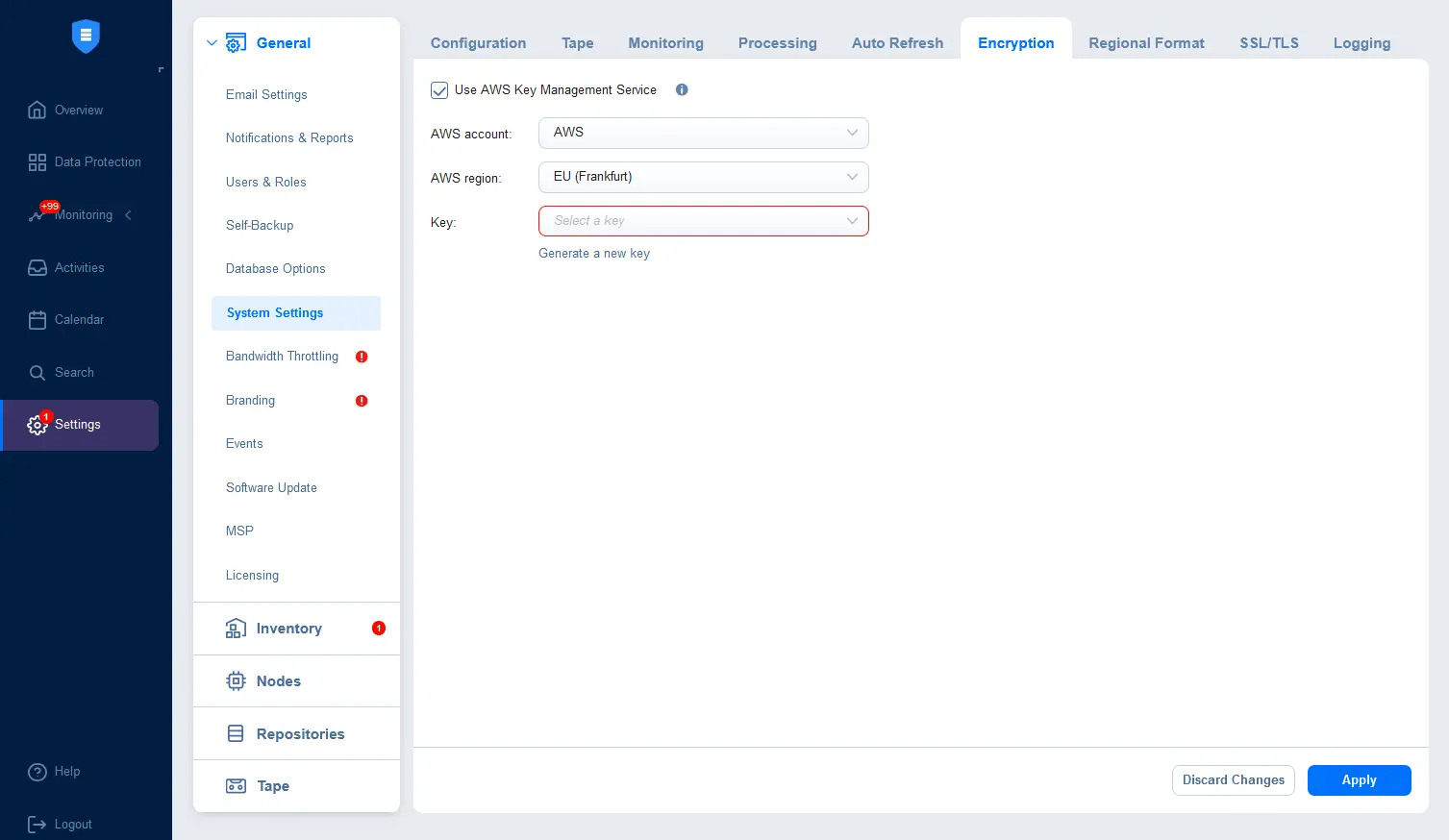

- 要为备份加密启用AWS密钥管理服务,请转到设置> 常规>系统设置并切换到加密选项卡。

- 勾选使用AWS密钥管理服务复选框。

- 选择添加到NAKIVO清单中的AWS账户。

- 选择AWS区域。

- 选择一个密钥。

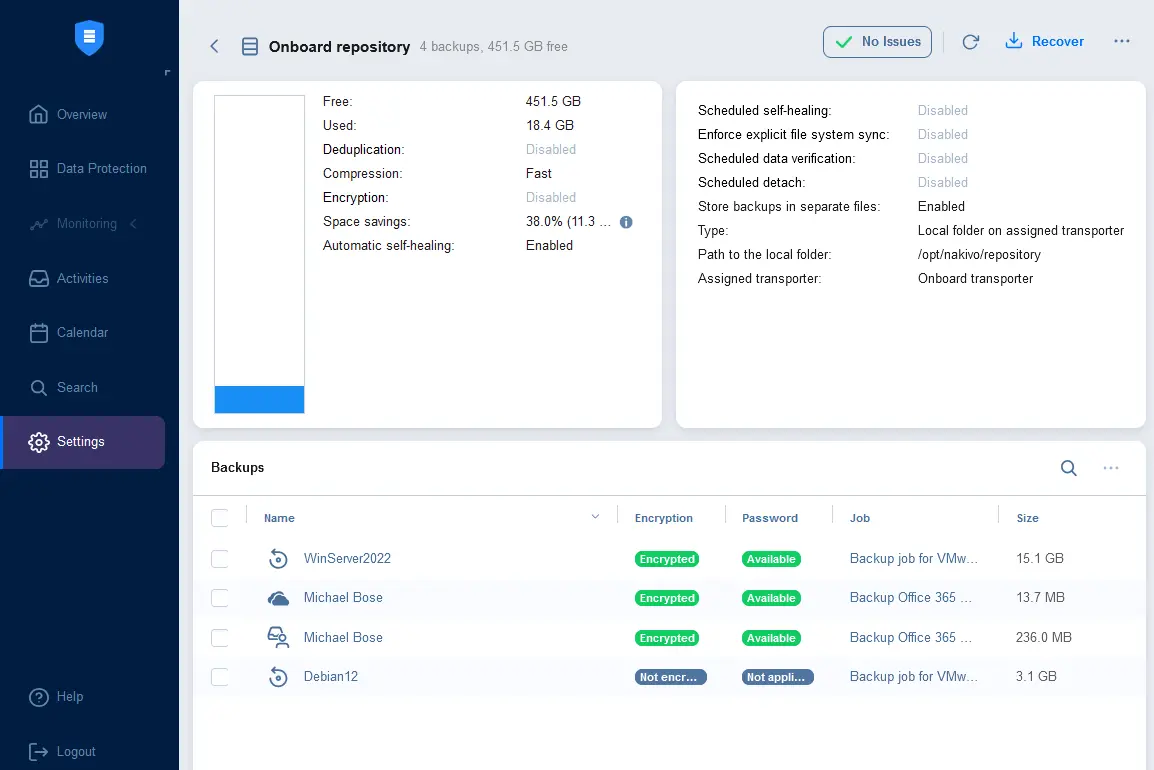

암호화 상태를 확인하려면 설정 > 레포지토리로 가서 백업 레포지토리(예: Onboard 레포지토리)를 선택하세요. 레포지토리 이름을 클릭하면 이 레포지토리에 있는 백업 목록을 확인할 수 있습니다.

이 페이지는 백업 이름, 암호화 상태, 암호화 비밀번호 상태, 작업 이름, 및 크기를 표시합니다.

백업 암호화 상태:

- 암호화됨

- 암호화되지 않음

암호화 비밀번호 상태:

- 사용 가능 – 해당 비밀번호 해시가 NAKIVO Director의 데이터베이스에 저장되었습니다.

- 사용 불가 – 백업(복구 포인트)이 암호화되었지만, 암호화 비밀번호 해시가 Director의 데이터베이스에 사용할 수 없습니다.

- 적용 불가 – 백업의 복구 포인트가 암호화되지 않았을 때 표시됩니다.

백업 작업 옵션을 언제든지 수정하고 백업 암호화 설정을 변경할 수 있습니다.

결론

소스 측 암호화는 네트워크를 통해 전송하고 대상 백업 레포지토리에 저장할 때 백업 데이터를 보호하는 안전하고 효과적인 조치입니다. 이러한 종류의 백업 암호화는 로컬 백업과 공공 클라우드로의 백업을 포함한 다양한 시나리오에서 효과적입니다. 비밀번호를 사용하여 암호화 키를 생성하는 것은 비용이 저렴하고 사용자 친화적입니다. 또한, AWS KMS와 같은 고급 키 관리 서비스를 사용하여 암호화 키를 잊거나 잃지 않도록 할 수 있습니다.

최신 버전의 NAKIVO Backup & Replication을 다운로드하여 소스 측 암호화와 대상 측 암호화를 지원하여 효과적으로 백업 전략을 구현할 수 있습니다.

Source:

https://www.nakivo.com/blog/backup-encryption-options/