身元に関連する攻撃はよく発生し、ユーザーアカウントの侵害につながることがあります。これらの身元攻撃の例には、フィッシングやパスワードスプレーなどがあります。攻撃者はますます創造的で巧妙になっています。フィッシングなどの脅威の危険性について十分に理解していない単一のユーザーは、これらの悪意ある活動の入り口になる可能性があります。したがって、Office 365 MFA はそのようなものです。

幸いにも、Office 365 ユーザーの身元を保護するために複数のセキュリティレイヤーが利用できます。その一つが、マルチファクタ認証(MFA)です。MFA はその名が示す通り、複数の認証レイヤーを使用します。一般的には、以下のようなものです:

- 知っているもの(パスワード、PIN)

- 所有しているもの(セキュリティキー、トークン生成装置)

- 自分自身であるもの(生体認証;顔、指紋)

MFA はまるで服用するビタミンのようなものです。好きではなく、時には面倒です。しかし、それらはあなたを悪いものから保護するのに役立つものです。重要なのは、資格情報の盗難を防ぐことが、それが既に発生した後で対処するよりも良いということです。

この記事では、MFA と条件付きポリシーを使用して、Microsoft Office 365 のサービスへのアクセスを制御する方法について学ぶことができます。

注意:Office 365の名前はMicrosoft 365という用語に置き換えられました。この記事では、Microsoft 365とOffice 365の両方の名前が混在して使用される場合があります。

前提条件

この記事では、Office 365とAzure Active Directoryについての基本的な知識があることを前提としています。例を追いながら進めるためには、Office 365テナントへの管理者アクセス権限を持っていることが望ましいです。本番のOffice 365テナントを使用することは強く推奨されません。

セキュリティデフォルトを使用して多要素認証を強制する

Office 365の多要素認証を設定する方法の1つは、Azure Active Directoryでセキュリティデフォルトをオンにすることです。セキュリティデフォルトをオンにすると、Office 365テナントに事前に設定されたデフォルトのセキュリティ設定が有効になります。

これらのセキュリティ設定には、以下が含まれます:

- 管理者の強制的な多要素認証。Office 365管理者アカウントは、より強力な身元確認手法であるMFAを使用して保護されます。

- すべてのユーザーの強制的な多要素認証。すべてのユーザーはOffice 365でMFAの設定を行う必要があります。

- レガシー認証のブロック。モダンな認証を使用しないクライアントアプリやIMAPやPOP3などの古いプロトコルを使用するアプリは、認証の試行をブロックされます。

- 特権アクションの保護。これはAzure Resource Managerへのアクセスに適用され、テナントの管理に使用されます。Azure Resource Managerへのアクセスをする際には、追加の認証方法の提供が必要となります。

注意: Microsoft 365テナントが2019年10月22日以降に作成された場合、セキュリティデフォルトがテナントで有効になっている可能性があります。

セキュリティデフォルトを有効にする前に考慮すべきこと

上記の4つの項目を読んでいただければ分かるように、セキュリティデフォルトを有効にすることで利点が得られますが、潜在的な影響も考慮する必要があります。慎重な計画を立てて、Office 365へのアクセスが中断されないようにします。

セキュリティデフォルトを有効にする前に考慮する必要がある状況の一つは、自動化に使用されるPowerShellスクリプトがある場合です。セキュリティデフォルトを有効にすると、これらのスクリプトが動作しなくなる可能性があります。

もう一つの潜在的な影響は、Exchange Onlineでモダン認証が有効にされていない場合です。OutlookクライアントはMFAを使用して認証できなくなります。この状況はログインループを引き起こし、ユーザーがメールボックスにアクセスできなくなります。

注意: セキュリティデフォルトの使用は、組織全体に適用されるセキュリティ設定に対する細かい制御を提供しません。オンまたはオフの設定のみです。

Azure Active Directoryでのセキュリティデフォルトの有効化

免責事項:この記事は、Office 365テナントでセキュリティデフォルトを有効にするかどうかを判断するものではありません。この記事では「方法」のみを扱っています。セキュリティデフォルトを有効にするかどうかの決定は、あなたの責任です。

セキュリティデフォルトを有効にすることは、単一のスイッチを切り替えるだけの簡単な操作です。実際、このプロセスはわずかなスイッチの切り替えだけを含みます。

すべての考慮事項が完了し、慎重な計画が行われた後、以下の手順に従ってOffice 365でセキュリティデフォルトを有効にし、MFAを有効にしてください。

- まず、Azure Active Directory管理センターにログインします。

- 次に、Azure Active Directory —> プロパティに移動します。

- その後、プロパティページの一番下までスクロールし、セキュリティデフォルトの管理リンクをクリックします。

- 最後に、セキュリティデフォルトの有効化のフライアウトではいをクリックし、保存をクリックします。

以下のデモを参照してください。最後に、ページの右上部にデフォルトポリシーが保存されたことを示す確認が表示されます。

Office 365 MFAのセットアップ体験のテスト

MFAを有効にした後、何が起こるのでしょうか?ユーザーは自動的にロックアウトされるのか、または一定の時間内にMFAなしで続行するオプションがユーザーに与えられるのでしょうか?このセクションでそれを確認します。

設定変更の場合、信頼できる管理者は実際に設定が機能していることを確認するために追加の手順を踏むでしょう。

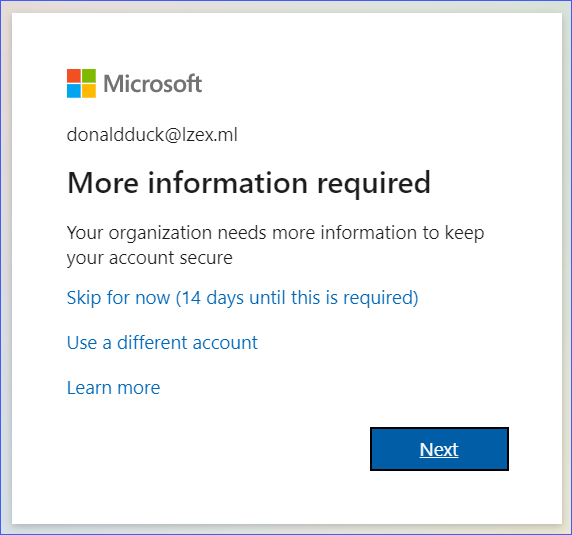

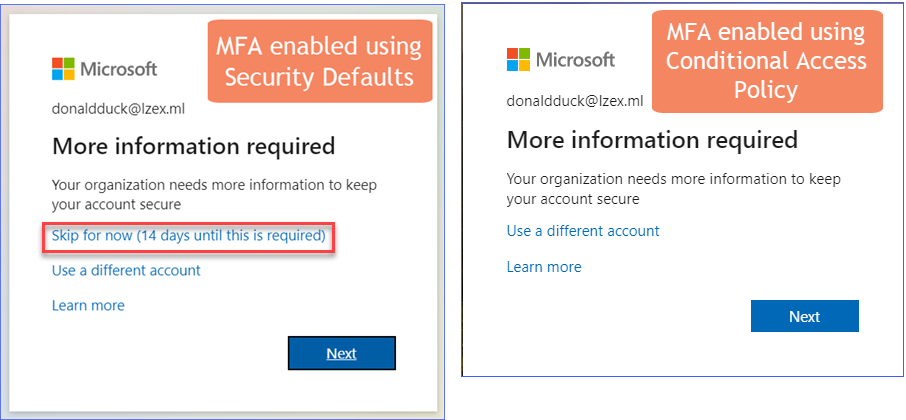

ユーザーはすぐにMFAが有効になったことに気付かないかもしれません、特に既にOffice 365にログインしている場合です。ただし、次にユーザーがMicrosoft 365に再度サインインする必要がある場合、以下のような追加のログインメッセージが表示されます。

上の画像からわかるように、ユーザーにはいくつかのオプションが用意されています。 今はスキップ オプションは、ユーザーがMFAを要求されるまでログインできることを意味します。ただし、ユーザーが 次へ ボタンをクリックすると、MFAの設定プロセスが開始されます。

ユーザーが 次へ ボタンをクリックしたと仮定します。通常、認証コードをテキストメッセージとして受け取るための電話番号を指定するオプションもあります。ただし、以下のデモンストレーションでは、ユーザーは Microsoft Authenticator アプリ を設定することを選択しました。

この時点から、ユーザーがOffice 365にログインするたびに、認証を承認するための追加の手順を実行する必要があります。

注意:モダン認証とMFAを使用できない古いアプリやプロトコルには、アプリパスワードを使用することもできます。詳細については、「Microsoft 365 のアプリパスワードの作成」を参照してください。

条件付きアクセスポリシーを使用してマルチファクタ認証を強制する

条件付きポリシーの実装により、セキュリティ設定をより細かく制御することができます。これに対して、セキュリティデフォルトを有効にすると、変更がテナント全体に一律に適用されます。ただし、条件付きアクセスポリシーを使用するには、Azure AD Premium(P1)ライセンスが必要です。

条件付きポリシーで達成できる具体的な制御の例は次のとおりです:

- Office 365のリソースごとにMFAを要求するかどうかの選択。

- 信頼された場所からのアクセスのみリソースにアクセスを許可する。

- Exchange OnlineやSharePoint OnlineなどのOffice 365リソースにアクセスするための承認されたアプリを指定する。

上記のリストは、条件付きアクセスポリシーが適用される場面の一部です。次のセクションでは、条件付きポリシーの作成方法とテスト方法の例が示されます。

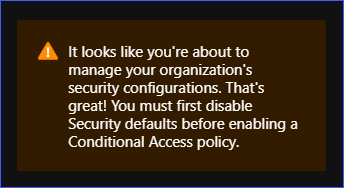

注意: 条件付きアクセスポリシーを使用するには、セキュリティデフォルトを無効にする必要があります。これにより、Office 365のMFAも無効になります。新しい条件付きポリシーを有効にするまで、MFAは利用できません。

Office 365でMFAを有効にするための条件付きアクセスポリシーの作成

組織で特定のサービスのみMFAで保護する必要がある場合があります。この例では、Exchange Onlineへのアクセス時にのみMFAが必要なサンプルの条件付きアクセスポリシーの作成方法を学びます。

セキュリティデフォルトがテナントで有効になっている場合、条件付きアクセスポリシーはReport-Onlyモードでのみ作成できます。条件付きアクセスポリシーを有効にする前に、セキュリティデフォルトを無効にする必要があります。そうしないと、以下のようなメッセージが表示されます。

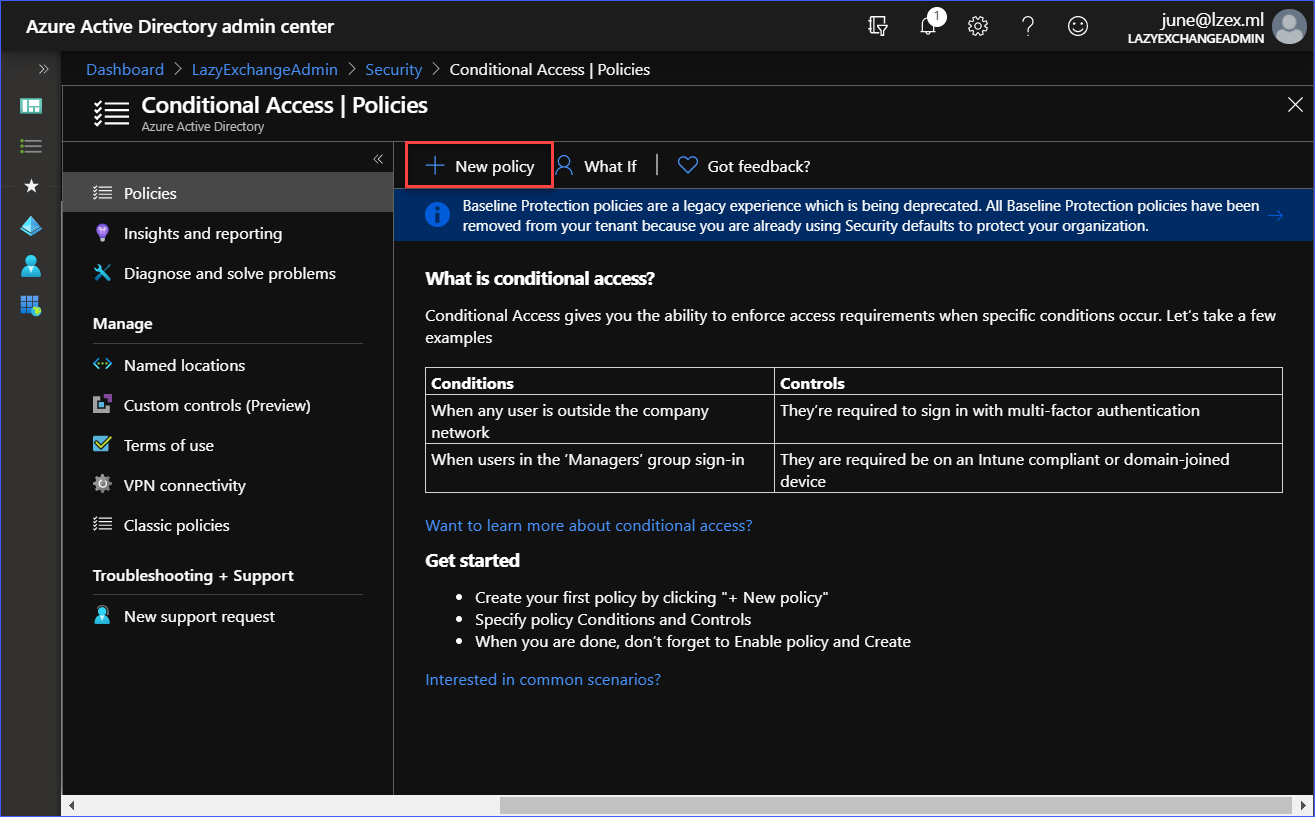

新しい条件付きアクセスポリシーを作成するには、Azure Active Directory管理センターにログインします。次に、Azure Active Directory —> セキュリティに移動します。以下のような条件付きアクセス | ポリシーページが表示されます。新しいポリシーを作成するには、新しいポリシーボタンをクリックします。

次に、次の設定でポリシーを作成します:

- 名前:Exchange OnlineのMFAを要求する

- 割り当て:すべてのユーザー(除外なし)

- クラウドアプリまたはアクション:Office 365 Exchange Online

- アクセスコントロール:多要素認証を要求する

- ポリシーを有効にする:オン

以下のデモを参照して、新しいポリシーを作成できます。

上記のデモからわかるように、名前がExchange OnlineのMFAを要求するの条件付きポリシーが作成され、オンになっています。ポリシーの設定に基づいて、Exchange Onlineにログインする際にはすべてのユーザーに適用され、MFAが必要です。

条件付きアクセスポリシーのMFAの適用をテストする

条件付きアクセスポリシーを介して多要素認証が有効になっている場合、ユーザーはMFAの資格情報の登録と設定を強制されます。

セキュリティデフォルトからMFAが有効になっている場合とは異なり、条件付きアクセスポリシーを使用してMFAの登録をスキップするオプションはありません。

以下のデモンストレーションでは、Exchange Onlineへのログインには、ユーザーがMicrosoft Authenticatorアプリを使用してサインインリクエストを承認する必要があります。

一方、SharePoint OnlineサイトへのログインにはMFAは必要ありません。以下のデモンストレーションで確認できます。

これは、Office 365へのアクセスを制御し、MFAを有効にするために条件付きアクセスポリシーを使用する例の一つです。以下では、試してみることができる他のことを紹介します。

- SharePoint Onlineを条件付きポリシーの対象に含めて、MFAを強制する。

- Exchange Onlineへのアクセス時にMFAを要求するが、ソースがブラウザ(OWA)からの場合にのみ適用し、OutlookデスクトップクライアントからのアクセスはMFAの対象外にする。

- 承認されたOffice 365モバイルアプリ(例:Outlook for IOS/Android)を使用して、Exchange OnlineとSharePoint Onlineへのモバイルアクセスのみを許可するポリシーを作成する。

多要素認証の登録をリセットする。

Microsoftは、MFA関連の問題の修正について詳細なドキュメントを公開しています。これらのリンクから記事を閲覧できます。

上記にリストされていない場合でも、ユーザーのMFA登録をリセットする必要がある場合があります。MFAのリセットが必要な場合は、ユーザーが携帯電話を変更した場合や電話番号を変更した場合などがあります。

また、ユーザーがMFAのサインイン要件を満たしていないためにサインインできない場合、管理者はユーザーのMFA登録をリセットすることができます。その後、ユーザーは次回のサインイン時に再度MFAの登録を求められます。

ユーザーのMFA登録をリセットする方法はいくつかあります。

Microsoft 365管理センターからMFA登録のリセット

ユーザーのMFA登録をリセットするには、Microsoft 365管理センターにログインします。次に、ユーザー ―> アクティブユーザーに移動し、多要素認証ボタンをクリックします。

すると、多要素認証ページに移動します。次に、リストからユーザーの名前を選択し、ユーザー設定の管理リンクをクリックします。再度連絡先情報の提供を求めるには、選択したユーザーに連絡先情報の提供を要求するにチェックマークを入れ、保存をクリックします。以下はデモです。

Azure Active Directory管理センターからMFA登録のリセット

MFA登録は、Azure Active Directory管理センターでもクリアすることができます。

この方法を使用してMFA登録をリセットするには、Active Directory —> ユーザーに移動します。次に、リストからユーザーをクリックします。ユーザーのプロパティページに移動したら、認証方法と書かれたリンクが表示されるまで下にスクロールし、それをクリックします。最後に、MFAの再登録を要求ボタンをクリックします。

MFA登録のリセット方法に関するデモは以下を参照してください。

Office 365 PowerShellを使用してMFA登録をリセットする

この方法では、Office 365 PowerShellに接続する必要があります。PowerShellセッションがすでに確立されている場合は、以下のコードをコピーしてPowerShellコンソールに貼り付けて実行します。

最初に、$upn変数の値を正しいユーザー主体名に変更してください。各コマンドの上にあるコメントを参照して、各コマンドの詳細について確認できます。

上記のコードが正常に実行された場合、画面には出力が表示されません。出力は以下のデモと似ています。

結論

この記事では、Microsoft 365のユーザーに対してマルチファクタ認証を有効にする方法が複数あることを学びました。これらの2つのオプション、セキュリティデフォルトと条件付きアクセスポリシーは、Office 365とAzure ADに既に含まれているMFAメソッドを使用します。

また、MFAがどのように有効にされたかによって、ユーザーのMFAのユーザーエクスペリエンスに違いがあることも学びました。セキュリティデフォルトでは、MFAはカスタマイズの機会がなくテナント全体で有効になります。

条件付きアクセスポリシーを介してMFAを強制すると、Office 365サービスへのアクセスを制御するための複数の構成オプションが提供されます。ただし、このオプションにはAzure AD Premiumライセンスが必要であり、すべての組織で常に利用できるわけではありません。

さらに、ユーザーのMFA登録をリセットするためのいくつかの異なる方法についても学びました。これらのMFAのリセット方法には、Microsoft 365管理センター、Azure Active Directory管理センター、およびOffice 365 PowerShellが含まれます。

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.