Windows Security Event Logsの重要な構成要素であるWindowsイベントID 4624は、成功したログオンイベントとよく呼ばれ、コンピュータシステムを監視および保護するための重要なツールです。このイベントコードはシステムによって生成されます。ユーザーがWindowsベースのシステムに正常にログオンするたびに、ユーザーのアクティビティやアクセス権限に関する重要な洞察を提供します。イベントID 4624とそれに関連する詳細を調査することで、サイバーセキュリティ専門家は誰がシステムにアクセスを得たか、それがいつ発生したか、およびどのソースから発生したかを理解します。この情報は、セキュリティの脅威を迅速に特定し、対応するために不可欠であり、組織のデジタル環境の完全性とセキュリティを維持するのに役立ちます。

WindowsイベントID 4624は何ですか?-成功したログオン。

WindowsイベントID 4624は何ですか?-成功したログオン

成功したすべてのローカルコンピューターへのログオン試行は、Windowsイベントビューアーで見ることができるイベントID 4624によって記録されます。言い換えれば、システムがイベントを確立する場所で、システムはコンピューターアクセスのイベントを生成します。イベントID 4625は、接続されたインシデントでのログオン試行の失敗を記録します。

イベントフィールドの概要

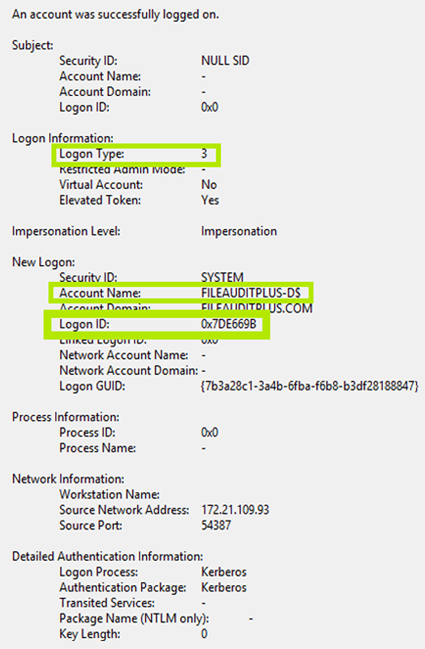

Event 4624から得られる重要な情報には、次のようなものが含まれます:

- ログオンのタイプ: このフィールドは、ユーザーがシステムにアクセスした方法を示すログオン方法を開示します。9 種のログオンのタイプの中、2 (対話的) と 3 (ネットワーク) が一般的に使用されています。ログオンのタイプが 5 (サービスの起動を示す場合を除き) は、そのログオンに関する懸念が生じる可能性があります。この記事の後半でログオンのタイプについて詳しく説明します。

- 新しいログオン: このセクションでは、システムによって作成された各新しいログオンに関連付けられているアカウント名と対応するログオン ID が明らかになります。ログオン ID は16 進数であり、このイベントと他のイベントとの交差参照に役立ちます。

- サブジェクト: ローカル システム上のアカウント (ユーザーではありません) がログオン要求を開始したことを示します。

- 偽装レベル: このセクションでは、ログオンセッション内のプロセスがクライアントを偽装する方法を示します。クライアントのコンテキスト内でサーバーが実行する操作を影響します。

- プロセス情報: ログオン試行を行ったプロセスに関する情報。

- ネットワーク情報:ユーザーのログイン元の場所を示します。同じコンピューターからのユーザー起動の場合、この情報は空白になるか、ローカルコンピューターのワークステーション名とソースネットワークアドレスが表示される場合があります。

- 認証情報:ログオンプロセスで使用される認証パッケージに関する情報。

イベント4624による脅威の検出と予防

Windowsログオンタイプ

Windowsはさまざまなログオンタイプをサポートしており、それぞれ特定の目的と認証方法に役立っています。以下は、標準のWindowsログオンタイプとその説明のリストです:

- 対話型ログオン(タイプ2): ユーザーがコンピュータで直接ログインするか、リモートデスクトップ経由でログインする場合に使用されます。このログオンタイプにはユーザー名とパスワードが必要です。

- ネットワークログオン(タイプ3): 別のコンピュータ上のネットワークリソースにアクセスする際に発生します。システムは認証のために資格情報をリモートサーバーに送信します。

- バッチログオン(タイプ4):指定されたユーザーアカウントの下で実行されるスケジュールされたタスクやバッチジョブ用;インタラクティブではありません。

- サービスログオン(タイプ5):Service Control Manager で自動的にまたは手動で開始される Windows サービスによって使用されます。

- アンロックログオン(タイプ7):以前にロックされたワークステーションをアンロックすると生成されます;新しい資格情報は必要ありません。

- ネットワーククリアテキストログオン(タイプ8):まれで安全ではない;ネットワーク上で資格情報をクリアテキストで送信します。

- 新しい資格情報ログオン(タイプ9):ネットワークリソースにアクセスするための異なる資格情報を提供すると発生します。

- リモートインタラクティブログオン(タイプ10):リモートデスクトップ接続に使用されます。

- キャッシュされたインタラクティブログオン(タイプ11):ネットワークに接続されていないときにキャッシュされた資格情報を使用すると、ローカル認証が可能です。

- キャッシュされたリモートインタラクティブログオン(タイプ12): リモート接続用のキャッシュされたインタラクティブログオンと同様です。

- キャッシュされたアンロックログオン(タイプ13): キャッシュされた資格情報をオフラインで使用してコンピューターをアンロックする際に生成されます。

- キャッシュされた資格情報ログオン(タイプ14): このログオンタイプは、キャッシュされた資格情報を使用してネットワークリソースにアクセスするアプリケーションやサービスに使用されます。

- キャッシュされたリモート資格情報ログオン(タイプ15): キャッシュされた資格情報ログオンと同様ですが、リモートアクセス用です。

- アンロック(タイプ21): 以前ロックされたワークステーションをアンロックする際に発生します。

これらのログオンタイプは、ユーザーのアクティビティと潜在的なセキュリティ侵害を監視するために重要です。監査およびセキュリティ分析のために。

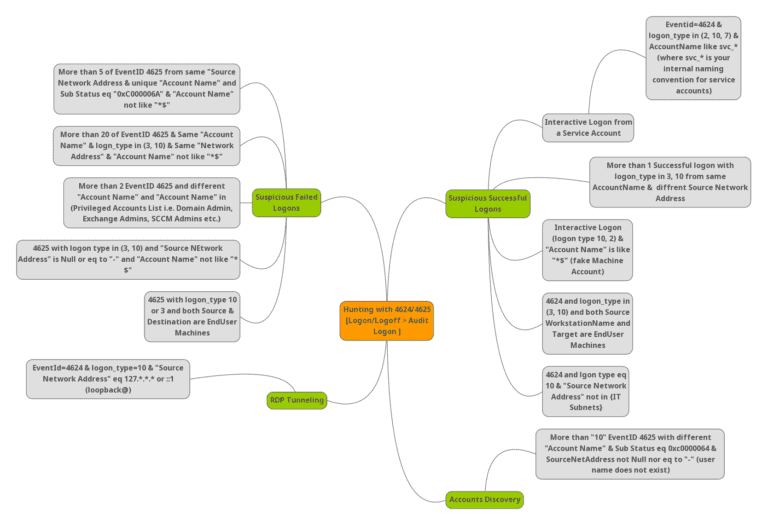

疑わしい成功したログオン

Windowsログオン方法の異なるタイプについて説明したので、悪意のある加害者によって記録されたイベントID 4624を分析し始めます。以下にいくつかの例を示します:

- イベントID 4624は、ログオンタイプ10(RemoteInteractiveログイン)で、ソースネットワークアドレスはループバック(127.*.*.*または::1)であり、ほとんどがRDPトンネリングです。

- イベントID 4624ログオンタイプ10(RemoteInteractiveログイン)およびソースネットワークが当社の組織のサブネットに含まれていません。

- イベントID 4624、ログオンタイプ(3および10)、ソースワークステーション名、および宛先はエンドユーザーマシンです。

- イベントID 4624、ログオンタイプ(2および10)、およびItSupport$のように終了するアカウント名は、可能性のある偽のマシンアカウントです。

- イベントID 4624は、同じアカウント名からのログオンタイプ3および10の複数の成功したログオンが異なるソースネットワークアドレスから行われた場合、疑わしいと見なされます。

- イベントID 4624およびログオンタイプ(2、10、7)およびsvc_*のような内部サービスアカウントのアカウント名、サービスアカウントからの可能性のある対話型ログオン。

サイバーセキュリティの執拗な追求において、不正なアクセスや悪意のあるアクセスの兆候となることが多い疑わしい成功したログオンイベントを監視および対応するために必要な警戒心は、重要で継続的な取り組みとなります。

また、InfraSOS Active Directory Reporting & Auditing Toolを試してみてください

PowerShellを使用してイベントID 4624のイベントログを取得する

Windowsオペレーティングシステムの他のグラフィカルユーザーインターフェース(GUI)と同様に、Windows PowerShellで利用可能なコマンドラインインターフェース(CLI)コマンドを介して情報にアクセスします。イベントID 4624に関連するイベントログを取得するために、PowerShellはGet-EventLogやGet-WinEventなどの便利なcmdletを提供しています。PowerShellでGet-EventLogコマンドを使用してイベントID 4624のイベントログを取得する方法を示しましょう。

$currentDate = [DateTime]::Now.AddDays(-1)

Get-EventLog -LogName "Security" -After $currentDate | Where -FilterScript {$_.EventID -eq 4624}上記の構文では:

- Get-EventLogは、$currentDate変数を使用して指定された日付のイベントID 4624のイベントを取得します。

- イベントのログ名を決定するために、LogNameパラメータが使用されます。例:Security

- すべてのイベントIDは、FilterScriptパラメータを使用して4624に等しいものがフィルタリングされます。

また、PowerShellのGet-WinEventコマンドを使用して、イベントID4624のイベントログを取得します:

Get-WinEvent -FilterHashtable @{LogName = 'Security'; ID = 4624}上記のWindows PowerShellスクリプトでは、

- Get-WinEventがイベントID4624のイベントログを取得します。

- これらのイベントを取得するために、FilterHashtableパラメータとLogNameをSecurityとして使用します。

PowerShellのイベントコマンドレットを利用して、イベントID4624のエントリを取得することは、成功したログオンイベントの監視と対応に強力な手段を提供し、常に変化するサイバーセキュリティの脅威を予防的に検出および緩和することが可能です。

読んでいただき、ありがとうございます。WindowsイベントID 4624は何ですか?-成功したログオンについての記事を結論付けます。

読んでいただき、ありがとうございます。WindowsイベントID 4624は何ですか?-成功したログオンについての記事を結論付けます。

WindowsイベントID 4624は何ですか?-成功したログオンの結論

結論として、WindowsイベントID 4624は基本的なシステムのセキュリティおよび監視の柱です。Windowsベースの環境へのユーザーアクセスを追跡し理解するための不可欠なツールであり、ログインイベントに関する貴重な情報を提供することで、誰がアクセスを得るか、いつそれが発生するか、どこからアクセスを得るかについての洞察を提供します。イベントID 4624は、サイバーセキュリティの専門家がシステムのセキュリティ姿勢を強化し、潜在的な脅威に迅速に対応するための力を与えます。これはセキュリティ対策の重要な要素であり、デジタル資産の完全性と機密性を保証しながら、積極的な脅威検知と予防を可能にします。

Source:

https://infrasos.com/what-is-windows-event-id-4624-successful-logon-2/