サイバーセキュリティにおけるトップ10の最高の脅威狩りツール(メリット・デメリット)。この記事では、最良の脅威狩りツールとサイバーセキュリティについて、それぞれのメリットとデメリットをお見せします。

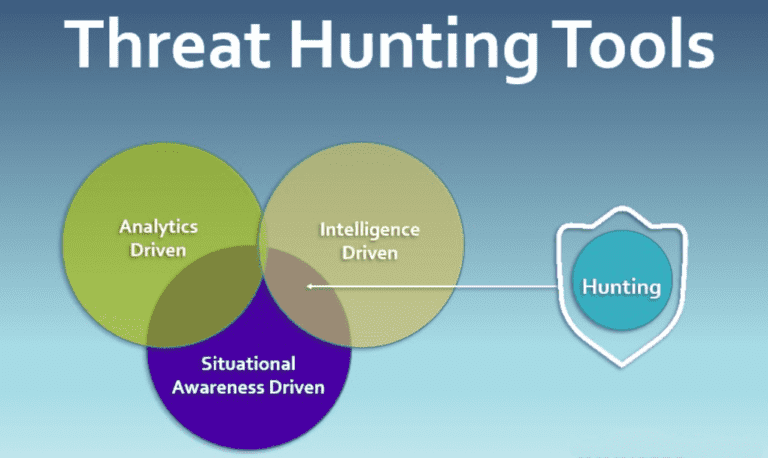

全体として、脅威狩りにもさまざまなタイプがあります。

- 反応的狩り(攻撃に対処する)。

- 積極的狩り(攻撃を防ぐ)。

この投稿では、ITセキュリティアナリストやネットワーク上の脅威をセキュリティで保護しようとする誰もが使用できるいくつかの最高の脅威ハンティングツールをリストしました。これらの脅威ハンティングソフトウェアの助けを借りて、データを安全に保つことができます。

記事「サイバーセキュリティにおけるトップ10の最高の脅威ハンティングツール(長所と短所)」を始めましょう。

サイバーセキュリティにおけるトップ10の最高の脅威ハンティングツール

画像の出典: Eduba

まず、脅威ハンティングツールは、多くの組織がネットワーク上の脅威を見つけるために使用するソフトウェアです。したがって、これらの優れたソリューションを使用することで、組織はネットワーク上の脅威を検出し、情報を収集し、証拠を提供します。以下に、市場で利用可能なトップの脅威ハンティングツールの一部を示します。ご確認いただき、比較してください。

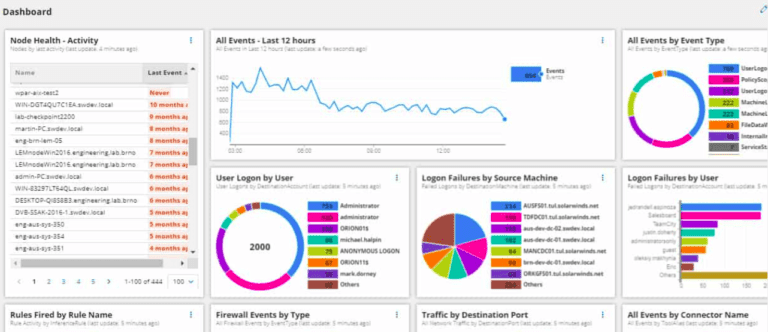

1. SolarWinds Security Event Manager

SolarWinds Security Event Managerは、すべての種類のイベントの統一されたビューを提供するセキュリティイベント管理システムです。基本的に、複数のソースから情報を収集し、分析を行います。また、セキュリティオペレーションのための単一パネルを提供し、リアルタイムでセキュリティイベントを監視するのに役立ちます。

さらに、チケットシステムやヘルプデスクなどの他のツールとの統合をサポートしています。

機能

SolarWinds Security Event Managerの利点

- ソフトウェアは、組織がログファイルを管理し、分析を実行できるようにします。

- 何か疑わしいアクティビティを検出するとすぐに警告します。

- ユーザーが洞察力のあるレポートを作成およびスケジュールすることを可能にします。

SolarWinds Security Event Managerの短所

- ユーザーインターフェースはよりユーザーフレンドリーであるべきです。

- SolarWinds Security Event Managerはクラウドバージョンをサポートしていません。

- クエリビルダーは使いにくいです。

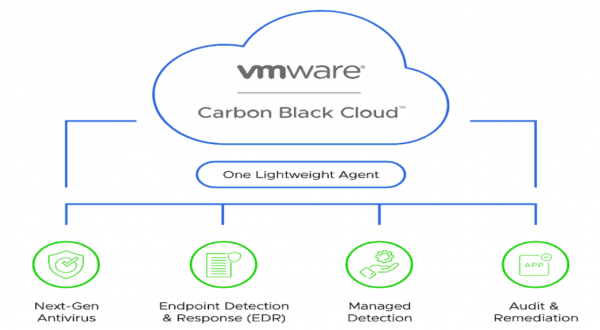

2. VMWare Carbon Black Endpoint

VMWare Carbon Black Endpointは、多くの組織で複数のエンドポイント保護に使用される別の人気の脅威狩りツールです。さらに、各エンドポイントには、Carbon Blackのデータプロセッサと通信してより迅速に動作するエージェントがあります。

このソフトウェアは、何十億ものシステムイベントを追跡し、攻撃者が正当なツールを利用することを防ぎます。確かに、迅速に対応するために調査ワークフローを自動化するのにも役立ちます。

ソフトウェアには、脅威検出システムも含まれており、検出されるとSOARシステムに直ちにアラートを送信します。このツールを使用することで、インシデントへの対応時間を短縮し、重要なCPUサイクルを会社に返すことができます。

機能

- 自動応答。

- 脅威インテリジェンスフィード。

- SOARシステムサポート。

- 迅速な脅威検出。

- ランサムウェア保護。

- 企業向けのアンチウイルス。

- クラウドベースのエンドポイントセキュリティ。

VMWare Carbon Black Endpointの利点

- リアルタイムでの脅威防止とダウンタイムの最小化。

- VMWare Carbon Black Endpointは、感染が時間の経過とともにどのように様々なシステムに広がったかを明確に示しています。

- トラブルシューティングを行い、Carbon Blackが主な原因かどうかを特定するために、ユーザーはもちろん、ワークステーションやサーバーを簡単にバイパスモードにすることもできます。

VMWare Carbon Black Endpointの欠点

- 個々のファイルのスキャンはできません。

- SCCMを使用してソフトウェアを展開することは難しいかもしれません。

- ログマネージャは利用できません。

3. フィッシングキャッチャー

フィッシングキャッチャーは、ウェブサイトがハッキングされるのを防ぐための特定の種類の保護ツールです。同時に、怪しいTLS証明書に関する情報を利用します

。フィッシングキャッチャーでは、ウェブサイトをスキャンしてサイト上の脆弱性を調べることで通常作成されます。脆弱性が発見されると、自動的に攻撃をブロックし、ハッカーがウェブサイトにアクセスするのを防ぎます

。今日、多くの組織はフィッシングドメインの検出と脅威予防のためにオープンソースツールを使用しています。さらに、フィッシングキャッチャーは特定の基準に基づく評価を提供し、ハントチームが本当の脅威に集中できるようにします

。機能

フィッシングキャッチャーの利点

- ユーザーがリアルタイムでフィッシングドメインを発見できる。

- 疑わしい語句に焦点を当て、実際の脅威を探し求めます。

フィッシングキャッチャーのデメリット

- フィッシングキャッチャーに関するデメリットは見つかりませんでした。

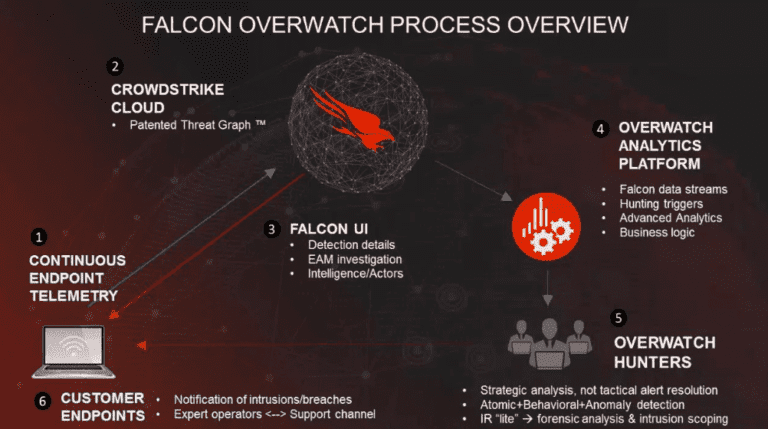

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatchは、AIが搭載されたプラットフォームで、リアルタイム保護を提供し、サイバー攻撃からネットワークを守ります。その結果、統一されたエンドポイントセキュリティ、ネットワークセキュリティ、および脅威インテリジェンスシステムが提供されます。

CrowdStrike Falcon Overwatchは、攻撃者が攻撃を開始する前に特定し、進行中の攻撃を停止し、被害を修復することができます。また、AIを使用して、マルウェアファミリーおよびバリアント、およびリアルタイムのランサムウェアを特定します。

同様に、CrowdStrike Falcon Overwatchはエンドポイント保護プラットフォームであり、攻撃面全体の完全な可視性を提供し、マルウェアと未知の脅威を阻止します。さらに、ユーザーが監視できるように、デバイス上のすべてのアクティビティを許可します。データ、アプリケーション、プロセス、ネットワーク接続、ファイルのアップロード/ダウンロード、またはコマンドライン引数など、すべてを追跡できます。

機能

CrowdStrike Falcon Overwatchの利点

- CrowdStrike Falcon Overwatchは、優れた機能でオーバーヘッド、複雑さ、コストを削減するのに役立ちます。

- ユーザーがリアルタイムでデータを掘り下げて侵入を検出できるようにします。

- コンピューティングパワーの使用が少ないか、まったくありません。

- 脅威重大度評価と統合脅威インテリジェンス。

- Falcon Device ControlでUSBデバイス使用状況の完全な可視性

CrowdStrike Falcon Overwatchの短所

- デバイスコントロールはより包括的である必要があります。

- マイグレーションパートはより改善が必要です。

- A few features may take time to assess or run.

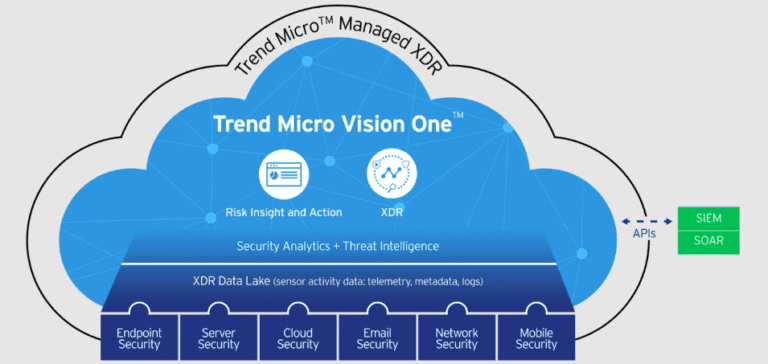

5. トレンドマイクロマネージドXDR

トレンドマイクロマネージドXDRは、クラウドの完全なセキュリティソリューションを提供するトレンドマイクロの新製品です。企業やサービスプロバイダーが、ますます洗練され、持続的で広範な脅威からお客様を保護するのに役立ちます。

機能

Trend Micro Managed XDRのプロス

- セキュリティの専門家がいない企業に最適です。

- エンドツーエンドの可視性を提供し、リアルタイムで脆弱性を検出し、実行可能なレポートを生成します。

- 複数のサイトのセキュリティを管理し、リアルタイムで脅威を検出する能力があります。

トレンドマイクロマネージドXDRの短所

- ほとんどのユーザーはトレンドマイクロマネージドXDRを高価なソリューションだと感じています。

- 結果が遅れていました。

- エージェントシステムが非常に遅く、パフォーマンスを改善する必要があります。

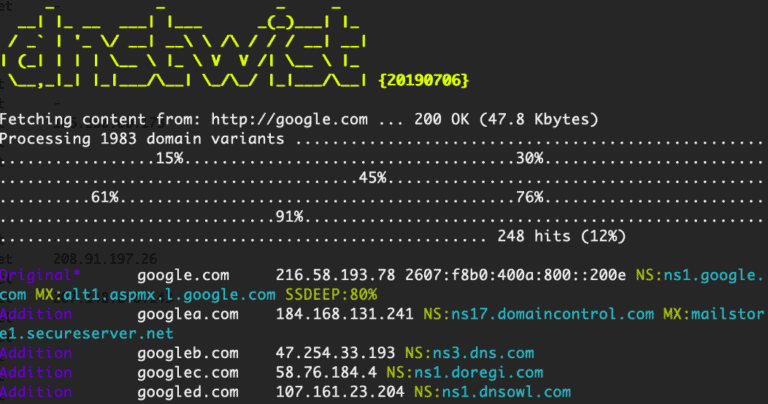

6. DNSTwist

さらに、組織はタイプミスしたドメイン、同形異義語、または国際化ドメイン名(IDN)を追跡できます。さらに、奇妙な外れ値を見つけるために、すべての発見を地理的位置によって特定し、ライブフィッシングページを検出することもできます。

特徴

- Unicodeドメイン名(IDN)。

- ライブフィッシングページ検出。

- GeoIP位置。

- エクスポートレポート。

- Rogue MXホスト検出。

DNSTwistの利点

- アルゴリズムを使用して疑わしいドメインとタイプミスしたドメインを発見する

- ライブフィッシングページを発見する能力があります。

DNSTwistの短所

- DNSTwistに関する短所は見つかりませんでした。

7. Cynet 360 AutoXDRプラットフォーム

Cynet 360は、企業レベルのサイバーセキュリティプロバイダーであり、クライアントのデジタル資産を保護するためのソリューションセットを提供しています。同社は市場に長年の経験があり、500社以上の企業や政府機関を含む2000社以上の組織にデジタル資産の保護を支援してきました。

さらに、脆弱性評価、浸透テスト、デジタルフォレンジックなどのサービスを提供しています。また、ソフトウェアには、企業のネットワークセキュリティへの潜在的な脅威を特定する機能もあります。

特徴

- 脅威ハンティングとサンドボックス化。

- メモリフォレンジック。

- ハニーポットシステムをサポート。

- 自律的な侵害保護。

- ユーザーおよびエンティティーの行動分析(UEBA)。

- エンドポイント検出と対応。

- 脆弱性管理。

- 自律的な侵害保護。

Cynet 360 AutoXDRプラットフォームの利点

- 自動化された脅威分析と、環境全体での修復。

- より良い可視性を提供し、環境全体での脅威の検出を支援します。

- ユーザーが SaaSアプリケーションがセキュリティ上のリスクを引き起こしているかどうかを確認できるようにします。

Cynet 360 AutoXDRプラットフォームの欠点

- ログマネージャーは利用できません。

- 疑わしい接続されたサービスを検出するのが難しく、やや遅延がありました。

8. Gnuplot

機能

- サポートWebスクリプティング。

- プロットエンジンを使用します。

- さまざまなタイプの出力をサポートします。

- コマンドラインツール。

Gnuplotの利点

- オープンソースソフトウェアは、2次元および3次元のデータプロットを可能にします。

- データ可視化ツールを使用して、統計的な外れ値を監視および発見します。

- コマンドラインツールを使用することで、ハンターはgnuplotに大量の区切られたデータを供給し、すぐに結果を得ることができます。

Gnuplotの欠点

- ウェブインターフェイスは利用できません。

9. Exabeamフュージョン

エクサビームの主要製品は、エクサビームフ�usionです。これは、コンテンツ分析と機械学習を組み合わせたシングルソリューションで、デジタル足跡や行動に基づいてリスクの高い従業員を特定します。

特徴

エクサビームフジューションのプロス

- アプリケーションからその活動に関連するデータを収集し、ログファイルを調査します。

- セキュリティオペレーションの成功を達成するために、完全なカバレッジを提供します。

- 500以上の統合と事前に構築されたグラフタイプをサポートしています。

Exabeam Fusionの短所

- エンドポイントがネットワークに接続されていない場合、それは安全ではありません。

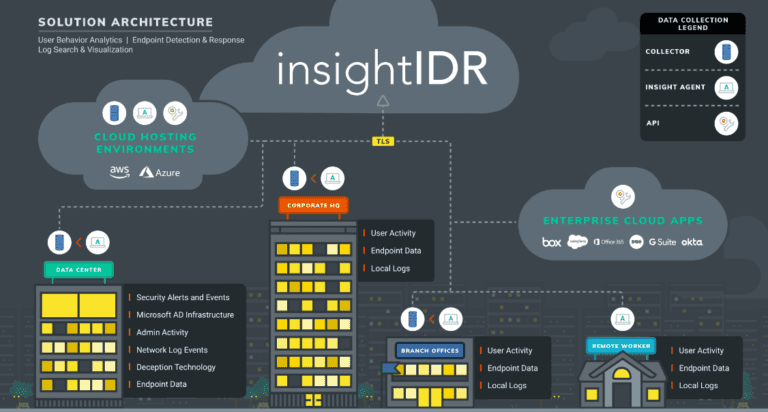

10. Rapid7 InsightIDR

Rapid7 InsightIDRは、組織がサイバー脅威を特定するために使用するサイバーインテリジェンス製品です。この製品は機械学習を使用して最も可能性の高い脅威を特定し、実行可能な洞察を提供します。洞察は、脅威が何をするか、どのように広がるか、そして誰を対象とするかを示します。

Rapid7 InsightIDRは、ユーザーのマシン上またはネットワーク共有上のファイルのヒューリスティック分析を使用して未知のマルウェアを自動的に検出します。また、ファイルシステムの変更を監視することにより、新しいマルウェアを検出します。

機能

- 脅威インテリジェンス。

- 異常ベースの脅威検出。

- シグネチャベースの脅威検出。

- インシデント検出と対応。

- ユーザーおよびエンティティビヘイビア分析。

- 軽量、クラウドネイティブソリューション。

- 自動応答。

- 脆弱性管理。

Rapid7 InsightIDRの利点

- 数か月ではなく数日で結果を投資して評価できます。

- 一日の生産性を向上させ、より多くの時間を解放します。

- クラウドネイティブソリューションは、オプションでカスタマイズされた検出を提供します。

Rapid7 InsightIDRの欠点

- SOARに対して追加料金が必要です。

- 侵害指標の分析が複雑です。

- システムスキャンの実行は、ネットワーク帯域幅を大量に消費し、プロセスを遅くします。

サイバーセキュリティのトップ10の脅威捜索ツールについて読んでいただき、ありがとうございます。これで終了します。

サイバーセキュリティのトップ10の脅威捜索ツール(利点と欠点)の結論

脅威捜索は、いかなるセキュリティシステムにも検出されない脅威を特定し、除去するプロセスです。脅威の捜索は時間がかかる作業であり、会社のセキュリティにとって非常に重要です。脅威捜索ツールを使用すると、脅威を見つけるのがはるかに簡単になります。ツールは、データマイニング、ネットワークトラフィック分析など、さまざまな手法を使用できます。ほとんどの組織は、ネットワーク上や着信または発信メール内のマルウェアを見つけるために、これらの脅威捜索ツールに依存しています。

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/