<SOC 2 コンプライアンスチェックリスト – 監査要件の説明。この投稿では、SOC 2 コンプライアンス、その基準、その重要性、および知りたいすべての情報を説明します。

では、SOC 2 コンプライアンスチェックリスト – 監査要件の説明を始めましょう。

SOC 2 コンプライアンスとは何ですか?

まず第一に、SOCはサービス組織管理の略です。

同様に、SOC 2はサービス組織向けのコンプライアンス基準であり、顧客のデータとプライバシーをどのように保護するかを明らかにします。SOC 2の基準を遵守することは、サービス組織の堅牢なセキュリティポストを示し、これが彼らに忠実な顧客を獲得させます。

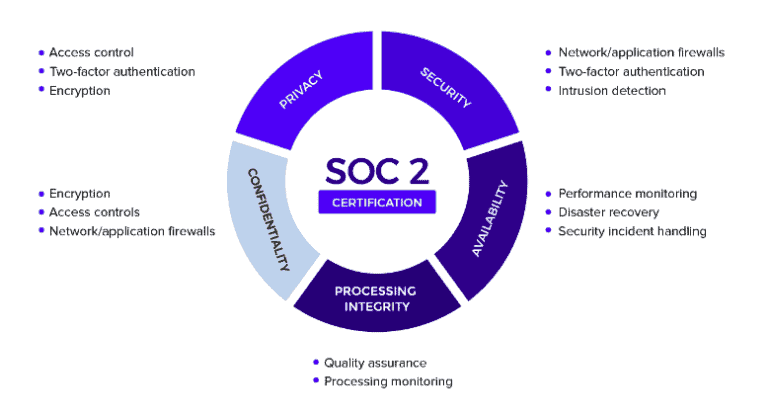

SOC 2標準は、信頼サービス基準、すなわちセキュリティ、機密性、プライバシー、可用性、およびプロセスの整合性に依存しています。

ただし、SOC 2の基準は、各組織に固有のビジネスプラクティスに応じて固有である可能性があります。各組織は、顧客の信頼を得るために、1つまたは複数の信頼サービス基準に準拠するコントロールを開発できます。

さらに、SOC 2レポートは、顧客、利害関係者、サプライヤー、およびビジネスパートナーに、サービス提供組織/プロバイダーが効果的なコントロールを使用して顧客データを管理している方法についての深い洞察を提供します。基本的には、方針、コミュニケーション、プロセス、およびモニタリングの原則に基づいています。

SOCレポートの種類

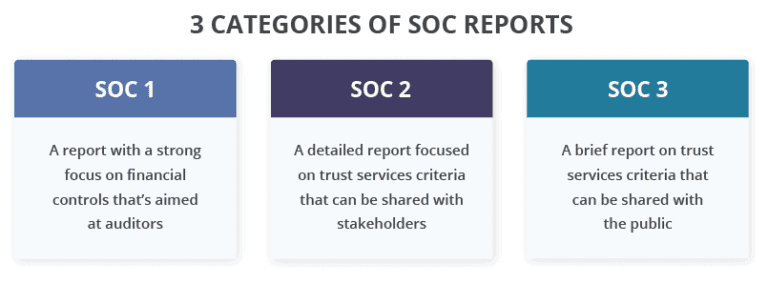

この記事はすべてSOC 2レポートについてですが、合計で3種類のSOCレポートがあります。以下に記載されています:

- SOC 1:パトロンに財務報告サービスを提供する組織のために精巧に作成されました。

- SOC 2: このセキュリティ標準は、情報セキュリティに関連するリスクと懸念を持つ組織向けに設計されています。信頼サービス基準に基づいており、どのサービスプロバイダー/企業もそれを利用して、潜在的な顧客の共通の懸念を安心させることができます。

- SOC 3: これもTSCに基づいています。ただし、SOC 3はSOC 2ほど詳細ではありません。

全体として、SOC 1とSOC 2は、タイプIとタイプIIという2つのサブカテゴリーを持っています。

次に、SOC 2コンプライアンスチェックリスト–監査要件の説明で、コンプライアンスのタイプについて話します。

SOC 2コンプライアンスの種類

- タイプI監査およびレポートは、サービス提供組織の内部データセキュリティコントロールシステムが関連する信頼の原則に準拠しているかどうかの詳細を示します。このタイプの監査は特定の日付に、特定の時点で実行されます。

- タイプII監査およびレポートは、組織のコントロールシステムと活動が最適な運用効率を持っているかどうかを説明します。その結果、このタイプの監査は、3から12ヶ月の間の長期にわたって実施されます。監査人は、サービスプロバイダーがさまざまなデータセキュリティリスクにどのように対処しているかを検証し評価するために、侵入テストを実施します。同じく、タイプII監査レポートは、タイプIと比較してはるかに洞察力があります。

組織がSOC 2タイプIIに適合するためには、通常、公認のCPAファームである第三者監査人が、以下の方針と手続きを審査します:

- ソフトウェア: システムのオペレーティングソフトウェアおよびプログラムを審査します。

- インフラストラクチャー: システムのハードウェアおよび物理的な構成要素を審査します。

- 手順: システムの運用に関与するマニュアルおよび自動化された手順を審査します。

- 人員: システムの異なる運用に割り当てられた個人の関連性を審査します。

データ: システムが収集し、使用し、保存し、開示する情報を審査します。

- データ: システムが収集、使用、保存、開示する情報。

Active DirectoryのセキュリティとAzure ADのコンプライアンスを向上させる

私たちを試してみてください 無料で、すべての機能にアクセス。 – 200以上のADレポートテンプレートが利用可能。簡単に独自のADレポートをカスタマイズできます。

トラストサービス基準(TSC)

確かに、トラストサービス基準は、SOC 2 監査がカバーする範囲またはドメインです。各組織は、すべての記載されたTSCに準拠する必要はありません。すべてのTSCがすべてのタイプの組織とその特定のニッチに適しているわけではありません。

たとえば、あなたの会社が支払いや取引を一切扱っていない場合、SOC 2レポートに「処理の完全性」基準をカバーする必要はありません。「セキュリティ」基準だけを遵守し、他の関連するTSCは、ステークホルダーとクライアントのリスク関連の懸念に応じて追加できます。

次の5つの主要なトラストサービス基準は次のとおりです。

1. セキュリティ

サービスプロバイダー/組織は、計算およびデータシステムを未承認のアクセスから有効な措置を講じる必要があります、論理的および物理的に。

さらに、これらのシステムは、企業がビジネス目標を達成する能力に影響を与える可能性がある機密データの破壊や不正開示からも保護されている必要があります。主に、システムやデータの可用性、プライバシー、機密性、および処理の完全性をいかなる方法でも損なうべきではありません。

最も一般的なSOC 2セキュリティコントロールのレビューには、環境内で許可された人員に制限された論理アクセスが含まれます。さらに、以下のような他の要因も分析されます:

- MFA(マルチファクタ認証)。

- パスワードの複雑さ。

- ブランチ保護規則。

- ファイアウォール。

2.可用性

システムは、合意された通りに操作に使用でき、稼働しています。同時に、この基準では、BCP(事業継続計画)およびDR(災害復旧)計画と行動を文書化することが求められます。通常、バックアップおよびリカバリシステムの性能をテストすることも含まれます。

3. 機密性

その結果、機密データ、組織データ、および顧客データは、セキュリティ契約に従って安全です。これには、B2B関係や企業間での機密データの共有が含まれます。

4. 処理の完全性

それは、システムの処理が適切に承認され、正確で、有効で、タイムリーで、完全であることを含みます。同様に、これはトランザクションや支払いを処理するサービス組織にも適用されます。処理や計算における最小限のエラーも、クライアントの重要な手続きや財政に直接影響を与える可能性があります。

5. プライバシー

企業が顧客の「個人情報」を収集、使用、保管、保持、開示、廃棄することにより、その事業目的を達成するために、業界のプライバシー原則に従わなければなりません。明らかに、CICA(カナダの公認会計士協会)とAICPA(アメリカ公認会計士協会)がそれらの原則を作成しています。

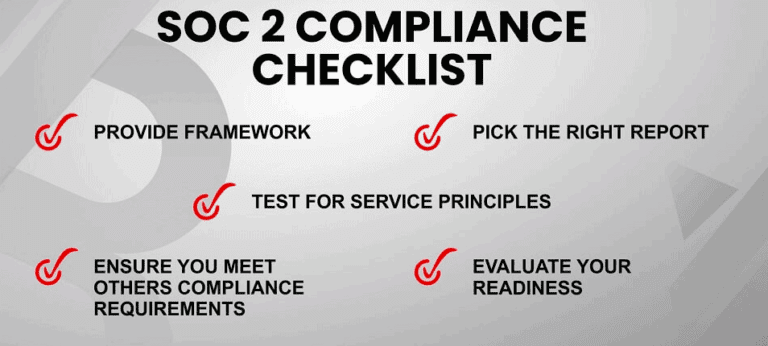

SOC 2コンプライアンスチェックリスト

これまでのところ、「セキュリティ」がSOC 2コンプライアンスの基盤であり、他のすべてのTSCがこの広い傘に依存していることを理解しています。

SOC 2セキュリティ原則は、サービス提供組織が顧客データと資産を保護し、不正アクセスを防止することを要求します。この防止の鍵は、データの誤用や違法な削除、悪意のある攻撃、データ漏えいなどを緩和するアクセス制御です。

以下は、セキュリティ基準をカバーするためのシンプルなSOC 2コンプライアンスチェックリストです:

1. アクセス制御: データと資産に対する物理的および論理的な制限を課し、不正な個人がそれらにアクセスできないようにします。

2. システム運用: 現在実行中の操作を監視し、ビジネスプロセス内の脆弱性を特定して解決します。

3. 変更管理: ITインフラストラクチャ、システム、およびプロセスに対する変更を安全に管理し、不正な変更から保護するための制御されたプロセス。

4. リスク軽減: 組織がリスクを検出し、対応し、軽減するためのセキュリティ対策とアクション計画であり、他のビジネスプロセスを妨げないこと。

SOC 2コンプライアンス基準は、サービス組織に何をすべきか、何をすべきでないかを指示するものではない。さらに、企業は特定のセキュリティ原則をカバーするために、関連するコントロールを自由に選択することができる。

SOC 2監査要件

SOC 2監査プロセスは、初期準備から最終実行までを含む。さらに、SOC 2監査手続きの主要な要件は以下の通りです。

監査の準備

SOC 2監査を行うために会計事務所を雇用する前に、いくつかのステップを実行することを確認してください。

1. 監査範囲と目的の定義

クライアント組織の懸念事項やリスクに関する質問に対処し、識別することを確認してください。その結果、監査範囲に関連するコントロールを選択して含めることができます。

もしあなたがどのTSC(Trust Services Criteria)を選択すべきか確信が持てない場合は、監査人に助言を求めることができます。明確な範囲と監査のルートマップがあれば、ポリシーの文書化に取り組むことができます。

2.手順とポリシーの文書化

SOC 2 Type IIは3か月以上、場合によっては6か月以上かかる長期的な手順です。そのため、TSCに基づいて情報セキュリティポリシーを正確かつ包括的に文書化する必要があります。実際、監査人はこれらのポリシーを使ってコントロールを評価します。

文書化プロセスは、選択したコントロールや原則によっては時間がかかることがあります。同様に、文書化に取り組むチームのサイズを増やして、全体のプロセスを加速させる必要があります。

3.準備状況評価テストを実行

さらに、文書化されたポリシーに対してギャップ分析テストを実行し、組織がSOC 2監査にどれだけ準備されているかを判断します。

この評価を事前試験と考えてください。自社の実践、フレームワーク、ポリシーを分析し評価することで、リスクを事前に特定することができます。

SOC 2監査の最終実行

準備段階が終わると、CPA事務所はSOC 2チェックリストに従って監査を実行します。

- 監査範囲の確認: CPAは監査の範囲について監査を明確にし、双方が同じページにいることを確認するためにあなたと話し合います。

- プロジェクト計画のモデル化: CPA監査人がアクション計画を作成し、計画完了のための見積もり時間表を伝えます。

- コントロールのテスト: 監査範囲を念頭に置いて、監査人は選択されたコントロールを詳細に分析し、最適な運用効率を確認するためにテストします。

- 結果の文書化: 監査人は、コントロールの評価と結果を文書化します。

- 監査報告書の最終交付: CPA監査人は、組織の情報セキュリティ管理に関する彼らの意見を含む最終監査報告書を発行します。

SOC 2コンプライアンスのベストプラクティス

SOC 2監査の準備には、全プロセスを簡素化するための堅牢な技術的および管理上の措置を含む戦略的計画が必要です。準備が整っている組織は、SOC 2認証をより迅速に達成する可能性が高く、より少ない課題に直面します。

以下は、SOC 2監査の準備時に採用すべきベストプラクティスです。

1. 管理方針の設定

SOPs(標準作業手順)および最新の管理方針は、セキュリティ原則を確立するための2つの基本要素です。

これらの方針は、組織のワークフロー、インフラストラクチャ、従業員構造、テクノロジー、そして日常業務とよく整合している必要があります。重要なのは、チームがこれらの方針を明確に理解していることです。

しかしながら、セキュリティ方針は、顧客データのプライバシーとセキュリティを維持するために、IT環境内でセキュリティコントロールを適用する方法を決定します。これらの方針は、次のようなさまざまな領域の標準的なセキュリティ手順をカバーしている必要があります:

- ディザスタリカバリ(DR):明確で戦略的なDRとバックアップの標準を定義し、それらをどのように強制、管理、およびテストするかを説明します。

- システムアクセス:機密データへのアクセスを承認、取り消し、または制限する方法を定義します。

- インシデント対応:セキュリティインシデントを検出、報告、分析、および解決する方法を決定します。

- リスク評価と分析:セキュリティ関連リスクを評価、管理、および解決する方法を定義します。

- セキュリティロール:あなたの指定に基づいて役割と責任を個人に割り当てる方法を定義します。

組織のプロセスが変更または進化するにつれて、これらのポリシーを定期的に見直し、更新することを確認してください。監査人は、これらのポリシーをセキュリティコントロールと照合し、その有効性を確認します。

さらに読む Azure AD監視ツールを使用する

2.技術的なセキュリティコントロールを作成

セキュリティポリシーに留意して、ITインフラストラクチャ内に堅牢な技術的なセキュリティコントロールが設置されていることを確認してください。これらのセキュリティコントロールは、次のようなさまざまな分野に関連して作成されます。

- 暗号化。

- ファイアウォールとネットワーキング。

- バックアップ。

- 異常アラート。

- IDS(侵入検出システム)。

- 詳細監査ロギング.

- 脆弱性スキャニング。

3.ドキュメント

SOC 2監査プロセスを加速するための関連情報、証拠、および資料をすべて収集します。そして、次の文書を1か所に収集してください。

- 管理セキュリティポリシー。

- クラウドおよびインフラストラクチャ関連の契約、確認書、および認証には、以下が含まれます。

- SOC 2レポート。

2. BAA(ビジネスアソシエート契約)。

3. SLAs(サービスレベル契約)。

- 第三者ベンダーに関連するすべての文書、例えば契約や契約。

- 技術セキュリティコントロールに関連する文書。

なぜSOC 2準拠が必要なのか?

PaaSやSaaSなど、クライアント組織にサービスを提供するサービス組織は、SOC 2の基準に準拠しなければなりません。

なぜなら、SOC 2監査とレポートは、利害関係者、クライアント、その他すべての関係者に対して、あなたの内部管理の政策と実践がAICPAのガイドラインに厳密に従っていることを保証するものだからです。

同様に、このような独立したレポートは、顧客データを保護するために組織が安全であることを確認します。

SOC 2監査は誰が実施するのか?

AICPAはSOC 2監査と報告を規制し、これらの手続きは、ライセンスを受けたCPA事務所の第三者監査人によって行われます。このようにしてのみ、サービス組織は正式な認証を受けることができます。

税理士事務所は、情報セキュリティの専門性を持ち、問題のサービスプロバイダーから完全に独立して客観性を確保する必要があります。

これらの税理士事務所は、情報セキュリティに関する専門知識を持つ非税理士の第三者コンサルタントを雇用して、監査プロセスで支援を受けることができます。ただし、最終的な報告書は、税理士が単独で公開します。

SOC 2コンプライアンスチェックリスト – 監査要件の説明を読んでいただきありがとうございます。結論へとつながります。

SOC2コンプライアンスチェックリスト監査要件説明結論

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/