セキュリティイベントを監視および監査する方法。ITインフラストラクチャーの動学的な景観において、Windows Server環境の完全性とセキュリティを保護することが重要です。効果的な監視および監査は、単なる積極的な対策ではありません。それらは、潜在的な脅威と未承認のアクセスに対する私たちのシステムの抵抗力を確保する用意ができている警戒心のある守護者です。

また、以下の記事も参照してください。Windows Serverセキュリティのベストプラクティス:Windows Server環境を安全にする

セキュリティイベントの監視と監査方法

組織のネットワーク内のすべてのシステムは、ある種のログファイルを生成します。これらのログデータを管理および監視することは、ネットワーク内で発生する問題を見つける上で重要です。これらのログは、不測の事態が発生した場合の鑑識証拠の初期情報源として機能します。このほかに、ログを監視することは、監視ログがコンプライアンス要件を満たすのにも役立ちます。ほとんどの企業のアイデンティティアクセス管理およびガバナンスプラットフォームであるActive Directory(AD)は定期的に監視する必要があります。AD環境(Windowsプラットフォーム)で発生するイベントは、以下の3つの主要なカテゴリに分類され、ログとして記録されます:

- アプリケーションログ。

- システムログ。

- セキュリティログ。

セキュリティログには、ユーザーアカウントのログオン、ログオフ、特権グループの変更、スケジュールされたタスクの作成、削除、または変更などのイベントの詳細が含まれています。これらのログは、ミスハップの場合にタイムラインを作成し、攻撃経路を追跡するための最初の法的証拠の1つです。セキュリティイベントを一貫して監視し、ログを分析することで、ネットワーク管理者は組織のITインフラに脅威をもたらす可能性のある攻撃について洞察を得、セキュリティポジションを向上させることができます。

また、以下を参照してください:Windows Server Hardening: Windows Serverのセキュリティ設定とポリシーの構成

さまざまな種類のセキュリティイベントログ

デジタルセキュリティでは、さまざまなイベントログの微妙なニュアンスを理解することが重要です。このセグメントでは、認証から監査ログまで、システムの整合性を監視および保護するために不可欠なカテゴリについて掘り下げます。各ログタイプがセキュリティの景観の包括的な視点にどのように貢献し、サイバーセキュリティ戦略を強化するかを探ります。この記事では、セキュリティログに焦点を当てています。次のイベントは、環境でモニタリングを開始するいくつかの重要なセキュリティイベントです:

ユーザーログオンイベント

ユーザーログオンイベントを監視することは、任意の時点でアクティブだったユーザーを特定するために不可欠です。侵害の場合、ネットワークリソースにアクセスした特定のユーザーを特定することは、調査を開始する優れた方法です。以下は、ユーザーログオンイベントに関連するWindowsイベントログIDのいくつかです:

-

- ログオン失敗 – イベント ID 4771

- 成功したログオン – イベント ID 4624

- パスワードの誤入力による失敗 – イベント ID 4625

ユーザ属性の変更

ユーザ属性への変更をチェックすることは重要です。ユーザプロパティへの不正な変更は、アカウントの侵害やインサイダー攻撃の前兆となる可能性があります。以下は重要な変更イベントに関連するイベントIDの一部です:

-

- ユーザがパスワードを変更 – イベントID 4723

- ユーザアカウントが変更されました – イベントID 4738

アカウントロックアウトイベント

従業員のアカウントロックアウトの問題を解決することは、IT管理者が行う日常的なタスクの1つです。アカウントロックアウトイベントの監査は、ロックアウトの理由を特定し、問題を迅速に解決するのに役立ちます。以下はアカウントロックアウトイベントに関連するイベントIDの一部です:

-

- ユーザアカウントがロックアウト – イベントID 4740

- ユーザアカウントがロック解除されました – イベントID 4767

また、次を参照してください InfraSOS Active Directoryユーザーレポートをお試しください

グループ管理イベント

アクティブディレクトリグループメンバーシップの変更を追跡することは、リソースへの不正アクセスや特権のエスカレーションを特定するために重要です。悪意のある変更がグループに加えられると、ユーザーは効率的に作業するために必要なリソースへのアクセスを失う可能性があり、組織の機能が妨げられます。以下は、重要なグループ変更イベントに関連するイベントIDのいくつかです:

-

- 特権グループにユーザーが追加されました – イベントID 4728、4732、4756

- 標準グループにメンバーが追加されました – イベントID 4728、4732、4756、4761、4746、4751

- グループからメンバーが削除されました – イベントID 4729、4733、4757、4762、4747、4752

グループポリシーオブジェクトの変更

グループポリシーオブジェクト(GPO)は、アクティブディレクトリ環境でユーザー設定、アプリケーション、およびオペレーティングシステムを構成および管理する統合プラットフォームを提供します。アカウントロックアウトやパスワードポリシーの変更などの重要なポリシー変更を細かく監視することは、悪意のある活動を即座に検出して対応するために不可欠です。以下は、重要なGPO変更イベントに関連するいくつかのイベントIDです:

-

- グループポリシーの変更 – イベントID 5136

- GPOの作成 – イベントID 5137

- GPOの削除 – イベントID 5141

特権ユーザーの活動

特権ユーザーの活動を監視することで、組織は重要な資産を保護し、異常な活動を見つけ、外部および内部の脅威を緩和することができる場合があります。以下は、重要な特権ユーザーの活動イベントに関連するいくつかのイベントIDです:

-

- ディレクトリサービスオブジェクトが変更されました – イベントID 5236

- アカウントのパスワードをリセットしようとする試行 – イベントID 4724

また、こちらもお読みください:InfraSOS Active Directory GPOレポートツールを試す

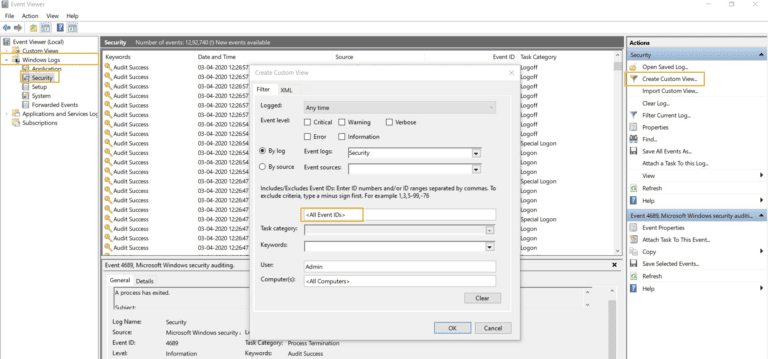

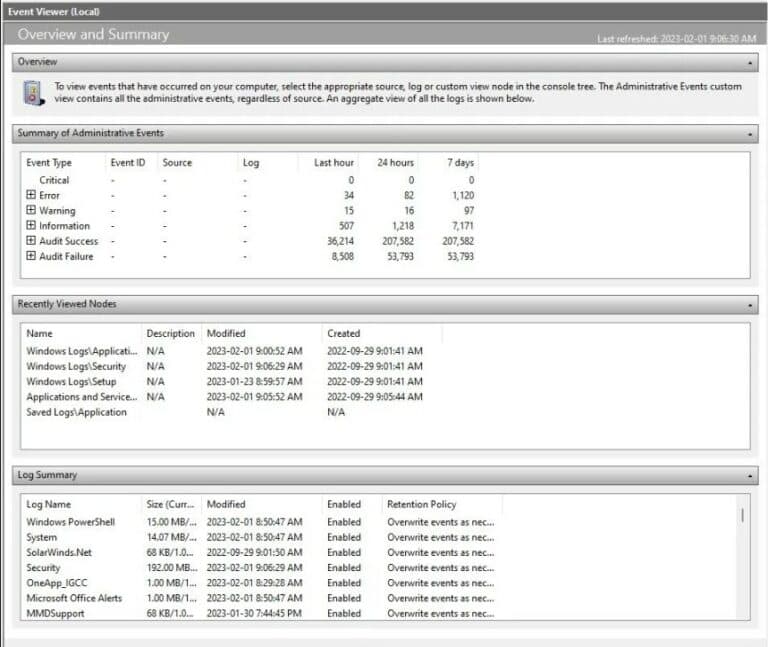

Windowsイベントビューアーを使用したイベントの表示

監査を有効にした後、以下の手順に従ってログを表示し、イベントを調査します:

- クリックしてください:スタート ➔ 管理ツール ➔ イベントビューアー

- クリック:Windowsログ を選択し、セキュリティを選択します。セキュリティログに記録されたすべてのイベントが表示されます。

- 所望のイベントIDを検索します:検索オプションを使用するか、カスタムビューを作成して、求めているイベントログを見つけます。

企業ネットワークで主要なプラットフォームであるWindowsは、これらによって生成されるセキュリティログが膨大です。異常なアクティビティを特定するために、各記録されたセキュリティイベントを手動で行うことは事実上不可能です。

Windowsセキュリティイベントログのベストプラクティス

計画なしに、Windows監査ポリシーは圧倒的なデータ量を生成します。セキュリティとコンプライアンスに効果的にWindowsセキュリティイベントログを使用するために、いくつかの基本的な戦略に従う必要があります。最も高いレベルでは、監査が必要なリソースと活動の論理的なグルーピングを理解する必要があります。

Windowsログ管理

- 関連する監査ポリシーを有効にする:組織のセキュリティニーズに基づいて、アカウントのログオン/ログオフ、特権の使用、オブジェクトのアクセス、ポリシーの変更、およびシステムイベントなど、重要な監査ポリシーがアクティブ化されていることを確認してください。

- 定期的なログのレビューとクリアランス:定期的なレビューを実施し、イベントログをクリアして容量の問題を防止します。効率的なログ管理のために、自動ログの回転とアーカイブプロセスを実装してください。

- 集中ログ記録:Windowsイベント転送やサードパーティ製のソリューションなどのツールを利用して、ログを集中化し、分析と警告のための統一されたビューを提供してください。

- イベントログ保持ポリシー:規制要件と組織のセキュリティ基準に従って明確なイベントログ保持ポリシーを策定します。

- リアルタイム監視とアラート:重要なセキュリティイベントのリアルタイム監視を実装し、特定のイベントIDまたはパターンに対するアラートを設定して、積極的な脅威検出を促進します。

- セキュアなアクセス制御:権限の原則に従って、イベントログへのアクセスを認可された人員に制限し、不正な改ざんを防止します。

- イベントログのバックアップ:システムの障害やセキュリティインシデントの場合にデータを保護するために、定期的にセキュリティイベントログをバックアップします。バックアップは法医学的分析に不可欠です。

- システムを最新の状態に保つ:Microsoftは定期的にWindowsオペレーティングシステムとセキュリティソフトウェアを最新のパッチで更新して、既知の脆弱性を解消します。

- 人材育成: セキュリティイベントログの監視と管理を担当するIT人材にトレーニングを提供します。日常のセキュリティイベントと適切な対応策についての知識を身につけさせます。

- SIEMソリューションとの統合: 関連がある場合は、イベントレジスタをセキュリティ情報およびイベント管理(SIEM)ソリューションに組み込んで、分析、相関、およびレポート機能を強化します。

お時間をいただきありがとうございます。Windows Serverのセキュリティイベントを監視および監査する方法の記事を結びます。

Windows Serverのセキュリティイベントの監視と監査の結論

最後に、Windows Serverの監視と監査の入念な編成は単なるベストプラクティスにとどまらず、サイバーセキュリティにおける戦略的な必需品です。堅牢な監視ツールと積極的な監査手法を導入することで、組織は潜在的なセキュリティ脅威に対する強固な防御を構築し、サーバー環境の連続的な完全性を確保します。デジタルの景色が進化する中、監視と監査を通じた警戒への取り組みは、安全で信頼性のあるWindows Serverインフラストラクチャの基盤を強化するための保護と礎となります。

Source:

https://infrasos.com/how-to-monitor-and-audit-your-windows-server-for-security-events/